Firewall-Frage in Verbindung mit FritzBox-VPN

Hallo zusammen,

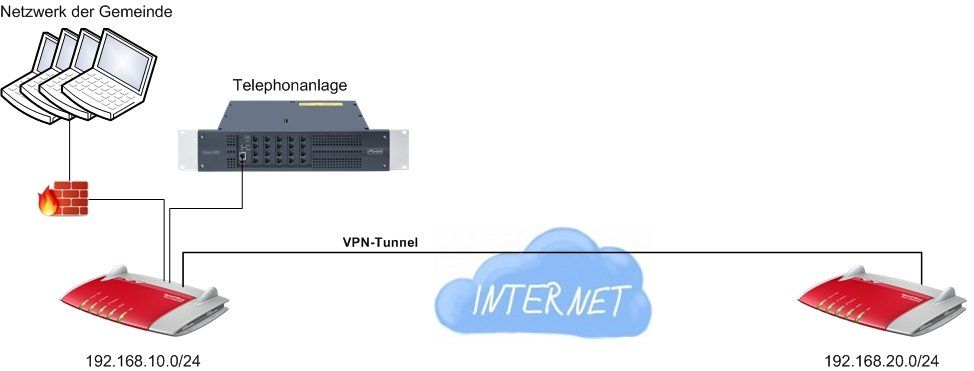

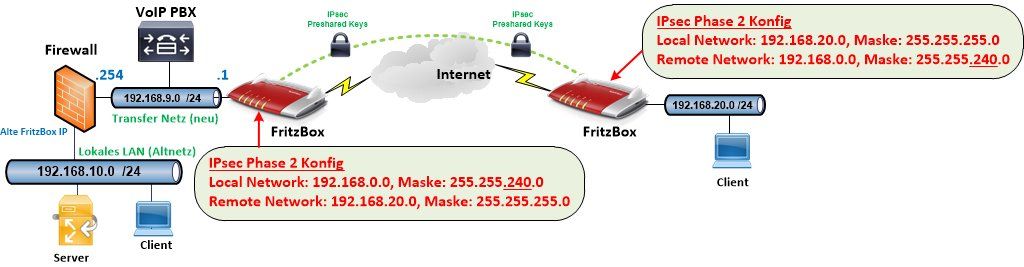

ich habe folgenden Aufbau (bisher ohne die im Bild schon eingezeichnete Firewall):

Ziel ist es, über das VPN kommende Anfragen nur zur Telephonanlage durchzulassen, nicht aber in das Netzwerk der Gemeinde. Gleichzeitig muss der Datenverkehr zwischen Netzwerk der Gemeinde und der Telephonanlage aber möglich sein.

Kann ich jetzt einfach eine Firewall (wie die hier immer wieder angepriesene Mikrotik) nehmen und an der eingezeichneten Stelle (so dass die Telephonanlage davon nicht tangiert wird) Pakete von 192.168.20.0/24 blocken? Ich möchte übrigens möglichst nicht routen, der IP-Bereich soll vor und hinter der Firewall gleich sein. Letztlich brauche ich nur einen Switch mit Firewall-Regeln ;)

Oder haben die Pakete hinter der FritzBox gar nicht mehr ihren Original-Absender, also eine IP aus dem Netz 192.168.20.0/24? Wenn nicht, wie kann ich das Problem dann lösen? Eine DMZ beherrscht die FritzBox ja nicht ...

Danke im Voraus,

Sarek \\//_

ich habe folgenden Aufbau (bisher ohne die im Bild schon eingezeichnete Firewall):

Ziel ist es, über das VPN kommende Anfragen nur zur Telephonanlage durchzulassen, nicht aber in das Netzwerk der Gemeinde. Gleichzeitig muss der Datenverkehr zwischen Netzwerk der Gemeinde und der Telephonanlage aber möglich sein.

Kann ich jetzt einfach eine Firewall (wie die hier immer wieder angepriesene Mikrotik) nehmen und an der eingezeichneten Stelle (so dass die Telephonanlage davon nicht tangiert wird) Pakete von 192.168.20.0/24 blocken? Ich möchte übrigens möglichst nicht routen, der IP-Bereich soll vor und hinter der Firewall gleich sein. Letztlich brauche ich nur einen Switch mit Firewall-Regeln ;)

Oder haben die Pakete hinter der FritzBox gar nicht mehr ihren Original-Absender, also eine IP aus dem Netz 192.168.20.0/24? Wenn nicht, wie kann ich das Problem dann lösen? Eine DMZ beherrscht die FritzBox ja nicht ...

Danke im Voraus,

Sarek \\//_

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 667524

Url: https://administrator.de/forum/firewall-frage-in-verbindung-mit-fritzbox-vpn-667524.html

Ausgedruckt am: 06.07.2025 um 16:07 Uhr

45 Kommentare

Neuester Kommentar

ihren Original-Absender, also eine IP aus dem Netz 192.168.20.0/24?

Doch, das haben sie natürlich bei einer von dir oben skizzierten Site-to-Site Kopplung !Dein Setup ist soweit ok. Das kann man natürlich problemlos so lösen wie du es oben skizziert hast.

Du solltest aber in jedem Falle immer eine dedizierte Firewall nutzen wie die pfSense oder OPNsense

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

auf einem APU3 oder APU4 oder Plattformen wie hier.

Von einem Router wie dem obengenannten ist generell in deinem Setup abzuraten, da es primär ein Router ist aber nicht primär eine Firewall !

Abgesehen davon hast du ein Routing über die Firewall ja explizit ausgeschlossen, und willst diese im Transparent_Mode betreiben was ja für eine Firewall auch ein machbares Setup ist. Mit einem Router geht das aber nicht. Folglich ist also eine dedizierte Firewall für dich dann die bessere (und auch einzige) Hardware für deine Anwendung.

Idealerweise terminierst du das VPN dann NICHT auf der FritzBox sondern direkt auf der Firewall weil sich die Datenströme dort erheblich besser kontrollieren lassen. Mal ganz abgesehen von der grottenschlechten VPN Skalierbarkeit und Performance einer FritzBox die primär für sowas nicht gemacht ist.

Das hätte auch den unschätzbaren Vorteil das du die Firewall dann nicht im Transparent Mode betreiben müsstest was einige Nachteile bringt.

Das ein Site-to_Site VPN auch problemlos direkt zw. FritzBox und Firewall klappt zeigen dir hier diverse Praxis Beispiele:

PFsense VPN tunnel zur FritzBox 7390 (IPSec)

Fritzbox 7590 x opnsense

Wie man Client VPNs auf der o.a. Firewall mit den bordeigenen VPN Clients aller Systeme einrichtet zeigen dir, wie immer, diese Foren Tutorials:

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Bzw. mit externem Client wenn man denn unbedingt will...

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Servus @aqui

Der Mikrotik kann auch das problemlos bewerkstelligen. Du kannst in den Bridge-Settings die Option Use IP Firewall setzen, dann leitet der Mikrotik auch geswitchten Traffic der einzelnen Ports durch die Chains der Firewall mit denen sich dann entsprechende Filter nicht nur auf Layer3 sondern auch auf Layer2 Ebene setzen lassen.

Simples Beispiel

Host 192.168.200.10 darf nur auf 192.168.200.1 zugreifen ansonsten wird der Zugriff auf sämtliche anderen Hosts des selben Subnetzes geblockt.

Entsprechende Ports in eine Layer2-Bridge packen und ab gehts

Quell-Hosts lassen sich natürlich nicht nur einzelne sondern auch mehrere durch Adresslisten etc. angeben.

Grüße Uwe

Der Mikrotik kann auch das problemlos bewerkstelligen. Du kannst in den Bridge-Settings die Option Use IP Firewall setzen, dann leitet der Mikrotik auch geswitchten Traffic der einzelnen Ports durch die Chains der Firewall mit denen sich dann entsprechende Filter nicht nur auf Layer3 sondern auch auf Layer2 Ebene setzen lassen.

Simples Beispiel

Host 192.168.200.10 darf nur auf 192.168.200.1 zugreifen ansonsten wird der Zugriff auf sämtliche anderen Hosts des selben Subnetzes geblockt.

Entsprechende Ports in eine Layer2-Bridge packen und ab gehts

/interface bridge settings set use-ip-firewall=yes

/ip firewall address-list

add address=192.168.200.1 list=allowed

add address=192.168.200.0/24 list=blocked

/ip firewall filter

add action=accept chain=forward dst-address-list=allowed log=yes src-address=192.168.200.10

add action=reject chain=forward dst-address-list=blocked log=yes reject-with=icmp-net-prohibited src-address=192.168.200.10Grüße Uwe

Hi Uwe !

Da hast du natürlich absolut recht. Die MT Firewall ist aber etwas komplexer im Setup und hat ja eher eine Blacklist basierte Logik was für den TO ggf. schwerer zu handhaben ist. Das war die Intention dahinter ihn eher auf eine dedizierte Firewall zu "schubsen". Aber letztlich hast du natürlich Recht. Umsetzbar ist das zweifelsohne mit beiden Hardware Infrastrukturen.

Auch ein Mikrotik arbeitet natürlich völlig problemlos mit einer FritzBox zusammen. 😉

Da hast du natürlich absolut recht. Die MT Firewall ist aber etwas komplexer im Setup und hat ja eher eine Blacklist basierte Logik was für den TO ggf. schwerer zu handhaben ist. Das war die Intention dahinter ihn eher auf eine dedizierte Firewall zu "schubsen". Aber letztlich hast du natürlich Recht. Umsetzbar ist das zweifelsohne mit beiden Hardware Infrastrukturen.

Auch ein Mikrotik arbeitet natürlich völlig problemlos mit einer FritzBox zusammen. 😉

An der FritzBox an dieser Stelle wird nicht gerüttelt. Das ist bereits entschieden worden.

Technische Fehlentscheidung mit gravierenden Folgen je nachdem wie intensiv die FB genutzt wird. Zudem sollte man wissen das die FB den unsicheren Agressive Mode bei IPsec VPN per Default nutzt. Aber egal...wenn du/ihr damit leben könnt ist alles gut !Der sichere Main Mode erfordert immer eine manuelle Anpassung der FritzBox VPN Datei !

mode = phase1_mode_idp;

phase1ss = "all/all/all";

Was bitte ist ein transparenter Modus bei der FritzBox?

Bitte einmal richtig lesen !! Es geht NICHT um die FritzBox sondern um deine neue Firewall !! Firewalls kann man bekanntlich in einem Layer 2 Mode (Transparent Mode) oder im Layer 3 Mode (Routing) betreiben !Du selber hattest oben geschrieben das du die Firewall im Transparent Mode (Bridging) betreiben willst.

(Zitat: "Ich möchte übrigens möglichst nicht routen, der IP-Bereich soll vor und hinter der Firewall gleich sein.) "

fungieren in den angeschlossenen Gemeinden an Telephonadapter.

OK, sorry, diese Info hattest du oben unterschlagen.Am liebsten eine Hardware-Appliance, wo ich per WebGUI die Firewall-Regeln definieren kann.

Siehe Links oben zur pfSense/OPNsense. Mikrotik geht aber auch über den WinBox Manager.Ich möchte mir ungern meine Firewall erst zusammeninstallieren

Wenn du nicht mit einem Schraubendreher umgehen kannst dann nimmst du eben was Fertiges. Ist ja kein Problem:varia-store.com/de/produkt/106017-opnsense-ready-system-apu4d4-4 ...

ipu-system.de

Da die FritzBox eh nicht mehr als 6 Mbit/s im VPN schafft (eher weniger), reicht bei MT ein 20 Euro hAP lite. Besser wäre aber ein hEX S mit Gigabit.

Die Lernkurve bei der MT Firewall ist aber etwas steiler.

Da stapelst du aber etwas sehr tief  . Mit den aktuellen Firmware-Releases schaft eine 7590 inzwischen auch mehr wie 50MBit/s "Tusch

. Mit den aktuellen Firmware-Releases schaft eine 7590 inzwischen auch mehr wie 50MBit/s "Tusch  ".

".

Hat jemand den "verbesserten" VPN-Durchsatz des FritzOS 7.20 schon getestet?

Ist aber natürlich trotzdem ein Krampf, Consumer Plaste für den Otto-Normalo ohne viel Ansprüche auf Features die im Geschäftsfeld gang und gäbe sind.

Grüße Uwe

Hat jemand den "verbesserten" VPN-Durchsatz des FritzOS 7.20 schon getestet?

Ist aber natürlich trotzdem ein Krampf, Consumer Plaste für den Otto-Normalo ohne viel Ansprüche auf Features die im Geschäftsfeld gang und gäbe sind.

Grüße Uwe

Zitat von @SarekHL:

Ich sehe gerade, dass es auch explizite Switches von Draytek gibt, z.B. den VigorSwitch G1085, der Access Control Lists auf MAC- und IP-Basis unterstützt. Ist das letztlich das gleiche, was eine Firewall im Transparenten Modus macht?

Nein, ACLs gelten bei Switchen dieser Preisklasse nur Subnetzübergreifend auf Layer3 nicht innerhalb einer Layer2 Domain. Switch ACLs ersetzen keine echte Firewall und sind eher für einfachere Subnetzübergreifende Regeln gedacht.Zitat von @SarekHL:

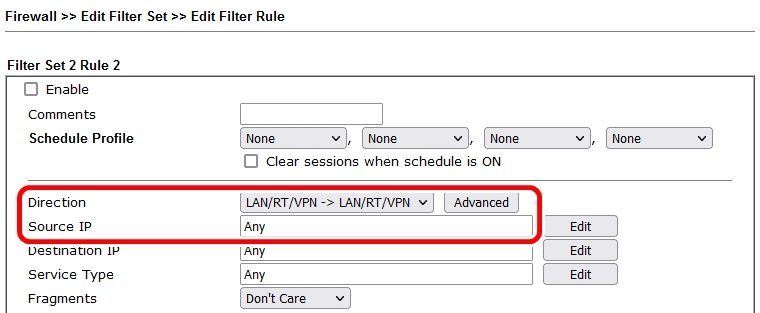

Apropos: Wo ich eben Draytek erwähnt: Wäre es nicht möglich einen Vigor dazwischen zu hängen (ohne das WAN zu nutzen) und dort die Paketregeln zu definieren:

Apropos: Wo ich eben Draytek erwähnt: Wäre es nicht möglich einen Vigor dazwischen zu hängen (ohne das WAN zu nutzen) und dort die Paketregeln zu definieren:

Ich sehe gerade, dass es auch explizite Switches von Draytek gibt, z.B. den VigorSwitch G1085, der Access Control Lists auf MAC- und IP-Basis unterstützt. Ist das letztlich das gleiche, was eine Firewall im Transparenten Modus macht?

Wie gesagt ein Mikrotik erledigt dir das mit Links sind günstig und genügsam, nach kurzer Einarbeitung wirst du den Feature-Schatz zu schätzen lernen. Konfigurieren kannst du die Teile per Webinterface, Konsole(ssh/telnet), Winbox, API ... wie man es halt braucht. Features die man nicht braucht muss man ja auch nicht nutzen und kann sie deaktivieren/abschalten. Ansonsten ne fertig aufgesetzte pfSense-Appliance ist in dem Preissegment unschlagbar, dafür brauchst du auch keine Linux Kenntnisse im laufenden Betrieb wie du anscheinend vermutest.

Moin,

Also ich finde es ja toll, dass du seit Jahren Kirchengemeinden betreust. Aber arbeitest du nicht mit etwas zu viel Gottvertrauen anstatt Wissen? Das Frage "VPN einrichten" wird hier im Forum täglich 2x gestellt. Ja, immer in Verbindung mit AVM-Produkten.

Gruß

C.C.

Also ich finde es ja toll, dass du seit Jahren Kirchengemeinden betreust. Aber arbeitest du nicht mit etwas zu viel Gottvertrauen anstatt Wissen? Das Frage "VPN einrichten" wird hier im Forum täglich 2x gestellt. Ja, immer in Verbindung mit AVM-Produkten.

Gruß

C.C.

Wer mit DynDNS arbeitet, muss ohnehin den Agressive Mode verwenden.

Stimmt auch nicht ! Gute Router und die o.g. Firewalls können sowas auch im Main Mode !Von was für einem Mikrotik reden wir eigentlich?

Zum Bleistift !Oder sowas:

varia-store.com/de/produkt/97947-rb760igs-hex-s-mit-dual-core-88 ...

In dem Preissegment (für bis zu 250 Euro) findet man sowas aber nicht

Wenn du es schaffst mit einen simplen Schraubendreher 8 mal M3 Schrauben festzuziehen dann gibt es das:varia-store.com/de/produkt/103564-pc-engines-apu4d2-embedded-box ...

Wenn nicht musst du den "Faulheits" Aufpreis zahlen ! 😉

Knapp über deinen 250 Euronen bist du damit auch sehr gut bedient:

ipu-system.de/produkte/ipu450.html

Zitat von @SarekHL:

Wie das? Das ist ja ein Switch, keine Router. Der kann doch gar nicht zwischen Subnetzen routen?

Layer-2 Switches können nicht Routen, Layer-3 Switches können das aber sehr wohl 😉.Wie das? Das ist ja ein Switch, keine Router. Der kann doch gar nicht zwischen Subnetzen routen?

Z.B., wenn du soviel Ports überhaupt brauchst.

In dem Preissegment (für bis zu 250 Euro) findet man sowas aber nicht, oder? Der Link von Aqui lag über 300 Euro, und über Google habe ich bisher auch nichts günstigeres gefunden.

Naja du brauchst ja nicht zwingend ne 19" Version da gibt's schon einige in dem Preissegment z.B.corpshadow.biz/pfsense

varia-store.com/de/suche/search-Apu4d4.html

Usw.

Bist du gewillt pfSense selbstauf ne Sd-Karte oder Flash-Karte aufzuspielen geht's natürlich noch günstiger. So ist das Leben, wenn du selbst Arbeit investierst sparst du halt die entsprechende Kohle, aber deine Zeit ist ja auch nicht umsonst.

Zitat von @aqui:

Dito.Hm,eigentlich halte ich Draytek für gut ...

Oha... "Noch viel lernen du noch musst..." würde Meister Yoda da sagen !

Moin,

Also ne vorinstallierte pfSense mit 3xLAN bekommst du für <200€

apu-board.de/produkte/apu3d2.html

Ob die aber mit Layer-2-ACLs umgehen kann, müssen die anderen Eckschpärdn hier sagen, dazu arbeite ich zu wenig mit der ofSense…

Allerdings ist das ja aktuell mit Lieferzeiten etc. So eine Sache, nicht nur in diesem Konstrukt…

Gruß

em-pie

Also ne vorinstallierte pfSense mit 3xLAN bekommst du für <200€

apu-board.de/produkte/apu3d2.html

Ob die aber mit Layer-2-ACLs umgehen kann, müssen die anderen Eckschpärdn hier sagen, dazu arbeite ich zu wenig mit der ofSense…

Allerdings ist das ja aktuell mit Lieferzeiten etc. So eine Sache, nicht nur in diesem Konstrukt…

Gruß

em-pie

Ob die aber mit Layer-2-ACLs umgehen kann, müssen die anderen Eckschpärdn hier sagen

Nein, kann nicht gehen. Ist doch auch logisch, denn für netzinterne Kommunikation innerhalb der Layer 2 Domain ist eine Firewall doch gar nicht involviert ! Weder IP Adress mäßig noch Mac Adress mässig. Die ist komplett außen vor und "sieht" diese Mac Adressen Prinzip bedingt gar nicht.Die Layer 2 Forwarding Entscheidung trifft einzig und allein der Switch über seine interne Mac Tabelle. Nur dort würde ein Mac Filter greifen.

Amen

Du willst doch nicht nach Mac Adressen filtern sondern nach IP Adressen und Diensten ! Das ist doch der tiefere Sinn einer Firewall ! Das kann die Firewall auch im L2 Transparent Mode !

Ein Mac Adress Filter kann doch niemals nach IP Netzen und Adressen filtern. Wie denn auch wenn er nur Mac Adressen sieht und rein gar nix vom L3 über ihm !

Wie war das grad noch mit Meister Yoda ??? 🤣

Spaß beiseite. Du musst gar nicht mit dem Transparent Mode frickeln. Es geht natürlich auch im Routing Mode und das sogar noch besser !

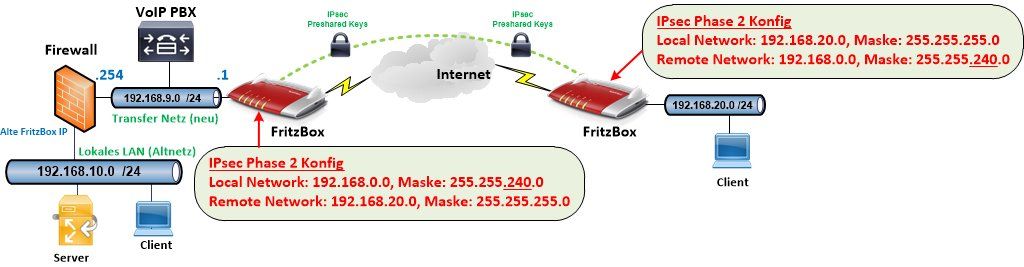

Hast du alles richtig gemacht sieht das dann nachher genau so aus:

Mehr Silbertablet geht nun fast nicht mehr.

Ein Mac Adress Filter kann doch niemals nach IP Netzen und Adressen filtern. Wie denn auch wenn er nur Mac Adressen sieht und rein gar nix vom L3 über ihm !

Wie war das grad noch mit Meister Yoda ??? 🤣

Spaß beiseite. Du musst gar nicht mit dem Transparent Mode frickeln. Es geht natürlich auch im Routing Mode und das sogar noch besser !

- Du belässt das Altnetz wie es ist in setzt das Firewall Gateway dort auf die gleiche IP wie früher die FritzBox. So ändert sich im Altnetz gar nix.

- Der FritzBox definierst du einfach ein neuesTransfer Netz in dem wie oben auch die VoIP PBX liegt

- Umbauzeit max. 15 Minuten, Vorteil: VoIP Netz ist rechtskonform nicht im Client Segment.

- Fertisch

Hast du alles richtig gemacht sieht das dann nachher genau so aus:

Mehr Silbertablet geht nun fast nicht mehr.

warum das der Vigor-Switch nicht kann.

Mir ist nicht bekannt das Draytek auch Layer 3 Switches mit Firewall Funktion oder ACL vertreibt bzw. Im Portfolio hat. Wenn doch, sorry. Dann geht das natürlich auch, sofern der Switch dann Layer 3 kann und Routing.Bedenke aber das Switch ACLs nicht Stateful sind also niemals mit einer SPI Firewall zu vergleichen sind. Kollege @colinardo hat es oben schon zu Recht angesprochen !

Solltest du einen Draytek Router meinen geht das per se nicht. Ein Draytek Router scheidet komplett aus und das aus 2 gravierenden Grunden:

- Die NAT Funktion am WAN Port ist nicht abschaltbar. In deinem Design darf die Firewall niemals NAT machen

- Draytek supportet keinen Firewall Transparent Mode

Wenn du es richtig elegant machen willst entsorgst du die FB auf der PBX Seite, setzt die PBX in ein DMZ Segment direkt an der Firewall und bindest diese mit einem reinen Nur Modem an.

Aber da es die FB Infrastruktur ja schon gibt und nach deiner Aussage auch unbedingt beibehalten werden muss (was ja legitim ist) dann belässt du es wie es ist. Schraubst dir eine schicke pfSense für 180 Euronen zusammen oder nimmst nen Mikrotik hEX S und hängst die gem. obigen Bild dazwischen. Fertisch...

ich müsste bei allen entfernten FritzBoxen und allen internen Telephonen die IP-Adresse der PBX ändern.

Oha...hast du schon mal was von DHCP Vendor Options gehört ?! Das ist ja tiefstes IT Neandertal. Da braucht es aber dringend mal einen Missionar vom Schlage eines heiligen Ansgar (wenn man mal annimmt das HL = Lübeck ist) !! 😉Also...dann mal los mit FritzBox und Draytek "Switch".

Case closed !

Was von beidem ist einfacher zu konfigurieren?

Nehmen sich beide nicht viel. Das einfachste wäre, man zeichnet das Szenario auf und Blättert durch das Handbuch um zu erfahren was man wo einstellen muss.

Behalte auch die Lösung von aqui "auf dem Silbertablett" im Auge.

Zitat von @SarekHL:

Sicherheitshalber noch mal eine Frage zu Mikrotik: Fast alle Miktrotik-Geräte nennen sich Router - trotzdem kann man jedes dieser Geräte auch verwenden, um eine transparente Firewall ohne Routing zu etablieren?

RouterOS das Betriebssystem der Mikrotiks lässt dich die Geräte so konfigurieren wie du sie brauchst. Sie sind Switch wenn du es brauchst oder Router , oder beides zusammen, kommt nur auf deine Konfiguration an. Für reine Switches hat Mikrotik SwitchOS im Programm, das ist aber nur eine abgespeckte Variante von RouterOS. RouterOS selbst kann beides!Sicherheitshalber noch mal eine Frage zu Mikrotik: Fast alle Miktrotik-Geräte nennen sich Router - trotzdem kann man jedes dieser Geräte auch verwenden, um eine transparente Firewall ohne Routing zu etablieren?

Hättest du zumindest in meinem ersten Kommentar mal die Config angesehen die ich

für dafür gepostet habe(übersehen/ignoriert?), dann hätten wir und das ganze hier sparen können.

Ziel ist es, über das VPN kommende Anfragen nur zur Telephonanlage durchzulassen, nicht aber in das Netzwerk der Gemeinde.

Btw. jetzt wo ich mir die Eingangsfrage nochmal genau durchlese brauchst du gar kein weiteres Gerät, das lässt sich mittels VPN-Config auf den Fritten selbst abfackeln indem du die angegeben Subnetzen in IPSec Phase 2 auf eine einzelne IP (die der Telefonanlage) einschränkst bzw. die accesslist , dann haben die VPN Gegenstellen nur Zugriff auf diese einzelne IP, genau das was du ja erreichen willst..Guckst du dazu auch

Remotezugriff über VPN (Fritzbox) auf einzelne lokale IPs beschränken

Wollte man also den Zugriff der VPN Gegenstelle nur auf eine IP im Remotenetz zulassen, sähe die accesslist bspw. so aus

accesslist = "permit ip 192.168.178.20 255.255.255.255 192.168.200.0 255.255.255.0" Ergo du bräuchtest in deinem Frittenpark also kein zusätzliches Device, nur ein zwei Zeilen Config abändern. Die Fritten würden ja nur anfangen zu zittern wenn ihnen eine ausgewachsene Firewall zu Leibe rücken würde😉

So denn, machen und fertig.

Zitat von @SarekHL:

OK, also kann ich einen beliebigen Mikrotik-Router (z.B. diesen kaufen und als Switch benutzen, völlig egal, wie die Ports an dem Gerät beschriftet sind.

Jepp, wenn dir bei dem die 100Mbit Ports reichen...OK, also kann ich einen beliebigen Mikrotik-Router (z.B. diesen kaufen und als Switch benutzen, völlig egal, wie die Ports an dem Gerät beschriftet sind.

Nein., aber nicht verstanden. Wie gesagt, ich bin Linux-Analphabet.

Die Config oben hat rein gar nichts mit Linux zu tun, das ist die CLI-Syntax auf der Konsole des Mikrotik.Wenn dann kommt "Entsprechende Ports in eine Layer2-Bridge packen und ab gehts", dann steige ich aus. Darum fragte ich später ja, ob das auch per GUI geht.

Klar die möglichen Config-Optionen hatte ich ja oben bereits erwähnt.Aber wenn so ein Gerät unter 50 Euro wie das oben genannte im Prinzip auch alles kann, werde ich mit das wohl mal kaufen und damit ein wenig herumexperimentieren.

Definitiv auf jeden Fall eine gute Wahl dazu zu lernen, die Teile kann man immer mal gebrauchen, in jeglicher Hinsicht ein Multitalent das sich deinen Bedürfnissen anpasst 😉. Lernbereitschaft und erweiterte Netzwerkgrundlagen sind bei ihnen aber ein muss.Schönen Sonntag.

VG Uwe

Zitat von @SarekHL:

Ja, bei AVM selbst in diversen Anleitungen z.B. hier- Ist das Feature (bzw. was man so in der Fritz-VPN-Konfiguration nachträglich regeln kann) irgendwo allgemein dokumentiert?

avm.de/service/wissensdatenbank/dok/FRITZ-Box-7490/230_Uber-VPN- ...

# Ich nehme an (diese Frage ist in dem von Dir verlinkten Beitrag unbeantwortet), dass ich das nur an der Ziel-FritzBox 192.168.10.1 konfigurieren muss?

Das ist so, auf der Seite der Gemeinde müssen die Access Allow-Einträge die IPs der Accesslist auf der Remote-Seite inkludieren (also die Subnetzdefinition muss auf der Seite der Gemeinde gleich oder größer sein), d.h. entweder du definierst auf beiden Seiten die Einträge für den Zugriff auf die eine oder auch mehrere IPs (Bevorzugt) oder du lässt dir Lokal die Option offen und konfigurierst trotzdem das ganze Subnetz oder ein Teil davon. Hier wäre dann aber das Risiko das jemand an der Remote-Seite die VPN Config zu seinen Gunsten ändert gegeben weil ja lokal mehr zugelassen wird als Remote definiert. Also besser auf beiden Seiten den gleichen Zugriff definieren damit es wasserdicht ist.# Wenn ich mehrere Quellen zulassen möchte, kann ich dann mehrere Permit-Zeilen untereinander schreiben? Also z.B. so (192.168.10.200 ist die PBX):

Ja aber etwas anders formatiertpermit ip 192.168.10.1 255.255.255.0 192.168.10.1 255.255.255.0

> permit ip 192.168.10.200 255.255.255.255 192.168.20.1 255.255.255.0

> permit ip 192.168.10.200 255.255.255.255 192.168.30.1 255.255.255.0

> permit ip 192.168.10.200 255.255.255.255 192.168.40.1 255.255.255.0

> permit ip 192.168.10.200 255.255.255.255 192.168.50.1 255.255.255.0

> permit ip 192.168.10.200 255.255.255.255 192.168.60.1 255.255.255.0

> permit ip 192.168.10.200 255.255.255.255 192.168.70.1 255.255.255.0

> permit ip 192.168.10.200 255.255.255.255 192.168.80.1 255.255.255.0

> permit ip 192.168.10.200 255.255.255.255 192.168.90.1 255.255.255.0accesslist = "permit ip 192.168.10.200 255.255.255.255 192.168.20.1 255.255.255.0","permit ip 192.168.10.200 255.255.255.255 192.168.30.1 255.255.255.0" Zitat von @SarekHL:

Das habe ich jetzt nicht verstanden, vor allem nicht "auf der Seite der Gemeinde". Das sind alles Gemeinden, die halt zusammengeschaltet sind ;)

Damit meinte ich "deine" Gemeinde nicht die anderen.Das habe ich jetzt nicht verstanden, vor allem nicht "auf der Seite der Gemeinde". Das sind alles Gemeinden, die halt zusammengeschaltet sind ;)

Also meine Vermutung ist, dass ich das nur auf der FritzBox 192.168.10.1 konfigurieren muss, nicht aber z.B. auf 192.168.20.1. Dort steht ja in der VPN-Datei:

permit ip any 192.168.10.0 255.255.255.0Hier wäre dann aber das Risiko das jemand an der Remote-Seite die VPN Config zu seinen Gunsten ändert gegeben. Also besser auf beiden Seiten den gleichen Zugriff definieren.

Das verstehe ich auch nicht. Wie soll er die Konfiguration ändern? Oder ist meine Vermutung, dass nur die Schnittmenge der AccessLists beider Seiten die tatsächlichen Rechte darstellt, falsch?

Ja aber etwas anders formatiert

Gibt es da ein Längen-Limit, also 1024 Zeichen oder so?

Aber vielleicht ist das auch Quatsch,

Ja, hatte ich oben ergänzt, jede Gemeinde bekommt ja seine eigene Config Section mit für sie gültigen Accesslisten.ich habe mit den Aufbau der Datei gerade noch mal angesehen. Jeder verbundene VPN-Tunnel hat ja seinen eigenen Abschnitt und seine eigene AccessList-Zeile. Insofern muss es vermutlich eher so aussehen:

Oder?

Korrekt!connections {

> enabled = yes;

> conn_type = conntype_lan;

> name = "filialgemeinde1.selfhost.co";

> [...]

> accesslist = "permit ip 192.168.10.200 255.255.255.255 192.168.20.0 255.255.255.0";

> } {

> enabled = yes;

> conn_type = conntype_lan;

> name = "filialgemeinde2.selfhost.co";

> [...]

> accesslist = "permit ip 192.168.10.200 255.255.255.255 192.168.30.0 255.255.255.0";

> } {

> enabled = yes;

> conn_type = conntype_lan;

> name = "filialgemeinde3.selfhost.co";

> [...]

> accesslist = "permit ip 192.168.10.200 255.255.255.255 192.168.40.0 255.255.255.0";

> }Oder?

Ach ja, nicht vergessen vor dem Reimport der Config in jeder Section den Eintrag

hinzuzufügen/anzupassen, da ansonsten die eigenen Anpassungen nicht korrekt übernommen werden. Auch weil ein nachträgliches Ändern auf der Oberfläche der Fritzbox auch dazu führen würde das diese Änderungen wieder mit Default-Werten überschrieben werden.

editable = no;Zitat von @SarekHL:

Hat das "Risiken oder Nebenwirkungen"?

Hatte ich oben ergänzt (schreibe am Telefon). Nur das man die Verbindung in der GUI ab dann nicht mehr bearbeiten kann. Man muss sie also bei nachträglichen Änderungen manuell in dem Textfile anpassen und erneut importieren, anders geht es halt bei AVM nicht, da musst du dich halt mit sowas rumschlagen.Zitat von @colinardo:

Ach ja, nicht vergessen vor dem Reimport der Config in jeder Section den Eintrag editable = no; hinzuzufügen/anzupassen,

Ach ja, nicht vergessen vor dem Reimport der Config in jeder Section den Eintrag editable = no; hinzuzufügen/anzupassen,

Hat das "Risiken oder Nebenwirkungen"?

Zitat von @SarekHL:

Was passiert eigentlich, wenn man so eine Datei manuell angepasst hat und dann wieder mit "Fritz Fernzugang einrichten" öffnet, um z.B. eine weitere VPN-Verbindung hinzuzufügen? Dann sind die Anpassungen vermutlich weg?

Denke ja, da ich die Software aber selbst nicht nutze teste es einfach selbst. Wenn ich eine VPN-Config anpassen muss mach ich das per Export der kompletten Box-Config und ziehe mir die VPN-Connection aus dem Configfile der Box selbst raus, bearbeite sie und lade sie zurück.Was passiert eigentlich, wenn man so eine Datei manuell angepasst hat und dann wieder mit "Fritz Fernzugang einrichten" öffnet, um z.B. eine weitere VPN-Verbindung hinzuzufügen? Dann sind die Anpassungen vermutlich weg?

Oder man nimmt ganz einfach ein fertiges VPN Profil wie z.B. hier:

forum.netgate.com/topic/155136/avm-fritzbox-kopplung-neuere-frit ...

Passt das mit einem simplen Editor an seine Verhältnisse an und lädt es auf die Box hoch !

Dabei kann man dann auch sogar die FB Plastebox von Oma Grete auf den sicheren Main Mode bringen !

forum.netgate.com/topic/155136/avm-fritzbox-kopplung-neuere-frit ...

Passt das mit einem simplen Editor an seine Verhältnisse an und lädt es auf die Box hoch !

Dabei kann man dann auch sogar die FB Plastebox von Oma Grete auf den sicheren Main Mode bringen !