Firewall - Router - DMZ

Hallo an alle,

ich benötige eure Beratung bezüglich Hardwareauswahl von Router und Firewall bzw. grundsätzlichem Aufbau zum nachfolgenden Beispiel:

Meine Ausgangslage:

Firma (ca. 450 Personen)

1. Stock: 7 Büros - je Büro ein Switch, die 7 Switches stehen in einem eigenen Verteilerraum

EG: 8 Büros - je Büro ein Switch, de 8 Switches stehen in einem eigenen Verteilerraum

Keller: Hauptswitch an dem die 7 Switches vom 1. Stock und die 8. Switches vom 2. Stock angebunden werden (10 Gbit/s LWL), Router, Hardware Firewall, 2 Server

Ich verwende Cisco L2 Switches (Meraki MS225). Jetzt muss ich einen passenden Router und eine Firewall raussuchen.

Da nur ein Server in der DMZ ist, hab ich gedacht, ich verwende nur eine Hardware Firewall mit WAN, LAN und DMZ Ports (z.B. Fortinet FG-100D).

Kann ich mir das dann so vorstellen:

Den Hauptswitch im Keller verbinde ich mit einem der LAN Ports der FW, den Router mit dem WAN Port der FW und die NIC des Server in der DMZ mit dem DMZ Port der FW.

Kann das so funktionieren? Wie wird das normalerweise realisiert? Welcher Router/welche FW wäre passend für diesen Einsatzzweck?

Sorry, ich bin noch Azubi. Versuche das ganze mit einem Beispiel besser nachvollziehen zu können.

Danke für Tipps und Ratschläge!

LG

Max

ich benötige eure Beratung bezüglich Hardwareauswahl von Router und Firewall bzw. grundsätzlichem Aufbau zum nachfolgenden Beispiel:

Meine Ausgangslage:

Firma (ca. 450 Personen)

1. Stock: 7 Büros - je Büro ein Switch, die 7 Switches stehen in einem eigenen Verteilerraum

EG: 8 Büros - je Büro ein Switch, de 8 Switches stehen in einem eigenen Verteilerraum

Keller: Hauptswitch an dem die 7 Switches vom 1. Stock und die 8. Switches vom 2. Stock angebunden werden (10 Gbit/s LWL), Router, Hardware Firewall, 2 Server

Ich verwende Cisco L2 Switches (Meraki MS225). Jetzt muss ich einen passenden Router und eine Firewall raussuchen.

Da nur ein Server in der DMZ ist, hab ich gedacht, ich verwende nur eine Hardware Firewall mit WAN, LAN und DMZ Ports (z.B. Fortinet FG-100D).

Kann ich mir das dann so vorstellen:

Den Hauptswitch im Keller verbinde ich mit einem der LAN Ports der FW, den Router mit dem WAN Port der FW und die NIC des Server in der DMZ mit dem DMZ Port der FW.

Kann das so funktionieren? Wie wird das normalerweise realisiert? Welcher Router/welche FW wäre passend für diesen Einsatzzweck?

Sorry, ich bin noch Azubi. Versuche das ganze mit einem Beispiel besser nachvollziehen zu können.

Danke für Tipps und Ratschläge!

LG

Max

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1744011495

Url: https://administrator.de/forum/firewall-router-dmz-1744011495.html

Ausgedruckt am: 16.07.2025 um 00:07 Uhr

13 Kommentare

Neuester Kommentar

Jetzt muss ich einen passenden Router und eine Firewall raussuchen.

Small oder Medium Branch Meraki MX. Ist Router und Firewall in einem:meraki.cisco.com/product-catalog/security-and-sd-wan-mx/medium-b ...

Warum willst du denn wieder etwas anderes wenn du schon Meraki hast ? Das wäre ja ziemlich sinnfrei wieder einen weiteren Produktmix anzulegen, denn niemand erstellt sich freiwillig einen Infrastruktur Zoo. Liegt sicher an mangelnder Praxiserfahrung als Azubi.

So hast du eine zentrale Verwaltung aller deiner Infrastruktur Komponenten über das Meraki Dashboard. Besser kann man es doch gar nicht machen in dem Umfeld !

Ein Meraki Sizing Whitepaper hilft dir bei der Auswahl der richtigen MX Hardware:

meraki.cisco.com/product-collateral/mx-sizing-guide/?file

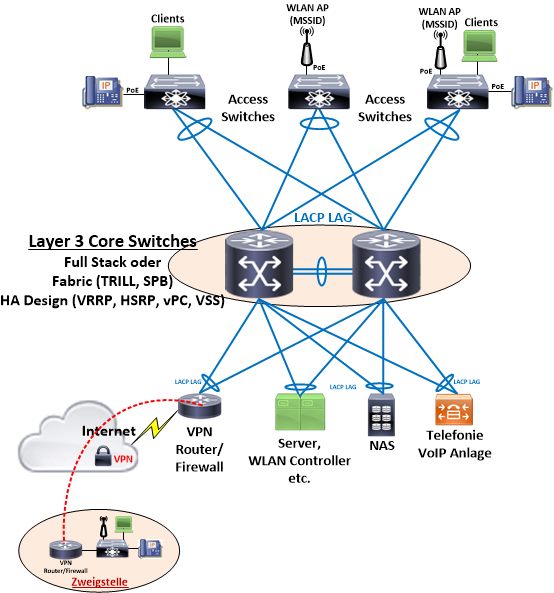

Wie ein redundantes Firmennetzwerk für 450 Mitarbeiter auszusehen hat zeigt dir dieses einfache Beispiel Design:

Versteh ich das richtig? -

Jepp, genau richig verstanden.brauche ich dann nur den Hauptswitch redundant? Also zwei Hauptswitche mit Spanning Tree?

Das ist richtig wobei man aber heute fast immer auf Spanning Tree verzichtet bzw. es nur noch im Edge macht zur Loop Protection. Deshalb das LAG Design oben.Und mit einer Frage muss ich dich noch belästigen:

Das tust du nicht, denn dafür ist ein Forum wie dieses ja da ! Kollege @tech-flare hat dazu aber oben schon die richtige Antwort gegeben....

meraki.cisco.com/de-de/products/wi-fi/

Muss ich dann auf dem ESXi virtuelle Switches erstellen?

Ja, zumindestens ein vSwitch muss vorhanden sein, wenn du auch mit tagged VLANs auf dem ESXi arbeitest. Es reicht aber der der im Dwefault angelegt ist.Die beiden folgenden Threads beschreiben die Thematik an einem Beispiel:

VLAN mit Cisco SG220, ESXIund Pfsense

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

Oder muss ich die DMZ-Server-NIC direkt mit dem Router/Firewall verbinden?

Nein, nicht zwingend. Das kann natürlich auch über eine normale VLAN Infrastruktur gemacht werden.brauche ich für jeden Meraki Router und jeden Meraki Switch eine Lizenz.

Nein ! Mit der Meraki Lizenz du du eh ja für die Switches hast hast du die auch für den MXUnd dann zusätzlich noch eine Lizenz, dass ich die Geräte zentral verwalten kann

Nein ! Das ist Default. Das Wesen von Meraki ist ja gerade die Cloud Verwaltbarkeit. Die ist also immer per se schon "eingebaut". Für die Meraki MR18 Access Points find ich keine Infos bzgl. Lizenzierung.

Benötigen auch keine...Und die Cloud Lizenz: Cisco Meraki LIC-ENT-3YR Cloud Lizenz => 220,00 Euro

Das ist quasi einen Betriebszeit Lizenz die die haben. Die Geräte und ihre Funktionen benötigen keine Lizensierung. Du kaufst quasi nur Betriebszeit mit der Lizenz.Wie du ja an der Bestellnummer sehen kannst ist das die 3 Jahres Lizenz. D.h. die Geräte rennen 3 Jahre dann musst du wieder nachlizensieren.

Es gibt nur diese "Betriebszeit" Lizenzen. Das ist ja das pfiffige an Meraki und auch der Grund warum schon die Switches angeschafft wurden.

Frag doch einfach den der sie beschafft hat. Der weiss das doch alles !

Zitat von @aqui:

Das kann ich leider so nicht unterstreichen. Wir betreiben hier derzeit über 580 Meraki Devices und du brauchst für jedes eine Lizenz. Ohne die Lizenzen kannst du die Geräte als briefbeschwerer verwenden.brauche ich für jeden Meraki Router und jeden Meraki Switch eine Lizenz.

Nein ! Mit der Meraki Lizenz du du eh ja für die Switches hast hast du die auch für den MXDaher werden sie dir in der Bucht auch "hinterher geworfen".

Und dann zusätzlich noch eine Lizenz, dass ich die Geräte zentral verwalten kann

Nein ! Das ist Default. Das Wesen von Meraki ist ja gerade die Cloud Verwaltbarkeit. Die ist also immer per se schon "eingebaut". Für die Meraki MR18 Access Points find ich keine Infos bzgl. Lizenzierung.

Benötigen auch keine...Wir betreiben eine Co Lizenz....da hat jede Lizenz eine Art "Punktzahl" nach verschiedenen kriterien....Modell, Lizenzdauer, Kosten etc....

Diese fleißen alle in einen Topf und es verlängert sich deine gesamt Lizenz.

Es gibt 2 unterschiedliche Austattungen bei den Lizenzen...Advanced und Enterprise, wobei die Advanced die höhere ist.

Wenn du 2 MX Firewall im HA WarmSpare Mode betreiben willst, musst du nur 1 lizenzieren.

Ja, das sind quasi immer "Betriebszeit" Lizenzen. Mit deinem o.a. Beispiel kaufst du dir quasi 3 Jahre (3YeaR) Betriebs- bzw. Nutzungszeit für die Systeme.

Meraki sind rein Cloud gemanagte Systeme. Aktivierst du sie nicht in der Cloud (mit der Lizenz) sind sie, wie Kollege @tech-flare schon, sagt Briefbeschwerer. Die Systeme sind nicht standalone manegebar.

Meraki sind rein Cloud gemanagte Systeme. Aktivierst du sie nicht in der Cloud (mit der Lizenz) sind sie, wie Kollege @tech-flare schon, sagt Briefbeschwerer. Die Systeme sind nicht standalone manegebar.

Wenn's das denn nun war bitte nicht vergessen deinen Thread dann auch als erledigt zu markieren !!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?