Pfsense - HAProxy - https

Hallo,

ich habe zwei virtuelle Maschinen: 1x pfsense Firewall, 1x Windows Server 2019

Am Windows Server 2019 läuft ein Webserver: http://domain.local bzw. https://domain.local

Für https habe ich ein selbst-signiertes Zertifikat am Server erstellt.

Ich möchte nun von meinem Notebook die Website, die am virtuellen Windows Server 2019 läuft, erreichen über den pfsense HAProxy.

Für http funktioniert das ohne Probleme (habe in der hosts Datei auf meinem Notebook die domain mit IP hinterlegt), ich kann die Seite im Browser aufrufen.

Rufe ich die Seite jedoch über https auf, kommt: 503 Service Unavailable

Es scheint also am selbst signierten Zertifkat zu liegen. Ist in meinem Fall unbeding ein anderes Zertifikat nötig oder gibt es da einen Workaround?

Lg und Danke

ich habe zwei virtuelle Maschinen: 1x pfsense Firewall, 1x Windows Server 2019

Am Windows Server 2019 läuft ein Webserver: http://domain.local bzw. https://domain.local

Für https habe ich ein selbst-signiertes Zertifikat am Server erstellt.

Ich möchte nun von meinem Notebook die Website, die am virtuellen Windows Server 2019 läuft, erreichen über den pfsense HAProxy.

Für http funktioniert das ohne Probleme (habe in der hosts Datei auf meinem Notebook die domain mit IP hinterlegt), ich kann die Seite im Browser aufrufen.

Rufe ich die Seite jedoch über https auf, kommt: 503 Service Unavailable

Es scheint also am selbst signierten Zertifkat zu liegen. Ist in meinem Fall unbeding ein anderes Zertifikat nötig oder gibt es da einen Workaround?

Lg und Danke

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 5721659656

Url: https://administrator.de/forum/pfsense-haproxy-https-5721659656.html

Ausgedruckt am: 09.07.2025 um 18:07 Uhr

8 Kommentare

Neuester Kommentar

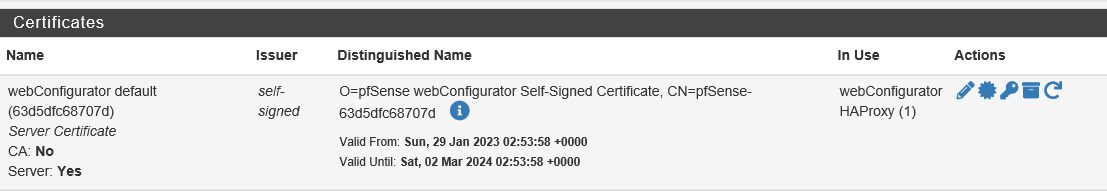

Du musst noch im HAProxy das Cert hinterlegen (SSL Off-Loading), oder besser gleich über das ACME Paket eins erstellen lassen und einbinden.

youtube.com/watch?v=gVOEdt-BHDY

Gruß Spec

youtube.com/watch?v=gVOEdt-BHDY

Gruß Spec

2 Sachen:

1.

Access Control lists:

Name: acl1

Hosts starts with: domain.local

mach mal

Access Control lists:

Name: acl1

Hosts matches: domain.local

und

2.

kann die pfSense domain.local auflösen und wieso nicht domain.tld?

Ich schätze mal du hast hier ein DNS/Certname Konflikt.

Schau dir mal die Logs unter Status/Package Logs/haproxy an.

Gruß Spec

1.

Access Control lists:

Name: acl1

Hosts starts with: domain.local

mach mal

Access Control lists:

Name: acl1

Hosts matches: domain.local

und

2.

kann die pfSense domain.local auflösen und wieso nicht domain.tld?

Ich schätze mal du hast hier ein DNS/Certname Konflikt.

Schau dir mal die Logs unter Status/Package Logs/haproxy an.

Gruß Spec