Fortigate und VRRP

Hallo liebes Forum,

ich habe eine etwas spezielle Aufgabe und komme mit den HowTos von Fortinet nicht klar

docs.fortinet.com/document/fortiswitch/6.4.2/administration-guid ...

Zur Erkklärung, ich habe einen Kunden der hat einen aktiven LWL Anschluss von EWE mit einem Juniper Router und zusätzlich eine Backup - Leitung.

Laut dem Anbieter EWE muss vor dem Fortigate -Cluster (HA-Active/Passive) ein VRRP oder HSRP fähiger Switch.

Wenn die Aktive Leitung ausfällt, dann soll die Backup Leitung die Einstellung übernehmen und alles soll laufen!

Als ISP-Gerät wird Juniper eingesetzt.

Als Switch habe ich einen FortiSwitch 224 genommen, den ich per Fortilink mit den beiden Fortigates verbunden habe.

Ich habe ein VLAN erstellt mit dem Namen VLAN_WAN und auf die ersten 2 Ports als natives Vlan eingerichtet.

Über die normale Leitung geht alles, aber ich bekomme das VRRP nicht zu laufen.

Ich habe versucht über konfig der Switch

Auf den Port 1 (Verbindung zur aktiven Leitung) folgendes zu machen:

config system interface

edit port1

set vrrp-virtual-mac enable

config vrrp

edit 5

set vrip 10.31.101.120

set priority 255

end

end

Auf den Port 2 (Verbindung zur Backup Leitung):

config system interface

edit port2

set vrrp-virtual-mac enable

config vrrp

edit 5

set vrip 10.31.101.120

set priority 50

end

end

Leider geht dies nicht, meine Frage hier ist, gibt es ein Trick dafür?

Fortinet bietet auf den Switche der Serie VRRP an, aber der Support ist eher grottig.

ich habe eine etwas spezielle Aufgabe und komme mit den HowTos von Fortinet nicht klar

docs.fortinet.com/document/fortiswitch/6.4.2/administration-guid ...

Zur Erkklärung, ich habe einen Kunden der hat einen aktiven LWL Anschluss von EWE mit einem Juniper Router und zusätzlich eine Backup - Leitung.

Laut dem Anbieter EWE muss vor dem Fortigate -Cluster (HA-Active/Passive) ein VRRP oder HSRP fähiger Switch.

Wenn die Aktive Leitung ausfällt, dann soll die Backup Leitung die Einstellung übernehmen und alles soll laufen!

Als ISP-Gerät wird Juniper eingesetzt.

Als Switch habe ich einen FortiSwitch 224 genommen, den ich per Fortilink mit den beiden Fortigates verbunden habe.

Ich habe ein VLAN erstellt mit dem Namen VLAN_WAN und auf die ersten 2 Ports als natives Vlan eingerichtet.

Über die normale Leitung geht alles, aber ich bekomme das VRRP nicht zu laufen.

Ich habe versucht über konfig der Switch

Auf den Port 1 (Verbindung zur aktiven Leitung) folgendes zu machen:

config system interface

edit port1

set vrrp-virtual-mac enable

config vrrp

edit 5

set vrip 10.31.101.120

set priority 255

end

end

Auf den Port 2 (Verbindung zur Backup Leitung):

config system interface

edit port2

set vrrp-virtual-mac enable

config vrrp

edit 5

set vrip 10.31.101.120

set priority 50

end

end

Leider geht dies nicht, meine Frage hier ist, gibt es ein Trick dafür?

Fortinet bietet auf den Switche der Serie VRRP an, aber der Support ist eher grottig.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 610440

Url: https://administrator.de/forum/fortigate-und-vrrp-610440.html

Ausgedruckt am: 14.07.2025 um 12:07 Uhr

8 Kommentare

Neuester Kommentar

Was an deinem Konstrukt irgendwie unverständlich ist ist die Frage warum man vor einem Firewall HA Cluster noch einen VRRP Switch haben muss ?? Eigentlich doch überflüssig.

Das Firewall Cluster bedient doch beide WAN Verbindungen redundant uns stellt sich den Endgeräten ja mit einer gemeinsamen IP als redundantes Gateway dar.

Warum also dann noch VRRP. Deine ganze Beschreibung bzw. das tatsächliche Design ist höchst unverständlich.

Ggf. solltest du besse rnochmal eine kleine Skizze hier posten wie das Design wirklich im Detail aussieht. Nach deiner Beschreibung zu urteilen ist ein zusätzliche VRRP Cluster schlicht überflüssig.

Wie VRRP sinnvoll eingesetzt wird erklärt dir dieses Tutorial:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Das was dort über die VRRP Router erledigt wird macht bei dir ja schon das bestehende Firewall Cluster !

Das Firewall Cluster bedient doch beide WAN Verbindungen redundant uns stellt sich den Endgeräten ja mit einer gemeinsamen IP als redundantes Gateway dar.

Warum also dann noch VRRP. Deine ganze Beschreibung bzw. das tatsächliche Design ist höchst unverständlich.

Ggf. solltest du besse rnochmal eine kleine Skizze hier posten wie das Design wirklich im Detail aussieht. Nach deiner Beschreibung zu urteilen ist ein zusätzliche VRRP Cluster schlicht überflüssig.

Wie VRRP sinnvoll eingesetzt wird erklärt dir dieses Tutorial:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Das was dort über die VRRP Router erledigt wird macht bei dir ja schon das bestehende Firewall Cluster !

Wie heißen die beiden Fortigate zum welchen Firmwarestand haben sie?

Ich kann mich daran erinnern dass ich vor vielen Jahren auch einmal über diese Information gestolpert war, als ich in der luxuriösen Lage war mich zu entscheiden welche Firewalls wir in Zukunft einsetzen.

Ich kann mich noch dran erinnern, dass das sehr merkwürdig auf mich gewirkt hat ich aber dennoch Fortinet bei uns habe 3 Monate laufen lassen.

Ob dieses, ich nenne es mal seltenes HA-Design, seinerzeit dazu beitrug dass Fortinet nicht den Zuschlag erhielt daran kann ich mich nicht mehr erinnern.

Ich kann mich daran erinnern dass ich vor vielen Jahren auch einmal über diese Information gestolpert war, als ich in der luxuriösen Lage war mich zu entscheiden welche Firewalls wir in Zukunft einsetzen.

Ich kann mich noch dran erinnern, dass das sehr merkwürdig auf mich gewirkt hat ich aber dennoch Fortinet bei uns habe 3 Monate laufen lassen.

Ob dieses, ich nenne es mal seltenes HA-Design, seinerzeit dazu beitrug dass Fortinet nicht den Zuschlag erhielt daran kann ich mich nicht mehr erinnern.

Hallo!

Punkt 1: Die Anleitung, die Du postest ist für einen Fortiswitch - keine Fortigate

Punkt 2: Ich blicke absolut nicht durch, was Du vor hast. HA mit Fortigates macht man mit FGCP - nicht mit VRRP, wenn es nicht GANZ gute Gründe gibt, dass das nicht möglich ist. Ich sehe hier keine.

Nimmst Du FGCP, tritt die Fortigate transparent als "ein Gerät" auf und hat den Provider nicht zu interessieren.

SD-WAN würde bedeuten, dass die Backupleitung andere IPs trägt, als die Hauptleitung. Ob das der Fall ist, sehe ich hier nicht.

Phil

Punkt 1: Die Anleitung, die Du postest ist für einen Fortiswitch - keine Fortigate

Punkt 2: Ich blicke absolut nicht durch, was Du vor hast. HA mit Fortigates macht man mit FGCP - nicht mit VRRP, wenn es nicht GANZ gute Gründe gibt, dass das nicht möglich ist. Ich sehe hier keine.

Nimmst Du FGCP, tritt die Fortigate transparent als "ein Gerät" auf und hat den Provider nicht zu interessieren.

SD-WAN würde bedeuten, dass die Backupleitung andere IPs trägt, als die Hauptleitung. Ob das der Fall ist, sehe ich hier nicht.

Phil

Nur schonmal vorab als "Einstimmung" für Montag...

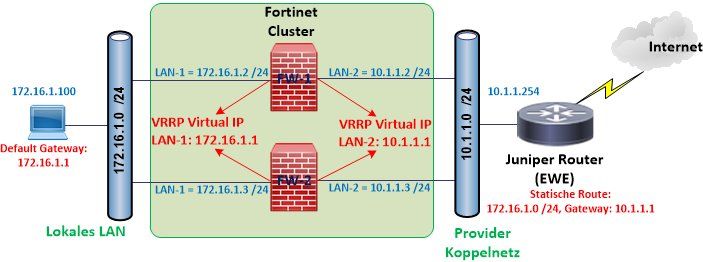

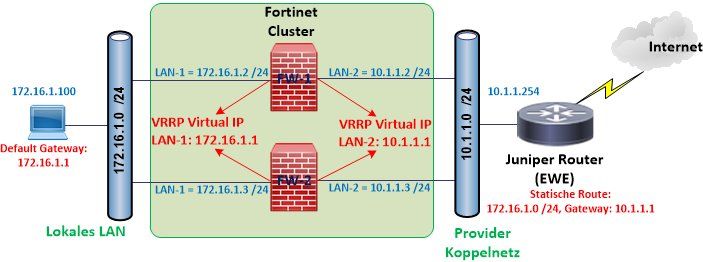

Ein klassisches Standard VRRP Szenario nach deinem Setup sähe so aus:

Abgesehen davon sharen in einem Firewall Active/Passive Cluster beide Member auch ohne VRRP immer eine aktive Virtual IP, so das VRRP eigentlich auch überflüssig ist. Normalerweise ist VRRP eine Router Funktion und wird bei geclusterten Firewalls, egal ob Active/Active oder Active/Passive, selten bis nie angewandt. Schon da stellt sich die Frage der Sinnhaftigkeit von VRRP in diesem Design.

Weiter fragt man sich dann ernsthaft warum da auch noch ein Switch als überflüssiger "Durchlauferhitzer" dazu muss ?!

Aber Montag wirst du uns ja "aufklären". Es bleibt also spannend... !

Ein klassisches Standard VRRP Szenario nach deinem Setup sähe so aus:

Abgesehen davon sharen in einem Firewall Active/Passive Cluster beide Member auch ohne VRRP immer eine aktive Virtual IP, so das VRRP eigentlich auch überflüssig ist. Normalerweise ist VRRP eine Router Funktion und wird bei geclusterten Firewalls, egal ob Active/Active oder Active/Passive, selten bis nie angewandt. Schon da stellt sich die Frage der Sinnhaftigkeit von VRRP in diesem Design.

Weiter fragt man sich dann ernsthaft warum da auch noch ein Switch als überflüssiger "Durchlauferhitzer" dazu muss ?!

Aber Montag wirst du uns ja "aufklären". Es bleibt also spannend... !