Frage zu Netzwerkdesign

Hallo,

ich habe eine Frage bzgl. meines Netzwerkdesigns. Dank dieses Forums und insbesondere den umfangreichen Anleitungen von aqui habe ich ein Netzwerk mit vier VLANS zum Laufen gebracht (1: Admin, 10: Private, 20: Work, 30 Guest, 40: IoT). Das funktioniert soweit auch wie gewünscht. Nun möchte ich das ganze weiter ausbauen und habe mir ein APU4D4 gekauft und anhand aquis Anleitung pfsense installiert, hier würde ich mich über Tipps bzgl. der Konfiguration freuen:

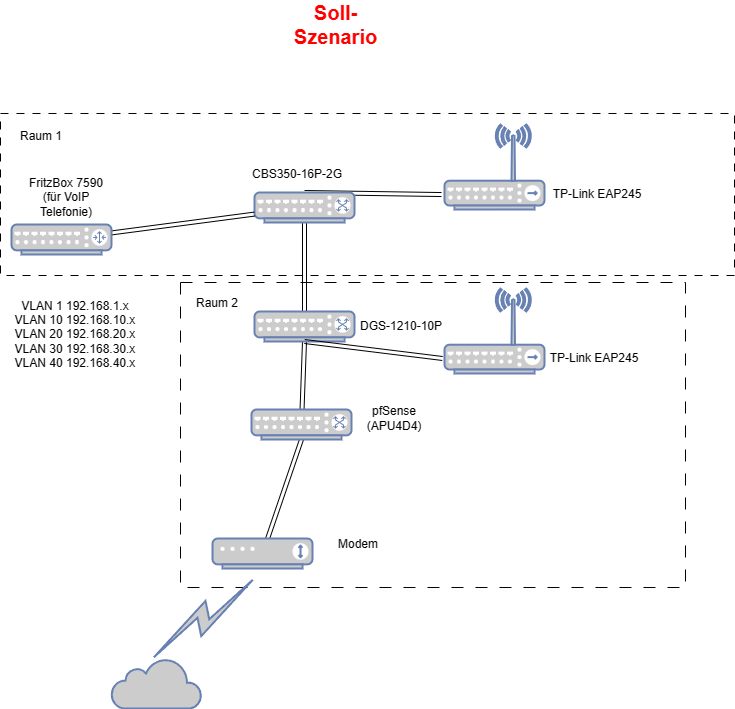

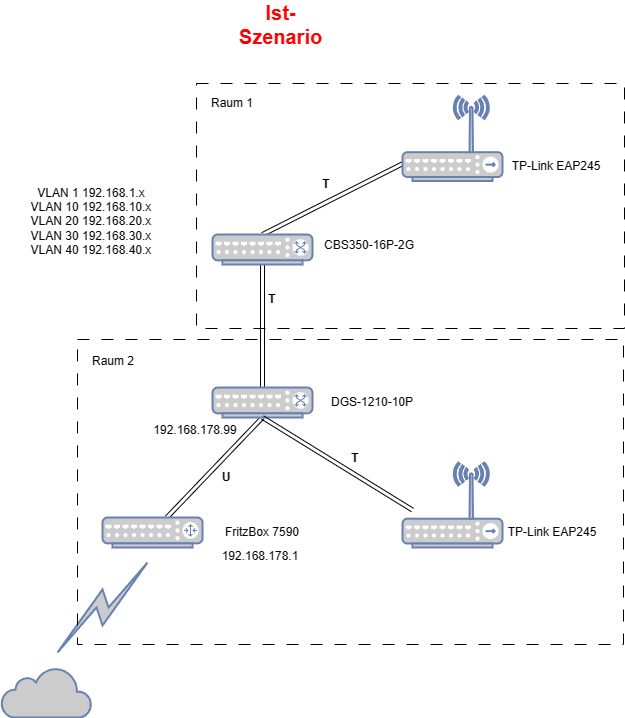

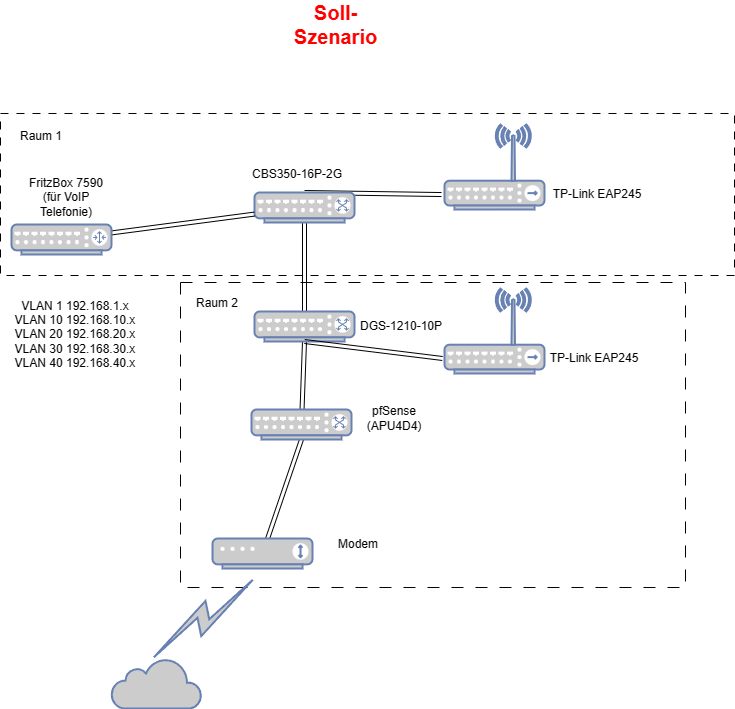

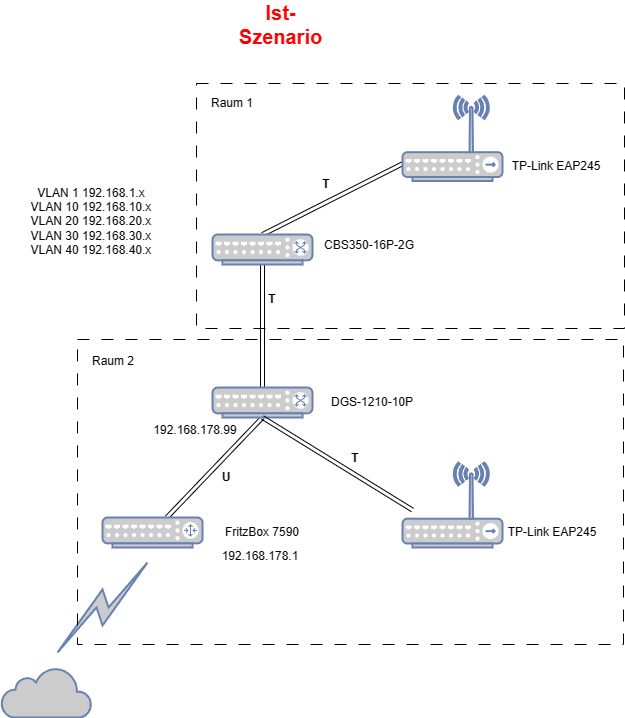

Das aktuelle Szenario ist in der Grafik mit der Ist-Situation dargestellt. Der cbs350 übernimmt das Routing im Netz und fungiert als dhcp.

- Mit der pfsense möchte ich zunächst die fritzbox (als Router/Firewall) ersetzen.

- Zusätzlich möchte ich Regeln für die Kommunikation der VLANS untereinander definieren. So soll VLAN 10 mit VLAN 40 in gewissem Umfang kommunizieren können, bisher vermittelt der switch alle Anfragen zwischen den Netzen, ohne dass irgendwelche Regeln existieren (was hier für pfsense die Kriterien sind muss ich noch im Detail prüfen). Ich betreibe im IoT VLAN u.a. homematic ip, philips hue, Sonos, zwei TVs, Ring Kamera. Sonos scheint eine Herausforderung zu sein wenn ich das richtig verstanden habe hinsichtlich multicast relay, das muss ich mir im Detail noch anschauen.

- VLAN 1, 20 und 30 sollen isoliert sein: zwischen den VLANS soll keine Kommunikation möglich sein.

- Für VLAN 30 möchte ich ein captive Portal einrichten, zunächst mit local users später würde ich gerne einen radius Server auf einem raspberry pi aufsetzen, aber das ist Zukunftsmusik.

- Auf der pfsense soll ein wireguard Server laufen, zu dem sich einzelne clients verbinden können.

- Die fritzbox soll weiterhin Verwendung finden für VoIP (ggf. eine andere/günstigere fritzbox). Ich hatte hier auf dem Board schon einen Beitrag gefunden, der genau dieses Szenario abbildet, daran würde ich mich orientieren.

Ist das so, wie ich es mir vorstelle möglich und insbesondere sinnvoll? Ich gehe davon aus, dass das APU4D4 von den Ressourcen her mit den Aufgaben locker klar kommt, oder ist das kritisch?

Kann/sollte dhcp weiterhin der cbs350 machen oder wäre die Funktion auf der pfsense besser aufgehoben?

Wie sollte ich die pfsense idealerweise verkabeln? Klar wan port ans Modem und LAN an den d-link, aber macht es ggf. Sinn die zwei weiteren ports auch noch zu verbinden und beispielsweise über einen das Gäste-VLAN laufen zu lassen? Ginge das überhaupt?

Hättet ihr sonst noch Tipps, was ich berücksichtigen sollte/besser machen könnte?

Danke schonmal für eure Hilfe und sorry falls ich aufgrund fehlenden Wissens Dinge nicht richtig geschildert oder falsch verstanden habe.

ich habe eine Frage bzgl. meines Netzwerkdesigns. Dank dieses Forums und insbesondere den umfangreichen Anleitungen von aqui habe ich ein Netzwerk mit vier VLANS zum Laufen gebracht (1: Admin, 10: Private, 20: Work, 30 Guest, 40: IoT). Das funktioniert soweit auch wie gewünscht. Nun möchte ich das ganze weiter ausbauen und habe mir ein APU4D4 gekauft und anhand aquis Anleitung pfsense installiert, hier würde ich mich über Tipps bzgl. der Konfiguration freuen:

Das aktuelle Szenario ist in der Grafik mit der Ist-Situation dargestellt. Der cbs350 übernimmt das Routing im Netz und fungiert als dhcp.

- Mit der pfsense möchte ich zunächst die fritzbox (als Router/Firewall) ersetzen.

- Zusätzlich möchte ich Regeln für die Kommunikation der VLANS untereinander definieren. So soll VLAN 10 mit VLAN 40 in gewissem Umfang kommunizieren können, bisher vermittelt der switch alle Anfragen zwischen den Netzen, ohne dass irgendwelche Regeln existieren (was hier für pfsense die Kriterien sind muss ich noch im Detail prüfen). Ich betreibe im IoT VLAN u.a. homematic ip, philips hue, Sonos, zwei TVs, Ring Kamera. Sonos scheint eine Herausforderung zu sein wenn ich das richtig verstanden habe hinsichtlich multicast relay, das muss ich mir im Detail noch anschauen.

- VLAN 1, 20 und 30 sollen isoliert sein: zwischen den VLANS soll keine Kommunikation möglich sein.

- Für VLAN 30 möchte ich ein captive Portal einrichten, zunächst mit local users später würde ich gerne einen radius Server auf einem raspberry pi aufsetzen, aber das ist Zukunftsmusik.

- Auf der pfsense soll ein wireguard Server laufen, zu dem sich einzelne clients verbinden können.

- Die fritzbox soll weiterhin Verwendung finden für VoIP (ggf. eine andere/günstigere fritzbox). Ich hatte hier auf dem Board schon einen Beitrag gefunden, der genau dieses Szenario abbildet, daran würde ich mich orientieren.

Ist das so, wie ich es mir vorstelle möglich und insbesondere sinnvoll? Ich gehe davon aus, dass das APU4D4 von den Ressourcen her mit den Aufgaben locker klar kommt, oder ist das kritisch?

Kann/sollte dhcp weiterhin der cbs350 machen oder wäre die Funktion auf der pfsense besser aufgehoben?

Wie sollte ich die pfsense idealerweise verkabeln? Klar wan port ans Modem und LAN an den d-link, aber macht es ggf. Sinn die zwei weiteren ports auch noch zu verbinden und beispielsweise über einen das Gäste-VLAN laufen zu lassen? Ginge das überhaupt?

Hättet ihr sonst noch Tipps, was ich berücksichtigen sollte/besser machen könnte?

Danke schonmal für eure Hilfe und sorry falls ich aufgrund fehlenden Wissens Dinge nicht richtig geschildert oder falsch verstanden habe.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 73733687234

Url: https://administrator.de/forum/frage-zu-netzwerkdesign-73733687234.html

Ausgedruckt am: 14.07.2025 um 09:07 Uhr

4 Kommentare

Neuester Kommentar

Nabend.

Prinzipiell sieht das gut aus.

Allerdings musst du dich bei deinem Konzept davon verabschieden, dass die PFSense die ACL / Regeln für die Subnetze bereitstellt.

Wenn dein Switch das Routing übernimmt, muss auch dort das Regelwerk implementiert werden.

Das wird aber nicht so dolle und granular machbar sein, wenn Cisco nicht erheblich am Umfang geschraubt hat.

Besser wäre es meiner Meinung nach zwei Interfaces des APU Boards als LAGG auf den Switch zu legen, dort alle VLANs zu konfigurieren und alles über diesen 2 Gbit/s Uplink zu routen.

Dann kann die Sense auch der "Herr der Regeln" sein und das Switch übernimmt nur noch das reine Switching.

Gruß

Marc

Prinzipiell sieht das gut aus.

Allerdings musst du dich bei deinem Konzept davon verabschieden, dass die PFSense die ACL / Regeln für die Subnetze bereitstellt.

Wenn dein Switch das Routing übernimmt, muss auch dort das Regelwerk implementiert werden.

Das wird aber nicht so dolle und granular machbar sein, wenn Cisco nicht erheblich am Umfang geschraubt hat.

Besser wäre es meiner Meinung nach zwei Interfaces des APU Boards als LAGG auf den Switch zu legen, dort alle VLANs zu konfigurieren und alles über diesen 2 Gbit/s Uplink zu routen.

Dann kann die Sense auch der "Herr der Regeln" sein und das Switch übernimmt nur noch das reine Switching.

Gruß

Marc

hier würde ich mich über Tipps bzgl. der Konfiguration freuen:

Findest du alles im VLAN Tutorial. pfSense und Wireguard Setup findest du hier. Ist auf der OPNsense identisch.

Für die Verkabelung der Ports wäre, wie Kollege @radiogugu oben schon sagt, es sinnvoll einen LACP LAG zu verwenden um Redundanz und Bandbreitenerhöhung zu erreichen.

Ansonsten ist das ein klassisches Setup mit einer "one armed" Firewall.

DHCP musst du in einem solchen Setup dann zwangsweise IMMER auf der Firewall machen.

Andernfalls wäre es fatal, denn auf dem Switch müsstest du für eine DHCP Konfig immer IP Interfaces einrichten was dann automatisch das Routing auf dem Switch aktiviert.

Damit hättest du dann einen gefährlichen "Backdoor" Router der dir deine Firewall dann komplett aushebelt, was dann ein solches Firewall Konzept natürlich völlig ad absurdum führt. Das solltest du also immer auf dem Radar haben!

Du setzt mit dem Cisco 350er einen vollständigen Layer 3 Switch ein mit dem man natürlich vom Featureset technisch sehr viel mehr machen könnte als ihn einfach nur als dummen Layer 2 Switch zu verwursten.

Die Alternative wäre ein Layer 3 Switchkonzept damit umzusetzen.

Damit würde man ein effizienteres Routing direkt auf dem L3 Switch erreichen was performancetechnisch etwas von Vorteil ist.

Es würde mehr oder minder auch die Investition der Firewall überflüssig machen.

Der Unterschied ist das die Forwarding Regeln (sofern konfiguriert) über IP Accesslisten im Gegensatz zu einer Firewall nicht stateful sind.

In einem einfachen Heimnetz wäre das aber durchaus tolerabel da damit ebenfalls eine hinreichende Sicherheit erzielt werden kann.

Die VPN Funktion müsstest du dann über deine Fritzbox je nach Modell via IPsec oder Wireguard realisieren.

Das sind die 2 möglichen Grundsetups bei einer VLAN Segmentierung und für eins muss man sich im Voraus entscheiden. 😉