Fritz Push up Service vor Sophos UTM 9

Hallo,

ich habe mal folgende Frage:

Ich habe eine Fritz Box 7490 die vor einer Sophos UTM 9 Firewall ist.

Seit ich diese Konfig so habe, funktionierte der Push up Service (Mailversand) nicht mehr, da die Fritzbox nicht mehr an meinen E-Mail Server im Internen Netz kommt.

Was ja soweit richtig ist.

Wenn ich jetzt eine Firewall (D-Nat) Regel erstelle, wo die Fritzbox über das interne Netz auf den Server darf, dann wäre das eine Sicherheitslücke oder sehe ich das falsch?

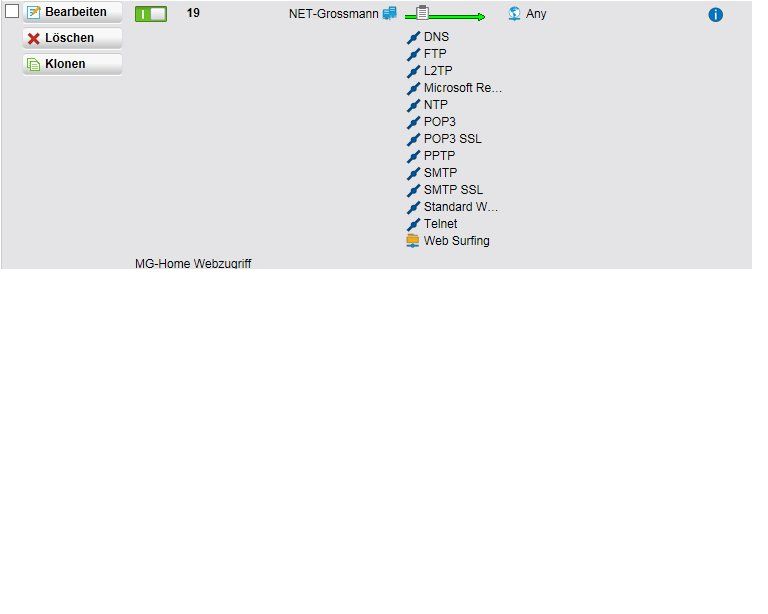

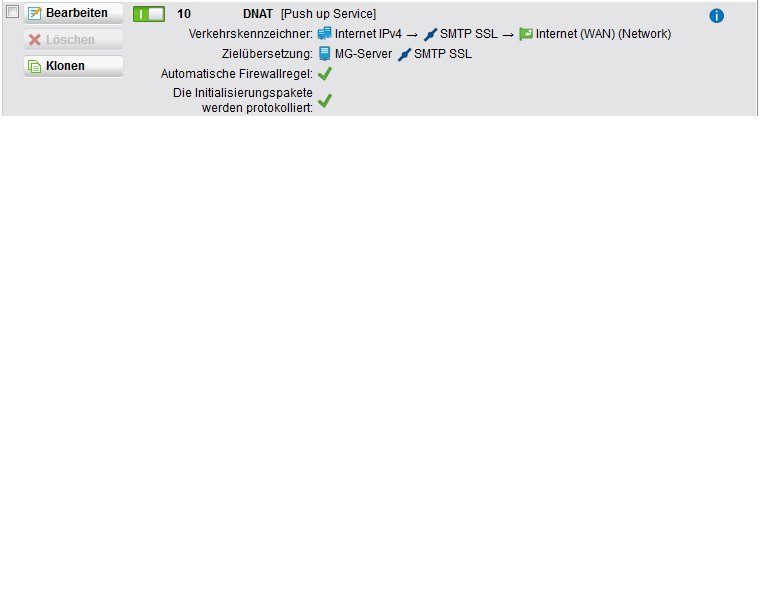

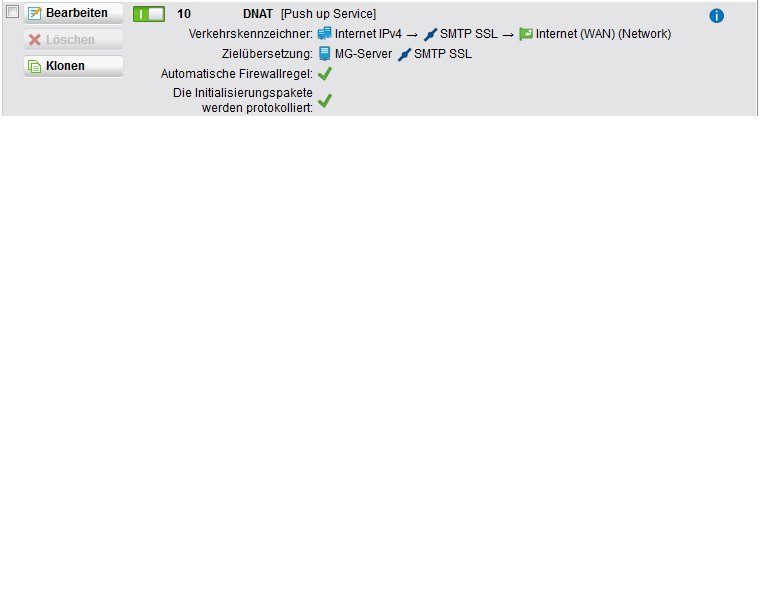

Daher habe ich jetzt folgende Firewallregel erstellt.

Funktionieren tu es jetzt.

Jedoch bin ich mir nicht sicher, ob dies so richtig ist?

Aber is weiß auch ehrlich gesagt nicht ganz, wie ich das noch besser eingrenzen könnte.

Bzw. nur die Fritzbox freigeben könnte von außen.

Vielen Dank im Voraus.

Gruß Michael

ich habe mal folgende Frage:

Ich habe eine Fritz Box 7490 die vor einer Sophos UTM 9 Firewall ist.

Seit ich diese Konfig so habe, funktionierte der Push up Service (Mailversand) nicht mehr, da die Fritzbox nicht mehr an meinen E-Mail Server im Internen Netz kommt.

Was ja soweit richtig ist.

Wenn ich jetzt eine Firewall (D-Nat) Regel erstelle, wo die Fritzbox über das interne Netz auf den Server darf, dann wäre das eine Sicherheitslücke oder sehe ich das falsch?

Daher habe ich jetzt folgende Firewallregel erstellt.

Funktionieren tu es jetzt.

Jedoch bin ich mir nicht sicher, ob dies so richtig ist?

Aber is weiß auch ehrlich gesagt nicht ganz, wie ich das noch besser eingrenzen könnte.

Bzw. nur die Fritzbox freigeben könnte von außen.

Vielen Dank im Voraus.

Gruß Michael

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 333409

Url: https://administrator.de/forum/fritz-push-up-service-vor-sophos-utm-9-333409.html

Ausgedruckt am: 27.07.2025 um 23:07 Uhr

21 Kommentare

Neuester Kommentar

Hallo,

Dann kann die AVM FB doch einfach Ihre Meldung absetzen und verschicken, oder?

der Sophos UTM9 benutzen.

die zweite Lösung (Sophos) soll im Fall der Fälle ja eigentlich nichts kommen.

Kauf doch ein reines Modem und setze das vor die Sophos UTM 9 oder lass sie einfach die Mail vom Push Service absetzen

und gut ist es. Also wegen der PushMail würde nicht einen Port öffnen an einer Firewall oder einem Router.

Gruß

Dobby

Ich habe eine Fritz Box 7490 die vor einer Sophos UTM 9 Firewall ist.

Internet --- Fritz!Box --- Sophos UTM9 --- LANDann kann die AVM FB doch einfach Ihre Meldung absetzen und verschicken, oder?

Seit ich diese Konfig so habe, funktionierte der Push up Service (Mailversand) nicht mehr, da die Fritzbox nicht mehr an meinen

E-Mail Server im Internen Netz kommt.

Die versendet das aber auch via ISP nach vorne raus und warum soll die AVM FB denn auch den Server hinter dem SPI/NATE-Mail Server im Internen Netz kommt.

der Sophos UTM9 benutzen.

Was ja soweit richtig ist.

Wenn ich jetzt eine Firewall (D-Nat) Regel erstelle, wo die Fritzbox über das interne Netz auf den Server darf, dann wäre das

eine Sicherheitslücke oder sehe ich das falsch?

Sind denn vorne an der AVM FB auch Ports geöffnet? Es wäre auch jeden Fall ein Einfallstor bzw. völlig unsinnig denn hinterWenn ich jetzt eine Firewall (D-Nat) Regel erstelle, wo die Fritzbox über das interne Netz auf den Server darf, dann wäre das

eine Sicherheitslücke oder sehe ich das falsch?

die zweite Lösung (Sophos) soll im Fall der Fälle ja eigentlich nichts kommen.

Kauf doch ein reines Modem und setze das vor die Sophos UTM 9 oder lass sie einfach die Mail vom Push Service absetzen

und gut ist es. Also wegen der PushMail würde nicht einen Port öffnen an einer Firewall oder einem Router.

Gruß

Dobby

Zitat von @MichiGrossmann:

Hallo,

Was ja soweit richtig ist.

Wenn ich jetzt eine Firewall (D-Nat) Regel erstelle, wo die Fritzbox über das interne Netz auf den Server darf, dann wäre das eine Sicherheitslücke oder sehe ich das falsch?

Hallo,

Was ja soweit richtig ist.

Wenn ich jetzt eine Firewall (D-Nat) Regel erstelle, wo die Fritzbox über das interne Netz auf den Server darf, dann wäre das eine Sicherheitslücke oder sehe ich das falsch?

Kannst Du die regel auf die Fritzbox einschränken? Wenn ja, solltest Du das machen.

Ansonsten nimm des Mailserver Deines Anbieters. oder läßt du Dir die Mails direkt per SMTP an Deinen internen Mailserver zustellen? Wenn letzteres der fall ist, kannst Du auch die Fritzbox reinlassen.

lks

Denn trotz Extended Host muss man die Ports nochmals in der Fritzbox extra freigeben. Sinn verstehe ich da keinen aber damit

kann ich leben.

Ich hoffe einmal das Du hier nicht von einem "Exposed Host" sprichst!kann ich leben.

Daher müsste doch der Weg frei sein oder habe ich hier einen Denkfehler?

Ja und zwar einen gewaltigen, denn wenn die AVM FB einen exposed host hat und am besten noch für die gesamte AVM FBund nicht nur den Port der zur Sophos UTM 9 führt, und an der Sophos UTM 9 sind dann auch noch Ports offen, richtig?

Dann kauf doch einfach nur ein Modem und dann passt das auch wieder dann brauchst Du kein SPI & NAT und Firewallregeln

denn dann funktioniert alles auf Anhieb! Überleg mal was man für eine Menge Spam mit Deinem Server verschicken kann?

Wenn da 1 Millionen eMails drüber rausgehen und sich nur 10.000 Leute melden und das kaufen und pro Verkauf/Kauf

verdient man 2 Euro netto, an was weiß ich für einer Ware, dann ist das sicherlich schon ein Anreiz nach solchen offenen

und ungesicherten Mailservern zu suchen, oder?

Oder ist das wirklich so, dass hier der Weg nur von Innen nach außen offen ist?

Nein, das ist nicht so gut, finde ich zumindest! IN einer Firma, mit Firewall, IDS Sensoren und IPS Appliance vor den Servernund in einer DMZ und mit einem DMZ Radius Server und was weiß ich nicht noch alles für Absicherungen ist das ganz was

anderes als das was Du hier aufbaust. Wenn schon denn packe doch bitte Dein NAS oder Mailserver direkt hinter die AVM

FB und mach dort dann die Ports auf und hinter der Firewall ist dann alles andere. Von mir aus auch ein kleines APU2C4

Board was dann mit einer 120 GB oder 240 GB mSATA und Linux auch schon wieder etwas anderes ist. Und vom Netz der

Sophos aus kann man dann auch wieder auf die DMZ zugreifen.

Seht ihr es eigentlich kritisch wenn ich den SSL SMTP Port freigebe?

Kann ich es evtl. noch besser auf die Fritz Box begrenzen bzw. nur für die Box freigeben?

Als erstes mal den "exposed host" weg! Dann überlegen worauf der Mailserver läuft!?Kann ich es evtl. noch besser auf die Fritz Box begrenzen bzw. nur für die Box freigeben?

Habe halt leider keine Feste IP.

DynDNS oder gar NoIP.org oder gleich MyFritz! sind kein Optionen für Dich?Gruß

Dobby

Kauf Dir ein reines Modem und einen Cisco Telefonadapter und dann sollte das auch alles Funktionieren.

An der Sophos UTM 9 dann eine DMZ aufsetzen und den WebServer und den MailServer darein setzen und

den Rets dann ins LAN rein. Damit solltest Du gut fahren zumindest besser als jetzt.

Gruß

Dobby

An der Sophos UTM 9 dann eine DMZ aufsetzen und den WebServer und den MailServer darein setzen und

den Rets dann ins LAN rein. Damit solltest Du gut fahren zumindest besser als jetzt.

Gruß

Dobby

Hi Michi,

ich würde dir folgenden Weg vorschlagen.

Wenn auf deinem Mailserver ein POPcon läuft, der die Mails holt, dann brauchst du nur von intern nach extern diesen POP3-Port öffnen.

Für den Versand der Mails nutz doch sicherheitshalber die Mail-Protection deiner Firewall wenn du sie schon hast.

Du kannst die Mails von deinem Mailserver via SMTP-Connector an deine Firewall senden.

In der Mail-Protection kannst du dann deinen sendenden Mailserver als "Allowed" einsetzen und als Smarthost deinen Provider (mit Anmeldedaten)

Somit kann NUR dein interner Mailserver Mails versenden, ohne dass ein externer deine UTM als Relay nutzt.

Hier ist keine NAT nötig, welche nur wieder Sicherheitsrisiken bietet!

Für die Veröffentlichung deines Mailservers via HTTPS kannst du die WAF der UTM nutzen. (Web Application Firewall)

Diese prüft gleichzeitig auch auf Viren/Malware in den Anfragen.

@108012:

Ich möchte ja nix zu deinen Fritzbox-Kenntnissen sagen, aber ich nutze viele Fritzboxen als Router VOR der Firewall und dort einen Exposed Host an die WAN der UTM.

Das hat den Sinn, dass man alle Ports auf der UTM nutzen kann. Ist ja nicht umsonst eine "Firewall".

Somit hat die FB den selben Sinn wie ein Modem.

ich würde dir folgenden Weg vorschlagen.

Wenn auf deinem Mailserver ein POPcon läuft, der die Mails holt, dann brauchst du nur von intern nach extern diesen POP3-Port öffnen.

Für den Versand der Mails nutz doch sicherheitshalber die Mail-Protection deiner Firewall wenn du sie schon hast.

Du kannst die Mails von deinem Mailserver via SMTP-Connector an deine Firewall senden.

In der Mail-Protection kannst du dann deinen sendenden Mailserver als "Allowed" einsetzen und als Smarthost deinen Provider (mit Anmeldedaten)

Somit kann NUR dein interner Mailserver Mails versenden, ohne dass ein externer deine UTM als Relay nutzt.

Hier ist keine NAT nötig, welche nur wieder Sicherheitsrisiken bietet!

Für die Veröffentlichung deines Mailservers via HTTPS kannst du die WAF der UTM nutzen. (Web Application Firewall)

Diese prüft gleichzeitig auch auf Viren/Malware in den Anfragen.

@108012:

Ich möchte ja nix zu deinen Fritzbox-Kenntnissen sagen, aber ich nutze viele Fritzboxen als Router VOR der Firewall und dort einen Exposed Host an die WAN der UTM.

Das hat den Sinn, dass man alle Ports auf der UTM nutzen kann. Ist ja nicht umsonst eine "Firewall".

Somit hat die FB den selben Sinn wie ein Modem.

Es ist ein wesentlicher Unterschied, ob man vor der Firewall ein reines Modem oder eine Fritzbox hat. Die fritzbox bietet für einen Angreifer zusätzliche Ansatzpunkte, die er mt inem Modem nicht hätte. Weiterhin muß man aufpassen, daß die Fritzbox trotz exposed hst Dir nciht pakete gschnappt, die eigentlch an den exposed host sollten. bestes beispiel dafür ist VPN.

lks

Punkt für dich was die Angreifbarkeit angeht.

Bei VPN hatte ich noch nie Probleme, weil ich den SSL VPN Port immer umbiege, da der Standard Port TCP 443 für WAF etc. genutzt wird.

IPsec UDP 500 und 4500 werden normal nicht geblockt und RED 3400 und 3410 auch ned.

Als Alternative kann man die FB auch als Modem konfigurieren, so dass die FW die Einwahl via PPPoE macht. Somit gäbe es keinen direkten Zugriff auf die FB und der Exposed Host fiele auch weg...

Bei VPN hatte ich noch nie Probleme, weil ich den SSL VPN Port immer umbiege, da der Standard Port TCP 443 für WAF etc. genutzt wird.

IPsec UDP 500 und 4500 werden normal nicht geblockt und RED 3400 und 3410 auch ned.

Als Alternative kann man die FB auch als Modem konfigurieren, so dass die FW die Einwahl via PPPoE macht. Somit gäbe es keinen direkten Zugriff auf die FB und der Exposed Host fiele auch weg...

@denny86

AVM FB erstellt werden und dann ist alles was hinter der AVM FB (außer der Firewall) auch via Internet ohne SPI/NAT

erreichbar, und das will sicherlich keiner haben. Wenn dort nur die Firewall dahinter steht, ist das auch nur die letzte

Möglichkeit bzw. sollte sie sein, denn "nur" Ports und Protokolle weiterleiten ist ja auch möglich, ganz ohne "Exposed Host".

Gruß

Dobby

Ich möchte ja nix zu deinen Fritzbox-Kenntnissen sagen,

Dann lass es bitte auch, den ein Exposed host kann nicht nur für einen Port sondern auch ganz schnell für die gesamteAVM FB erstellt werden und dann ist alles was hinter der AVM FB (außer der Firewall) auch via Internet ohne SPI/NAT

erreichbar, und das will sicherlich keiner haben. Wenn dort nur die Firewall dahinter steht, ist das auch nur die letzte

Möglichkeit bzw. sollte sie sein, denn "nur" Ports und Protokolle weiterleiten ist ja auch möglich, ganz ohne "Exposed Host".

aber ich nutze viele Fritzboxen als Router VOR der Firewall und dort einen Exposed Host an die WAN der UTM.

Man kann die AVM FB aber sicherlich auch im so genannten "bridged mode" als reines Modem betreiben.Das hat den Sinn, dass man alle Ports auf der UTM nutzen kann. Ist ja nicht umsonst eine "Firewall".

Sinn macht es meiner Meinung nach nur in einigen Ausnahmefällen und sonst gar nicht!Somit hat die FB den selben Sinn wie ein Modem.

Nein das ist nur im bridged Modus der Fall und nicht bei Verwendung des Exposed Host!Gruß

Dobby

Hi Dobby,

ich sehe eine Fritzbox mit aktiver Firewall lediglich als zusätzliche Quelle bei Fehlersuche.

Meiner Meinung nach hat an einer Fritzbox kein anderes Gerät außer Telefonie etwas zu suchen, wenn man eine anständige Firewall als Netztrennung dahinter hat!

Somit macht ein Exposed Host in meinen Augen durchaus Sinn, da das ja die eigentliche Arbeit der FW dahinter ist!

Wenn ich die FW in der FB aktiv habe und eine andere dahinter hab ich bei Portfreigaben, NAT etc immer doppelte Arbeit! Das ist in meinen Augen sinnlos!

Außerdem verfehlen wir mit dieser Diskussion gerade das eigentliche Thema von MichiGrossmann aus den Augen!

Meine Empfehlung aus MS und Sophos Sicht ist daher:

Die FW als Gateway (ob davor FB oder Modem ist ja relativ!) von intern raus den Port 110/995 (POP3 bzw. POP3-SSL) bzw 143/995 (IMAP bzw. IMAP-SSL) zu öffnen für POPcon.

Für SMTP würde ich die Mail-Protection als Proxy nutzen und für OWA/Push etc. die WAF.

Wenn du POP3 ohne SSL nutzt, kannst du auch den Proxy mit Vorabholung und Virenscan nutzen.

Gruß denny

ich sehe eine Fritzbox mit aktiver Firewall lediglich als zusätzliche Quelle bei Fehlersuche.

Meiner Meinung nach hat an einer Fritzbox kein anderes Gerät außer Telefonie etwas zu suchen, wenn man eine anständige Firewall als Netztrennung dahinter hat!

Somit macht ein Exposed Host in meinen Augen durchaus Sinn, da das ja die eigentliche Arbeit der FW dahinter ist!

Wenn ich die FW in der FB aktiv habe und eine andere dahinter hab ich bei Portfreigaben, NAT etc immer doppelte Arbeit! Das ist in meinen Augen sinnlos!

Außerdem verfehlen wir mit dieser Diskussion gerade das eigentliche Thema von MichiGrossmann aus den Augen!

Meine Empfehlung aus MS und Sophos Sicht ist daher:

Die FW als Gateway (ob davor FB oder Modem ist ja relativ!) von intern raus den Port 110/995 (POP3 bzw. POP3-SSL) bzw 143/995 (IMAP bzw. IMAP-SSL) zu öffnen für POPcon.

Für SMTP würde ich die Mail-Protection als Proxy nutzen und für OWA/Push etc. die WAF.

Wenn du POP3 ohne SSL nutzt, kannst du auch den Proxy mit Vorabholung und Virenscan nutzen.

Gruß denny

Zitat von @certifiedit.net:

Hi denny,

das geht aber auch am Thema vorbei, denn MG wollte FB Push nachrichten hinter(!) der UTM/SG empfangen.

Hi denny,

das geht aber auch am Thema vorbei, denn MG wollte FB Push nachrichten hinter(!) der UTM/SG empfangen.

Hmm ok das hab ich dann falsch verstanden.

Dann werde ich meine Denkweise umstellen:

Ich verstehe das so:

Die FB VOR der UTM versendet Push-Nachrichten, welche direkt an den Mailserver HINTER der UTM ankommen sollen. Richtig?

Imho nutzt die FB den einfachen SMTP-Dienst zum Versand von Push-Benachrichtigungen.

Das heißt es gibt 2 einfache Möglichkeiten:

1. du legst eine DNAT-Regel an, welche dir einfach das SMTP-Protokoll der FB (TCP Port 25) an den internen Mailserver durchreicht. (Wäre ziemlich sicher, da nur von der Quell-IP an Ziel-IP gesendet werden darf)

2. du nutzt die Sophos als Mail-Relay und lässt von der FB direkt an die IP der UTM senden. Diese widerum relayt das an den internen Mailserver und fertig.

In beiden Fällen müsste die FB die Mails nicht erst nach extern senden und man müsste sie nicht wieder mit dem POPcon abholen.

Um was für einen Mailserver handelt es sich denn überhaupt? Denke nicht, dass hier mit einem MS Exchange gearbeitet wird.

Die FB VOR der UTM versendet Push-Nachrichten, welche direkt an den Mailserver HINTER der UTM ankommen sollen. Richtig?

Nein! Denn die AVM FB soll über den Mailserver hinter der Sophos die Pushnachrichten versenden.Gruß

Dobby

Hi Michael,

Ok dann verstehe ich aber denn Sinn eines Exposed Host nicht. Denn der soll ja alles öffnen!

Über DYNDNS gibts geteilte Meinung. Mal funktionierts fehlerfrei. Mal nicht...

Du kannst in deiner Netzwerkdefinition eine MAC hinterlegen, welche dann geprüft wird.

Hier musst du aber dann die IP deiner FB verwenden und keinen DNS-Host.

Die MichiGrossmann.de ist ja in dem Fall nicht die IP deiner FB.

Wenn du keine WAF machen willst, kannst bleibt dir nur die NAT.

Wenn du auf Nr. Sicher gehen willst, kannst du den Haken für die automatische FW-Regel rausnehmen und die Regel manuell erstellen. Aber das ist m.E. Kosmetik.

So ein Tipp am Rande:

Wenn Quell- und Zielport identisch sind, kannst du den Zielport leer lassen. Denn dann wird keine Portumleitung gemacht sondern eine Portweiterleitung.

Grüße denny

Also zu dem Exposed Host muss ich erstmal sagen, dass ich nun in Erfahrung gebracht habe, dass nicht automatisch alle Ports offen sind!

Ok dann verstehe ich aber denn Sinn eines Exposed Host nicht. Denn der soll ja alles öffnen!

Das mit der Mail Protection in der UTM habe ich mir auch schon überlegt. Jedoch habe ich schon öfters gelesen, dass der Betrieb mit einer DYNDNS Adresse eher ungeeignet ist, bzw. davon abgeraten wird.

Über DYNDNS gibts geteilte Meinung. Mal funktionierts fehlerfrei. Mal nicht...

Ich dachte vielleicht kann ich irgendwie mit einer Regel sagen, dass nur die Fritzbox die Mails versenden darf.

Evtl. das die MAC Adresse geprüft wird oder so?

Evtl. das die MAC Adresse geprüft wird oder so?

Du kannst in deiner Netzwerkdefinition eine MAC hinterlegen, welche dann geprüft wird.

Hier musst du aber dann die IP deiner FB verwenden und keinen DNS-Host.

Die MichiGrossmann.de ist ja in dem Fall nicht die IP deiner FB.

Wenn du keine WAF machen willst, kannst bleibt dir nur die NAT.

Wenn du auf Nr. Sicher gehen willst, kannst du den Haken für die automatische FW-Regel rausnehmen und die Regel manuell erstellen. Aber das ist m.E. Kosmetik.

So ein Tipp am Rande:

Wenn Quell- und Zielport identisch sind, kannst du den Zielport leer lassen. Denn dann wird keine Portumleitung gemacht sondern eine Portweiterleitung.

Grüße denny