Für Backup: Suche NAS mit wOL oder Time-WakeUP und Remote- oder Time-Shutdown

Hallo zusammen,

ich suche ein NAS (Preislage bis 250 Euro ohne Platten), welches ich von einem Windows2008-Server aus:

- per Script starten und herunterfahren kann

oder

- zeitgesteuert hoch- und herunterfahren kann

Ich möchte darauf ein Backup machen, aber das Gerät soll nicht länger als notwendig im netzwerk verfügbar sein, um möglichst wenig Angriffsfläche für Verschlüsselungstrojaner zu bieten.

Oder hat jemand eine andere Idee in dieser Preisklasse für eine halbwegs sichere Backup-Lösung, die

Danke im Voraus,

Sarek \\//_

ich suche ein NAS (Preislage bis 250 Euro ohne Platten), welches ich von einem Windows2008-Server aus:

- per Script starten und herunterfahren kann

oder

- zeitgesteuert hoch- und herunterfahren kann

Ich möchte darauf ein Backup machen, aber das Gerät soll nicht länger als notwendig im netzwerk verfügbar sein, um möglichst wenig Angriffsfläche für Verschlüsselungstrojaner zu bieten.

Oder hat jemand eine andere Idee in dieser Preisklasse für eine halbwegs sichere Backup-Lösung, die

- nicht permanent mit dem Hauptsystem verbunden ist

- nicht ständig eine Benutzeraktion benötigt

Danke im Voraus,

Sarek \\//_

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 388781

Url: https://administrator.de/forum/fuer-backup-suche-nas-mit-wol-oder-time-wakeup-und-remote-oder-time-shutdown-388781.html

Ausgedruckt am: 12.07.2025 um 15:07 Uhr

22 Kommentare

Neuester Kommentar

Hallo,

da müsste ich jetzt raten was ich nicht gerne mache.

Ich mache das im SoHo-Bereich so.

- unsichtbare Freigabe

- Ein einziger Benutzer hat schreibzugriff auf diese Freigabe

- Die Zugangsdaten sind nur der Datensicherungssoftware (Shadowprotect SPX) bekannt

- Datensicherung verschlüsseln

- Datensicherung auf 2 USB HDDs die regelmäßig gewechselt werden synchronisieren

- Optional auch in die Cloud mit Ransomware-Schutz

Stefan

da müsste ich jetzt raten was ich nicht gerne mache.

Ich mache das im SoHo-Bereich so.

- unsichtbare Freigabe

- Ein einziger Benutzer hat schreibzugriff auf diese Freigabe

- Die Zugangsdaten sind nur der Datensicherungssoftware (Shadowprotect SPX) bekannt

- Datensicherung verschlüsseln

- Datensicherung auf 2 USB HDDs die regelmäßig gewechselt werden synchronisieren

- Optional auch in die Cloud mit Ransomware-Schutz

Stefan

Moin.

Ich halte die Idee "so kurz wie nötig verfügbar machen" für übertrieben, kaum wirksam* und nachrangig gegenüber anderen Maßnahmen.

Nimm einen separaten Backupnutzer. Wie soll eine Ransomware an dessen Credentials kommen? Das ginge bestenfalls manuell, nicht aber automatisiert.

*denn irgendwann musst du das Ding ja wieder verfügbar machen - wer sagt dir, dass nicht gerade dann geransomwaret wird?

Ich halte die Idee "so kurz wie nötig verfügbar machen" für übertrieben, kaum wirksam* und nachrangig gegenüber anderen Maßnahmen.

Nimm einen separaten Backupnutzer. Wie soll eine Ransomware an dessen Credentials kommen? Das ginge bestenfalls manuell, nicht aber automatisiert.

*denn irgendwann musst du das Ding ja wieder verfügbar machen - wer sagt dir, dass nicht gerade dann geransomwaret wird?

Zitat von @SarekHL:

Das heißt, auch nur Shadowprotect kann auf die Freigabe zugreifen? Ich habe das schon mal irgendwo gesehen (weiß nicht mehr welches Programm das war), dass man auch über Windows auf die Freigabe zugreifen konnte, nachdem einmal das entsprechende Programm darauf zugegriffen hat und die Verbindung somit "aufgeschlossen" hat.

Bei SPX gilt die aktuelle Verbindung nur für den Dienst. Ich habe es unter Windows nicht geschafft das irgendwie auszunutzen.Das heißt, auch nur Shadowprotect kann auf die Freigabe zugreifen? Ich habe das schon mal irgendwo gesehen (weiß nicht mehr welches Programm das war), dass man auch über Windows auf die Freigabe zugreifen konnte, nachdem einmal das entsprechende Programm darauf zugegriffen hat und die Verbindung somit "aufgeschlossen" hat.

Zusätzlich Read-Only-Benutzer um Daten ohne Eingabe des Kennwortes zurückspielen zu können.

- Datensicherung verschlüsseln

Bringt das etwas gegen Crypto-Trojaner? Auch eine verschlüsselte Datei kann ja noch mal verschlüsselt werden.- Optional auch in die Cloud mit Ransomware-Schutz

Zu groß bei derzeitiger Internetgeschwindigkeit ... lass uns darüber noch mal in zehn Jahren reden ;)- Datensicherung auf 2 USB HDDs die regelmäßig gewechselt werden synchronisieren

Das sind USB-Platten? Wie stelle ich sicher, dass die Datei beim darauf kopieren nicht "geransomwaret" werden?2. Weil die 2. Festplatte offline im Tresor liegt

Stefan

Zitat von @SarekHL:

Ein Job direkt im NAS zu einer festen UhrzeitZitat von @StefanKittel:

Weil die USB Festplatte am NAS angeschlossen ist und dort nicht freigegeben ist

Und wie stößt Du die Synchronisation an? Muss man sich dafür per WebGUI am NAS anmelden?Weil die USB Festplatte am NAS angeschlossen ist und dort nicht freigegeben ist

Bei SPX gilt die aktuelle Verbindung nur für den Dienst. Ich habe es unter Windows nicht geschafft das irgendwie auszunutzen.

Mit der normalen Windows-ServerSicherung geht das vermutlich nicht?Aber Du könntest einen "BackupAdmin" mit getrenntem Kennwort einrichten und die Sicherung über diesen Benutzer machen.

Besser als nix.

Stefan

RDX scheint mir recht teuer, vor allem die Medien.

Bei Dir ist alles über 99 Eurocent zu teuer - die Teile sind ihren Preis wert.Und wo ist der Unterschied zwischen günstigen RDX-Laufwerken wie diesem und teureren wie diesem?

Lesen bildet ... beim "Teureren" liegt eine 1TB-Platte mit im Paket Dann haben Cryptotrojaner aber doch auch darauf Zugriff, oder nicht?

Dann gib Ihnen die Möglichkeit nicht LG, Thomas

BTW: schau zu, dass Du interne SATA-Rahmen bekommst und spare Dir das USB-Geraffel ...

Hallo,

RDX Laufwerke und Medien sind prima.

Aber wie alle tollen Dinge nicht ganz günstig.

Du kannst auch einfach nur 3 USB Festplatten nehmen und die täglich wechseln.

Festplatten im Schrank sind noch sicherere wie ein NAS.

Es gibt Skripte um das USB Medium auszuwerfen.

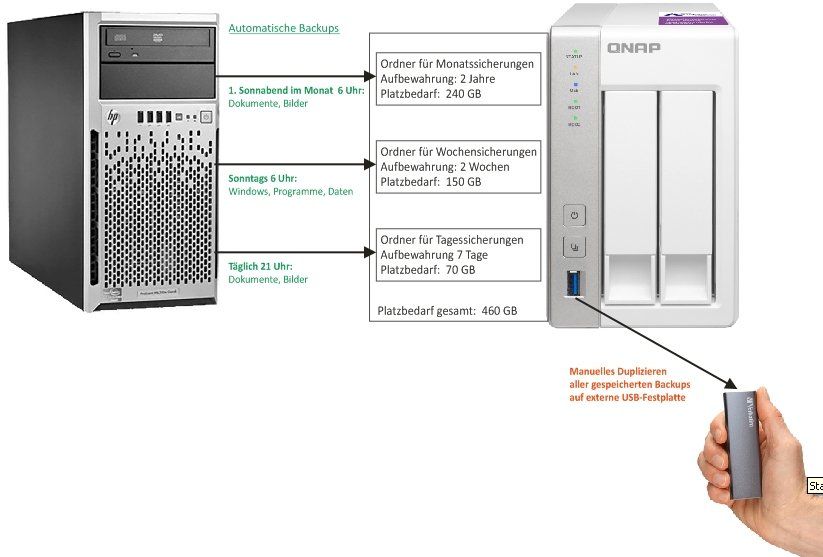

Für meine SoHo-Kunden finde ich das NAS optimal.

Mit Vollsicherung am Monatsersten und Teilsicherunge an allen anderen Tagen kann man 90 Tage vorhalten.

Und das mit sehr hoher Sicherheit gegen die bösen jungs.

Die USB Festplatten brauchst Du eh für den Fall von Einbruch, Feuer und sonstiger Zerstörung.

Stefan

RDX Laufwerke und Medien sind prima.

Aber wie alle tollen Dinge nicht ganz günstig.

Du kannst auch einfach nur 3 USB Festplatten nehmen und die täglich wechseln.

Festplatten im Schrank sind noch sicherere wie ein NAS.

Es gibt Skripte um das USB Medium auszuwerfen.

Für meine SoHo-Kunden finde ich das NAS optimal.

Mit Vollsicherung am Monatsersten und Teilsicherunge an allen anderen Tagen kann man 90 Tage vorhalten.

Und das mit sehr hoher Sicherheit gegen die bösen jungs.

Die USB Festplatten brauchst Du eh für den Fall von Einbruch, Feuer und sonstiger Zerstörung.

Stefan

Aber meine Kundin hat eine Wahnsinnsangst vor Crypto-Trojanern

Noch einmal: das ist keine geeignete Maßnahme gegen diese Angst. Mach es vernünftig, arbeite mit einem separaten Backup-Konto und/oder führe Software-Whitelisting ein. Auch Windows10 hat Ransomwareschutz, den du nur zu konfigurieren brauchst - by default ist der ausgeschaltet. Dieser lässt dich Anwendungen definieren, die auf dein Backup schreiben können. Alle anderen dürfen dort nicht schreiben. Genau das solltest Du machen - deine angestrebte Methode ist nicht geeignet.

Na, immerhin reagierst Du nun auf den Kommentar

Aha. Hattest Du das erwähnt? Ich kann das hier nicht finden.

Wie gesagt: irgendwann musst Du die Platten ja anschließen. Ist dann die Ransomware aktiv, hast Du ohne weitere Maßnahmen verloren.

arbeite mit einem separaten Backup-Konto

Das beinhaltet meine Methode ja.Schön! Aber ich sagte glaube ich schon, dass da Server 2008 läuft

Du musst das Backup ja nicht mit dem Server selbst machen, das kann auch ein Win10 übernehmen, und wenn's über Umwege ist - es geht nur darum, wer letzten Endes auf das Backuplaufwerk schreibt.Genau das solltest Du machen - deine angestrebte Methode ist nicht geeignet.

Warum nicht?Und warum wäre RDX besser geeignet, wo RDX normale Platten sind?

Davon spreche ich ich gar nicht.kann man (unter Server 2008) den Zugriff auf dieses Laufwerk auf bestimmte User (Backup-Operator) beschränken - ohne über die NTFS-Berechtigungen zu gehen

Jein. Es gibt seit Vista/Server 2008 integrity levels, die man setzen kann. Jedoch arbeiten die nicht userbezogen, sondern privilegienbezogen - man könnte also exklusiv allen Admins Zugriff erlauben. Aber ist das mit NTFS nun wirklich so schwer? Das skriptet man doch.

Da es hier noch nicht diskutiert wurde und ich mir die Frage schon lange stelle:

Wenn man auf dem Win2008 eine USB-Platte als dediziertes Backup-Laufwerk einrichtet ist das erstmal sonst nicht erreichbar. Weder aus dem Netzwerk, noch von dem Server. Die Platte erscheint jedenfalls nicht als Laufwerk und ist auch nur für das Windows-Backup zugänglich.

Hier beisst sich doch der Krypto schon die Zähne aus, oder?

Habe das bisher nicht weiter untersucht, hielt es aber für "sicher" da ein Kryptotrojaner an einem Client niemals auf das LW kommt. Liege ich da falsch?

Buc

Wenn man auf dem Win2008 eine USB-Platte als dediziertes Backup-Laufwerk einrichtet ist das erstmal sonst nicht erreichbar. Weder aus dem Netzwerk, noch von dem Server. Die Platte erscheint jedenfalls nicht als Laufwerk und ist auch nur für das Windows-Backup zugänglich.

Hier beisst sich doch der Krypto schon die Zähne aus, oder?

Habe das bisher nicht weiter untersucht, hielt es aber für "sicher" da ein Kryptotrojaner an einem Client niemals auf das LW kommt. Liege ich da falsch?

Buc

Moin

sicher ist ja immer relativ und Sicherheit ein Prozess und kein Zustand.

Ich gehe davon aus, dass eine beliebige Software auf einem Client keinen Zugriff auf so eine Backup-Festplatte am Server hat.

Aber: Wenn der Client Admin-Zugriff auf den Server erhält, z.B. über RPC oder RDP., sind die Daten weg. Wenn das Admin-Kennwort nur "123" oder "geheim" ist, ist die Sicherheit nicht viel wert.

Ich habe schon einen Benutzer "ricoh" mit den Kennwort "ricoh" mit Dom-Admin-Rechten bei einem Kunden gefunden.

Stefan

Zitat von @the-buccaneer:

Hier beisst sich doch der Krypto schon die Zähne aus, oder?

Habe das bisher nicht weiter untersucht, hielt es aber für "sicher" da ein Kryptotrojaner an einem Client niemals auf das LW kommt.

Hier beisst sich doch der Krypto schon die Zähne aus, oder?

Habe das bisher nicht weiter untersucht, hielt es aber für "sicher" da ein Kryptotrojaner an einem Client niemals auf das LW kommt.

sicher ist ja immer relativ und Sicherheit ein Prozess und kein Zustand.

Ich gehe davon aus, dass eine beliebige Software auf einem Client keinen Zugriff auf so eine Backup-Festplatte am Server hat.

Aber: Wenn der Client Admin-Zugriff auf den Server erhält, z.B. über RPC oder RDP., sind die Daten weg. Wenn das Admin-Kennwort nur "123" oder "geheim" ist, ist die Sicherheit nicht viel wert.

Ich habe schon einen Benutzer "ricoh" mit den Kennwort "ricoh" mit Dom-Admin-Rechten bei einem Kunden gefunden.

Stefan

@the-buccaneer

Natürlich kann etwas theoretisch passieren. Natürlich kann eine Cryptosoftware theoretisch dermaßen komplex sein, dass sie Schritte des Admins sogar aufzeichnet und dann abspult um ihr Werk zu tun. Aber das wirst Du in der Praxis nicht finden. Keine Ransomware muss komplex sein, um auf 90% der Kisten Erfolg zu haben und deshalb sind Schutzmaßnahmen wie Deine ausreichend.

Natürlich kann etwas theoretisch passieren. Natürlich kann eine Cryptosoftware theoretisch dermaßen komplex sein, dass sie Schritte des Admins sogar aufzeichnet und dann abspult um ihr Werk zu tun. Aber das wirst Du in der Praxis nicht finden. Keine Ransomware muss komplex sein, um auf 90% der Kisten Erfolg zu haben und deshalb sind Schutzmaßnahmen wie Deine ausreichend.

@StefanKittel: Sicher ist Sicherheit ein Prozess und kein Zustand, so wie das Leben ein Fluss ist und die Sonne ein Lichtblitz.

Zeit ist das unveränderliche Gesetz der Veränderung.

Trotzdem ist "Sicherheit" ein subjektiv empfundener Zustand zu einem gegebenen Moment. Unter gewissen Annahmen. Und dessen (subjektive) Statik ist unser Elixier.

Daher interpretiere ich deinen Beitrag als "Ja, sicher" (Wir hatten hier vor kurzem eine Diskussion über einen offenen RDP Port und einen vom Softwareanbieter automatisch generierten Admin mit Pippipasswort.)

@DerWoWusste: Danke für die Bestätigung.

Lustig ist der Gedanke, dass Windows automatisch sicherer würde, verlöre es Marktanteile, wie die CSU Stimmen.

e mare libertas!

Buc

Zeit ist das unveränderliche Gesetz der Veränderung.

Trotzdem ist "Sicherheit" ein subjektiv empfundener Zustand zu einem gegebenen Moment. Unter gewissen Annahmen. Und dessen (subjektive) Statik ist unser Elixier.

Daher interpretiere ich deinen Beitrag als "Ja, sicher" (Wir hatten hier vor kurzem eine Diskussion über einen offenen RDP Port und einen vom Softwareanbieter automatisch generierten Admin mit Pippipasswort.)

@DerWoWusste: Danke für die Bestätigung.

Lustig ist der Gedanke, dass Windows automatisch sicherer würde, verlöre es Marktanteile, wie die CSU Stimmen.

e mare libertas!

Buc