GPO Windows Defender Firewall auf Servern - Performance

Hallo, allerseits, gerade plane ich den Einsatz der Windows Defender Firewall auf unseren Servern. Da hat sich bisher niemand dran getraut, aber es ist einfach mal Zeit das zu tun. Das erforderliche Regelwerk wird derzeit für jeden einzelnen Server erfasst, was schon ein immenser Aufwand ist. Auf den Clients ist das schon umgesetzt, das heißt ein Grundschatz an Erfahrungen mit der Win-FW per GPO ist schon da.

Das nachträgliche Einführen der Regeln ist sicher eine haarige Sache, aber wir haben uns da schon diverse Szenarien vorbereitet, wie wir das hoffentlich relativ reibungslos hinbekommen, vorrausgesetzt, die notwendigen Regeln werden vollständig erfasst.

Die Frage, die sich stellt, ist zur Performance bzw. Wartbarkeit der Windows-Firewall-GPO. Es geht dabei um merere hundert Server, die leider wild durcheinander in gleichen Subnetzen stehen, historisch gewachsen und so... Das Basis-Regelset zur Funktionalität des AD, Monitoring, Backup, Administration, Remoteadministration nur über über Admin-TS habe ich schon zusammen gestellt und funktioniert in einer sehr kleinen Tochterumgebung schon (groß rumspielen ist da nicht, denn die ist inzwischen auch produktiv!).

Es gibt da jetzt zwei Möglichkeiten, eine monolithische Regel, in der alle Regeln drin sind (die Server-spezifischen würden dann anhand der lokalen IP-Adresse an dem jeweiligen Server festgebunden), das funktioniert bestimmt. Aber das Regelwerk wird sicher wegen seiner Größe nicht sehr performant, und wenn mehrere Admins gleicheztig was ändern wollen, überschreiben die sich gegenseitig die Regeln.

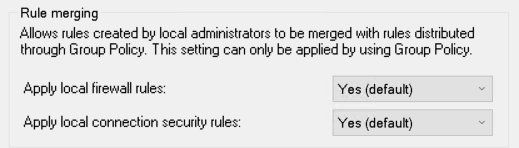

Die andere Idee ist, und hier bin ich mir nicht sicher, ob das funktioniert, ist dass es eine Basis-Regel gibt, in der die für den allgemeinen Betrieb der Server notwendigen Regeln abgebildet sind, und dann pro Server (Oder Gruppe gleichartiger Server) eine separate Richtlinie mit den für diesen Server und dessen Dienste notwendigen Regeln, die dann einfach per WMI-Filtering nujr an den/die speiellen Server gebunden wird. Sprich, addieren sich diese verschiedenen Regeln, so dass jeder Server die allgemeinen Regeln bekommt, und dann noch die GPO mit den spezifischen Regeln für diesen Server, oder ersetzt die eine die andere vollständig?

Ich könnte jetzt natürlich für jeden Server eine GPO erstellen, wo alle Regeln jeweils drin sind, also allgemeine und die speziellen für diesen Server. Aber wenn sich dann bei den allgemeinen Regeln was ändert, z.B. neuer WSUS-Server oder sowas, dann müsste das ja in hunderten Einzel-GPOs angepasst werden. Auch nicht praktikabel.

Also, addieren/ergänzen sich zwei Firewall-GPOs, oder ersetzen die sich?

(Was mir klar ist, blockieren geht vor erlauben, wenn es mal diesen Konflikt gäbe)

(Und bitte keine Grundsatzdiskussion, ob man die Win-FW für Server nutzt, oder nicht, es ist beschlossen.)

Das nachträgliche Einführen der Regeln ist sicher eine haarige Sache, aber wir haben uns da schon diverse Szenarien vorbereitet, wie wir das hoffentlich relativ reibungslos hinbekommen, vorrausgesetzt, die notwendigen Regeln werden vollständig erfasst.

Die Frage, die sich stellt, ist zur Performance bzw. Wartbarkeit der Windows-Firewall-GPO. Es geht dabei um merere hundert Server, die leider wild durcheinander in gleichen Subnetzen stehen, historisch gewachsen und so... Das Basis-Regelset zur Funktionalität des AD, Monitoring, Backup, Administration, Remoteadministration nur über über Admin-TS habe ich schon zusammen gestellt und funktioniert in einer sehr kleinen Tochterumgebung schon (groß rumspielen ist da nicht, denn die ist inzwischen auch produktiv!).

Es gibt da jetzt zwei Möglichkeiten, eine monolithische Regel, in der alle Regeln drin sind (die Server-spezifischen würden dann anhand der lokalen IP-Adresse an dem jeweiligen Server festgebunden), das funktioniert bestimmt. Aber das Regelwerk wird sicher wegen seiner Größe nicht sehr performant, und wenn mehrere Admins gleicheztig was ändern wollen, überschreiben die sich gegenseitig die Regeln.

Die andere Idee ist, und hier bin ich mir nicht sicher, ob das funktioniert, ist dass es eine Basis-Regel gibt, in der die für den allgemeinen Betrieb der Server notwendigen Regeln abgebildet sind, und dann pro Server (Oder Gruppe gleichartiger Server) eine separate Richtlinie mit den für diesen Server und dessen Dienste notwendigen Regeln, die dann einfach per WMI-Filtering nujr an den/die speiellen Server gebunden wird. Sprich, addieren sich diese verschiedenen Regeln, so dass jeder Server die allgemeinen Regeln bekommt, und dann noch die GPO mit den spezifischen Regeln für diesen Server, oder ersetzt die eine die andere vollständig?

Ich könnte jetzt natürlich für jeden Server eine GPO erstellen, wo alle Regeln jeweils drin sind, also allgemeine und die speziellen für diesen Server. Aber wenn sich dann bei den allgemeinen Regeln was ändert, z.B. neuer WSUS-Server oder sowas, dann müsste das ja in hunderten Einzel-GPOs angepasst werden. Auch nicht praktikabel.

Also, addieren/ergänzen sich zwei Firewall-GPOs, oder ersetzen die sich?

(Was mir klar ist, blockieren geht vor erlauben, wenn es mal diesen Konflikt gäbe)

(Und bitte keine Grundsatzdiskussion, ob man die Win-FW für Server nutzt, oder nicht, es ist beschlossen.)

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 608444

Url: https://administrator.de/forum/gpo-windows-defender-firewall-auf-servern-performance-608444.html

Ausgedruckt am: 29.07.2025 um 21:07 Uhr

2 Kommentare

Neuester Kommentar