Hetzner Windows Server per pFsense auf vServer absichern, RDP Zugriff sichern

Guten Tag die Damen und Herren

ich habe mir einen dedicated Windows 2016 Server bei Hetzner gemietet. Diesen würde ich gerne entsprechend absichern und den RDP-Zugriff nur per vorgeschalteten VPN erlauben. Aktuell habe ich nur den RDP Port geändert, die Anmeldeversuche beschränkt und ein starkes Passwort gewählt. Dies ist meiner Meinung nach nicht ausreichend oder um wirklich "sicher" zu sein oder?

Bei meinem lokalen Server kein Problem, hier habe ich eine Hardware-pFsense, welche entsprechend konfiguriert ist. Aktuell stehe ich ein wenig auf dem Schlauch, was das Design in Hinblick auf meinen Onlineserver angeht.

Ich habe mir nun zusätzlich bei Hetzner einen vServer (nur eine Netzwerkkarte, ist nicht erweiterbar) gemietet und möchte hier pFsense installiert - 1. Hürde, die Installation klappt nicht wie gewünscht. Ein Ticket beim Support ist schon eröffnet.

Meine Frage nun:

Wird es funktionieren

- wenn ich auf den vServer pFsense laufen habe

- openVPN installiere

- vom vServer dann zum Windowsserver weiterleite

- in der Hetzner Firewall (Windowsserver) alles blocke, bis auf die IP des vServers

Wird das funktionieren? Gibt es einen anderen Lösungsansatz, um den Windows Server abzusichern / Zugriff sicher zu gestalten?

Bin für jeden Input sehr dankbar. Wünsche einen schönen Sonntag.

LG

M

ich habe mir einen dedicated Windows 2016 Server bei Hetzner gemietet. Diesen würde ich gerne entsprechend absichern und den RDP-Zugriff nur per vorgeschalteten VPN erlauben. Aktuell habe ich nur den RDP Port geändert, die Anmeldeversuche beschränkt und ein starkes Passwort gewählt. Dies ist meiner Meinung nach nicht ausreichend oder um wirklich "sicher" zu sein oder?

Bei meinem lokalen Server kein Problem, hier habe ich eine Hardware-pFsense, welche entsprechend konfiguriert ist. Aktuell stehe ich ein wenig auf dem Schlauch, was das Design in Hinblick auf meinen Onlineserver angeht.

Ich habe mir nun zusätzlich bei Hetzner einen vServer (nur eine Netzwerkkarte, ist nicht erweiterbar) gemietet und möchte hier pFsense installiert - 1. Hürde, die Installation klappt nicht wie gewünscht. Ein Ticket beim Support ist schon eröffnet.

Meine Frage nun:

Wird es funktionieren

- wenn ich auf den vServer pFsense laufen habe

- openVPN installiere

- vom vServer dann zum Windowsserver weiterleite

- in der Hetzner Firewall (Windowsserver) alles blocke, bis auf die IP des vServers

Wird das funktionieren? Gibt es einen anderen Lösungsansatz, um den Windows Server abzusichern / Zugriff sicher zu gestalten?

Bin für jeden Input sehr dankbar. Wünsche einen schönen Sonntag.

LG

M

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 348065

Url: https://administrator.de/forum/hetzner-windows-server-per-pfsense-auf-vserver-absichern-rdp-zugriff-sichern-348065.html

Ausgedruckt am: 26.07.2025 um 00:07 Uhr

9 Kommentare

Neuester Kommentar

Der Server hat schon alles dafür an Bord. Einfach die Verbindung nur mit IPSec Tunnel durchlassen

blogs.technet.microsoft.com/askpfeplat/2017/07/24/securing-rdp-w ...

Oder das Ding als TS-Gateway konfigurieren und alles SSL verschlüsselt über 443 laufen lassen.

Ansonsten kommt fast jede VPN Lösung in Frage, bei der man dann die externen Ports auf die VPN Clients beschränkt und nach extern nur die VPN Ports offen lässt.

Gruß

blogs.technet.microsoft.com/askpfeplat/2017/07/24/securing-rdp-w ...

Oder das Ding als TS-Gateway konfigurieren und alles SSL verschlüsselt über 443 laufen lassen.

Ansonsten kommt fast jede VPN Lösung in Frage, bei der man dann die externen Ports auf die VPN Clients beschränkt und nach extern nur die VPN Ports offen lässt.

Gruß

Zitat von @madonischer:

Aktuell habe ich nur den RDP Port geändert, die Anmeldeversuche beschränkt und ein starkes Passwort gewählt. Dies ist meiner Meinung nach >nicht ausreichend oder um wirklich "sicher" zu sein oder?

Aktuell habe ich nur den RDP Port geändert, die Anmeldeversuche beschränkt und ein starkes Passwort gewählt. Dies ist meiner Meinung nach >nicht ausreichend oder um wirklich "sicher" zu sein oder?

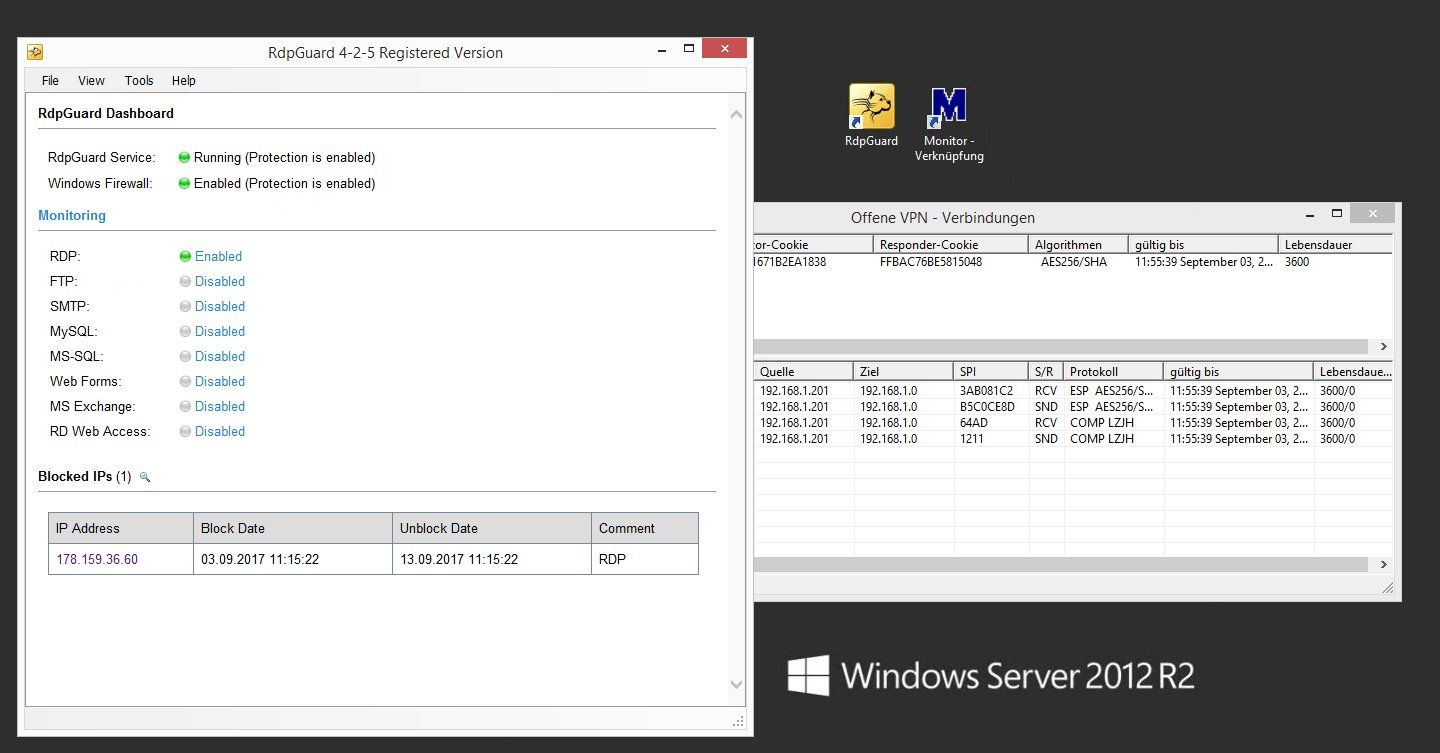

Mach ich immer als erstes, wenn ich ein dedicated Windows Server in Betrieb nehme. Ergänzend installiere ich ein "FailBan"-Programm, wie z.B RdpGuard. Wenn ich mir die Logfiles ansehe (der letzten 6 Monate), bin ich die einzigste Person, d.h es gibt keine fremde Login-Versuche. Läuft so wie beschrieben auf 4 deticated Windows Server.

Anstelle von RdpGuard kann man auch RDS Knight, BFguard oder RDS-Denfender benutzen, wobei BFguard nicht mehr gepflegt wird.

Mit VPN gehst Du natürlich auf ganz sicher. Ich benutze hier einfach den Shrew Soft VPN Client. Dieser lässt sich auch über die Kommando-Zeile steuern. Ich habe auch schon FritzFernzugang (von AVM) auf einen dedicated Server installiert. War eigentlich ein Provisorium, läuft jedoch bis heute ohne Probleme.

Viel Erfolg......

Nachtrag/Edit - Wenn man vom Teufel spricht:

Hatte heute einen fremden Login versuch....

Hallo,

forum.pfsense.org/index.php?topic=74891.0

Gruß,

Peter

Zitat von @madonischer:

Ich habe mir nun zusätzlich bei Hetzner einen vServer (nur eine Netzwerkkarte, ist nicht erweiterbar) gemietet und möchte hier pFsense installiert - 1. Hürde, die Installation klappt nicht wie gewünscht. Ein Ticket beim Support ist schon eröffnet.

Darf man hier fragen was nicht klappt?Ich habe mir nun zusätzlich bei Hetzner einen vServer (nur eine Netzwerkkarte, ist nicht erweiterbar) gemietet und möchte hier pFsense installiert - 1. Hürde, die Installation klappt nicht wie gewünscht. Ein Ticket beim Support ist schon eröffnet.

forum.pfsense.org/index.php?topic=74891.0

- in der Hetzner Firewall (Windowsserver) alles blocke, bis auf die IP des vServers

Warum machst du dann Stresss mit einer PFSense die nur eine NIC hat?Gruß,

Peter

Hallo,

Du hast schon das Wichtigste zur RDP-Absicherung getan. Unbedingt aber noch das Administrator-Konto deaktivieren (Kontosperrungsrichtlinie greift darauf nicht), RDP über SSL konfigurieren, und die Windows-Firewall abdichten (oder die "Hetzner-Firewall"? - kenne ich nicht).

Das mit der pfSense geht theoretisch, ist aber umständlich und bringt eigentlich keinen Nutzen ggü. VPN direkt auf dem Server. Idealerweise konfiguriert man den blanken Server als VPN-Client, der sich zu deinem (leichter zu sichernden) Administrationsnetz verbindet. So taucht er als VPN-Server und potenzielles Ziel bei Scannern gar nicht erst auf.

VPN und Hardware-Link natürlich in verschiedenen Firewall-Zonen der Windows-Firewall (öffentlich/privat). Dann machst du den RDP-Port öffentlich zu. Wenn das VPN defekt ist, kannst du ihn über ein Rettungssystem wieder aufmachen (Registry oder GPO-Datei).

Grüße

Richard

Du hast schon das Wichtigste zur RDP-Absicherung getan. Unbedingt aber noch das Administrator-Konto deaktivieren (Kontosperrungsrichtlinie greift darauf nicht), RDP über SSL konfigurieren, und die Windows-Firewall abdichten (oder die "Hetzner-Firewall"? - kenne ich nicht).

Das mit der pfSense geht theoretisch, ist aber umständlich und bringt eigentlich keinen Nutzen ggü. VPN direkt auf dem Server. Idealerweise konfiguriert man den blanken Server als VPN-Client, der sich zu deinem (leichter zu sichernden) Administrationsnetz verbindet. So taucht er als VPN-Server und potenzielles Ziel bei Scannern gar nicht erst auf.

VPN und Hardware-Link natürlich in verschiedenen Firewall-Zonen der Windows-Firewall (öffentlich/privat). Dann machst du den RDP-Port öffentlich zu. Wenn das VPN defekt ist, kannst du ihn über ein Rettungssystem wieder aufmachen (Registry oder GPO-Datei).

Grüße

Richard

Vielleicht nur der falsche Ansatz?

Ich installiere als erstes die Hyper-V Rolle auf dem dedicated Windows Server. Das eigentliche Produktiv-System läuft als VM an einen "privaten" virtuellen Switch und ist damit nicht mit dem Internet verbunden.

PFsense (wenn gewünscht) wird dann ebenfalls als eigende VM auf dem gleichen Server installert:

doc.pfsense.org/index.php/Virtualizing_pfSense_under_Hyper-V

Ohne PFsense wird dann einfach der (geänderte) RDP-Port per Windows NAT durchgereicht.

MfG

Zitat von @c.r.s.:

Das mit der pfSense geht theoretisch, ist aber umständlich und bringt eigentlich keinen Nutzen ggü. VPN direkt auf dem Server. Idealerweise konfiguriert man den blanken Server als VPN-Client, der sich zu deinem (leichter zu sichernden) Administrationsnetz verbindet. So taucht er als VPN-Server und potenzielles Ziel bei Scannern gar nicht erst auf.

Das mit der pfSense geht theoretisch, ist aber umständlich und bringt eigentlich keinen Nutzen ggü. VPN direkt auf dem Server. Idealerweise konfiguriert man den blanken Server als VPN-Client, der sich zu deinem (leichter zu sichernden) Administrationsnetz verbindet. So taucht er als VPN-Server und potenzielles Ziel bei Scannern gar nicht erst auf.

Jo, sehe ich genauso

MfG

Moin,

eigentlich reicht aus meiner Sicht eine Kombination von Kollege @133883 und der Hetzner Firewall über den Robot. Somit könntest du sogar die Regel für RDP-zugriff nur temporär erlauben und deine aktuelle IP-Adresse in der Hetzner Firewall hinterlegen, wenn du es brauchst. Den Port zu wechseln kannst du dir damit sparen.

Gruß,

Dani

eigentlich reicht aus meiner Sicht eine Kombination von Kollege @133883 und der Hetzner Firewall über den Robot. Somit könntest du sogar die Regel für RDP-zugriff nur temporär erlauben und deine aktuelle IP-Adresse in der Hetzner Firewall hinterlegen, wenn du es brauchst. Den Port zu wechseln kannst du dir damit sparen.

Gruß,

Dani