Hilfe bei Einrichtung von Fortigate hinter Fritzbox an drei Standorten

Sehr geehrte Mitglieder der Community,

ich stehe vor einer Netzwerkkonfiguration und hoffe auf eure kompetente Unterstützung. An jedem meiner drei Standorte ist derzeit eine Fritzbox vorhanden, und meine Absicht ist es, dahinter jeweils eine Fortigate zu integrieren.

Am Hauptstandort befindet sich ein Server, der über Site-to-Site VPN für die anderen Standorte erreichbar sein soll. Allerdings bin ich unsicher, wie sich die Fritzbox in diesem Szenario verhält. Insbesondere bereitet mir die Nutzung der Fortigate für den Internetzugriff über die Fritzbox Kopfzerbrechen.

Meine Bedenken liegen darin, dass die Fritzbox möglicherweise nur ihre eigene lokale IP-Adresse natet, wenn ich mit der Fortigate ins Internet möchte. Das könnte dazu führen, dass die Fortigate nicht in der Lage ist, das Netzwerk zu verlassen, da die Fritzbox nur natet wenn eine anfrage von seinem bekanntem netz erfolgt.

Habt ihr Erfahrungen oder Empfehlungen zu dieser Konfiguration? Ich wäre sehr dankbar für jede Unterstützung, um diese Herausforderung erfolgreich zu meistern.

Vielen Dank im Voraus für eure hilfreichen Beiträge!

ich stehe vor einer Netzwerkkonfiguration und hoffe auf eure kompetente Unterstützung. An jedem meiner drei Standorte ist derzeit eine Fritzbox vorhanden, und meine Absicht ist es, dahinter jeweils eine Fortigate zu integrieren.

Am Hauptstandort befindet sich ein Server, der über Site-to-Site VPN für die anderen Standorte erreichbar sein soll. Allerdings bin ich unsicher, wie sich die Fritzbox in diesem Szenario verhält. Insbesondere bereitet mir die Nutzung der Fortigate für den Internetzugriff über die Fritzbox Kopfzerbrechen.

Meine Bedenken liegen darin, dass die Fritzbox möglicherweise nur ihre eigene lokale IP-Adresse natet, wenn ich mit der Fortigate ins Internet möchte. Das könnte dazu führen, dass die Fortigate nicht in der Lage ist, das Netzwerk zu verlassen, da die Fritzbox nur natet wenn eine anfrage von seinem bekanntem netz erfolgt.

Habt ihr Erfahrungen oder Empfehlungen zu dieser Konfiguration? Ich wäre sehr dankbar für jede Unterstützung, um diese Herausforderung erfolgreich zu meistern.

Vielen Dank im Voraus für eure hilfreichen Beiträge!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6979117583

Url: https://administrator.de/forum/hilfe-bei-einrichtung-von-fortigate-hinter-fritzbox-an-drei-standorten-6979117583.html

Ausgedruckt am: 03.08.2025 um 13:08 Uhr

32 Kommentare

Neuester Kommentar

Nabend.

Was für ein Internetanschluss liegt denn an den Standorten jeweils vor?

Du könntest entweder die Fortigate direkt die Einwahl (PPPoE) durchführen lassen und die Fritten davor im quasi Bridge Mode betreiben.

Besser wären reine Modems á la Draytek 167 einzusetzen und die Fortigate die Internetverbindung aufbauen zu lassen.

Site-2-Site durch eine Routerkaskade ist nicht wirklich das, was du anstreben solltest.

Du könntest die VPN Verbindung von den Standorten aufbauen lassen und den Hauptstandort nur als Responder konfigurieren. Dafür sollte aber eine öffentliche, statische IPv4 oder "echte" IPv6 vorhanden sein.

Gruß

Marc

Was für ein Internetanschluss liegt denn an den Standorten jeweils vor?

Du könntest entweder die Fortigate direkt die Einwahl (PPPoE) durchführen lassen und die Fritten davor im quasi Bridge Mode betreiben.

Besser wären reine Modems á la Draytek 167 einzusetzen und die Fortigate die Internetverbindung aufbauen zu lassen.

Site-2-Site durch eine Routerkaskade ist nicht wirklich das, was du anstreben solltest.

Du könntest die VPN Verbindung von den Standorten aufbauen lassen und den Hauptstandort nur als Responder konfigurieren. Dafür sollte aber eine öffentliche, statische IPv4 oder "echte" IPv6 vorhanden sein.

Gruß

Marc

Ist eine klassische Router Kaskade. Exposed Host Setup auf die IP der kaskadierten Firewall.

Guckst du HIER für die einfache Lösung!

Technisch besser ist wie Kollege @radiogugu schon sagt die Firewalls ohne unnützes doppeltes NAT der Kaskade usw. mit einem NUR Modem wie z.B. Vigor 167 oder Zyxel VMG3006 direkt anzubinden.

Meine Bedenken liegen darin,

Ist unbegründet.Guckst du HIER für die einfache Lösung!

Technisch besser ist wie Kollege @radiogugu schon sagt die Firewalls ohne unnützes doppeltes NAT der Kaskade usw. mit einem NUR Modem wie z.B. Vigor 167 oder Zyxel VMG3006 direkt anzubinden.

Das könnte dazu führen, dass die Fortigate nicht in der Lage ist, das Netzwerk zu verlassen, da die Fritzbox nur natet wenn eine anfrage von seinem bekanntem netz erfolgt.

Die Fortigate bekommt doch dann an ihrem WAN Interface eine IP aus dem Fritten-Netz, warum sollte die Fritzbox das nicht NATen?Gruß, Avoton

Wie der Kollege @aqui (wie nicht anders zu erwarten: ) völlig zutreffend schreibt, sind die Bedenken unbegründet. Du kannst entweder für jeden externen Dienst, der auf oder hinter der Firewall liegen soll, eine Portfreigabe in der Fritzbox einrichten oder eine Freigabe als "Exposed Host" auf die Firewall machen. Im letzteren Fall wirst Du die Fritzbox faktisch nicht bemerken, im ersteren Fall bist Du etwas besser vor Fehlern bei der Firewallkonfiguration geschützt, weil die Fritzbox selbst schon schützend wirkt.

Auch ich ersetze in solchen Setups die Fritzboxen aber sukzessive durch Modems. Der Aufbau mit einem reinen Modem ist technisch klarer, etwas performanter und weniger Aufwändig, denn auch die Fritzbox braucht ja etwas Aufmerksamkeit, sie soll ja nicht zum Bot werden.

Aber ganz egal, ich habe bei Kunden beide Konstellationen am Laufen und es ist völlig unproblematisch, insbesondere sind natürlich auch auf der Firewall terminierte VPNs (gleich ob IPsec, Wireguard oder OpenVPN) kein Problem.

Am Rande:

Wenn Du kein spezifisches Feature einer Fortigate brauchst, wäre eine PfSense oder OPNsense vielleicht eine sinnvolle(re) Alternative.

Viele Grüße, commodity

Auch ich ersetze in solchen Setups die Fritzboxen aber sukzessive durch Modems. Der Aufbau mit einem reinen Modem ist technisch klarer, etwas performanter und weniger Aufwändig, denn auch die Fritzbox braucht ja etwas Aufmerksamkeit, sie soll ja nicht zum Bot werden.

Aber ganz egal, ich habe bei Kunden beide Konstellationen am Laufen und es ist völlig unproblematisch, insbesondere sind natürlich auch auf der Firewall terminierte VPNs (gleich ob IPsec, Wireguard oder OpenVPN) kein Problem.

Am Rande:

Wenn Du kein spezifisches Feature einer Fortigate brauchst, wäre eine PfSense oder OPNsense vielleicht eine sinnvolle(re) Alternative.

Viele Grüße, commodity

Moin @dvitanza,

benutze, so wie die Kollegen das schon vorgeschlagen haben, als Modem z.B. einen Draytek Vigor 166 oder 167 und mach die PPOE Einwahl über die Forti. Das ist meiner Erfahrung nach die stressloseste Variante.

Gruss Alex

Habt ihr Erfahrungen oder Empfehlungen zu dieser Konfiguration? Ich wäre sehr dankbar für jede Unterstützung, um diese Herausforderung erfolgreich zu meistern.

benutze, so wie die Kollegen das schon vorgeschlagen haben, als Modem z.B. einen Draytek Vigor 166 oder 167 und mach die PPOE Einwahl über die Forti. Das ist meiner Erfahrung nach die stressloseste Variante.

Gruss Alex

einen Draytek Vigor 166 oder 167

Oder alternativ ein Zyxel VMG3006 denn das hat einen unabhängigen Management Port. Zitat von @SlainteMhath:

Hat du denn im HQ eine feste IP? S2S lässt sich zwar auch mit DynDNS und Dialup einrichten, aber das ist bei WEITEM weniger sicher als mit fester IP.

Warum sollte das denn eigentlich und dann auch noch bei weitem unsicherer sein? Bei der Verwendung von DynDNS wird doch lediglich zunächst ein FQDN verwendet, der per DNS-Anfrage in eine (momentan) feste IP übersetzt wird. Der anschließende Verbindungsaufbau bleibt doch von seinem Ablauf immer derselbe, und somit egal, ob das Ziel eine statische oder dynamische IP-Adresse hat ...Hat du denn im HQ eine feste IP? S2S lässt sich zwar auch mit DynDNS und Dialup einrichten, aber das ist bei WEITEM weniger sicher als mit fester IP.

Der einzige Unsicherheitsaspekt, der mir auf die Schnelle einfallen könnte, wäre die theoretische Möglichkeit, dass ein "böser Mensch" die DNS-Anfragen für den Ziel-FQDN mit einer falschen IP-Adresse beantwortet. Das ist aber genauso unsicher wie die theoretische Möglichkeit, dass beim Routing zur statischen IP-Adresse unterwegs ein "böser Mensch" auf eine falsche IP-Adresse weiterleitet.

Wäge ich diese beiden denkbaren Angriffsszenarien auf dem Weg zum Ziel gegeneinander ab, vermag ich keinen wirklichen Sicherheitsunterschied zu entdecken ...

ODER: Ist heute etwa Freitag???

Viele Grüße

HansDampf06

"Unsicherheit" war vom Kollegen @SlainteMhath sicher nicht auf die Verschlüsselung oder Datensicherheit bezogen sondern auf die Connectivity. Bekanntlich liegt zwischen Änderung und Meldung einer DDNS Adresse an den DDNS Provider immer ein Zeitdelta wo keine Verbindung möglich ist. Im worst Case kann also ein Tunnel auch mal nicht erreichbar sein. Zusätzlich besteht dadurch eine weitere, zweite Abhängigkeit bei der VPN Verbindung an den DDNS Dienst. Per se also systembedingt etwas "unzuverlässiger".

So, zurück zum eigentlichen Thema des TOs...

So, zurück zum eigentlichen Thema des TOs...

Ich habe ihn genau in diese Richtung verstanden.

Und man bedenke, dass ein Wechsel der dynamischen IP-Adresse nicht alle paar Minuten stattfinden wird. Zudem bieten gerade eine FortiGate oder die schon empfohlenen Draytek-Modems/-Router die tolle Möglichkeit, den IP-Wechsel scriptgestützt auf eine definierte Tageszeit zu legen, zu der diese zeitliche Lücke für die DNS-Propagierung der neuen IP-Adresse unkritisch ist. Außerdem kann sich dann jeder VPN-Teilnehmer darauf einstellen.

Viele Grüße

HansDampf06

Per se also systembedingt etwas "unzuverlässiger".

Da bin ich wie häufig ganz bei Dir. Aber diese Unzuverlässigkeit hat nichts mit Unsicherheit zu tun, weshalb ich "Protest angemeldet" habe. Und man bedenke, dass ein Wechsel der dynamischen IP-Adresse nicht alle paar Minuten stattfinden wird. Zudem bieten gerade eine FortiGate oder die schon empfohlenen Draytek-Modems/-Router die tolle Möglichkeit, den IP-Wechsel scriptgestützt auf eine definierte Tageszeit zu legen, zu der diese zeitliche Lücke für die DNS-Propagierung der neuen IP-Adresse unkritisch ist. Außerdem kann sich dann jeder VPN-Teilnehmer darauf einstellen.

Viele Grüße

HansDampf06

Bekanntlich liegt zwischen Änderung und Meldung einer DDNS Adresse an den DDNS Provider immer ein Zeitdelta

Genau darauf wollte ich hinaus, danke @aqui Und dann ist da noch das Problem mit s2s-DialUp VPN... was, wenn die Forti aus den Branches mal geklaut wird? Dann kann jeder der im Besitz der Hardware ist, Verbindung mit deinem Netz aufnehmen...

Dennoch hat man bei professionellen Firmennetzen (was die Fortinet indirekt impliziert) zumindestens auf der VPN Responder Seite immer eine feste IP bzw. sollte diese anstreben. Da hat Kollege @SlainteMhath zumindestens nicht ganz unrecht. Gibt halt viele Wege...

Bei einem Business Vertrag, den Firmen ja in der Regel haben, ist das ja auch so gut wie immer inkludiert.

So...zurück zum eigentlichen Thema sonst verliert der TO noch den Faden...

Bei einem Business Vertrag, den Firmen ja in der Regel haben, ist das ja auch so gut wie immer inkludiert.

So...zurück zum eigentlichen Thema sonst verliert der TO noch den Faden...

Aber diese Unzuverlässigkeit hat nichts mit Unsicherheit zu tun,

Doch, hat sie, weil im Falle des Wechsels der IP die Forti in der Zweigstelle u.U. mit einem "Fremden" Gerät Kontakt aufnimmt und dort versucht einen Tunnel aufzubauen. Kommt der Tunnel zustande wird u.U. nicht mehr auf den korrekten Endpunkt geswicht.Zitat von @SlainteMhath:

Und dann ist da noch das Problem mit s2s-DialUp VPN... was, wenn die Forti aus den Branches mal geklaut wird? Dann kann jeder der im Besitz der Hardware ist, Verbindung mit deinem Netz aufnehmen...

Das ist doch kein wirkliches Argument für eine - bei weitem - größere Unsicherheit einer DDNS-Anbindung. Also bitte! Wird eine der FortiGates geklaut, ist doch ohnehin das Ziel für die S2S-Verbindung fest in der Konfiguration hinterlegt, und zwar auch und gerade bei einer statischen Ziel-IP-Adresse. Oder hat eine statische IP-Adresse neuerdings die Fähigkeit, das Diebstallsmoment autonom zu erfassen und sich deswegen in Luft aufzulösen? Wohl kaum!Und dann ist da noch das Problem mit s2s-DialUp VPN... was, wenn die Forti aus den Branches mal geklaut wird? Dann kann jeder der im Besitz der Hardware ist, Verbindung mit deinem Netz aufnehmen...

Es wird immer obskurer an diesem Freitag ...

Viele Grüße

HansDampf06

Zitat von @SlainteMhath:

Gewiss, weil dieser "Fremde" IMMER haargenau dieselben VPN-Einstellungen und -Credentials/-Zertifikate etc. verwendet wie man selbst. Und dieser "Fremde" weiß auch, dass er sich genau für diesen kurzen Moment der Dauer der DDNS-Aktualisierung für einen geschickten Angriff bereithalten muss, weil ihm für sein "leckeres" Ziel gar keine anderen Angriffsoptionen zur Verfügung stehen. Es ist eben Freitag ...Aber diese Unzuverlässigkeit hat nichts mit Unsicherheit zu tun,

Doch, hat sie, weil im Falle des Wechsels der IP die Forti in der Zweigstelle u.U. mit einem "Fremden" Gerät Kontakt aufnimmt und dort versucht einen Tunnel aufzubauen. Kommt der Tunnel zustande wird u.U. nicht mehr auf den korrekten Endpunkt geswicht.Viele Grüße

HansDampf06

PS: Technische Unzuverlässigkeit und technische Unsicherheit mögen eine gewisse Schnittmenge haben - gewiss -, sind aber noch lange nicht absolut deckungsgleich. In einem Fachforum wie diesem hier sollte meiner Auffassung nach schon auf eine klare und zutreffende Wort- und Begriffswahl geachtet werden. Andernfalls werden der TO oder spätere Leser schlicht in die Irre geführt.

@HansDampf06

Du solltest mal deine Art überdenke, wie du Diskussionen führst. Diese latente passiv-aggressive Ding..."Also bitte!"..."Wohl kaum!"... echt kotzig.

Und dann les mal nach was DialUp S2S-VPN ist/macht. Aber ne las gut sein, spar dir ne Antwort, bin hier raus.

Du solltest mal deine Art überdenke, wie du Diskussionen führst. Diese latente passiv-aggressive Ding..."Also bitte!"..."Wohl kaum!"... echt kotzig.

Und dann les mal nach was DialUp S2S-VPN ist/macht. Aber ne las gut sein, spar dir ne Antwort, bin hier raus.

Da fast alles schon geschrieben wurde, noch ein Hinweis:

PPPoE kann die Fortigate nicht "offloaden". Solltest Du den Rat befolgen und ein Modem statt eines Routers von der Fortigate in Richtung Internet einzusetzen, musst Du die Last bedenken.

Wenn Du aber nicht gerade ein altes "D-Modell" einsetzt, sollten DSL-Bandbreiten kein Problem sein.

Quellen:

community.fortinet.com/t5/Support-Forum/Throughput-problem-with- ...

reddit.com/r/fortinet/comments/ii99ob/fortigate_models_that_will ...

PPPoE kann die Fortigate nicht "offloaden". Solltest Du den Rat befolgen und ein Modem statt eines Routers von der Fortigate in Richtung Internet einzusetzen, musst Du die Last bedenken.

Wenn Du aber nicht gerade ein altes "D-Modell" einsetzt, sollten DSL-Bandbreiten kein Problem sein.

Quellen:

community.fortinet.com/t5/Support-Forum/Throughput-problem-with- ...

reddit.com/r/fortinet/comments/ii99ob/fortigate_models_that_will ...

Vodafone mit Kabel heißt für Dich was? Glasfaser, VDSL auf Kupfer? Sind beides Kabel

Im ersteren Falle würde ich bei der Fritzbox bleiben (weil ich ein Glasfaser-Noob bin). Auch im zweiten Fall kann das, wie gesagt, so bleiben, denn umstellen kannst Du auch später jederzeit. Du kannst unbesorgt mit den Fritzboxen starten und warten, bis sie EOL sind.

Viele Grüße, commodity

Im ersteren Falle würde ich bei der Fritzbox bleiben (weil ich ein Glasfaser-Noob bin). Auch im zweiten Fall kann das, wie gesagt, so bleiben, denn umstellen kannst Du auch später jederzeit. Du kannst unbesorgt mit den Fritzboxen starten und warten, bis sie EOL sind.

Viele Grüße, commodity

welchen Modem á la Draytek 167 oder anderen würdet ihr für die Leitungen holen?

Wie bereits mehrfach gesagt: Vigor 167 oder Zyxel VMG3006. Wer lesen kann... Diese nur Modems sind ausschliesslich für xDSL Zugänge gedacht. Bei einem Kabel TV Zugang wirst du damit logischerweise nix.

Glasfaser hat (meist) einen ONT der auf Kupfer medienwandelt. Da kannst du den Fortigate Port direkt einstecken ganz ohne Modem.

Moin @dvitanza,

wenn du wirklich einen Kabelinternetanschluss hast, dann wird dir der Draytek 167 nichts bringen.

Was hast du den jetzt aktuell für ein Modem/Router dran hängen?

Gruss Alex

aktuell sind die 3 Standorte mit Vodafone Anbindungen versehen daher mit Kabel.

welchen Modem á la Draytek 167 oder anderen würdet ihr für die Leitungen holen?

wenn du wirklich einen Kabelinternetanschluss hast, dann wird dir der Draytek 167 nichts bringen.

Was hast du den jetzt aktuell für ein Modem/Router dran hängen?

Gruss Alex

Moin @SlainteMhath,

die feste IP eines Anschlusses sorgt lediglich dafür, dass die VPN's über diesen Anschluss "stabiler" laufen, zu der Sicherheit des VPN Tunnels, steuert eine feste IP jedoch nicht wirklich etwas bei.

Und ja, ich weis, man kann bei einem S2S Tunnel als ID's (Local/Remote) auch IP Adressen eintragen, aber, das müssen nicht unbedingt die des Anschlusses sein, die ID's müssen lediglich auf beiden Seiten stimmig hinterlegt sein. 😉

Gruss Alex

aber das ist bei WEITEM weniger sicher als mit fester IP.

die feste IP eines Anschlusses sorgt lediglich dafür, dass die VPN's über diesen Anschluss "stabiler" laufen, zu der Sicherheit des VPN Tunnels, steuert eine feste IP jedoch nicht wirklich etwas bei.

Und ja, ich weis, man kann bei einem S2S Tunnel als ID's (Local/Remote) auch IP Adressen eintragen, aber, das müssen nicht unbedingt die des Anschlusses sein, die ID's müssen lediglich auf beiden Seiten stimmig hinterlegt sein. 😉

Gruss Alex

Moin @SlainteMhath,

auch hier hat der Kollege @HansDampf06 nicht unrecht.

Dieses Szenario, ist bei einem korrekt konfiguriertem S2S, so nicht möglich.

Gruss Alex

Doch, hat sie, weil im Falle des Wechsels der IP die Forti in der Zweigstelle u.U. mit einem "Fremden" Gerät Kontakt aufnimmt und dort versucht einen Tunnel aufzubauen. Kommt der Tunnel zustande wird u.U. nicht mehr auf den korrekten Endpunkt geswicht.

auch hier hat der Kollege @HansDampf06 nicht unrecht.

Dieses Szenario, ist bei einem korrekt konfiguriertem S2S, so nicht möglich.

Gruss Alex

Moin Alex,

ist mir fast unangenehm, bei so einem fachkundigen "altenHasen Fuchs", aber bitte:

Diskussionsrichtlinien - die Regeln zu unseren Inhalten - Regel Nr. 2

Schönes Wochenende!

Viele Grüße, commodity

ist mir fast unangenehm, bei so einem fachkundigen "alten

Diskussionsrichtlinien - die Regeln zu unseren Inhalten - Regel Nr. 2

- Nicht zwei Kommentare nacheinander posten, sondern die BEARBEITEN-Funktion nutzen oder den Moderator bitten, den Kommentar zu löschen.

Schönes Wochenende!

Viele Grüße, commodity

Moin @commodity,

ähm, wenn, dann aber "alter 🦊" und nicht 🐰 bitte. 😉

Ja, aber Ausnahmen bestätigen die Regel. 😉

Ich versuche in Zukunft jedoch weniger davon zu machen, zumindest bei dieser Regel. 🙃

Dir auch.

Gruss Alex

ist mir fast unangenehm, bei so einem fachkundigen "alten Hasen"

ähm, wenn, dann aber "alter 🦊" und nicht 🐰 bitte. 😉

Diskussionsrichtlinien - die Regeln zu unseren Inhalten - Regel Nr. 2

- Nicht zwei Kommentare nacheinander posten, oder den Moderator bitten, den Kommentar zu löschen.

Ja, aber Ausnahmen bestätigen die Regel. 😉

Ich versuche in Zukunft jedoch weniger davon zu machen, zumindest bei dieser Regel. 🙃

Schönes Wochenende!

Dir auch.

Gruss Alex

Moin @dvitanza,

damit ich, oder auch jemand anders, dir das wirklich passende Modem für deinen Anschluss empfehlen kann, musst du uns vorher schon genau verraten, welche Fritzboxtyp an welchen Standort verbaut ist, sonst geht die Empfehlung eher Richtung Glückstreffer, oder auch nicht.

Wir betreuen diverse Kunden mit Vodafone Business Anschlüssen und so gut wie keiner davon, hat dasselbe Vodafone "Modem/Router". Bei dem einen kommt der Anschluss direkt per LWL rein, bei dem anderen per DSL und bei dem nächsten kommt er per "Cable".

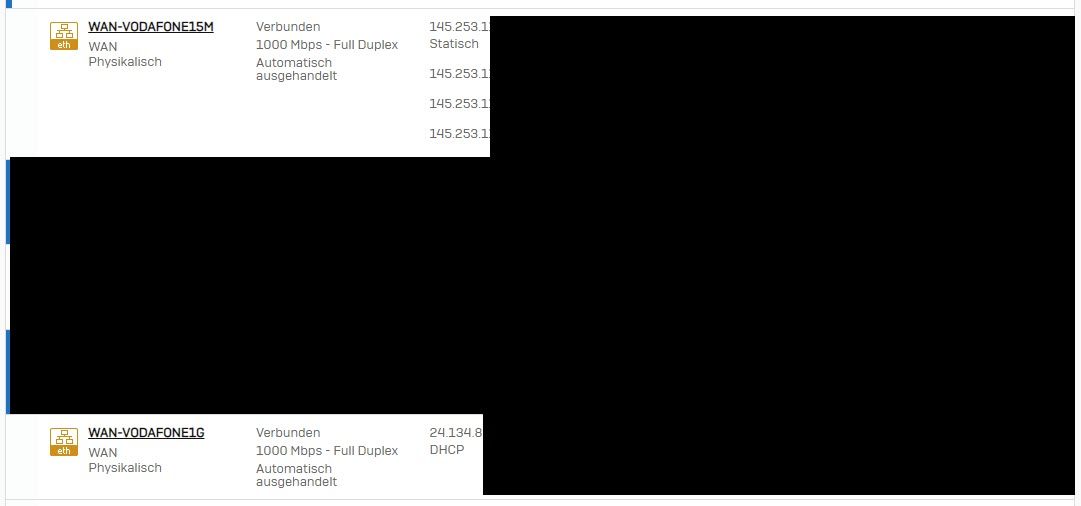

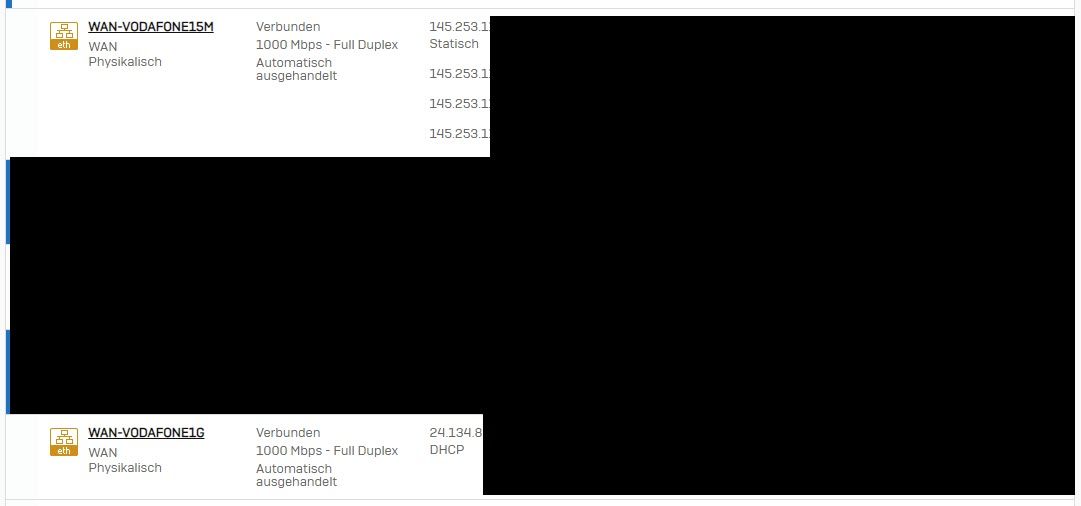

Bei allen Vodafone Business Anschlussen mit einer festen IP, zumindest die die ich kenne, sind Router/Modems von Vodafone installiert, die die entsprechende feste(n) IP's, quasi nach "innen" weitergeben/durchrouten.

Sprich, in dem Fall hängen die Sophos SGW's mit ihren WAN Anschluss direkt an dem Modem/Router von Vodafone und die Externe IP ist direkt auf dem WAN-Interface der Sophos konfiguriert.

Bsp.

Gruss Alex

Aktuell Hängen an allen Standorten Fritzbox Geräte

Vielen Dank

Vielen Dank

damit ich, oder auch jemand anders, dir das wirklich passende Modem für deinen Anschluss empfehlen kann, musst du uns vorher schon genau verraten, welche Fritzboxtyp an welchen Standort verbaut ist, sonst geht die Empfehlung eher Richtung Glückstreffer, oder auch nicht.

Wir betreuen diverse Kunden mit Vodafone Business Anschlüssen und so gut wie keiner davon, hat dasselbe Vodafone "Modem/Router". Bei dem einen kommt der Anschluss direkt per LWL rein, bei dem anderen per DSL und bei dem nächsten kommt er per "Cable".

Bei allen Vodafone Business Anschlussen mit einer festen IP, zumindest die die ich kenne, sind Router/Modems von Vodafone installiert, die die entsprechende feste(n) IP's, quasi nach "innen" weitergeben/durchrouten.

Sprich, in dem Fall hängen die Sophos SGW's mit ihren WAN Anschluss direkt an dem Modem/Router von Vodafone und die Externe IP ist direkt auf dem WAN-Interface der Sophos konfiguriert.

Bsp.

Gruss Alex

Hallo slaintemhath

Bezugnehmend auf Deinen gelöschten Post, weil es mir ein allgemeines Anliegen ist:

Dieser OT Post ist unangebracht. Ein Teilnehmer muss sich an die Forumsregeln halten. Und natürlich den "Common Sense" - keine Kraftausdrücke etc . walten lassen.

Deine Sensibilität auf das was Du als passiv-aggressiv bezeichnest ist Dein Problem. Nicht das der Welt oder dieses Forums. Du findest sicher die passende woke Arbeitsumgebung an einer Uni, Disney, Starbucks, etc.

Belehrungen / Bekehrungen verbitte ich mir. Entweder Du hälst die reale Welt mit realen Menschen aus oder Du machst die Türe von aussen zu.

Besten Dank für die Kenntnisnahme.

Beste Grüsse

Bezugnehmend auf Deinen gelöschten Post, weil es mir ein allgemeines Anliegen ist:

Dieser OT Post ist unangebracht. Ein Teilnehmer muss sich an die Forumsregeln halten. Und natürlich den "Common Sense" - keine Kraftausdrücke etc . walten lassen.

Deine Sensibilität auf das was Du als passiv-aggressiv bezeichnest ist Dein Problem. Nicht das der Welt oder dieses Forums. Du findest sicher die passende woke Arbeitsumgebung an einer Uni, Disney, Starbucks, etc.

Belehrungen / Bekehrungen verbitte ich mir. Entweder Du hälst die reale Welt mit realen Menschen aus oder Du machst die Türe von aussen zu.

Besten Dank für die Kenntnisnahme.

Beste Grüsse

@dvitanza

Wenn es das denn nun war bitte deinen Thread dann auch als erledigt markieren!

Wie kann ich einen Beitrag als gelöst markieren?

Wenn es das denn nun war bitte deinen Thread dann auch als erledigt markieren!

Wie kann ich einen Beitrag als gelöst markieren?