HomeLAB Proxmox Firewall

Hey Leute

ich hatte damals zwar eine Ausbildung zum IT-Systemintegratoren angefangen, aber relativ schnell aus persönlichen Gründen abgebrochen und bin in der Welt der Zerspanung gelandet.

Daher baut mein gesamtes Wissen über Netzwerke aus zusammengetragenen Anleitungen und Youtubevideos auf, das Interesse ist jedoch da :D

Ich erwähne dies, damit nicht gleich Thors Hammer geflogen kommt oder mit RJ45 Kabeln gepeitscht wird ;)

Folgendes:

Ich habe in den letzten Jahren angefangen, vom gewöhnlichen Heimnetz (1 WLAN, paar Clients, alles gut, Otto-Norm-Aufbau) umzubauen auf lokales QNAP NAS mit entsprechender Strategie der Datenverwaltung.

Kurz darauf folgte ein Raspberry Pi Zero als AdBlocker á la Pihole, kurz darauf folgte ein weiterer Pi als Steuergerät für den 3D-Drucker.

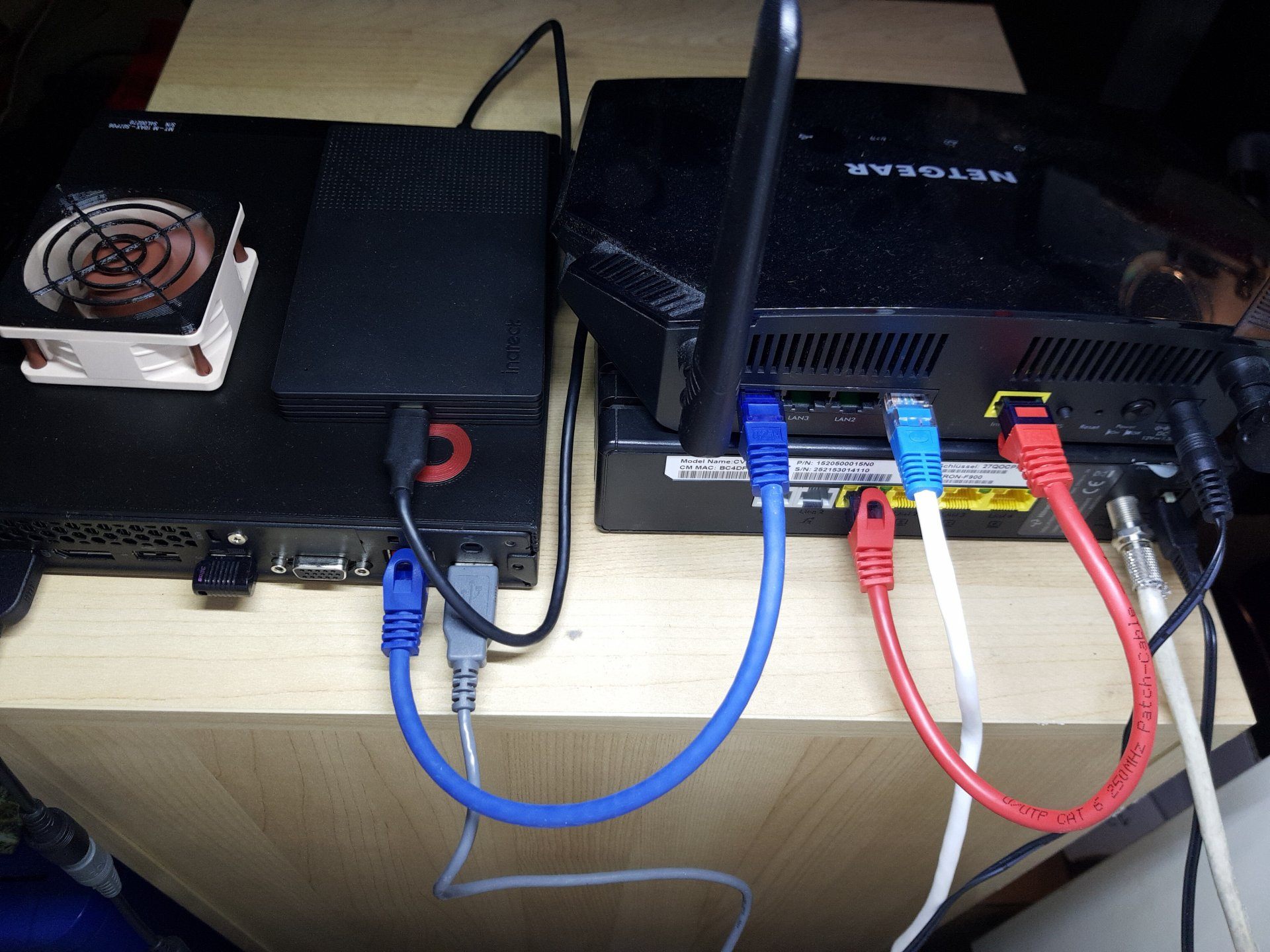

Mittlerweile sind beide Pi's in Rente und deren Aufgaben übernimmt ein Proxmox-Server, welcher auf einem relativ gut ausgestatteten Lenovo Tiny-Desktop rennt.

Ebenfalls in Rente geschickt wurde das langsame QNAP NAS und ersetzt durch eine VM mit Xpenology.

Mit diversen anderen Softwares wie FreeNAS, TrueNAS und OMV hatte ich angetestet aber nicht für schön empfunden.

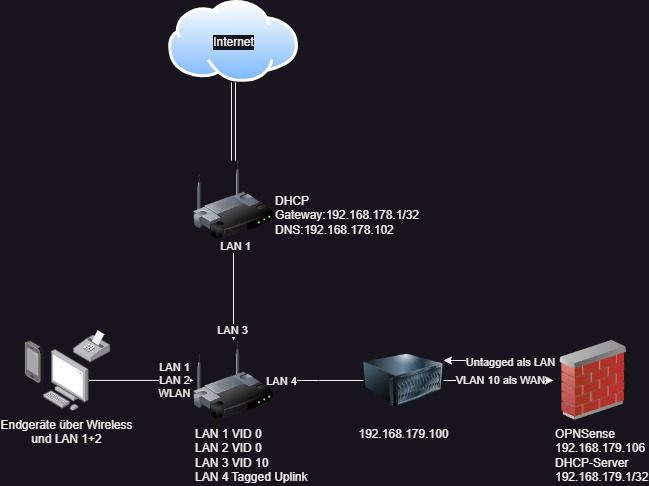

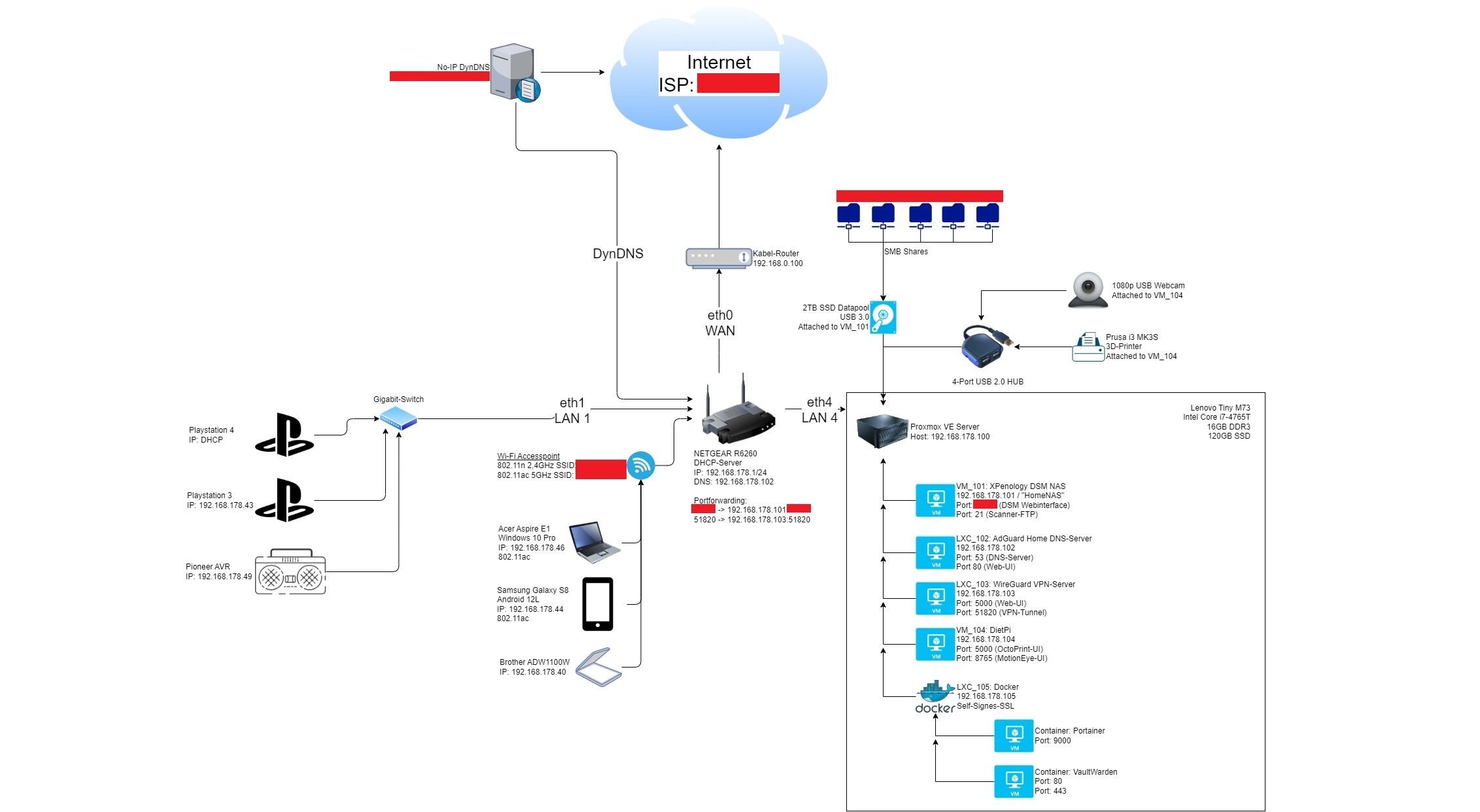

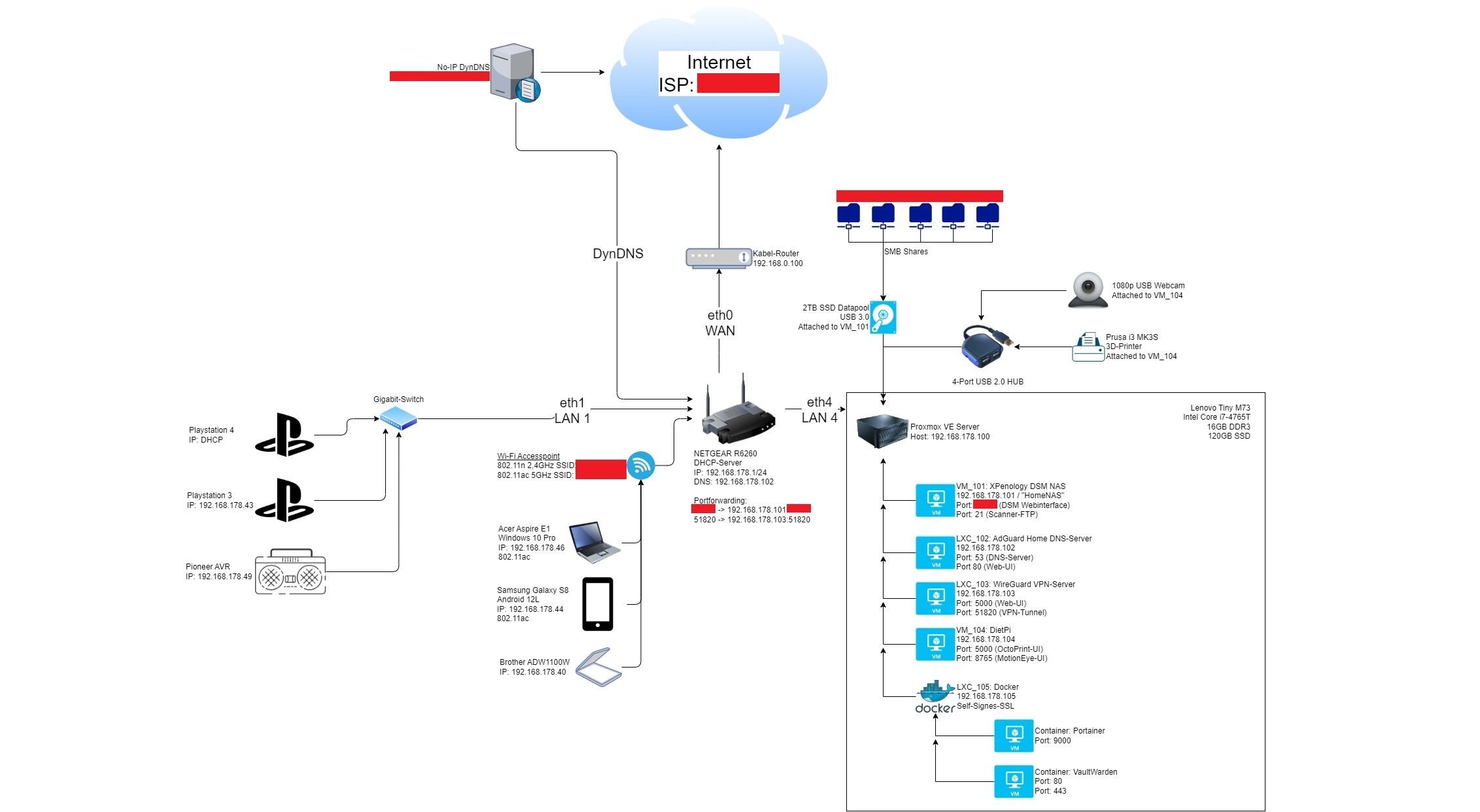

Am Ende des Beitrags hängt auch mein Netzwerkschema bei, damit dürfte der ein oder andere etwas anfangen können.

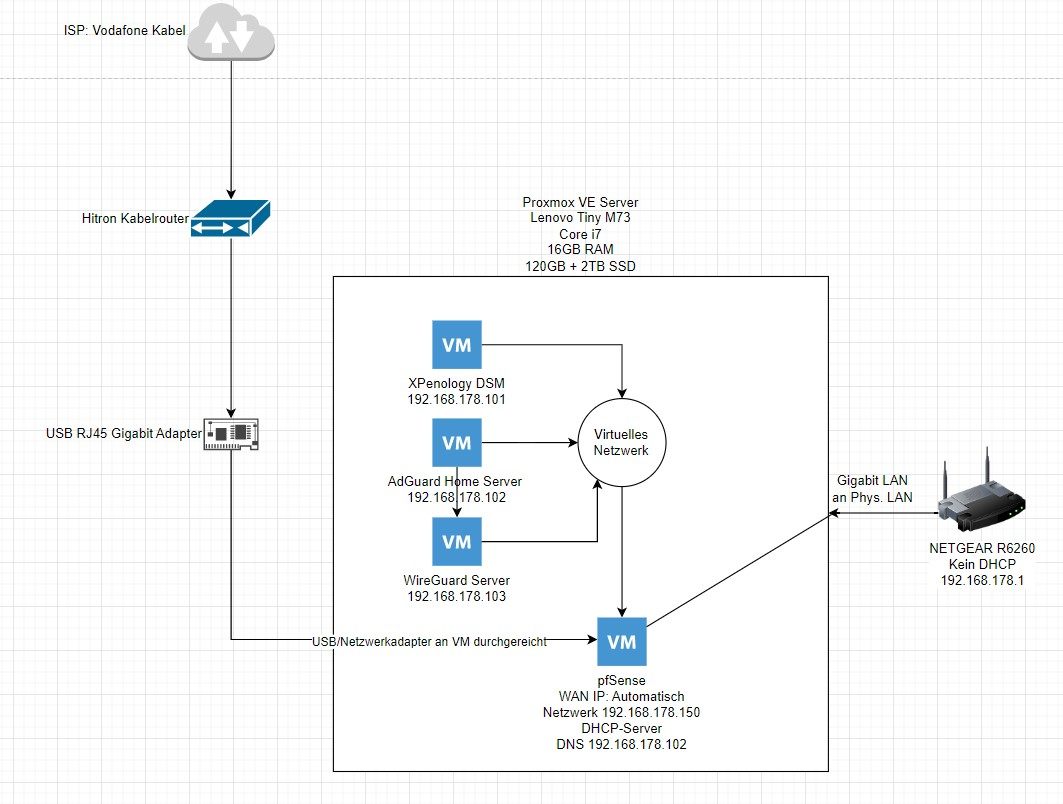

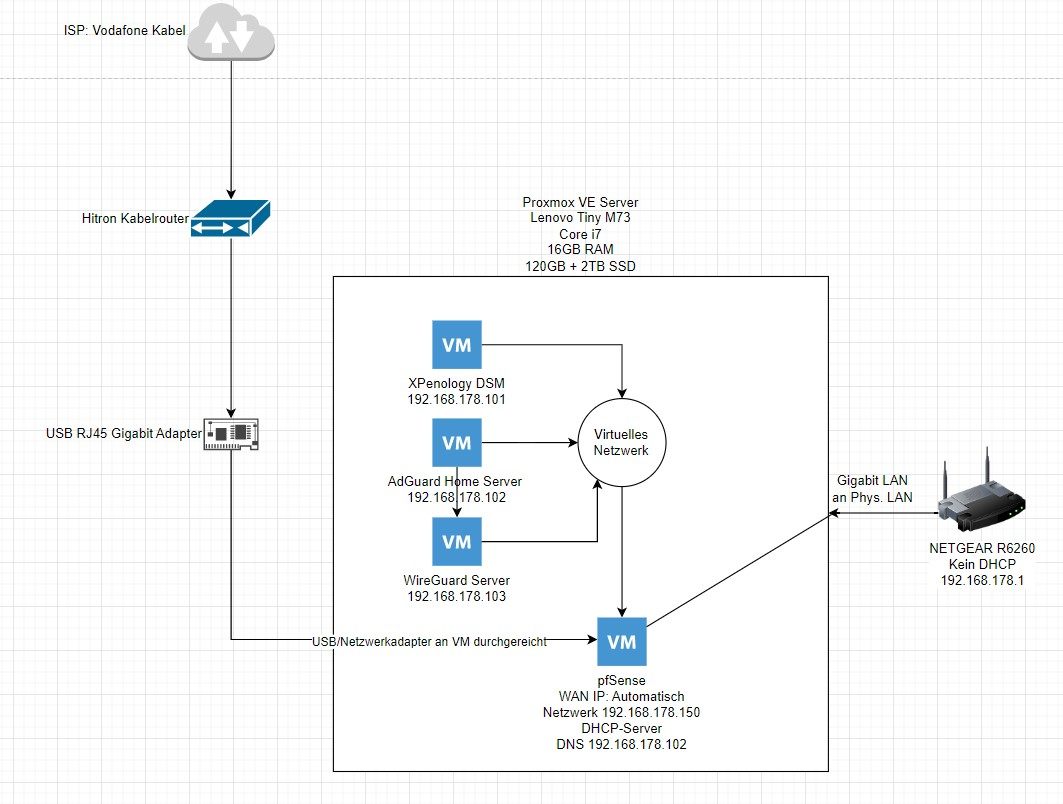

Meine Frage, bzw mein Ziel ist es, mit wenig Aufwand bzw Kosten (Neuanschaffung von Hardware...) eine Firewall ins Netzwerk zu intigrieren.

Ich erhoffe mir hiervon, Datenverkehr besser zu kontrollieren, ein- bzw Ausgänge zu sperren von z.B. meiner China-Überwachungskamera oder z.B. der WLAN Geschirrspülmaschine, das ganze darf gerne funktionieren, aber nur im lokalen Netzwerk bzw über VPN.

Externe Gespräche möchte ich gerne unterbinden...

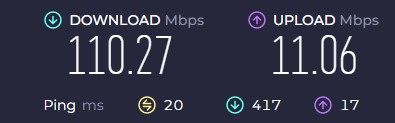

Da der Lenovo Tiny nur über ein Gigabit-Interface verfügt, wäre hier die Frage, ob es Sinn macht, den WAN per USB-RJ45 Adapter zu realisieren, da der Internetzugang "nur" 100MBits Kabel-Netz ist.

Denke der Datendurchsatz dürfte hier genügen.

Über die Gefahren einer virtualisierten Firewall bin ich mir durchaus bewusst, bitte einfach beachten dass ich Privatmann bin und hinter meinem Netzwerk keine Millionenschwere Beute zu erwarten ist

Sollte ich etwas vergessen haben oder was unklar sein oder sonst was... einfach schreiben/frage.

Freue mich auf Gedankenaustausch/Hilfe/Empfehlungen. 😊

ich hatte damals zwar eine Ausbildung zum IT-Systemintegratoren angefangen, aber relativ schnell aus persönlichen Gründen abgebrochen und bin in der Welt der Zerspanung gelandet.

Daher baut mein gesamtes Wissen über Netzwerke aus zusammengetragenen Anleitungen und Youtubevideos auf, das Interesse ist jedoch da :D

Ich erwähne dies, damit nicht gleich Thors Hammer geflogen kommt oder mit RJ45 Kabeln gepeitscht wird ;)

Folgendes:

Ich habe in den letzten Jahren angefangen, vom gewöhnlichen Heimnetz (1 WLAN, paar Clients, alles gut, Otto-Norm-Aufbau) umzubauen auf lokales QNAP NAS mit entsprechender Strategie der Datenverwaltung.

Kurz darauf folgte ein Raspberry Pi Zero als AdBlocker á la Pihole, kurz darauf folgte ein weiterer Pi als Steuergerät für den 3D-Drucker.

Mittlerweile sind beide Pi's in Rente und deren Aufgaben übernimmt ein Proxmox-Server, welcher auf einem relativ gut ausgestatteten Lenovo Tiny-Desktop rennt.

Ebenfalls in Rente geschickt wurde das langsame QNAP NAS und ersetzt durch eine VM mit Xpenology.

Mit diversen anderen Softwares wie FreeNAS, TrueNAS und OMV hatte ich angetestet aber nicht für schön empfunden.

Am Ende des Beitrags hängt auch mein Netzwerkschema bei, damit dürfte der ein oder andere etwas anfangen können.

Meine Frage, bzw mein Ziel ist es, mit wenig Aufwand bzw Kosten (Neuanschaffung von Hardware...) eine Firewall ins Netzwerk zu intigrieren.

Ich erhoffe mir hiervon, Datenverkehr besser zu kontrollieren, ein- bzw Ausgänge zu sperren von z.B. meiner China-Überwachungskamera oder z.B. der WLAN Geschirrspülmaschine, das ganze darf gerne funktionieren, aber nur im lokalen Netzwerk bzw über VPN.

Externe Gespräche möchte ich gerne unterbinden...

Da der Lenovo Tiny nur über ein Gigabit-Interface verfügt, wäre hier die Frage, ob es Sinn macht, den WAN per USB-RJ45 Adapter zu realisieren, da der Internetzugang "nur" 100MBits Kabel-Netz ist.

Denke der Datendurchsatz dürfte hier genügen.

Über die Gefahren einer virtualisierten Firewall bin ich mir durchaus bewusst, bitte einfach beachten dass ich Privatmann bin und hinter meinem Netzwerk keine Millionenschwere Beute zu erwarten ist

Sollte ich etwas vergessen haben oder was unklar sein oder sonst was... einfach schreiben/frage.

Freue mich auf Gedankenaustausch/Hilfe/Empfehlungen. 😊

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6973637933

Url: https://administrator.de/forum/homelab-proxmox-firewall-6973637933.html

Ausgedruckt am: 29.07.2025 um 06:07 Uhr

43 Kommentare

Neuester Kommentar

Einfach mal die Suchfunktion benutzen!

Pfsense in Proxmox als Router

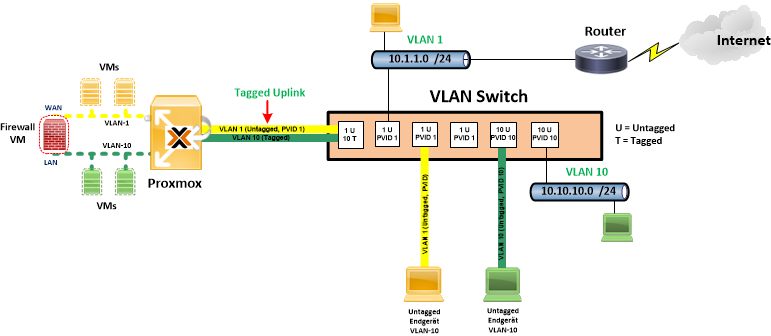

Besser ist hier immer du investierst das Geld in einen kleinen VLAN Switch um die Netze zu trennen, was deutlich performanter und sicherer ist!

Wenn du am Proxmox also nur einen einzigen Netzwerk Port hast dann ist ein kleiner VLAN Switch für das Setup deine beste Option! Damit kannst du erheblich flexibler agieren bei der Netzwerk Trennung! (Siehe dazu auch hier).

Pfsense in Proxmox als Router

Da der Lenovo Tiny nur über ein Gigabit-Interface verfügt, wäre hier die Frage, ob es Sinn macht

Nein, das macht keinen Sinn wegen der limitierten USB Bandbreite und der Unsicherheit der wackeligen USB Steckverbindung!Besser ist hier immer du investierst das Geld in einen kleinen VLAN Switch um die Netze zu trennen, was deutlich performanter und sicherer ist!

Wenn du am Proxmox also nur einen einzigen Netzwerk Port hast dann ist ein kleiner VLAN Switch für das Setup deine beste Option! Damit kannst du erheblich flexibler agieren bei der Netzwerk Trennung! (Siehe dazu auch hier).

Servus,

hab das bei mir zuhause so ähnlich am laufen.

Alte Kiste mit Promox + Pfsense und einiger VMs.

Ich hab einen VLAN-fähigen Switch samt entsprechender Konfig.

Habe an der Promoxkiste zwei NICs 1x LAN und 1x WAN (zum Modem) funktioniert für mich ganz gut.

Beachte bei der Auswahl eines WLAN-APs, dass dieser (wenn benötigt) Mutli-SSID & VLAN-fähig sein sollten.

Von USB-NICs würde ich ebenfalls abraten.

hab das bei mir zuhause so ähnlich am laufen.

Alte Kiste mit Promox + Pfsense und einiger VMs.

Ich hab einen VLAN-fähigen Switch samt entsprechender Konfig.

Habe an der Promoxkiste zwei NICs 1x LAN und 1x WAN (zum Modem) funktioniert für mich ganz gut.

Beachte bei der Auswahl eines WLAN-APs, dass dieser (wenn benötigt) Mutli-SSID & VLAN-fähig sein sollten.

Von USB-NICs würde ich ebenfalls abraten.

Viele "Smarthome" Geräte können idr. nur via WLAN angebunden werden. Ich würde einen Teufel tun, und diese in das selbe Netz wie mein Notebook, Handy hängen.

Daher die Empfehlung einen WLAN-AP mit Mutli-SSID und VLAN zu verwenden. Der AP kann dann sowohl mehrere SSIDs, als auch dazugehörige Netze aufspannen.

Daher die Empfehlung einen WLAN-AP mit Mutli-SSID und VLAN zu verwenden. Der AP kann dann sowohl mehrere SSIDs, als auch dazugehörige Netze aufspannen.

Das mit dem VLAN-Switch werde ich mir überlegen, klingt doch etwas sinnhaftig

Das ist es auch und die popeligen 20 Euro vom Taschengeld für den Switch hast du sicher über. 😉Mit einem ungemanagten Switch ist das technisch nicht realisierbar! In der Beziehung ist das o.a. Bild etwas sinnfrei.

Klar, denn wie willst du die 2 zwingend getrennten Netze einer Firewall wie WAN und lokales LAN trennen?! Sagt einem schon der gesunde IT Verstand.

Es sei denn du hast 2 davon, das ist dann technisch das gleiche wie 2 VLANs auf einem VLAN Switch. Einfache Logik...

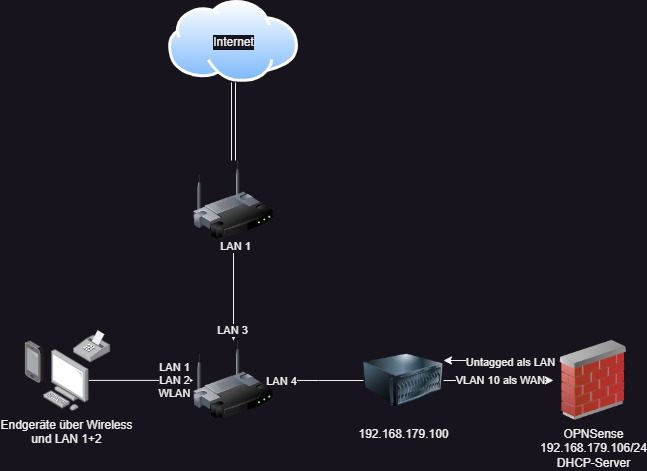

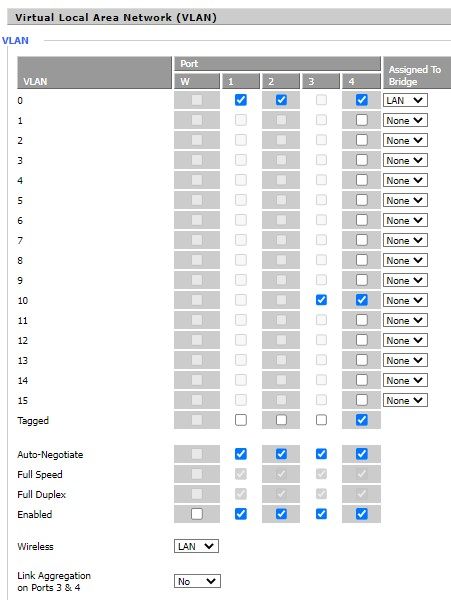

So sähe so ein VLAN Switch Design aus L3 Sicht aus:

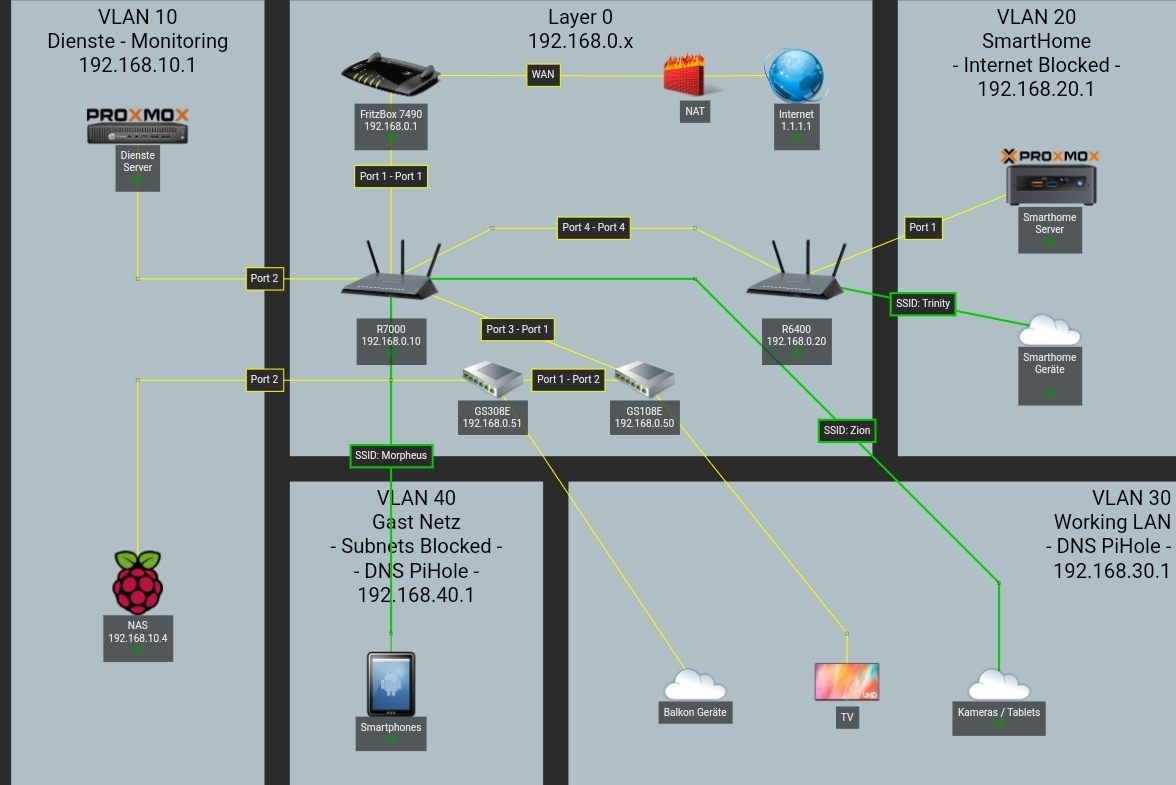

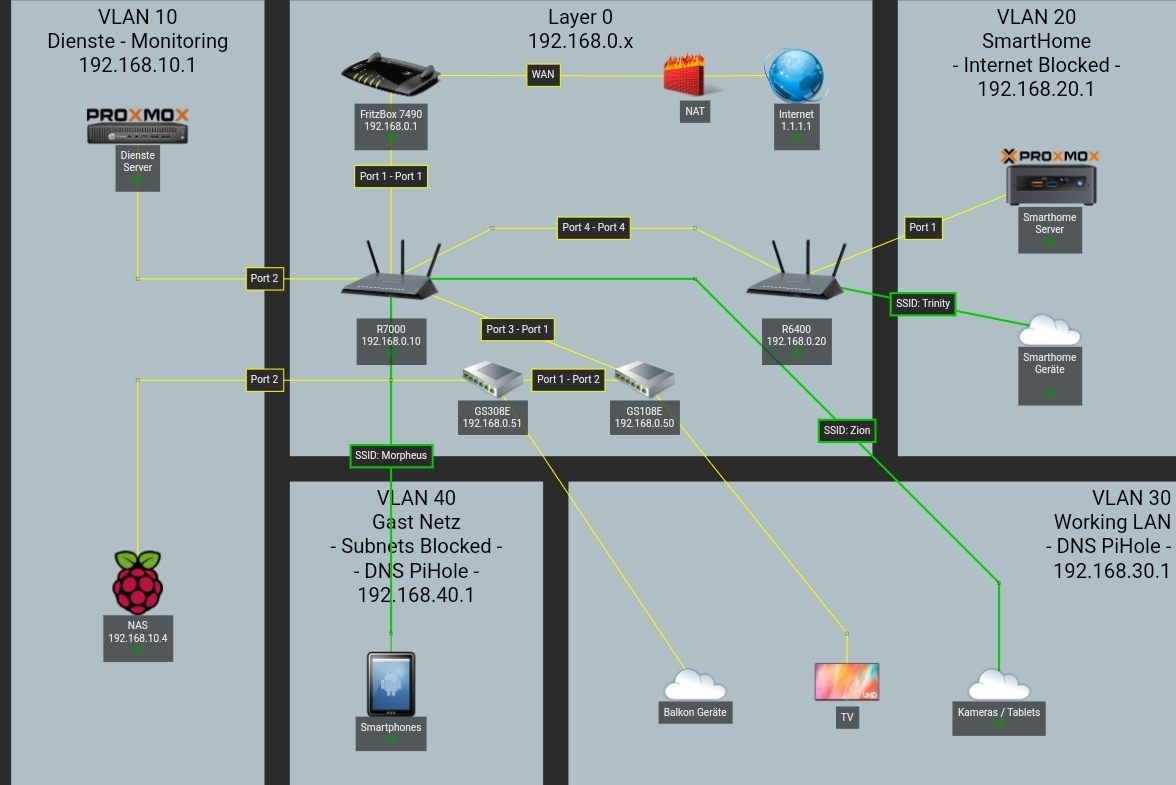

Mein Vorschlag: den Router mit DD-Wrt Flashen, VLans aufbauen und die Netze Trennen. In DD-Wrt kannst du dann auch noch per Firewall regel Geräte sperren, und/oder dann alles über den Adblocker laufen lassen und dort die Geräte sperren.

Habe bei mir beides so realisiert. 2x Netgear (R7000/R6400). Der R6400 macht Smarthome und der R7000 das normale Netz. So ein Router kostet gebraucht ca 35€.

Handy WLAN hat Adblocker als DNS und dieses Netz ist geblockt in alle VLans.

Im kleinen Netz kann man natürlich auch auf den 2. Router verzichten.

FritzBox habe ich nur noch als Internet Zugang und DECT. Das WLAN fand ich katastrophal, ...

PS: bin am Wochenende umgestiegen von PiHole auf AdGuard

Grüße

Habe bei mir beides so realisiert. 2x Netgear (R7000/R6400). Der R6400 macht Smarthome und der R7000 das normale Netz. So ein Router kostet gebraucht ca 35€.

Handy WLAN hat Adblocker als DNS und dieses Netz ist geblockt in alle VLans.

Im kleinen Netz kann man natürlich auch auf den 2. Router verzichten.

FritzBox habe ich nur noch als Internet Zugang und DECT. Das WLAN fand ich katastrophal, ...

PS: bin am Wochenende umgestiegen von PiHole auf AdGuard

Grüße

Wenn's das denn nun war bitte nicht vergessen deinen Thread hier dann auch als erledigt zu markieren!

Das ist primär ein WLAN Accesspoint der im kleinen auch einen Layer 3 VLAN Switch mit an Bord hat. Quasi also eine eierlegende Wollmilchsau fürs Netzwerk. (Guckst du auch hier).

Wenn das für dich OK ist und portmäßig reicht ist das eine gute Wahl mit der du nichts falsch machst!

Wenn du nur den Switch brauchst ohne WLAN Funktion ist ein hEX ausreichend wenn dir 5 Gig Ports reichen.

Wenn das für dich OK ist und portmäßig reicht ist das eine gute Wahl mit der du nichts falsch machst!

Wenn du nur den Switch brauchst ohne WLAN Funktion ist ein hEX ausreichend wenn dir 5 Gig Ports reichen.

Zitat von @Keks95:

Dd-wrt auf dem R6260 ist eher weniger gut, scheint es so manche Bugs was das speichern der konfig angeht zu geben und die Updates sind auch schon ewig alt.

Dd-wrt auf dem R6260 ist eher weniger gut, scheint es so manche Bugs was das speichern der konfig angeht zu geben und die Updates sind auch schon ewig alt.

Hier ist ein aktuelles DD-WRT für den 6260

Edit:

man muss bei ddwrt unter beta releases schauen, es gibt auch eins von heute, aber ich habe dir mal den letzten r51xxx rausgesucht ;)

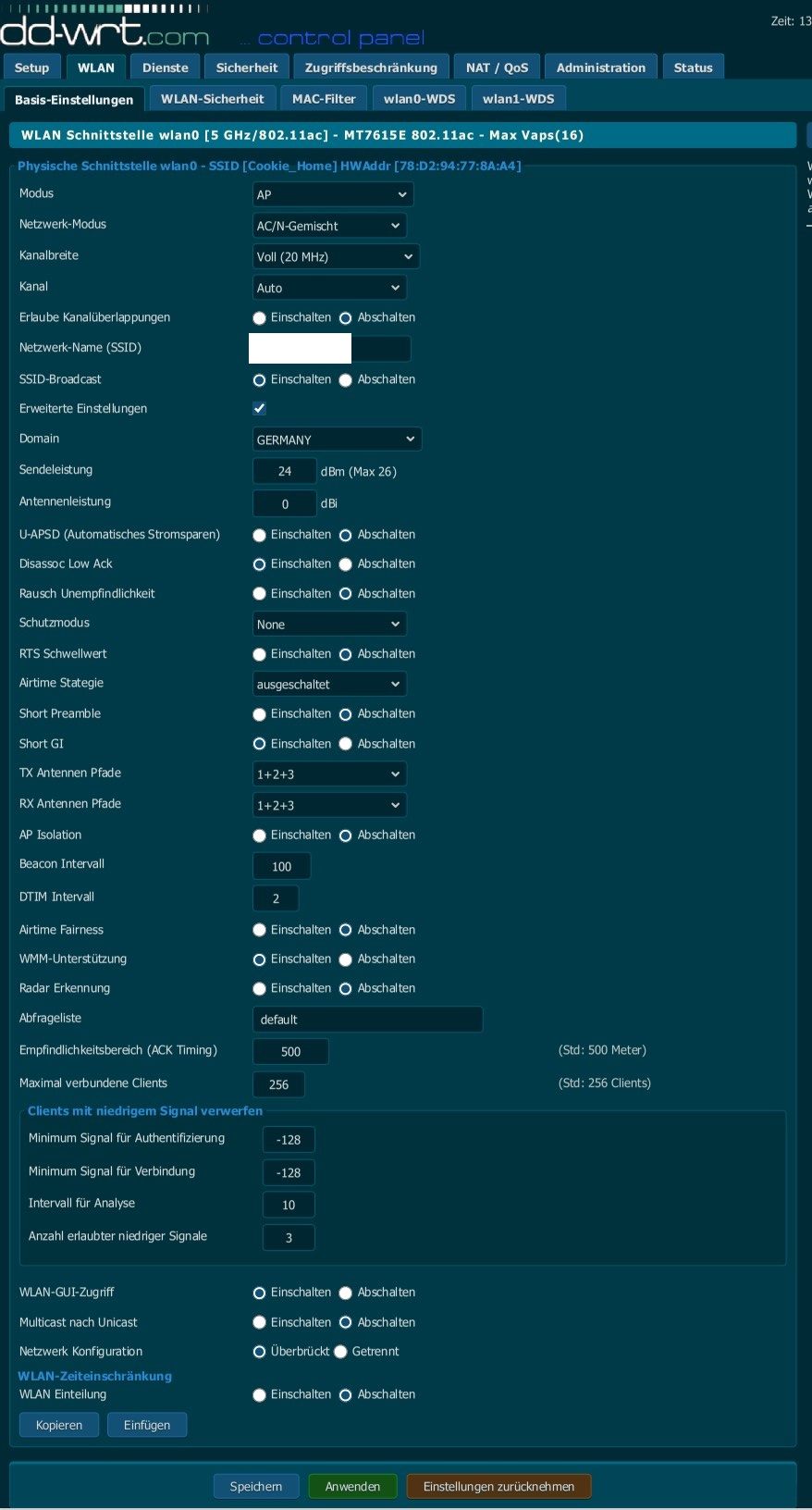

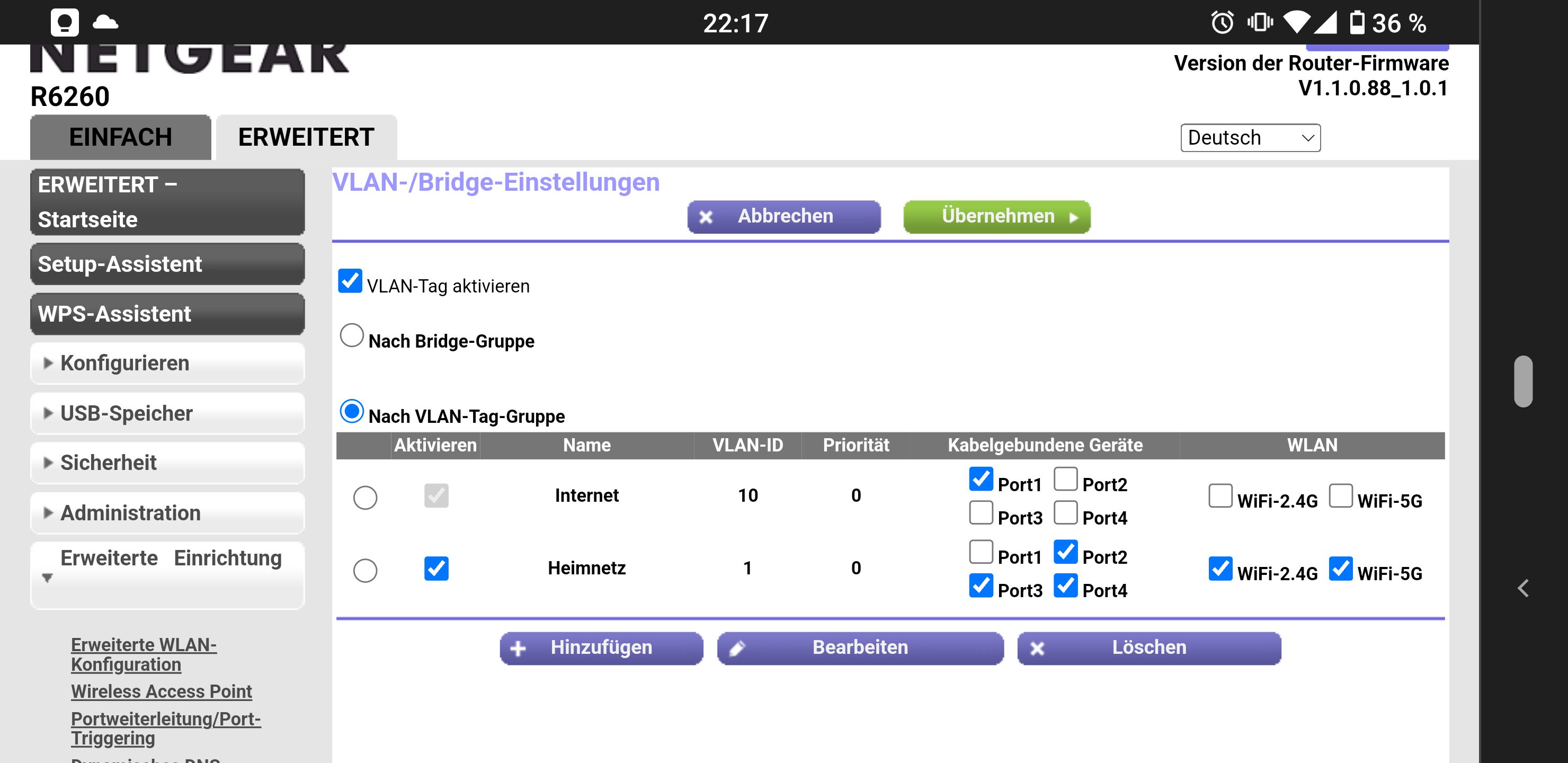

Vielleicht sieht ja jemanden einen gravierenden Fehler

Sind zumindestens im 5GHz Setup so nicht zu sehen.Kosmetisch wäre es aber besser...

- Den Kanal nicht auf "Auto" zu belassen sondern mit einem freien WLAN Scanner wie z.B. WiFi Infoview zu checken welche Kanäle wirklich unbenutzt sind. In der Regel funktioniert bei keinem Hersteller der Auto Mode zufriedenstellend.

- Max. Clients "256" ist bei solch billiger Consumer Hardware absolute Utopie. Real liegt das eher bei 16. Wenn du es auf 32 setzt wäre das OK. Letztlich aber kosmetisch und kann den AP nur vorm Kollaps schützen wenn sich mehr als 32 User versuchen zu verbinden.

- Minimal Signal für Verbindung ist ein völlig unsinniger Wert. Normal liegt ein realistischer Wert bei WLAN Clients mit Voice bei -75dbm und bei solchen ohne Voice bei -85 dbm.

- Die Multicast nach Unicast Konvertierung abzuschalten ist ein fataler Fehler. Damit zwingt man den AP alle MC Frames an alle Clients zu fluten auch an solche die sie nicht benötigen. Das zieht den AP unsinnigerwiese in den Performance Orkus. (Siehe hier)

Zitat von @Keks95:

Lösung war letztendlich die IP Statisch auf 192.168.1.10 zu setzen, PC mit LAN 1 zu verbinden, einen nmrpflash-Beschuss zu starten und den Router einzuschalten, danach lief der Downgrade direkt durch.

Witzigerweise waren danach alle sicherheitsrelevanten Daten wie login-daten und passwort-recovery-daten noch vorhanden, also DD-WRT hat nicht alles überschrieben.

Lösung war letztendlich die IP Statisch auf 192.168.1.10 zu setzen, PC mit LAN 1 zu verbinden, einen nmrpflash-Beschuss zu starten und den Router einzuschalten, danach lief der Downgrade direkt durch.

Witzigerweise waren danach alle sicherheitsrelevanten Daten wie login-daten und passwort-recovery-daten noch vorhanden, also DD-WRT hat nicht alles überschrieben.

Das lässt darauf schließen, dass nicht richtig resettet wurde. Bevor du weiter machst, sollte ein sauberer 30-30-30 reset gemacht werden.

Bisher bin ich mit meiner Netgear Hardware ganz zufrieden

Wie sieht denn deine jetzige Struktur aus?

Hört sich so an, als würde alles (WLAN und LAN) über den Ad-Guard laufen.

damit verursachst du vermutlich einen "Bottleneck".

Hier besser Trennung aufbauen, und nur Endgeräte über den Adblocker schicken, die es brauchen/sollen.

Nach deiner Zeichnung zu urteilen wären dass vermutlich nur dein Handy und der Laptop

NAS sollte nicht über den Adblocker laufen.

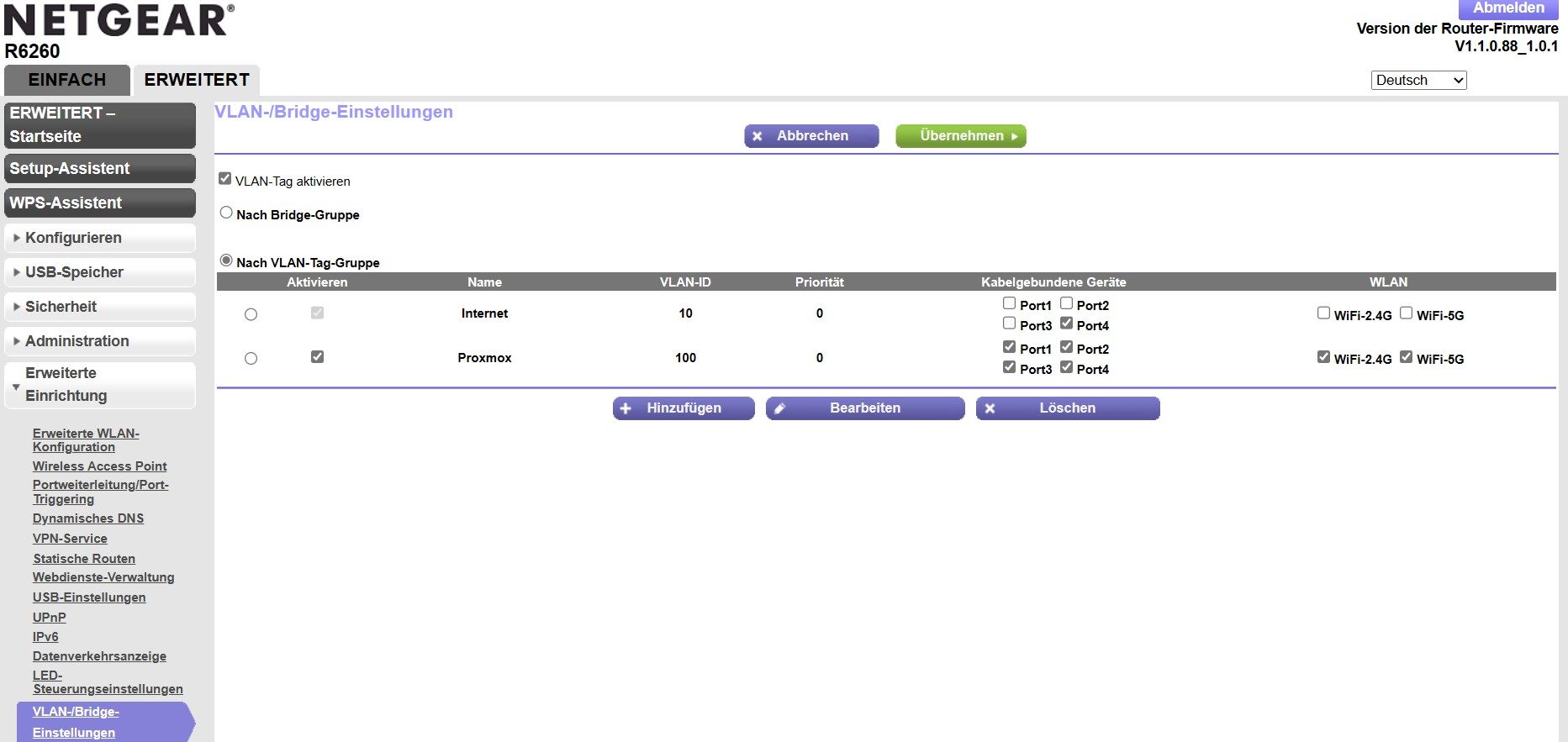

Weiterhin habe ich gelernt, dass der WAN Port am Netgear besser nicht verwendet wird, da dieser über die CPU ausgebremst wird.

Mach dir doch mal ein plan, wie du die VLANs aufbauen magst ;)

EDIT:

Vorschlag in etwa (aus Sicht des Netgear):

LAN1 -> Modem/Router

LAN2 -> Proxmox VLAN20 (VM104 I-Net Blocked per Firewall-Rule in DD-WRT)

LAN3 -> Media/Gaming VLAN30

WLAN -> VLAN10 - Erzwungener DNS - AdGuard (Geschirrsp + Drucker/Scanner I-Net Blocked per Firewall-Rule in DD-WRT)

Der R6260 scheint tatsächlich nicht so "sauber" zu funktionieren.

Würde dir daher tatsächlich wohl einen MikroTik (damit habe ich zwar keine Erfahrung, wird hier aber immer gerne beworben) oder einen Netgear (Broadlink) empfehlen.

Gebraucht (habe bisher keine schlechten Erfahrungen mit ebay Kleinanzeige gemacht - wenn man die basics beachtet ;) ) gibt's den R6400 für rund 30€ - davon nutze ich 2 Stück oder einen R7000 für rund 40€

Den von dir angesprochenen Mikrotik gibt's für rund 50€.

Die Preise schwanken sehr, wenn du also etwas Zeit hast, kann man gute Preise aushandeln

Viel Erfolg ;)

EDIT:

Habe gerade nochmal richtig gelesen, du hast den ax² angesprochen, den kann ich nicht finden. Hatte nur den ac² ;)

ax ist noch "recht teuer". Für mich reicht auch ac vollkommen aus

Würde dir daher tatsächlich wohl einen MikroTik (damit habe ich zwar keine Erfahrung, wird hier aber immer gerne beworben) oder einen Netgear (Broadlink) empfehlen.

Gebraucht (habe bisher keine schlechten Erfahrungen mit ebay Kleinanzeige gemacht - wenn man die basics beachtet ;) ) gibt's den R6400 für rund 30€ - davon nutze ich 2 Stück oder einen R7000 für rund 40€

Den von dir angesprochenen Mikrotik gibt's für rund 50€.

Die Preise schwanken sehr, wenn du also etwas Zeit hast, kann man gute Preise aushandeln

Viel Erfolg ;)

EDIT:

Habe gerade nochmal richtig gelesen, du hast den ax² angesprochen, den kann ich nicht finden. Hatte nur den ac² ;)

ax ist noch "recht teuer". Für mich reicht auch ac vollkommen aus

3 Sek. bei Dr. Google...

mikrotik.com/product/hap_ax2

varia-store.com/de/produkt/443541-c52ig-5haxd2haxd-tc-hap-ax-sup ...

mikrotik.com/product/hap_ax2

varia-store.com/de/produkt/443541-c52ig-5haxd2haxd-tc-hap-ax-sup ...

Zitat von @aqui:

3 Sek. bei Dr. Google...

mikrotik.com/product/hap_ax2

varia-store.com/de/produkt/443541-c52ig-5haxd2haxd-tc-hap-ax-sup ...

3 Sek. bei Dr. Google...

mikrotik.com/product/hap_ax2

varia-store.com/de/produkt/443541-c52ig-5haxd2haxd-tc-hap-ax-sup ...

Hattest du ja schonmal geschrieben. Möchte auch gar nicht abstreiten, dass es ein super Router ist.

Man muss sich halt überlegen, ob 100 Steine für einen Router drin ist.

Persönlich würde ich da wohl eher 1x R7000 + 2x Managed Switch Netgear GS108E/GS308E kaufen, aber das muss jeder für sich selbst wissen

Klar ist auch, wenn ich viel Traffic über WLAN habe, wäre ein AX mit sicherheit Zukunftssicher.

EDIT:

Oder schonmal überlegt, ob das Smarthome noch weiter mit WLAN Geräten wächst? Dafür habe ich den zweiten Router, damit Smarthome sein eigenes WLAN/Netzwerk hat.

Also 2 Router + 1 Switch, macht auch 100€

Oder einmal anders; hast mal geschaut, was du an Netzwerk Traffic hast?

Was hast du auf absehbare Zeit vor?

Ausser Video Streaming mit Wlan Cams fällt mir auf die schnelle nichts ein, was ein hohes Traffic (im normalen Heim Netz) bringt. Und selbst da komme ich bei 4x HD Cam und 2-3 Tablets auf rund 35MBit, ...

+10MBit Internet (bei vollast).

Ich habe auch einen Media Server für Filme am laufen, für meine 4 Kids. Und selbst wenn alle gleichzeitig Filme auf ihren Handys schauen, habe ich keine Probleme

Laut dieser Tabelle wäre mit ac 200 - 400 MBit theoretisch möglich. Demnach habe ich da immer noch genug Reserve.

Bei AX wäre theoretisch 400 - 900MBit möglich.

Downloads lasse ich über JDownloader (LXC - Wired) laufen, weil stabil und full speed. Auch NAS ist Wired immer stabiler, ... Gerade für Backups auf wärmstens empfohlen - Machst du ja auch

Somit ist meiner Ansicht nach AX bisher Luxus, aber nicht notwendig. Wie gesagt, AC ist im Heimnetz immer noch schnell genug Natürlich gibt es ausnahmen, dass muss dann jeder für sich entscheiden.

Natürlich gibt es ausnahmen, dass muss dann jeder für sich entscheiden.

Was hast du auf absehbare Zeit vor?

Ausser Video Streaming mit Wlan Cams fällt mir auf die schnelle nichts ein, was ein hohes Traffic (im normalen Heim Netz) bringt. Und selbst da komme ich bei 4x HD Cam und 2-3 Tablets auf rund 35MBit, ...

+10MBit Internet (bei vollast).

Ich habe auch einen Media Server für Filme am laufen, für meine 4 Kids. Und selbst wenn alle gleichzeitig Filme auf ihren Handys schauen, habe ich keine Probleme

Laut dieser Tabelle wäre mit ac 200 - 400 MBit theoretisch möglich. Demnach habe ich da immer noch genug Reserve.

Bei AX wäre theoretisch 400 - 900MBit möglich.

Downloads lasse ich über JDownloader (LXC - Wired) laufen, weil stabil und full speed. Auch NAS ist Wired immer stabiler, ... Gerade für Backups auf wärmstens empfohlen - Machst du ja auch

Somit ist meiner Ansicht nach AX bisher Luxus, aber nicht notwendig. Wie gesagt, AC ist im Heimnetz immer noch schnell genug

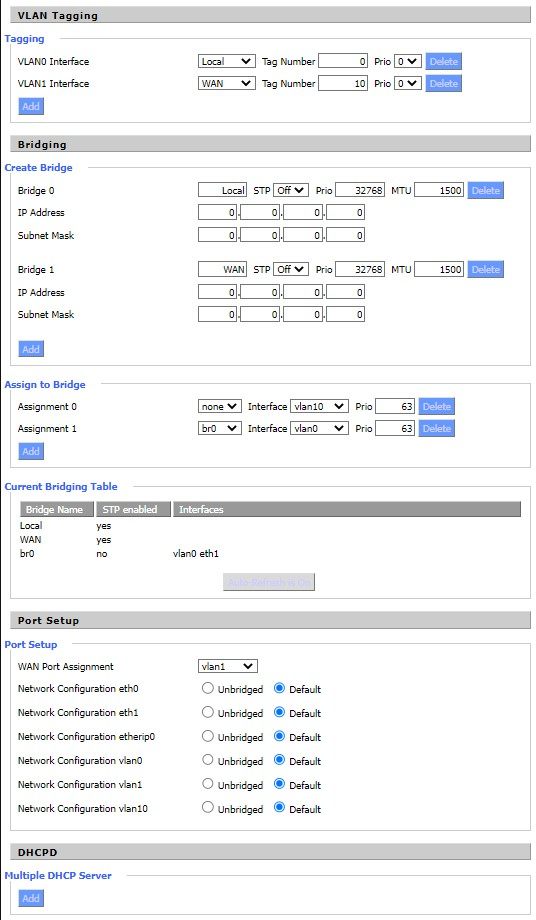

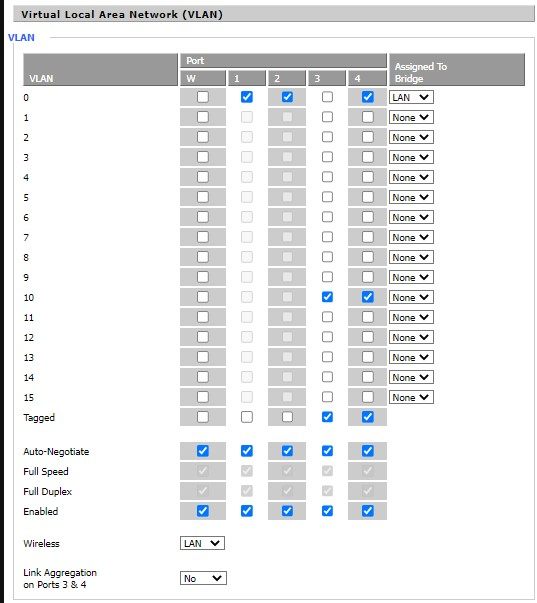

aber scheinbar nicht ausreichend umfangreich als das sich damit die OPNsense realisieren lässt über eine NIC.

Nein, das ist eine irrige Annahme und ganz sicher falsch.Wenn ein Router oder Switch VLAN Support anbietet dann ganz sicher auch die Option diese VLANs über einen Tagged Uplink (wenn du das mit "Trunk" meinst?!) zu übertragen. Alles andere würde den VLAN Support ad absurdum führen.

Das wäre so als wenn du ein Auto hast welchem aber die 4 Räder fehlen.

Die OPNsense kann sowas natürlich mit Links wie dir das entsprechen VLAN Tutorial hier im Forum ja detailliert aufzeigt:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Mit DD-WRT natürlich auch wie das entsprechende Kapitel im Tutorial beweist.

der Kampf mit dem DD-WRT Downgrade hat mir Sonntag schon wieder gestunken

Es gibt ja genug preiswerte Hardware die dir diese Funktion auch stabil und verlässlich zur Verfügung stellt.

Port 4 wäre dann dort der Uplink Port an dem VLAN 10 und 100 Tagged gesendet werden.

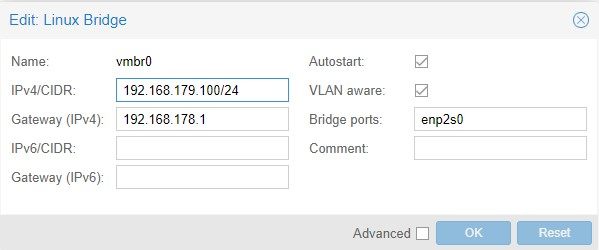

Entsprechend muss man natürlich auch den Proxmox vSwitch ("Linux Bridge") entsprechend setzen das er...

Eigentlich eine sehr simple Sache die im Setup in 10 Minuten erledigt ist.

Zusätzlich hilft ggf. noch die VLAN Schnellschulung und wie man VLANs auf Endgeräten umsetzt zum weiteren Verständnis.

Das ist alles kein Hexenwerk.

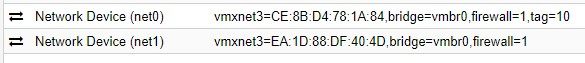

Entsprechend muss man natürlich auch den Proxmox vSwitch ("Linux Bridge") entsprechend setzen das er...

- generell VLAN Tags versteht (Haken "VLAN aware") und

- den Proxmox vNICs entsprechend den VLANs in denen sie arbeiten sollen ihre Tags ("tag=x") zuweisen.

Eigentlich eine sehr simple Sache die im Setup in 10 Minuten erledigt ist.

...jetzt merkt man mein Unwissen ein wenig

Das ist kein Problem und kann man ja schnell ändern. Das o.a. VLAN Tutorial bietet am Anfang eine Link Sammlung die ein umfassendes Verständnis der VLAN Thematik bietet.Zusätzlich hilft ggf. noch die VLAN Schnellschulung und wie man VLANs auf Endgeräten umsetzt zum weiteren Verständnis.

Das ist alles kein Hexenwerk.

Das ist auch etwas wirr was Retgear da im R6260 Manual zum Tagging beschreibt. Hat auch mit der klassischen VLAN Funktion nichts zu tun.

Der Switch ist sicher die deutlich bessere Wahl. Hier solltest du aber besser keinen TP-Link nehmen denn in manchen Designs haben die erhebliche Macken mit der VLAN Trennung.

Greife da besser zum preislich gleichen Zyxel GS 1500-5 der da deutlich besser performt.

Der Switch ist sicher die deutlich bessere Wahl. Hier solltest du aber besser keinen TP-Link nehmen denn in manchen Designs haben die erhebliche Macken mit der VLAN Trennung.

Greife da besser zum preislich gleichen Zyxel GS 1500-5 der da deutlich besser performt.

Alles was ich dir hier jetzt erzählen könnte, wären nur Vermutungen und/oder halb Wissen.

Am besten wird es sein du stellst deine Frage hier: forum.dd-wrt.com/phpBB2/

Bestenfalls im Englischen teil. Dort wurde mir mit dd-wrt immer gut geholfen ;)

Am besten wird es sein du stellst deine Frage hier: forum.dd-wrt.com/phpBB2/

Bestenfalls im Englischen teil. Dort wurde mir mit dd-wrt immer gut geholfen ;)

Oder HIER:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Dort ist im Detail erklärt wie das DD-WRT Setup auszusehen hat.

Lesen und verstehen!

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Dort ist im Detail erklärt wie das DD-WRT Setup auszusehen hat.

Lesen und verstehen!

👍 Alles richtig gemacht! 😉

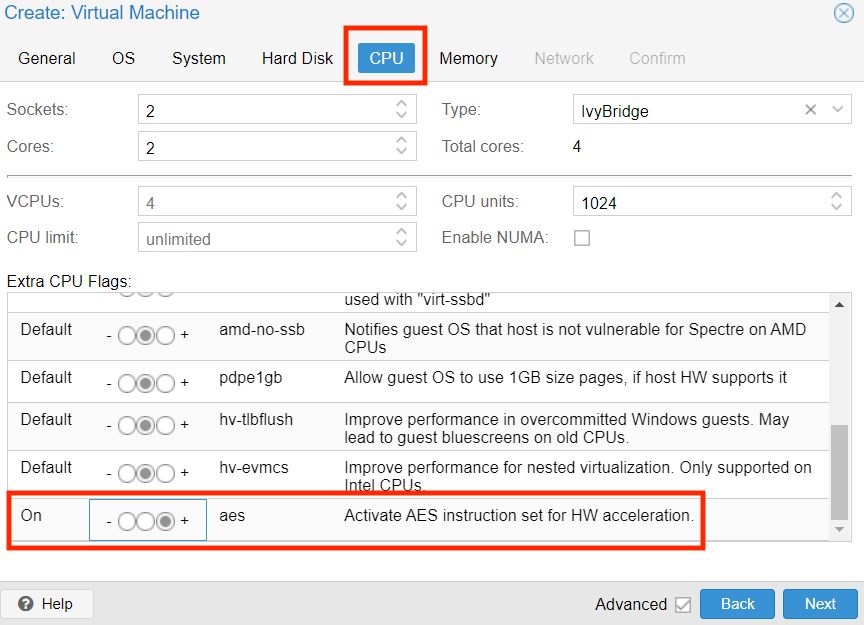

Noch ein paar kosmetische Proxmox Tips zur Firewall.

Sorry falls das alles ned Fachgerecht bin

Keine Sorge alles bestens.Noch ein paar kosmetische Proxmox Tips zur Firewall.

- VirtIO (paravirtualized) Adapter sind meist die bessere Wahl als vmxnet3 da ohne Emulation.

- Ein Knackpunkt ist immer das Hardware Offloading der Netzwerkkarten. Moderne virtuelle NICs supporten es meistens aber ob es immer fehlerfrei rennt ist nicht 100% sicher. Checke also in den Adanced Settings das Checksum und HW LRO ggf. disabled ist sollte deine Firewall unter Last komische Effekte zeigen.

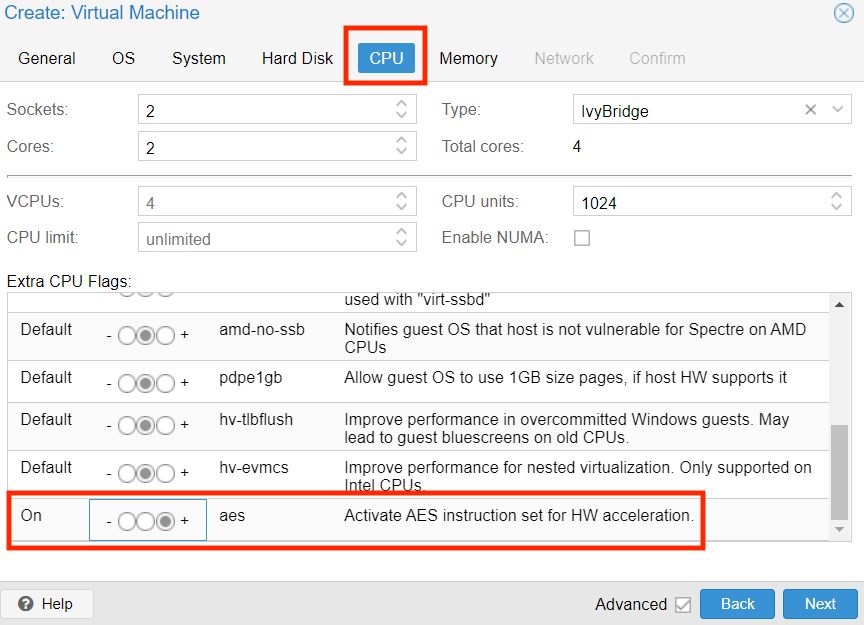

- Wenn du VPNs betreiben willst, achte darauf das Proxmox den Krypto HW Beschleuniger AES NI unbedingt an die VM durchreicht. Du siehst das auch im Dashboard wenn es aktiv ist!

Schalte den AP dort ab und löse das dann mit einem separaten dedizierten AP. Ist so oder so technisch die beste Lösung.

Profi APs gibts für kleines Geld:

Cisco WLAN Access Points 3800, 3702, 2702 für den Heimgebrauch umrüsten

varia-store.com/de/produkt/97657-rbcapl-2nd-cap-lite-mit-ar9533- ...

Beide haben z.B. auch gleich ein eigenes Captive Portal für Gäste mit Einmalpasswörtern an Bord. Bzw. für den MT auch hier.

Profi APs gibts für kleines Geld:

Cisco WLAN Access Points 3800, 3702, 2702 für den Heimgebrauch umrüsten

varia-store.com/de/produkt/97657-rbcapl-2nd-cap-lite-mit-ar9533- ...

Beide haben z.B. auch gleich ein eigenes Captive Portal für Gäste mit Einmalpasswörtern an Bord. Bzw. für den MT auch hier.