OPNSense blockt Datenverkehr von intern über web zurück nach intern

Hey Leute.

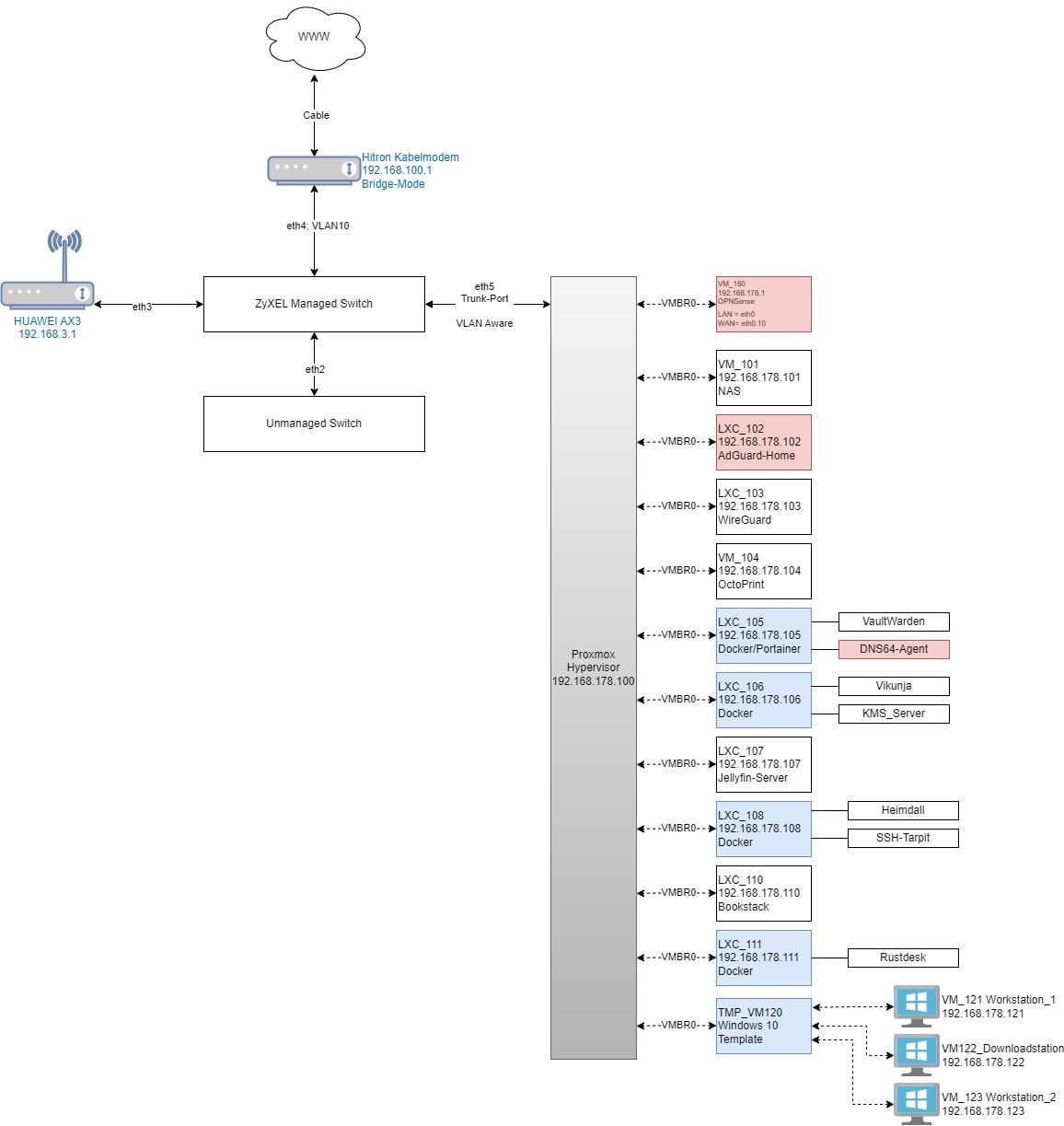

Vor einem Jahr hatte ich hier bereits gefragt wie man über eine einzige Netzwerkschnittstelle eine Firewall in Proxmox realisiert bekommt.

HomeLAB Proxmox Firewall

Gestern habe ich mir ein neues WLAN gekauft und war mit der internen Portweiterleitung derart unzufrieden, dass ich mich nochmal mit dem Thema beschäftigt habe - hatte es aus Frust ruhen lassen und alles im Schrank verstaut...

Die Eingebung kam diesmal Recht schnell, so dass es quasi auf Anhieb lief.

Das WAN bekommt über den Switch ein Tag 10 und die Schnittstelle im proxmox ist VLAN Aware.

In der OPNSense VM gibt es nur eine Schnittstelle und innerhalb der VM wird zwischen eth0 und eth0.10 unterschieden, grob gesagt.

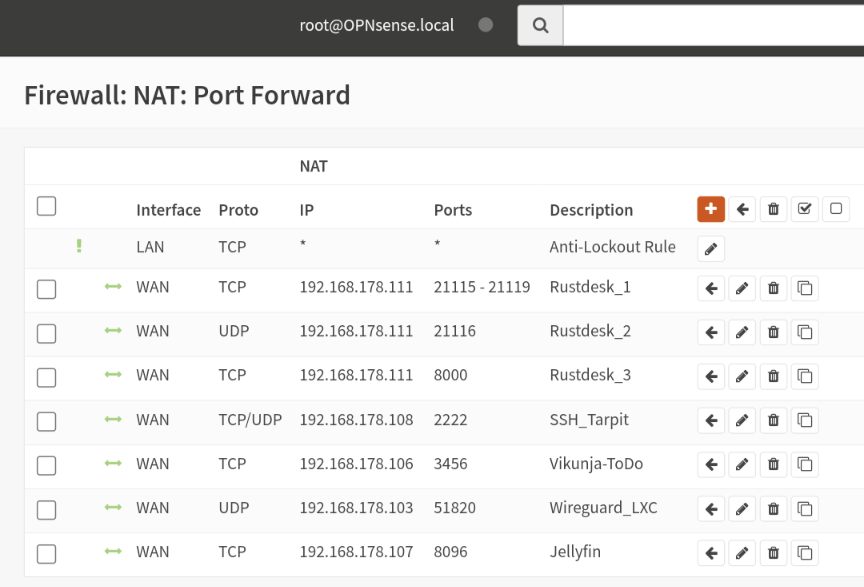

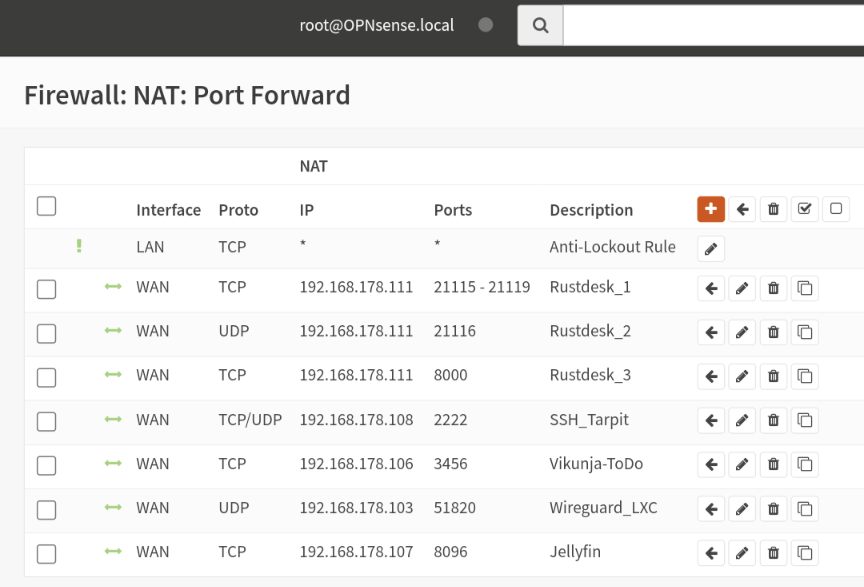

Jedenfalls funktioniert der Netzwerkfluss soweit sehr gut, die Geschwindigkeit stimmt und auch die ersten Portweiterleitungen funktionieren, zumindest von extern ins Heimnetz!

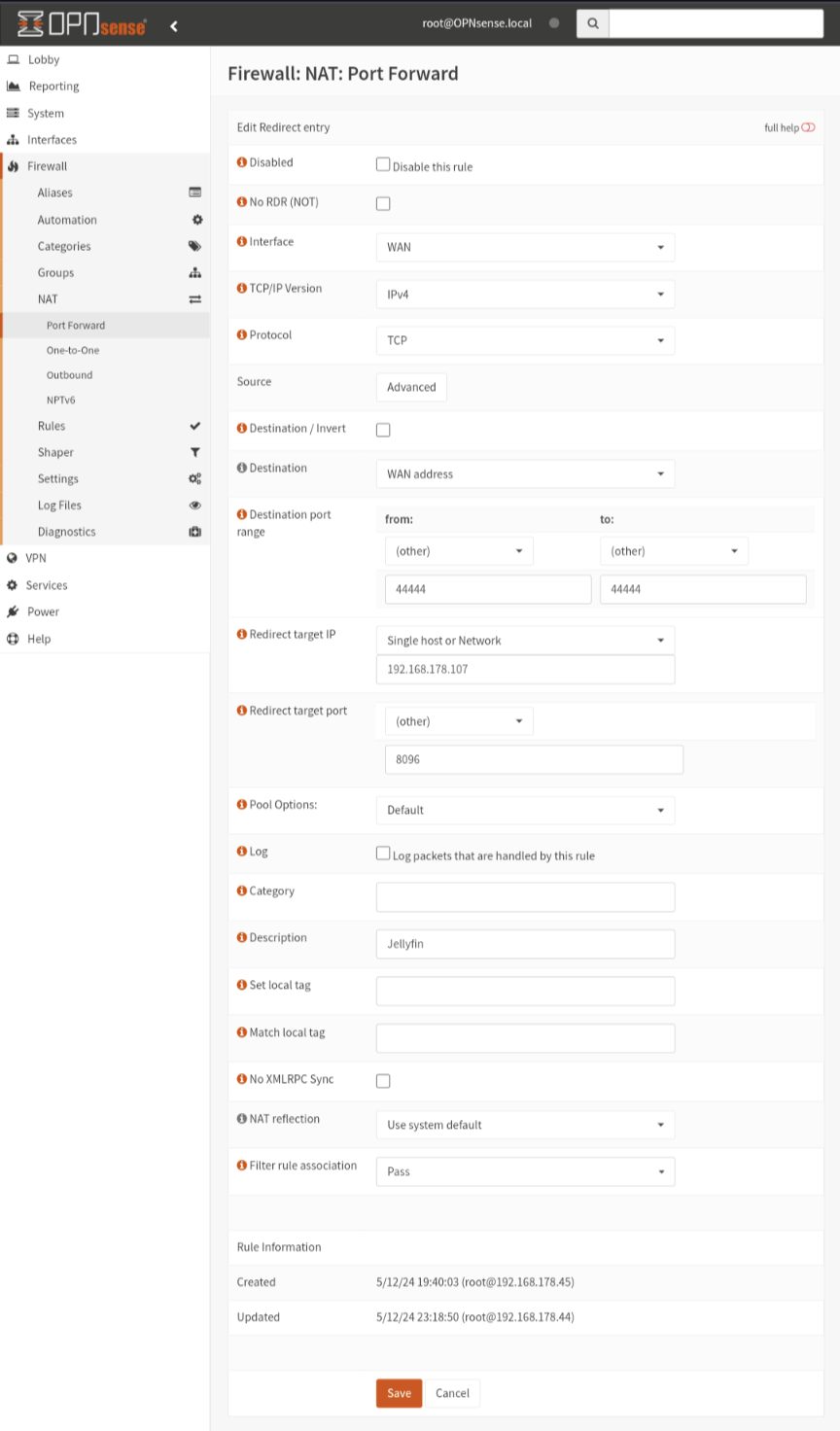

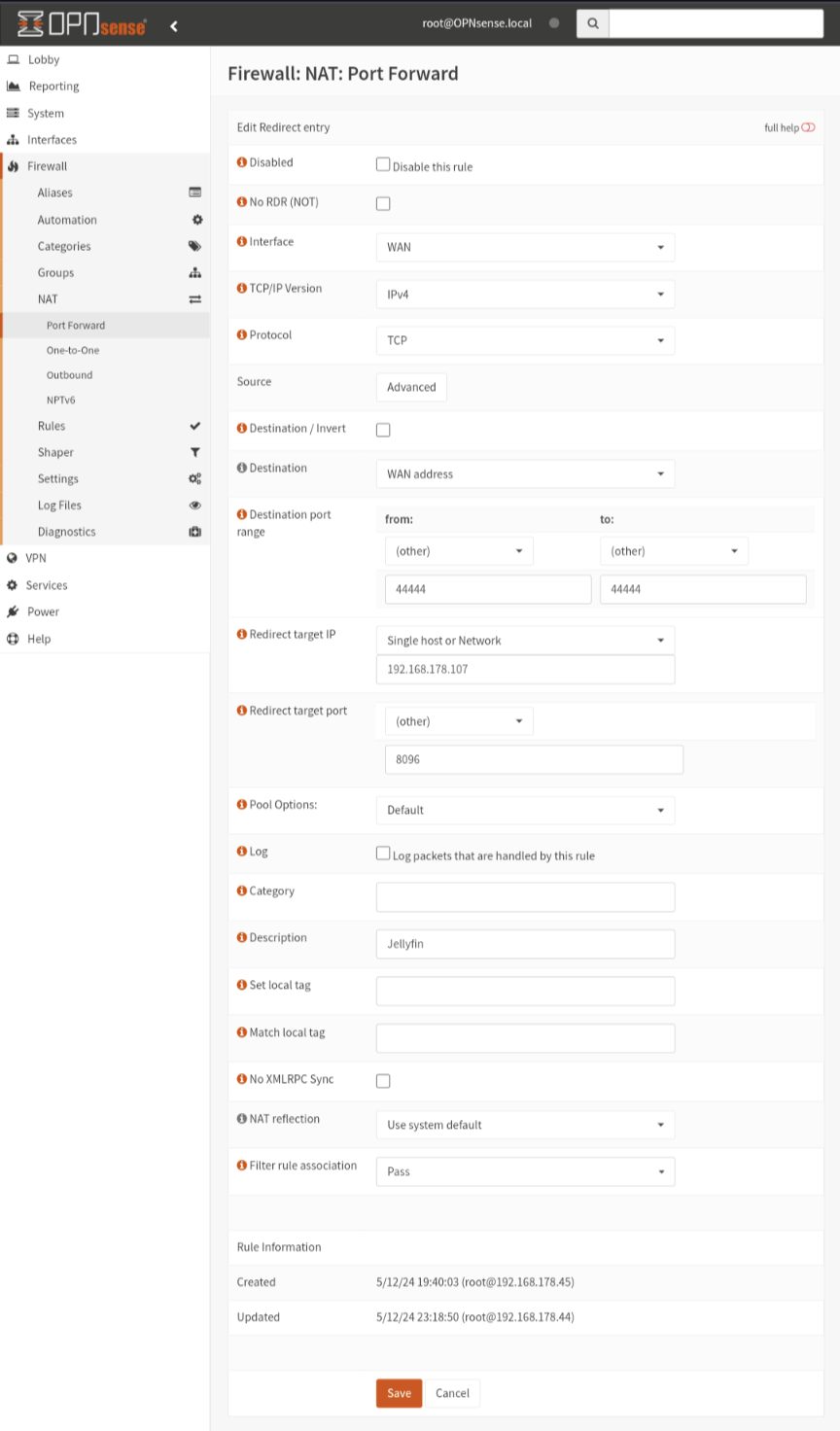

Allerdings kann ich nicht aus dem internen Netzwerk auf meine freigegebenen Dienste zugreifen, zb <http://DYNDNS.de:44444> bringt mich von außerhalb auf meinen Jellyfin-Server. Versuche ich dies jedoch aus dem internen Netz heraus, wird es blockiert bzw es gibt nur einen timeout.

Was muss ich hier beachten oder wonach muss ich in der Dokumentation suchen?

Vor einem Jahr hatte ich hier bereits gefragt wie man über eine einzige Netzwerkschnittstelle eine Firewall in Proxmox realisiert bekommt.

HomeLAB Proxmox Firewall

Gestern habe ich mir ein neues WLAN gekauft und war mit der internen Portweiterleitung derart unzufrieden, dass ich mich nochmal mit dem Thema beschäftigt habe - hatte es aus Frust ruhen lassen und alles im Schrank verstaut...

Die Eingebung kam diesmal Recht schnell, so dass es quasi auf Anhieb lief.

Das WAN bekommt über den Switch ein Tag 10 und die Schnittstelle im proxmox ist VLAN Aware.

In der OPNSense VM gibt es nur eine Schnittstelle und innerhalb der VM wird zwischen eth0 und eth0.10 unterschieden, grob gesagt.

Jedenfalls funktioniert der Netzwerkfluss soweit sehr gut, die Geschwindigkeit stimmt und auch die ersten Portweiterleitungen funktionieren, zumindest von extern ins Heimnetz!

Allerdings kann ich nicht aus dem internen Netzwerk auf meine freigegebenen Dienste zugreifen, zb <http://DYNDNS.de:44444> bringt mich von außerhalb auf meinen Jellyfin-Server. Versuche ich dies jedoch aus dem internen Netz heraus, wird es blockiert bzw es gibt nur einen timeout.

Was muss ich hier beachten oder wonach muss ich in der Dokumentation suchen?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 31196272742

Url: https://administrator.de/forum/opnsense-blockt-datenverkehr-von-intern-ueber-web-zurueck-nach-intern-31196272742.html

Ausgedruckt am: 22.06.2025 um 09:06 Uhr

13 Kommentare

Neuester Kommentar

Und der zweite Kardinalsfehler ist mal wieder die alte Leier mit einer falschen, interne TLD!

Manche lernen es nie!

Hinweise zur Verwendung der Domäne .local in DNS und mDNS

https://imatrix.at/schlechter-domain-name/

Desweiteren:

Manche lernen es nie!

Hinweise zur Verwendung der Domäne .local in DNS und mDNS

https://imatrix.at/schlechter-domain-name/

Desweiteren:

- Wireguard Forwarding wo eine OPNsense selber Wireguard kann und jeder Netzwerker weiss das VPNs immer auf die Peripherie wie Firewall/Router etc. gehören?!

- Bei so einer löchrigen Firewall wie bei dir mit den ganzen Port Forwardings die dadurch ungeschützen Internet Traffic ins lokale Netz lassen und das gleich mehrfach, gehören solche Server immer in ein separates DMZ Segment aber niemals alle in das schützenswerte lokale LAN. Ein gutes und sinnvolles Firewall Design sieht bekanntlich anders aus. Aber egal....

Vergiss nicht dass ich keine Firma sondern privatperson bin

Ach, wenn das so ist. Die Bots, die die ganze Zeit alles im Internet nach Sicherheitslücken scannen, haben eine Fairnessregel, dass Privatpersonen nicht angegriffen werden.Warum funktioniert sowas bei zb einem herkömmlichen Netgear Router Out of the Box ohne weitere Konfiguration?

Das hat der Programmierer so designt. Bei manchen Netzwerkdesigns ist das auch gar nicht erwünscht, z.B., wenn der Mitarbeiter mit seinem VPN Tunnel keine Loops bauen können soll, wenn er aktuell mit seinem Laptop in der Firma sitzt.

Hallo,

Du kannst weiter träumen und den Spezis hier weiterhin nichtsglauben, dann weiterhin zeit vertrödeln und nix gescheites auf die Reihe kriegen. Dein Proxmox hat nur 1 NIC aber dafür 12 VMs. Aber dafür son unsinniges zeug wie

Deine Fragen kommen so rüber als wenn du einen Prüfdorn für 6,25 mm Bohrlöcher hast und nun auf suche bist warum der in dein Bohrloch vom 12 mm dir nix nutzt. Routing funktioniert nicht wenn alle im gleichen Netz sich befinden, ohne Routing hast du kein Internet oder Intranet oder kommunikation zu deiner TESLA Tankstelle... Und Windows kann sehr wohl unterscheiden und gezielt blockieren.

Und kannst du kein USB LAN Adapter nutzen oder einen zusätzliche Steckkarte oder ist das einfach zu teuer für dein Spieltrieb? Und Internet Hacker nehmen keine Rücksicht auf Kinder, die hacken alles wo die dran kommen, egal ob Ports geändert wurden. Selbst ein 6502 CPU aus z.B. Commodere C64 Kann schneller die Ports von 1 bis 65536 sowohl für TCP als auch für UDP (also 2 mal hintereinander zählen als du die Zal 1.000.000,00 aufschreiben kannst.

https://www.wireshark.org/docs/wsug_html_chunked/ChapterIntroduction.htm ...

Gruss,

Peter

Du kannst weiter träumen und den Spezis hier weiterhin nichtsglauben, dann weiterhin zeit vertrödeln und nix gescheites auf die Reihe kriegen. Dein Proxmox hat nur 1 NIC aber dafür 12 VMs. Aber dafür son unsinniges zeug wie

Klar, ich habe hier ned den Traum-Aufbau mit Hardware-Trennung und Netztrennung... so weit bin ich noch ned....Step by Step

Mit zwei oder mehr NICs wären deine hausgemachten Probleme eben grösser und Koplexer. Nutze einen Wireshark auf dein Proxmox um zu sehen woher deine Pakete kommen und wohin die wollen- Dann wirst du höchszwahrscheinlich sehen das deine Windows Büchse doch fremde IPs sperrt. Ist lange schon der Normalzustand. Kabelhai RDP Abhorchen https://ask.wireshark.org/question/26012/how-to-convince-wireshark-to-in ...Es funktioniert auch vom Android-Smartphone nicht.

Gott sei dank, oder nichtIst die oben genannte Config vom outbound NAT so legitim?

Auch das kann dir der Kabelhai sagen...Gibt es irgendwo ne Art Prüfablauf um zu checken, das alles sicher konfiguriert ist?

Was soll denn geprüft werden und nach welchen Regeln / Normierungen?. Überlege noch einmal.Deine Fragen kommen so rüber als wenn du einen Prüfdorn für 6,25 mm Bohrlöcher hast und nun auf suche bist warum der in dein Bohrloch vom 12 mm dir nix nutzt. Routing funktioniert nicht wenn alle im gleichen Netz sich befinden, ohne Routing hast du kein Internet oder Intranet oder kommunikation zu deiner TESLA Tankstelle... Und Windows kann sehr wohl unterscheiden und gezielt blockieren.

Und kannst du kein USB LAN Adapter nutzen oder einen zusätzliche Steckkarte oder ist das einfach zu teuer für dein Spieltrieb? Und Internet Hacker nehmen keine Rücksicht auf Kinder, die hacken alles wo die dran kommen, egal ob Ports geändert wurden. Selbst ein 6502 CPU aus z.B. Commodere C64 Kann schneller die Ports von 1 bis 65536 sowohl für TCP als auch für UDP (also 2 mal hintereinander zählen als du die Zal 1.000.000,00 aufschreiben kannst.

https://www.wireshark.org/docs/wsug_html_chunked/ChapterIntroduction.htm ...

Gruss,

Peter