HP 1920 VLAN Layer3 Internetzugang über Firewall

Erst mal ein freundliches Hallo in die Rund von einem Neuling hier und bei den Switches

Ich habe eine Frage, die Euch wahrscheinlich etwas banal vorkommt, für mich, der sich seit 2 Tagen durchs Netz liest, etwas verwirrend ist.

Folgende Voraussetzung(Stand derzeit):

Netzwerk mit ca. 20 Clients, die an einem "dummen" Switch hängen und über eine Firewall ins I-Net gehen.

Die Firewall (SW auf einem PC, kann ich nicht ändern, habe keinen Zugriff), liegt auf 192.168.0.254

Einige Clients haben statische Adressen, die auch gleich bleiben müssen.

Morgen kommt ein HP 1920 48g Switch

Ziel ist:

2 VLANs die untereinander nicht kommunizieren müssen, aber ins I-Net sollen.

Für die Clients mit statischer Adresse und auch einem Teil dynamisch zugewiesener Clients lege ich ein VLAN XY mit dem Subnetz 192.168.0.0/24 an.

Der Rest der Clients kommt ins VLAN XX

Meine Überlegung:

Ich packe Gruppe 1 in das bestehende VLAN1. eigentlich müsste der DHCP-Server der Firewall hier greifen.

Gruppe 2 kommt ins andere VLAN, von mir aus 192.168.2.0/24

Meine Frage:

Stimmen meine Überlegungen bis jetzt und würde es reichen wenn ich jetzt noch ein IP Routing eintrage. Aber was ist mit den DHCP für das zweite VLAN?

Wie gesagt, ich habe in den letzten Tagen so viel gelesen, dass ich jetzt mehr verwirrt bin als früher.

Wie würdet ihr vorgehen?

Danke schon mal und entschuldigt die Fragen eines Newbies

Ich habe eine Frage, die Euch wahrscheinlich etwas banal vorkommt, für mich, der sich seit 2 Tagen durchs Netz liest, etwas verwirrend ist.

Folgende Voraussetzung(Stand derzeit):

Netzwerk mit ca. 20 Clients, die an einem "dummen" Switch hängen und über eine Firewall ins I-Net gehen.

Die Firewall (SW auf einem PC, kann ich nicht ändern, habe keinen Zugriff), liegt auf 192.168.0.254

Einige Clients haben statische Adressen, die auch gleich bleiben müssen.

Morgen kommt ein HP 1920 48g Switch

Ziel ist:

2 VLANs die untereinander nicht kommunizieren müssen, aber ins I-Net sollen.

Für die Clients mit statischer Adresse und auch einem Teil dynamisch zugewiesener Clients lege ich ein VLAN XY mit dem Subnetz 192.168.0.0/24 an.

Der Rest der Clients kommt ins VLAN XX

Meine Überlegung:

Ich packe Gruppe 1 in das bestehende VLAN1. eigentlich müsste der DHCP-Server der Firewall hier greifen.

Gruppe 2 kommt ins andere VLAN, von mir aus 192.168.2.0/24

Meine Frage:

Stimmen meine Überlegungen bis jetzt und würde es reichen wenn ich jetzt noch ein IP Routing eintrage. Aber was ist mit den DHCP für das zweite VLAN?

Wie gesagt, ich habe in den letzten Tagen so viel gelesen, dass ich jetzt mehr verwirrt bin als früher.

Wie würdet ihr vorgehen?

Danke schon mal und entschuldigt die Fragen eines Newbies

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 288469

Url: https://administrator.de/forum/hp-1920-vlan-layer3-internetzugang-ueber-firewall-288469.html

Ausgedruckt am: 16.07.2025 um 18:07 Uhr

23 Kommentare

Neuester Kommentar

Moin zurück...

Kurz und knapp...

du brauchst gar kein IP-Routing auf dem Switch, wenn die VLan´s nicht miteinander kommunizieren sollen...

In den DHCP Optionen gibst du das jeweilige Gateway (für Vlan 1 das 192.168.0.254 und für das Vlan 2 das 192.168.2.254) mit.

Diese beiden IP Adressen liegen ja auf der Firewall und somit übernimmt die das Routing zum Internet.

Absichern der Netze auf übergriff aus dem jeweiligen anderen Netz machst du dann auf der Firewall mit Access Listen.

Auf dem HP Switch brauchst du nur den Ports das entsprechende Vlan konfigurieren und fertig ist der Lack.

Gruß Keksdieb

Kurz und knapp...

du brauchst gar kein IP-Routing auf dem Switch, wenn die VLan´s nicht miteinander kommunizieren sollen...

In den DHCP Optionen gibst du das jeweilige Gateway (für Vlan 1 das 192.168.0.254 und für das Vlan 2 das 192.168.2.254) mit.

Diese beiden IP Adressen liegen ja auf der Firewall und somit übernimmt die das Routing zum Internet.

Absichern der Netze auf übergriff aus dem jeweiligen anderen Netz machst du dann auf der Firewall mit Access Listen.

Auf dem HP Switch brauchst du nur den Ports das entsprechende Vlan konfigurieren und fertig ist der Lack.

Gruß Keksdieb

Stimmen meine Überlegungen bis jetzt und würde es reichen wenn ich jetzt noch ein IP Routing eintrage. Aber was ist mit den DHCP für das zweite VLAN?

Ja, die Überlegungen stimmen !Allerdings musst du außer einer Default Route die zur Firewall zeigt auf dem Switch keinerlei Routing konfigurieren.

Die beiden IP Segmente (VLANs) sind ja direkt am Switch dran, folglich "kennt" der Switch also beide Netze und routet von sich aus.

Einzig was du machen musst ist in jedem VLAN eine Switch IP anlegen und die Gateways der Clients in den VLANs jeweils auf die korrespondierende Switch IP in dem VLAN zeigen lassen.

Default Route auf dem Switch...

Fertig ist der Lack !

Wie es genau geht steht hier:

vmfocus.com/2012/09/26/how-to-configure-layer-3-static-routes-vl ...

Grundlagen dazu findest du auch hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Wobei du dir den externen Router wegdenken kann wenn deine HP Billiggurke ein Layer 3 sprich also ein Routing fähiger Switch ist ?!

Kurzer Einspruch aqui,

da er die Netze ja eh trennen will, braucht er auf der HP Gurke gar keine Interfaces mit IP-Routing

Das Routing übernimmt ja eh die FW und der HP braucht nur eine IP für das Management.

Es sei denn, er will aus beiden Netzen den Switch managen, dann brauch er tatsächlich auf beiden VLan´s eine IP.

Alles andere auf Layer 3 macht er ja eh auf der FW / Router...

da er die Netze ja eh trennen will, braucht er auf der HP Gurke gar keine Interfaces mit IP-Routing

Das Routing übernimmt ja eh die FW und der HP braucht nur eine IP für das Management.

Es sei denn, er will aus beiden Netzen den Switch managen, dann brauch er tatsächlich auf beiden VLan´s eine IP.

Alles andere auf Layer 3 macht er ja eh auf der FW / Router...

Ihr schreibt, das Routing soll die FW übernehmen.

Da hast du wohl was falsch verstanden... Wir dachten DU hattest das so gemeint aber egal....Natürlich kann der Switch auch routen das ist kein Thema. Es ist sogar noch etwas performanter wenn der Switch das macht.

Allerdings gibt es einen Wermutstropfen für dich:

OHNE einen Zugang zur Firewall kannst du dein Vorhaben NICHT umsetzen !

Auch wenn der Switch statt der FW routet musst du zwingend eine statische Route für das zu routende VLAN auf der Firewall eintragen.

Also so oder so ob du die eine oder die andere Option nutzt das umzusetzen, benötigst du zwingend immer Zugang zur Firewall um deren Konfig etwas anzupassen.

Ohne diesen Zugang ist dein Vorhaben so nicht umsetzbar.

Dieses Routing Tutorial im Forum erklärt dir warum das so ist:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Dr routenede Server oder Router netspricht dann deinem L3 Routing Switch.

Leider gibt es mit dem Typen, der die Firewall eingerichtet hat, derzeit Probleme

Deshalb darf er aber nicht dir als Admin das Passwort vorenthalten !!!Abgesehen davon hat jedes Produkt eine Passwort Recovery Prozedur mit der du das Passwort auf einen neuen dir bekannt Wert setzen kannst !!

Gut...weisst du sicher auch alles selber ?!

Nicht denken sondern nachdenken..!

DD-WRT ist keine Firewall sondern ein Router und kann so direkt nicht auf einem PC laufen.

Es ist ein Ableger von OpenWRT einer alternativen Firmware für diverse Router Plattformen am Markt die erheblich mehr Features bieten als die meist mickrige Hersteller Firmware:

dd-wrt.com/site/index

dd-wrt.com/wiki/index.php/Supported_Devices

VPN Einrichtung (PPTP) mit DSL Routern und DD-WRT Firmware

Vielleicht solltest du erstmal klären was da wirklich drauf läuft statt im freien Fall zu raten ?!

DD-WRT ist keine Firewall sondern ein Router und kann so direkt nicht auf einem PC laufen.

Es ist ein Ableger von OpenWRT einer alternativen Firmware für diverse Router Plattformen am Markt die erheblich mehr Features bieten als die meist mickrige Hersteller Firmware:

dd-wrt.com/site/index

dd-wrt.com/wiki/index.php/Supported_Devices

VPN Einrichtung (PPTP) mit DSL Routern und DD-WRT Firmware

Vielleicht solltest du erstmal klären was da wirklich drauf läuft statt im freien Fall zu raten ?!

Und auch bei so einem kleinen Thema steht das Konzept VOR der Umsetzung!

Sammel erstmal die Zugangsdaten und Informationen für alle benötigten Komponenten, mach dir eine Skizze, wie das Konstrukt nachher aussehen soll und dann merkst du recht schnell, wo es schwierig oder sogar unmöglich wird.

Notier dir Änderungen und Anpassungen, Dokumentiere deinen Test und dann hast du später keine Probleme ein neues Gerät einzubinden oder das Netzwerk zu erweitern.

Gruß

Keks

Sammel erstmal die Zugangsdaten und Informationen für alle benötigten Komponenten, mach dir eine Skizze, wie das Konstrukt nachher aussehen soll und dann merkst du recht schnell, wo es schwierig oder sogar unmöglich wird.

Notier dir Änderungen und Anpassungen, Dokumentiere deinen Test und dann hast du später keine Probleme ein neues Gerät einzubinden oder das Netzwerk zu erweitern.

Gruß

Keks

Hier übrigens für dich noch ein kleiner Tip für eine Firewall die DU dann problemlos per Mausklick administrieren kannst

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Und mit der sich dein Vorhaben mit 5 Mausklicks im GUI im Handumdrehen umsetzen lässt:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Wenns das denn nun war bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen.

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Und mit der sich dein Vorhaben mit 5 Mausklicks im GUI im Handumdrehen umsetzen lässt:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Wenns das denn nun war bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen.

Bitte lasse den Unsinn mit externen Bilderlinks !

Das Forum hat selber eine wunderbare Bilder Upload Funktion mit der du Bilder direkt in deine Postings einbetten kannst. Die kann dir nicht entgangen sein beim Erstellen deines obigen Beitrags, es sei denn du hast Tomaten auf Selbigen ?!

Wenn man die FAQs liest ist es kinderleicht:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Was das Maleprogramm angeht verwende ich Omnigraffle auf dem Mac und auch Visio wenn ich mit Winblows arbeiten muss

Draw aus dem kostenlosen Libre Office Paket kann es genausogut. Für letzteres gibt es sogar spezielle Netzwerk Icons.

Das Forum hat selber eine wunderbare Bilder Upload Funktion mit der du Bilder direkt in deine Postings einbetten kannst. Die kann dir nicht entgangen sein beim Erstellen deines obigen Beitrags, es sei denn du hast Tomaten auf Selbigen ?!

Wenn man die FAQs liest ist es kinderleicht:

- Deinen Originalthread mit "Meine Inhalte - Fragen" auswählen und auf "Bearbeiten" klicken !

- Nun kannst du oben den Button "Bilder" nicht übersehen. Anklicken und dein Bild hochladen

- Den nach dem Upload erscheinenden Bilder Link mit einem Rechtsklick und Copy und Paste sichern.

- Diesen Bilder Link kannst du hier in jeglichen Text bringen ! Ja, auch Antworten..! Statt des Links kommt dann ...et voila.. Dein Bild im Browser!

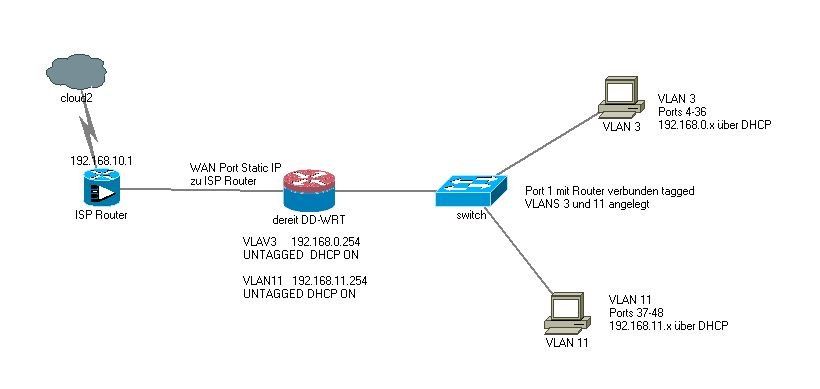

Sicher bin ich mir nur noch nicht, wie ich die VLANS vom Linksys zum Switch verbinden soll.

Ganz einfach mit einem tagged Uplink wie man es gemeinhin als Netzwerker macht. Hier steht genau wie es geht:VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Was das Maleprogramm angeht verwende ich Omnigraffle auf dem Mac und auch Visio wenn ich mit Winblows arbeiten muss

Draw aus dem kostenlosen Libre Office Paket kann es genausogut. Für letzteres gibt es sogar spezielle Netzwerk Icons.