Internetzugang bei mehreren VLANs über dd-wrt router

Hallo,

Ich habe folgenden Netzwerkaufbau

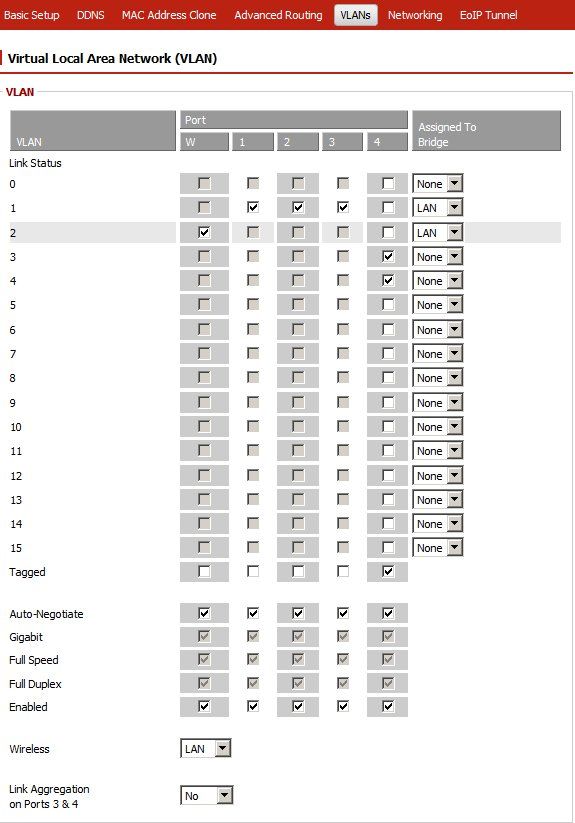

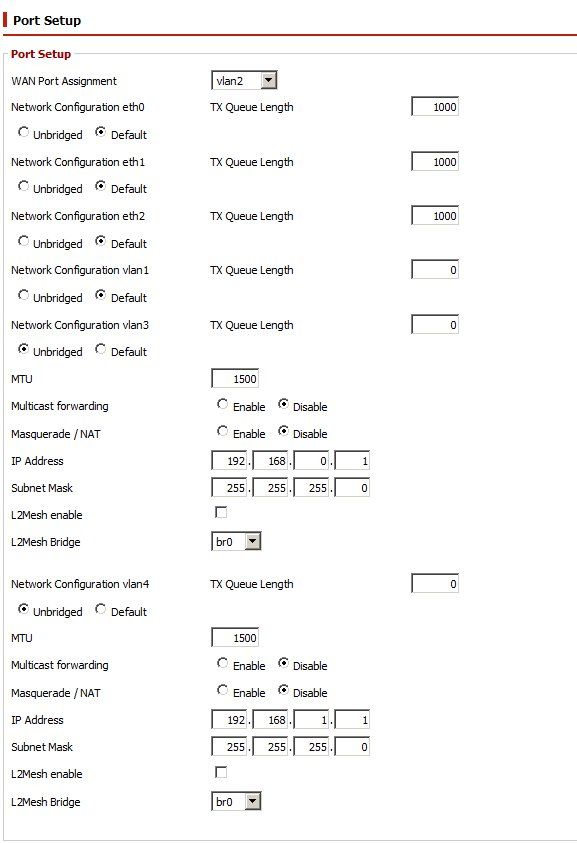

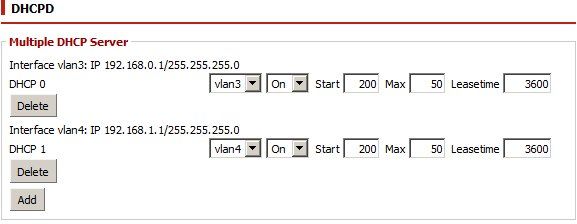

||||VLAN3: Tagged über Port 4 des Routers||PC IP: 192.168.0.10

||||Router-IP: 192.168.0.1||GW: 192.168.0.1

||||VLAN4: Tagged über Port 4 des Routers||DNS: 192.168.0.1

Der WAN-Port des DD-WRT Routers ist mit einem LAN-Port des Internet Routers verbunden

Der PC hängt am VLAN3

Mein Problem ist, ich komme vom PC nicht ins Internet, wenn ich diesen an das VLAN3 hänge. Der Internet-Router lässt sich auch nicht anpingen.

Ob ich andere Geräte im VLAN1 oder 4 erreichen kann habe ich noch nicht getestet.

Im VLAN3 liegende Geräte sind erreichbar.

Wenn ich den PC allerdings in das VLAN1 hänge (IP z.B. 192.168.11.10) ist Internetzugriff vorhanden und der Internet-Router sowie im VLAN3 liegende Geräte lassen sich anpingen.

Auch hier habe ich andere Geräte im VLAN1 oder 4 noch nicht getestet.

Meine Vermutung ist deswegen, es liegt an den Firewall-Regeln im DD-WRT Router.

Chain INPUT (policy ACCEPT 0 packets, 0 bytes)

||0||0||DROP||udp||--||vlan2||*||0.0.0.0/0||0.0.0.0/0||udp dpt:520

||0||0||DROP||udp||--||br0||*||0.0.0.0/0||0.0.0.0/0||udp dpt:520

||0||0||ACCEPT||udp||--||*||*||0.0.0.0/0||0.0.0.0/0||udp dpt:520

||24381||1289K||ACCEPT||0||--||br0||*||0.0.0.0/0||0.0.0.0/0

||0||0||ACCEPT||tcp||--||vlan2||*||0.0.0.0/0||192.168.11.1||tcp dpt:23

||4||310||ACCEPT||0||--||lo||*||0.0.0.0/0||0.0.0.0/0||state NEW

||0||0||ACCEPT||0||--||br0||*||0.0.0.0/0||0.0.0.0/0||state NEW

Chain FORWARD (policy ACCEPT 0 packets, 0 bytes)

||20076||12M||ACCEPT||0||--||*||*||0.0.0.0/0||0.0.0.0/0||state RELATED,ESTABLISHED

||1310||67992||TCPMSS||tcp||--||*||*||0.0.0.0/0||0.0.0.0/0||tcp flags:0x06/0x02 TCPMSS clamp to PMTU

||0||0||ACCEPT||47||--||*||vlan2||192.168.11.0/24||0.0.0.0/0

||0||0||ACCEPT||tcp||--||*||vlan2||192.168.11.0/24||0.0.0.0/0||tcp dpt:1723

||1630||93776||lan2wan||0||--||*||*||0.0.0.0/0||0.0.0.0/0

||0||0||ACCEPT||0||--||br0||br0||0.0.0.0/0||0.0.0.0/0

||670||34740||ACCEPT||0||--||br0||vlan2||0.0.0.0/0||0.0.0.0/0

||0||0||TRIGGER||0||--||vlan2||br0||0.0.0.0/0||0.0.0.0/0||TRIGGER type:in match:0 relate:0

||152||16020||trigger_out||0||--||br0||*||0.0.0.0/0||0.0.0.0/0

||152||16020||ACCEPT||0||--||br0||*||0.0.0.0/0||0.0.0.0/0||state NEW

||808||43016||DROP||0||--||*||*||0.0.0.0/0||0.0.0.0/0

Chain OUTPUT (policy ACCEPT 162K packets, 29M bytes)

||133K||21M||ACCEPT||0||--||*||br0||0.0.0.0/0||0.0.0.0/0

br0 ist dabei eine Bridge im DD-WRT Router zw. VLAN1 und dem Wireless-LAN(das ist aber abgeschaltet).

Wenn ich das richtig sehe müsste ich in der FORWARD-Chain einen Eintrtag analog diesem

auch für VLAN3 und 4 erzeugen. liege ich da richtig? Ist das alles?

vielen Dank

Thomas

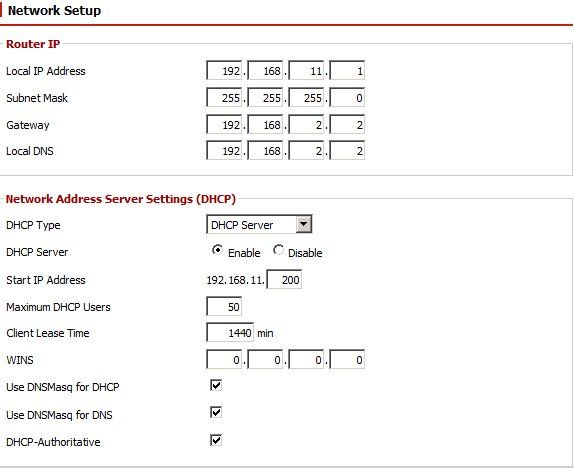

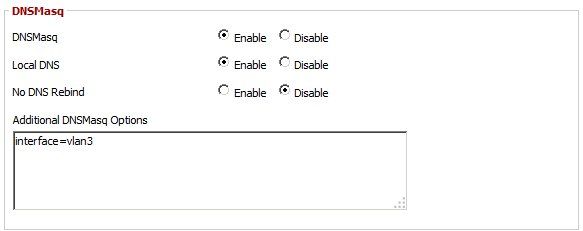

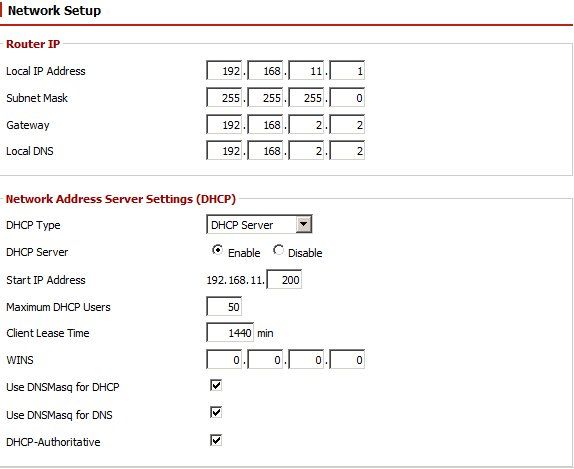

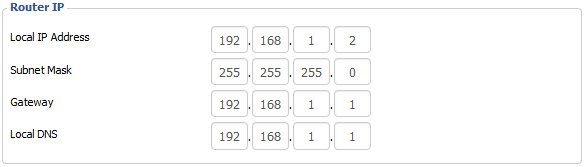

Ich habe folgenden Netzwerkaufbau

| Internet-Router | DD-WRT-Router | Clients |

| WAN über LTE | ||

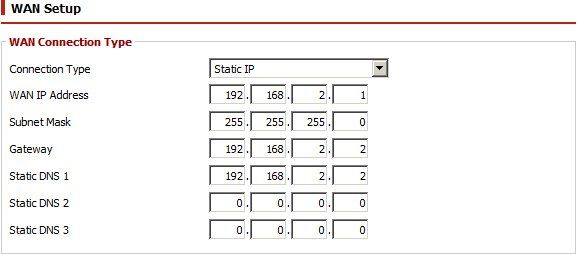

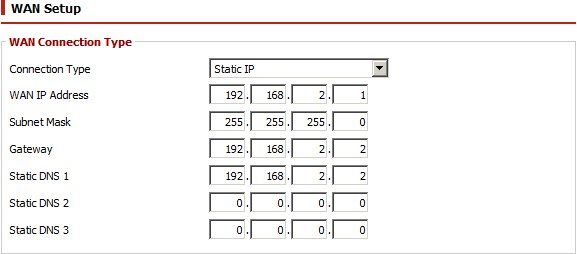

| LAN IP: 192.168.2.2 | WAN IP: 192.168.2.1 | |

| Gateway: 192.168.2.2 | ||

| DNS: 192.168.2.2 | ||

| VLAN2 | ||

| VLAN1: Ports1-3 des Routers | ||

| Router-IP: 192.168.11.1 |

||||VLAN3: Tagged über Port 4 des Routers||PC IP: 192.168.0.10

||||Router-IP: 192.168.0.1||GW: 192.168.0.1

||||VLAN4: Tagged über Port 4 des Routers||DNS: 192.168.0.1

| Router-IP: 192.168.1.1 |

Der WAN-Port des DD-WRT Routers ist mit einem LAN-Port des Internet Routers verbunden

Der PC hängt am VLAN3

Mein Problem ist, ich komme vom PC nicht ins Internet, wenn ich diesen an das VLAN3 hänge. Der Internet-Router lässt sich auch nicht anpingen.

Ob ich andere Geräte im VLAN1 oder 4 erreichen kann habe ich noch nicht getestet.

Im VLAN3 liegende Geräte sind erreichbar.

Wenn ich den PC allerdings in das VLAN1 hänge (IP z.B. 192.168.11.10) ist Internetzugriff vorhanden und der Internet-Router sowie im VLAN3 liegende Geräte lassen sich anpingen.

Auch hier habe ich andere Geräte im VLAN1 oder 4 noch nicht getestet.

Meine Vermutung ist deswegen, es liegt an den Firewall-Regeln im DD-WRT Router.

Chain INPUT (policy ACCEPT 0 packets, 0 bytes)

| pkts | bytes | target | prot | opt | in | out | source | destination | |

| 223K | 31M | ACCEPT | 0 | -- | * | * | 0.0.0.0/0 | 0.0.0.0/0 | state RELATED,ESTABLISHED |

||0||0||DROP||udp||--||vlan2||*||0.0.0.0/0||0.0.0.0/0||udp dpt:520

||0||0||DROP||udp||--||br0||*||0.0.0.0/0||0.0.0.0/0||udp dpt:520

||0||0||ACCEPT||udp||--||*||*||0.0.0.0/0||0.0.0.0/0||udp dpt:520

||24381||1289K||ACCEPT||0||--||br0||*||0.0.0.0/0||0.0.0.0/0

||0||0||ACCEPT||tcp||--||vlan2||*||0.0.0.0/0||192.168.11.1||tcp dpt:23

| 0 | 0 | DROP | icmp | -- | vlan2 | * | 0.0.0.0/0 | 0.0.0.0/0 |

| 258 | 8256 | DROP | 2 | -- | * | * | 0.0.0.0/0 | 0.0.0.0/0 |

||4||310||ACCEPT||0||--||lo||*||0.0.0.0/0||0.0.0.0/0||state NEW

||0||0||ACCEPT||0||--||br0||*||0.0.0.0/0||0.0.0.0/0||state NEW

| 31359 | 1645K | ACCEPT | 0 | -- | vlan3 | * | 0.0.0.0/0 | 0.0.0.0/0 |

| 0 | 0 | ACCEPT | 0 | -- | vlan4 | * | 0.0.0.0/0 | 0.0.0.0/0 |

| 261 | 63684 | DROP | 0 | -- | * | * | 0.0.0.0/0 | 0.0.0.0/0 |

Chain FORWARD (policy ACCEPT 0 packets, 0 bytes)

| pkts | bytes | target | prot | opt | in | out | source | destination |

||20076||12M||ACCEPT||0||--||*||*||0.0.0.0/0||0.0.0.0/0||state RELATED,ESTABLISHED

||1310||67992||TCPMSS||tcp||--||*||*||0.0.0.0/0||0.0.0.0/0||tcp flags:0x06/0x02 TCPMSS clamp to PMTU

||0||0||ACCEPT||47||--||*||vlan2||192.168.11.0/24||0.0.0.0/0

||0||0||ACCEPT||tcp||--||*||vlan2||192.168.11.0/24||0.0.0.0/0||tcp dpt:1723

||1630||93776||lan2wan||0||--||*||*||0.0.0.0/0||0.0.0.0/0

||0||0||ACCEPT||0||--||br0||br0||0.0.0.0/0||0.0.0.0/0

||670||34740||ACCEPT||0||--||br0||vlan2||0.0.0.0/0||0.0.0.0/0

||0||0||TRIGGER||0||--||vlan2||br0||0.0.0.0/0||0.0.0.0/0||TRIGGER type:in match:0 relate:0

||152||16020||trigger_out||0||--||br0||*||0.0.0.0/0||0.0.0.0/0

||152||16020||ACCEPT||0||--||br0||*||0.0.0.0/0||0.0.0.0/0||state NEW

||808||43016||DROP||0||--||*||*||0.0.0.0/0||0.0.0.0/0

Chain OUTPUT (policy ACCEPT 162K packets, 29M bytes)

| pkts | bytes | target | prot | opt | in | out | source | destination |

||133K||21M||ACCEPT||0||--||*||br0||0.0.0.0/0||0.0.0.0/0

br0 ist dabei eine Bridge im DD-WRT Router zw. VLAN1 und dem Wireless-LAN(das ist aber abgeschaltet).

Wenn ich das richtig sehe müsste ich in der FORWARD-Chain einen Eintrtag analog diesem

| 670 | 34740 | ACCEPT | 0 | -- | br0 | vlan2 | 0.0.0.0/0 | 0.0.0.0/0 |

auch für VLAN3 und 4 erzeugen. liege ich da richtig? Ist das alles?

vielen Dank

Thomas

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 294104

Url: https://administrator.de/forum/internetzugang-bei-mehreren-vlans-ueber-dd-wrt-router-294104.html

Ausgedruckt am: 29.07.2025 um 14:07 Uhr

17 Kommentare

Neuester Kommentar

Das Tutorial zu dem Thema hast du gelesen ??

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Du meinst diesen Absatz?

Jepp...ganz genau. (Gleich noch einen Dreckfuhler im Tutorial entdeckt Trotzdem komme ich nicht auf den vorgelagerten Internet-Router.

Was meinst du genau damit ? Kannst du den nicht anpingen aus den einzelnen VLANs ?- Was sagt ein Traceroute auf die Router IP dieses Routers ?

- Was sagt die Routing Tabelle des DD-WRT ?? (SSH Shell Zugriff aktivieren, mit PuTTY connecten und mal netstat -nr eingeben.)

- Hast du im DD-WRT eine default Route auf diese Router IP konfiguriert ?

was mit "ohne einen weiteren Router im externen Netz" gemeint ist.

Weiss ich jetzt auch nicht mehr was ich mir dabei gedacht habe... Auch will ich ja kein NAT zwischen den einzelnen VLANs

Nee, richtig das ist auch genau richtig so. Alles andere wäre IP Adress Chaos.VLAN 2 ist dann das Koppelnetz was auf den Internet Router geht, oder ?

Bau das erstmal alles OHNE Firewall Regeln auf und teste das Routing zwioschen den VLANs wasserdicht aus !

Erst dann machst du den Zugriff mit der FW dicht. So kannst du sicher sein das wenn es Fehler gibt die nur noch ausschliesslich an den FW Regeln liegen können.

ping auf den vorgelagerten Internetrouter aus VLAN 3

Hast du eine statische Route auf das 192.168.0.0 /24er Netz in dem Router eingetragen ??Ohne diese Route ist es klar das der Ping schiefgeht !

ping auf ein Gerät im VLAN4

Hat dieses Gerät in VLAN 4 .1.2 sein default Gateway eingetragen und zeigt das auf die IP Adresse des DD-WRT in VLAN 4 (ipconfig) ?Routing Tabelle ist OK.

Falsch ist am LAN Port das gateway auf die .2.2 das musst du rausnehmen !!

Das default Gateway wird am WAN Port und nur da eingetragen ! Ebenso der DNS. Beides kann am LAN Port entfallen.

Nur tracert -d 192.168.2.2 ist interessant um die Hops zu sehen.

Unverständlich ist in der Tat warum aus allen VLANs das Routing klappt nur aus VLAN 3 nicht.

Kannst du ausschliessen das da eine FW Regel aktiv ist ? Statische Route am Internet Router ins .0.0er Netz ist da ?