IPSEC FritzBox zu Sophos XG - Ping nur in eine Richtung möglich

Guten Tag und einen schönen ersten Advent euch allen.

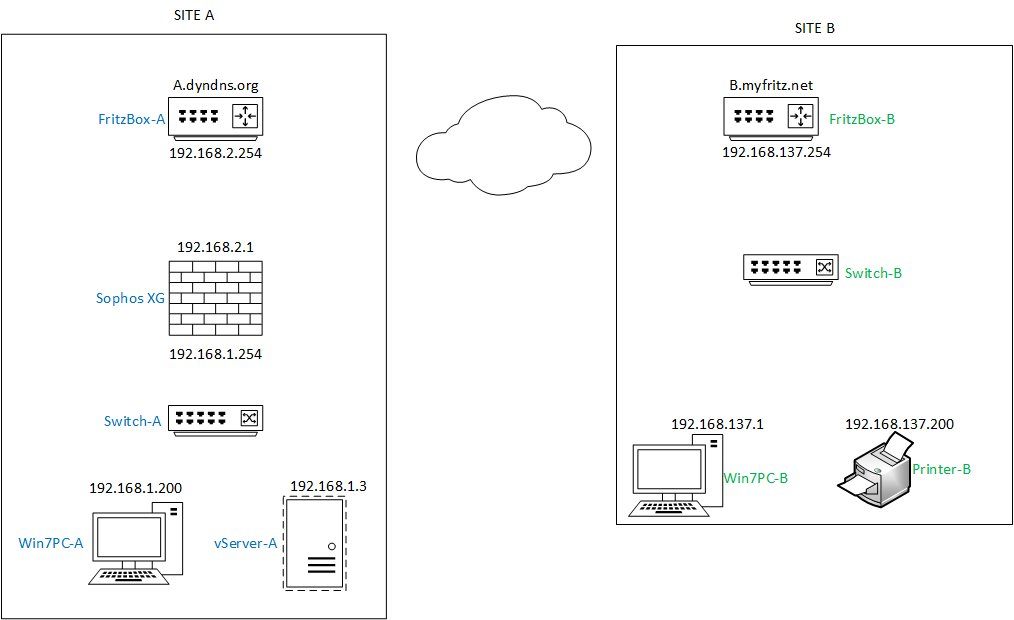

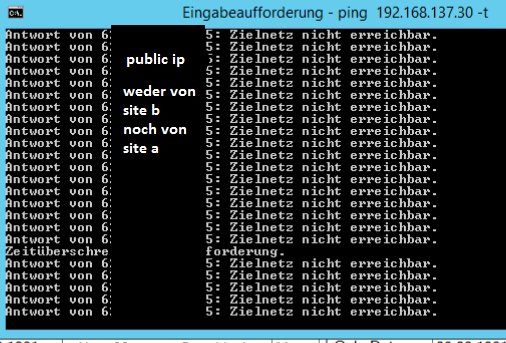

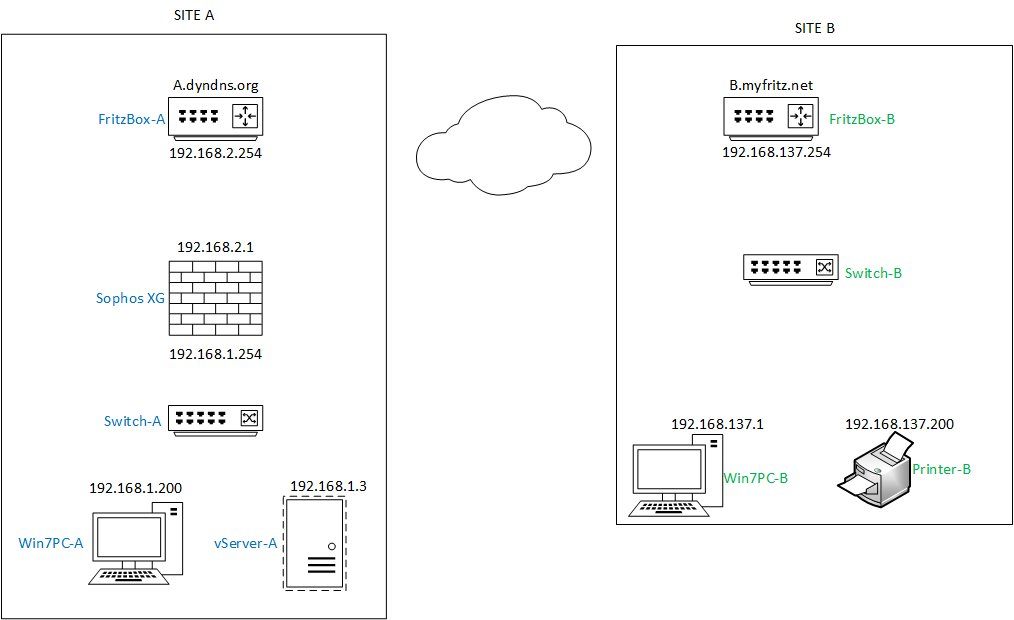

Ich stehe gerade mächtig auf dem Schlauch, ich habe eine "funktionierende" IPSEC-Verbindung zwischen einer FritzBox 7590 (Telekom VDSL) und einer Sophos XG 15 hinter einer FritzBox 7590 (Telekom VDSL). Allerdings lässt sich aus dem Netzwerk hinter der Sophos kein Host im Netzwerk hinter der FritzBox ohne Sophos anpingen... Ich hab das mal schnell aufgemalt:

(in der Zeichnung hat der Drucker fälschlicherweise die 192.168.137.200, er hat korrekt: 192.168.137.30)

Von SITE B lassen sich alle Hosts in SITE A anpingen, RDP usw. alles klappt.

Umgekehrt nicht. Zum Testen habe ich einen Drucker und einen Client (Win7) in SITE B, eine VM in SITE A.

Hier die FritzBox-Konfiguration für den IPSEC-tunnel:

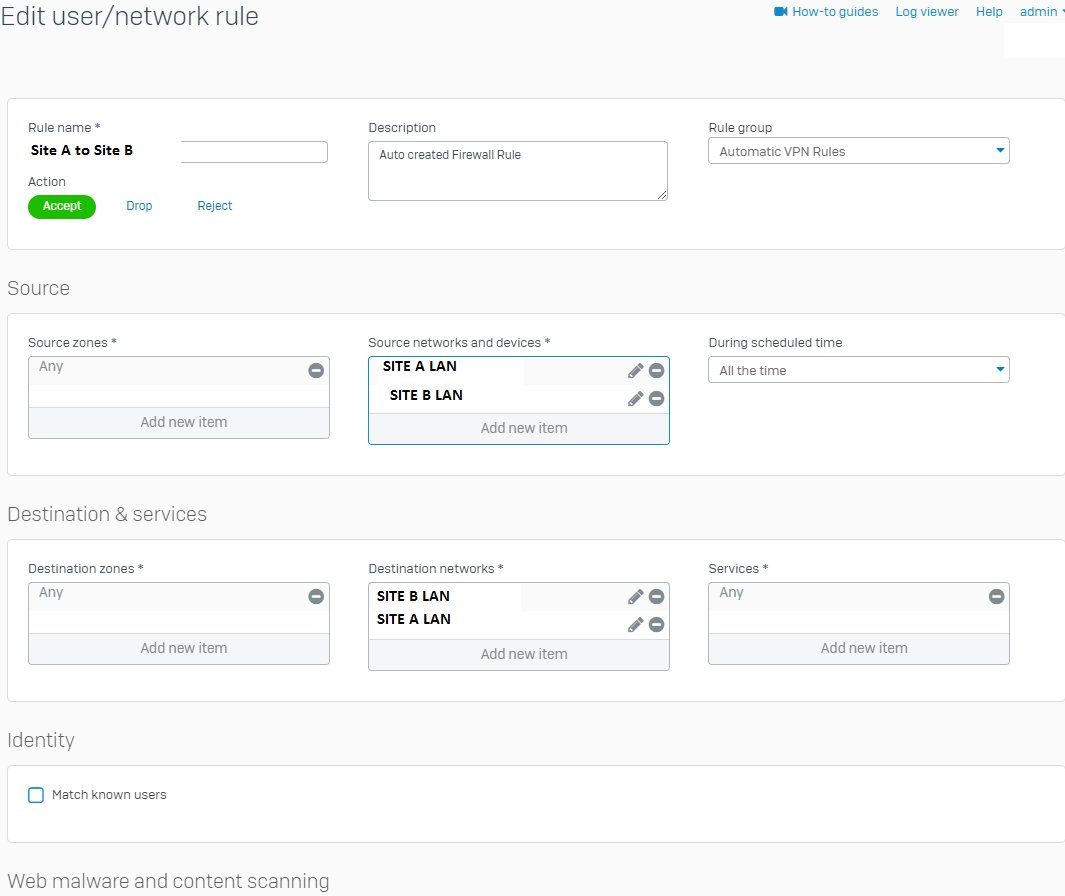

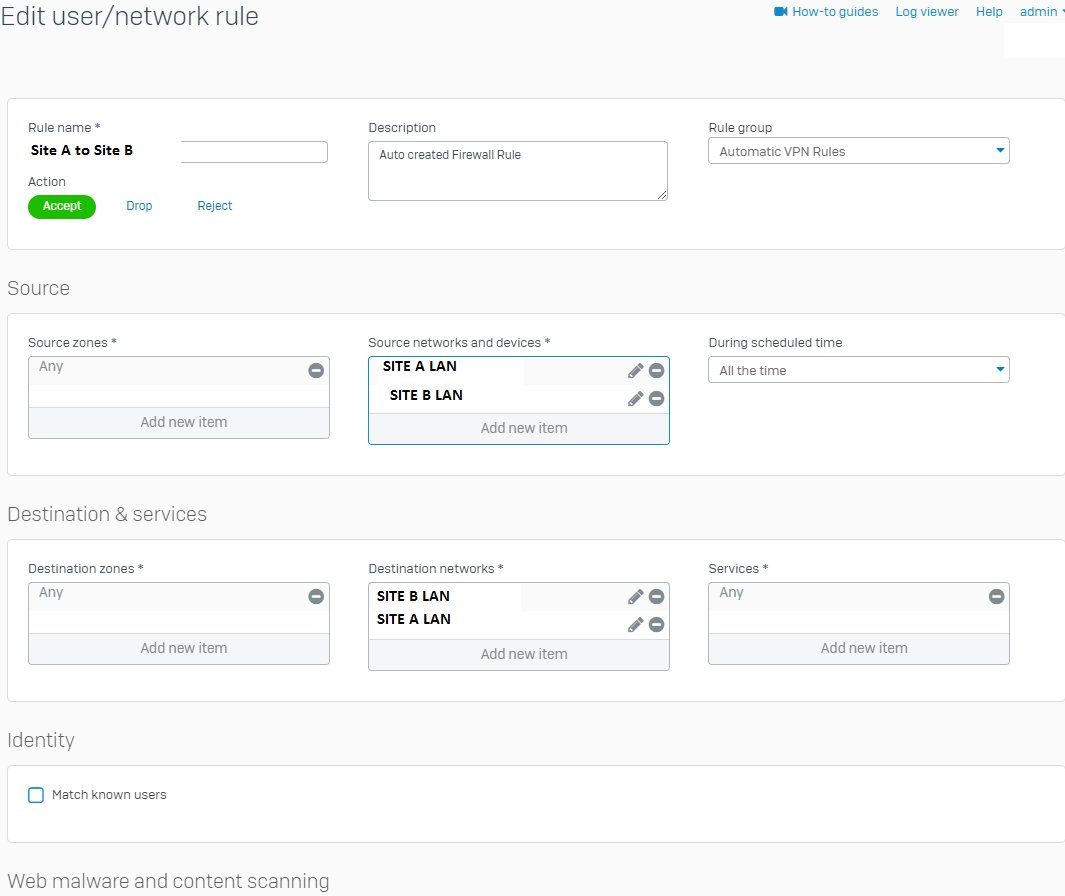

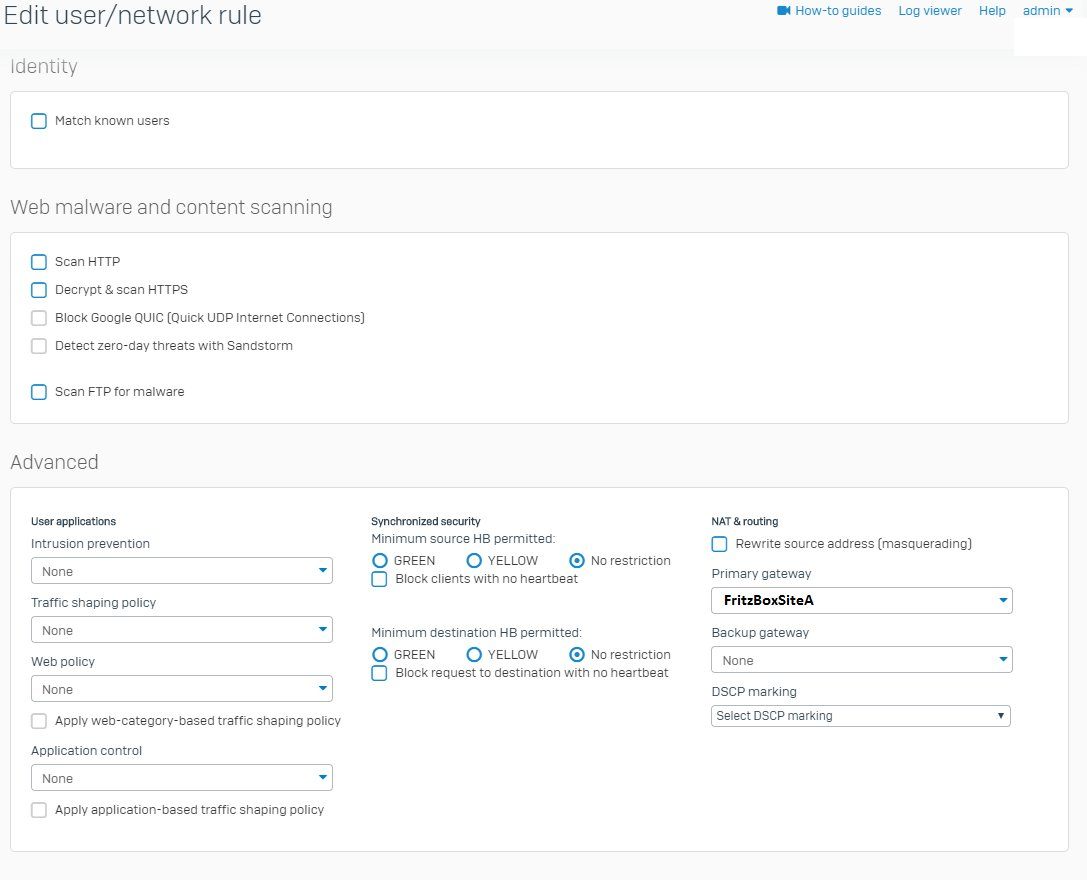

Hier ein Bild der Firewall-Regel auf der Sophos:

Ansonsten gibt es nur die Default_Firewall_Rule, die bei der Installation angelegt wurde, LAN, Any -> WAN, Any, Any

Ansonsten gibt es nur die Default_Firewall_Rule, die bei der Installation angelegt wurde, LAN, Any -> WAN, Any, Any

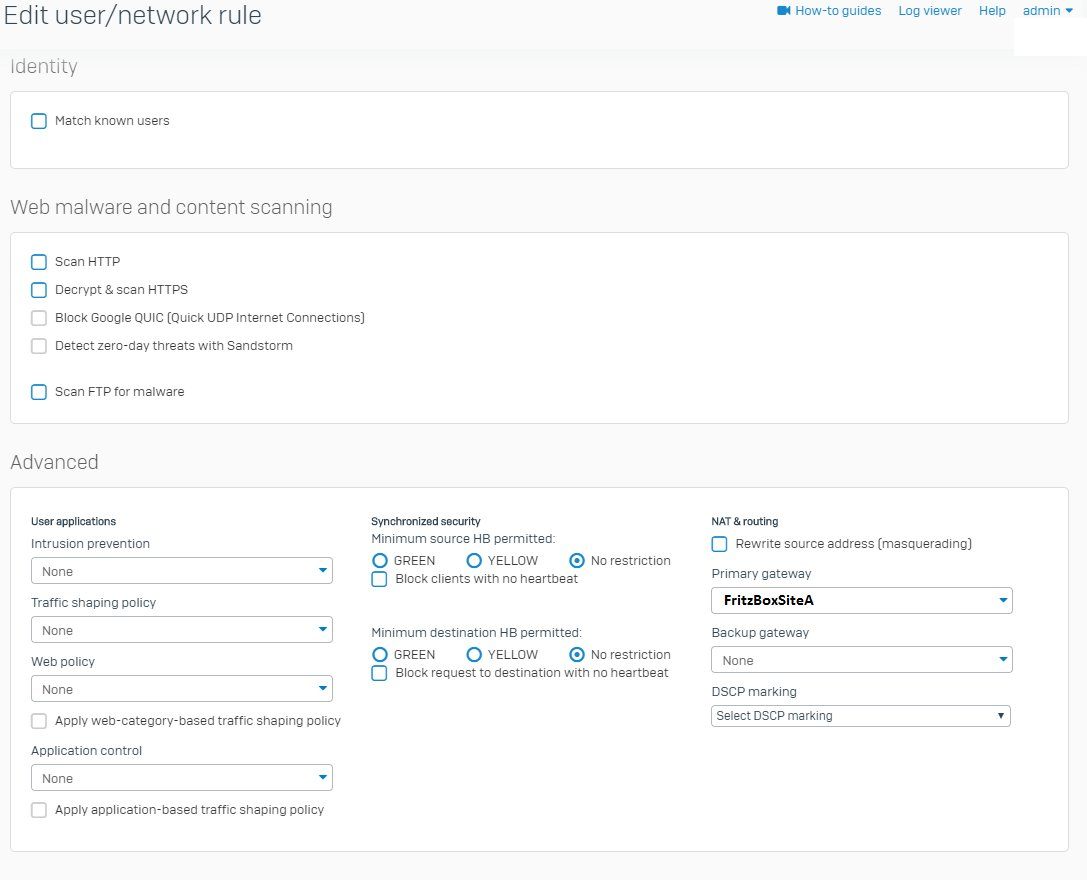

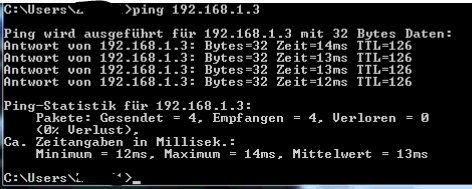

Ping von Site B nach A sieht gut aus, auch RDP zu Site A funktioniert:

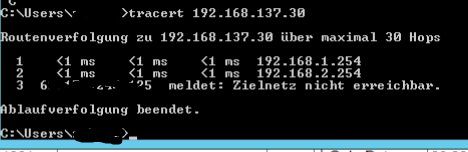

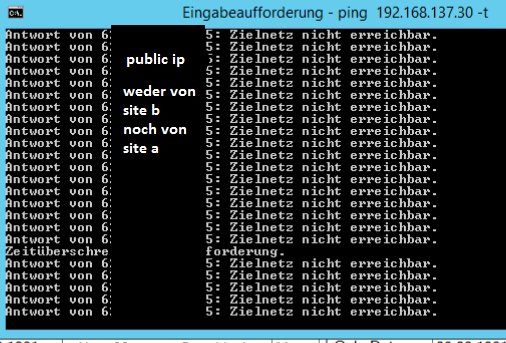

Ping von A zu B:

Ping von A zu B:

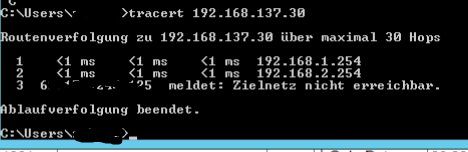

Trace:

Trace:

Hier wundert mich natürlich, dass diese Antwort von einer public ip (62.x.x.x) kommt, die weder site a noch site b hat...

Site A hat 84.x.x.x, Site B hat 91.x.x.x

Könnt Ihr mich evtl. vom Schlauch schubsen?

Ich stehe gerade mächtig auf dem Schlauch, ich habe eine "funktionierende" IPSEC-Verbindung zwischen einer FritzBox 7590 (Telekom VDSL) und einer Sophos XG 15 hinter einer FritzBox 7590 (Telekom VDSL). Allerdings lässt sich aus dem Netzwerk hinter der Sophos kein Host im Netzwerk hinter der FritzBox ohne Sophos anpingen... Ich hab das mal schnell aufgemalt:

(in der Zeichnung hat der Drucker fälschlicherweise die 192.168.137.200, er hat korrekt: 192.168.137.30)

Von SITE B lassen sich alle Hosts in SITE A anpingen, RDP usw. alles klappt.

Umgekehrt nicht. Zum Testen habe ich einen Drucker und einen Client (Win7) in SITE B, eine VM in SITE A.

Hier die FritzBox-Konfiguration für den IPSEC-tunnel:

/*

* vpn.cfg

*/

vpncfg {

connections {

enabled = yes;

conn_type = conntype_lan;

name = "SITEBTOSITEA";

always_renew = yes;

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remotehostname = A.dyndns.org;

remote_virtualip = 0.0.0.0;

localid {

fqdn = B.myfritz.net;

}

remoteid {

fqdn = A.dyndns.org;

}

mode = phase1_mode_idp;

phase1ss = "dh14/aes/sha";

keytype = connkeytype_pre_shared;

key = "key";

cert_do_server_auth = no;

use_nat_t = no;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.137.0;

mask = 255.255.255.0;

}

}

phase2remoteid {

ipnet {

ipaddr = 192.168.1.0;

mask = 255.255.255.0;

}

}

phase2ss = "esp-all-all/ah-none/comp-all/pfs";

accesslist = "permit ip any 192.168.1.0 255.255.255.0";

}

ike_forward_rules = "udp 0.0.0.0:500 0.0.0.0:500",

"udp 0.0.0.0:4500 0.0.0.0:4500";

}

// EOF

Ping von Site B nach A sieht gut aus, auch RDP zu Site A funktioniert:

Hier wundert mich natürlich, dass diese Antwort von einer public ip (62.x.x.x) kommt, die weder site a noch site b hat...

Site A hat 84.x.x.x, Site B hat 91.x.x.x

Könnt Ihr mich evtl. vom Schlauch schubsen?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 521110

Url: https://administrator.de/forum/ipsec-fritzbox-zu-sophos-xg-ping-nur-in-eine-richtung-moeglich-521110.html

Ausgedruckt am: 27.07.2025 um 00:07 Uhr

10 Kommentare

Neuester Kommentar

Ist zu 99% immer wieder dieselber Leier... Firewall !!

Entweder stimmt die Firewall Regel für Ping in der Sophos nicht. Ping ist ICMP Protokoll und muss entsprechend freigegeben sein !

Oder...wenn das Gerät was angepingt wird eine Winblows Kiste ist, dann ist es die lokale Winblows Firewall. Winblows blockt schon seit langem generell ICMP Pakete (Ping).

windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Du musst ICMP also zwangsweise erlauben und es explizit in der lokalen "Firewall mit erweiterten Eigenschaften" freigeben.

On Top blockt sie ALLES was eingeht und zugleich Absender IP Adressen aus einem externen Netzwerk hat was ungleich dem lokalen IP Netz ist. Das betrifft also alles was bei dir aus dem remoten IPsec Netz kommt !

Zwei Dinge also dir die dein ICMP Ping verhageln.

Sollte man als (Winblows) Netzwerker eigentlich wissen...

Entweder stimmt die Firewall Regel für Ping in der Sophos nicht. Ping ist ICMP Protokoll und muss entsprechend freigegeben sein !

Oder...wenn das Gerät was angepingt wird eine Winblows Kiste ist, dann ist es die lokale Winblows Firewall. Winblows blockt schon seit langem generell ICMP Pakete (Ping).

windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Du musst ICMP also zwangsweise erlauben und es explizit in der lokalen "Firewall mit erweiterten Eigenschaften" freigeben.

On Top blockt sie ALLES was eingeht und zugleich Absender IP Adressen aus einem externen Netzwerk hat was ungleich dem lokalen IP Netz ist. Das betrifft also alles was bei dir aus dem remoten IPsec Netz kommt !

Zwei Dinge also dir die dein ICMP Ping verhageln.

Sollte man als (Winblows) Netzwerker eigentlich wissen...

Zitat von @cptkrabbe:

Hi!

Ich habe die Sophos auf FritzBox A nicht als Exposed Host eingetrage, sondern UDP 500, 4500 und ESP auf die Sophos geNATed.

Hi!

Ich habe die Sophos auf FritzBox A nicht als Exposed Host eingetrage, sondern UDP 500, 4500 und ESP auf die Sophos geNATed.

Also wenn du nur VPN willst, hätteste das auch zwischen den FB's machen können.

Aber egal. Auch dir einen schönen ersten Advent.

Als gelöst markieren nicht vergessen.

Buc

Bei der Gelegenheit weise ich nochmal schamlos auf mein Machwerk hin:

Ping-Fehlermeldungen und was sie bedeuten

Das beschriebene Verhalten ist in Abschnitt 2, Unterabschnitt 2 beschrieben

Ping-Fehlermeldungen und was sie bedeuten

Das beschriebene Verhalten ist in Abschnitt 2, Unterabschnitt 2 beschrieben

sondern UDP 500, 4500 und ESP auf die Sophos geNATed.

Wäre ja falsch ! Wenn, dann müsste es für Port Forwarding eingetragen sein. Damit erübrigt sich dann der exposed Host.Sehr wichtig ist dann das auf der FB zwingend sämtliche Konfigs für VPN Zugriff deaktiviert sind. Es dürfen keinerlei User Accounts usw. aktiv sein. Andernfalls "denkt" die FB das die eingehenden VPN Connections für sie sind und blockt komplett die IPsec Frames ohne sie trotz Port Forwarding weiterzuleiten !