IPsec site-to-site Internetzugang

Hallo,

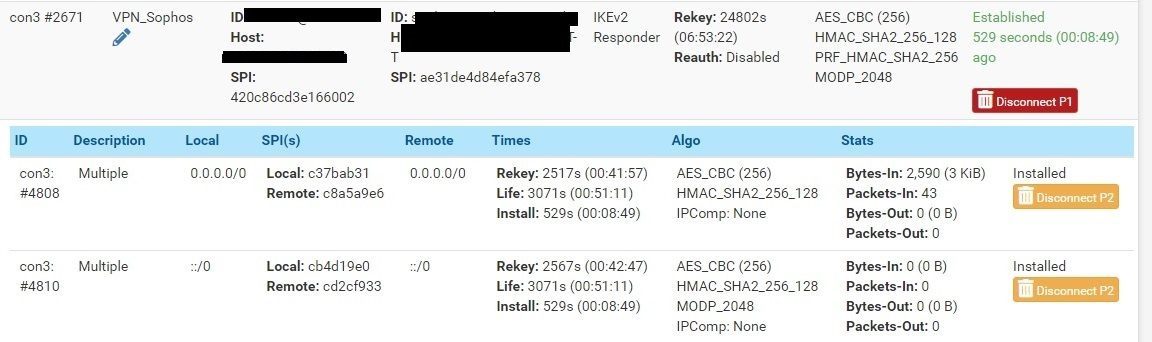

aktuell besteht bei mir eine IPsec IKEv2 site-to-site Verbindung zwischen einer pfSense und einer Sophos Firewall.

Nun soll der gesamte Internetverkehr von der pfSense mittels IPsec über die Sophos Firewall geroutet werden.

Soweit klappt auch alles. Das einzige Problem, dass ich aktuell noch habe: sobald die IPsec Verbindung verloren geht, wird der Internetverkehr der pfSense wieder über das normale Internetgateway geroutet. Ich hätte es aber gerne so, dass es ausschließlich über den VPN Tunnel geroutet wird.

Ich bin davon ausgegangen, dass ich eine Firewall Regel mit Deny IPv4+IPv6 mit Ziel WAN NET setze, und dadrunter dann entsprechend HTTPS und HTTP erlaube, dies scheint aber nicht zu funktionieren. Default Gateway wegzunehmen funktioniert ebenfalls nicht.

Hat sonst noch jemand eine Idee?

Danke

aktuell besteht bei mir eine IPsec IKEv2 site-to-site Verbindung zwischen einer pfSense und einer Sophos Firewall.

Nun soll der gesamte Internetverkehr von der pfSense mittels IPsec über die Sophos Firewall geroutet werden.

Soweit klappt auch alles. Das einzige Problem, dass ich aktuell noch habe: sobald die IPsec Verbindung verloren geht, wird der Internetverkehr der pfSense wieder über das normale Internetgateway geroutet. Ich hätte es aber gerne so, dass es ausschließlich über den VPN Tunnel geroutet wird.

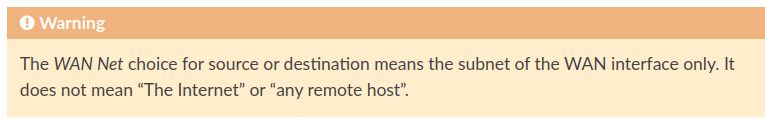

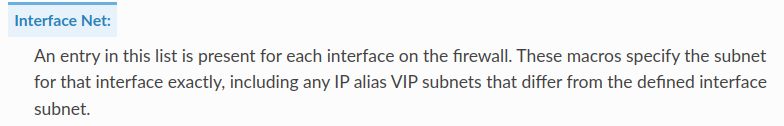

Ich bin davon ausgegangen, dass ich eine Firewall Regel mit Deny IPv4+IPv6 mit Ziel WAN NET setze, und dadrunter dann entsprechend HTTPS und HTTP erlaube, dies scheint aber nicht zu funktionieren. Default Gateway wegzunehmen funktioniert ebenfalls nicht.

Hat sonst noch jemand eine Idee?

Danke

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 82801718775

Url: https://administrator.de/forum/ipsec-site-to-site-internetzugang-82801718775.html

Ausgedruckt am: 24.07.2025 um 21:07 Uhr

20 Kommentare

Neuester Kommentar

Default Gateway wegzunehmen

Wie soll dann Dein IPsec auch noch funktionieren? Keine gute Idee.Firewall Regel mit Deny IPv4+IPv6 mit Ziel WAN NET ... scheint aber nicht zu funktionieren

Schau mal bitte ins Handbuch. Wird dort gleich 2x klar gestellt:

Viele Grüße, commodity

Zitat von @jktz84:

Ja, genau das war ja meine Frage. Ich wüsste nur nicht wie ich das regelbasiert einrichten kann.

Zitat von @commodity:

Du musst hier IMO den "Internet-"Traffic über das WAN-Interface verbieten und nur in den Tunnel erlauben.

Du musst hier IMO den "Internet-"Traffic über das WAN-Interface verbieten und nur in den Tunnel erlauben.

Ja, genau das war ja meine Frage. Ich wüsste nur nicht wie ich das regelbasiert einrichten kann.

Moin,

Bau dir ein Alias für die RFC1918er Adressen. Alles andere sind public Adressen.

Gruß

Spirit

dass ich eine Firewall Regel mit Deny IPv4+IPv6 mit Ziel WAN NET setze

Die dann ziemlich unsinnig wäre da sie niemals greift, denn welches Internet Ziel sollte denn gerade einzig in dem kleinen Koppelnetz liegen was dir dein Provider am WAN Port der FW liefert?! Kollege @commodity hat es oben ja schon richtig zitiert.Das "Internet" liegt in Millionen anderer Netze aber nicht im kleinen WAN Netz...

Dein Verständins von IP Netzen bzw. Regelwerken ist hier wohl etwas durcheinandergekommen...

Eine einfache aber nicht ganz wasserdichte Lösung ist den DNS Server auf die remote Seite zu legen. Wenn der Tunnel wech ist könne die lokalen Clients keine Namen mehr auflösen und "das Internet" geht dann nicht. Nicht ganz wasserdicht deshalb weil's über nackte IPs noch geht, was einfache Anwender aber nicht wissen.

In der Firewall von Interface X kommend muss ich den Zugriff auf alle Adressen erlauben,

Aber Du musst doch vielleicht nicht alle Protokolle erlauben. Lass doch http und https nur durch den Tunnel zu.Oder schaffe ein Extra-Interface für die Clients, die Internetverkehr haben und filtere nach dem Source-Interface.

Viele Grüße, commodity

Hm, weil Du bei IPsec kein routingfähiges Interface hast?

Evtl. kannst Du dem mit virtual interfaces abhelfen.

docs.opnsense.org/manual/vpnet.html#route-based-vti (die Netgate-Doku ist gerade down). Hab ich aber keine Erfahrungen mit.

Mit einem Wireguard-Tunnel hast Du ja Interfaces, da sollte das ohne Verrenkungen klappen. Ist das vielleicht eine Option?

Viele Grüße, commodity

Evtl. kannst Du dem mit virtual interfaces abhelfen.

docs.opnsense.org/manual/vpnet.html#route-based-vti (die Netgate-Doku ist gerade down). Hab ich aber keine Erfahrungen mit.

Mit einem Wireguard-Tunnel hast Du ja Interfaces, da sollte das ohne Verrenkungen klappen. Ist das vielleicht eine Option?

Viele Grüße, commodity

Hab ich aber keine Erfahrungen mit.

Cisco, Mikrotik, pfSense site-to-site VPN with dynamic routing 😉Damit klappt es weil man dann Policy based Routing machen kann. Muss aber die Gegenseite auch supporten!

Bei einer PfSense steht das klar und deutlich im Conf-Guide drin. Deswegen funktioniert das einfache umschalten auch nicht so simpel.

Ich frag mich gerade ob die Sophos das über haupt in dem Sinne kann.

Ich habe bei mir hier gerade ein ähnliches Konstrukt laufen. Auch per VTI, allerdings zwischen zwei PfSense.

Wenn ich dort explizit Zugriff nur per PBR auf den Tunnel erlaube, funktioniert das ganze so wie gewünscht.

Vermutlich scheitert es bei dir an der statischen Route. Die würde mich ohne hin stören da du ja eine weitere default Route in die Sense eintragen musst.

Schmeiß die mal raus und bei dir eine PBR mit dem entsprechenden Gateway und von mir aus erstmal als Ziel any zu testen.

Ich frag mich gerade ob die Sophos das über haupt in dem Sinne kann.

Ich habe bei mir hier gerade ein ähnliches Konstrukt laufen. Auch per VTI, allerdings zwischen zwei PfSense.

Wenn ich dort explizit Zugriff nur per PBR auf den Tunnel erlaube, funktioniert das ganze so wie gewünscht.

Vermutlich scheitert es bei dir an der statischen Route. Die würde mich ohne hin stören da du ja eine weitere default Route in die Sense eintragen musst.

Schmeiß die mal raus und bei dir eine PBR mit dem entsprechenden Gateway und von mir aus erstmal als Ziel any zu testen.

VTI mode setzt zwingend einen fest definierten remote Host vor

Deshalb auch der entsprechende o.a. Hinweis ob deine Sophos auch im VTI Mode ist?? 🤔Das MUSS auf beiden Seiten der Fall sein und beide Seiten zwingend einen VTI Tunnel Mode verwenden!

Eine klassische P1/P2 VPN Verbindung kann niemals nur einseitig auf ein VTI Setup arbeiten oder vice versa. Siehe o.a. Tutorialbeispiel mit Cisco in einem gemischten VTI Design!