Wahl der richtigen Verschlüsselung IPsec Site-to-Site Verbindungen

Hallo Leute,

ich muss einige IPsec Tunnel erneuern und neu anlegen. Der bzw. die Tunnel gehen immer von einer Sophos XGS 3100 aus bzw. landen dort als Endpunkt.

Als Firewall setzen wir die Sophos XGS 3100 als Cluster ein. Und als Feld Geräte entweder Insys Miro L100/200 , Phönix Contact TC DSL ROUTER X500 A/B , TC MGUARD RS4000 4G VPN oder Sophos XGS 87 / 116.

Die Feld Geräte bauen die Verbindung zur 3100 auf.

Geschwindigkeit spielt wenig eine rolle die Feldgeräte melden an das Leitsystem Ventil Stellung , Stände und co.

Anders ist es zwischen der XGS 116 und der XGS 3100 dort wird viel von einem SQL Server geladen ca. 10-20 gb pro Tag.

Zu meinen Fragen welche Einstellung ist immer Vorzuziehen bzw. zu Bevorzugen. Natürlich das was auch unterstützt werden kann.

Schlüsselaustausch:

- IKE v1 / v2

Verschlüsselung:

- AES 128 / 256 / 192

- AES128GCM16 / AES192GCM16 / AES256GCM16

- 3DES

- BlowFish

Authentifizierung:

- MD5

- SHA1

- SHA2 256

- SHA2 384

- SHA2 512

DH-Gruppe:

-1,2,5,14,1516,17,18,19,20,21,25,26,27,28,29,30,31

Schlüssel Dauer in der P1 und P2:

- wie viele sec?

Authentifizierungsmethode:

- PSK Key

- Zertifikat

- RSA Schlüssel

Oder vllt doch auf OpenVPN umsteigen?

LG und Schönes Wochenende

Nico

ich muss einige IPsec Tunnel erneuern und neu anlegen. Der bzw. die Tunnel gehen immer von einer Sophos XGS 3100 aus bzw. landen dort als Endpunkt.

Als Firewall setzen wir die Sophos XGS 3100 als Cluster ein. Und als Feld Geräte entweder Insys Miro L100/200 , Phönix Contact TC DSL ROUTER X500 A/B , TC MGUARD RS4000 4G VPN oder Sophos XGS 87 / 116.

Die Feld Geräte bauen die Verbindung zur 3100 auf.

Geschwindigkeit spielt wenig eine rolle die Feldgeräte melden an das Leitsystem Ventil Stellung , Stände und co.

Anders ist es zwischen der XGS 116 und der XGS 3100 dort wird viel von einem SQL Server geladen ca. 10-20 gb pro Tag.

Zu meinen Fragen welche Einstellung ist immer Vorzuziehen bzw. zu Bevorzugen. Natürlich das was auch unterstützt werden kann.

Schlüsselaustausch:

- IKE v1 / v2

Verschlüsselung:

- AES 128 / 256 / 192

- AES128GCM16 / AES192GCM16 / AES256GCM16

- 3DES

- BlowFish

Authentifizierung:

- MD5

- SHA1

- SHA2 256

- SHA2 384

- SHA2 512

DH-Gruppe:

-1,2,5,14,1516,17,18,19,20,21,25,26,27,28,29,30,31

Schlüssel Dauer in der P1 und P2:

- wie viele sec?

Authentifizierungsmethode:

- PSK Key

- Zertifikat

- RSA Schlüssel

Oder vllt doch auf OpenVPN umsteigen?

LG und Schönes Wochenende

Nico

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 674009

Url: https://administrator.de/forum/ipsec-vpn-verbindung-sophos-674009.html

Ausgedruckt am: 26.07.2025 um 07:07 Uhr

2 Kommentare

Neuester Kommentar

heise.de/hintergrund/Der-Krypto-Wegweiser-fuer-Nicht-Kryptologen ...

Lesen und verstehen...

Die verwendete FW Hardware spielt dabei keine Rolle.

Weitere Infos, wie immer, in den IKEv2 Tutorials:

IPsec IKEv2 Standort VPN Vernetzung mit Cisco, pfSense OPNsense und Mikrotik

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

IKEv2 VPN Server für Windows und Apple Clients mit Raspberry Pi

Lesen und verstehen...

Die verwendete FW Hardware spielt dabei keine Rolle.

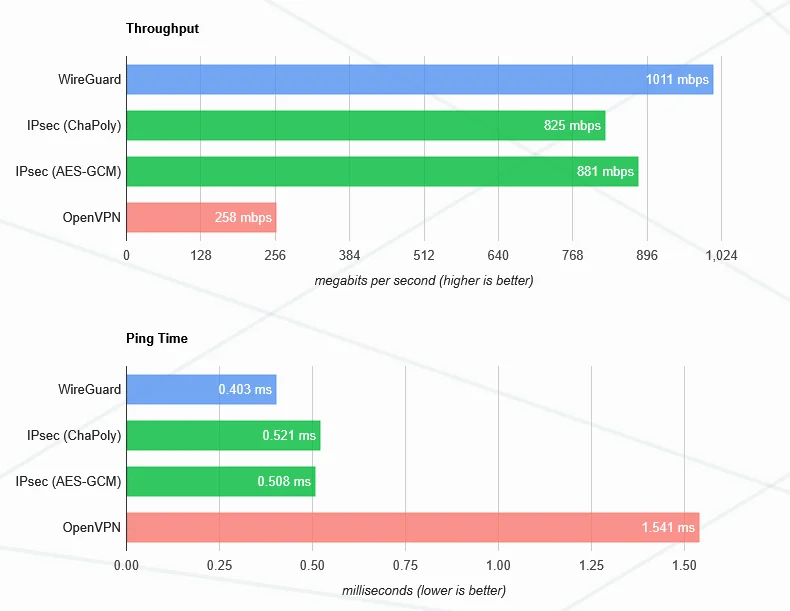

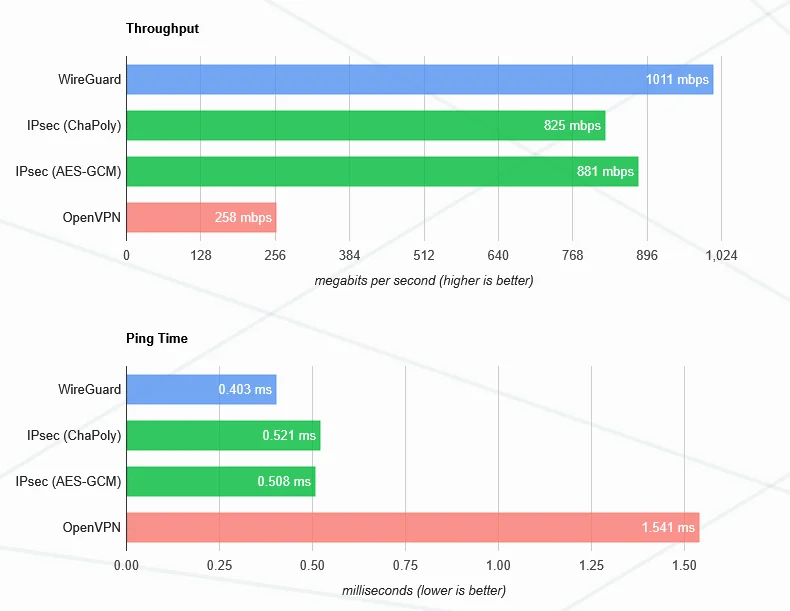

Oder vllt doch auf OpenVPN umsteigen?

Auf keinen Fall, denn wegen dessen Single Threading ist die Skalierbarkeit/Performance arg begrenzt. IKEv2 sollte dann immer die erste Wahl sein bei IPsec.Weitere Infos, wie immer, in den IKEv2 Tutorials:

IPsec IKEv2 Standort VPN Vernetzung mit Cisco, pfSense OPNsense und Mikrotik

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

IKEv2 VPN Server für Windows und Apple Clients mit Raspberry Pi

Natürlich kein OpenVPN.

OpenVPN kann in spezifischen Situationen durchaus sinnvoll sein, z.B. wenn man mit IPsec gar nicht klar kommt oder Befehle beim Verbindungsaufbau mitsenden möchte. Grundsätzlich aber ist es das schwächere VPN.

Schaust Du hier: wireguard.com/performance/

Was die Einstellungen angeht, orientiere ich mich an einem Mix aus Sicherheit und Durchsatz. Gute Hersteller geben die Durchsatzraten bei bestimmten (ausgewogenen) Konfigurationen an. Will man dann (langfristig) mehr Sicherheit, nimmt man stärkere Schlüssel. Grundsätzlich nehme ich (Mikrotik Hardware)

Profile (Phase 1):

Hash SHA 256

DH modp2048

Lifetime 1d

Proposal (Phase 2):

AUTH SHA256

ENCR AES 256CBC

PFS modp2048 (ist Gruppe 14, glaube ich)

Liftime 30m

Ich bin kein Verschlüsselungsfachmann, aber grundsätzlich kann man wohl sagen:

Cert ist immer sicherer als PSK. Dafür ist in kleinen Umgebungen der Einrichtungsaufwand größer. ECDSA ist moderner, sicher(er) und schneller als SHA. 3DES und MD5 sind unsicher. Ebenso SHA1.

Alle neueren Connections mache ich aber mit Wireguard. Dadurch ist mein Bedarf an IPsec deutlich gesunken.

Viele Grüße, commodity

OpenVPN kann in spezifischen Situationen durchaus sinnvoll sein, z.B. wenn man mit IPsec gar nicht klar kommt oder Befehle beim Verbindungsaufbau mitsenden möchte. Grundsätzlich aber ist es das schwächere VPN.

Schaust Du hier: wireguard.com/performance/

Was die Einstellungen angeht, orientiere ich mich an einem Mix aus Sicherheit und Durchsatz. Gute Hersteller geben die Durchsatzraten bei bestimmten (ausgewogenen) Konfigurationen an. Will man dann (langfristig) mehr Sicherheit, nimmt man stärkere Schlüssel. Grundsätzlich nehme ich (Mikrotik Hardware)

Profile (Phase 1):

Hash SHA 256

DH modp2048

Lifetime 1d

Proposal (Phase 2):

AUTH SHA256

ENCR AES 256CBC

PFS modp2048 (ist Gruppe 14, glaube ich)

Liftime 30m

Ich bin kein Verschlüsselungsfachmann, aber grundsätzlich kann man wohl sagen:

Cert ist immer sicherer als PSK. Dafür ist in kleinen Umgebungen der Einrichtungsaufwand größer. ECDSA ist moderner, sicher(er) und schneller als SHA. 3DES und MD5 sind unsicher. Ebenso SHA1.

Alle neueren Connections mache ich aber mit Wireguard. Dadurch ist mein Bedarf an IPsec deutlich gesunken.

Viele Grüße, commodity