Keine Berechtigung mehr vergeben "Die Überwachung für diesen Computer ist in den

Guten Tag zusammen,

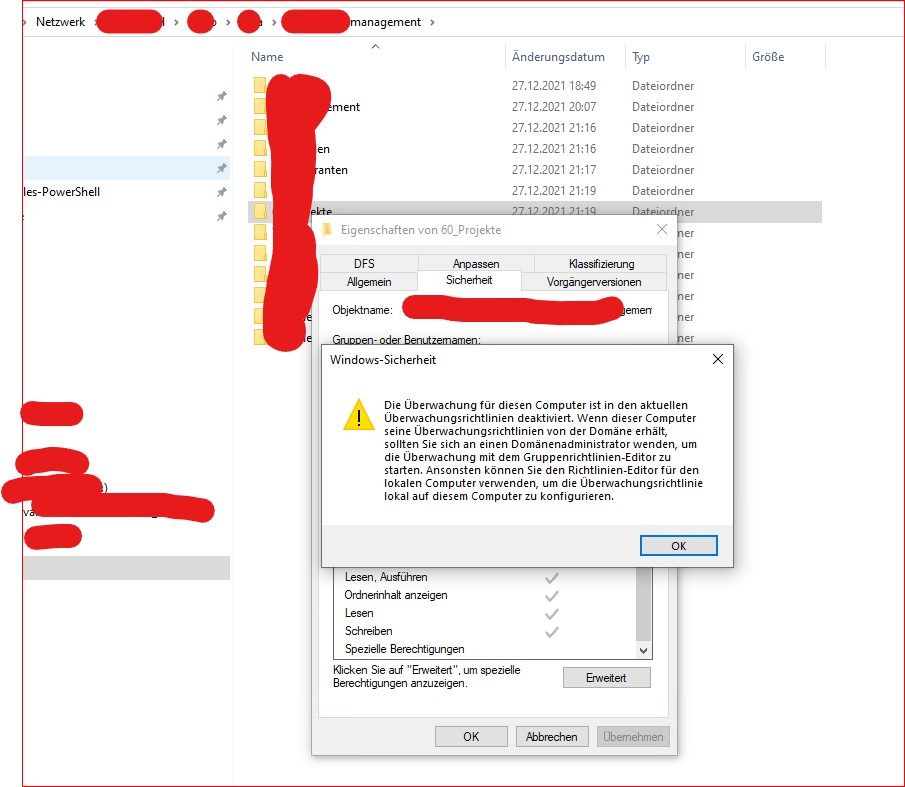

nachdem wir gezwungenermaßen die zwei Standarddomänenrichtlinien "Default Domain Policy" und die "Default Domain Controller Policy" auf Standard zurücksetzen mussten, bekommen wir bei der Berechtigungsfreigabe auf Netzlaufwerke immer folgende Fehlermeldung:

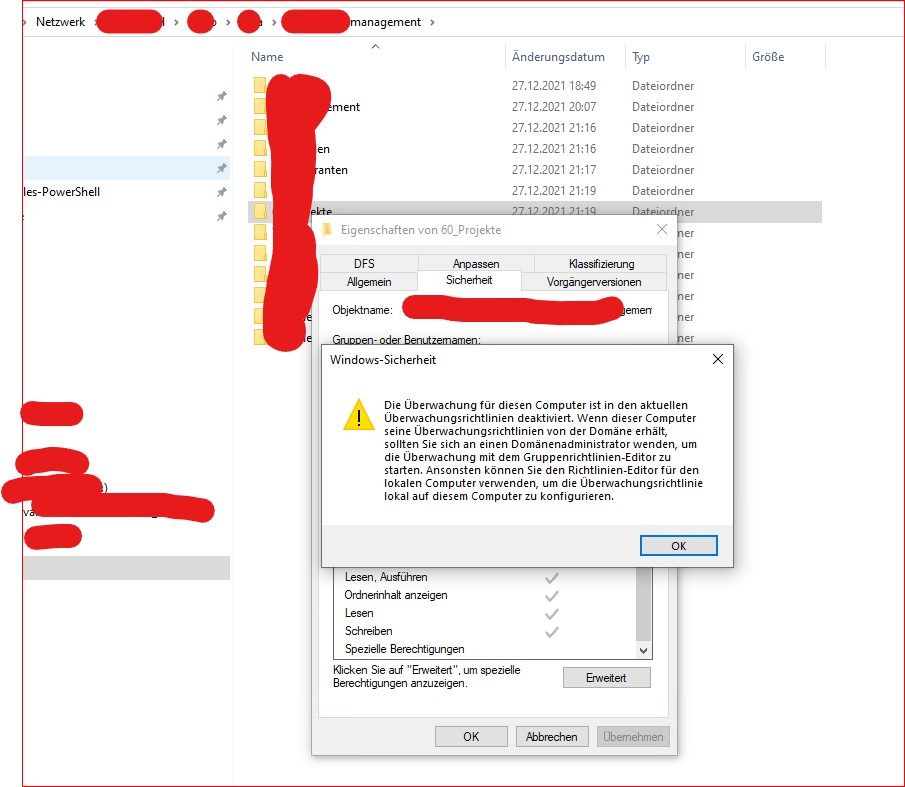

"Die Überwachung für diesen Computer ist in den aktuellen Überwachungsrichtlinien deaktiviert. Wenn dieser Computer seine Überwachungsrichtlinien von der Domäne erhält, sollten Sie sich an einen Domänenadministrator wenden, um die Überwachung mit dem Gruppenrichtlinien-Editor zu starten. Ansonsten können Sie den Richtlinien-Editor für den lokalen Computer verwenden, um die Überwachungsrichtlinie lokal auf diesem Computer zu konfigurieren."

Wir haben in der "Default Controller Policy" schon die "Objektzugriffsversuche überwachen" aktiviert, aber die Meldung erscheint trotzdem weiterhin...

Kennt jemand das Problem und weiß, wie wir es lösen könnten?

nachdem wir gezwungenermaßen die zwei Standarddomänenrichtlinien "Default Domain Policy" und die "Default Domain Controller Policy" auf Standard zurücksetzen mussten, bekommen wir bei der Berechtigungsfreigabe auf Netzlaufwerke immer folgende Fehlermeldung:

"Die Überwachung für diesen Computer ist in den aktuellen Überwachungsrichtlinien deaktiviert. Wenn dieser Computer seine Überwachungsrichtlinien von der Domäne erhält, sollten Sie sich an einen Domänenadministrator wenden, um die Überwachung mit dem Gruppenrichtlinien-Editor zu starten. Ansonsten können Sie den Richtlinien-Editor für den lokalen Computer verwenden, um die Überwachungsrichtlinie lokal auf diesem Computer zu konfigurieren."

Wir haben in der "Default Controller Policy" schon die "Objektzugriffsversuche überwachen" aktiviert, aber die Meldung erscheint trotzdem weiterhin...

Kennt jemand das Problem und weiß, wie wir es lösen könnten?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 667992

Url: https://administrator.de/forum/keine-berechtigung-mehr-vergeben-die-ueberwachung-fuer-diesen-computer-ist-in-den-667992.html

Ausgedruckt am: 25.07.2025 um 14:07 Uhr

6 Kommentare

Neuester Kommentar

Evtl mal den Rechner aus der Domain raus nehmen und wieder in die Domain neu hinzufügen.

zwei Standarddomänenrichtlinien "Default Domain Policy" und die "Default Domain Controller

Ich betreibe zwar ein paar Domänennetzwerke, jedoch genau diese zwei Richtlinien sind bei mir immer noch so, wie am ersten Tag. Dies sollte man möglichst nicht verändern, sondern geänderte Richtlinien in den OUs priorisieren.

Moin,

Gesundheit.

Und das habt Ihr wie gemacht? DCPOFIX? Backup eingespielt? Händisch die Einstellungen korrigiert?

Was für Dinger? Aus Deinem Screenshot schließe ich, dass Du die Rechtevergabe auf NTFS-Ebene meinst.

Die wo liegen?

Kein Wunder. Das ist auch die vollkommen falsche Baustelle.

Lösung:

1. Browser starten.

2. www.google.de eintippen.

3. In die Eingabemaske von Google "windows server überwachungsrichtlinie" eingeben und Enter drücken.

Dann findet man sofort Anleitungen/Erklärungen wie z. B. diese:

blog.netwrix.de/2021/04/06/ueberwachung-von-windows-systemen/

hth

Erik

Gesundheit.

die zwei Standarddomänenrichtlinien "Default Domain Policy" und die "Default Domain Controller Policy" auf Standard zurücksetzen mussten,

Und das habt Ihr wie gemacht? DCPOFIX? Backup eingespielt? Händisch die Einstellungen korrigiert?

bekommen wir bei der Berechtigungsfreigabe

Was für Dinger? Aus Deinem Screenshot schließe ich, dass Du die Rechtevergabe auf NTFS-Ebene meinst.

auf Netzlaufwerke

Die wo liegen?

immer folgende Fehlermeldung:

[...]

[...]

Wir haben in der "Default Controller Policy" schon die "Objektzugriffsversuche überwachen" aktiviert, aber die Meldung erscheint trotzdem weiterhin...

Kein Wunder. Das ist auch die vollkommen falsche Baustelle.

Kennt jemand das Problem und weiß, wie wir es lösen könnten?

Lösung:

1. Browser starten.

2. www.google.de eintippen.

3. In die Eingabemaske von Google "windows server überwachungsrichtlinie" eingeben und Enter drücken.

Dann findet man sofort Anleitungen/Erklärungen wie z. B. diese:

blog.netwrix.de/2021/04/06/ueberwachung-von-windows-systemen/

hth

Erik

Rechner aus der Domäne entfernen wird schwer, weil es ja unser einzigster AD zurzeit is

Ist es der Domain Controller selbst, der diese Fehlermeldung bringt? Ich dachte das sei ein Client, der den Fehler bringt. Den Client mal aus der Domain entfernen und neu in die Domain melden oder aber auch gleich einen frisch installierten Client in die Domain werfen. Bringt dieser auch den Fehler?Zitat von @MadMax93:

Ich habe mir den Artikel durchgelesen, aber geholfen hat es bei meinem Problem auch nicht... Die Windows-Sicherheitsmeldung sagt ja eindeutig das es irgendwas mit der "Überwachungsrichtlinie" zu tun hat hmm

Ich habe mir den Artikel durchgelesen, aber geholfen hat es bei meinem Problem auch nicht... Die Windows-Sicherheitsmeldung sagt ja eindeutig das es irgendwas mit der "Überwachungsrichtlinie" zu tun hat hmm

Dass Du den Artikel gelesen hast, ist ja schonmal was.

To configure the file system audit policy

Log on to CONTOSO-SRV as a member of the local Administrators group.

Click Start, point to Administrative Tools, and then click Group Policy Management.

In the console tree, double-click Forest: contoso.com, double-click Domains, and then double-click contoso.com.

Right-click Default Domain Policy, and then click Edit.

Double-click Computer Configuration, double-click Policies, and then double-click Windows Settings.

Double-click Security Settings, double-click Advanced Audit Policy Configuration, and then double-click System Audit Policies.

Double-click Object Access, and then double-click File System.

Select the Configure the following events check box, and then select the Success, Failure, or both Success and Failure check boxes.

Click OK.

The file system audit policy is only used to monitor objects for which auditing SACLs have been configured. The following procedure shows how to configure auditing for a file or folder.

To enable auditing for a file or folder

Log on to CONTOSO-CLNT as a member of the local Administrators group.

Create a new folder or .txt document.

Right-click the new object, click Properties, and click the Security tab.

Click Advanced, and then click the Auditing tab.

If the User Account Control dialog box appears, confirm that the action it displays is what you want, and then click Yes.

Click Add, type a user name or computer name in the format contoso\user1, and then click OK.

In the Auditing Entries for dialog box, select the permissions that you want to audit, such as Full Control or Delete.

Click OK four times to complete configuration of the object SACL.

In Windows 7 and Windows Server 2008 R2, the reason why someone has been granted or denied access is added to the open handle event. This makes it possible for administrators to understand why someone was able to open a file, folder, or file share for a specific access. To enable this functionality, the handle manipulation audit policy also needs to be enabled so that success events record access attempts that were allowed and failure events record access attempts that were denied.

<edit> Quelle: learn.microsoft.com/de-de/previous-versions/windows/it-pro/windo ... </edit>Log on to CONTOSO-SRV as a member of the local Administrators group.

Click Start, point to Administrative Tools, and then click Group Policy Management.

In the console tree, double-click Forest: contoso.com, double-click Domains, and then double-click contoso.com.

Right-click Default Domain Policy, and then click Edit.

Double-click Computer Configuration, double-click Policies, and then double-click Windows Settings.

Double-click Security Settings, double-click Advanced Audit Policy Configuration, and then double-click System Audit Policies.

Double-click Object Access, and then double-click File System.

Select the Configure the following events check box, and then select the Success, Failure, or both Success and Failure check boxes.

Click OK.

The file system audit policy is only used to monitor objects for which auditing SACLs have been configured. The following procedure shows how to configure auditing for a file or folder.

To enable auditing for a file or folder

Log on to CONTOSO-CLNT as a member of the local Administrators group.

Create a new folder or .txt document.

Right-click the new object, click Properties, and click the Security tab.

Click Advanced, and then click the Auditing tab.

If the User Account Control dialog box appears, confirm that the action it displays is what you want, and then click Yes.

Click Add, type a user name or computer name in the format contoso\user1, and then click OK.

In the Auditing Entries for dialog box, select the permissions that you want to audit, such as Full Control or Delete.

Click OK four times to complete configuration of the object SACL.

In Windows 7 and Windows Server 2008 R2, the reason why someone has been granted or denied access is added to the open handle event. This makes it possible for administrators to understand why someone was able to open a file, folder, or file share for a specific access. To enable this functionality, the handle manipulation audit policy also needs to be enabled so that success events record access attempts that were allowed and failure events record access attempts that were denied.

Dein Problem ist, dass auf dem Ordner (oder vielleicht sogar auf allen) der zweite Teil konfiguriert ist. Da Ihr aber stumpf die DDP zurückgesetzt habt, ist wahrscheinlich der erste Teil verloren gegangen, so dass der zweite nicht mehr funktioniert. Daher die Fehlermeldung.

Wenn das nicht klappt, würde ich halt einfach mal das Backup der DDP und der DDCP zurückspielen.

Liebe Grüße

Erik