Keine Citrix-Connection durch IPSec-VPN

Hallo zusammen,

ich habe ein sehr seltsames Phänomen.

Folgende Umgebung:

zwei Standorte, mit jeweils 100Mbit/s symetrisch.

Standort 1 hat eine Sonicwall TZ500 (FW: 6.5.4.9-92n)

Standort 2 hat eine Fortigate 200F (FW: 7.0.2)

Dazwischen ist ein IPSec-Tunnel, an beiden Firewalls ist ein VPN-Interface eingerichtet.

Routing ist statisch eingerichtet, jeweils das komplette Subnetz des anderen, da OSPF zwischen den beiden nicht funktionierte und die Sonicwall BGP nicht unterstützt(Lizenztechnisch).

Verbindungen über den Tunnel funktionieren alle (HTTPS, HTTP, SMB, Ping, RDP) außer unsere Citrix-Farm über den Storefront.

Anmelden am Storefront funktioniert, Starten der Sitzung ebenfalls.

Lediglich die Anzeige bleibt am Client grau und es wird an den Citrix-Hosts kein User angemeldet.

Firewall wurde testweise auf alles Standort 1 zu alles Standort zwei zugelassen, ebenso umgekehrte Richtung.

Hat jemand so ein Verhalten schon einmal beobachten können?

MfG Stephan

ich habe ein sehr seltsames Phänomen.

Folgende Umgebung:

zwei Standorte, mit jeweils 100Mbit/s symetrisch.

Standort 1 hat eine Sonicwall TZ500 (FW: 6.5.4.9-92n)

Standort 2 hat eine Fortigate 200F (FW: 7.0.2)

Dazwischen ist ein IPSec-Tunnel, an beiden Firewalls ist ein VPN-Interface eingerichtet.

Routing ist statisch eingerichtet, jeweils das komplette Subnetz des anderen, da OSPF zwischen den beiden nicht funktionierte und die Sonicwall BGP nicht unterstützt(Lizenztechnisch).

Verbindungen über den Tunnel funktionieren alle (HTTPS, HTTP, SMB, Ping, RDP) außer unsere Citrix-Farm über den Storefront.

Anmelden am Storefront funktioniert, Starten der Sitzung ebenfalls.

Lediglich die Anzeige bleibt am Client grau und es wird an den Citrix-Hosts kein User angemeldet.

Firewall wurde testweise auf alles Standort 1 zu alles Standort zwei zugelassen, ebenso umgekehrte Richtung.

Hat jemand so ein Verhalten schon einmal beobachten können?

MfG Stephan

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1618098186

Url: https://administrator.de/forum/keine-citrix-connection-durch-ipsec-vpn-1618098186.html

Ausgedruckt am: 26.07.2025 um 08:07 Uhr

14 Kommentare

Neuester Kommentar

da OSPF zwischen den beiden nicht funktionierte

Das ist auch logisch das das nicht geht denn OSPF nutzt Multicast zum Senden der Hellos was über einen VPN Tunnel bekanntlich nicht übertragen wird. Die Phase 2 definiert keine MC Adressen.Sollte man als Netzwerk Admin aber eigentlich auch wissen.

Wenn du aber auf deinen Sonicwall/Fortigate Pärchen einen GRE Tunnel einrichtest oder VTI Interfaces nutzt dann rennt es auch mit OSPF wunderbar und fehlerlos.

Guckst du hier:

Cisco, Mikrotik, pfSense VPN Standort Vernetzung mit dynamischem Routing

Gewusst wie...! 😉

Dein Citrix Problem ist sehr wahrscheinlich ein reines Firewall Regelproblem und hat nichts mit der Netzwerk Infrastruktur/VPN an sich zu tun. Das zeigt das ja sonst alles fehlerfrei rennt.

Vermutlich filtern also externe oder interne Firewalls den Citrix TCP/UDP Port oder Zieladressen irgendwo.

Moin,

zunächst: welche Citrix-Version wird verwendet?

Fange dann am Storefront an:

ist die Windows-Firewall passend konfiguriert?

Nicht, dass du hier hängen bleibst. Schaue dir diesen Link einmal an.

Prüfe auch mal, ob im Log unter dem C:\inetpub-Folder des Storefront-Servers etwas zu finden ist.

Als nächstes: Greift ihr per Workspace App oder Browser auf die Session zu?

Danach: wie sieht es an den VPN-Gateways aus, sieht man, wie weit du kommst?

zunächst: welche Citrix-Version wird verwendet?

Fange dann am Storefront an:

ist die Windows-Firewall passend konfiguriert?

Nicht, dass du hier hängen bleibst. Schaue dir diesen Link einmal an.

Prüfe auch mal, ob im Log unter dem C:\inetpub-Folder des Storefront-Servers etwas zu finden ist.

Als nächstes: Greift ihr per Workspace App oder Browser auf die Session zu?

Danach: wie sieht es an den VPN-Gateways aus, sieht man, wie weit du kommst?

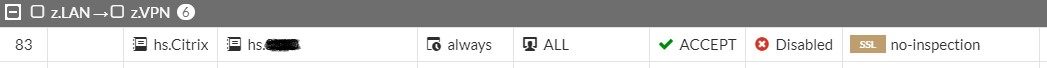

Sorry, die Fortigate hat eine explizite Deny-All Regel.

ALLE Firewalls haben diese Logik denn es ist weltweiter Standard bei Firewalls ! (Verbiete alles was nicht explizit erlaubt ist). 😉und beide Interfaces sind der Zone VPN zugeiwesen.

Solange keiner hier die Konfig dieser Zone kennt ist diese Info nichtssagend...Alle stimmt so nicht  face-wink Mikrotik muss manuell konfiguriert werden.

face-wink Mikrotik muss manuell konfiguriert werden.

Mikrotik ist bekanntlich primär per se ein Router und keine Firewall ! Router arbeiten, wie der Netzwerk Admin weiß, generell IMMER nach einer Blacklist Logik und nicht nach einer Whitelist Logik wie Firewalls. Noch viel lernen du noch musst... würde Meister Yoda da sagen... 😉

."Anpassung der MTU hat funktioniert. Dann ging OSPF auch sofort und läuft stabil."

Siehe auch:

ine.com/blog/2011-03-30-ospf-and-mtu-mismatch

Cisco, Mikrotik, pfSense VPN Standort Vernetzung mit dynamischem Routing

Siehe auch:

ine.com/blog/2011-03-30-ospf-and-mtu-mismatch

Cisco, Mikrotik, pfSense VPN Standort Vernetzung mit dynamischem Routing