Kennwortänderung nach 200 Tagen trotz abgeschalteter gpo

Hallo zusammen,

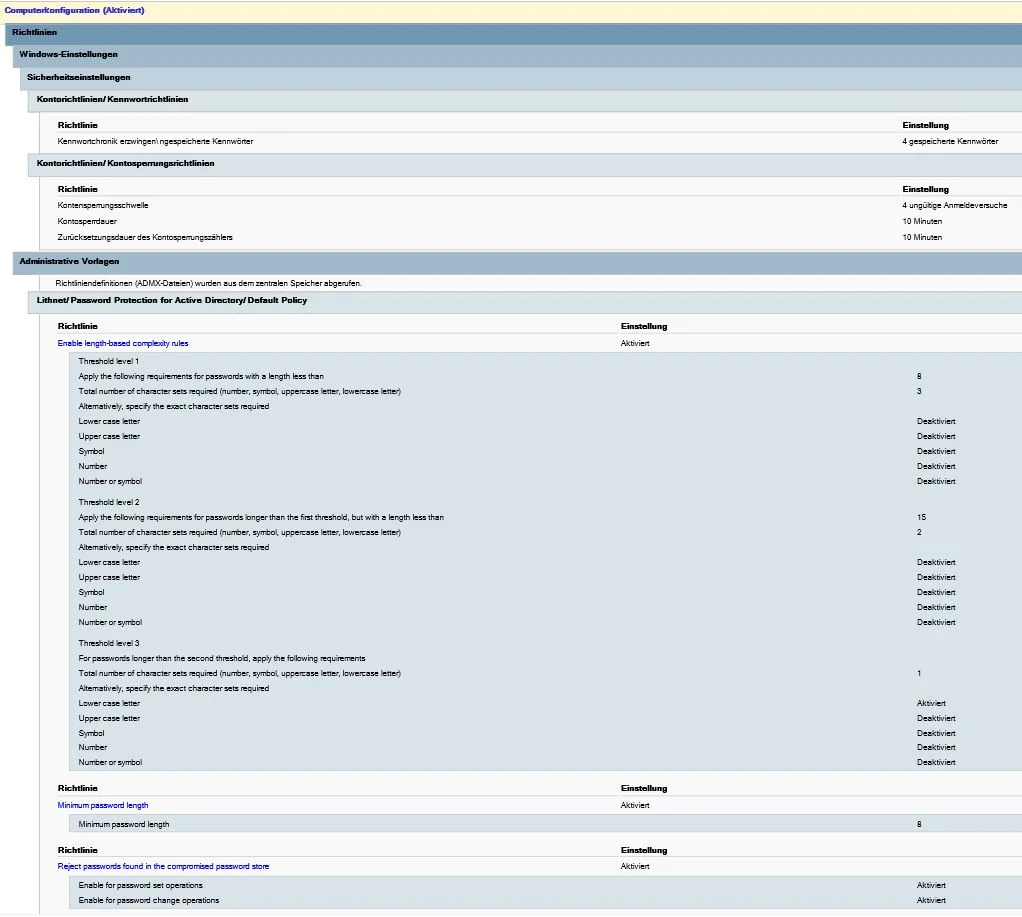

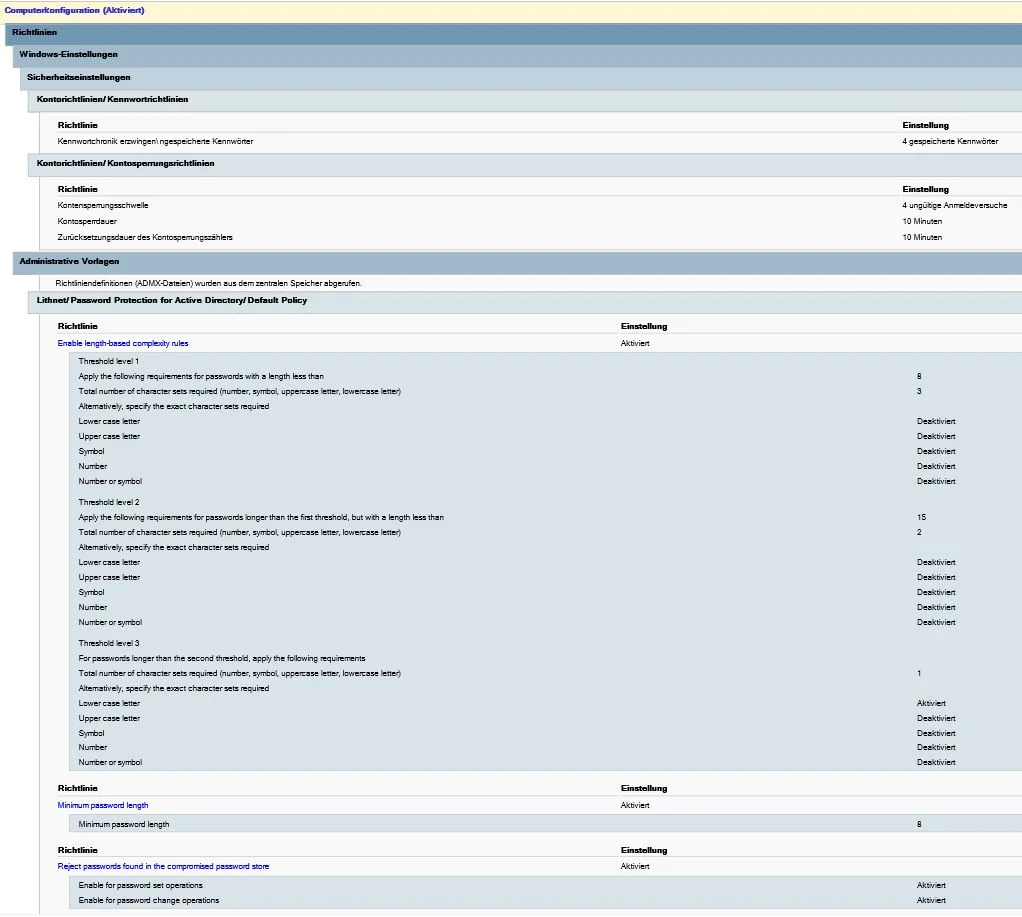

mit der Einführung von Lithnet habe ich die alten gpo's rausgeworfen allerdings kommt es nach mehreren Jahren immer noch vor das user zum ändern des Passworts aufgefordert werden und ich weis nicht woher das kommt.

Aktuelles Beispiel: neuer Benutzer (01.08.2024 = 200 Tag bis heute) wird aufgefordert, warum?

Muss man vielleicht bei Kennwortalter noch den Wert 0 setzen damit das Kennwort wirklich nie abläuft?

Beschreibung lt. MS:

Maximales Kennwortalter

Mit dieser Sicherheitseinstellung wird der Zeitraum (in Tagen) festgelegt, für den ein Kennwort verwendet werden kann, bevor das System den Benutzer auffordert, das Kennwort zu ändern. Sie können festlegen, dass die Kennwörter nach der angegebenen Anzahl von Tagen (zwischen 1 und 999 Tagen) ablaufen, oder Sie können angeben, dass Kennwörter niemals ablaufen, indem sie die Anzahl von Tagen auf 0 festlegen. Wenn das maximale Kennwortalter zwischen 1 und 999 Tagen liegt, muss das minimale Kennwortalter niedriger als das maximale Kennwortalter sein. Wenn das maximale Kennwortalter auf 0 festgelegt ist, kann das minimale Kennwortalter ein beliebiger Wert zwischen 0 und 998 Tagen sein.

Hinweis: Es ist eine bewährte Sicherheitsmethode, für das Kennwort je nach Umgebung eine Gültigkeit zwischen 30 und 90 Tagen festzulegen. Auf diese Weise steht einem Angreifer nur ein beschränkter Zeitraum zum Knacken eines Benutzerkennworts zur Verfügung, um sich Zugang zu den Netzwerkressourcen zu verschaffen.

Standardwert: 42.

mit der Einführung von Lithnet habe ich die alten gpo's rausgeworfen allerdings kommt es nach mehreren Jahren immer noch vor das user zum ändern des Passworts aufgefordert werden und ich weis nicht woher das kommt.

Aktuelles Beispiel: neuer Benutzer (01.08.2024 = 200 Tag bis heute) wird aufgefordert, warum?

Muss man vielleicht bei Kennwortalter noch den Wert 0 setzen damit das Kennwort wirklich nie abläuft?

Beschreibung lt. MS:

Maximales Kennwortalter

Mit dieser Sicherheitseinstellung wird der Zeitraum (in Tagen) festgelegt, für den ein Kennwort verwendet werden kann, bevor das System den Benutzer auffordert, das Kennwort zu ändern. Sie können festlegen, dass die Kennwörter nach der angegebenen Anzahl von Tagen (zwischen 1 und 999 Tagen) ablaufen, oder Sie können angeben, dass Kennwörter niemals ablaufen, indem sie die Anzahl von Tagen auf 0 festlegen. Wenn das maximale Kennwortalter zwischen 1 und 999 Tagen liegt, muss das minimale Kennwortalter niedriger als das maximale Kennwortalter sein. Wenn das maximale Kennwortalter auf 0 festgelegt ist, kann das minimale Kennwortalter ein beliebiger Wert zwischen 0 und 998 Tagen sein.

Hinweis: Es ist eine bewährte Sicherheitsmethode, für das Kennwort je nach Umgebung eine Gültigkeit zwischen 30 und 90 Tagen festzulegen. Auf diese Weise steht einem Angreifer nur ein beschränkter Zeitraum zum Knacken eines Benutzerkennworts zur Verfügung, um sich Zugang zu den Netzwerkressourcen zu verschaffen.

Standardwert: 42.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 671418

Url: https://administrator.de/forum/kennwortaenderung-nach-200-tagen-trotz-abgeschalteter-gpo-671418.html

Ausgedruckt am: 25.07.2025 um 04:07 Uhr

3 Kommentare

Neuester Kommentar

Moin,

wenn du sagst, "die alten GPos rausgeworfen..." denke ich, dir wird irgendein legacy-Wert da reinfunken.

"Sie können festlegen, dass die Kennwörter nach der angegebenen Anzahl von Tagen (zwischen 1 und 999 Tagen) ablaufen, oder Sie können angeben, dass Kennwörter niemals ablaufen, indem sie die Anzahl von Tagen auf 0 festlegen."

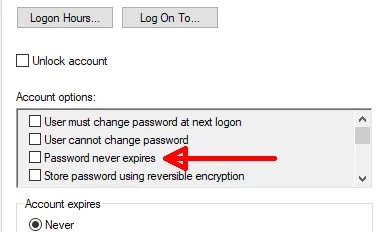

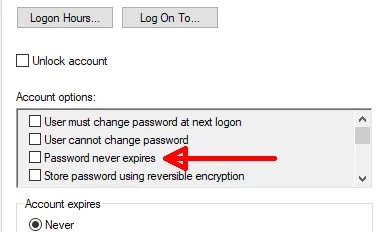

Entweder setzt du den Wert 0 dann hier, dann werden Alt-Werte überschrieben und die Kennwörter laufen nicht mehr ab oder setzt ganz banal den Wert über die AD, ist aber natürlich Mist, wenn du per GPO regelst:

Gruß,

N3cro

wenn du sagst, "die alten GPos rausgeworfen..." denke ich, dir wird irgendein legacy-Wert da reinfunken.

"Sie können festlegen, dass die Kennwörter nach der angegebenen Anzahl von Tagen (zwischen 1 und 999 Tagen) ablaufen, oder Sie können angeben, dass Kennwörter niemals ablaufen, indem sie die Anzahl von Tagen auf 0 festlegen."

Entweder setzt du den Wert 0 dann hier, dann werden Alt-Werte überschrieben und die Kennwörter laufen nicht mehr ab oder setzt ganz banal den Wert über die AD, ist aber natürlich Mist, wenn du per GPO regelst:

Gruß,

N3cro

Hallo,

GPO Tattoing könnte da rein spielen, aber ohne die GPO bzw. deren Einstellung und deren Ort innerhalb der Registrierung zu kennen, können wir dir nicht wirklich helfen. sdmsoftware.com/wp-content/uploads/2020/02/Understanding-Group-P ...

reddit.com/r/sysadmin/comments/mljg81/removed_gpo_settings_still ...

serverfault.com/questions/1017661/which-gpo-applied-security-set ...

techtarget.com/searchwindowsserver/definition/Group-Policy-Objec ...

helpcenter.netwrix.com/bundle/PolicyPak/page/Content/PolicyPak/A ...

superuser.com/questions/379908/how-to-clear-or-remove-domain-app ...

woshub.com/reset-local-group-policies-settings-in-windows/

activedirectorypro.com/group-policy-best-practices/

Und bedenke: DON'T TOUCH THE DEFAULT DOMAIN POLICY und DEFAULT DOMAIN CONTROLLER POLICY, sind absolut nur in Zwingenden Umgebungen und Gründen anzufassen. activedirectorypro.com/group-policy-best-practices/

netwrix.com/group_policy_best_practices.html

netiq.com/documentation/group-policy-administrator-68/grouppolic ...

community.spiceworks.com/t/is-it-possible-to-wipe-gpos-and-start ...

GPOs sind etwas mehr als eine INI Datei, manches bleibt für ewig in der Registrierung, manches nicht.

GPOs (Alle) auf Auslieferungsstand (Installation eines DCs) setzen.

ninjaone.com/blog/reset-all-local-group-policy-settings/

learn.microsoft.com/en-us/answers/questions/632187/reset-of-defa ...

learn.microsoft.com/en-us/answers/questions/1316141/reset-defaul ...

Gruss,

Peter

GPO Tattoing könnte da rein spielen, aber ohne die GPO bzw. deren Einstellung und deren Ort innerhalb der Registrierung zu kennen, können wir dir nicht wirklich helfen. sdmsoftware.com/wp-content/uploads/2020/02/Understanding-Group-P ...

reddit.com/r/sysadmin/comments/mljg81/removed_gpo_settings_still ...

serverfault.com/questions/1017661/which-gpo-applied-security-set ...

techtarget.com/searchwindowsserver/definition/Group-Policy-Objec ...

helpcenter.netwrix.com/bundle/PolicyPak/page/Content/PolicyPak/A ...

superuser.com/questions/379908/how-to-clear-or-remove-domain-app ...

woshub.com/reset-local-group-policies-settings-in-windows/

activedirectorypro.com/group-policy-best-practices/

Und bedenke: DON'T TOUCH THE DEFAULT DOMAIN POLICY und DEFAULT DOMAIN CONTROLLER POLICY, sind absolut nur in Zwingenden Umgebungen und Gründen anzufassen. activedirectorypro.com/group-policy-best-practices/

netwrix.com/group_policy_best_practices.html

netiq.com/documentation/group-policy-administrator-68/grouppolic ...

community.spiceworks.com/t/is-it-possible-to-wipe-gpos-and-start ...

GPOs sind etwas mehr als eine INI Datei, manches bleibt für ewig in der Registrierung, manches nicht.

GPOs (Alle) auf Auslieferungsstand (Installation eines DCs) setzen.

ninjaone.com/blog/reset-all-local-group-policy-settings/

learn.microsoft.com/en-us/answers/questions/632187/reset-of-defa ...

learn.microsoft.com/en-us/answers/questions/1316141/reset-defaul ...

Gruss,

Peter

Es sollte ein Leichtes sein, dies sofort zu sagen.

Die klassischen GPOs haben ja genau eine. Ort, der das Kennwortalter festlegt. Ist dieser konfiguriert in einer GPO, die auf die Domänencontroller wirkt (auf den Clients brauchst du nicht zu suchen)? Starte dazu gpresult /h %temp%\Ausgabe.html auf mindestens einem DC in einer elevated cmd und sieh dir danach die Ausgabedatei an.

Wenn nein, wäre natürlich auch noch zu prüfen, ob es in der Domain aktive PSOs gibt, am schnellsten natürlich zu prüfen bei deinem 200-Tage-Nutzer. PSO sind nicht in den GPOs drin und überstimmen Domain Password policies, wenn vorhanden.

Die klassischen GPOs haben ja genau eine. Ort, der das Kennwortalter festlegt. Ist dieser konfiguriert in einer GPO, die auf die Domänencontroller wirkt (auf den Clients brauchst du nicht zu suchen)? Starte dazu gpresult /h %temp%\Ausgabe.html auf mindestens einem DC in einer elevated cmd und sieh dir danach die Ausgabedatei an.

Wenn nein, wäre natürlich auch noch zu prüfen, ob es in der Domain aktive PSOs gibt, am schnellsten natürlich zu prüfen bei deinem 200-Tage-Nutzer. PSO sind nicht in den GPOs drin und überstimmen Domain Password policies, wenn vorhanden.