Konfiguration eines Cisco sg250-08

Hallo,

ich versuche aktuell VLANs auf dem sg250-08 einzurichten. Leider erfolglos. Die einzelnen Tipps (z.B. Routing-Tipp) habe ich schon gelesen. Einmal musste ich schon den sg250 auf die Werkseinstellungen zurück setzen. Ich hoffe es kann mir jemand mit ein paar detaillierten Tipps helfen.

Meine Konfiguration:

1. Fritzbox 7490 als Router ins Internet

2. Cisco sg250-08 als Switch in Raum 1

3. Netgear GS308E als Switch in Raum 2

Nun möchte ich Testweise (und zum Verstehen) folgendes realisieren:

1. An Port 3 soll ein PC über VLAN 200 ins Internet kommen.

2. Am Netgear-Switch soll ebenfalls an Port 2 ein PC über VLAN ins Internet (kann aber auch erst einmal entfallen)

Später sollen weitere 3 VLANs dazu kommen, die auch unter einander kommunizieren müssen. Aber erst will ich die einfachen Punkte verstehen.

Was habe ich aktuell gemacht:

1. VLAN 200 definiert.

2. IP-Interface VLAN definiert (192.168.200.254) und IP-Routing ist aktiviert

3. Der sg250 hat die IP 192.168.70.110

4. Die Fritzbox 192.168.70.100

5. DHCP-Relay ist aktiviert

6. Die DHCP-Interface Settings ist für das VLAN gesetzt

Die VLAN Interface-Settings pro Port stehen noch auf Layer2.

Die Fritzbox ist über Port 1 angebunden. an Port 8 hängt ein Netgear GS308E. Port 8 (am sg250) ist als "trunk-Port" definiert.

Wenn ich nun den Port 3 dem VLAN (untagged) zuordne, dann bekommt der PC an diesem Port einen Netzwerkfehler.

Fragen:

1. Was fehlt in meiner Konfiguration?

2. Was muss ich zusätzlich auf dem Netgear einstellen? Dort habe ich ebenfalls das VLAN 200 erstellt und ebenfalls den Port 3 diesem VLAN zugeordnet. Alle anderen Ports auf dem Switch sind dem VLAN 1 zugeordnet. Aber auch dieser PC hat in dieser Konstelllation ein Netzwerkfehler. Es funktioniert nur, wenn ich diesen Port auch dem VLAN 1 zuweise.

Viele Grüße

Jürgen

ich versuche aktuell VLANs auf dem sg250-08 einzurichten. Leider erfolglos. Die einzelnen Tipps (z.B. Routing-Tipp) habe ich schon gelesen. Einmal musste ich schon den sg250 auf die Werkseinstellungen zurück setzen. Ich hoffe es kann mir jemand mit ein paar detaillierten Tipps helfen.

Meine Konfiguration:

1. Fritzbox 7490 als Router ins Internet

2. Cisco sg250-08 als Switch in Raum 1

3. Netgear GS308E als Switch in Raum 2

Nun möchte ich Testweise (und zum Verstehen) folgendes realisieren:

1. An Port 3 soll ein PC über VLAN 200 ins Internet kommen.

2. Am Netgear-Switch soll ebenfalls an Port 2 ein PC über VLAN ins Internet (kann aber auch erst einmal entfallen)

Später sollen weitere 3 VLANs dazu kommen, die auch unter einander kommunizieren müssen. Aber erst will ich die einfachen Punkte verstehen.

Was habe ich aktuell gemacht:

1. VLAN 200 definiert.

2. IP-Interface VLAN definiert (192.168.200.254) und IP-Routing ist aktiviert

3. Der sg250 hat die IP 192.168.70.110

4. Die Fritzbox 192.168.70.100

5. DHCP-Relay ist aktiviert

6. Die DHCP-Interface Settings ist für das VLAN gesetzt

Die VLAN Interface-Settings pro Port stehen noch auf Layer2.

Die Fritzbox ist über Port 1 angebunden. an Port 8 hängt ein Netgear GS308E. Port 8 (am sg250) ist als "trunk-Port" definiert.

Wenn ich nun den Port 3 dem VLAN (untagged) zuordne, dann bekommt der PC an diesem Port einen Netzwerkfehler.

Fragen:

1. Was fehlt in meiner Konfiguration?

2. Was muss ich zusätzlich auf dem Netgear einstellen? Dort habe ich ebenfalls das VLAN 200 erstellt und ebenfalls den Port 3 diesem VLAN zugeordnet. Alle anderen Ports auf dem Switch sind dem VLAN 1 zugeordnet. Aber auch dieser PC hat in dieser Konstelllation ein Netzwerkfehler. Es funktioniert nur, wenn ich diesen Port auch dem VLAN 1 zuweise.

Viele Grüße

Jürgen

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 641929

Url: https://administrator.de/forum/konfiguration-eines-cisco-sg250-08-641929.html

Ausgedruckt am: 12.07.2025 um 03:07 Uhr

33 Kommentare

Neuester Kommentar

Zitat von @juemuc:

1. Fritzbox 7490 als Router ins Internet

2. Cisco sg250-08 als Switch in Raum 1

3. Netgear GS308E als Switch in Raum 2

1. Fritzbox 7490 als Router ins Internet

2. Cisco sg250-08 als Switch in Raum 1

3. Netgear GS308E als Switch in Raum 2

Die hängen genau wie zusammen? Der Cisco und der Netgear direkt auf der Fritzbox?

Zitat von @juemuc:

Nun möchte ich Testweise (und zum Verstehen) folgendes realisieren:

1. An Port 3 soll ein PC über VLAN 200 ins Internet kommen.

2. Am Netgear-Switch soll ebenfalls an Port 2 ein PC über VLAN ins Internet (kann aber auch erst einmal entfallen)

Nun möchte ich Testweise (und zum Verstehen) folgendes realisieren:

1. An Port 3 soll ein PC über VLAN 200 ins Internet kommen.

2. Am Netgear-Switch soll ebenfalls an Port 2 ein PC über VLAN ins Internet (kann aber auch erst einmal entfallen)

Port 3 von wem? Cisco?

Wo überall?

2. IP-Interface VLAN definiert (192.168.200.254) und IP-Routing ist aktiviert

IP-Interface .... wiederum wo? IP-Routung? Wer routet?3. Der sg250 hat die IP 192.168.70.110

4. Die Fritzbox 192.168.70.100

d.h. die sind imselben VLAN. Wo ist dann der Router, der verbindet?4. Die Fritzbox 192.168.70.100

Moin,

Welche IP hast du am Client als Default-Gateway im VLAN200 hinterlegt.

Ich hoffe die IP 192.168.200.254, also die IP des Switches in dem VLAN!?

Ferner: Hast du eine statische Route in der Fritte angelegt?

@Franz-Josef-II

Der SG250-08 ist ein LAyer3 Switch und gemäß obiger Beschreibung als Router konfiguriert.

Folglich hat der Switch, wenn ich das richtig verstanden habe, die IPs 192.168.70.110 (würde ich ebenfalls mit 254 belegen) und 192.168.200.254

Gruß

em-pie

Welche IP hast du am Client als Default-Gateway im VLAN200 hinterlegt.

Ich hoffe die IP 192.168.200.254, also die IP des Switches in dem VLAN!?

Ferner: Hast du eine statische Route in der Fritte angelegt?

- Zielnetz: 192.168.200.0

- Zielnetzmaske 255.255.255.0

- Next Hop/ Gateway: 192.168.70.110

@Franz-Josef-II

1. VLAN 200 definiert.

Wo überall?2. IP-Interface VLAN definiert (192.168.200.254) und IP-Routing ist aktiviert

IP-Interface .... wiederum wo? IP-Routung? Wer routet?3. Der sg250 hat die IP 192.168.70.110

4. Die Fritzbox 192.168.70.100

d.h. die sind imselben VLAN. Wo ist dann der Router, der verbindet?4. Die Fritzbox 192.168.70.100

Folglich hat der Switch, wenn ich das richtig verstanden habe, die IPs 192.168.70.110 (würde ich ebenfalls mit 254 belegen) und 192.168.200.254

Gruß

em-pie

Das hiesige VLAN Tutorial zum Thema VLANs hast du genau durchgelesen und das dortige SG250 Beispiel entsprechend umgesetzt ??

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Kollege @Franz-Josef-II hat es oben schon geschrieben. Leider hast du nicht mitgeteilt ob du ein Layer 2 Konzept (Tutorial oben !) oder ein Layer 3 Konzept auf dem Cisco umsetzen willst. Der SG250 ist auch Layer 3 fähig. Solle es also ein Layer 3 Konzept sein gilt dieses Tutorial:

Verständnissproblem Routing mit SG300-28

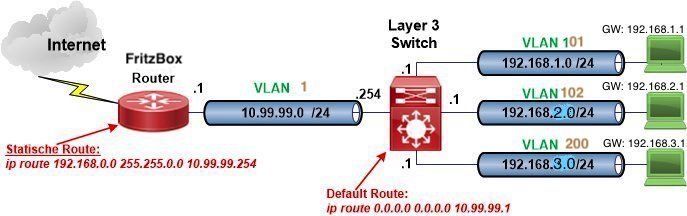

Nach deinem o.a. Konfig Versuch raten wir mal das es letzteres ist also Layer 3 Konzept. Dann sind deine Schritte falsch. Richtig ist:

Was ist an so einer banalen Sache so schwer ? Steht alles haarklein im obigen Layer 3 Tutorial und muss man eigentlich nur noch dumpf abtippen oder "abklicken" !

Mehr Silbertablett geht nun wahrlich nicht mehr...

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Kollege @Franz-Josef-II hat es oben schon geschrieben. Leider hast du nicht mitgeteilt ob du ein Layer 2 Konzept (Tutorial oben !) oder ein Layer 3 Konzept auf dem Cisco umsetzen willst. Der SG250 ist auch Layer 3 fähig. Solle es also ein Layer 3 Konzept sein gilt dieses Tutorial:

Verständnissproblem Routing mit SG300-28

Nach deinem o.a. Konfig Versuch raten wir mal das es letzteres ist also Layer 3 Konzept. Dann sind deine Schritte falsch. Richtig ist:

- IPv4 Routing im Switch global aktivieren

- IP Adresse im Switch VLAN 1 aus dem FritzBox LAN konfigurieren 192.168.70.254 (Man gibt als guter Netzwerker einem Layer 3 Switch niemals eine IP "mittendrin" wie du mit der .70.110 !)

- Default Route 0.0.0.0/0 auf die FritzBox IP 192.168.70.1 konfigurieren (Auch hier gibt man als guter Netzwerker einem Router niemals eine IP "mittendrin" wie du mit der .70.100 !)

- Statische Route auf der FritzBox konfigurieren für dein VLAN 200: Ziel: 192.168.200.0, Maske: 255.255.255.0, Gateway: 192.168.70.254 (Switch)

- VLAN 200 definieren

- Endgeräte Ports im Access Mode dem VLAN 200 zuweisen

- IP-Interface VLAN definiert (192.168.200.254) und IP-Routing ist aktiviert

- DHCP Relay ist Blödsinn, denn der FritzBox DHCP kann nicht für mehrere Scopes vergeben. Ausnahme ist du hast einen separaten lokalen DHCP Server der das kann dann muss Relay aktiviert sein.

- Das SG250 Modell supportet kein DHCP Server. Diese Funktion bietet erst der 350er oder 550er ! (Siehe Datenblatt)

- Endgeräte im VLAN 200 haben als Gateway die .200.254 und als DNS IP die IP der FritzBox .70.1

- Fertisch

Was ist an so einer banalen Sache so schwer ? Steht alles haarklein im obigen Layer 3 Tutorial und muss man eigentlich nur noch dumpf abtippen oder "abklicken" !

Mehr Silbertablett geht nun wahrlich nicht mehr...

Dass dein PC keine IP bekommt, liegt daran, dass du keinen DHCP-Server in dem VLAN 200 hast...

Die FRITZ!Box kann das nicht leisten..

Gib dem PC zum Test mal eine feste IP, nachdem du das nachfolgende korrigiert hast.

Zu deinen Routen:

Deine FRITZ!Box kennt aber selbst das Netz nicht.

An der FRITZ!Box musst du „nur“ die statische Route

192.168.200.0/ 24 via 192.168.70.254

anlegen.

Die FRITZ!Box kann das nicht leisten..

Gib dem PC zum Test mal eine feste IP, nachdem du das nachfolgende korrigiert hast.

Zu deinen Routen:

Route 0.0.0.0/0 Remote 192.168.70.1 ist definiert.

Wenn du am Switch hinterlegt ist, dann ist das OK.Route 192.168.200.0/24 Remote 192.168.70.1 definiert (ist das so korrekt?)

Das ist in jedem Fall Mist. Du sagst (wo auch immer): „wenn du ins Netz 192.168.200.0 willst, melde dich bei der FRITZ!Box“Deine FRITZ!Box kennt aber selbst das Netz nicht.

An der FRITZ!Box musst du „nur“ die statische Route

192.168.200.0/ 24 via 192.168.70.254

anlegen.

Moin,

jupp, du hast einen Denkfehler.

Hier mal der Weg eines Datenpaketes:

dein PC in VLAN200 sendet eine Anfrage an administrator.de (das DNS-Prozedere lasse ich mal weg):

Quelle: 192.168.200.101

Ziel: 82.149.225.19

Das Gateway für dein VLAN200 ist der Switch (192.168.200.254)

Der PC sendet die Pakete an den Switch. Der Switch weiss "Ahh, 82.149.225.19 kenne ich nicht direkt, durch die Default-Route muss das Paket aber an die FRITZ!Box, die ich wiederum kenne UND sehe, nämlich 192.168.70.1"

Das Paket geht zur FRITZ!Box. Die wiederum weiß ebenfalls "Ahh, 82.149.225.19 kenne ich nicht direkt, habe ich auch keine konkrete statische Route, also maskieren (=NAT) und ab zum Provider damit".

Irgendwann antwortet administrator.de und das Antwortpaket kommt vom Provider zurück. Die Fritte weiss, für wen das Paket urpsürünglich war, nämlich für die 192.168.200.101. Da der FRITZ!Box aber nun eine statische Route in dein VLAN200 fehlt (der Switch routet ja), wird mit Glück das Paket verworfen oder mit Pech zurück ins WAN gesendet, wo niemand etwas damit anfangen kann.

Fazit:

Du musst mit 192.168.200.0 /24 via 192.168.70.254 der FritzBox mitteilen, wohin sie die Pakete für das VLAN200 senden soll...

Deswegen musst du am Switch die statische Route

0.0.0.0/0 via 192.168.70.1 setzen und

an der FRITZ!Box die statische Route

192.168.200.0 /24 via 192.168.70.254

jupp, du hast einen Denkfehler.

Hier mal der Weg eines Datenpaketes:

dein PC in VLAN200 sendet eine Anfrage an administrator.de (das DNS-Prozedere lasse ich mal weg):

Quelle: 192.168.200.101

Ziel: 82.149.225.19

Das Gateway für dein VLAN200 ist der Switch (192.168.200.254)

Der PC sendet die Pakete an den Switch. Der Switch weiss "Ahh, 82.149.225.19 kenne ich nicht direkt, durch die Default-Route muss das Paket aber an die FRITZ!Box, die ich wiederum kenne UND sehe, nämlich 192.168.70.1"

Das Paket geht zur FRITZ!Box. Die wiederum weiß ebenfalls "Ahh, 82.149.225.19 kenne ich nicht direkt, habe ich auch keine konkrete statische Route, also maskieren (=NAT) und ab zum Provider damit".

Irgendwann antwortet administrator.de und das Antwortpaket kommt vom Provider zurück. Die Fritte weiss, für wen das Paket urpsürünglich war, nämlich für die 192.168.200.101. Da der FRITZ!Box aber nun eine statische Route in dein VLAN200 fehlt (der Switch routet ja), wird mit Glück das Paket verworfen oder mit Pech zurück ins WAN gesendet, wo niemand etwas damit anfangen kann.

Fazit:

Du musst mit 192.168.200.0 /24 via 192.168.70.254 der FritzBox mitteilen, wohin sie die Pakete für das VLAN200 senden soll...

Deswegen musst du am Switch die statische Route

0.0.0.0/0 via 192.168.70.1 setzen und

an der FRITZ!Box die statische Route

192.168.200.0 /24 via 192.168.70.254

das Routing soll doch der Cisco-Switch übernehmen. Habe ich hier einen Denkfehler?

Nein, wenn du die obigen Schritte ALLE richtig ausgeführt hast !! - IPv4 Routing im Switch global aktivieren

- IP Adresse im VLAN 1 aus dem FritzBox LAN als VLAN IP auf dem Switch konfigurieren 192.168.70.254 (Man gibt als guter Netzwerker einem Layer 3 Switch niemals eine IP "mittendrin" wie du mit der .70.110 !)

- Default Route 0.0.0.0/0 im Switch auf die FritzBox IP 192.168.70.1 konfigurieren (Auch hier gibt man als guter Netzwerker einem Router niemals eine IP "mittendrin" wie du mit der .70.100 !)

- Statische Route auf der FritzBox konfigurieren für dein VLAN 200: Ziel: 192.168.200.0, Maske: 255.255.255.0, Gateway: 192.168.70.254 (Switch)

- VLAN 200 im Switch anlegen

- Endgeräte Ports für das VLAN 200 im Access Mode auf dem Switch anlegen

- Switch IP-Interface VLAN 200 (192.168.200.254) anlegen

- Endgeräte im VLAN 200 haben als Gateway die .200.254 und als DNS IP die IP der FritzBox .70.1

Knackpunkt hier ist das der SG250 keine DHCP Server Funktion hat !! DHCP Server ist erst auf den 3xx Modellen und höher supportet wie 300er, 350er oder 550er.

Du musst also mit statischen IP Adressen im VLAN 200 arbeiten oder dir einen kleinen zentralen DHCP Server mit mehreren Scopes im Netz installieren. Raspberry Pi oder Orange Pi Zero reicht:

Netzwerk Management Server mit Raspberry Pi

Die FritzBox supportet KEINE mehrfachen IP Scopes mit ihrem internen DHCP Server als billige Consumer Box, die scheidet also als DHCP Server aus oder du ersetzt sie mit einem Router der das kann z.B. Cisco 886va usw. oder eben einem RasPi als zentralen DHCP Server.

Fazit:

Gib dem Endgerät im VLAN 200 also erstmal eine statische IP um dein Routing Konzept wasserdicht zu testen.

Nun gleich die nächste Frage;

Ich möchte den Drucker sowohl für das VLAN 1 als auch für das VLAN 200 zur Verfügung stellen. Hierzu hatte ich mir überlegt, ein VLAN 100 mit dem Drucker anzulegen.

JoppIch möchte den Drucker sowohl für das VLAN 1 als auch für das VLAN 200 zur Verfügung stellen. Hierzu hatte ich mir überlegt, ein VLAN 100 mit dem Drucker anzulegen.

- Macht das Sinn?

* Wenn ja, wie kommen die Geräte aus den anderen VLANs auf den Drucker?

Über den Switch, der ja routet.* Wenn nein, was schlagt ihr als Alternative vor?

Nichts Hinweis: willst du vom Handy im VLAN 1 etwas auf dem Drucker in VLAN100 drucken, wird ohne zusätzliche Komponenten das Handy den Drucker nicht finden (DirectPrint mal ausgenommen). Bonjour etc. sind nicht-routingfähige Protokolle, was sich aber mit nem RPi lösen lässt...

Viele Grüße

Jürgen

PS.: Das mit dem DHCP-Server schaue ich mir dann separat an. Hier laufen bereits 2 raspberry

Top, dann kann einer noch DHCP spielen Jürgen

PS.: Das mit dem DHCP-Server schaue ich mir dann separat an. Hier laufen bereits 2 raspberry

Dann bitte ich wieder um Hilfe. Mit dem Einrichten von Routen stehe ich noch auf "Kriegsfuss".

Guckst du wieder hier, da ist das doch alles haarklein beschrieben !!!Verständnissproblem Routing mit SG300-28

- Statische Default Route auf dem Cisco: 0.0.0.0/0 Gateway: 192.168.70.1 (FritzBox IP, Bedeutet: Alles was der Switch lokal nicht routen kann an IP Adressen schickt er an die FritzBox zum Routing)

- Statische Route in deine VLANs auf der FritzBox: Ziel: 192.168.0.0, Maske:255.255.0.0, Gateway: 192.168.70.254 (Bedeutet: Wenn die FritzBox irgendwas mit Zieladresse 192.168.x.x hat soll sie das an den Switch 192.168.70.254 senden, sprich alle 192.168.x.y IP Netze sendet die FritzBox an den Switch zum routen)

- Fertisch...

Nur das du das nicht vergisst: Für dein Drucker VLAN 100 musst du auch ein IP Interface auf dem Switch anlegen: 192.168.100.254 und dein Drucker mit der .100.1 muss als Gateway natürlich die Switch IP .100.254 konfiguriert haben ! Wenn du die Drucker IP aus allen deinen VLANs 1, 100 und 200 pingen kannst hast du alles richtig gemacht !

Zitat von @juemuc:

Dann bitte ich wieder um Hilfe. Mit dem Einrichten von Routen stehe ich noch auf "Kriegsfuss".

Du musst dir nur das Prinzip einmal verinnerlichen. Siehe dazu auch meine Analogie oben.Dann bitte ich wieder um Hilfe. Mit dem Einrichten von Routen stehe ich noch auf "Kriegsfuss".

Wenn du das einmal verstanden hast, ist Routing ein Klacks

Was habe ich bereits eingerichtet:

OK- VLAN 100 ist definiert (192.168.100.0/24)

- Drucker ist im VLAN 100 (192.168.100.1).

- VLAN 100 hat keinen Internetzugang (kein Routing auf der FB 7490), da nur intern gedruckt wird und der Drucker keine Internetverbindung benötigt

* PC ist im VLAN 200 (192.168.200.1)

OK* Test-PC im VLAN 100 kann bereits drucken

OK. Er sieht die Drucker ja auch ohne RoutingGeräte aus dem VLAN 200 sollen nun auf den Drucker zugreifen können. Ein PC, der ggf. temporär dort hängt aber nicht auf das VLAN 200.

OKUnd nun komme ich nicht weiter.

Geht das über IPV4-Based ACL/ACE?

Im Standard funktioniert das Inter-VLAN-Routing ungefiltert auf dem Switch.

Wenn du verhindern möchtest, dass Teile eines Subnetzes/ VLANs in andere Netze dürfen, musst du mit ACLs arbeiten.

Zitat von @juemuc:

Somit ist der aktuelle Status wie folgt:

Somit muss ich nun die Zugriffsmöglichkeiten einschränken. Somit werde ich mich nun mit den ACLs auseinandersetzen. Ich möchte, dass das VLAN 200 nur auf den Drucker im VLAN 100 zugreifen kann und zusätzlich ins Internet kommt. Die Geräte sollen keine Geräte in einem anderen VLAN erreichen dürfen (Ausnahme Drucker)

Ich hoffe, ich bin (noch) auf dem richtigen Weg,

Jo, passtSomit ist der aktuelle Status wie folgt:

- VLAN 200 funktioniert mit Internetzugriff (alles ok)

- VLAN 100 funktioniert ohne Internetzugriff, da keine Route in der FB 7490 (alle ok da so gewollt)

- Alle Geräte aus allen VLANs können auf die Geäte im anderen VLAN zugreifen (nicht ok)

Somit muss ich nun die Zugriffsmöglichkeiten einschränken. Somit werde ich mich nun mit den ACLs auseinandersetzen. Ich möchte, dass das VLAN 200 nur auf den Drucker im VLAN 100 zugreifen kann und zusätzlich ins Internet kommt. Die Geräte sollen keine Geräte in einem anderen VLAN erreichen dürfen (Ausnahme Drucker)

Ich hoffe, ich bin (noch) auf dem richtigen Weg,

Tipp:

Wenn du die ACLs per se verstanden hast, würde ich dennoch eine Route FRITZ!Box -> VLAN100 hinterlegen.

Falls du mal per VPN verbunden bist und etwas Drucken willst. du kannst ja alles per ACL auf dem Switch abfrühstücken.

Das würde ich dann aber als zweiten Schritt vorsehen.

Dabei bin ich auf folgende Probleme gestoßen:

Sinnvoll und sehr hilfreich für alle Beteiligten hier wäre es wenn du die aktuelle ACL Konfig hier einmal posten würdest. Das würde das Troubleshooting sehr vereinfachen. HIER in diesem Thread kannst du einmal sehen wie man das macht.Um dir eine laufende ACL auf dem Silbertablett zu präsentieren solltest du hier nochmal genau definieren WAS du VON welchem IP Netz IN welches IP Netz zulassen willst.

Das ist jetzt etwas wirr...sorry ! WAS meinst du mit "Desweiteren sollen ja alle Geräte weiterhin ins Internet kommen." ???

Alle Geräte im VLAN 200 oder welche ?!

Waren die Drucker jetzt nicht im VLAN 100 ??

Du siehst, es ist alles etwas wirr und durcheinander WAS du genau von welchem VLAN in welches willst und welches VLAN ins Internet soll ?!

Bedenke das Drucker auch oft Update Funktionen oder Cloud Printing Funktionen haben die Internet Zugang erfordern so das diese Geräte Internet haben sollten. Es sei denn du willst das strikt unterbinden.

Vielleicht ordnest du nochmals Gedanken, VLANs und Regelvorhaben neu und listest sie hier nochmal logisch auf was aus welchem VLAN wohin mit welchen Port das wir zielgerichtet helfen können.

Alle Geräte im VLAN 200 oder welche ?!

Waren die Drucker jetzt nicht im VLAN 100 ??

Du siehst, es ist alles etwas wirr und durcheinander WAS du genau von welchem VLAN in welches willst und welches VLAN ins Internet soll ?!

Bedenke das Drucker auch oft Update Funktionen oder Cloud Printing Funktionen haben die Internet Zugang erfordern so das diese Geräte Internet haben sollten. Es sei denn du willst das strikt unterbinden.

Vielleicht ordnest du nochmals Gedanken, VLANs und Regelvorhaben neu und listest sie hier nochmal logisch auf was aus welchem VLAN wohin mit welchen Port das wir zielgerichtet helfen können.

OK, Das Wort "zusätzlich" in VLAN 100 ist sehr verwirrend. Vielleicht klärst du das nochmal. Auch ob die Ports TCP oder UDP oder beides sein sollen. Bedenke auch immer das Geräte fast immer Host Namen auflösen müssen also TCP/UDP 53 solltest du also besser auch freigeben.

Punkt 2 wäre dann einfach. Wenn die Default Regel DENY ist dann gilt:

permit tcp/udp host 192.168.100.1 any port 53

permit tcp/udp host 192.168.100.1 any port 515

permit tcp/udp host 192.168.100.1 any port 9100

Damit kann der Drucker dann rein nur mit 53, 515 und 9100 in den Rest der Welt sprechen und sonst kein anderer Host im VLAN 100.

An VLAN 200 musst du gar keine ACL definieren denn die sollen ja überall hin.

Ein WebGUI des Druckers z.B. was TCP 80 oder TCP 443 nutzt ist dann logischerweise aus anderen Netzen unereichbar mit dieser ACL weil nur 515 und 9100 durchkommen.

Du konfigurierst dort schlicht und einfach gar keine ACL auf dem VLAN 200. Oder was soll für dich "Internet" denn bedeuten an Protokollen und IP Adressen ?!

Punkt 2 wäre dann einfach. Wenn die Default Regel DENY ist dann gilt:

permit tcp/udp host 192.168.100.1 any port 53

permit tcp/udp host 192.168.100.1 any port 515

permit tcp/udp host 192.168.100.1 any port 9100

Damit kann der Drucker dann rein nur mit 53, 515 und 9100 in den Rest der Welt sprechen und sonst kein anderer Host im VLAN 100.

An VLAN 200 musst du gar keine ACL definieren denn die sollen ja überall hin.

Allerdings kann ich keinen weiteren Zugriff (TCP und Port 515) einrichten

Was ist denn "Zugriff" ?? Wenn "Zugriff" andere Protokolle als TCP 515 oder TCP 9100 nutzt geht das natürlich auch nicht, logisch denn du lässt ja ausschliesslich nur 515 und 9100 zu sonst nix.Ein WebGUI des Druckers z.B. was TCP 80 oder TCP 443 nutzt ist dann logischerweise aus anderen Netzen unereichbar mit dieser ACL weil nur 515 und 9100 durchkommen.

Auch meine Versuche, den Zugriff aus demm VLAN 200 per ACL ins Internet zuzulassen, sind bisher gescheitert.

Dazu musst du doch nichts zulassen ?!Du konfigurierst dort schlicht und einfach gar keine ACL auf dem VLAN 200. Oder was soll für dich "Internet" denn bedeuten an Protokollen und IP Adressen ?!

Jetzt habe ich noch einmal alle ACL/ACE-Einträge gelöscht, damit ich die default-Zugriffe verstehen lerne.

Sehr vernünftig !Aktuell komme ich aus dem VLAN 200 ins VLAN 102 aber nicht ins VLAN 1

Wie ?? Ganz ohne jegliche Access Liste ?? Dann stimmt irgend etwas mit deinen Routen und/oder den Gateway Eintragen der Geräte im VLAN 1 nicht.Welches ist denn dein Koppel VLAN zur FritzBox ?? Ist das das VLAN 1 ?

Sieht das so aus ??

- Geräte im VLAN 1 haben dann als Default Gateway IP dort immer die FritzBox. Logisch denn das bekommen sie ja dort per DHCP.

- Geräte in den VLANs 101, 102 und 200 haben immer die jeweilige Switch IP in ihrem VLAN als Gateway IP

- Switch hat eine Default Route auf die FritzBox

- FritzBox hat statische Routen auf alle VLAN IP Netze auf die VLAN 1 IP des Switches ! Du kannst auch eine statische Summary Route auf der FB eingeben: 192.168.0.0 Maske:255.255.0.0 Gateway: 192.168.70.254 was dann ALLE 192.168er IP Netze an den Switch routet falls du noch ein paar mehr VLANs im 192.168er Bereich da anlegen willst.

(siehe Skizze oben !)

Achtung bei Winblows !!

Hier solltest du immer die lokale Firewall im Auge haben die Ping (ICMP Protokoll) generell blockt und Zugriffe aus anderen IP Netzen.

windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Bei Ping usw. musst du also ggf. die Winblows Firewall entsprechend customizen !

Im Zweifel also den Drucker oder etwas ohne Firewall pingen.

Wenn das alles sauber klappt dann kannst du dich an die ACLs machen !

Das gilt doch auch für die Geräte im VLAN 1 oder?

WAS bitte soll auch für diese gelten ??Bahnhof ??, Ägypten ?? Die Route in der FB oder wie ??

Ja natürlich ! Die hat ja eine /24er Maske ist also spezifizierter und hat Prezendenz vor der /16er Maske in der FB Route. IP Routing Grundlagen, erste Klasse...

noch einmal auf die Werkseinstellungen zurück setzen. Ausserdem kann ich dann mal dokumentieren, was ich einstelle

Sehr vernünftig und absolut die richtige Vorgehensweise...!Wie gesagt: Gehe strategisch immer so vor das du zuallererst einmal ALLE ACLs von den Interfaces entfernst also mit einem offenen Layer 3 Switch agierst.

Hier stellst du dann sicher das aus allen VLANs sich alle VLANs pimngen und erreichen lassen und aus allen VLANs auch das Internet. Ping auf 8.8.8.8 oder www.heise.de sollte von allen Clients aus allen VLANs klappen.

Wenn das der Fall ist kannst du wasserdicht davon ausgehen das du kein Routing oder Infrastruktur Problem mehr hast und kannst mit deinen ACLs loslegen.

So weisst du immer sicher das wenn etwas nicht geht es einzig und allein nur an den ACLs liegen kann.

Diese PCs sind zwei Windows 10 PCs mit aktiver Firewall

Der Klassiker ! ICMP (Ping) ist immer per Default deaktiviert. Das muss man in der Firewall freischalten und die IP Adress Range dort richtig setzen:

windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Gleiches gilt natürlich auf für Dienste (Date- und Druckerdinest usw.) die man nutzen will.

weder einen DHCP noch einen DNS-Server zur Verfügung stellt

Na ja....ein DNS Server auf einem Switch ist natürlich Unsinn, das gibt es bei keinem Hersteller weltweit.und kann die Geräte auch wieder über den Namen ansprechen.

Das Sinnvollste dafür ist: Du setzt dir einen PiHole ins Netzwerk als DNS.Raspberry Pi Zero W als Pi-hole Adblocker

Damit filterst du nicht nur alle Werbung und sparst Bandbreite auf deinem Internet Anschluss sondern schützt dich auch noch sicher gegen Malware, Trojaner usw.

Natürlich löst er dir auch alle lokalen Namen wieder zentral im Netz auf:

discourse.pi-hole.net/t/howto-using-pi-hole-as-lan-dns-server/53 ...

Zentraler DHCP Server für deine VLANs spielt der natürlich gleich nebenbei auch noch:

Netzwerk Management Server mit Raspberry Pi

3 Fliegen also mit einer Klappe. Besser gehts nicht...

Ein kleiner RasPi Zero mit USB Ethernet Adapter reicht dafür:

buyzero.de/collections/boards-kits/products/neu-pi-zero-w-essent ...

buyzero.de/products/usb-ethernet-adapter-10-100-mbit-s?variant=3 ...

Das Einrichten eines pi war mir jetzt erst einmal zu komplex.

Nicht dein Ernst, oder ?? Cut and Paste aus dem o.a. Tutorial und in 10 Minuten erledigt... Aber egal, oder das NAS oder der rasPi das macht ist letztlich Wumpe. NAS macht dann noch eher Sinn denn das rennt ja so oder so immer in deinem Netz wozu also noch ein zusätzliches Device wie den RasPi ?!

Das Einrichten des DNS-Server hat noch nicht funktioniert.

WO richtest du den denn ein ? Das hast du uns ja leider noch nicht mitgeteilt. Auch auf dem NAS ???Wenn es das NAS ist musst du logischerweise ja auch die NAS IP an den Testrechnern als DNS IP Adresse eingestellt haben und der DNS Server auf dem NAS braucht dann eine DNS Weiterleitung auf die FritzBox IP.

Hast du das berücksichtigt ??

Da ja alle VLANs so oder so über das VLAN 101 (FritzBox) ins Internet gehen macht es Sinn den PiHole auch dort zu plazieren.

Ansonsten ist die Aufteilung absolut OK. Sie ist ja so oder so immer eher eine individuelle Sache denn eine technische. Wie man es gerne für sein eigenes Netz umsetzen möchte ist letztlich also immer eine Frage des persönlichen Geschmacks und seiner individiuellen Netz- oder Security Policy.

Ansonsten ist die Aufteilung absolut OK. Sie ist ja so oder so immer eher eine individuelle Sache denn eine technische. Wie man es gerne für sein eigenes Netz umsetzen möchte ist letztlich also immer eine Frage des persönlichen Geschmacks und seiner individiuellen Netz- oder Security Policy.