KVM Sicherheit - Firewall

VM als Firewall und restliche VMs dahinter absichern

Hallo zusammen,

ich habe eine theoretische Frage bezüglich Sicherheit, KVM QEMU und VMs. Vielleicht weiß jemand eine gute Lösung.

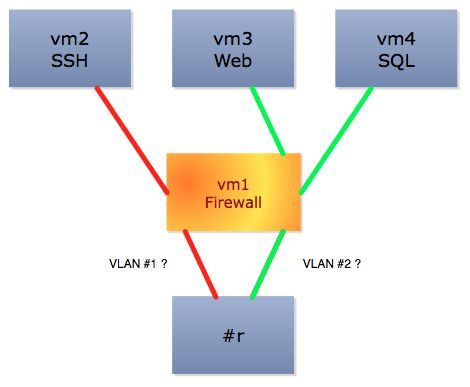

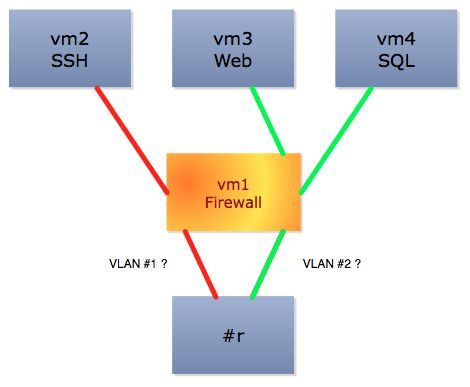

Ich möchte mehrere VMs laufen lassen und dabei eine als Firewall agieren lassen, um eine oder mehrere VMs im Internet abgeschottet von den anderen laufen zu lassen. Zudem möchte ich mit der Firewall den Traffic der VMs überwachen. Ist das so möglich wie ich mir in dem Entwurf vorgestellt habe? Ist es sicherheitstechnisch vertretbar eine VM als Firewall zu benutzen? Wie kann ich ein sicheres Schema realisieren? (kein Tutorial, nur theoretischer Ansatz)

Viele Grüße! Um eine Antwort wäre ich sehr dankbar!

Hier ein Entwurf meiner Vorstellung

Hallo zusammen,

ich habe eine theoretische Frage bezüglich Sicherheit, KVM QEMU und VMs. Vielleicht weiß jemand eine gute Lösung.

Ich möchte mehrere VMs laufen lassen und dabei eine als Firewall agieren lassen, um eine oder mehrere VMs im Internet abgeschottet von den anderen laufen zu lassen. Zudem möchte ich mit der Firewall den Traffic der VMs überwachen. Ist das so möglich wie ich mir in dem Entwurf vorgestellt habe? Ist es sicherheitstechnisch vertretbar eine VM als Firewall zu benutzen? Wie kann ich ein sicheres Schema realisieren? (kein Tutorial, nur theoretischer Ansatz)

Viele Grüße! Um eine Antwort wäre ich sehr dankbar!

Hier ein Entwurf meiner Vorstellung

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 193904

Url: https://administrator.de/forum/kvm-sicherheit-firewall-193904.html

Ausgedruckt am: 29.06.2025 um 12:06 Uhr

3 Kommentare

Neuester Kommentar

Hallo

Das Hostsystem ist nicht wirklich unsichtbar, da es ja zumindest die Hardware bereitstellt und spätestens über die MAC Adressen zu ermitteln ist.

Prinzipiell solltest du folgendes beachten:

- Der Software Stack wird komplizierter und jeder Fehler auf egal welcher Ebene kann zu einem Sicherheits/Stabilitätsproblem werden

- Beim virtuellen verdrahten sieht man nicht was falsch "gesteckt" ist

- Mindestens das Verwaltungsnetz des Hypervisors physisch vom Datennetz der VMs trennen (Basismaschine Multi-Homed)

Ansonsten lässt sich das machen indem mehrere virtuelle Netze/Switches definiert werden und das interne Routing entsprechend eingestellt wird.

Gruß

Andi

Das Hostsystem ist nicht wirklich unsichtbar, da es ja zumindest die Hardware bereitstellt und spätestens über die MAC Adressen zu ermitteln ist.

Prinzipiell solltest du folgendes beachten:

- Der Software Stack wird komplizierter und jeder Fehler auf egal welcher Ebene kann zu einem Sicherheits/Stabilitätsproblem werden

- Beim virtuellen verdrahten sieht man nicht was falsch "gesteckt" ist

- Mindestens das Verwaltungsnetz des Hypervisors physisch vom Datennetz der VMs trennen (Basismaschine Multi-Homed)

Ansonsten lässt sich das machen indem mehrere virtuelle Netze/Switches definiert werden und das interne Routing entsprechend eingestellt wird.

Gruß

Andi