L2TP (ipsec) Probleme von Client zu Server durch Linux-Gateway

Hallo zusammen,

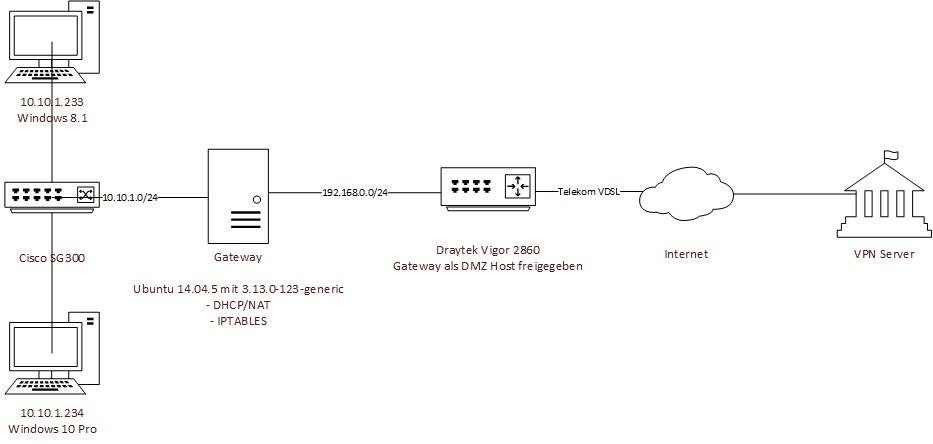

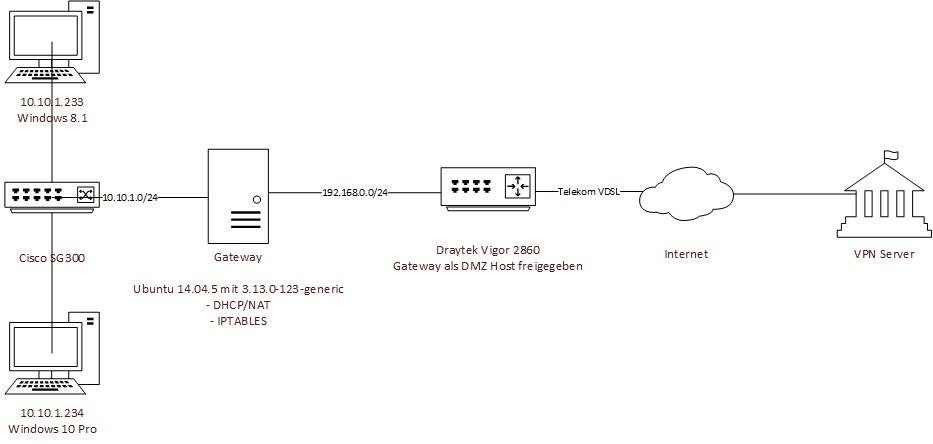

folgende Konstellation:

Das Problem ist ich komme von den Clients seit zwei Monaten nicht mehr an den VPN Server. Die einzige Änderung welche ich durchgeführt habe waren updates (ganz normal apt-get) am Gateway und arbeiten an iptables, welche ich aber Rückgängig gemacht habe, aktuell ist iptables komplett deinstalliert zu Testzwecken.

Windows liefert mir:

Fehler "789": Der L2TP-Verbindungsversuch ist fehlgeschlagen, da ein Verarbeitungsfehler während der ersten Sicherheitsaushandlung mit dem Remotecomputer aufgetreten ist.

Alles andere funktioniert, der Windows 10 Rechner hat keine 3rd party firewall nur windows defender, der 8.1 läuft über GDATA Business.

Das VPN Zertifikat habe ich schon neu beantragt, beim Zielort ist alles in Ordnung. Auf dem Zielserver habe ich keine Zugriff.

Ich habe keine Ahnung wo ich nachforschen muss, es lief davor 2 Jahre tadellos.

Gruß und Dank,

Markus

folgende Konstellation:

Das Problem ist ich komme von den Clients seit zwei Monaten nicht mehr an den VPN Server. Die einzige Änderung welche ich durchgeführt habe waren updates (ganz normal apt-get) am Gateway und arbeiten an iptables, welche ich aber Rückgängig gemacht habe, aktuell ist iptables komplett deinstalliert zu Testzwecken.

Windows liefert mir:

Fehler "789": Der L2TP-Verbindungsversuch ist fehlgeschlagen, da ein Verarbeitungsfehler während der ersten Sicherheitsaushandlung mit dem Remotecomputer aufgetreten ist.

Alles andere funktioniert, der Windows 10 Rechner hat keine 3rd party firewall nur windows defender, der 8.1 läuft über GDATA Business.

Das VPN Zertifikat habe ich schon neu beantragt, beim Zielort ist alles in Ordnung. Auf dem Zielserver habe ich keine Zugriff.

Ich habe keine Ahnung wo ich nachforschen muss, es lief davor 2 Jahre tadellos.

Gruß und Dank,

Markus

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 344193

Url: https://administrator.de/forum/l2tp-ipsec-probleme-von-client-zu-server-durch-linux-gateway-344193.html

Ausgedruckt am: 25.07.2025 um 15:07 Uhr

6 Kommentare

Neuester Kommentar

Ist am Draytek irgendeine Form von VPN-Server aktiviert? Wenn der selber VPN-Server ist, kann er möglicherweise die IKE-Pakete von außen möglicherweise nicht mehr nach innen forwarden und verschluckt sie.

Teste mal parallel auf dem Linux-Gateway mit

(XXX) durch den Namen des Interfaces ersetzen, welches mit dem Draytek verbunden ist, ob du eingehenden Traffic vom VPN-Server erhältst.

Wenn du keinen Traffic siehst, ist vermutlich der Draytek schuld, wenn du eingehende IKE-Pakete siehst, musst du dich mit tcpdump auf die interne Schnittstelle Richtung Switch verlagern und gucken, ob da was ankommt. So kannst du dann die Firewall oder andere Linux-Dienste ausschließen.

Teste mal parallel auf dem Linux-Gateway mit

tcpdump -i XXX -nn "host IPADRESSEDESVPNSERVERS" Wenn du keinen Traffic siehst, ist vermutlich der Draytek schuld, wenn du eingehende IKE-Pakete siehst, musst du dich mit tcpdump auf die interne Schnittstelle Richtung Switch verlagern und gucken, ob da was ankommt. So kannst du dann die Firewall oder andere Linux-Dienste ausschließen.

Dann scheint zumindest nicht die Firewall des Linux-Gateways verantwortlich zu sein - denn wenn du Traffic in beide Richtungen auf der internen Schnittstelle siehst, wird dieser ja ganz offensichtlich geforwarded.

Dein Cisco... Arbeitet der ebenfalls als Router/Firewall oder ist der einfach nur als L2-Switch konfiguriert?

Eventuell kannst du einmal mit Wireshark auf dem Client prüfen, ob der identische Pakete sieht wie dein Linux-Gateway?

Am Besten auf Client und Gateway parallel beobachten ob da Pakete verschwinden...

Dein Cisco... Arbeitet der ebenfalls als Router/Firewall oder ist der einfach nur als L2-Switch konfiguriert?

Eventuell kannst du einmal mit Wireshark auf dem Client prüfen, ob der identische Pakete sieht wie dein Linux-Gateway?

Am Besten auf Client und Gateway parallel beobachten ob da Pakete verschwinden...

Ein "Hallo",

wenn auch nachträglich dazu.

Setz doch einfach mal CentOS auf und installiere Dir dann SoftEtherVPN als Server Version und den VPN Server

stellst Du dann in die DMZ rein und gut ist es.

Gruß

Dobby

wenn auch nachträglich dazu.

Setz doch einfach mal CentOS auf und installiere Dir dann SoftEtherVPN als Server Version und den VPN Server

stellst Du dann in die DMZ rein und gut ist es.

Gruß

Dobby