Lancom Router Site to Site Problem mit Außenstellen

Guten Tag zusammen,

in der Hauptgeschäftsstelle nutzen wir einen Lancom 1781VA Router und haben i.d.R. zwei gleichzeitige IPSec Site to Site Verbindungen mit den Außenstellen.

In Büro 1 kommt ein Omnia Turris Router hinter einer Fritzbox zum Einsatz. Der Router baut den Tunnel auf und wurde nicht ge-NATed sondern als Exposed Host in der Firtzbox gemapped.

Im Büro 2 steht ein Mikrotik Routerboard, ebenfalls hinter einer Fritzbox. Auch hier baut der Router (Mikrotik ) den Tunnelk auf. Er ist hier allerdings ge-NATed (500, 4500 und ESP) hinter der Fritzbox.

Folgendes Phänomen:

Site to Site Verbindung 1 mit entferntem Büro 1 ist aufgebaut (IKEv1).

Nun baut Büro 2 ebenfalls eine Site to Site Verbindung auf (allerdings über IKEv2).

In diesem Moment wird die erste Site to Site Verbindung scheinbar automatisch beendet.

Wir haben die Standard-VPN Option (5 gleichzeitige Tunnel), wobei gleichzeitig höchstens die beiden vorgenannten aufgebaut sind.

Log:

31 2020-12-02 07:19:03 AUTH Info User S2S-Buero1 logged out

32 2020-12-02 07:19:03 AUTH Hinweis User S2s_Buero2 successfully logged in

Mehr steht nicht drin...

Liegt es vllt. daran, dass beide Standorte unterschiedliche IKE verwenden?

Danke für weiterbringende Überlegungen.

in der Hauptgeschäftsstelle nutzen wir einen Lancom 1781VA Router und haben i.d.R. zwei gleichzeitige IPSec Site to Site Verbindungen mit den Außenstellen.

In Büro 1 kommt ein Omnia Turris Router hinter einer Fritzbox zum Einsatz. Der Router baut den Tunnel auf und wurde nicht ge-NATed sondern als Exposed Host in der Firtzbox gemapped.

Im Büro 2 steht ein Mikrotik Routerboard, ebenfalls hinter einer Fritzbox. Auch hier baut der Router (Mikrotik ) den Tunnelk auf. Er ist hier allerdings ge-NATed (500, 4500 und ESP) hinter der Fritzbox.

Folgendes Phänomen:

Site to Site Verbindung 1 mit entferntem Büro 1 ist aufgebaut (IKEv1).

Nun baut Büro 2 ebenfalls eine Site to Site Verbindung auf (allerdings über IKEv2).

In diesem Moment wird die erste Site to Site Verbindung scheinbar automatisch beendet.

Wir haben die Standard-VPN Option (5 gleichzeitige Tunnel), wobei gleichzeitig höchstens die beiden vorgenannten aufgebaut sind.

Log:

31 2020-12-02 07:19:03 AUTH Info User S2S-Buero1 logged out

32 2020-12-02 07:19:03 AUTH Hinweis User S2s_Buero2 successfully logged in

Mehr steht nicht drin...

Liegt es vllt. daran, dass beide Standorte unterschiedliche IKE verwenden?

Danke für weiterbringende Überlegungen.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 627416

Url: https://administrator.de/forum/lancom-router-site-to-site-problem-mit-aussenstellen-627416.html

Ausgedruckt am: 12.07.2025 um 19:07 Uhr

27 Kommentare

Neuester Kommentar

Vorweg: Auch der erste Router läuft über NAT. NAT ist es erst dann nicht, wenn der Router selbst die öffentliche IP am eigenen WAN-Interface hat, was in deinem Fall nicht sein kann. Exposed Host ist nur eine Kombination aus statischem NAT und einer öffenen Firewall.

Hast du eventuell in der Backuptabelle einen Eintrag, der einen oder beide VPN-Gegenstellen beinhaltet?

Gibt es Überschneidungen bei Einträgen in der Routingtabelle?

Nein, an den unterschiedlichen IKE-Versionen liegt es nicht, ich hab hier Router, da sind mehrere Dutzend Gegenstellen gleichzeitig aktiv, im IKEv1- und IKEv2-Mischbetrieb.

Für weitere Logs musst du mal einen vpn-status-Trace anwerfen.

Hast du eventuell in der Backuptabelle einen Eintrag, der einen oder beide VPN-Gegenstellen beinhaltet?

Gibt es Überschneidungen bei Einträgen in der Routingtabelle?

Nein, an den unterschiedlichen IKE-Versionen liegt es nicht, ich hab hier Router, da sind mehrere Dutzend Gegenstellen gleichzeitig aktiv, im IKEv1- und IKEv2-Mischbetrieb.

Für weitere Logs musst du mal einen vpn-status-Trace anwerfen.

Moin,

Was sagt denn der Lanmonitor ?

Versuch mal das Tracen mit dem Trace-Modul, welches im Lanconfig eingebaut ist.

In der CLI kannst du mit

"trace # vpn-status" zwischen Off und On wechseln, in dem du Enter drückst. Wenn der Router dir Tracedaten in der CLI ausgeben soll, muss ON aktiv sein.

Bsp:

Was sagt denn der Lanmonitor ?

Versuch mal das Tracen mit dem Trace-Modul, welches im Lanconfig eingebaut ist.

In der CLI kannst du mit

"trace # vpn-status" zwischen Off und On wechseln, in dem du Enter drückst. Wenn der Router dir Tracedaten in der CLI ausgeben soll, muss ON aktiv sein.

Bsp:

root@router:/

> trace # vpn-status

VPN-Status OFF

root@router/

> trace # vpn-status

VPN-Status ON

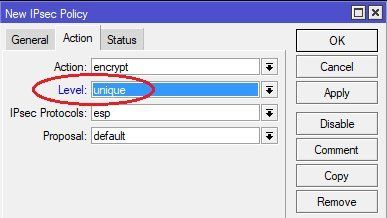

Für Buero1 war das Remote-Gateway mit 0.0.0.0 im Lancom eingetragen.

Das ist kein Problem sondern ganz normal, wenn die Gegenseite die Verbindung aufbauen soll.Du hast aber eine Fehlkonfiguration drin. Laut dem Trace ist die Verbindung zum Büro1 eine Main-Mode-Verbindung, wird aber mit 0.0.0.0 angegeben. Bei Main-Mode-Verbindungen müssen beide Seiten die IP-Adresse der Gegenseite kennen (es muss die IP sein) oder du musst mit Zertifikaten arbeiten. Ansonsten muss es eine Aggressive Mode-Verbindung oder über IKEv2 realisiert werden (IKEv2 hat den Unterschied Main/Aggressive Mode nicht mehr).

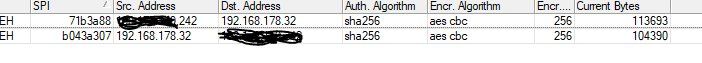

Das meinst du aber jetzt auf beide Router in Summe bezogen, oder ?? Die P2 SA definiert man ja nur einmal pro Router.

Oben war es aber so gemeint (wenn man den TO richtig versteht) das der TO 2 Netzwerke tunneln will die sich nicht in eine gemeinsame CIDR Maske bringen lassen. Dann braucht er 2 SAs pro Richtung.

Nach deiner Rechnung sind es dann 4 SAs... Dann stimmt es wieder logisch.

Oben war es aber so gemeint (wenn man den TO richtig versteht) das der TO 2 Netzwerke tunneln will die sich nicht in eine gemeinsame CIDR Maske bringen lassen. Dann braucht er 2 SAs pro Richtung.

Nach deiner Rechnung sind es dann 4 SAs... Dann stimmt es wieder logisch.

Könnte das der Fehler sein?

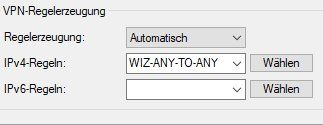

Nein, könnte es nicht !Eine Firewall Regel und eine IP Route sind bekanntlich zwei gänzlich verschiedene Dinge und haben soviel miteinander zu tun wie ein Fisch mit einem Fahrrad. "Regelerzeugung" spricht ja nun deutlich für eine Firewall "Regel" die die IPsec Protokollkomponenten UDP 500 (IKE) und UDP 4500 (NAT-T) bzw. ESP passieren lässt und eben nicht für eine IP Route. Obwohl diese auch dynamisch erzeugt wird bei IPsec.

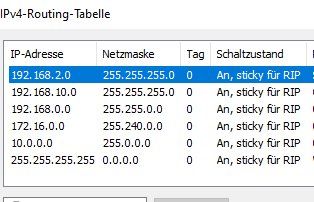

Bei IPsec VPN Tunnel sind keine Routen erforderlich ! Die Forwarding Information wird über die Phase 2 SAs automatisch in die Routing Tabelle übertragen.

Kann man auch immer selber sehen wenn man sich bei aktivem Tunnel einfach mal die Routing Tabelle des Systems ansieht. Dadrüber dann sinnfrei konfigurierte statische IP Routen können also nur Probleme bereiten und sind unsinnig.

Also können die Routen in der Tabelle gelöscht werden?

Wenn es die Routen zu den VPN Netzen via Tunnel Interface sind ja, denn die sind überflüssig. Da mit statischen Routen "rumzubiegen" macht alles nur noch schlimmer.Im Mikrotik (buero2) ist die mit "accept" konfiguriert.

Das ist richtig. Die legt MT automatisch an weil es natürlich Unsinn ist im Tunnel selber NAT (Masquerading) zu machen. Dort macht man logischerweise niemals NAT ansonsten wäre das Routing durch die dann aktive NAT Firewall immer eine Einbahnstrasse.Siehe dazu auch hier:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

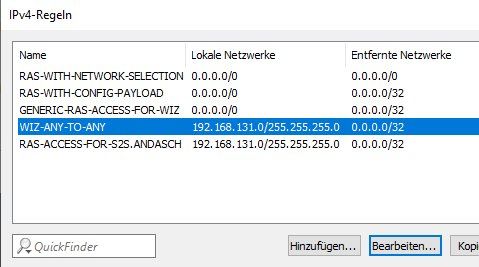

Die dritte, vierte und fünfte Route aus dem Bild sind sogenannte Sperrrouten. Die verhindern, dass beim Zugriff auf eine RFC1918-IP, die es im eigenen Netz nicht gibt, keine Kommunikation über die Defaultroute läuft. Steht aber auch in der Beschreibung dahinter, die abgeschnitten wurde.

Die erste und zweite Route müsste zu VPN-Verbindungen gehören und die letzte ist die Defaultroute.

Die erste und zweite Route müsste zu VPN-Verbindungen gehören und die letzte ist die Defaultroute.

"Entferne Netzwerke" hat jetzt aber eine /32 Bit Hostmaske ?! Etwas komisch....

Was meinst du mit "...konnten keine Verbindungen mehr aufgebaut werden." Heisst das es kann kein Tunnel aufgebaut werden ? Der Tunnelaufbau hat mit einer Route nichts zu tun.

Oder meinst du damit lediglich das du remote Endgeräte via VPN dann nicht pingen kannst. Das man zusätzlich zur Phase 2 SA Negotiation noch statische Routen für die VPN Netze eintragen muss gibts bei keinem Hersteller. Es ist ungewöhnlich das Lancom sowas erzwingt...aber nungut. Dann sind die eben anders als der Rest der Welt.

Leider ist ja das Bild der v4 Routing Tabelle bei aktivem Tunnel unvollständig da man das Wichtigste, sprich das Gateway, nicht erkennen kann.

Was meinst du mit "...konnten keine Verbindungen mehr aufgebaut werden." Heisst das es kann kein Tunnel aufgebaut werden ? Der Tunnelaufbau hat mit einer Route nichts zu tun.

Oder meinst du damit lediglich das du remote Endgeräte via VPN dann nicht pingen kannst. Das man zusätzlich zur Phase 2 SA Negotiation noch statische Routen für die VPN Netze eintragen muss gibts bei keinem Hersteller. Es ist ungewöhnlich das Lancom sowas erzwingt...aber nungut. Dann sind die eben anders als der Rest der Welt.

Leider ist ja das Bild der v4 Routing Tabelle bei aktivem Tunnel unvollständig da man das Wichtigste, sprich das Gateway, nicht erkennen kann.

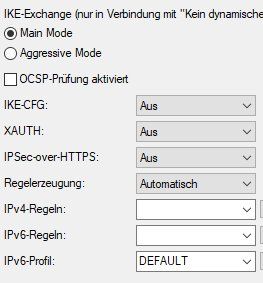

Die Netzwerkregeln muss man nicht beachten, weil die bei "Automatisch" gar nicht beachtet werden. Es ist egal, ob was im Feld eingetragen ist oder nicht. Kannst zur Sicherheit den Eintrag löschen.

Bei der automatischen Regelerzeugung werden die Netzbeziehungen automatisch aus der Routingtabelle (alle Einträge für die jeweilige VPN-Gegenstelle) und den IP-Subnetzen, die das passende ARF-Tag tragen, erzeugt.

Die manuelle Regelerzeugung benötigt man erst, wenn man von einer VPN-Gegenstelle durch die Zentrale zu einer weiteren VPN-Gegenstelle durchgreifen möchte oder ein Netzwerk erreichen muss, das der Router in der Zentrale nicht als Interface hat.

Bei der automatischen Regelerzeugung werden die Netzbeziehungen automatisch aus der Routingtabelle (alle Einträge für die jeweilige VPN-Gegenstelle) und den IP-Subnetzen, die das passende ARF-Tag tragen, erzeugt.

Die manuelle Regelerzeugung benötigt man erst, wenn man von einer VPN-Gegenstelle durch die Zentrale zu einer weiteren VPN-Gegenstelle durchgreifen möchte oder ein Netzwerk erreichen muss, das der Router in der Zentrale nicht als Interface hat.

Ja, LANCOM ist anders, aber man kann sehr gut damit klar kommen. Jeder Hersteller hat seine Schwachen und Stärken.

VPN LANCOM zu LANCOM ist dagegen ne supereinfache Sache.

Im Gegensatz zu LANCOM hat Mikrotik keine All-in-One-Lösung. Modem und VoIP ist immer extern und mit Mehraufwand verbunden.

Zur Syntax: Da tun sich LANCOM und Mikrotik nichts, nur weils anders ist, ist es nicht unbedingt kryptisch.

VPN LANCOM zu LANCOM ist dagegen ne supereinfache Sache.

Im Gegensatz zu LANCOM hat Mikrotik keine All-in-One-Lösung. Modem und VoIP ist immer extern und mit Mehraufwand verbunden.

Zur Syntax: Da tun sich LANCOM und Mikrotik nichts, nur weils anders ist, ist es nicht unbedingt kryptisch.