Lancom Switch GS-3528XP mit D-Link Switch DGS-1224T per VLAN verbinden

Hallo zusammen,

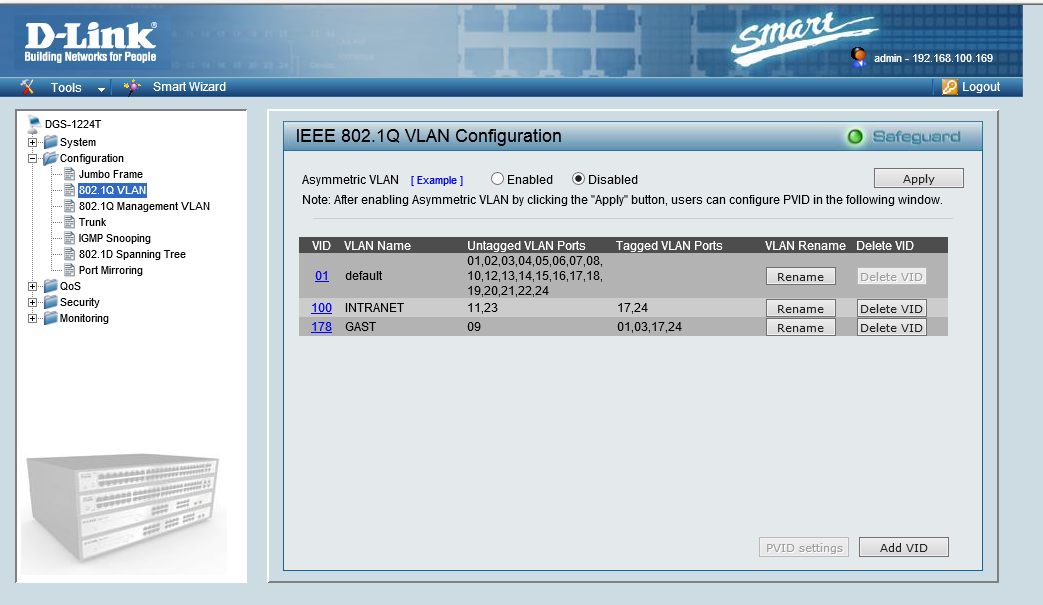

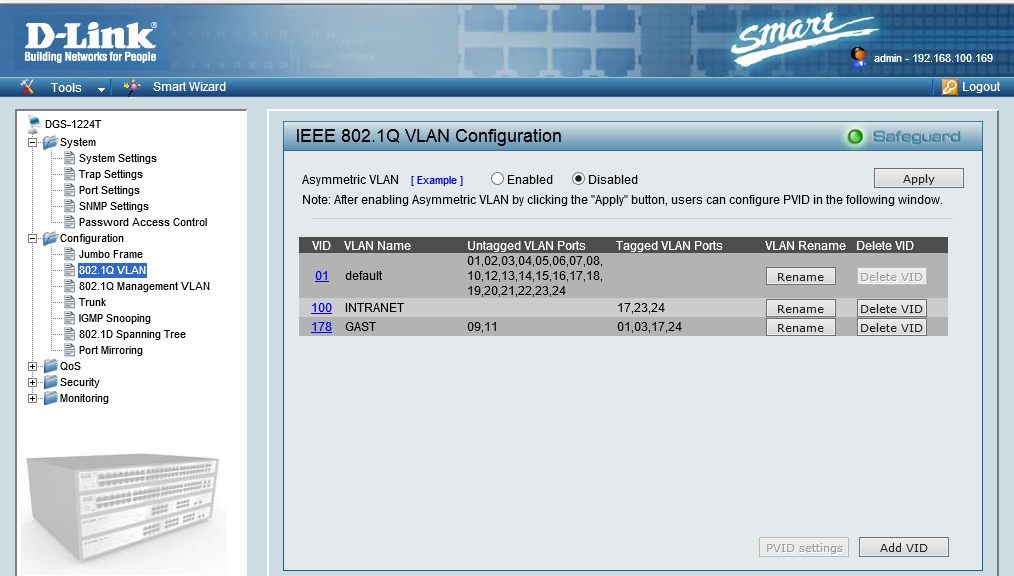

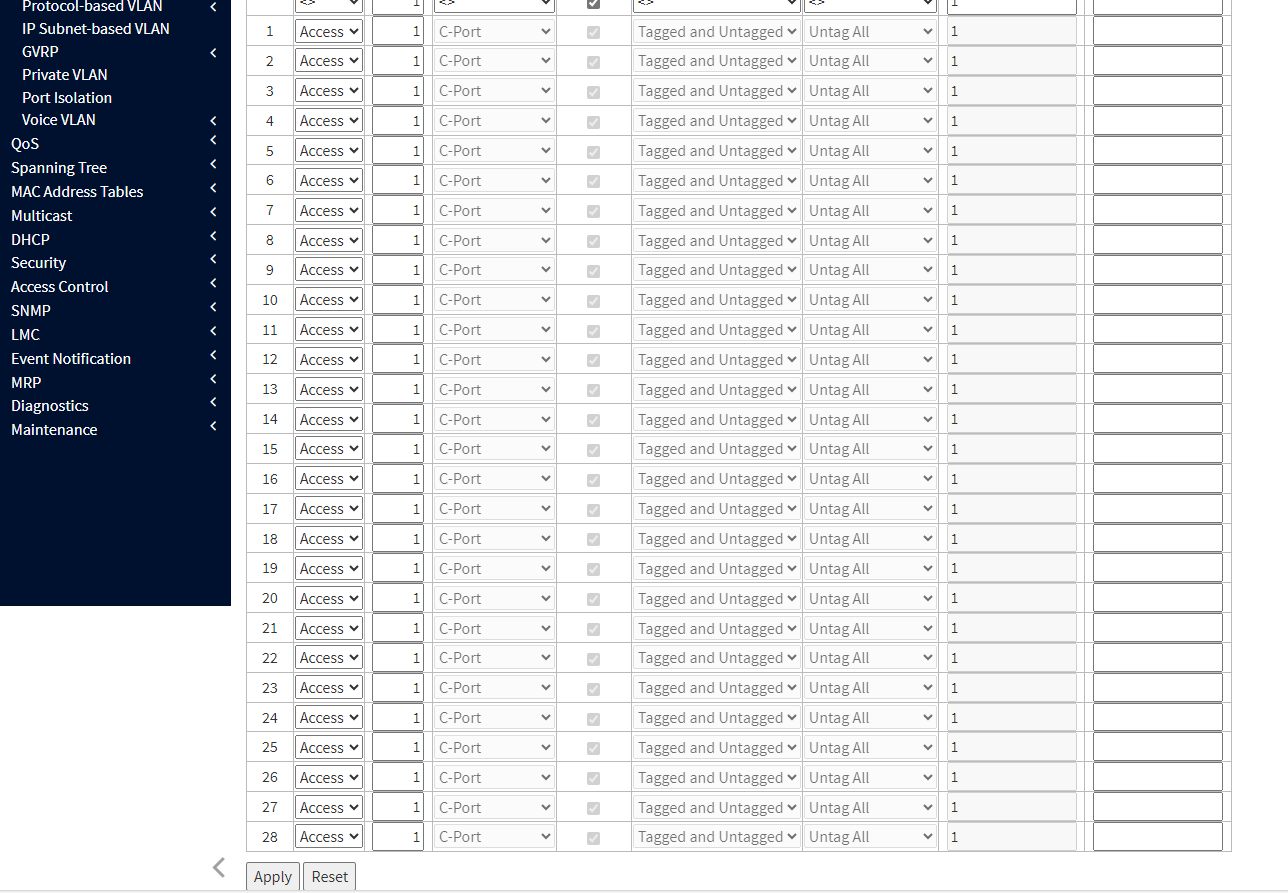

wie bereits im Titel beschrieben, will ich den Lancom Switch GS-3528XP mit dem D-Link Switch DGS-1224T per VLAN verbinden. Die Switche sind per Lichtwellenleiterkabel miteinander verbunden. Bei DGS-1224T an Port 24 und bei GS-3528XP an Port 28. Auf dem DGS-1224T ist bereits VLAN eingerichtet, siehe Foto:

Am Port 9 und 11 können Endgeräte angeschlossen werden, die dann Gast-Netz bekommen. Am Port 17 hängt der Router an dem ebenfalls VLAN eingerichtet ist. An Port 23 hängt mein PC, der VLAN fähig ist. Und an Port 1 und 3 hängt jeweils ein Access Point. Nun brauche ich aber zu wichtigen Testzwecken noch einen zweiten Switch im Netzwerk, eben den GS-3528XP. Das Problem ist nun, ich habe keine Ahnung was ich am GS-3528XP einstellen muss, damit die beiden Switche verbunden sind und ich auch dort mein VLAN-Netz nutzen kann.

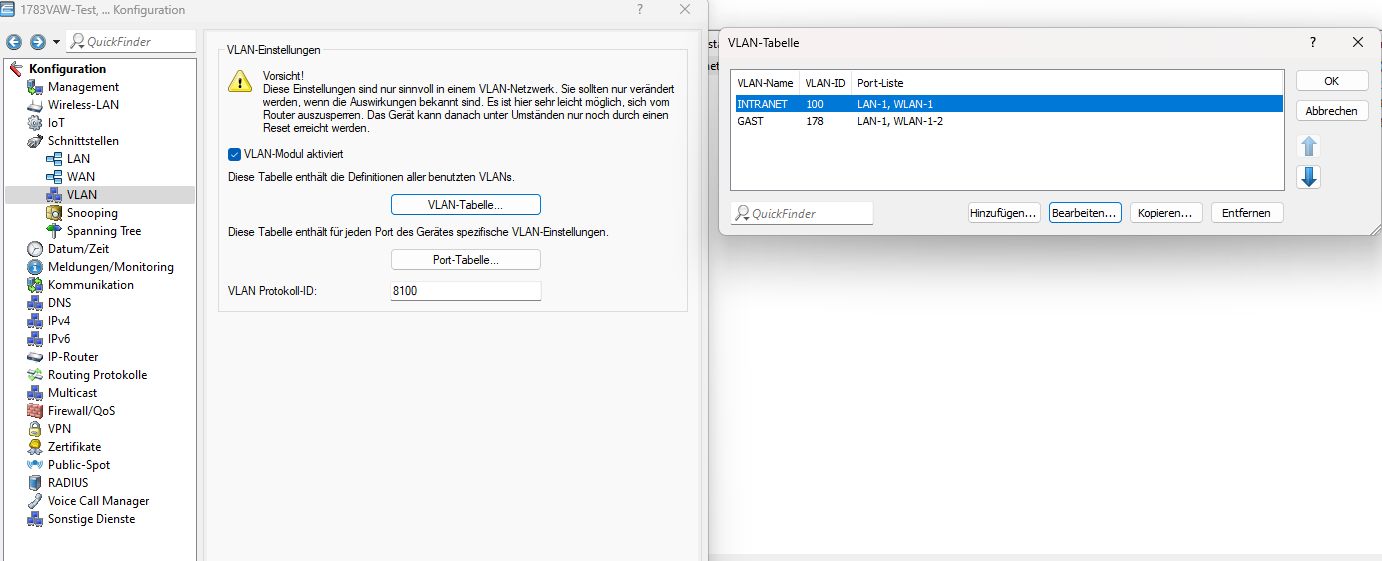

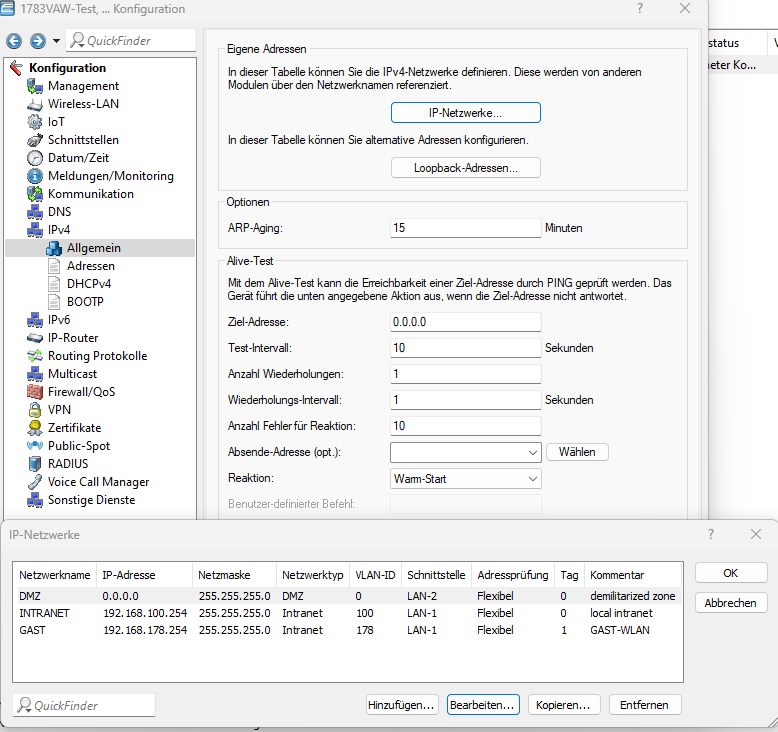

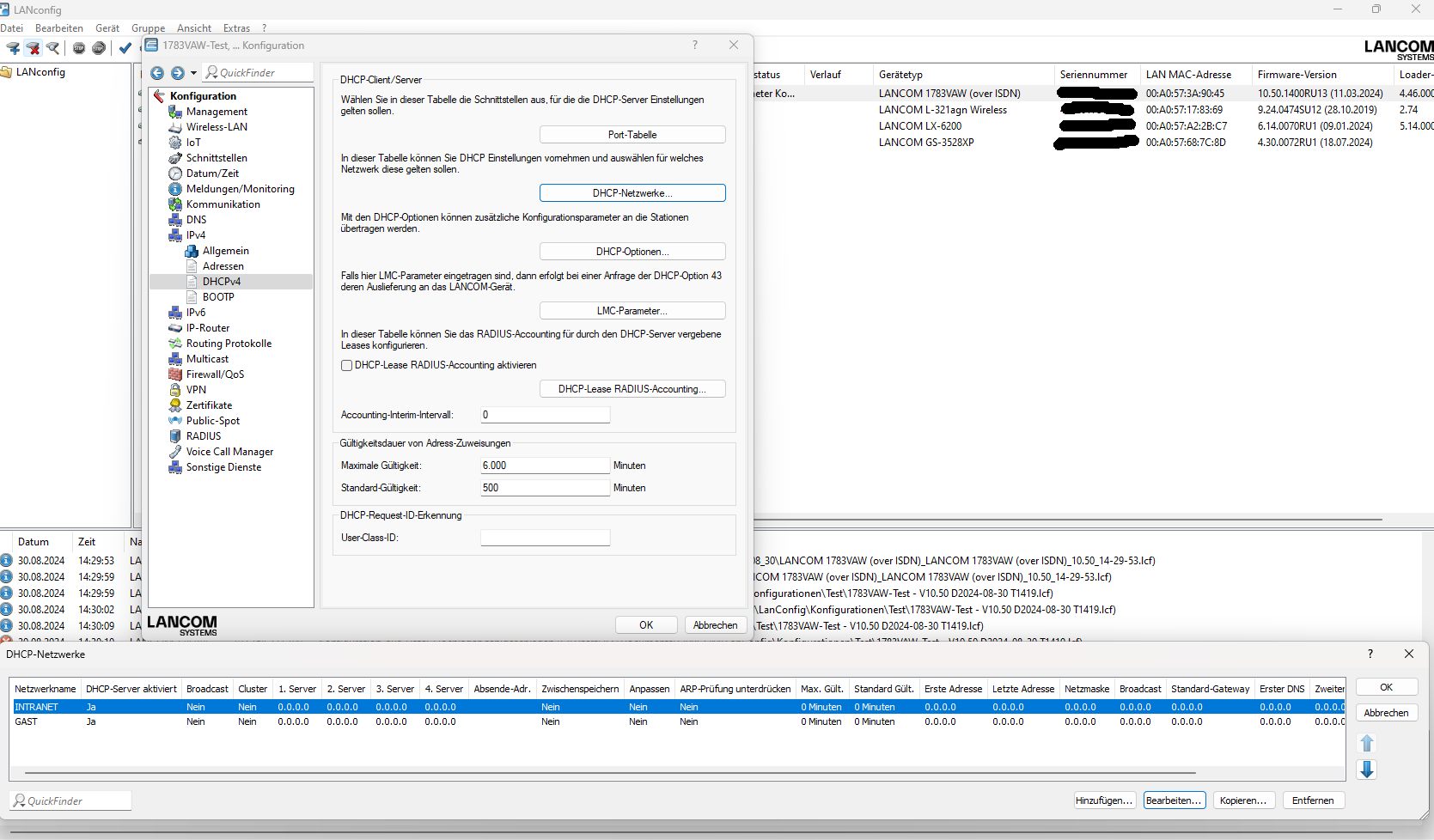

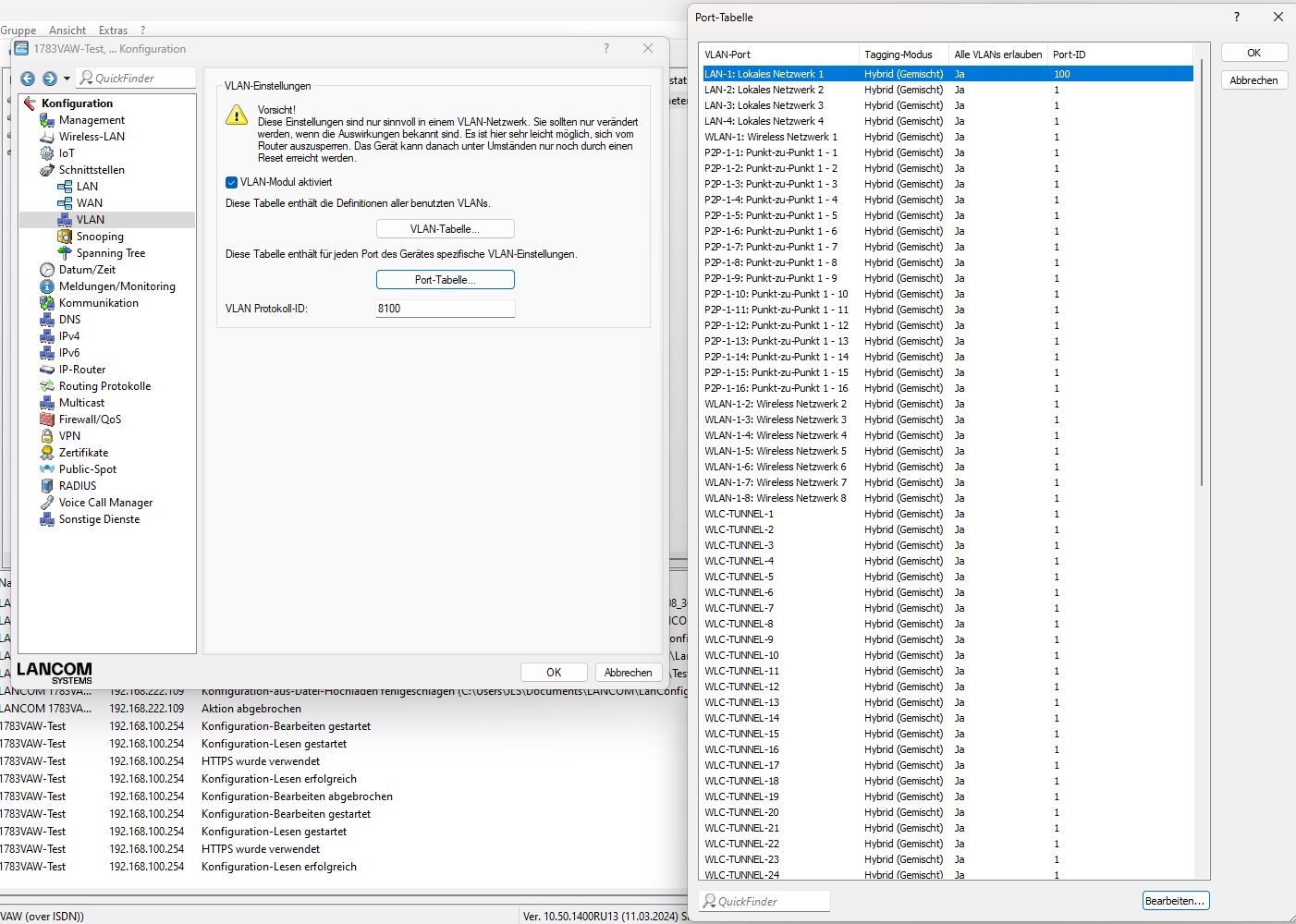

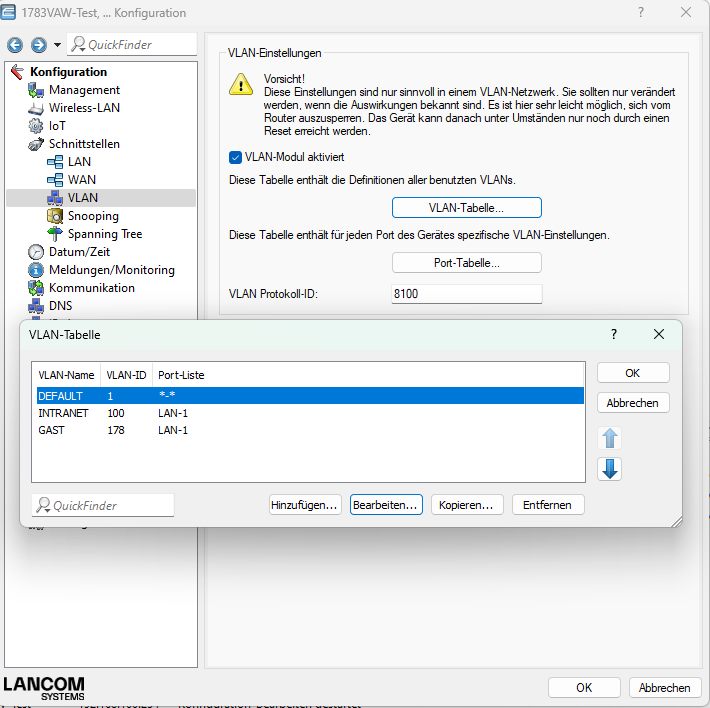

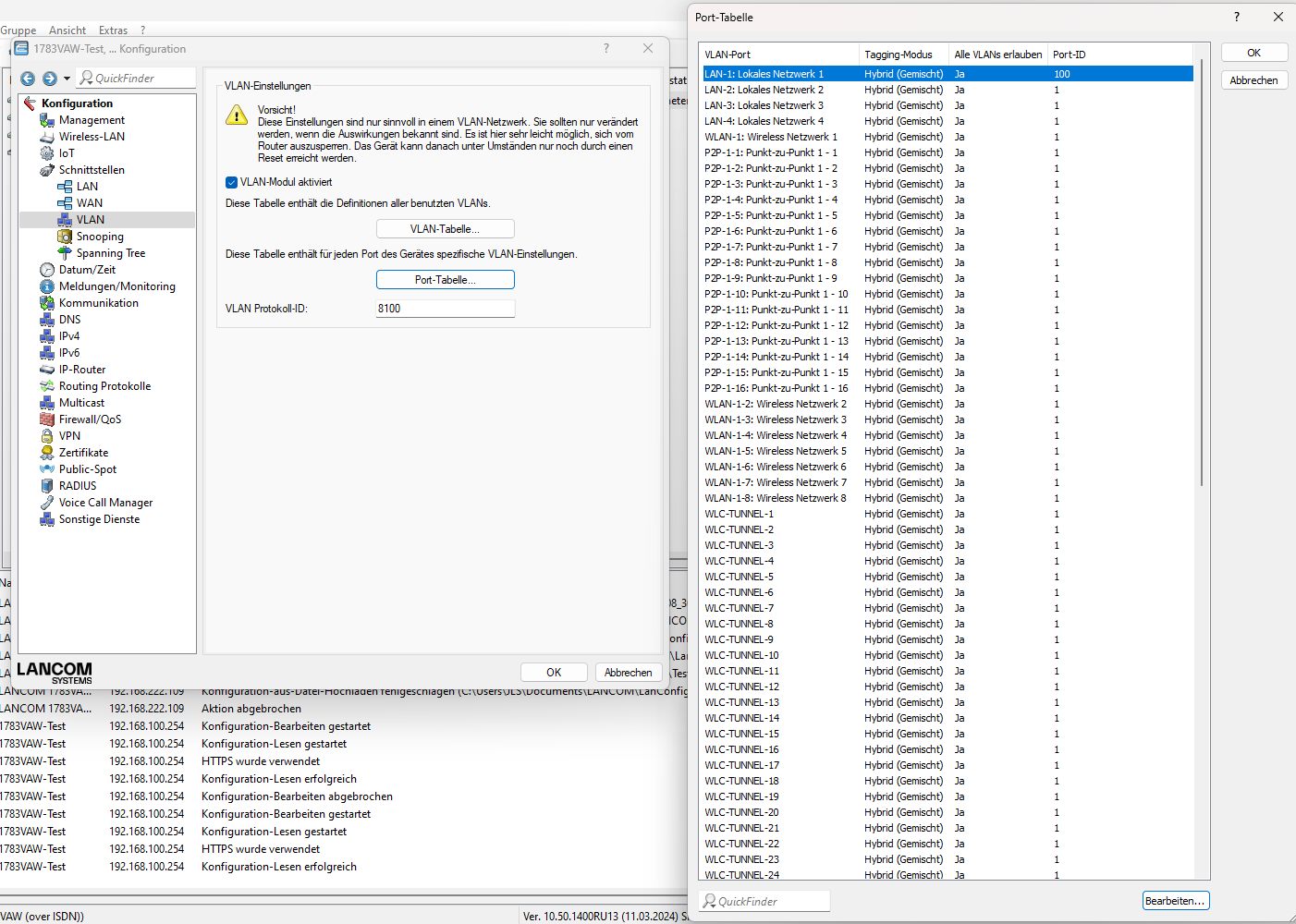

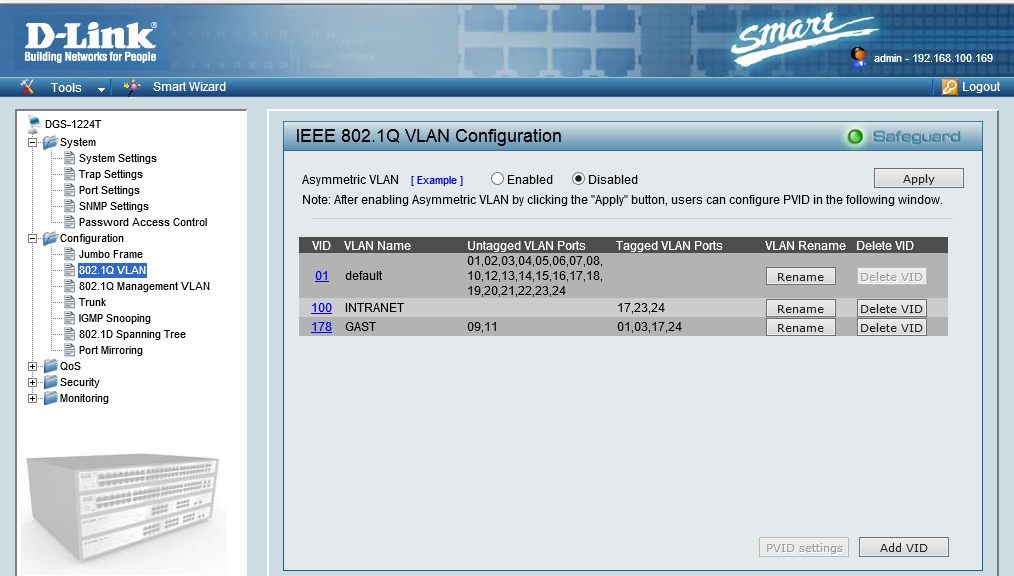

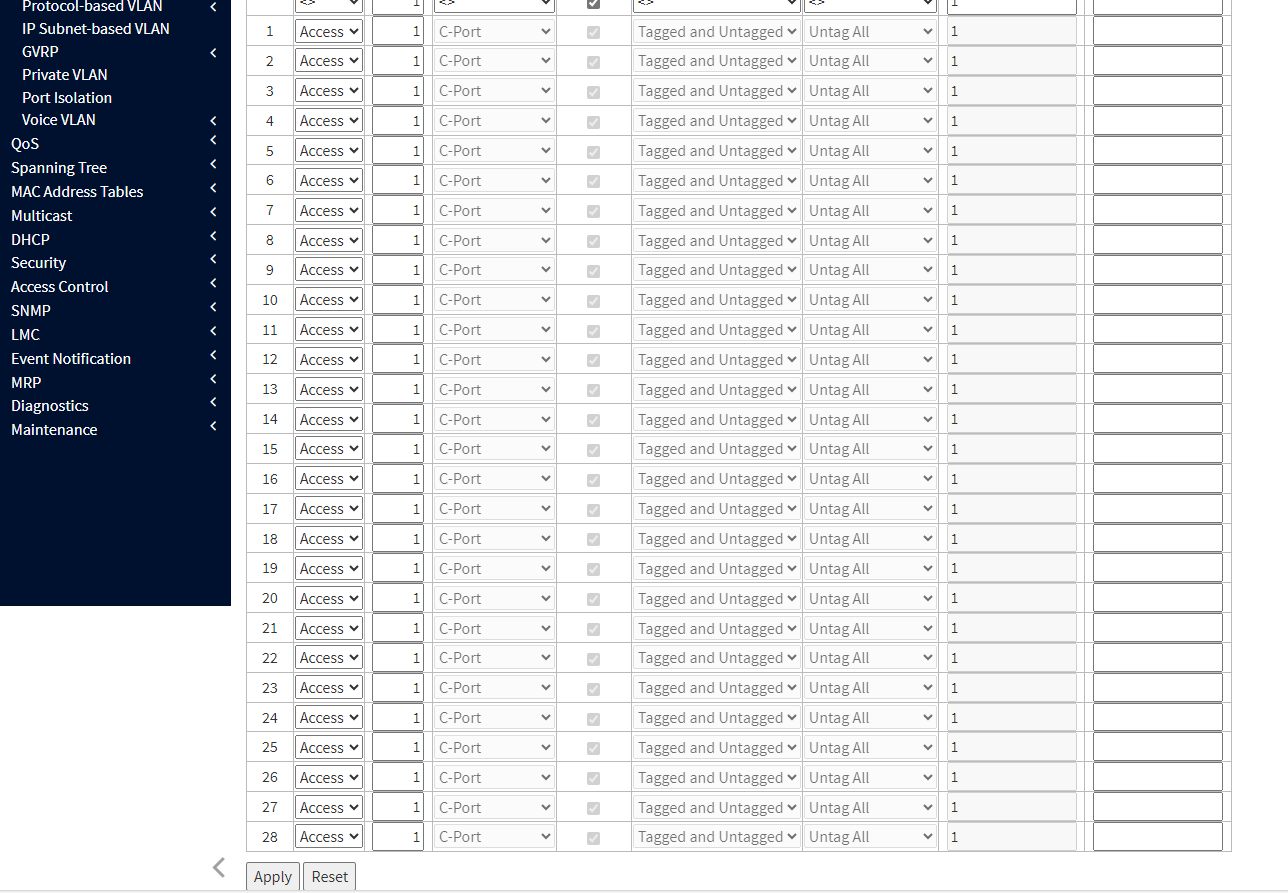

Die VLAN-Konfigurationseinstellungen auf dem GS-3528XP sehen so aus:

Ich hab da schon viel rumprobiert aber nix hat funktioniert, wurde eigentlich immer aus dem Switch ausgesperrt und musste resetten. Wenn mir da jemand weiterhelfe könnte, würde ich mich sehr freuen.

Grüße und vielen Dank im Voraus für eure Antworten.

wie bereits im Titel beschrieben, will ich den Lancom Switch GS-3528XP mit dem D-Link Switch DGS-1224T per VLAN verbinden. Die Switche sind per Lichtwellenleiterkabel miteinander verbunden. Bei DGS-1224T an Port 24 und bei GS-3528XP an Port 28. Auf dem DGS-1224T ist bereits VLAN eingerichtet, siehe Foto:

Am Port 9 und 11 können Endgeräte angeschlossen werden, die dann Gast-Netz bekommen. Am Port 17 hängt der Router an dem ebenfalls VLAN eingerichtet ist. An Port 23 hängt mein PC, der VLAN fähig ist. Und an Port 1 und 3 hängt jeweils ein Access Point. Nun brauche ich aber zu wichtigen Testzwecken noch einen zweiten Switch im Netzwerk, eben den GS-3528XP. Das Problem ist nun, ich habe keine Ahnung was ich am GS-3528XP einstellen muss, damit die beiden Switche verbunden sind und ich auch dort mein VLAN-Netz nutzen kann.

Die VLAN-Konfigurationseinstellungen auf dem GS-3528XP sehen so aus:

Ich hab da schon viel rumprobiert aber nix hat funktioniert, wurde eigentlich immer aus dem Switch ausgesperrt und musste resetten. Wenn mir da jemand weiterhelfe könnte, würde ich mich sehr freuen.

Grüße und vielen Dank im Voraus für eure Antworten.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 667737

Url: https://administrator.de/forum/lancom-switch-gs-3528xp-mit-d-link-switch-dgs-1224t-per-vlan-verbinden-667737.html

Ausgedruckt am: 26.07.2025 um 03:07 Uhr

13 Kommentare

Neuester Kommentar

Hab diese Anleitung jetzt mal ausprobiert

Welchen Mode hast du denn genutzt?? Hybrid oder Trunk?Der Lancom Uplink Mode "Trunk" ist generell nicht zu empfehlen, weil er das PVID VLAN nicht überträgt was bei anderen Switches in der Regel aktiv ist. Das PVID VLAN ist das VLAN was UNgetaggten Traffic an den Ports forwardet und in der Regel immer das VLAN in dem auch die Management IP hängt sofern man die nicht auf eine andere VLAN ID umlegt. (Was viele Low Budget Switches oftmals gar nicht supporten)

In der Regel ist das bei allen Herstellern aktiv wie du ja auch an deinem D-Link sehen kannst der alle Trunk Ports auch mit der PVID 1 versehen hat!

Fazit:

Nutze an der Lancom Gurke immer nur den Hybrid Mode, denn der ist weitgehend kompatibel mit allen anderen Herstellern und typischen Trunk Port Konfigurationen.

Dann gehst du, wie immer, strategisch vor:

- Belasse den Konfig PC immer an einem untagged VLAN 1 Port am D-Link also dem Management VLAN. So verlierst du niemals den Management Zugang.

- Stelle vorher sicher das der Lancom entweder eine gültige, statische VLAN 1 IP hat oder er sich eine IP per DHCP zieht im VLAN 1. (DHCP Client Mode)

- Belasse auch den Router am D-Link Switch, denn hier hast du den Management Zugang im VLAN 1 sowohl auf den Switch als auch auf den Router sowie alle beteiligten VLANs 1, 100 und 178. Das stellt sicher das dieser Teil vlantechnisch sauber funktioniert. So behält du immer deinen Management Zugang (VLAN 1) und weisst immer das wenn etwas am angeschlossenen Lancom nicht funktioniert nur die Trunk Konfig sein kann! Auch den Uplink Port 24 am D-Link zum Lancom hast du korrekt konfiguriert mit PVID 1 (Management) und den tagged VLANs 100 und 178

- Das Lancom Pendant dieses D-Link Port 24 also den Lancom Port 28 setzt du folgendermassen

- Trunk Mode = Hybrid

- Port VLAN = ID 1 (Default, überträgt VLAN 1 UNtagged)

- Ingress Acceptance = Tagged and Untagged

- Egress Tagging = Untag Port VLAN

- Allowed VLANs = VLAN 1, 100, 178

- Fertisch

- Nach Zusammenstecken beider Switches sollte die Lancom IP im VLAN 1 vom o.a. Konfig PC im D-Link VLAN 1 pingbar sein.

Dann setzt du dir auf der Lancom Gurke 2 Endgeräte Accessports in die VLANs 100 und 178 zum Testen mit einem PC. VLAN 1 musst du nicht, da alle Ports eh Accessports im Default VLAN 1 sind.

- Tagging Mode = Access (Endgeräteport ohne Tagging das statisch fest einem VLAN zugeordnet wird. (Sog. "portbased VLAN")

- Port VLAN = VLAN-ID 100 oder 178

- Ingress Acceptance = Im Access Mode ausgegraut und kannst du ignorieren. (Es wird automatisch die Port VLAN-ID hinterlegt)

- Egress Tagging = Im Access Mode auch ausgegraut und kannst du ignorieren. (Dito)

- Allowed VLANs = Im Access Mode ausgegraut und kannst du ignorieren. (Dito)

Jetzt kannst du einen x-belibigen Test PC in einen dieser 3 VLAN Access Ports stecken der dann aus den jeweiligen VLANs zu dem Testport eine IP vom Router per DHCP bekommt so wie es am D-Link ja auch passiert. (ipconfig -all)

Das verifiziert dann das dein Uplink Trunk zw. den Switches sauber rennt und sollte so auf Anhieb klappen.

An Port 23 hängt mein PC, der VLAN fähig ist.

Das muss er gar nicht und ist für ein klassisches Endgerät wie einen PC auch unsinnig wenn man diesen Port dem VLAN 100 als "Access Port" (PVID 100) fest untagged zuweist. Es wäre ja unsinnig wenn man einen PC an einer NIC immer umständlich dediziert taggen müsste um ihn in anderen VLANs zu betreiben. Nicht das du hier einen fatalen Denkfehler begehst was portbased VLANs anbetrifft?!Grundlagen und weitere Detailinfos zu solchen einfachen Setups inkl. bunter Erklärbilder auch HIER und HIER.

PVID Erklärung hier.

nur jetzt nehme ich an, dass ich irgendwas am Router falsch eingestellt habe

Das ist richtig! Vermutlich stimmt irgendwas am VLAN Tagging dieser VLANs an der Netzwerkkarte nicht. Besonders VLAN 100.Du routest deine VLANs mit dem Windows Rechner, richtig?? 🤔

Hast du das entsprechende Tutorial dazu gelesen??

⚠️ Wenn es Winblows ist musst du beachten das das Layer 3 Forwarding (Routing) im Betriebssystem explizit aktiviert werden muss! Zudem muss natürlich auch ein DHCP Server in diesen VLANs aktiviert sein sofern du dort dynamische IP Adressen verteilen willst.

Die Schritte wie das im Detail zu machen ist findest du u.a. HIER!

Ich benutze zum routen der VLANs den Lancom Router 1783VAW

OK, das war leider aus der Beschreibung nicht so ganz ersichtlich.Leider erwähnst du dann in deiner Beschreibung nicht an welchem Switch und mit welcher Port und Portkonfig dort dein Lancom angebunden ist??

Wichtig ist das dieser Port auch als Trunk Port also mit PVID 1 und Tagged für 100 und 178 eingerichtet ist!

Un wenn der Lancom routet ist dann deine Aussage "An Port 23 hängt mein PC, der VLAN fähig ist." ziemlicher Unsinn. Ganz besonders wenn der Port 23 dann noch "Tagged" im VLAN 100 hängt.

Das ist dann falsch konfiguriert, denn ein Endgerät wie ein PC benutzt bekanntlich keine VLANs bzw. kein VLAN Tagging auf seiner Netzwerkkarte. Ein Endgeräte Port ist immer UNtagged.

Folglich ist dann also dein Port 23 für den PC falsch konfiguriert!!

Richtig wäre ihn am Switch UNtagged als Access Port statisch dem VLAN 100 zuzuweisen. Der PC darf dann, wie üblich, keinerlei VLAN oder Tagging an seiner NIC konfiguriert haben!!

Wie bereits oben schon mehrfach gesagt: Endgeräte Ports wie PCs oder Drucker usw. haben niemals ein Tagging konfiguriert, egal ob auf ihrer NIC oder dem Switchport. Dafür nutzt man imemr ungetaggte Accessports die dann fest dem VLAN in dem diese Endgeräte betrieben werden zugeordent sind.

Vermutlich ist das dein Kardinalsfehler im Denken und Setup den du bei VLANs begehst?!

betrifft mich das in meinem Fall so ja nicht.

Stimmt so ja nicht ganz, denn was für die dort beschriebene Firewall gilt, gilt auch für Router oder ggf. Hosts die extern VLANs routen. Weisst du auch sicher selber sofern du dir die VLAN Grundlagen des Tutorials genau angesehen hast.Sprich also bis auf das PVID VLAN müssen alle VLAN Interfaces des Lancom und auch an dessen korrespondierendem Switchport getagged werden. Wie gesagt NUR für die Router oder Firewalls die diese VLANs extern routen. Bei dir also dein Lancom. Es betrifft dich also schon.

Letztlich ist aber der Lancom, sofern er als Trunk am Switch angeschlossen ist, wohl nicht das Problem sondern deine falsche Konfig der Endgeräte Access Ports auf dem oder den Switch(es).

OK, dann hat das VLAN 100 Interface vom Lancom Router ein Problem. Die Kardinalsfrage ist WAS hast du hier anders konfiguriert als am VLAN 178er Interface was ja fehlerfrei funktioniert??

Den Switchport 17 kann man ausschliessen, denn wäre korrekt konfiguriert. Der Lancom Switch ist auch erstmal raus, denn das Problem existiert ja schon direkt am D-Link Router. Wenn dort ein Accessport im VLAN 100 schon nicht funktioniert, dann kommt auch das VLAN 100 nicht am Lancom Switch an...einfache Logik!

Dein Denkfehler ist aber offensichtlich und du bist oben auch schon fast selber draufgekommen... Du liegst also richtig mit deiner Vermutung zum VLAN 100.

Vermutlich ist das was du als dein "Intranet" bezeichnest das IP Netz was im Default VLAN 1 des Lancom Routers sowieso schon rennt, also im bestehenden native oder PVID VLAN 1.

Das bestätigt die Angabe das du über Port 21 am D-Link sowohl auf den D-Link als auch dein Lancom Router zugreifen kannst.

Wie du oben auch schon richtig gesagt hast, ist die PVID am Router Port "LAN-1" aber nun auf 100 gesetzt.

Sprich: UNgetaggted Traffic der vom Switch aus VLAN 1 kommt (das ist das Default VLAN 1 auf dem Switch) landet jetzt im VLAN 100 Segment des Lancom Routers und vice versa. VLAN 1 ist damit isoliert bzw. nur an den Lancom Routerports 2, 3 und 4 vorhanden wie die Tabelle ja zeigt.

Das jeweilige Gegenüber kann ja nicht wissen wohin die lokale Seite jeweils UNgetaggten PVID Traffic forwardet!

Der Lancom hat zudem vermutlich gar keine IP Adresse und auch keinen DHCP Server auf seinem VLAN 100 Interface konfiguriert weil du ja mit dem VLAN 1 schon dein "Intranet" hast?!

Ohne VLAN 100 IP Adresse (und nein, das darf natürlich keine IP aus dem VLAN 1 sein!! Doppeltes IP Netz!) und DHCP Server im VLAN 100 ist das 100er aber ein quasi totes Layer 2 Netz was dein Verhalten ja auch exakt widerspiegelt! Keine IP Connectivity.

Fazit:

Wenn du lediglich nur 2 VLANs benötigst, also dein Intranet und ein Gastnetz hast du mit dem VLAN 1 und dem VLAN 178 diese beiden ja schon!

Das VLAN 100 ist damit dann überflüssig und solltest du dann auch vom Router und den beiden Switches vollständig löschen!

Damit ist dann erwartungsgemäß dein VLAN 1 dein "Intranet" und VLAN 178 dein "Gastnetz" und du gehst bei den Trunks folgendermaßen vor:

Den Switchport 17 kann man ausschliessen, denn wäre korrekt konfiguriert. Der Lancom Switch ist auch erstmal raus, denn das Problem existiert ja schon direkt am D-Link Router. Wenn dort ein Accessport im VLAN 100 schon nicht funktioniert, dann kommt auch das VLAN 100 nicht am Lancom Switch an...einfache Logik!

Dein Denkfehler ist aber offensichtlich und du bist oben auch schon fast selber draufgekommen... Du liegst also richtig mit deiner Vermutung zum VLAN 100.

Vermutlich ist das was du als dein "Intranet" bezeichnest das IP Netz was im Default VLAN 1 des Lancom Routers sowieso schon rennt, also im bestehenden native oder PVID VLAN 1.

Das bestätigt die Angabe das du über Port 21 am D-Link sowohl auf den D-Link als auch dein Lancom Router zugreifen kannst.

Wie du oben auch schon richtig gesagt hast, ist die PVID am Router Port "LAN-1" aber nun auf 100 gesetzt.

Sprich: UNgetaggted Traffic der vom Switch aus VLAN 1 kommt (das ist das Default VLAN 1 auf dem Switch) landet jetzt im VLAN 100 Segment des Lancom Routers und vice versa. VLAN 1 ist damit isoliert bzw. nur an den Lancom Routerports 2, 3 und 4 vorhanden wie die Tabelle ja zeigt.

Das jeweilige Gegenüber kann ja nicht wissen wohin die lokale Seite jeweils UNgetaggten PVID Traffic forwardet!

Der Lancom hat zudem vermutlich gar keine IP Adresse und auch keinen DHCP Server auf seinem VLAN 100 Interface konfiguriert weil du ja mit dem VLAN 1 schon dein "Intranet" hast?!

Ohne VLAN 100 IP Adresse (und nein, das darf natürlich keine IP aus dem VLAN 1 sein!! Doppeltes IP Netz!) und DHCP Server im VLAN 100 ist das 100er aber ein quasi totes Layer 2 Netz was dein Verhalten ja auch exakt widerspiegelt! Keine IP Connectivity.

Fazit:

Wenn du lediglich nur 2 VLANs benötigst, also dein Intranet und ein Gastnetz hast du mit dem VLAN 1 und dem VLAN 178 diese beiden ja schon!

Das VLAN 100 ist damit dann überflüssig und solltest du dann auch vom Router und den beiden Switches vollständig löschen!

Damit ist dann erwartungsgemäß dein VLAN 1 dein "Intranet" und VLAN 178 dein "Gastnetz" und du gehst bei den Trunks folgendermaßen vor:

- Lancom Router (Port "LAN-1") = PVID ist 1 und VLAN 178 tagged zugewiesen, was ja schon klappt

- D-Link (Port 17, -> Router) = Trunk, PVID 1, 178 tagged Member

- D-Link (Port 24, Uplink -> Lancom) = Trunk, PVID 1, 178 tagged Member

- Lancom Switch (Port 24, Uplink -> D-Link)

- Trunk Mode = Hybrid

- Port VLAN = ID 1 (Default, überträgt VLAN 1 "Intranet" UNtagged)

- Ingress Acceptance = Tagged and Untagged

- Egress Tagging = Untag Port VLAN

- Allowed VLANs = VLAN 1, 178