MikroTik als OpenVPN-Server

Hallo in die Runde,

kann mir bitte jemand sagen, ob es Sinn hat weiter zu probieren ob ein OpenVPN-Server auf RouterOS (MikroTik) mit Windows oder iOS noch funktioniert?

Ich habe einen MikroTik-Router als CA und OpenVPN-Server konfiguriert. Mit einem zweiten MikroTik als Client funktioniert die Verbindung wie gewünscht. Mit Windows oder einem iPad mit aktuellem OS habe ich keinen Erfolg. Beim Windows-Client erhalte ich beim Verbindungsversuch die Meldung:

WARNING: No server certificate verification method has been enabled. See openvpn.net/howto.html#mitm for more info.

MikroTik unterstützt als Authentifizierungsverfahren nur md5 oder sha1. Ich glaube gelesen zu haben, dass der OpenVPN-Client derzeit mindestens sha256 voraussetzt. Ich könnte mir vorstellen, dass es deshalb nicht funktioniert.

Kann mir daher jemand sagen, ob es derzeit mit dem MikroTik als Server überhaupt funktionieren kann.

Vielen Dank im Voraus und

viele Grüße

Alex

kann mir bitte jemand sagen, ob es Sinn hat weiter zu probieren ob ein OpenVPN-Server auf RouterOS (MikroTik) mit Windows oder iOS noch funktioniert?

Ich habe einen MikroTik-Router als CA und OpenVPN-Server konfiguriert. Mit einem zweiten MikroTik als Client funktioniert die Verbindung wie gewünscht. Mit Windows oder einem iPad mit aktuellem OS habe ich keinen Erfolg. Beim Windows-Client erhalte ich beim Verbindungsversuch die Meldung:

WARNING: No server certificate verification method has been enabled. See openvpn.net/howto.html#mitm for more info.

MikroTik unterstützt als Authentifizierungsverfahren nur md5 oder sha1. Ich glaube gelesen zu haben, dass der OpenVPN-Client derzeit mindestens sha256 voraussetzt. Ich könnte mir vorstellen, dass es deshalb nicht funktioniert.

Kann mir daher jemand sagen, ob es derzeit mit dem MikroTik als Server überhaupt funktionieren kann.

Vielen Dank im Voraus und

viele Grüße

Alex

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 567596

Url: https://administrator.de/forum/mikrotik-als-openvpn-server-567596.html

Ausgedruckt am: 25.07.2025 um 04:07 Uhr

10 Kommentare

Neuester Kommentar

Ja, natürlich ! Warum sollte er deiner Meinung nicht funktionieren ?

Du hast schlicht und einfach den Windows Client falsch konfiguriert, so einfach ist das.

Die komplette Lösung findest du wie immer hier:

Clientverbindung OpenVPN Mikrotik

Halte dich daran, dann klappt das auch auf Anhieb !

Grundlagen zu OpenVPN auch wie immer hier:

Merkzettel: VPN Installation mit OpenVPN

Du hast schlicht und einfach den Windows Client falsch konfiguriert, so einfach ist das.

Die komplette Lösung findest du wie immer hier:

Clientverbindung OpenVPN Mikrotik

Halte dich daran, dann klappt das auch auf Anhieb !

Ich glaube gelesen zu haben,

Das ist natürlich Quatsch. Glauben heisst wie immer: nicht wissen ! Du kannst alles Keys importieren in den Mikrotik. Das Tutorial oben lesen und verstehen !Grundlagen zu OpenVPN auch wie immer hier:

Merkzettel: VPN Installation mit OpenVPN

In den Tutorials wird immer von Linux und Easy-RSA gesprochen. Ich habe jedoch keinen Linux-Rechner und wollte es ausschließlich auf RouterOS machen.

Zeigt das du leider mal wieder das o.a. OVPN_Tutorial nicht gelesen hast, denn in jeder OpenVPN Windows Version wird immer auch der EasyRSA Client mitinstalliert. Logischerweise rennt der auch unter Winblows. Alternative wäre dann das GUI basierte XCA. Einen Linx Rechner braucht man auch keineswegs. Lesen hilft also wirklich !! Aber du hast Recht einfacher ist es dann die Zertifikate onboard auf dem Mikrotik zu erzeugen. Der supportet aber AES-256 und SHA1 mit denen du absolut safe bist. Eingeschränkt bist du da keineswegs !!

Das es bei dir auf Windows und iOS nicht rennt ist ein klassisches PEBKAC Problem.

Folge dem dir oben genannten Tutorial, dann klappt es natürlich auch mit dem Mikrotik völlig problemlos !

Weis Du wo das Problem liegen könnte??

Ja und das solltest du auch selber schon anhand der Fehlermeldungen sehen !Du hast ein Problem mit mit der Verbindung an sich !

Die Meldung: TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

bedeutet das der OpenVPN Server sich 60 Sekunden lang nicht gemeldet hat auf den Connect Request des Clients und damit ausgetimed ist. Sprich der OVPN Server antwortet nicht auf den Verbindungsversuch des Clients.

Dafür gibt es mehrere Gründe:

- 1.) Die im Client angegebene Server IP Ziel Adresse stimmt nicht

- 2.) Wenn du mit einem kaskadiertem Router VOR dem Mikrotik arbeitest stimmt dort das Port Forwarding nicht !

- 3.) Wenn der Mikrotik in seiner Default Konfig arbeitet (NAT am Internet Koppelport) fehlt die Firewall Regel für den OVPN Port.

Leider wird das aus deiner recht oberflächlichen Schilderung deines Setups oben nicht ganz klar ob der Mikrotik direkt im Internet hängt oder ob du mit einer Kaskade arbeitest !

Ist das der Fall mit einer Kaskade kommt erschwerend dazu das du TCP 443 nutzt was das Default Protokoll für HTTPS ist. Hat der davor kaskadierte Router ein WebGUI wird er vermutlich denken die eingehende OpenVPN TCP 443 Session ist für ihn selber bzw. sein GUI. Stark dafür spricht die TLS Error Meldungen die das Log zeigt.

Dadurch blockiert der davorliegende Router die TCP 443 Pakete und leitet sie NICHT weiter an den dahinter kaskadierten Mikrotik.

Hängt der Mikrotik direkt am Internet dann fehlt dort vermutlich ein Firewall Eintrag der eingehende TCP 443 Sessions erlaubt.

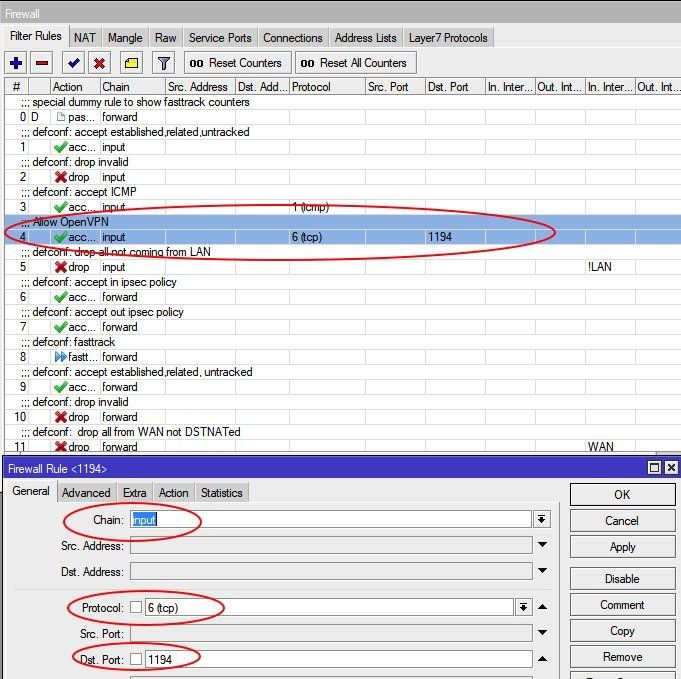

Hier am Beispiel mit dem klasssischen UDP Port 1194 (bei dir dann TCP 443):

Möglich auch das du eine Kaskade betreibst und zugleich auch den Mikrotik mit aktiviertem NAT (Default Konfig). Dann hast du eine Kombination der Gründe 2.) und 3.) von oben.

Wie gesagt da kann man nur raten weil man deine genaue Mikrotik Konfig nicht kennt ob du hier mit NAT und Firewall am Internet Port arbeitest oder ohne NAT und Firewall und transparentes Routing ??

Hier wäre also etwas nähere Infos für eine zielführende Hilfe nötig !

Wenn du nicht zwingend TCP 443 benötigst, dann solltest du den OpenVPN Port auf TCP und einen der von der IANA empfohlenen Ephemeral Ports (49152 bis 65535) legen, also z.B. TCP 51194.

Damit kann es dann keine Kollisionen mit dem Web Interface eines davor kaskadierten Routers geben.

Willst du TCP 443 unbedingt beibehalten und hast du einen kaskadierten Router davor musst du sicherstellen das dessen WebGUI auf dem WAN Interface deaktiviert ist ansonsten reicht der Router inbound eingehende TCP 443 Pakete NICHT an den dahinterliegenden Router weiter.

Desweiteren hast du einen zusätzlichen gravierenden Fehler in deine Konfig die zeigt das du das dir oben gepostete [ Mikrotik_OVPN_Tutorial] scheinbar nicht gelesen hast !

Der MT supportet kein push Kommando um die Route des lokalen IP Netzes auf den Client zu pushen. Deshalb muss zwingend ein statisches Routing Kommando in die Client Konfig !

Richtig sähe die als so aus:

dev tun

proto tcp-client

remote meine.ovpnserver.adresse 443

ca CA.crt

cert Client1.crt

key Client1.key

auth-nocache

tls-client

remote-cert-tls server

persist-tun

persist-key

mute-replay-warnings

cipher AES-256-CBC

auth SHA1

pull

route 192.168.188.0 255.255.255.0

Wobei hier im Beispiel das IP Netz 192.168.188.0 /24 das des lokalen LANs am Mikrotik OpenVPN Server ist. Diese fehlt bei dir oben in der Konfig !

Mit dem iPad funktioniert es mit dem Notebook noch nicht.

OK, zeigt dann klar das du noch einen Fehler in der OVPN Konfig Datei auf dem Notebook hast !Wahrscheinlich ist der TAP-Treiber nicht richtig installiert

Ungewöhnlich, kann aber in seltenen Fällen mal passieren. Normalerweise installiert der OVPN Treiber diesen immer mit.Der Geräte Manager sollte da Klarheit schaffen. Sonste einfach mal damit deinstallieren und rebooten, dann installiert der sich neu.

Kann aber auch ein falsches Firewall Profil am TAP Adapter sein. Das soltest du mit der Firewall mit erweiterten Eigenschaften auf ein Privates Profil setzen.