Mikrotik IPSec VPN

Hallo,

ich versuche gerade ein IPSec VPN zubauen. Als Geräte hab ich einen CCR1009-7G-1C-1S+ und einen Knot von Mikrotik. Der CCR1009-7G-1C-1S+ soll als IPSec Responder mit öffentlicher IP laufen, der Knot läuft hinter einen NAT uns soll als Initiator laufen.

Ich bekomme eine IPSec Verbindung zwischen den zwei aufgebaut.

Jedoch kann ich die "internen" IPs nicht pingen, ich stehe mal wieder auf dem Schlauch. Als Infoquellen haben mir die Artikel IPsec IKEv2 Standort VPN Vernetzung mit Cisco, pfSense OPNsense und Mikrotik gedient.

Hier die Config der zwei Geräte:

Gruß

Phill93

ich versuche gerade ein IPSec VPN zubauen. Als Geräte hab ich einen CCR1009-7G-1C-1S+ und einen Knot von Mikrotik. Der CCR1009-7G-1C-1S+ soll als IPSec Responder mit öffentlicher IP laufen, der Knot läuft hinter einen NAT uns soll als Initiator laufen.

Ich bekomme eine IPSec Verbindung zwischen den zwei aufgebaut.

Jedoch kann ich die "internen" IPs nicht pingen, ich stehe mal wieder auf dem Schlauch. Als Infoquellen haben mir die Artikel IPsec IKEv2 Standort VPN Vernetzung mit Cisco, pfSense OPNsense und Mikrotik gedient.

Hier die Config der zwei Geräte:

# oct/19/2021 15:01:30 by RouterOS 6.48.5

# software id = UHVJ-9B61

#

# model = CCR1009-7G-1C-1S+

# serial number = E3200E03B5AD

/interface lte apn

set [ find default=yes ] ip-type=ipv4-ipv6

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip ipsec peer

add exchange-mode=ike2 name=elab-knot1 passive=yes

/ip ipsec profile

set [ find default=yes ] dh-group=modp2048 enc-algorithm=aes-256,aes-192,aes-128 hash-algorithm=sha256

/ip ipsec proposal

set [ find default=yes ] auth-algorithms=sha256 pfs-group=modp2048

/ip address

add address=192.168.88.1/24 comment=defconf interface=combo1 network=192.168.88.0

add address=10.1.0.1/24 interface=ether6 network=10.1.0.0

/ip dhcp-client

add disabled=no interface=ether6

/ip ipsec identity

add peer=elab-knot1

/ip ipsec policy

add dst-address=10.2.0.0/24 peer=elab-knot1 src-address=10.1.0.0/24 tunnel=yes

/system clock

set time-zone-name=Europe/Berlin# oct/19/2021 15:34:04 by RouterOS 6.48.5

# software id = 74SG-7Q8P

#

# model = RB924i-2nD-BT5&BG77

# serial number = F5750E4E9137

/interface bridge

add admin-mac=2C:C8:1B:C8:F0:9F auto-mac=no comment=defconf name=bridge

/interface wireless

set [ find default-name=wlan1 ] band=2ghz-b/g/n channel-width=20/40mhz-XX distance=indoors frequency=auto installation=indoor mode=ap-bridge ssid=MikroTik-C8F0A0 wireless-protocol=802.11

/interface list

add comment=defconf name=WAN

add comment=defconf name=LAN

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip ipsec peer

add address=141.52.243.248/32 exchange-mode=ike2 name=elab-vpn

/ip ipsec profile

set [ find default=yes ] dh-group=modp2048 enc-algorithm=aes-256,aes-192,aes-128 hash-algorithm=sha256

/ip ipsec proposal

set [ find default=yes ] auth-algorithms=sha256 pfs-group=modp2048

/ip pool

add name=default-dhcp ranges=192.168.89.10-192.168.89.254

/ip dhcp-server

add address-pool=default-dhcp disabled=no interface=bridge name=defconf

/port

set 0 baud-rate=9600 name=modbus

set 1 name=usb2

/interface ppp-client

add apn=internet data-channel=2 default-route-distance=2 disabled=no info-channel=2 name=ppp-out1 port=usb2

/interface bridge port

add bridge=bridge comment=defconf interface=ether2

add bridge=bridge comment=defconf interface=wlan1

/ip neighbor discovery-settings

set discover-interface-list=LAN

/interface list member

add comment=defconf interface=bridge list=LAN

add comment=defconf interface=ether1 list=WAN

add comment=defconf interface=ppp-out1 list=WAN

/ip address

add address=192.168.89.1/24 comment=defconf interface=bridge network=192.168.89.0

add address=10.2.0.2/24 interface=bridge network=10.2.0.0

/ip dhcp-client

add comment=defconf disabled=no interface=ether1

/ip dhcp-server network

add address=192.168.89.0/24 comment=defconf

/ip dns

set allow-remote-requests=yes

/ip dns static

add address=192.168.88.1 comment=defconf name=router.lan

/ip firewall filter

add action=accept chain=input comment="defconf: accept established,related,untracked" connection-state=established,related,untracked

add action=drop chain=input comment="defconf: drop invalid" connection-state=invalid

add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp

add action=accept chain=input comment="defconf: accept to local loopback (for CAPsMAN)" dst-address=127.0.0.1

add action=drop chain=input comment="defconf: drop all not coming from LAN" in-interface-list=!LAN

add action=accept chain=forward comment="defconf: accept in ipsec policy" ipsec-policy=in,ipsec

add action=accept chain=forward comment="defconf: accept out ipsec policy" ipsec-policy=out,ipsec

add action=fasttrack-connection chain=forward comment="defconf: fasttrack" connection-state=established,related

add action=accept chain=forward comment="defconf: accept established,related, untracked" connection-state=established,related,untracked

add action=drop chain=forward comment="defconf: drop invalid" connection-state=invalid

add action=drop chain=forward comment="defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat connection-state=new in-interface-list=WAN

/ip firewall nat

add action=accept chain=srcnat dst-address=192.168.88.0/24 src-address=192.168.89.0/24

add action=masquerade chain=srcnat comment="defconf: masquerade" ipsec-policy=out,none out-interface-list=WAN

/ip ipsec identity

add peer=elab-vpn

/ip ipsec policy

add dst-address=10.1.0.0/24 peer=elab-vpn src-address=10.2.0.0/24 tunnel=yes

/system clock

set time-zone-name=Europe/Berlin

/tool mac-server

set allowed-interface-list=LAN

/tool mac-server mac-winbox

set allowed-interface-list=LANGruß

Phill93

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1406384378

Url: https://administrator.de/forum/mikrotik-ipsec-vpn-1406384378.html

Ausgedruckt am: 27.07.2025 um 09:07 Uhr

4 Kommentare

Neuester Kommentar

Jedoch kann ich die "internen" IPs nicht pingen

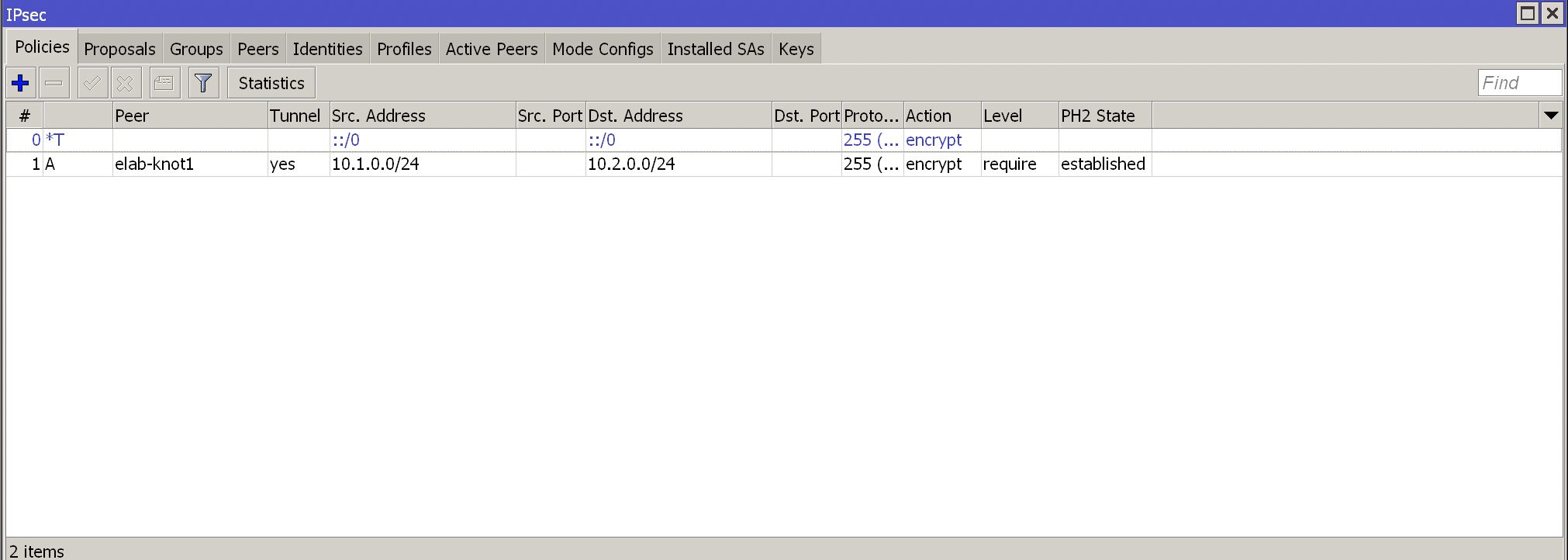

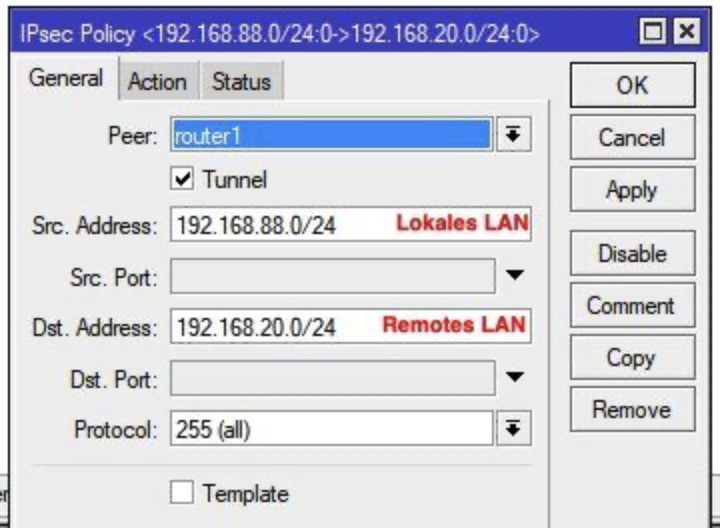

Ein Screenshot deiner Policy wäre hier hilfreich.So sollte die aussehen:

Bedenke das du nur IP Adressen aus den jeweiligen lokalen LANs 10.1.0.0 /24 und 10.2.0.0 /24 pingen kannst für das deine Policy (IPsec Phase 2) gilt. Andere IPs wie die 192.168.88.0 /24 kannst du wegen der fehlenden Policy (Phase 2) nicht pingen. Die müsste man dann zusätzlich anlegen sofern das gewollt ist.

Nochwas....

Es ist nicht trivial WIE du pingst ! Machst du das mit dem lokalen Ping Tool auf dem Mikrotik ?

Wenn ja, musst du hier zwingend eine Source IP angeben ! Logisch, ansonsten nimmt der Router immer die niedrigste IP Adresse wenn er mehrere IP Interfaces hat als mögliche Absender IPs, was dann in dem Fall natürlich oft in die Hose geht.

Willst du also mit dem lokalen Ping Tool von 10.1.0.0 /24 nach 10.2.0.0 /24 pingen und sind die jeweiligen lokalen Hostadressen .1 musst du im Ping Tool zuerst die Source IP (unter "Advanced" Reiter !) mit 10.1.0.1 definieren und dann als Ziel IP die 10.2.0.1 eingeben ! Nur so geht der Ping mit der richtigen Absender IP in den Tunnel.

Hast du das beachtet ?

Wenn du mit einem lokalen LAN Client pingst musst du das nicht machen. Immer nur wenn man am Router selber pingt.

Wenn's das denn war bitte den Thread als gelöst markieren !

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?