Nach erster Reaktion gegen Print Nightmare keine GPO basierten Druckermappings mehr möglich

Hallo zusammen,

Als Reaktion auf die am vergangenen Donnerstag veröffentliche Sicherheitslücke "Print Nightmare" wurden meinerseits folgende Maßnahme ergriffen:

Nach Vorbild von diesem Artikel:

blog.truesec.com/2021/06/30/fix-for-printnightmare-cve-2021-1675 ...

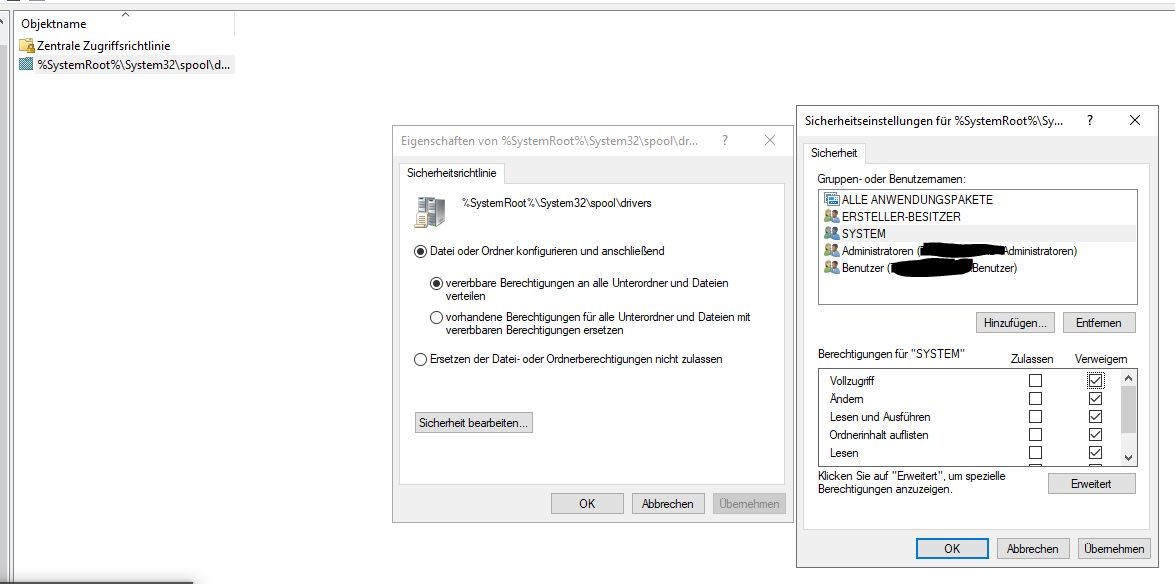

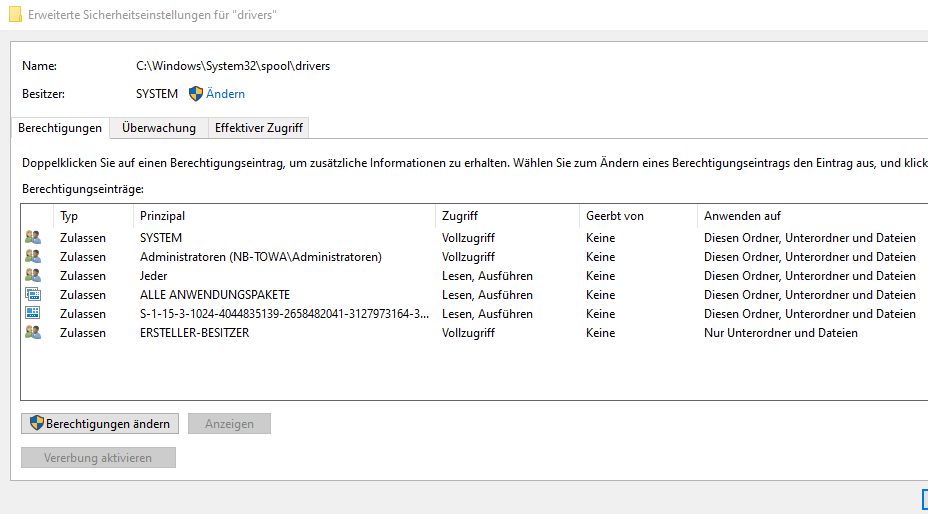

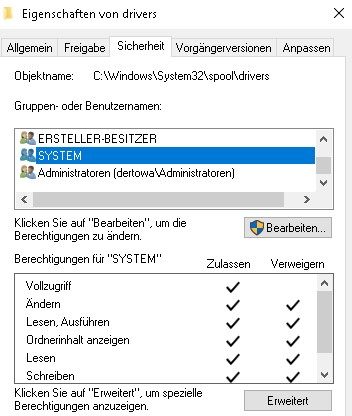

Eine GPO erstellt, die dem System User den Zugriff auf den Pfad "C:\Windows\System32\spool\drivers" entzieht.

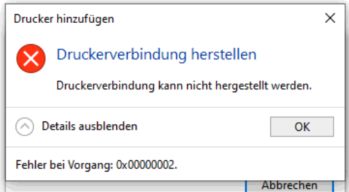

Fazit am nächsten Morgen: Die Druckermapping via GPO funktionieren nicht mehr - Problematisch.

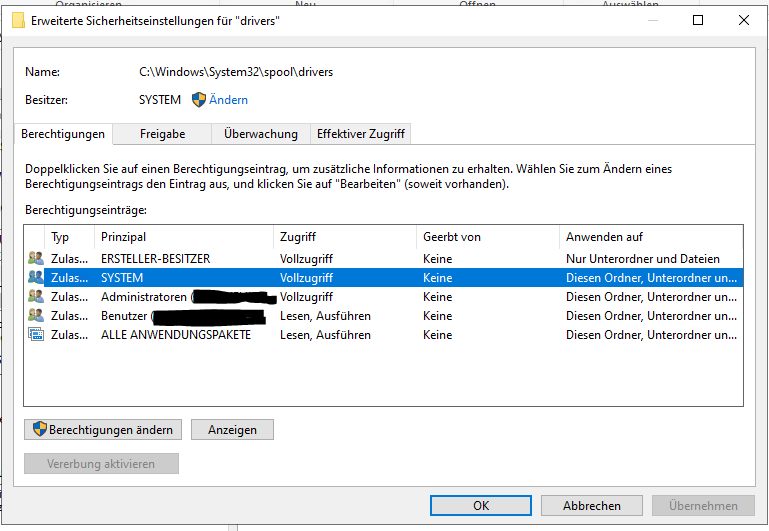

Die logische Gegenmaßnahme war dann, die GPO "umzukehren" und dem System User den Zugriff auf den Ordner wieder zu gewähren.

Böses Erwachen: Dadurch wurde keine Besserung erzielt.

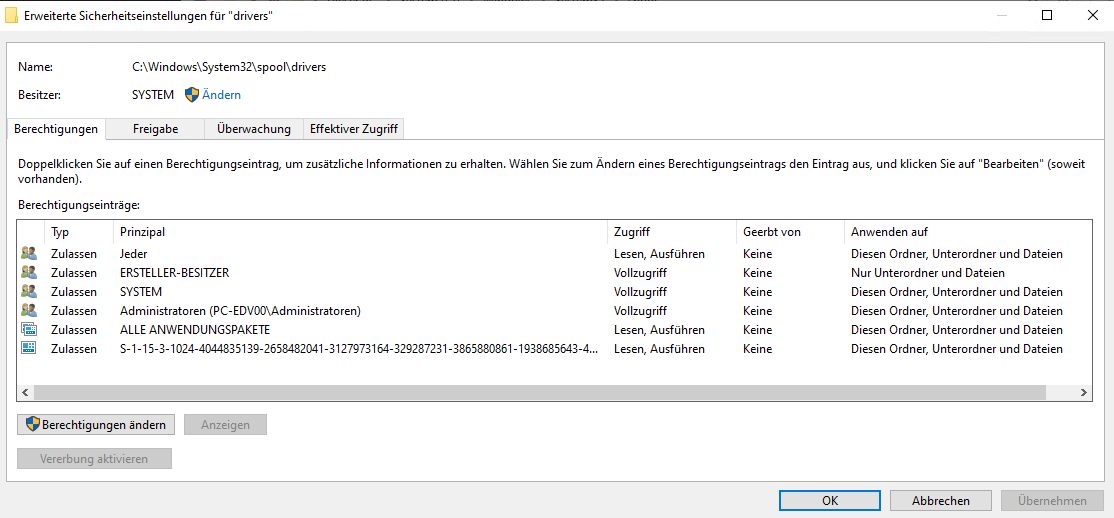

Nach vielem hin und her scheint es so zu sein, dass sich die Treiber zerschießen und oder die Berechtigung auf den Pfad "C:\Windows\System32\spool\drivers" korrupt sind.

Ich habe es nach vielen Anpassungen an der Registry, Löschung von dem ganzen Ordner "C:\Windows\System32\spool\drivers" und etlichen Spooler neustarts zwei Rechner wieder lauffähig bekommen, habe aber noch 25 Clients vor mir und brauche eine Skriptbasierte Lösung.

Hat irgendwer ähnliche Probleme und Tipps, wie man effizient die Clients wieder Druckfähig bekommen könnte?

Als Reaktion auf die am vergangenen Donnerstag veröffentliche Sicherheitslücke "Print Nightmare" wurden meinerseits folgende Maßnahme ergriffen:

Nach Vorbild von diesem Artikel:

blog.truesec.com/2021/06/30/fix-for-printnightmare-cve-2021-1675 ...

Eine GPO erstellt, die dem System User den Zugriff auf den Pfad "C:\Windows\System32\spool\drivers" entzieht.

Fazit am nächsten Morgen: Die Druckermapping via GPO funktionieren nicht mehr - Problematisch.

Die logische Gegenmaßnahme war dann, die GPO "umzukehren" und dem System User den Zugriff auf den Ordner wieder zu gewähren.

Böses Erwachen: Dadurch wurde keine Besserung erzielt.

Nach vielem hin und her scheint es so zu sein, dass sich die Treiber zerschießen und oder die Berechtigung auf den Pfad "C:\Windows\System32\spool\drivers" korrupt sind.

Ich habe es nach vielen Anpassungen an der Registry, Löschung von dem ganzen Ordner "C:\Windows\System32\spool\drivers" und etlichen Spooler neustarts zwei Rechner wieder lauffähig bekommen, habe aber noch 25 Clients vor mir und brauche eine Skriptbasierte Lösung.

Hat irgendwer ähnliche Probleme und Tipps, wie man effizient die Clients wieder Druckfähig bekommen könnte?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 894716439

Url: https://administrator.de/forum/nach-erster-reaktion-gegen-print-nightmare-keine-gpo-basierten-druckermappings-mehr-moeglich-894716439.html

Ausgedruckt am: 26.07.2025 um 14:07 Uhr

28 Kommentare

Neuester Kommentar

Moin,

Welche Steps haben bei dir zum Erfolg geführt?

Die müsste man nur auf Kommandozeile Revue passieren lassen und schon hat mein den Kern des Skriptes. Dann noch ein bisschen Fehlerbehandlung und fertig ist der Zauber

Gruß

C.C.

Welche Steps haben bei dir zum Erfolg geführt?

Die müsste man nur auf Kommandozeile Revue passieren lassen und schon hat mein den Kern des Skriptes. Dann noch ein bisschen Fehlerbehandlung und fertig ist der Zauber

Gruß

C.C.

Zitat von @Durarain:

Eine GPO erstellt, die dem System User den Zugriff auf den Pfad "C:\Windows\System32\spool\drivers" entzieht.

Fazit am nächsten Morgen: Die Laufwerkmappings via GPO funktionieren nicht mehr - Problematisch.

Eine GPO erstellt, die dem System User den Zugriff auf den Pfad "C:\Windows\System32\spool\drivers" entzieht.

Fazit am nächsten Morgen: Die Laufwerkmappings via GPO funktionieren nicht mehr - Problematisch.

Hey, warum entziehen?

Das Skript habe ich mir heute bei der angesehen und auf dem Printserver durchlaufen lassen.

SYSTEM bleibt aber nach wie vor Besitzer des Ordners, also wird da nichts entzogen?

P.S.: Gerade mal im Testlab probiert und an einem Client das Skript laufen lassen.

Keine Probleme mit den Netzlaufwerken per GPO festzustellen, allerdings kann der Benutzer sich dann keine Drucker mehr hinzufügen.

Natürlich erhältst du die Meldung, sobald an den Clients das Skript gelaufen ist und das SYSTEM eine Verweigerung der Rechte erhält, kann der Client keine Drucker mehr hinzufügen, am Printserver darf man mit dem Skript nicht mal Berechtigungen oder Einstellungen der Drucker anpassen.

Daher halte ich das für die Clients aktuell auch als nicht praktikabel, zumindest so lang wie bei uns die Nutzer gern mal wechseln und die Drucker selbstständig tauschen.

Daher halte ich das für die Clients aktuell auch als nicht praktikabel, zumindest so lang wie bei uns die Nutzer gern mal wechseln und die Drucker selbstständig tauschen.

ich versteh die Aufregung auch nicht so sehr... Druckertreiber nachinstallieren war schon immer ein Sicherheitsloch, aber früher nur theoretisch und man glaubte sich seit Windows 7 sicher, nachdem das Installieren von unsignierten Treibern nicht mehr zugelassen wurde.

Und schon aus eigenem Interesse unterbindet man das Einbinden von Benutzerdruckern komplett auf Terminal und Citrix-Servern und bietet vorkonfigurierte Druckwarteschlangen an. Punkt aus fertig. Bzw bei Citrix bietet man den Unviersal Printer driver an und sonst nix

Und schon aus eigenem Interesse unterbindet man das Einbinden von Benutzerdruckern komplett auf Terminal und Citrix-Servern und bietet vorkonfigurierte Druckwarteschlangen an. Punkt aus fertig. Bzw bei Citrix bietet man den Unviersal Printer driver an und sonst nix

Zitat von @Durarain:

Das erscheint mir natürlich auch als logisch, allerdings habe ich "System" an den Clients auch wieder auf den Pfad "C:\Windows\System32\spool\drivers" berechtigt, das lässt sich auch mit dem Powershell Skript nicht mehr rückgängig machen, wie es mir scheint!

Das erscheint mir natürlich auch als logisch, allerdings habe ich "System" an den Clients auch wieder auf den Pfad "C:\Windows\System32\spool\drivers" berechtigt, das lässt sich auch mit dem Powershell Skript nicht mehr rückgängig machen, wie es mir scheint!

Hä?

Also ich verstehe nicht was du getan hast.

Das Skript aus dem von dir genannten Blog weist nur dem SYSTEM die Verweigern - Berechtigungen zu.

Diese lassen sich mit dem "deaktivieren" Skript wieder rückgängig machen, von dem her klappt aus dem Blog alles wie versprochen.

Somit solltest du nach deiner GPO-Attacke mal checken wie die Berechtigungen nun effektiv aussehen und wer Besitzer der Dateien ist.

Hallo Durarain,

hast Du mal versucht, die Berechtigungen mit icacls auf einem funktionierenden (oder unangetasteten) Computer in eine Datei zu speichern und mit dieser dann einen Restore der ACLs auf einem nicht funktionierenden Computer zu machen?

Das Script von truesec.com funktionierte bei mir übrigens nicht auf Windows 2012 R2-Computern.

Da war eine Anpassung nötig.

hast Du mal versucht, die Berechtigungen mit icacls auf einem funktionierenden (oder unangetasteten) Computer in eine Datei zu speichern und mit dieser dann einen Restore der ACLs auf einem nicht funktionierenden Computer zu machen?

Das Script von truesec.com funktionierte bei mir übrigens nicht auf Windows 2012 R2-Computern.

Da war eine Anpassung nötig.

Ich würde das Gebastel lassen.

Entweder, man stellt Clients mit freigegebenen Druckern so ein, dass Nutzer nur noch lokal drucken können, oder man glaubt den Jungs von zeropatch, die eh nur auf DCs überhaupt eine Gefahr sehen und schaltet dort eben den Spooler um auf disabled.

Siehe ghacks.net/2021/07/03/workaround-for-the-windows-print-spooler-r ...

und blog.0patch.com/2021/07/free-micropatches-for-printnightmare.htm ...

(Letztere haben sogar einen Patch dafür kostenlos abzugeben).

Entweder, man stellt Clients mit freigegebenen Druckern so ein, dass Nutzer nur noch lokal drucken können, oder man glaubt den Jungs von zeropatch, die eh nur auf DCs überhaupt eine Gefahr sehen und schaltet dort eben den Spooler um auf disabled.

Siehe ghacks.net/2021/07/03/workaround-for-the-windows-print-spooler-r ...

und blog.0patch.com/2021/07/free-micropatches-for-printnightmare.htm ...

(Letztere haben sogar einen Patch dafür kostenlos abzugeben).

Zitat von @DerWoWusste:

Ich würde das Gebastel lassen.

Entweder, man stellt Clients mit freigegebenen Druckern so ein, dass Nutzer nur noch lokal drucken können, oder man glaubt den Jungs von zeropatch, die eh nur auf DCs überhaupt eine Gefahr sehen und schaltet dort eben den Spooler um auf disabled.

Siehe ghacks.net/2021/07/03/workaround-for-the-windows-print-spooler-r ...

und blog.0patch.com/2021/07/free-micropatches-for-printnightmare.htm ...

(Letztere haben sogar einen Patch dafür kostenlos abzugeben).

Ich würde das Gebastel lassen.

Entweder, man stellt Clients mit freigegebenen Druckern so ein, dass Nutzer nur noch lokal drucken können, oder man glaubt den Jungs von zeropatch, die eh nur auf DCs überhaupt eine Gefahr sehen und schaltet dort eben den Spooler um auf disabled.

Siehe ghacks.net/2021/07/03/workaround-for-the-windows-print-spooler-r ...

und blog.0patch.com/2021/07/free-micropatches-for-printnightmare.htm ...

(Letztere haben sogar einen Patch dafür kostenlos abzugeben).

thx! Erst mal so umgesetzt.

Ich hab das Thema zum Anlass genommen alle verbleibenden GUI Server mal zu checken ob der Druckspooler wirklich benötigt wird.

Also erstmal einfach überall aus. ;)

Verbleibend ist der Printserver übrig und der ist per Skript nun im Zugriff beschränkt.

Zudem habe ich das Thema noch mal zum Anlass genommen die Kollegen erneut zu sensibilisieren, denn irgendwo muss die Schadsoftware ja auch herkommen, die fällt ja nicht vom Himmel...

Zitat von @Durarain:

Das hat leider nicht funktioniert. Ich denke man müsste die Berechtigungen in der Registry eventuell anpassen/zurücksetzen. Kennt da jemand einen Befehl? Setzte mich aktuell mit "secedit /configure /cfg" auseinander

Zitat von @O-Marc:

Hallo Durarain,

hast Du mal versucht, die Berechtigungen mit icacls auf einem funktionierenden (oder unangetasteten) Computer in eine Datei zu speichern und mit dieser dann einen Restore der ACLs auf einem nicht funktionierenden Computer zu machen?

Das Script von truesec.com funktionierte bei mir übrigens nicht auf Windows 2012 R2-Computern.

Da war eine Anpassung nötig.

Hallo Durarain,

hast Du mal versucht, die Berechtigungen mit icacls auf einem funktionierenden (oder unangetasteten) Computer in eine Datei zu speichern und mit dieser dann einen Restore der ACLs auf einem nicht funktionierenden Computer zu machen?

Das Script von truesec.com funktionierte bei mir übrigens nicht auf Windows 2012 R2-Computern.

Da war eine Anpassung nötig.

Das hat leider nicht funktioniert. Ich denke man müsste die Berechtigungen in der Registry eventuell anpassen/zurücksetzen. Kennt da jemand einen Befehl? Setzte mich aktuell mit "secedit /configure /cfg" auseinander

Moin,

nachdem du die Berechtigungen zurückgesetzt hast, hast du den Spooler aber schon auch neugestartet?

P.S.: Das Skript ist übrigens auch gar nicht für Clients gedacht.

Gruß

Moin,

ich sehe ebenfalls kein Problem bei den Clients. Lediglich für Printserver in zusammenhang mit DC's war es gemeint.

Um die Permissions zurückzusetzen, kannst du dich mit icacls und secedit auseinandersetzen:

How to reset File and Folder permission to default

ich sehe ebenfalls kein Problem bei den Clients. Lediglich für Printserver in zusammenhang mit DC's war es gemeint.

Um die Permissions zurückzusetzen, kannst du dich mit icacls und secedit auseinandersetzen:

How to reset File and Folder permission to default

Zitat von @Durarain:

Und dann die Treiber an einem Printserver (optimalerweise einen neuen aufsetzen) austauschen.

Und dann die Treiber an einem Printserver (optimalerweise einen neuen aufsetzen) austauschen.

Wenn man nicht alles verfummelt hat braucht es weder nen neuen Printserver noch neue Treiber...

Ich habe beim Printserver einfach das Skript wieder rückgängig gemacht und fertig.