Nach Restore kein Domänenbetritt möglich Zertifizierungsstellendienst

Guten Morgen Admins,

nach der Wiederherstellung einer VM nehme ich diese u.U. aus der Domäne und füge sie wieder der Domäne hinzu. In dem Fall funktioniert es nicht weil es ausgegraut ist.

Ursache

Der Zertifizierungsstellendienst ist auf dem Computer installiert.

Für mich ist das System eine Blackbox, daher bitte etwas Nachsicht.

Die Wiederherstellung sah soweit einwandfrei aus, d.h. dort vermute ich keinen Fehler.

Host#1: VM runtergefahren

Restore auf Host#2 und Start der VM

Ist eine Routine, nur in dem Fall lassen sich Zertifizierungsstellen wohl nicht so behandeln.

IP hatte ich mal kurz auf DHCP umgestellt und wieder fix vergeben.

nach der Wiederherstellung einer VM nehme ich diese u.U. aus der Domäne und füge sie wieder der Domäne hinzu. In dem Fall funktioniert es nicht weil es ausgegraut ist.

Ursache

Der Zertifizierungsstellendienst ist auf dem Computer installiert.

Für mich ist das System eine Blackbox, daher bitte etwas Nachsicht.

- Die VM hat Netzwerk, IP stimmt, kann den DC pingen.

- Der DC kann jedoch die VM nicht pingen.

Die Wiederherstellung sah soweit einwandfrei aus, d.h. dort vermute ich keinen Fehler.

Host#1: VM runtergefahren

Restore auf Host#2 und Start der VM

Ist eine Routine, nur in dem Fall lassen sich Zertifizierungsstellen wohl nicht so behandeln.

IP hatte ich mal kurz auf DHCP umgestellt und wieder fix vergeben.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 43269326032

Url: https://administrator.de/forum/nach-restore-kein-domaenenbetritt-moeglich-zertifizierungsstellendienst-43269326032.html

Ausgedruckt am: 18.07.2025 um 06:07 Uhr

54 Kommentare

Neuester Kommentar

Hi,

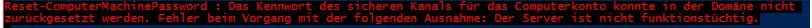

Suche mal nach "Reset-ComputerMachinePassword"

das macht dasselbe, was ich vermute, Du mit dem Aus- und Wiedereintritt erreichen willst.

E.

Reset-ComputerMachinePassword

Suche mal nach "Reset-ComputerMachinePassword"

das macht dasselbe, was ich vermute, Du mit dem Aus- und Wiedereintritt erreichen willst.

E.

Reset-ComputerMachinePassword

Moin,

ein Zertifizierungsstellendienst weist auf eine Windows CA hin, die in der AD verankert ist. Einfach den Server aus der Domäne raus und wieder rein, wird nicht funktionieren. Eine CA sollte man nicht "gewaltsam" entfernen, das ist dann eine mittel- bis große Katastrophe. Wenn möglich, sollte man die CA auf einen anderen Server umziehen.

ein Zertifizierungsstellendienst weist auf eine Windows CA hin, die in der AD verankert ist. Einfach den Server aus der Domäne raus und wieder rein, wird nicht funktionieren. Eine CA sollte man nicht "gewaltsam" entfernen, das ist dann eine mittel- bis große Katastrophe. Wenn möglich, sollte man die CA auf einen anderen Server umziehen.

Wie will man die CA denn "sauber" umziehen, wenn der Server z.Z. in der Domäne nicht funktionstüchtig ist?

Das ist er doch nicht, oder? Warum sonst sollte man so eine Aktion wie Aus- und Wiedereintritt vorhaben?

Wenn die Vertrauensstellung des Memberservers zur Domäne funktional sein sollte, man sich also mit einem Domänenkonto an diesem Server anmelden kann, während die Domäne für den Server online ist (Member kann FDNS und DC über Netz erreichen), dann wäre das doch alles unnötig.

Das ist er doch nicht, oder? Warum sonst sollte man so eine Aktion wie Aus- und Wiedereintritt vorhaben?

Wenn die Vertrauensstellung des Memberservers zur Domäne funktional sein sollte, man sich also mit einem Domänenkonto an diesem Server anmelden kann, während die Domäne für den Server online ist (Member kann FDNS und DC über Netz erreichen), dann wäre das doch alles unnötig.

Emeriks schreibt was von Schaltern - gar nicht gesehen?

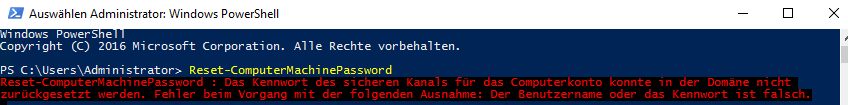

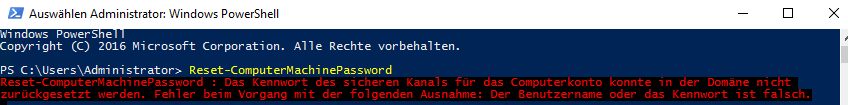

reset-computermachinepassword -credential admin\deinedomain

Damit klappt das sofort nachdem du nach Abfeuern des Befehls die Credentials des Kontos "admin" angibst.

Admin steht für ein Konto, das im AD volle Rechte auf dieses Computerobjekt hat, muss also kein Domänenadmin sein.

reset-computermachinepassword -credential admin\deinedomain

Damit klappt das sofort nachdem du nach Abfeuern des Befehls die Credentials des Kontos "admin" angibst.

Admin steht für ein Konto, das im AD volle Rechte auf dieses Computerobjekt hat, muss also kein Domänenadmin sein.

Zurück kommend auf das eigentliche Problem, dass der DC die VM nicht erreichen kann aber umgekehrt schon. Das kann mehrere Ursachen haben. Firewall ist das erste was ich prüfen würde, ob ICMP zugelassen ist. Weiterhin Erkennung des Servers im Netzwerk (NLA), Netzwerkprofil (Privat statt Domäne), DNS...

Moin @nachgefragt,

bitte wie @emeriks es schon angesprochen hat, mit den richtigen Parametern ausführen, sprich, ...

Und das geht mit einer CA, wie @DerMaddin schon geschrieben hat nicht wirklich, vor allem wenn diese auch noch AD integriert ist.

Mit dem oberen Befehl und den richtigen Parametern, solltest du das Problem jedoch wieder in den Griff bekommen.

Gruss Alex

Bring leider einen Fehler.

bitte wie @emeriks es schon angesprochen hat, mit den richtigen Parametern ausführen, sprich, ...

Reset-ComputerMachinePassword -Server "DC01" -Credential "Domain\Administrator" Erreichen möchte ich, dass ich die VM aus der Domain rausnehmen und dann ganz sauber wieder aufnehme; diese Vorgehensweise war immer die beste, d.h. es gab keinen Rattenschwanz voller Überraschungen.

Und das geht mit einer CA, wie @DerMaddin schon geschrieben hat nicht wirklich, vor allem wenn diese auch noch AD integriert ist.

Mit dem oberen Befehl und den richtigen Parametern, solltest du das Problem jedoch wieder in den Griff bekommen.

Gruss Alex

Moin @DerMaddin,

dann würde in der Fehlermeldung aber nicht explizit drin stehen, dass "Der Benutzername oder das Kennwort ist falsch.".

Gruss Alex

Zurück kommend auf das eigentliche Problem, dass der DC die VM nicht erreichen kann aber umgekehrt schon. Das kann mehrere Ursachen haben. Firewall ist das erste was ich prüfen würde, ob ICMP zugelassen ist. Weiterhin Erkennung des Servers im Netzwerk (NLA), Netzwerkprofil (Privat statt Domäne), DNS...

dann würde in der Fehlermeldung aber nicht explizit drin stehen, dass "Der Benutzername oder das Kennwort ist falsch.".

Gruss Alex

@MysticFoxDE: ich meine nicht die Fehlermeldung von sondern das Problem mit der Nichterreichbarkeit vom DC aus im ursprünglichen Post.

Reset-ComputerMachinePassword

Moin @DerMaddin,

das kommt wahrscheinlich daher, weil die FW auf dem Client dicht macht, da die das Domänen-Netzwerk nicht korrekt erkennt.

Umgekehrt müsste der DC jedoch von dem CA aus dann aber noch pingbar sein.

Gruss Alex

@MysticFoxDE: ich meine nicht die Fehlermeldung von sondern das Problem mit der Nichterreichbarkeit vom DC aus im ursprünglichen Post.

Reset-ComputerMachinePassworddas kommt wahrscheinlich daher, weil die FW auf dem Client dicht macht, da die das Domänen-Netzwerk nicht korrekt erkennt.

Umgekehrt müsste der DC jedoch von dem CA aus dann aber noch pingbar sein.

Gruss Alex

Der Passwort-Reset erschließt sich mir nicht, da mein Ziel ist, die VM aus der Domain zu nehmen und anschließend wieder aufzunehmen

Der Befehl erneuert das Rechnerkennwort, welches für die Vertrauensstellung zur Domäne genutzt wird. Vertrau mal drauf, das passt.ein Umzug als sauberste Variante.

Bitte nicht, unnötig.Zitat von @DerWoWusste:

Der Befehl erneuert das Rechnerkennwort, welches für die Vertrauensstellung zur Domäne genutzt wird. Vertrau mal drauf, das passt.

Der Befehl erneuert das Rechnerkennwort, welches für die Vertrauensstellung zur Domäne genutzt wird. Vertrau mal drauf, das passt.

Ich würde darauf nicht vertrauen, es geht hier nicht um die Vertrauensstellung des Servers zur Domäne. Es geht um die CA selber. Man kann nicht einfach eine CA einfach so von der Domäne trennen und dann den gleichen Server wieder hinzufügen. In der AD ist ohne korrekte Entfernung der CA, der Server weiterhin als CA registriert. Das ist der Grund für die Fehlermeldung beim Versuch den Server wieder in die Domäne aufzunehmen. Da steht kein Hinweis auf Vertrauensstellung, daher ist der PS-Befehl keine Lösung.

Moin @nachgefragt,

weil die VM das Netzwerk falsch erkennt und die FW dadurch blockt.

Der Passwort-Reset ist in deinem Fall aber die richtigere Variante da CA.

Und auch bei den anderen Fällen kannst du dir den Schritt mit dem rein und rausschmeissen eigentlich sparen,

wenn du dich wie schon mehrfach empfohlen, mit "Reset-ComputerMachinePassword" und den richtigen Parametern anfreunden würdest. 😉

Gruss Alex

Ich komm nicht mal per RDP auf den Restore der VM, da ist ggf. mehr kaputt.

weil die VM das Netzwerk falsch erkennt und die FW dadurch blockt.

Set-NetFirewallProfile -Profile Domain, Public, Private -Enabled FalseDer Passwort-Reset erschließt sich mir nicht, da mein Ziel ist, die VM aus der Domain zu nehmen und anschließend wieder aufzunehmen.

Der Passwort-Reset ist in deinem Fall aber die richtigere Variante da CA.

Und auch bei den anderen Fällen kannst du dir den Schritt mit dem rein und rausschmeissen eigentlich sparen,

wenn du dich wie schon mehrfach empfohlen, mit "Reset-ComputerMachinePassword" und den richtigen Parametern anfreunden würdest. 😉

Gruss Alex

es geht hier nicht um die Vertrauensstellung des Servers zur Domäne.

Doch, natürlich. Er schreibt, dass er eine VM restored hat. Ist der Restorepoint soweit in der Vergangeheit, dass währenddessen das Rechnerkennwort gewechselt wurde, dann geht die Vertrauensstellung verloren und bei einer CA behebt man das so, wie beschrieben kinderleicht.

Moin @DerMaddin,

und genau das soll der TO ja auch nicht machen!

Er muss lediglich das durch den Umzug/Wiederherstellung in Mitleidenschaft gezogene Computerkonto, respektive sein Kennwort, durch den den schon mehrfach erwähnten Befehl mit der AD neu "synchronisieren" und gut ist.

Dabei bleibt das bisherige Computerobjekt erhalten und dadurch bleibt auch die CA funktionsfähig.

Gruss Alex

Man kann nicht einfach eine CA einfach so von der Domäne trennen und dann den gleichen Server wieder hinzufügen.

und genau das soll der TO ja auch nicht machen!

Er muss lediglich das durch den Umzug/Wiederherstellung in Mitleidenschaft gezogene Computerkonto, respektive sein Kennwort, durch den den schon mehrfach erwähnten Befehl mit der AD neu "synchronisieren" und gut ist.

Dabei bleibt das bisherige Computerobjekt erhalten und dadurch bleibt auch die CA funktionsfähig.

Gruss Alex

@maddin

Auch die Symptome

Auch die Symptome

Die VM hat Netzwerk, IP stimmt, kann den DC pingen.

Der DC kann jedoch die VM nicht pingen.

Sind genau dann zu erwarten, wenn die Vertrauensstellung weg ist, denn dann springt die interne Firewall auf ein anderes Profil als "Domäne" und macht ping eingehend dicht.Der DC kann jedoch die VM nicht pingen.

@DerWoWusste

@MysticFoxDE

Es ist keine Zwangsläufigkeit mit dem Machine Password. Das müsste schon eine mehr als 30 tage alte Sicherung sein oder durch dummen Zufall ist das Backup kurz vor der Änderung durchgeführt worden. Dann trifft das zu aber nicht in diesem Fall.

Der TO schreibt ja, dass er die VM aus dem Backup wiederherstellt und DANN aus der Domäne raus nimmt. Die Verbindung/Vertrauensstellung zum DC muss also noch vorhanden sein, um diesen Vorgang abzuschließen. Erst nachdem der Server erneut in die Domäne aufgenommen werden soll, kommt die Meldung mit der CA.

@MysticFoxDE

Es ist keine Zwangsläufigkeit mit dem Machine Password. Das müsste schon eine mehr als 30 tage alte Sicherung sein oder durch dummen Zufall ist das Backup kurz vor der Änderung durchgeführt worden. Dann trifft das zu aber nicht in diesem Fall.

Der TO schreibt ja, dass er die VM aus dem Backup wiederherstellt und DANN aus der Domäne raus nimmt. Die Verbindung/Vertrauensstellung zum DC muss also noch vorhanden sein, um diesen Vorgang abzuschließen. Erst nachdem der Server erneut in die Domäne aufgenommen werden soll, kommt die Meldung mit der CA.

Wenn das Backup über die 30 Tage hinaus ist, ok, den Fall kenne ich.

Das ist hier nicht der Fall.

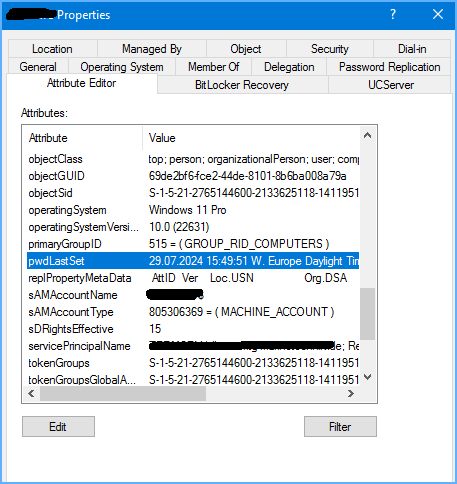

LOL. Woher willst Du das bitte wissen? Auch wenn mein Backup erst 30 Minuten alt ist, kann der Zufall es wollen, dass das Rechnerkennwort eben genau in den letzten 30 Minuten mal wieder geändert wurde. Prüf es doch einfach nach, das Änderungsdatum des Rechnerkennwortes siehst Du in den Attributen des Rechnerobjektes. Bei mehreren DCs bitte auch auf mehreren prüfen.Das ist hier nicht der Fall.

@DerWoWusste nachmal zum ausdrucken und nachlesen:

Nach dem Restore ist die VM weiterhin Mitglied in der Domäne. Wäre das Passwort abgelaufen, dann wäre das schon beim Anmelden an der VM entsprechend angezeigt. Ist hier aber nicht passiert.

Zitat von @nachgefragt:

nach der Wiederherstellung einer VM nehme ich diese u.U. aus der Domäne und füge sie wieder der Domäne hinzu. In dem Fall funktioniert es nicht weil es ausgegraut ist.

nach der Wiederherstellung einer VM nehme ich diese u.U. aus der Domäne und füge sie wieder der Domäne hinzu. In dem Fall funktioniert es nicht weil es ausgegraut ist.

Nach dem Restore ist die VM weiterhin Mitglied in der Domäne. Wäre das Passwort abgelaufen, dann wäre das schon beim Anmelden an der VM entsprechend angezeigt. Ist hier aber nicht passiert.

Nach dem Restore ist die VM weiterhin Mitglied in der Domäne.

JaWäre das Passwort abgelaufen, dann wäre das schon beim Anmelden an der VM entsprechend angezeigt. Ist hier aber nicht passiert.

Nein. Das hat sich bei Windows 11 geändert Edit und ggf. auch bei Server 2022 und höher. Man kommt noch rein, aber nix geht mehr, da Netzwerkprofil auf "private" springt. Bei Windows 10 gebe ich Dir recht, da wärst Du mit einem Domänenkonto bei bestehender Netzwerkverbindung nicht mehr reingekommen.Aber gut, was sabbeln wir uns einen ab... wenn das mit dem Rechnerkennwort zu einfach ist, dann zieh die CA um.

Wenn der Verlust der Vertrauensstellung gar nicht das Problem ist (das zu prüfen, mache ich in einer Sekunde: Mouseover beim Netzwerkicon rechts unten besagt, ob Domänenverbindung besteht oder nicht), dann will ich nichts gesagt haben.

Edit: noch als Nachtrag: so prüft man über die GUI das Datum der letzten Rechnerkennwortänderung nach am geöffneten Rechnerobjekt:

Um die Fakten noch korrekt zu rücken:

Das Maschinenpasswort müsste seit dem Backup 2x geändert worden sein. Dann hat man den Effekt mit der verloren Vertrauensstellung. Wenn es nur 1x geändert wurde, dann kann der Computer sein Password erneuern. Windows merkt sich bei Computerkonten auch noch das vorherige Passwort. Meines Wissens.

Man kann sich auch an an einem Win10 nach Verlust der Vertrauensstellung lokal mit einem AD-Konto anmelden:

- wenn der Member offline ist

- wenn das verwendete Konto im lokalen Anmelde-Cache ist

Und ich schätze, was den 2. Punkt betrifft, wird das auch bei Win11 noch genau so sein.

Das Maschinenpasswort müsste seit dem Backup 2x geändert worden sein. Dann hat man den Effekt mit der verloren Vertrauensstellung. Wenn es nur 1x geändert wurde, dann kann der Computer sein Password erneuern. Windows merkt sich bei Computerkonten auch noch das vorherige Passwort. Meines Wissens.

Man kann sich auch an an einem Win10 nach Verlust der Vertrauensstellung lokal mit einem AD-Konto anmelden:

- wenn der Member offline ist

- wenn das verwendete Konto im lokalen Anmelde-Cache ist

Und ich schätze, was den 2. Punkt betrifft, wird das auch bei Win11 noch genau so sein.

wenn ein DC länger wie 30 tage sich nicht gesynct hat kann man ihn eh wegwerfen oder ?

da war doch was, oder waren ers 60 tage....

DOS

checken

wenn backup also zu alt dann eh für die tonne

dann kann man eh nur noch testen eigentlich:

restore aller DCs vom selben Tag des Backups.

und dann gehts vielleicht noch... (keine Garantie)

da war doch was, oder waren ers 60 tage....

DOS

repadmin /showreplchecken

wenn backup also zu alt dann eh für die tonne

dann kann man eh nur noch testen eigentlich:

restore aller DCs vom selben Tag des Backups.

und dann gehts vielleicht noch... (keine Garantie)

Moin @ThePinky777,

nein, dass muss nicht unbedingt sein.

learn.microsoft.com/en-us/troubleshoot/windows-server/active-dir ...

😉

Gruss Alex

wenn ein DC länger wie 30 tage sich nicht gesynct hat kann man ihn eh wegwerfen oder ?

da war doch was, oder waren ers 60 tage....

da war doch was, oder waren ers 60 tage....

nein, dass muss nicht unbedingt sein.

learn.microsoft.com/en-us/troubleshoot/windows-server/active-dir ...

😉

Gruss Alex

Zitat von @ThePinky777:

wenn ein DC länger wie 30 tage sich nicht gesynct hat kann man ihn eh wegwerfen oder ?

da war doch was, oder waren ers 60 tage....

Die Dauer richtet sich nach der konkret konfigurierten Tombstone Lifetime.wenn ein DC länger wie 30 tage sich nicht gesynct hat kann man ihn eh wegwerfen oder ?

da war doch was, oder waren ers 60 tage....

Aber was hat diese Frage mit diesem Thema hier zu tun?

er hatte nirgends geschrieben wie alt sein Backup ist das er ans laufen bringen will...

daher nur mal eine anmerkung... man weiss ja nie

Überlegungen wie:

- er kann sich am DC anmelden ohne Fehler >> ja eigener Global Catalog wird verwendet... kann schon sein.

- aber ansonsten irgendwie nicht in der domain oder so... >> ja kommt schon hin

daher wollte ichs nur mal als Idee hier reinbringen... Abstrakte Fehler > Abstrakte Ursachen...

@ThePinky777 richtig! Jeder Sys-Admin wird auch eine 30+ Tage alte Sicherung eines Servers in die produktive Umgebung wieder einspielen, vor allem eine CA. Ach, das wird schon passen...

Von der bisherigen Beschreibung ableiten könnte man auch, dass es eben kein Restore war, sondern nur ein Move von einem Host zum anderen. Dann wäre natürlich das Rechnerkennwort auf keinen Fall Teil des Problems.

@nachgefragt - warum willst Du den Rejoin eigentlich machen? Ist das Beschriebene "Der DC kann jedoch die VM nicht pingen." Grund dafür? Das muss nichts heißen, je nach FW-Regelwerk ist das normal und tut auch der Funktionalität ja keinen Abbruch.

@nachgefragt - warum willst Du den Rejoin eigentlich machen? Ist das Beschriebene "Der DC kann jedoch die VM nicht pingen." Grund dafür? Das muss nichts heißen, je nach FW-Regelwerk ist das normal und tut auch der Funktionalität ja keinen Abbruch.

Zitat von @DerMaddin:

@ThePinky777 richtig! Jeder Sys-Admin wird auch eine 30+ Tage alte Sicherung eines Servers in die produktive Umgebung wieder einspielen, vor allem eine CA. Ach, das wird schon passen...

@ThePinky777 richtig! Jeder Sys-Admin wird auch eine 30+ Tage alte Sicherung eines Servers in die produktive Umgebung wieder einspielen, vor allem eine CA. Ach, das wird schon passen...

du bist noch nicht so lang im forum oder? (Achtung das ist Ironisch gemeint)

wenn er keine anderes backup hat... ich hab hier schon alles gelesen sorry

@ThePinky777 ausgehend von der Nutzergruppe "Administrator", gehe ich davon aus, dass nachgefragt kein "Volldepp" ist und seine Arbeit fachgerecht umsetzt. Vielleicht läuft der Hase ja in Ö anders (Achtung das ist ironisch gemeint).

kannst ja versuchen den DC runter zu stuffen nur zum Member.

vielleicht klappts dann...

Und dann neuen Server installieren und hochstufen als DC.

CA würd ich nicht auf nen DC installieren, nur so fürs nächstemal.

Und CA kannst versuchen wenn der Dienst noch läuft ein Backup rauszu ziehen.

der-windows-papst.de/2020/10/18/sicherung-der-zertifizierungsste ...

Also in Dateiform und wegspeichern und in neu aufgesetzte CA zu importieren.

vielleicht klappts dann...

Und dann neuen Server installieren und hochstufen als DC.

CA würd ich nicht auf nen DC installieren, nur so fürs nächstemal.

Und CA kannst versuchen wenn der Dienst noch läuft ein Backup rauszu ziehen.

der-windows-papst.de/2020/10/18/sicherung-der-zertifizierungsste ...

Also in Dateiform und wegspeichern und in neu aufgesetzte CA zu importieren.

Das Backup ist keine 30 Tage alt.

Wie gesagt: das ist unerheblich. Wie du nun prüfen kannst, ob es ein Problem gibt, was vom Kennwort herrührt, habe ich genau beschrieben.der Reset mit Parametern hatte nicht funktioniert.

Und welche Parameter waren das? Du brauchst lediglich, wie schon beschrieben von mir:-credential admin\domainname

Ist die CA jetzt in einem Netz mit gültiger Sites-and-Services Konfiguration?

Im Zuge des Crowdstrike-Debakels habe ich einige CAs den Domain-Trust verlieren sehen, ohne dass ich mir das erklären kann (weil eben gar kein Backup zurückgespielt wurde) oder Zeit gehabt hätte, es zu untersuchen. Abgesehen davon, dass Reset-ComputerMachinePassword für die funktioniert hat, gibt es da ggf. noch eine Sondersituation.

Eine Idee: Wenn die CA zwischenzeitlich eine neue (Delta-)CRL ausgestellt hat, würde ich die mal manuell entnehmen und auf die jeweiligen Verteilungspunkte kopieren. Zumindest im LDAP kann sie ja dann noch nicht sein.

Im Zuge des Crowdstrike-Debakels habe ich einige CAs den Domain-Trust verlieren sehen, ohne dass ich mir das erklären kann (weil eben gar kein Backup zurückgespielt wurde) oder Zeit gehabt hätte, es zu untersuchen. Abgesehen davon, dass Reset-ComputerMachinePassword für die funktioniert hat, gibt es da ggf. noch eine Sondersituation.

Eine Idee: Wenn die CA zwischenzeitlich eine neue (Delta-)CRL ausgestellt hat, würde ich die mal manuell entnehmen und auf die jeweiligen Verteilungspunkte kopieren. Zumindest im LDAP kann sie ja dann noch nicht sein.

Hi.

Was Du da 8.8. 15:26 beschreibst, reicht mir nicht, um zu verstehen, warum du einen Rejoin machen möchtest. Sorry, ich habe keine Ahnung warum sich ein Rejoin-Wunsch aus der Beschreibung ergeben könnte.

Ich wünsch Dir Glück dabei.

Was Du da 8.8. 15:26 beschreibst, reicht mir nicht, um zu verstehen, warum du einen Rejoin machen möchtest. Sorry, ich habe keine Ahnung warum sich ein Rejoin-Wunsch aus der Beschreibung ergeben könnte.

An welche Stelle hatte ich neue konstruktive Vorschläge überlesen und bin nicht darauf eingegangen?

Ich bleibe zunächst einmal bei meinen Nachfragen. Ich hatte dich gebeten, auszuschließen, dass dein mir noch unverständliches Problem was mit dem Alter des Rechnerkennwortes zu tun hat und habe aufgezeigt, wie man das prüft - keine abschließende Reaktion, die das Alter mitteilt. Auch könnte man das mit der Syntax von reset-computermachinepassword doch ganz schnell klären und nicht über wer weiß wieviel Beiträge. Wenn auf den Befehl schon zurückkommt "der Server ist nicht funktionstüchtig", dann ist das ziemlich sicher kein defekter Server, sondern ein Syntaxproblem.Ich wünsch Dir Glück dabei.

siehe "nachgefragt 08.08.2024 um 10:27:14 Uhr"

Hm, was ich dir darauf geantwortet habe, lässt Du unter den Tisch fallen? Da außer CA-Wechsel eben nur der Powershell-Weg zur Verfügung steht, sollte der ausgeschöpft werden. Und das fängt damit an, dass man schaut, ob das Kennwort evtl. zu alt ist und da habe ich dir auch bereits gesagt, warum eine Aussage "Backup ist noch keine 30 Tage alt" hier keine Aussagekraft hat.

Moin @nachgefragt,

das ist normal wenn auf dem Server auch eine CA läuft.

Gruss Alex

In dem Fall stimmt mehr mit der Kiste nicht, das Hauptproblem und der Fokus liegt auf der Frage, warum der Domänenbeitritt ausgegraut ist.

das ist normal wenn auf dem Server auch eine CA läuft.

Gruss Alex

Schlagt mich

Dafür findest du vielleicht in anderen Foren Interessenten.getdigital.de/products/lart-netzwerkpeitsche-cat5-o-nine-tails

😉 🤪