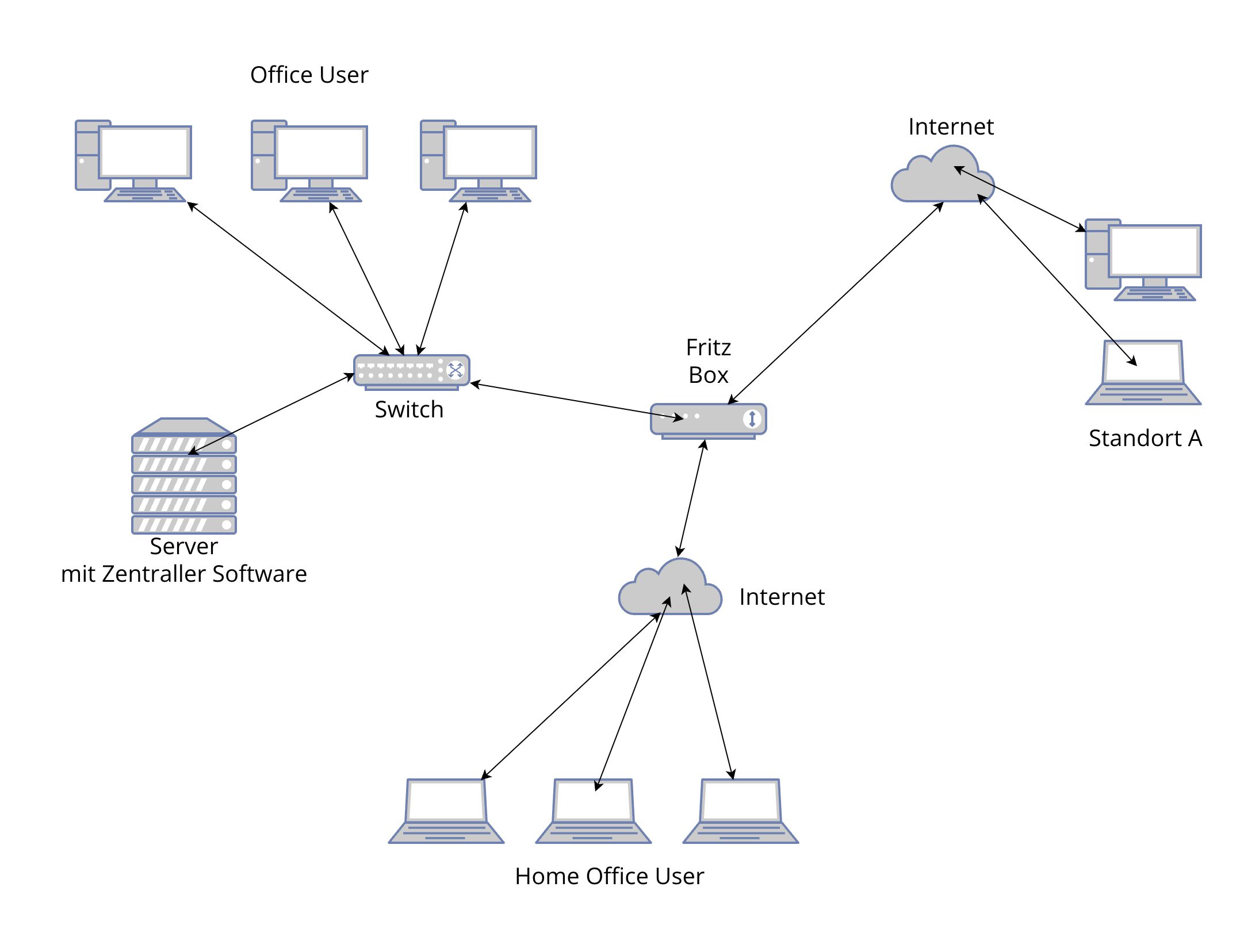

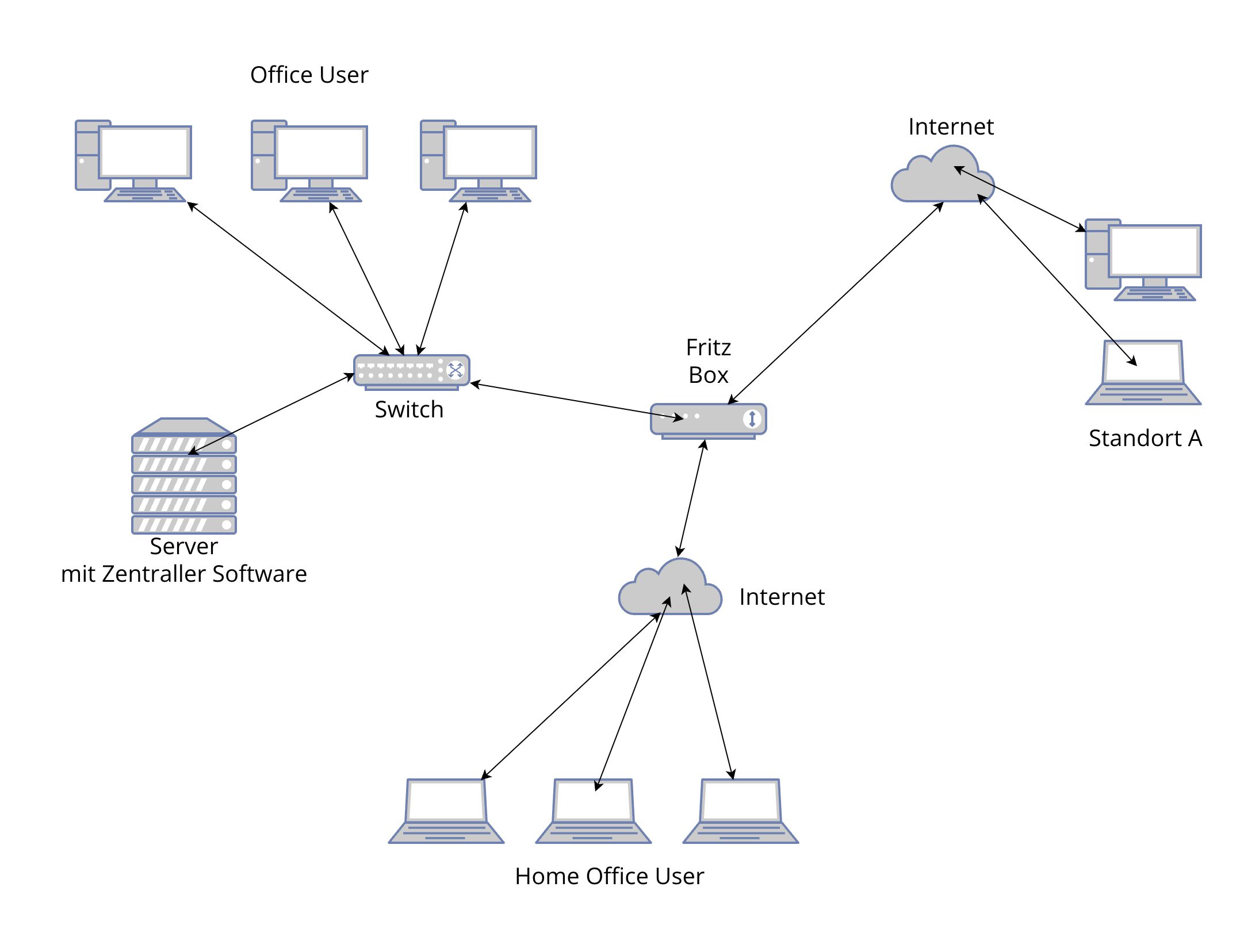

Netzwerk Aufbau mit HomeOffice User und zentraler Software

Hi,

bin dabei ein neues Netzwerk aufzubauen.

Es gibt einen Server auf dem aktuell die Office User zugreifen und ihre Session starten.

Der Zugriff erfolgt über Anydesk.

Jetzt kam aber die Anfrage dies auch vom Homeoffice aus zu machen und ein zweiter Standort soll ebenfalls Zugriff erhalten.

Fritzbox hat eine feste IP sowie alle PC und Server.

Mein Gedanke ist jetzt halt da der Server zu alt ist dies durch einen neuen zu ersetzten und dies über VMware das Grundsystem für die User aufzusetzen.

Zentrale Zugriff absichern über VPN und Hardware Firewall oder wie würdet ihr dies planen?

cu

bin dabei ein neues Netzwerk aufzubauen.

Es gibt einen Server auf dem aktuell die Office User zugreifen und ihre Session starten.

Der Zugriff erfolgt über Anydesk.

Jetzt kam aber die Anfrage dies auch vom Homeoffice aus zu machen und ein zweiter Standort soll ebenfalls Zugriff erhalten.

Fritzbox hat eine feste IP sowie alle PC und Server.

Mein Gedanke ist jetzt halt da der Server zu alt ist dies durch einen neuen zu ersetzten und dies über VMware das Grundsystem für die User aufzusetzen.

Zentrale Zugriff absichern über VPN und Hardware Firewall oder wie würdet ihr dies planen?

cu

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 83960532684

Url: https://administrator.de/forum/netzwerk-aufbau-mit-homeoffice-user-und-zentraler-software-83960532684.html

Ausgedruckt am: 24.07.2025 um 20:07 Uhr

8 Kommentare

Neuester Kommentar

Moin,

Ich hoffe du hast das Microsoft Office (kein O365) auch korrekt lizenziert. Weil so reicht eine 0815 Kauflizenz nicht aus.

Als VPN Protokoll würde ich auf WireGuard setzen. Damit lässt sich sowohl ein Site2-Site für den Standort B realisieren. Als auch mit dem WireGuard Client for Windows eine Client2Site Verbindung aufbauen.

Gruß,

Dani

Es gibt einen Server auf dem aktuell die Office User zugreifen und ihre Session starten.

Der Zugriff erfolgt über Anydesk.Ich hoffe du hast das Microsoft Office (kein O365) auch korrekt lizenziert. Weil so reicht eine 0815 Kauflizenz nicht aus.

Mein Gedanke ist jetzt halt da der Server zu alt ist dies durch einen neuen zu ersetzten und dies über VMware das Grundsystem für die User aufzusetzen.

Bisher ist der Server nicht virtualisiert? Virtualisierung ist sicherlich kein Fehler. Aber damit tun sich andere Themen auf (z.B. Aktualisierung des Hypervisors, Backup & Restore von VM(s) und Hypervisor, Management, etc.).Zentrale Zugriff absichern über VPN und Hardware Firewall oder wie würdet ihr dies planen?

Da deine Ressourcen begrenzt sind, würde ich auf jeden Fall Firewall (pfSense, OPNsense, Mikrotik, etc.). Bedeutet natürlich dass du Zeit wiederkehrend haben musst. Weil eine Firewall Bedarf auch Streicheleinheiten. Alternativ das Ganze als Managed Service durch einen IT-Dienstleister.Als VPN Protokoll würde ich auf WireGuard setzen. Damit lässt sich sowohl ein Site2-Site für den Standort B realisieren. Als auch mit dem WireGuard Client for Windows eine Client2Site Verbindung aufbauen.

Gruß,

Dani

und Hardware Firewall oder?

Wieso? Deine Fritzbox kann doch VPN als aktiver VPN Router. Da muss man ja nichts anderes nehmen und du hast je nach Modell die Auswahl ob IPsec oder Wireguard. Einfacher gehts doch nicht und warum überflüssig Geld verbrennen?!Wireguard bin ich blank da muß ich mich erst rein arbeiten

Merkzettel: VPN Installation mit WireguardLesen und verstehen... In 15 Minuten bist du dann nicht mehr "blank" sondern frisch lackiert! 😉

OpenVPN wäre ansonsten meine Wahl.

Wäre ja völlig sinnfrei wenn du eine VPN fähige Fritzbox hast?! Außerdem ist das von der Skalierbarbeit und Performance das Schlechteste was man wählen kann. Bleibe bei IPsec oder WG was die FB auch kann!Idealerweise stellst du in der Zentrale eine pfSense oder OPNsense hin und machst das VPN Client Dialin immer mit den onboard VPN Clients aller Betriebssysteme:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Zusätzlich kann die pfSense oder OPNsense auch alle heimischen Fritzboxen per VPN koppeln für die Homeoffice User die permanente vom HO arbeiten.

Die vorhanden Plaste Fritzbox verschenkt man an den Mitarbeiter des Monats. Solche Consummer Router haben bekanntlich in Firmennetzen nichts zu suchen!

Deine hiesigen Threads zeigen ja das du dich mit Cisco Hardware gut auskennst und in der Firma vorhanden ist. Eine sinnvolle Alternative ist wenn du da statt FB einen Firmenrouter Cisco 926-4P oder einen Cisco 1111-8P mit onboard SPI Firewall hinstellst der die Clients mit L2TP onboard VPN und stationäre Fritzboxen bedient. Das oder auch andere professionelle Firmenrouter wie Lancom oder Bintec gehören da hin aber nicht so eine Plaste Bastelkiste was immer von wenig Professionalität zeugt. Wie man in einem Ciscoumfeld auf ne FB kommt ist so oder so unverständlich...

Solch ein Design ist simpelster Standard und in max. 1 Stunde aufgesetzt und online auch ohne Forenthread...

Moin,

Mobile Clients mit Client Certificate authentifizieren

Gruß,

Dani

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

nach arbeit aus.Mobile Clients mit Client Certificate authentifizieren

Denke die wollen halt bei ihrem Anydesk bleiben da halt gewohnt.

Ob das auf Dauer der sichere Weg ist... weiß ich nicht.Gruß,

Dani