Netzwerk mit Pfsense, VLANs, LAG zu Mikrotik CSS326 (SwOs), Netgear GS308E

Guten Abend zusammen

Die WAN-Anbindung meiner pfSense im Vodafone FTTH (DS-Lite) hatte ich im letzten Beitrag dank eurer Hilfe bereits erfolgreich eingerichtet. Nach einer krankheitsbedingten Pause habe ich mich nun wieder der weiteren Konfiguration meines Vorhabens gewidmet.

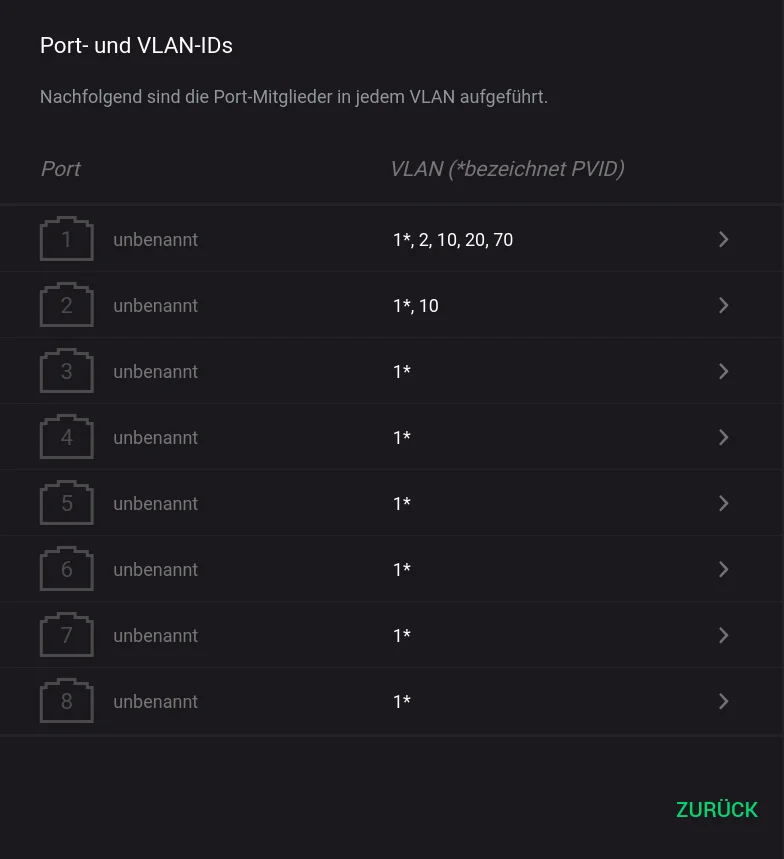

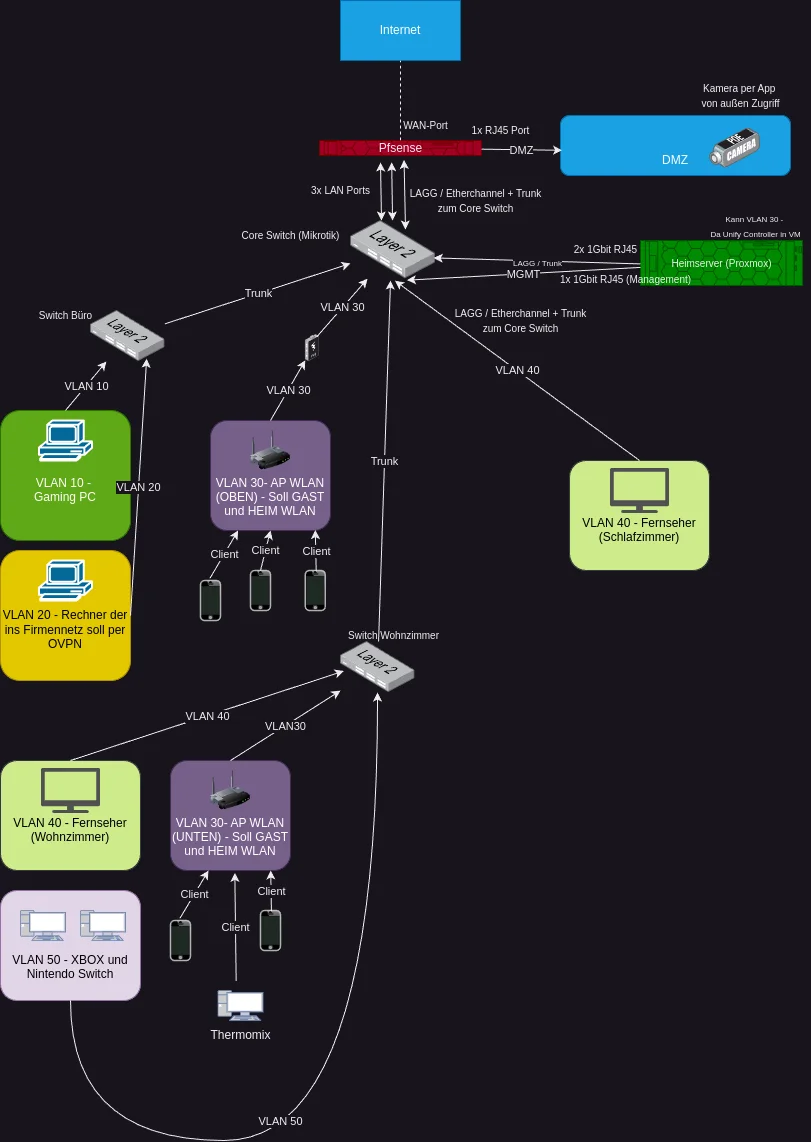

An dieser Stelle halte ich es für sinnvoll, meine Skizze mit einzubinden. Sie verdeutlicht, was ich mir für mein Heimnetzwerk überlegt habe. Sicherlich ist die Konfiguration an manchen Stellen etwas überdimensioniert, aber da ich Anfänger mit Vorwissen bin, möchte ich mich selbst herausfordern und dabei lernen.

Hier ist nun der aktuelle Plan:

Um das ganze erstmal zu testen, wollte ich vorab die Verbindung vom GamingPC -> Netgear Switch -> Mikrotik Core Switch -> Pfsense erfolgreich ans laufen bekommen, bevor ich dann in die Konfiguration aller weiteren Geräte und Parts gehe.

Dank @aqui konnte ich mir vorab schon einiges anlesen:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

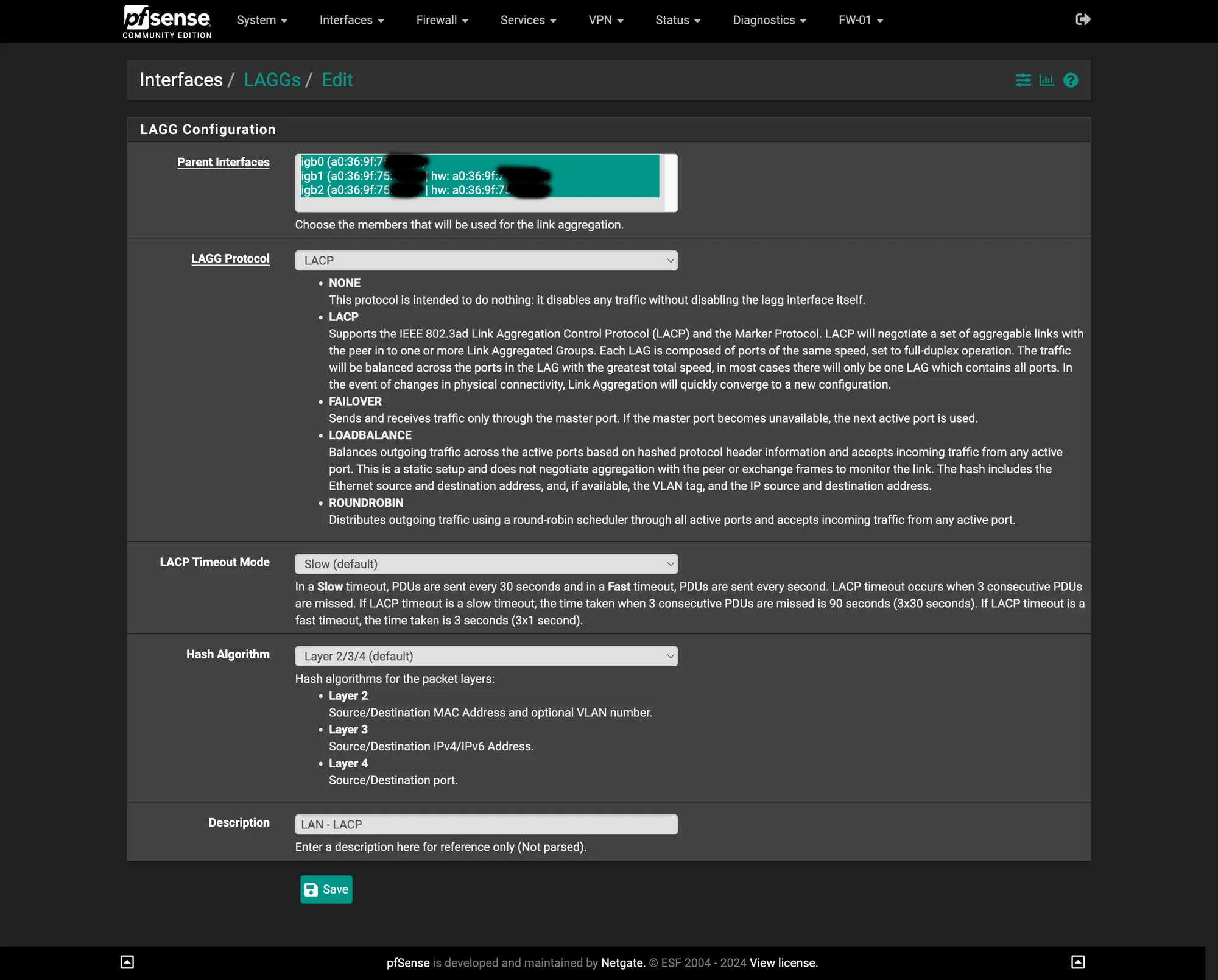

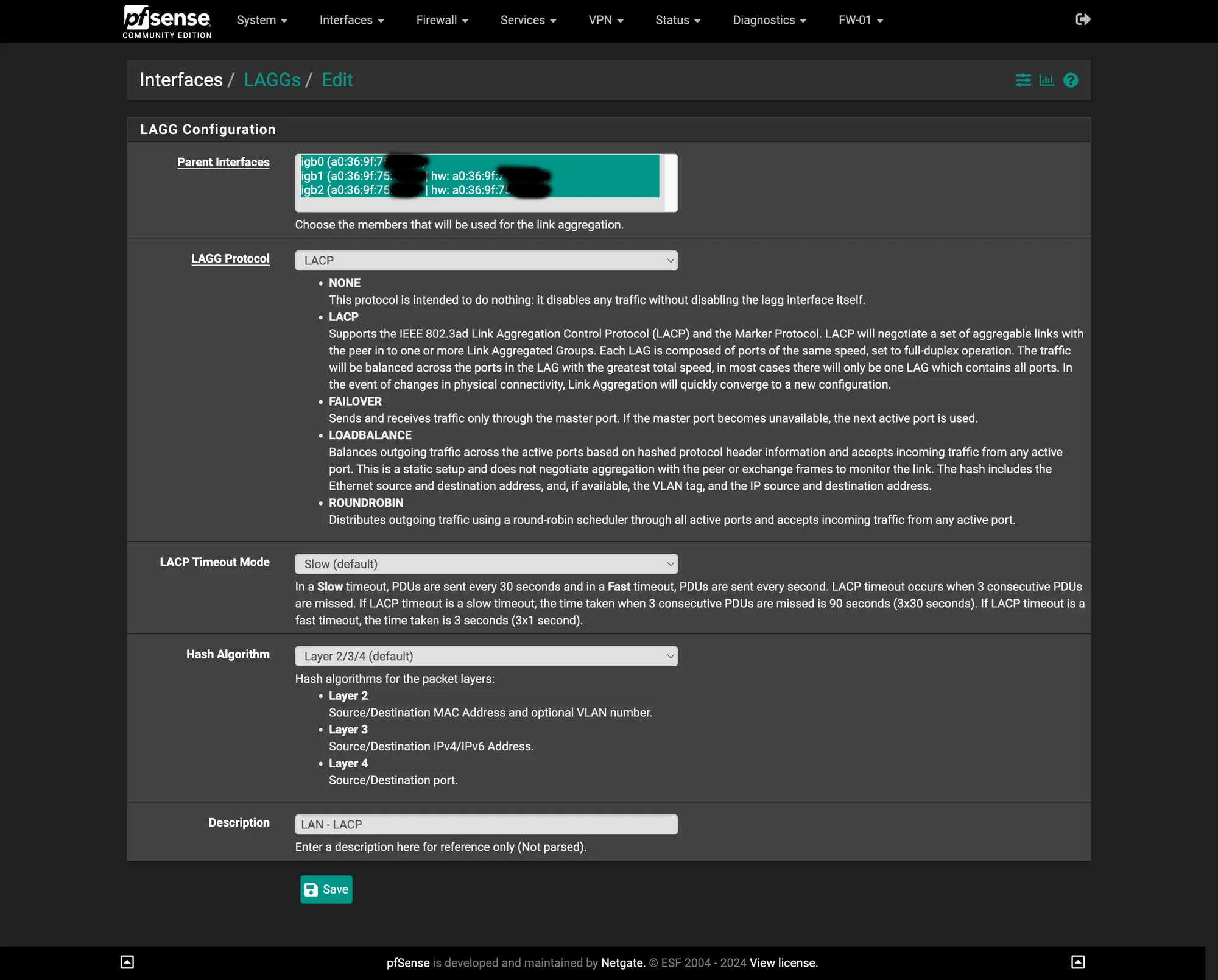

Link Aggregation (LAG) im Netzwerk

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Switch OS

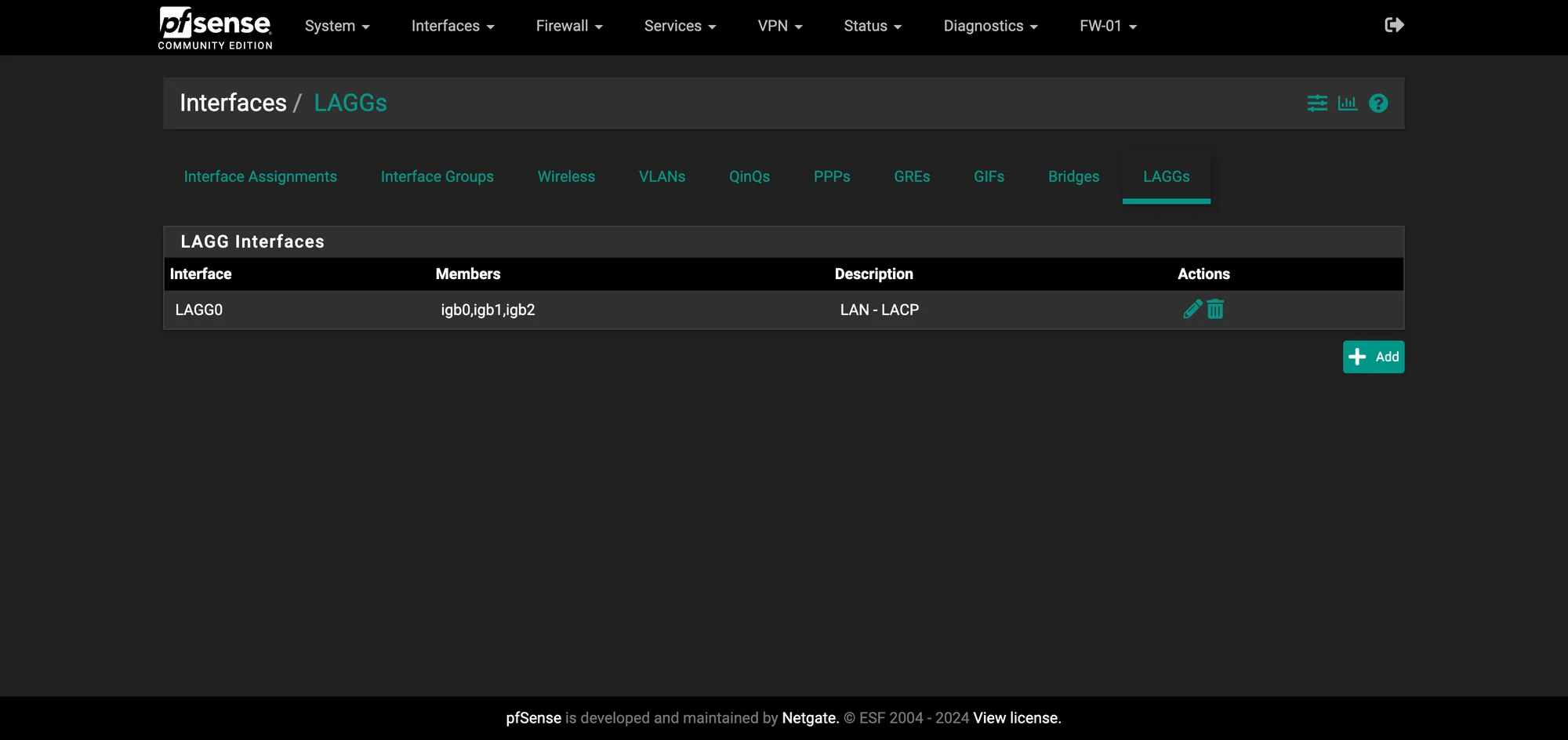

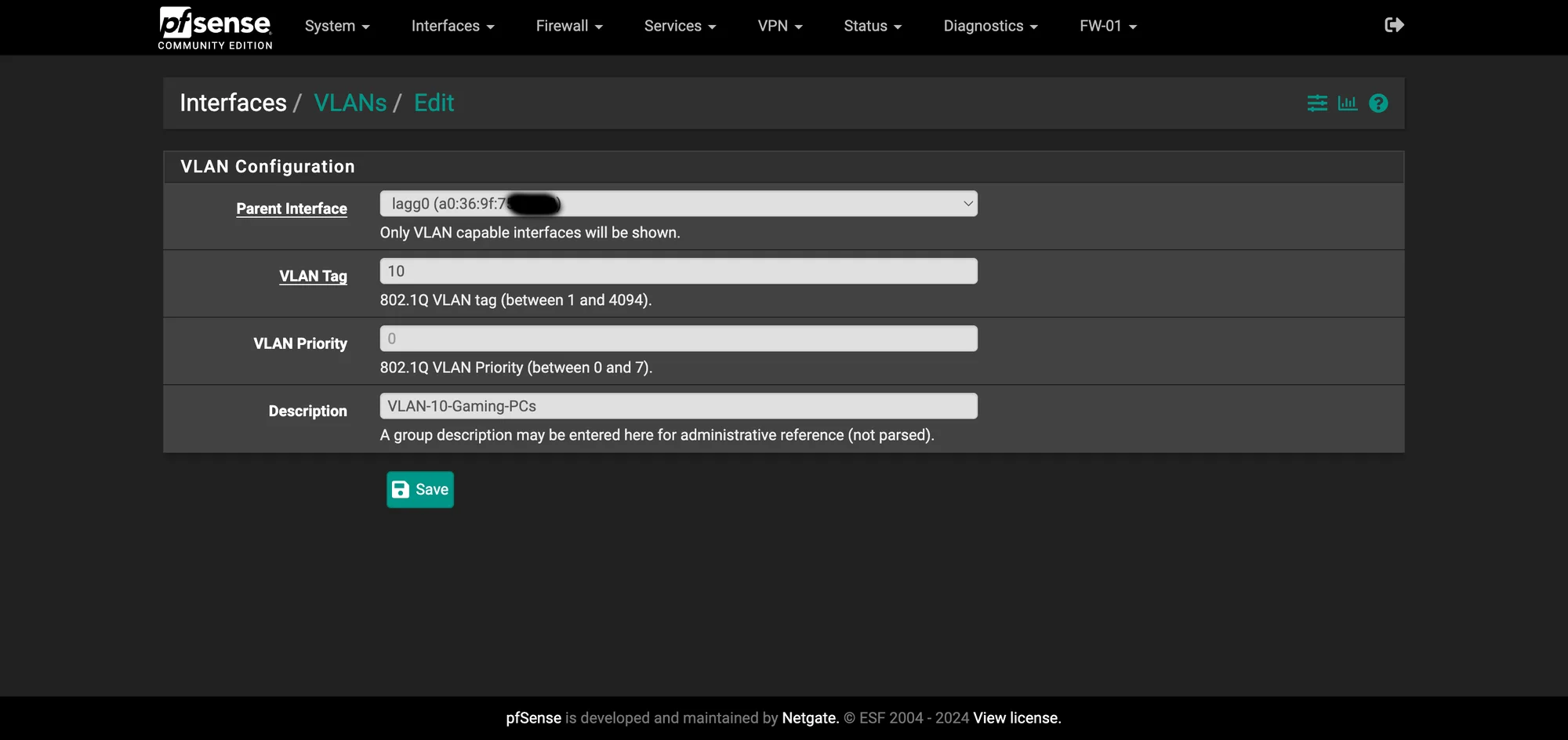

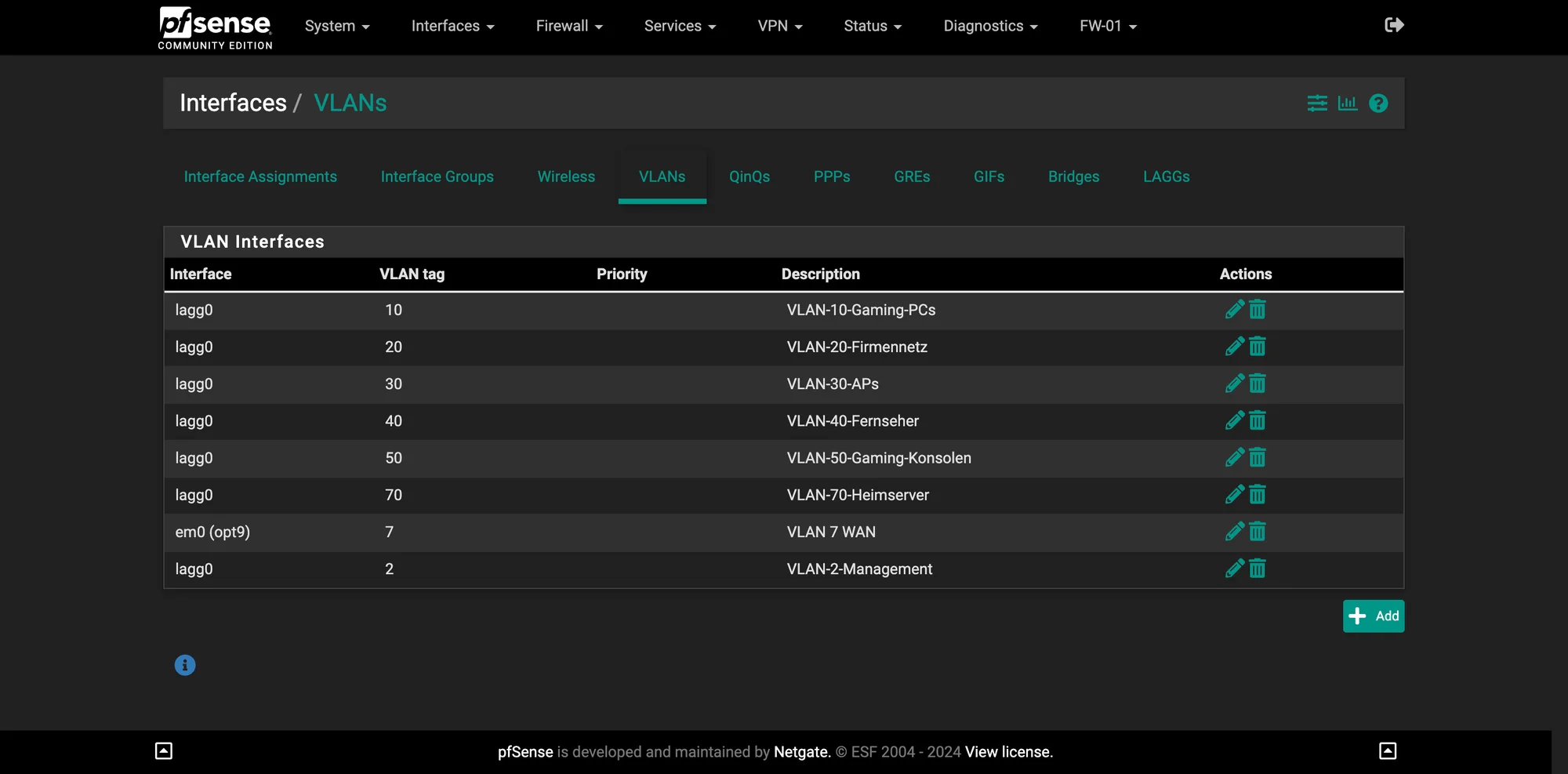

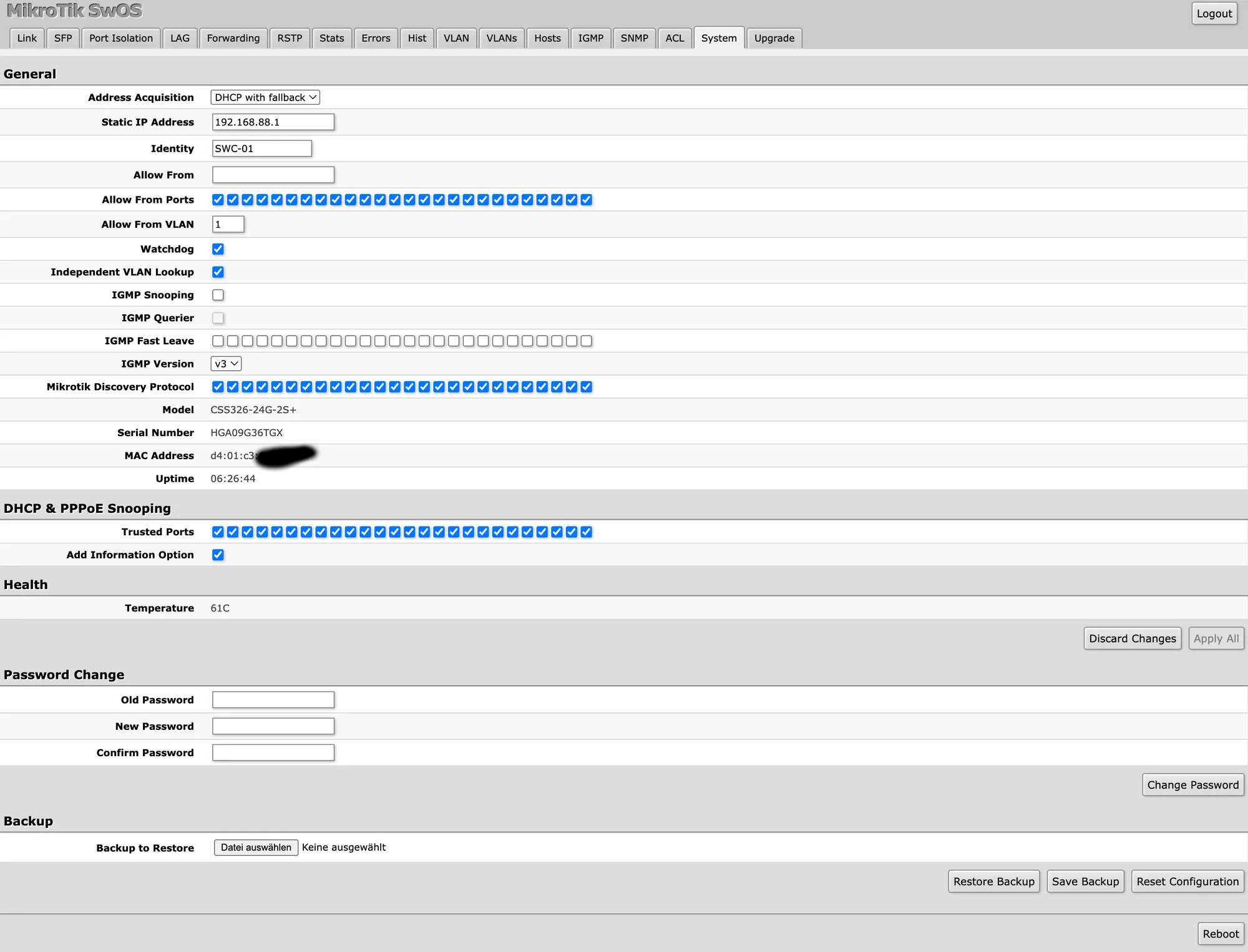

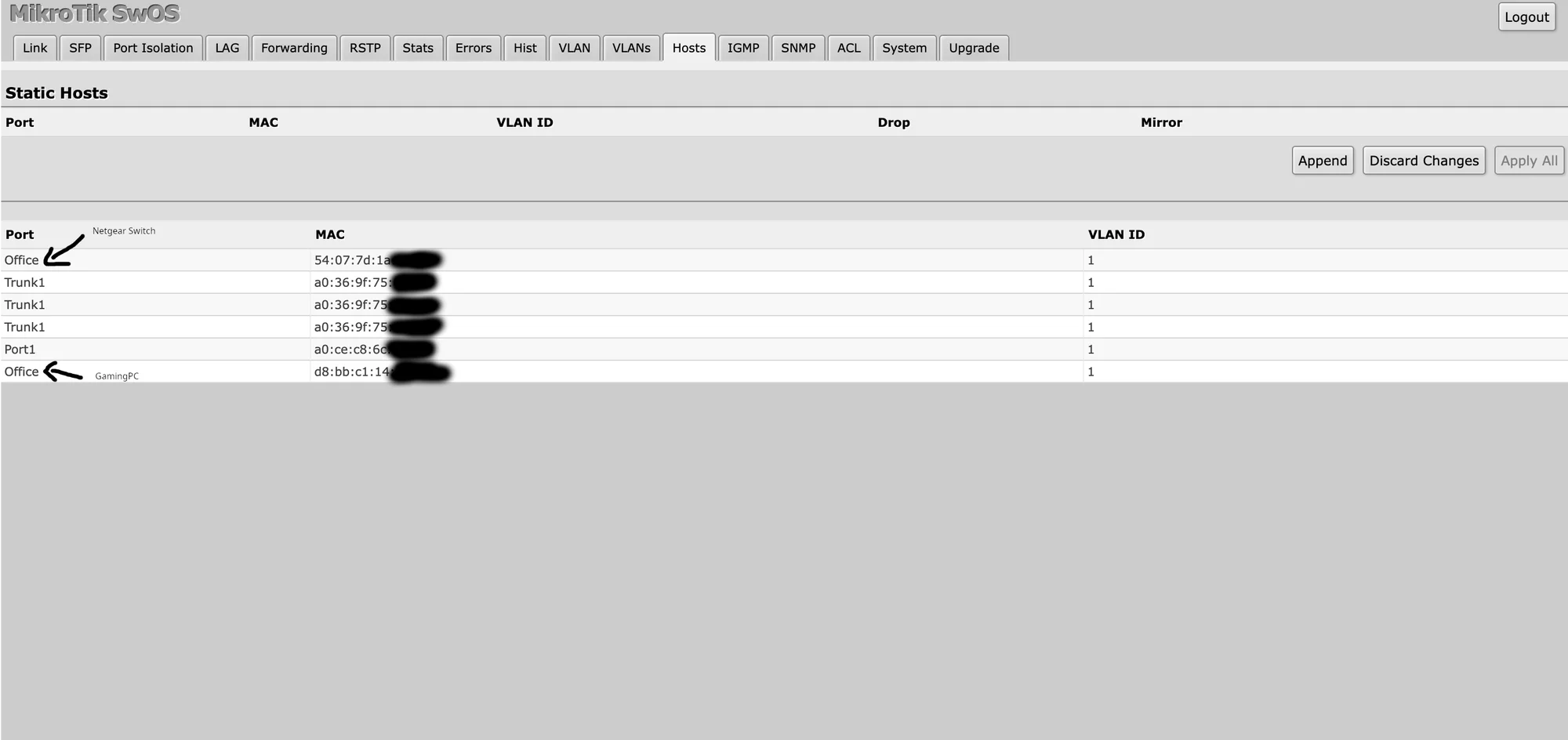

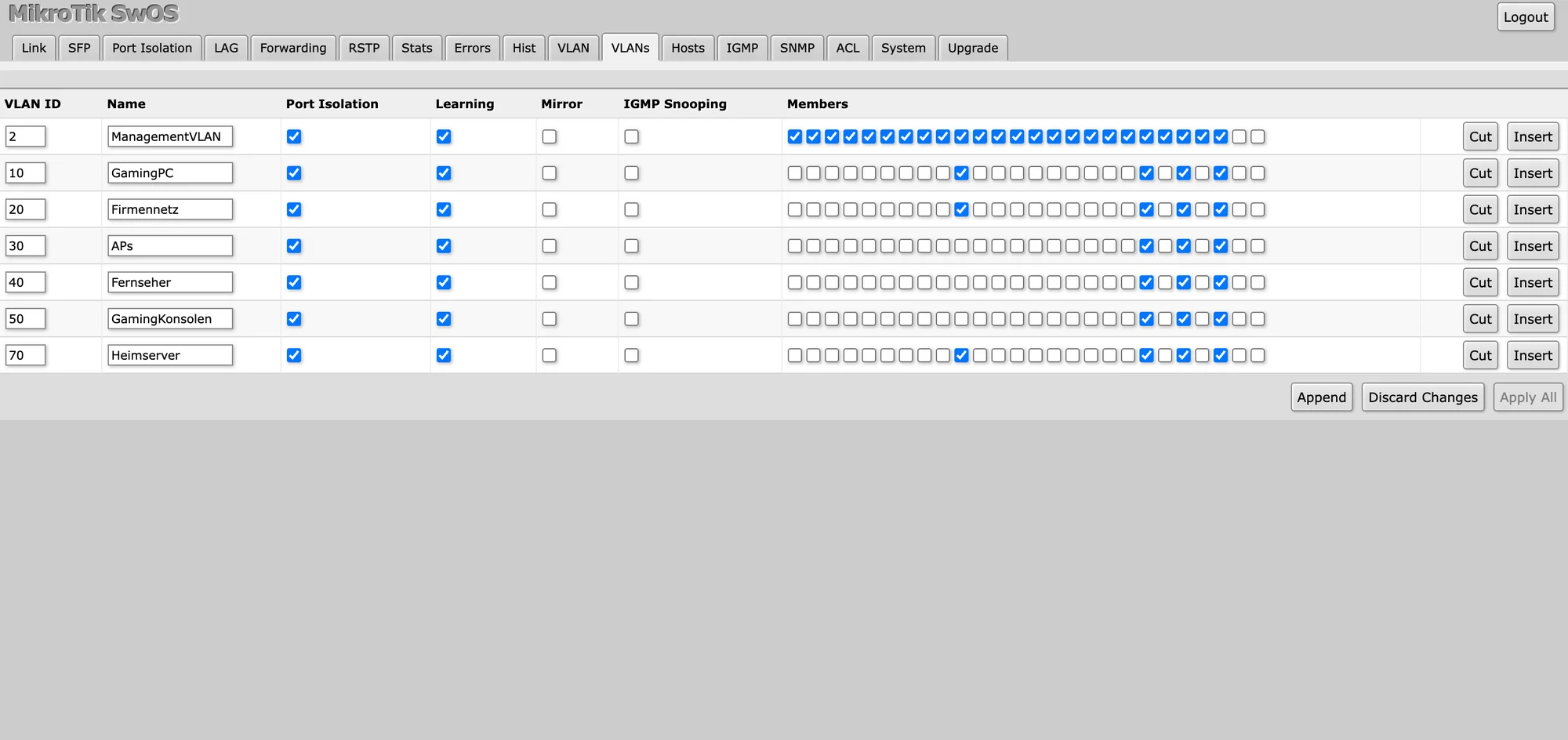

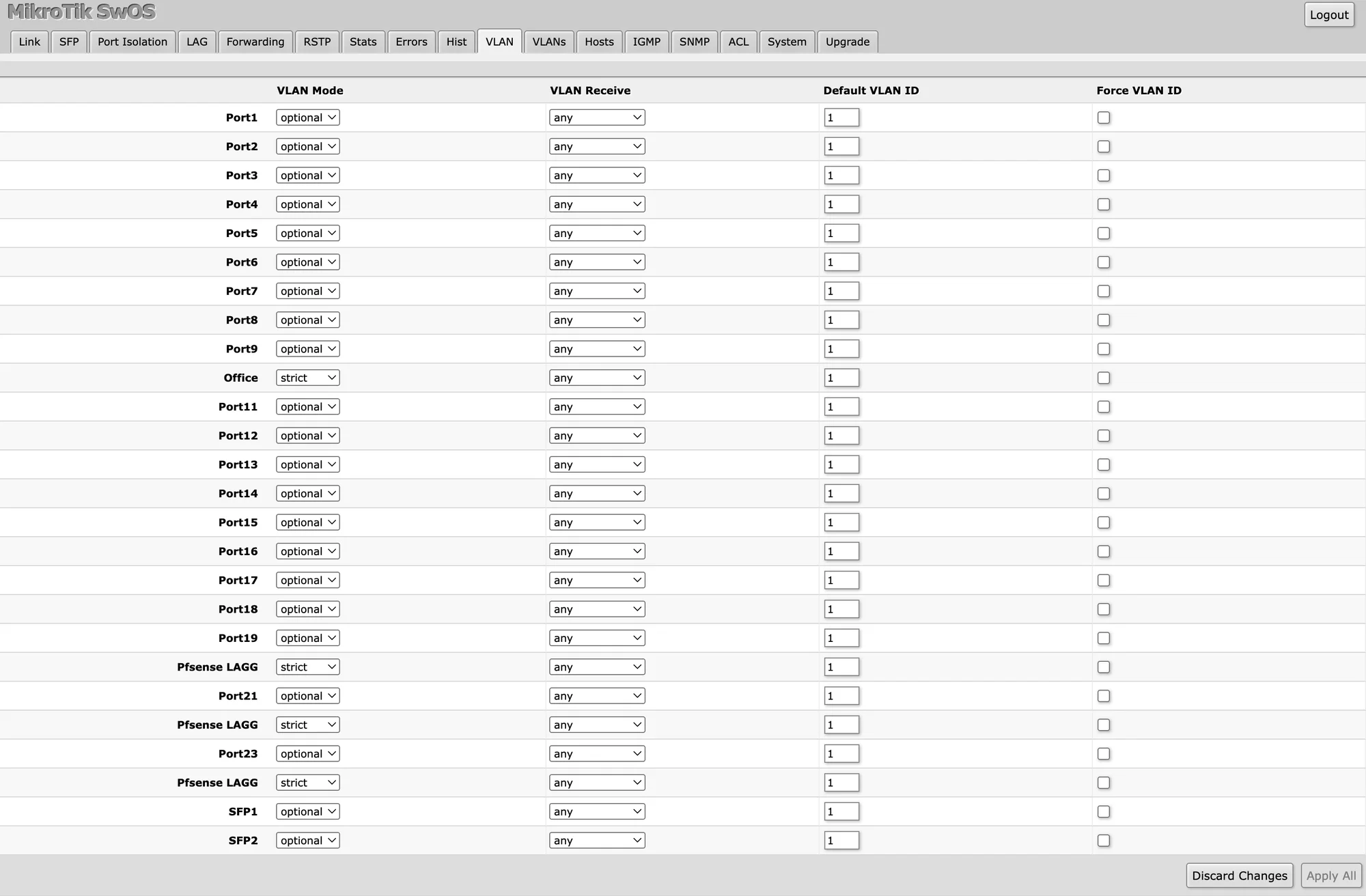

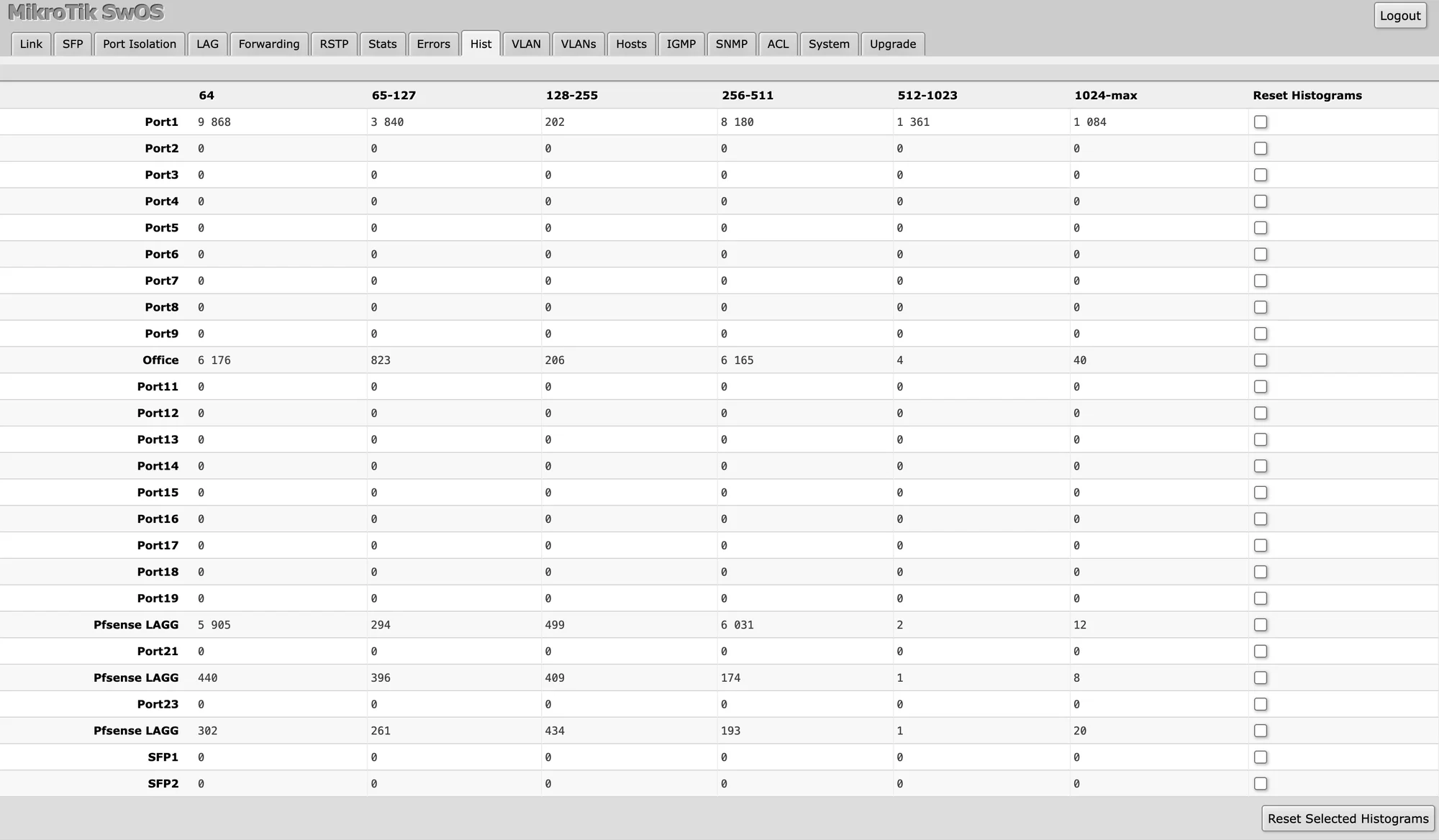

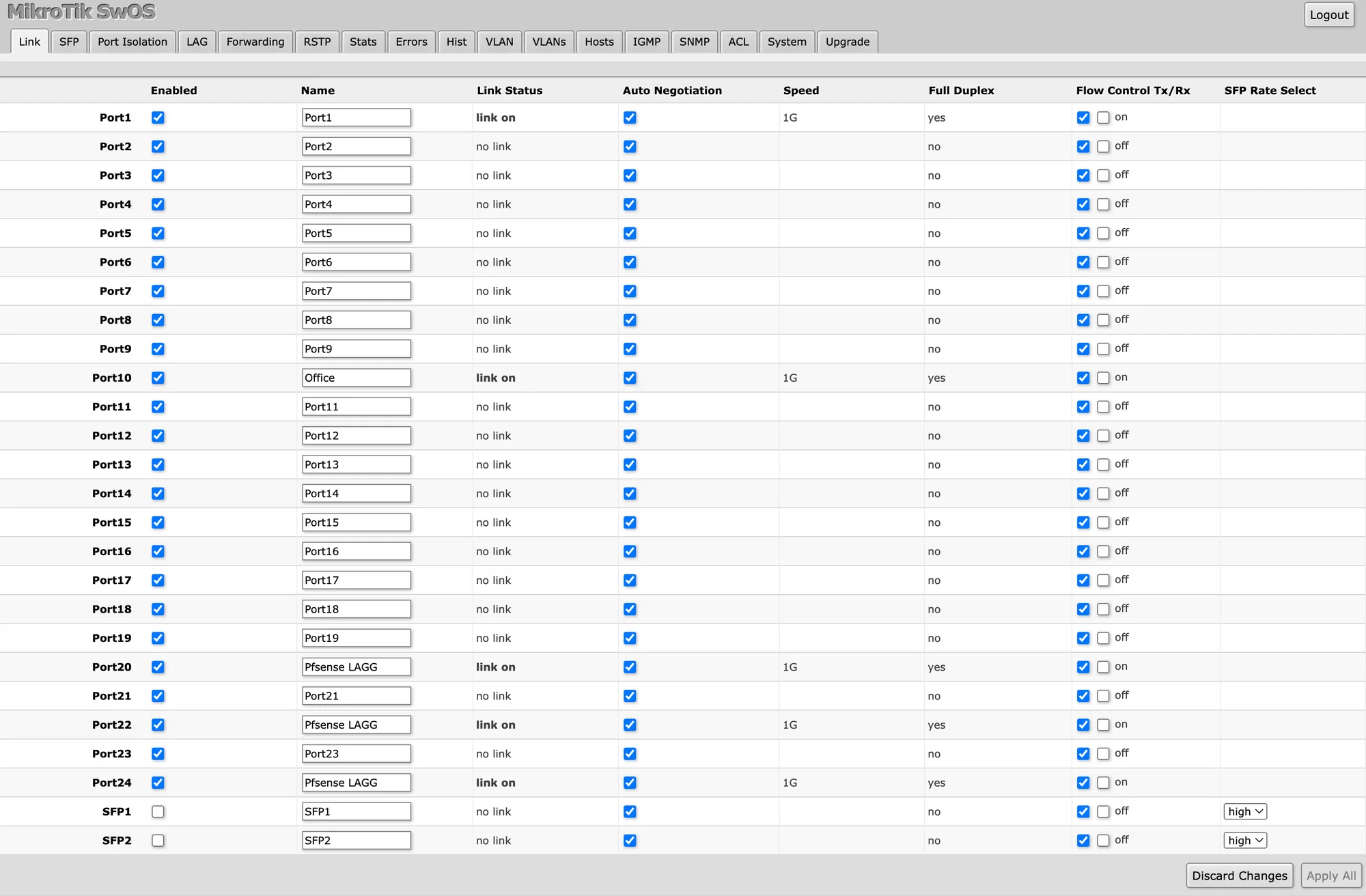

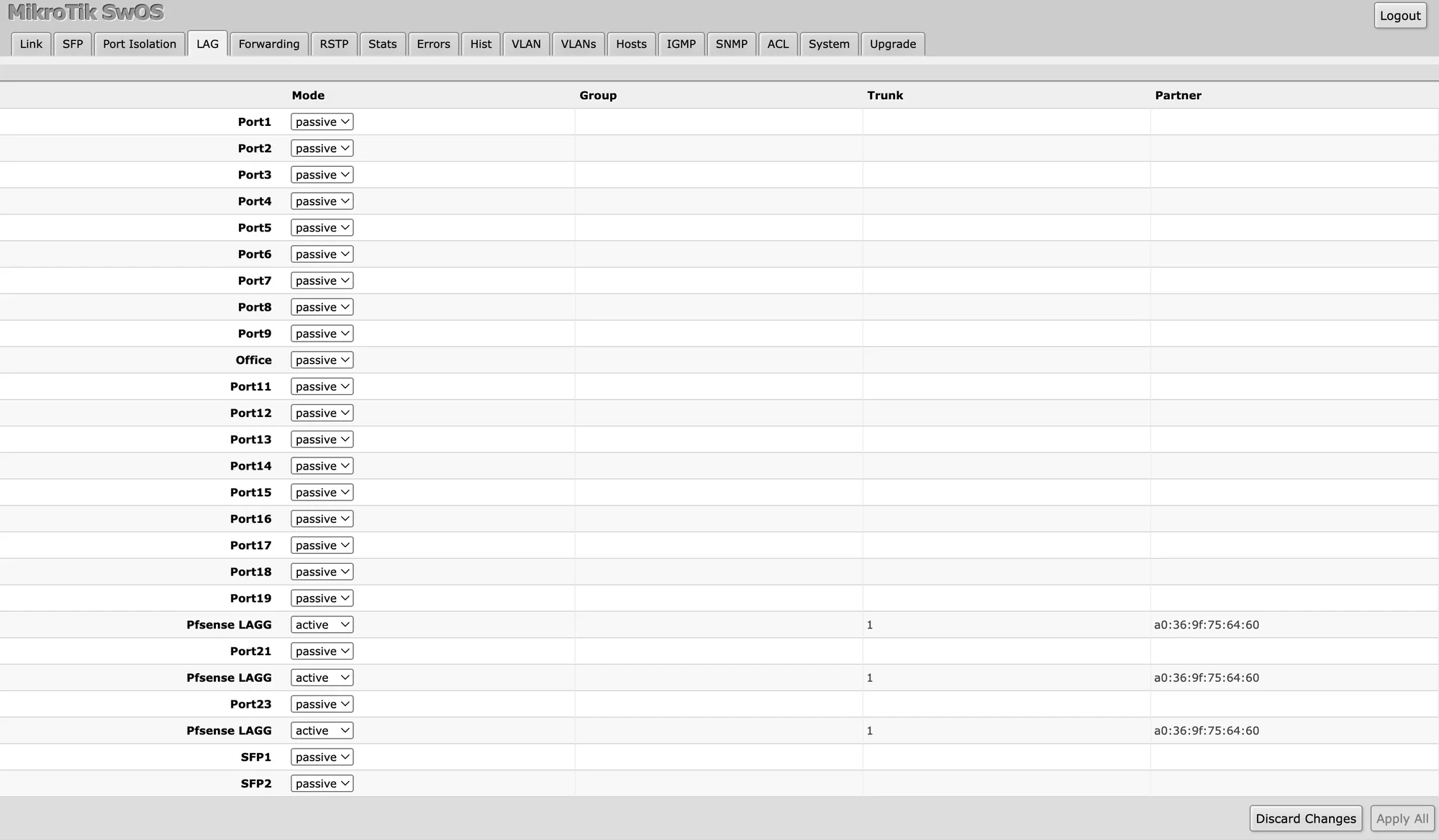

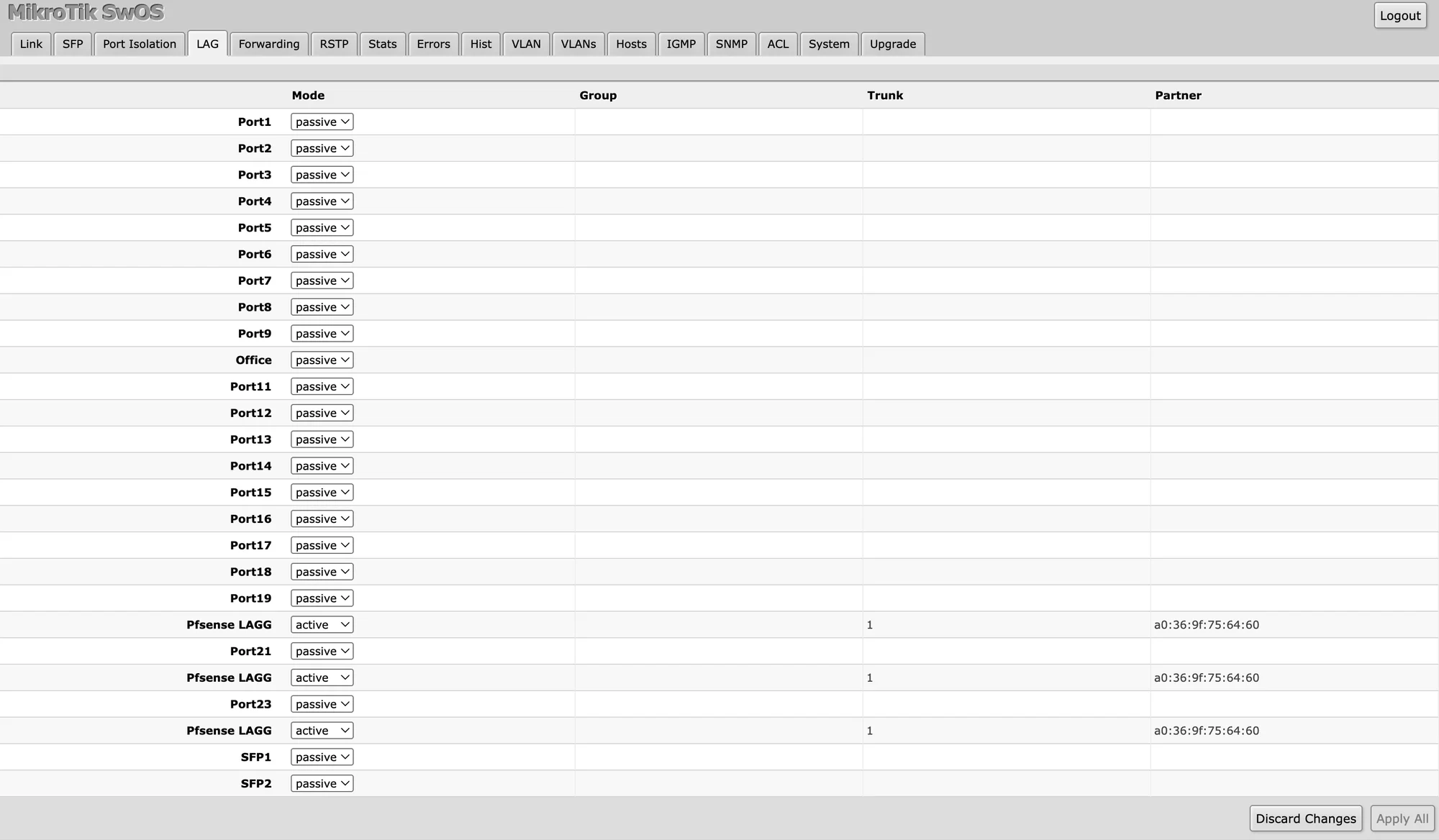

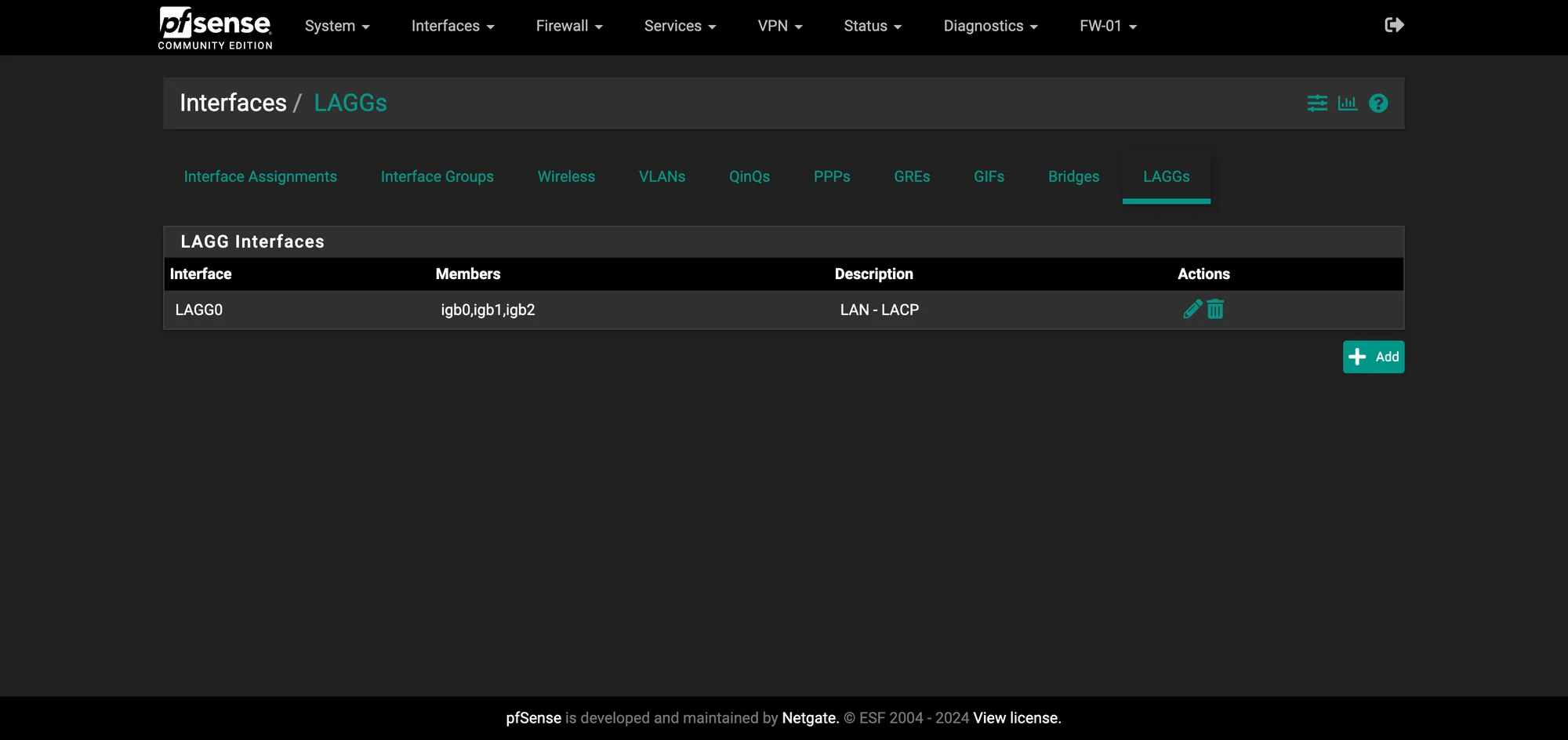

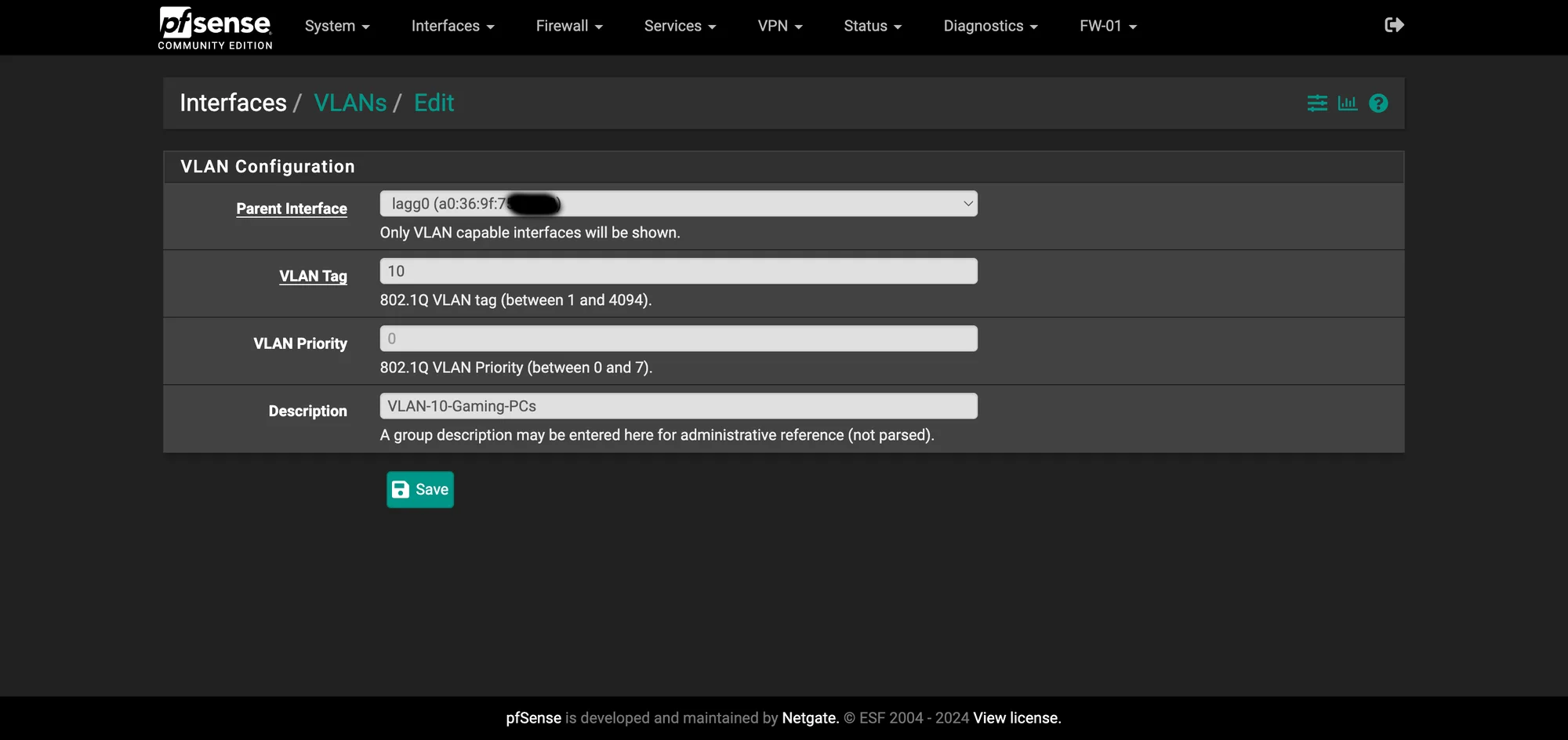

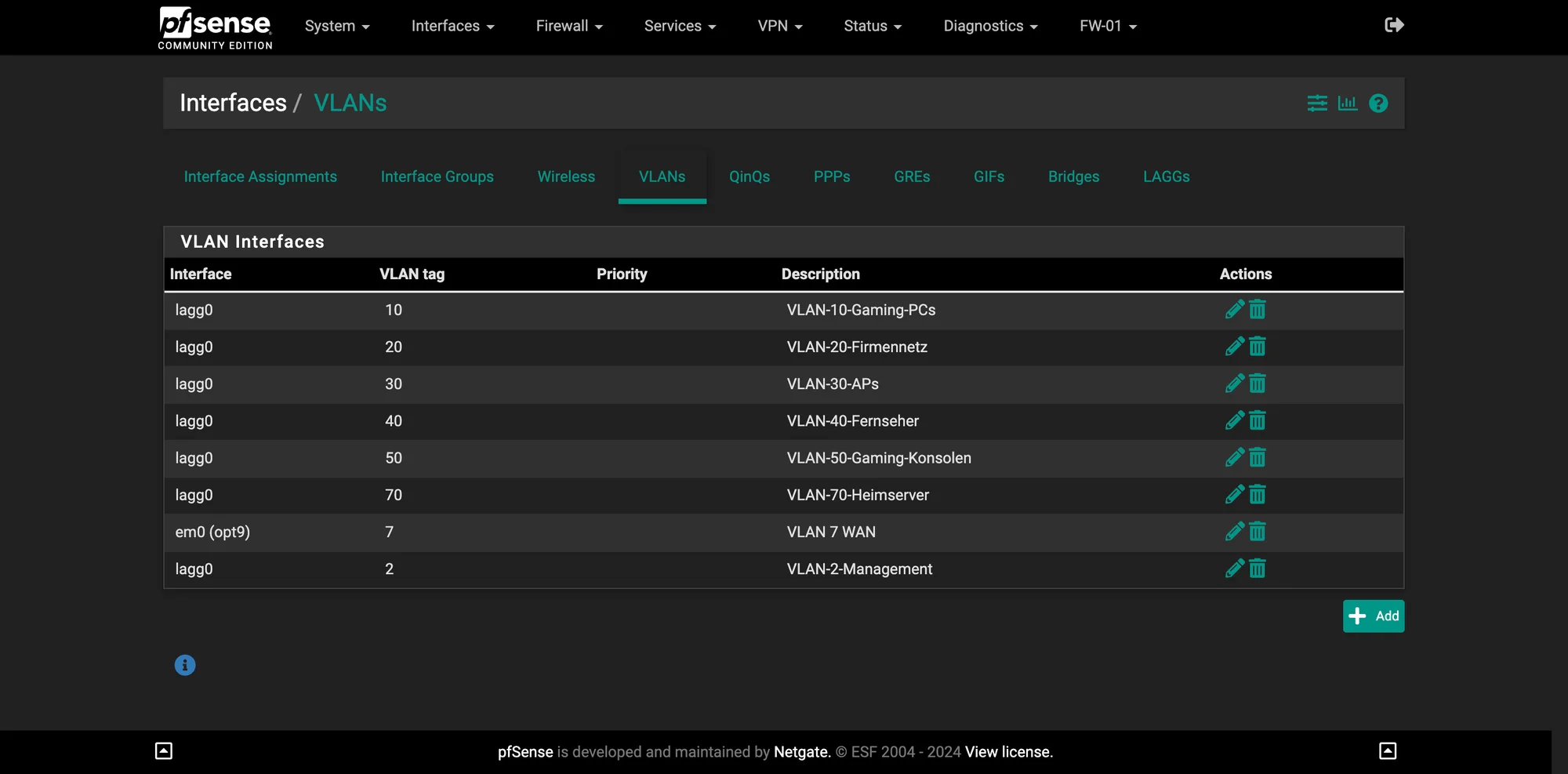

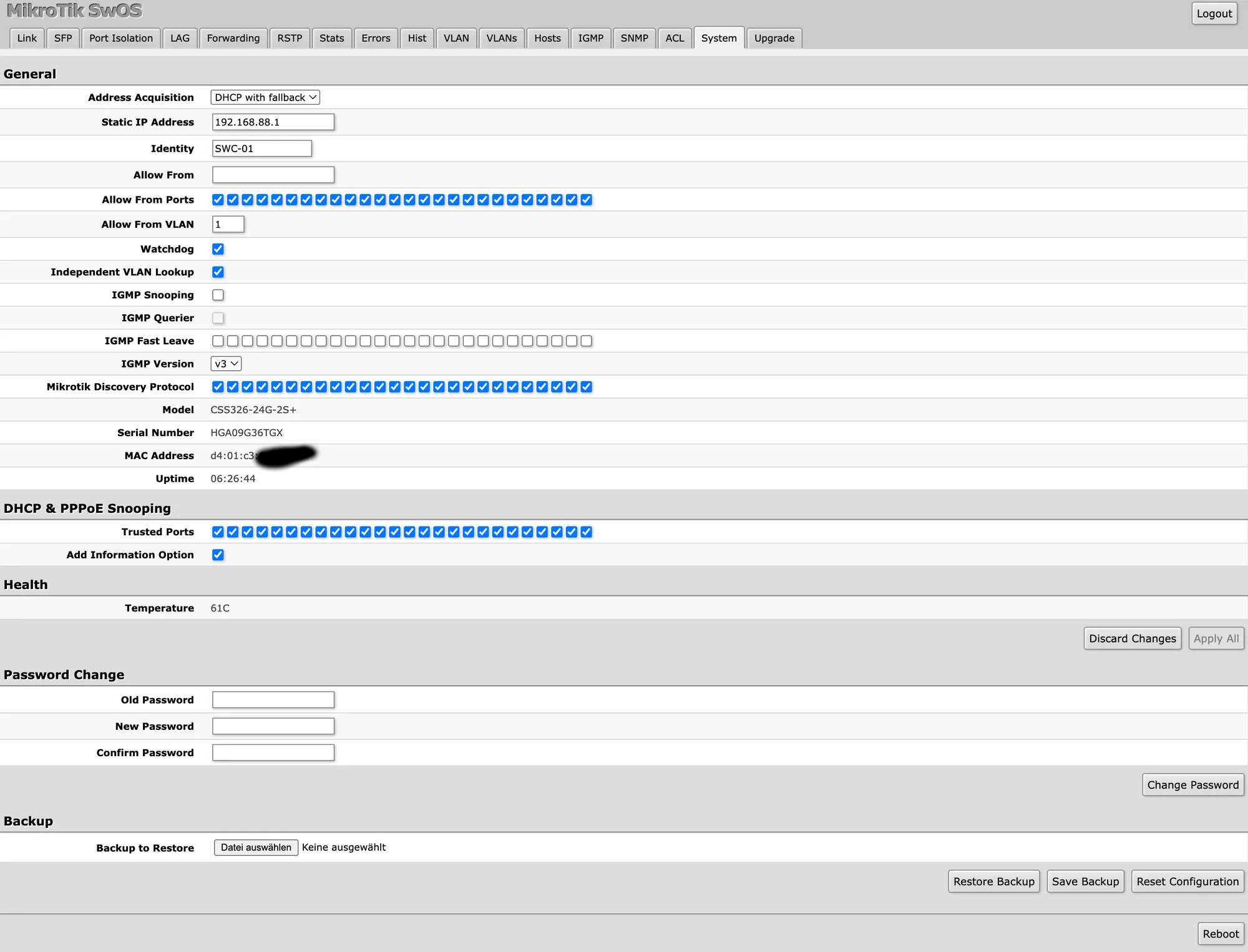

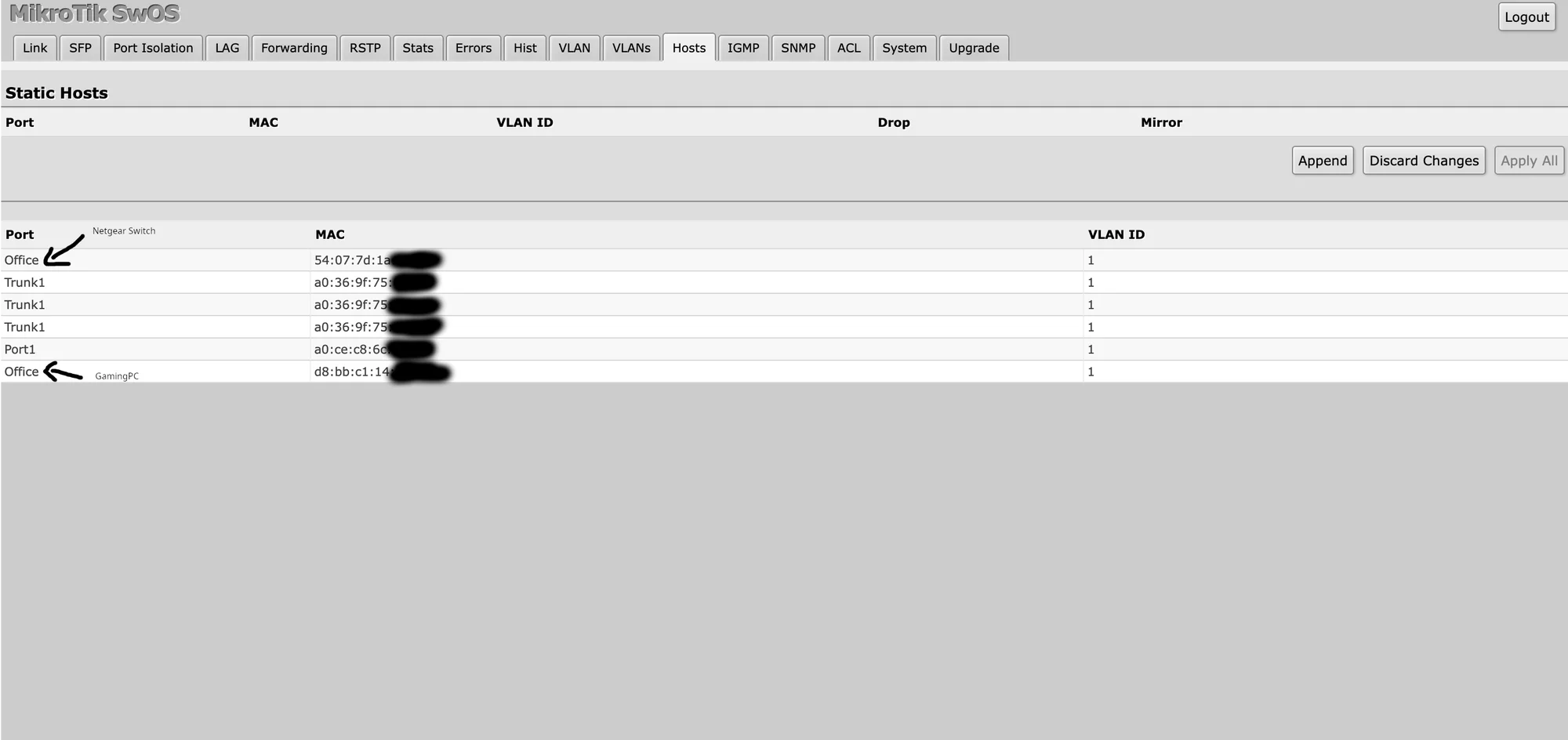

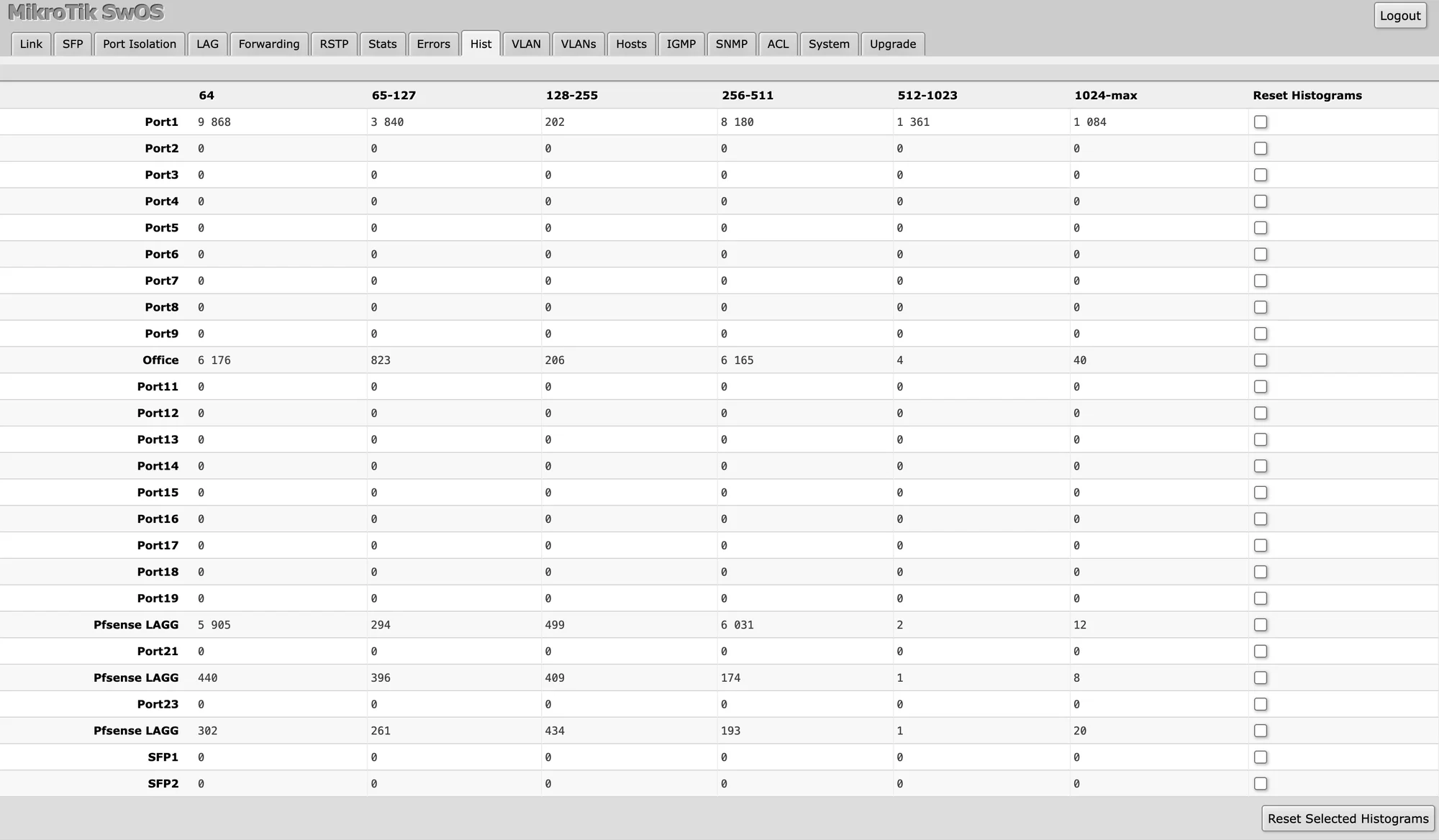

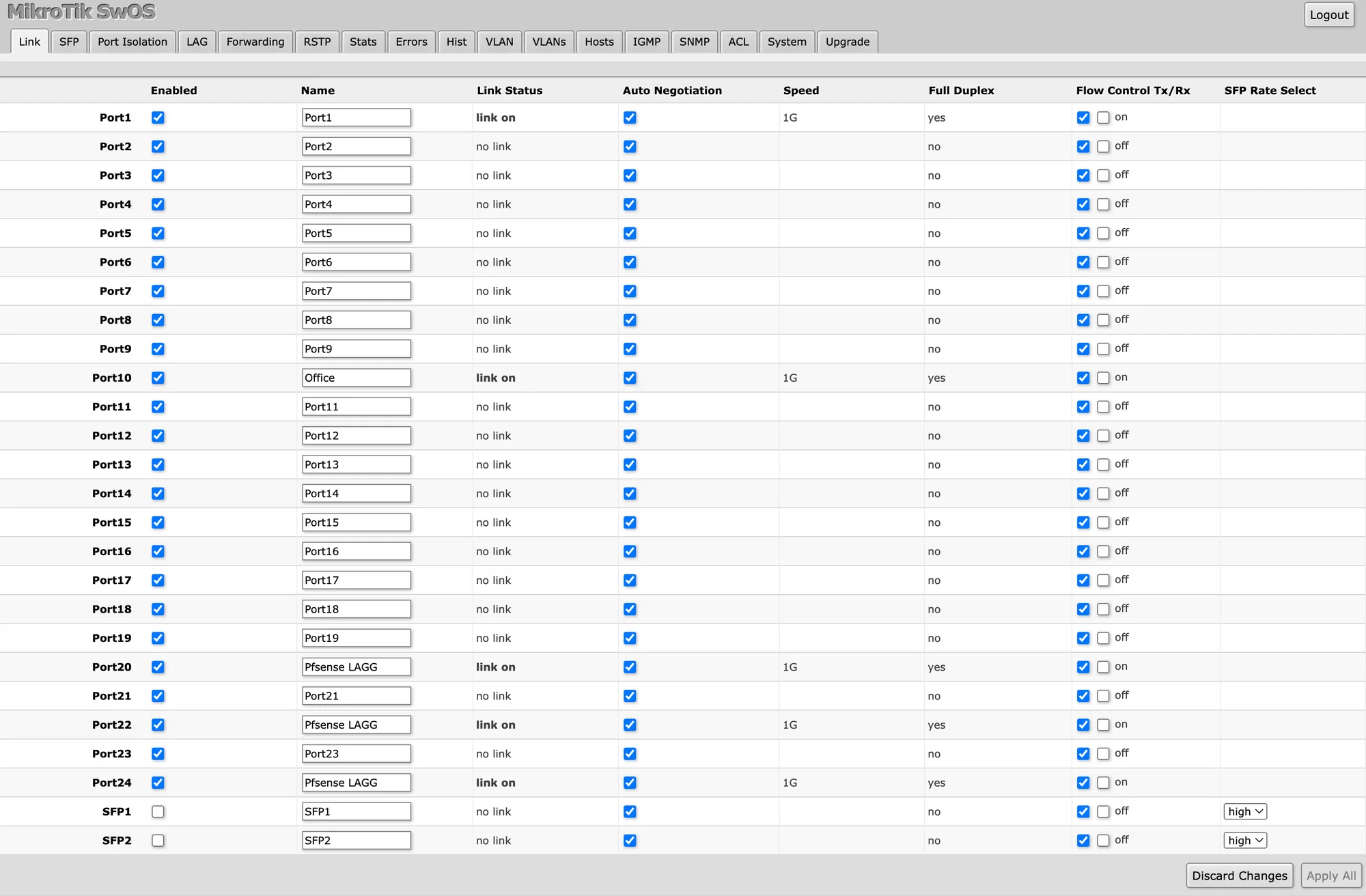

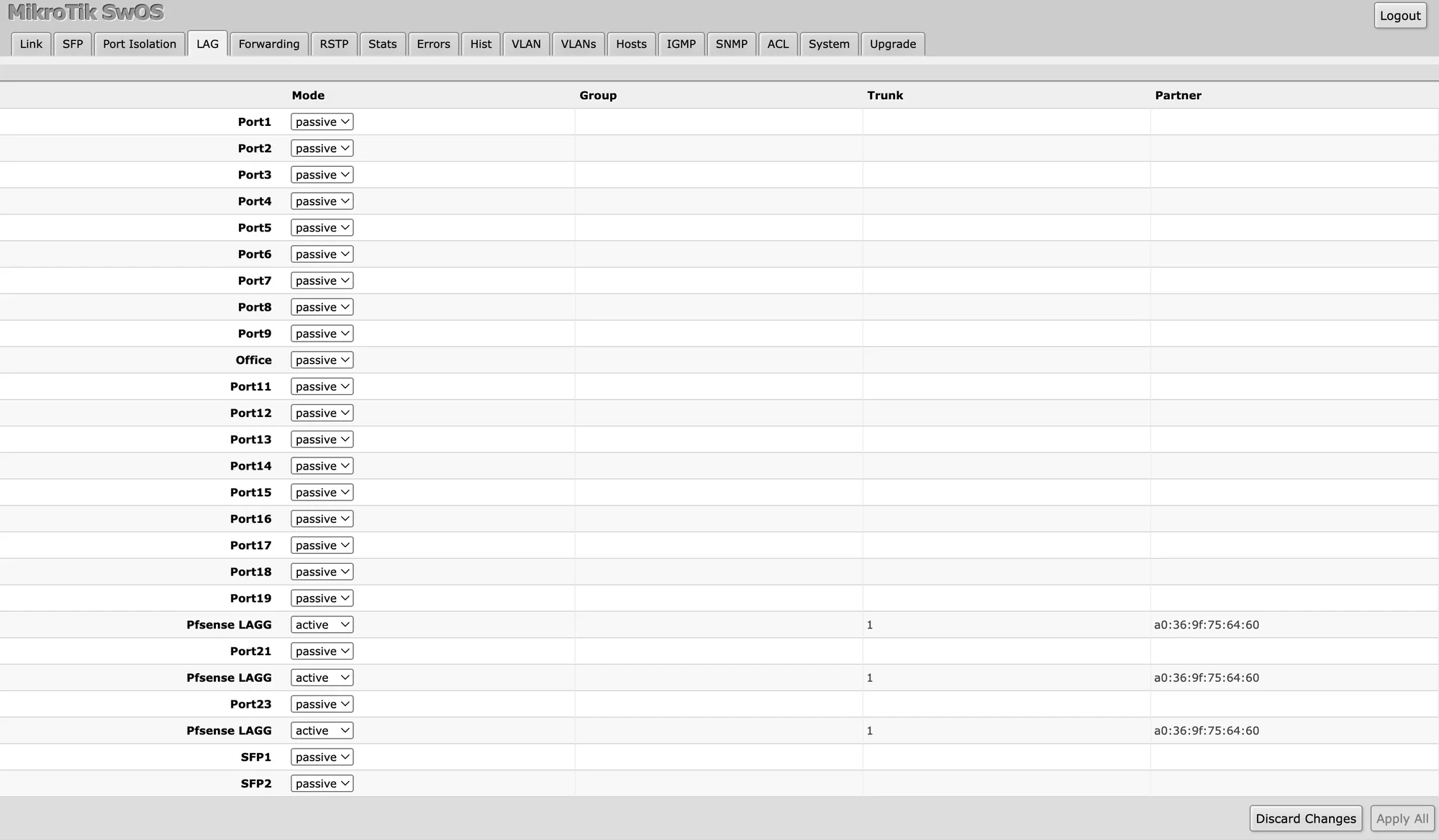

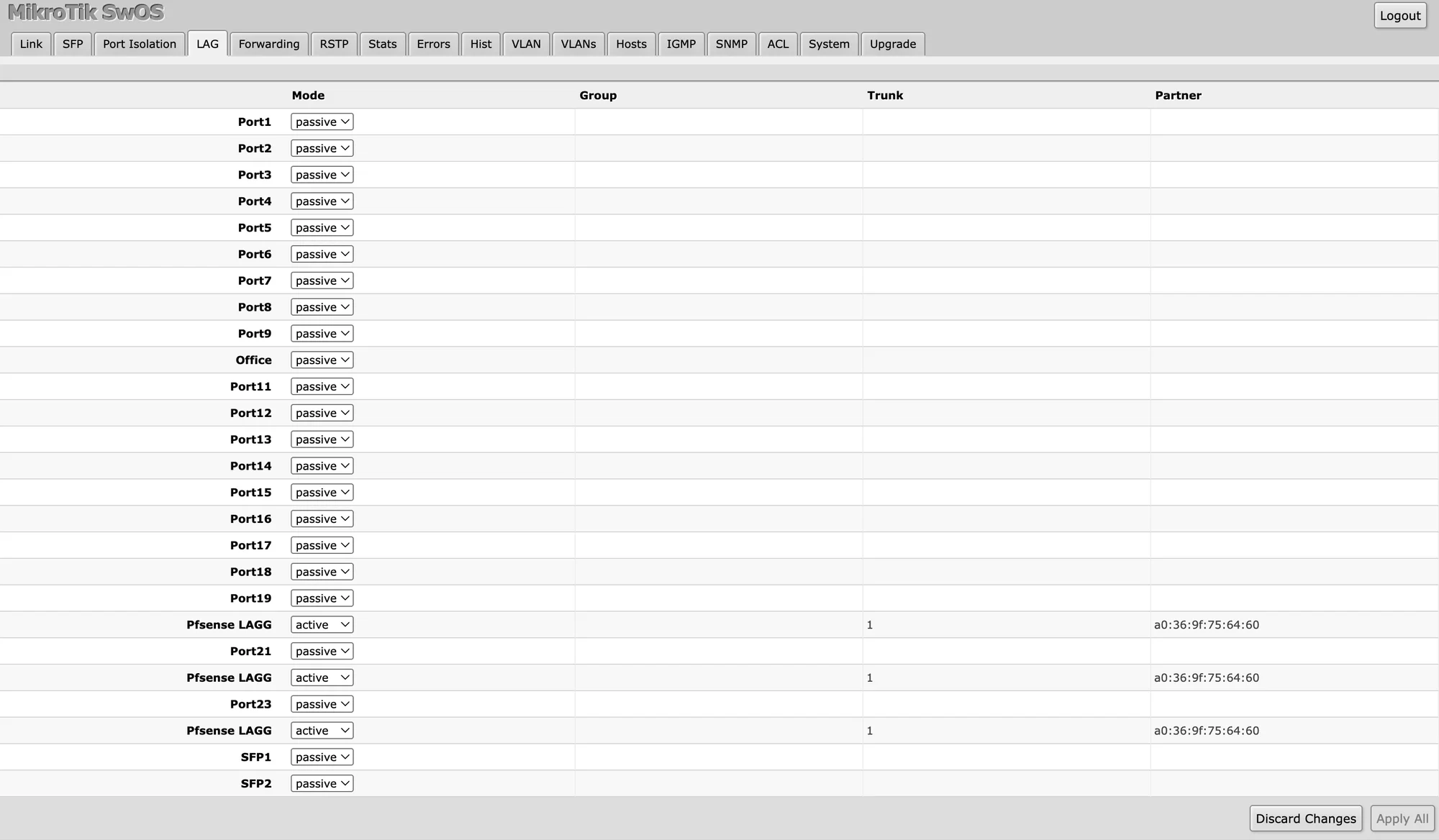

Wahrscheinlich ist mir bei der Konfiguration meines Netzes irgendwo ein ganz dummer Fehler unterlaufen oder ich habe irgendetwas übersehen oder vergessen. Der Core-Switch (Mikrotik Css326) ist per LAG an die Pfsense angebunden. Sicherlich wäre das in einem Setup nicht zwingend notwendig, ich wollte diese Konfiguration aber durchführen. Problem ist nun die nicht vorhandene Verbindung des Clients über das VLAN10 zur Pfsense und damit auch ins WAN. Laut der Hosts-Übersicht im SwOs besteht aber eine Verbindung (MAC) zum Netgear Switch sowie zum Client (GamingPC).

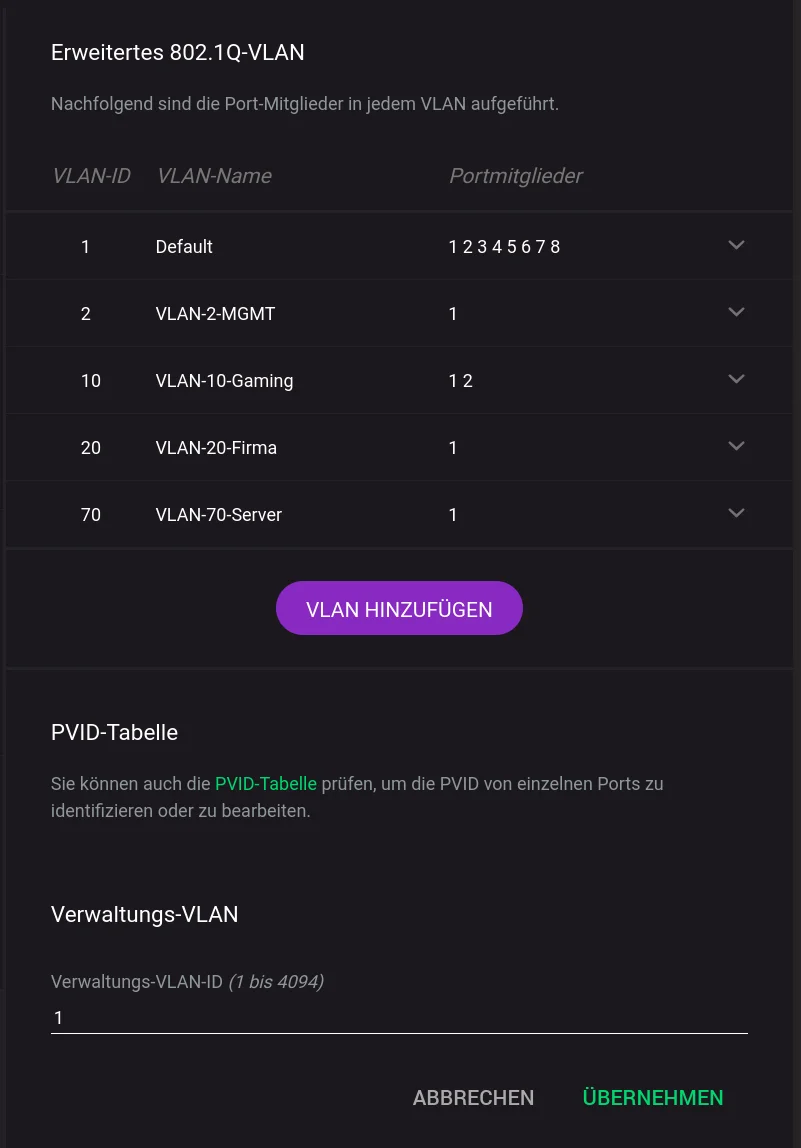

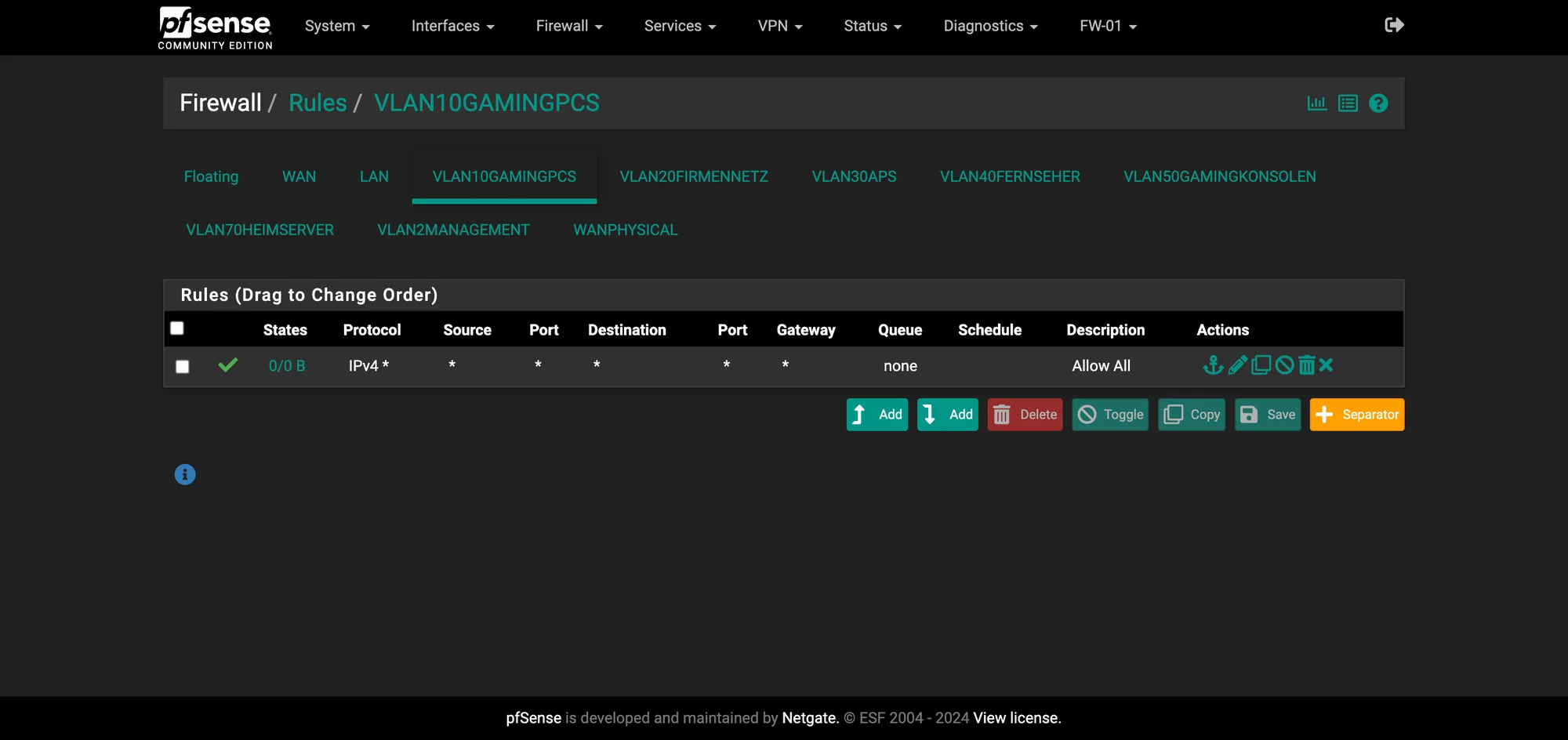

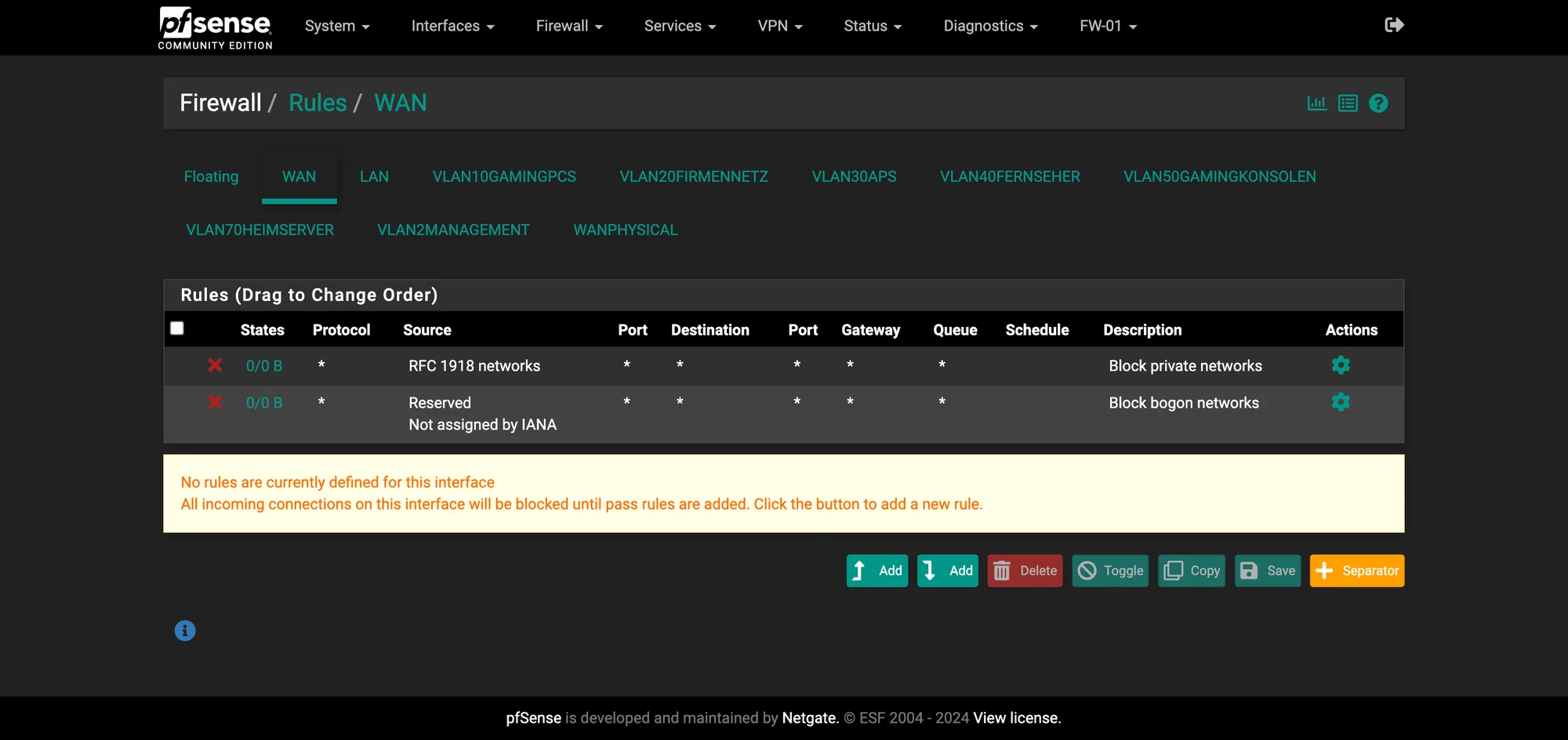

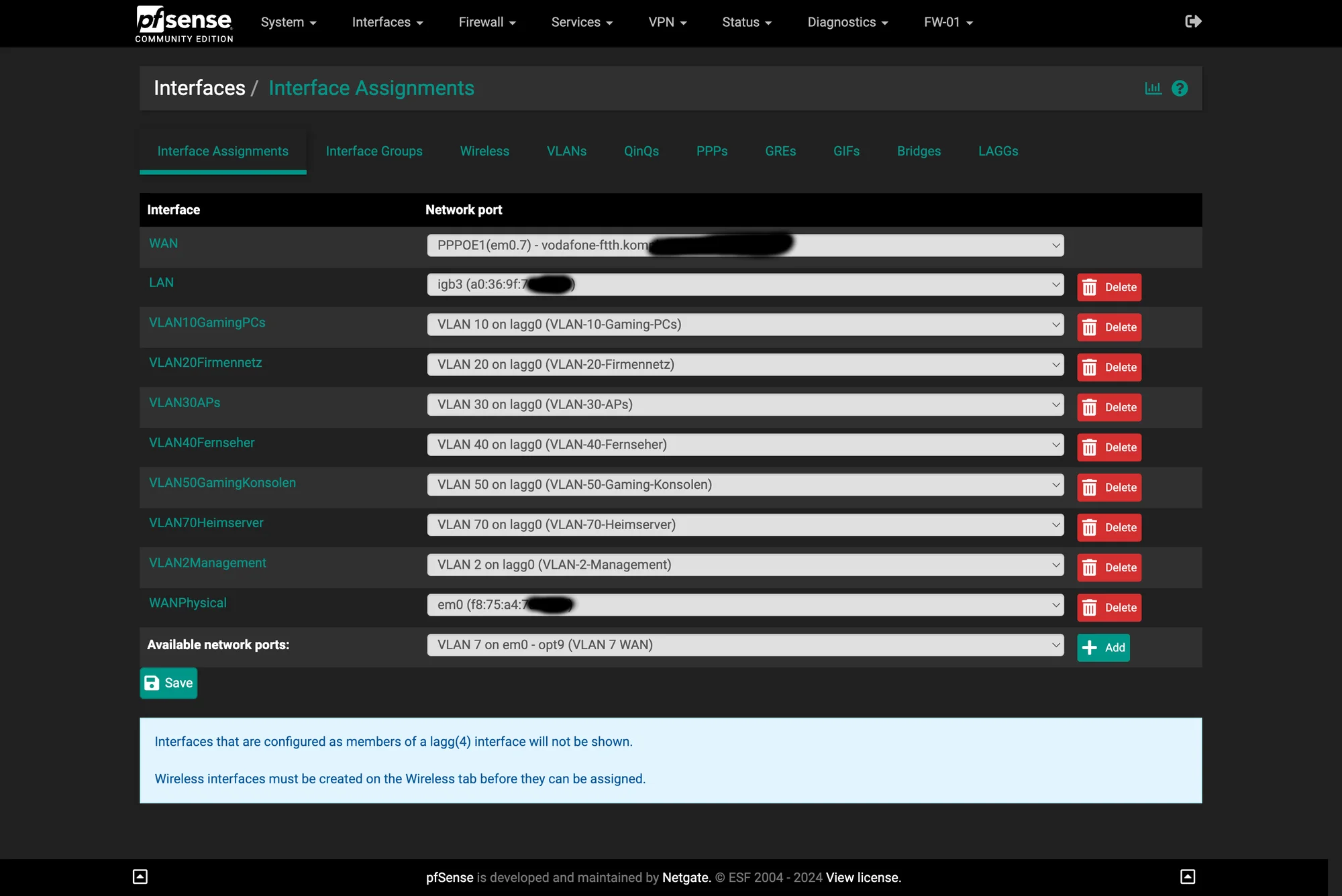

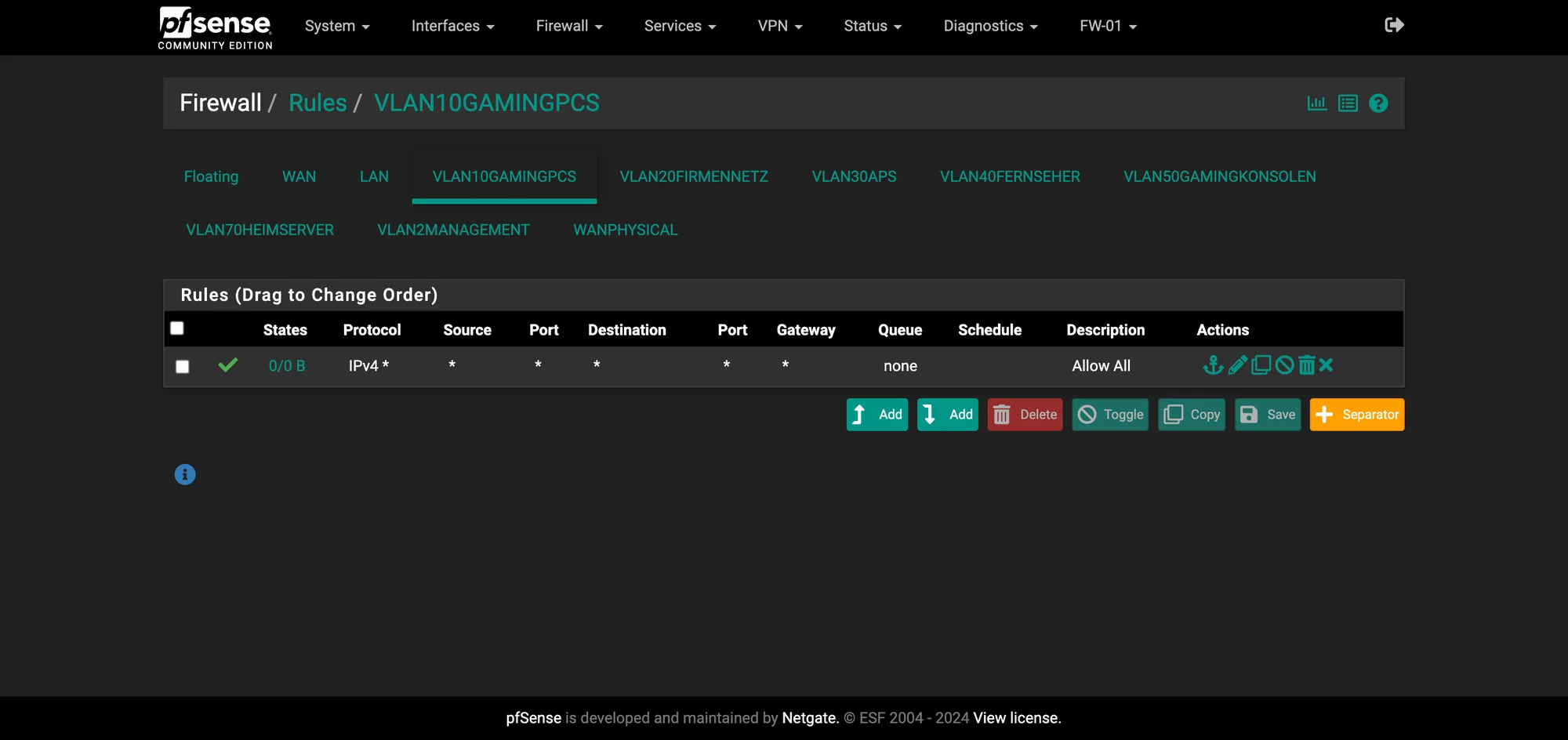

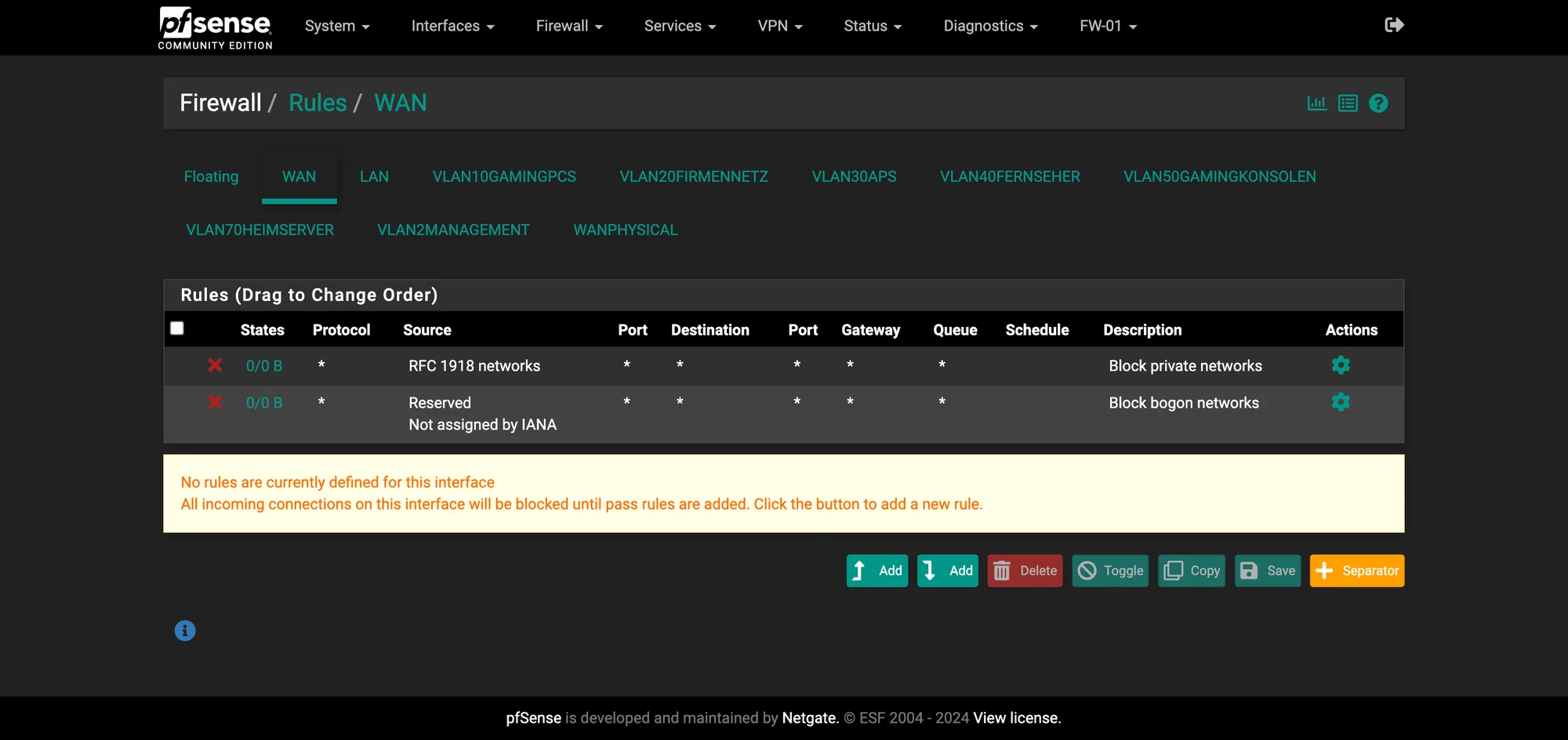

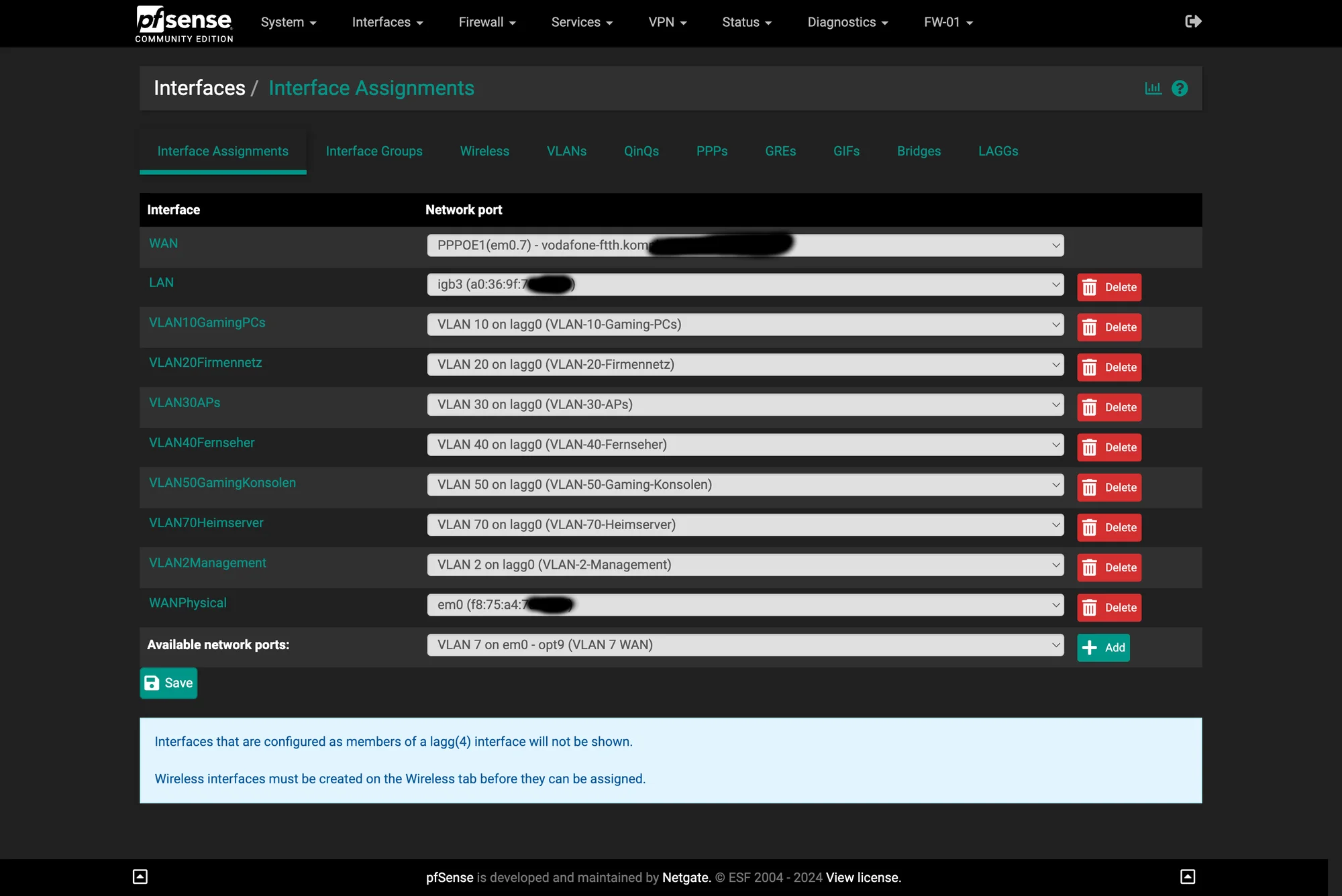

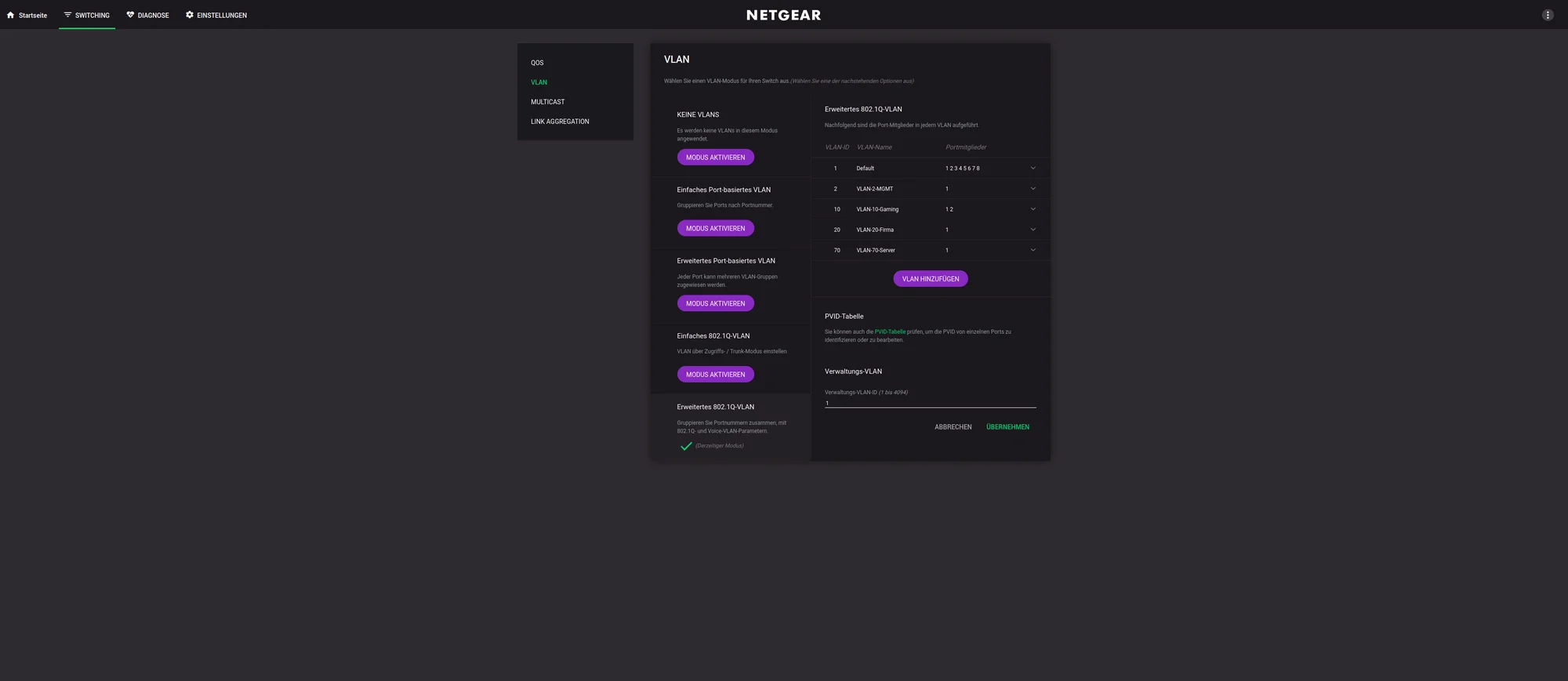

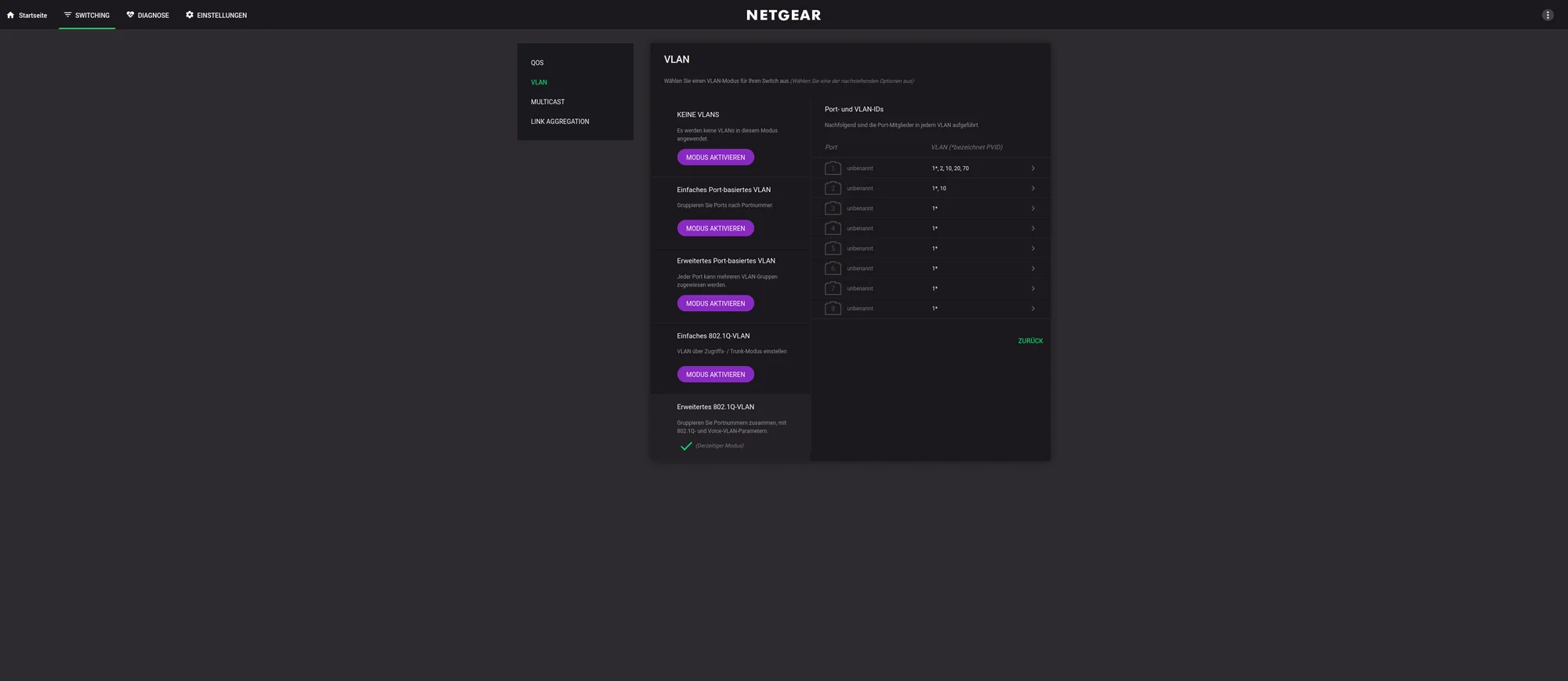

Anbei die Screenshots der von mir durchgeführten Konfigurationen auf Mikrotik, Netgear und Pfsense:

Nach meinem Wissensstand jetzt sollte die Konfiguration an sich eigentlich passen, aber dann hätte mein Client ja Netz, folglich ist mir irgendwo ein Fehler unterlaufen. Reißt mir bitte nicht den Kopf ab, aber ggf. lässt sich das ganze ja lösen

Die WAN-Anbindung meiner pfSense im Vodafone FTTH (DS-Lite) hatte ich im letzten Beitrag dank eurer Hilfe bereits erfolgreich eingerichtet. Nach einer krankheitsbedingten Pause habe ich mich nun wieder der weiteren Konfiguration meines Vorhabens gewidmet.

An dieser Stelle halte ich es für sinnvoll, meine Skizze mit einzubinden. Sie verdeutlicht, was ich mir für mein Heimnetzwerk überlegt habe. Sicherlich ist die Konfiguration an manchen Stellen etwas überdimensioniert, aber da ich Anfänger mit Vorwissen bin, möchte ich mich selbst herausfordern und dabei lernen.

Hier ist nun der aktuelle Plan:

Um das ganze erstmal zu testen, wollte ich vorab die Verbindung vom GamingPC -> Netgear Switch -> Mikrotik Core Switch -> Pfsense erfolgreich ans laufen bekommen, bevor ich dann in die Konfiguration aller weiteren Geräte und Parts gehe.

Dank @aqui konnte ich mir vorab schon einiges anlesen:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Link Aggregation (LAG) im Netzwerk

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Switch OS

Wahrscheinlich ist mir bei der Konfiguration meines Netzes irgendwo ein ganz dummer Fehler unterlaufen oder ich habe irgendetwas übersehen oder vergessen. Der Core-Switch (Mikrotik Css326) ist per LAG an die Pfsense angebunden. Sicherlich wäre das in einem Setup nicht zwingend notwendig, ich wollte diese Konfiguration aber durchführen. Problem ist nun die nicht vorhandene Verbindung des Clients über das VLAN10 zur Pfsense und damit auch ins WAN. Laut der Hosts-Übersicht im SwOs besteht aber eine Verbindung (MAC) zum Netgear Switch sowie zum Client (GamingPC).

Anbei die Screenshots der von mir durchgeführten Konfigurationen auf Mikrotik, Netgear und Pfsense:

Nach meinem Wissensstand jetzt sollte die Konfiguration an sich eigentlich passen, aber dann hätte mein Client ja Netz, folglich ist mir irgendwo ein Fehler unterlaufen. Reißt mir bitte nicht den Kopf ab, aber ggf. lässt sich das ganze ja lösen

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 670292

Url: https://administrator.de/forum/netzwerk-mit-pfsense-vlans-lag-zu-mikrotik-css326-swos-netgear-gs308e-670292.html

Ausgedruckt am: 12.07.2025 um 00:07 Uhr

10 Kommentare

Neuester Kommentar

Hallo,

WLAN verbunden?

IP korrekt im entsprechenden LAN Netz?

Was sagen denn all deine Logs?

Schon mal dran gedacht einen Kabelhai zu nutzen?

Und was genau meinst du mit "aber dann hätte mein Client ja Netz"? LAN, ELAN, Internet, TikTok, YouTube, Fratzenbuch, Hochsee Fischereinetz? Fehlermeldungen willkommen...

Gruss,

Peter

Zitat von @OsiMosi:

Nach meinem Wissensstand jetzt sollte die Konfiguration an sich eigentlich passen, aber dann hätte mein Client ja Netz,

LAN Kabel im PC gesteckt?Nach meinem Wissensstand jetzt sollte die Konfiguration an sich eigentlich passen, aber dann hätte mein Client ja Netz,

WLAN verbunden?

IP korrekt im entsprechenden LAN Netz?

Was sagen denn all deine Logs?

Schon mal dran gedacht einen Kabelhai zu nutzen?

Und was genau meinst du mit "aber dann hätte mein Client ja Netz"? LAN, ELAN, Internet, TikTok, YouTube, Fratzenbuch, Hochsee Fischereinetz? Fehlermeldungen willkommen...

Gruss,

Peter

Morschen.

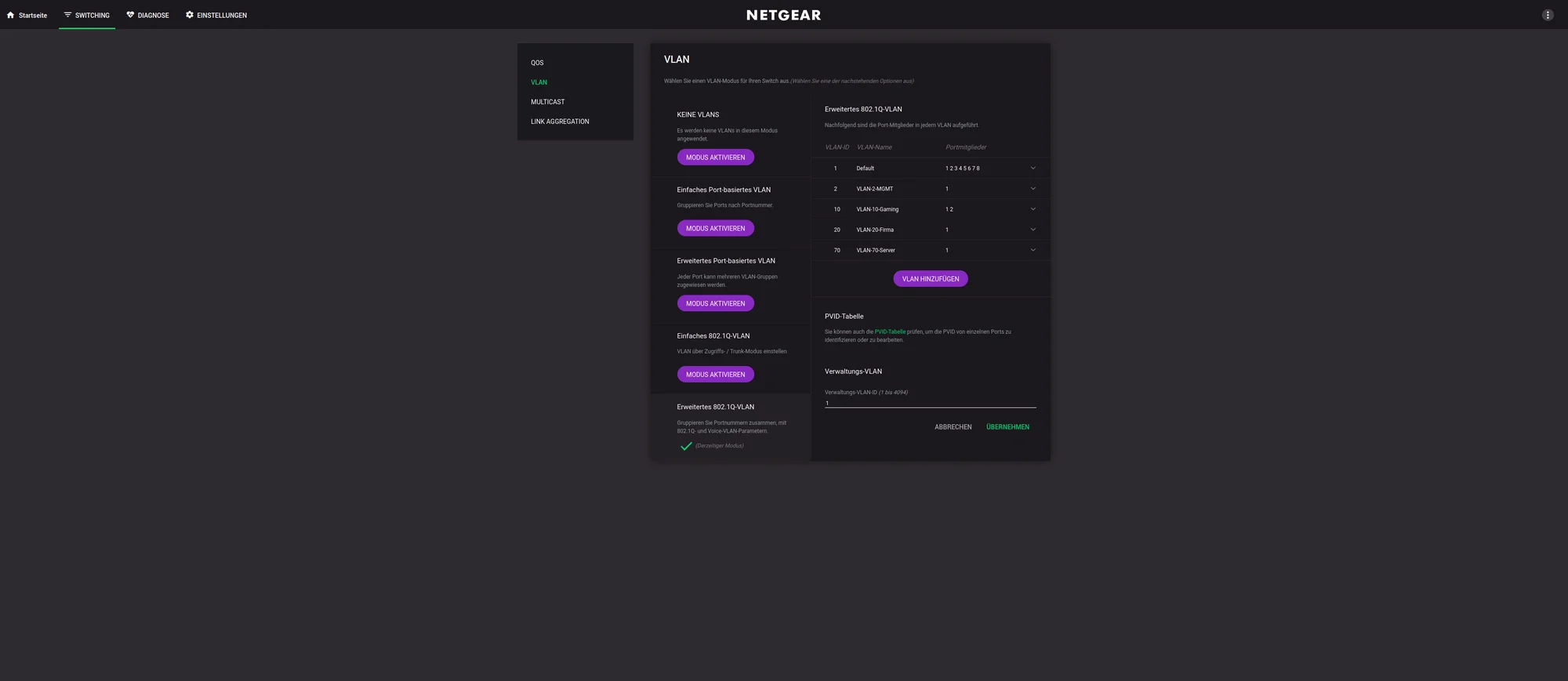

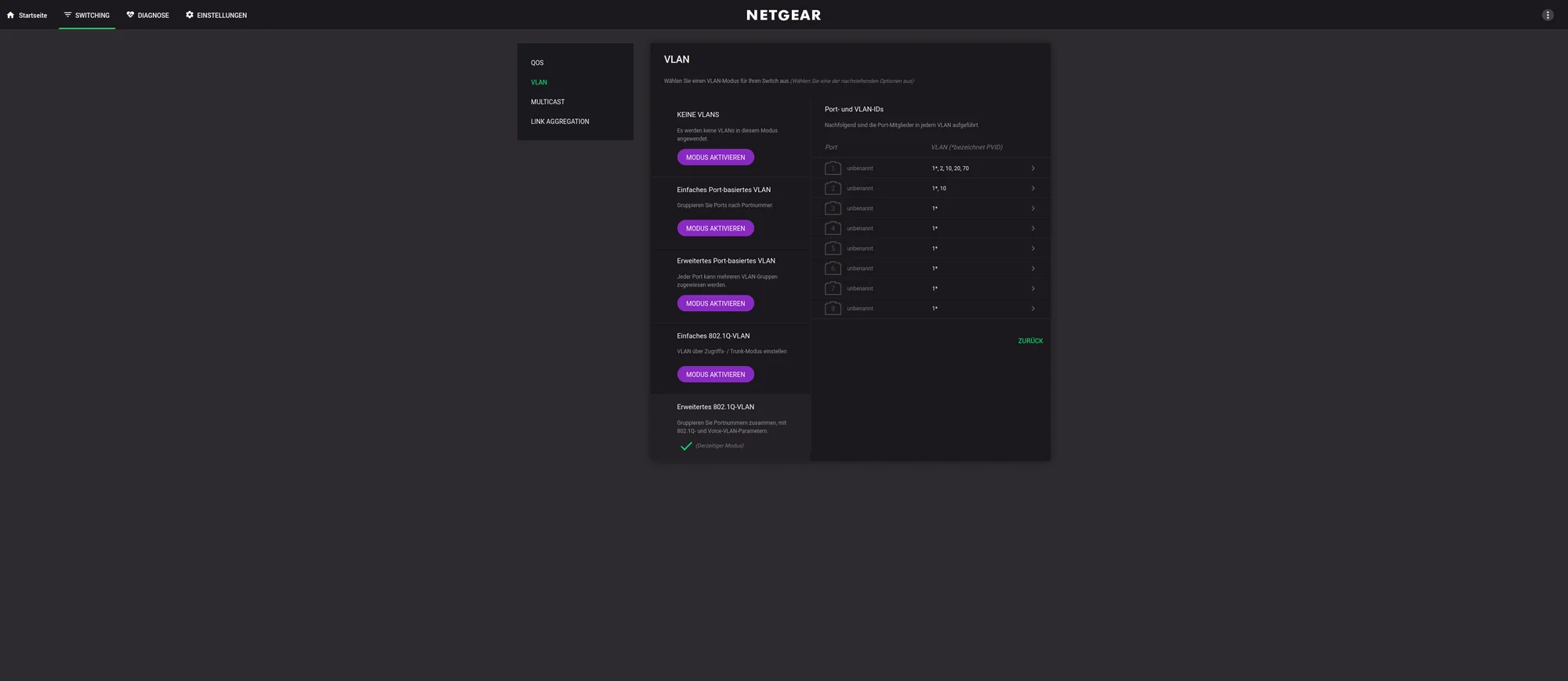

Am Netgear muss sichergestellt werden, dass das VLAN 10 als PVID bzw. untagged auf dem Port konfiguriert ist, an welchem der PC hängt.

Dein PC kann so direkt nur über Umwege VLANs kapieren.

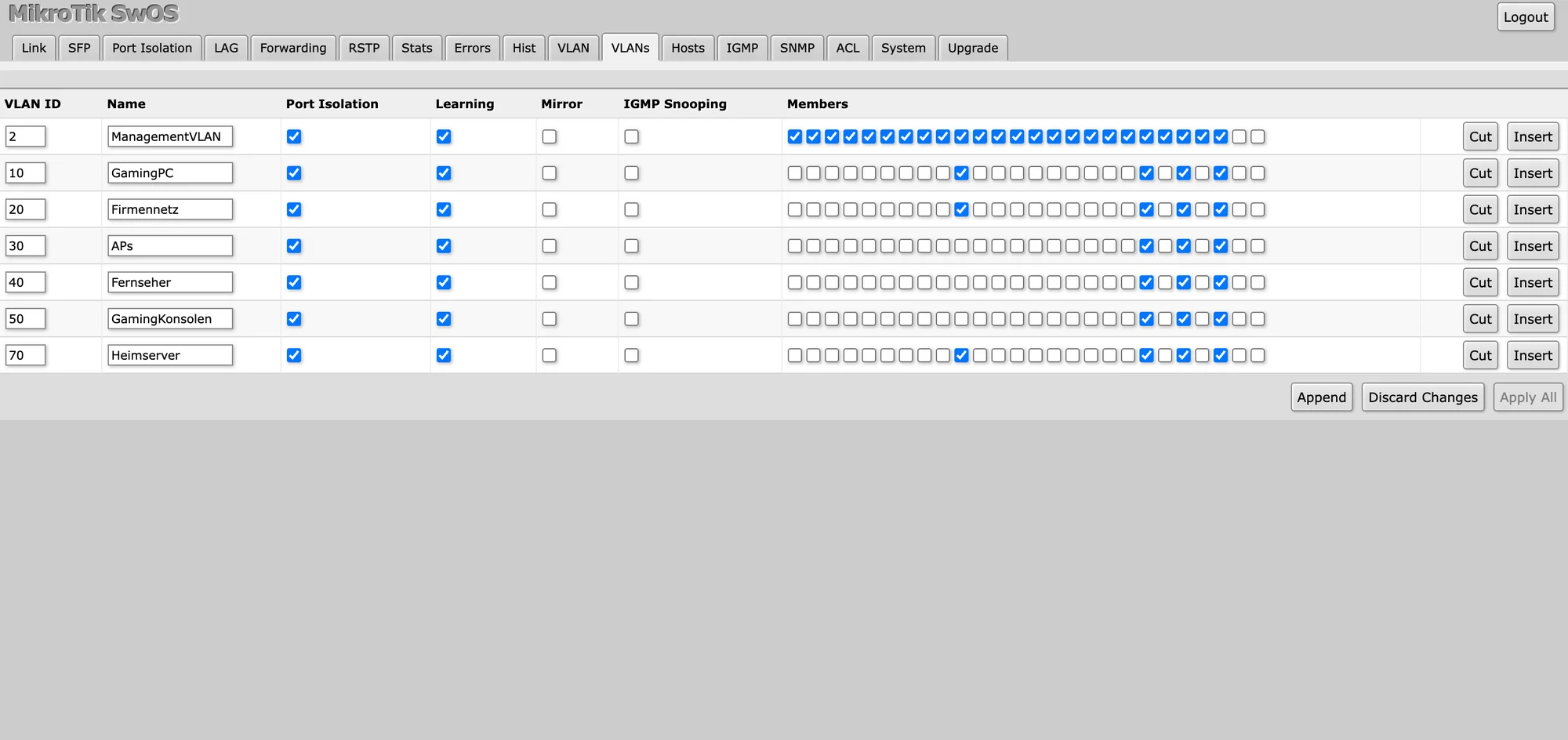

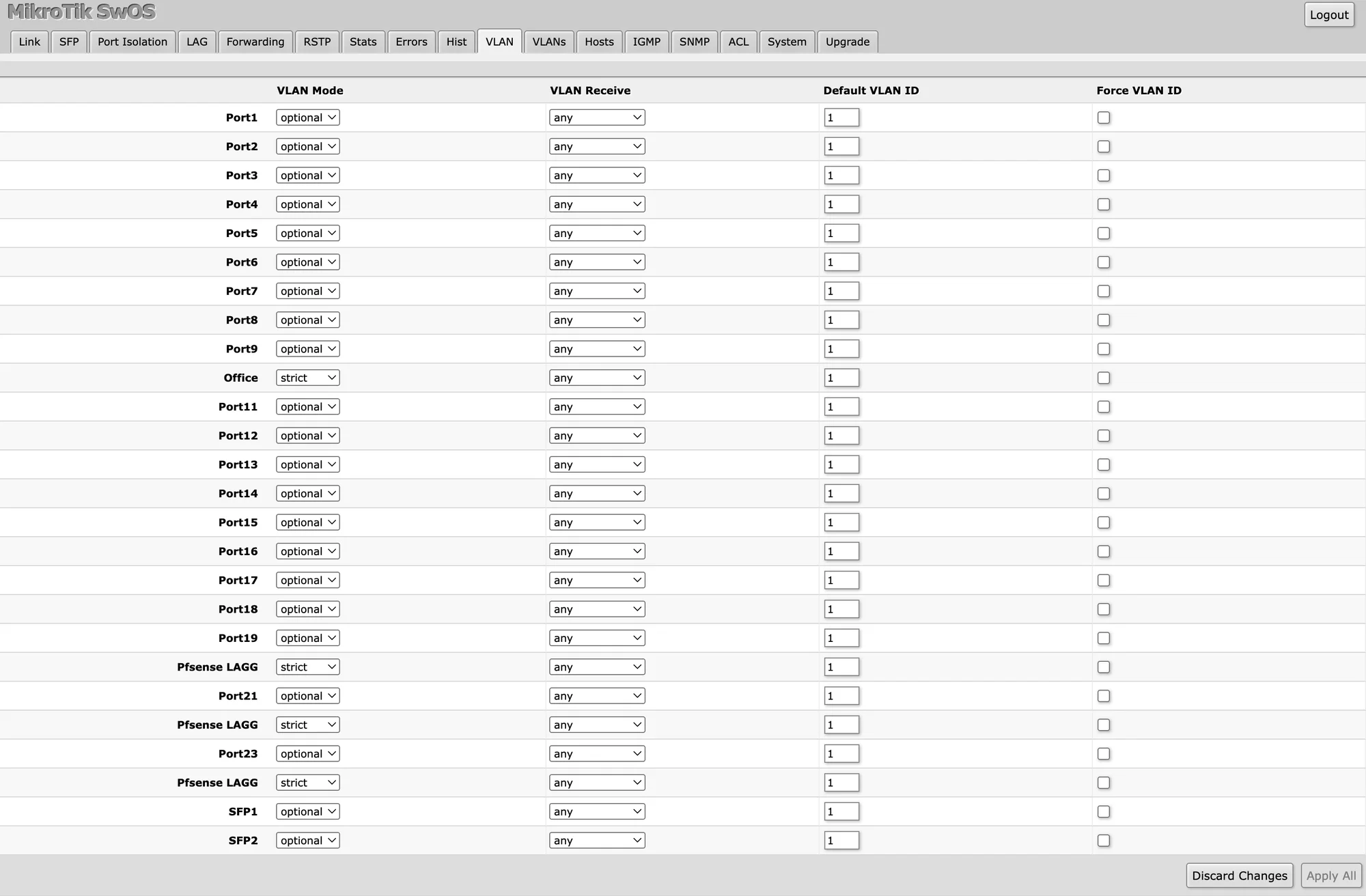

Es ist daher einfacher dem Switch mitzugeben, was Sache ist. Beim Mikrotik ist auch überall als PVID 1 auf den Ports.

Da wo andere Switches angeschlossen sind, kann man das so machen. Besser wäre wahrscheinlich hier ein Management VLAN zu verwenden.

Mir ist noch nicht ganz klar, was du mit dem VLAN 1 tust. Ist das dein "normales" LAN?

Der Mikrotik Core scheint noch die Default IP zu haben. Ist das gewollt?

Gruß

Marc

Am Netgear muss sichergestellt werden, dass das VLAN 10 als PVID bzw. untagged auf dem Port konfiguriert ist, an welchem der PC hängt.

Dein PC kann so direkt nur über Umwege VLANs kapieren.

Es ist daher einfacher dem Switch mitzugeben, was Sache ist. Beim Mikrotik ist auch überall als PVID 1 auf den Ports.

Da wo andere Switches angeschlossen sind, kann man das so machen. Besser wäre wahrscheinlich hier ein Management VLAN zu verwenden.

Mir ist noch nicht ganz klar, was du mit dem VLAN 1 tust. Ist das dein "normales" LAN?

Der Mikrotik Core scheint noch die Default IP zu haben. Ist das gewollt?

Gruß

Marc

Source "Any" (*) ist keine gute Idee auf der Scheunentorregel am VLAN!! Du willst ja ganz sicher nicht das dort auch noch andere Netze Zugriff haben auf die Firewall.

Hier sollte als Source IMMER nur das am jeweiligen Port angeschlossene Netz stehen also.

Pass IPv4 Source: vlan10_net ...

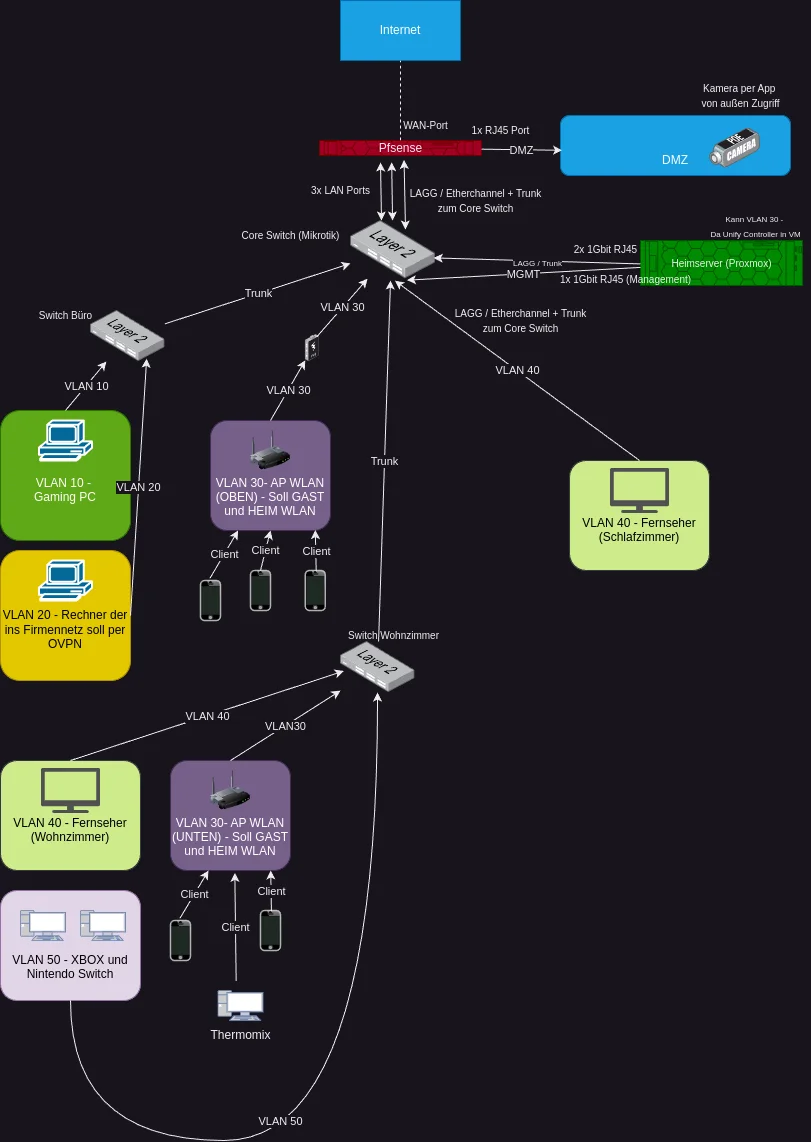

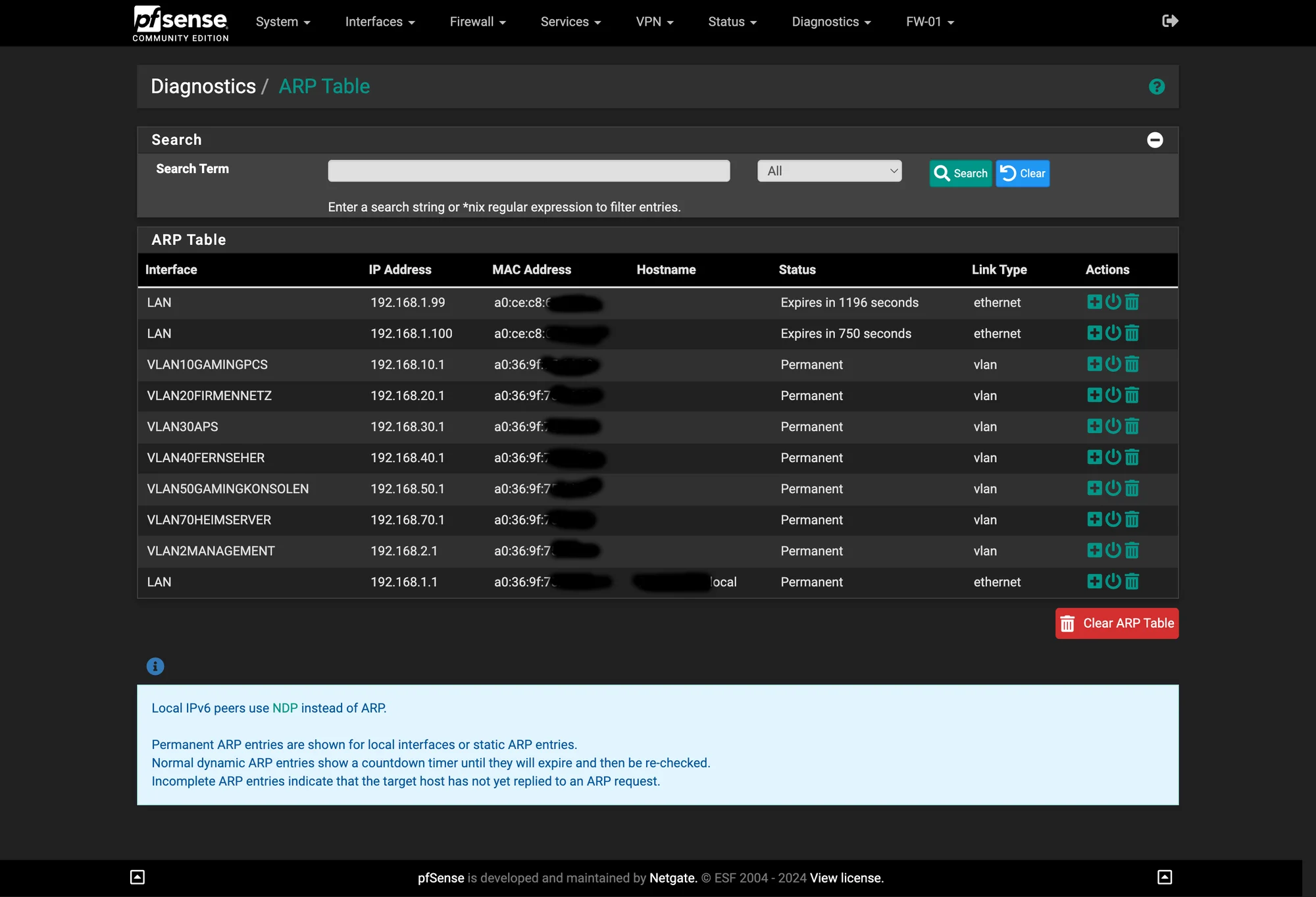

Die ARP Tabelle ist zum Troubleshooting erstmal irrelevant, denn solange du aus dem VLAN 10 das VLAN 10 IP Interface der pfSense nicht pingen kannst hast du ja augenscheinlich irgendwo ein Layer 2 Connectivity Problem im VLAN 10.

Hier solltest du strategisch vorgehen:

Ein weiterer Fehler mag auch sein das der LAGG0 Port als solches, also das Parent Interface (untagged) nicht im Interface Assignement ist. Dagegen spricht aber das alle anderen VLANs (scheinbar) sauber arbeiten können.

Was ebenfalls auffällig ist, ist die (sehr schlecht sichtbare) Port Übersicht am NetGear. Hier ist der Port 1 mehrfach verschiedenen VLANs zugeordent was so technisch an Accessports niemals sein kann. Ein UNtagged Accessport kann bekanntlich immer nur in einem einzigen VLAN Member sein! Das solltest du also auch nochmals genau überprüfen das dort die Port PVID sauber auf das Access VLAN gesetzt ist und der Port im Access Mode ist.

Auf dem NetGear ist laut Screenshot das Default VLAN 1 das Management VLAN. Dieses VLAN (1) liegt dann immer auch UNtagged an den Uplink Trunks zu den anderen Switches und Firewall an sofern du das auf dem Default belassen hast. (Port native VLAN)

Auf der Firewall scheitert dann diese Zuweisung weil, wie oben schon gesagt, Das Assignement des LAGG0 Parent Interfaces dort fehlt. Dieses Interface ist auf der Firewall aber immer genau dieses Default bzw. Native VLAN was UNtagged in einem Trunk übertragen wird. Auch wenn du das aktiv nicht nutzt sollte dieses Interface zumindestens konfigtechnisch immer gesetzt sein um das sauber vom Setup zu halten. Der NetGear dürfte vermutlich aus den anderen VLANs managementtechnisch gar nicht erreichbar sein.

Alles Dinge die du nochmals in aller Ruhe überprüfen solltest. Insbesondere für den VLAN 10 Problemfall.

Hier sollte als Source IMMER nur das am jeweiligen Port angeschlossene Netz stehen also.

Pass IPv4 Source: vlan10_net ...

Die ARP Tabelle ist zum Troubleshooting erstmal irrelevant, denn solange du aus dem VLAN 10 das VLAN 10 IP Interface der pfSense nicht pingen kannst hast du ja augenscheinlich irgendwo ein Layer 2 Connectivity Problem im VLAN 10.

Hier solltest du strategisch vorgehen:

- Checken aller Trunk Ports zw. den Switches und Firewall ob das VLAN 10 dort Member ist und Tagged übertragen wird.

- Setze 2 Test PCs mit statischen VLAN 10 IP Adressen in das VLAN 10 und pinge die untereinander

- Hierbei fängst du erstmal auf einem gemeinsdamen Switch an und steckst einen der Test PCs dann sukzessive um auf die anderen Switches

- So kannst du wasserdicht testen WO der Layer 2 Fehler im VLAN 10 ist!

- Ist die VLAN Connectivity unter allen Switches gegeben bleibt ja einzig nur der Trunk zur pfSense Firewall als Fehlerquelle übrig. Dann dann, wie oben, genau checken ob das VLAN 10 Setup korrekt ist und auch auf dem Gegenüber am Switchport.

Ein weiterer Fehler mag auch sein das der LAGG0 Port als solches, also das Parent Interface (untagged) nicht im Interface Assignement ist. Dagegen spricht aber das alle anderen VLANs (scheinbar) sauber arbeiten können.

Was ebenfalls auffällig ist, ist die (sehr schlecht sichtbare) Port Übersicht am NetGear. Hier ist der Port 1 mehrfach verschiedenen VLANs zugeordent was so technisch an Accessports niemals sein kann. Ein UNtagged Accessport kann bekanntlich immer nur in einem einzigen VLAN Member sein! Das solltest du also auch nochmals genau überprüfen das dort die Port PVID sauber auf das Access VLAN gesetzt ist und der Port im Access Mode ist.

Auf dem NetGear ist laut Screenshot das Default VLAN 1 das Management VLAN. Dieses VLAN (1) liegt dann immer auch UNtagged an den Uplink Trunks zu den anderen Switches und Firewall an sofern du das auf dem Default belassen hast. (Port native VLAN)

Auf der Firewall scheitert dann diese Zuweisung weil, wie oben schon gesagt, Das Assignement des LAGG0 Parent Interfaces dort fehlt. Dieses Interface ist auf der Firewall aber immer genau dieses Default bzw. Native VLAN was UNtagged in einem Trunk übertragen wird. Auch wenn du das aktiv nicht nutzt sollte dieses Interface zumindestens konfigtechnisch immer gesetzt sein um das sauber vom Setup zu halten. Der NetGear dürfte vermutlich aus den anderen VLANs managementtechnisch gar nicht erreichbar sein.

Alles Dinge die du nochmals in aller Ruhe überprüfen solltest. Insbesondere für den VLAN 10 Problemfall.

Im Prinzip das gleiche Setup, wie ich es hier im Büro einsetze. Nur habe ich die modernere Variante (OPNsense) und auf den 2 Switchebenen Mikrotik (RB5009 und CRS326) unter RouterOS.

@aqui: Ja ich weiß - "Perlen bzw. eine Perle für die Säue"

Imho musst Du die Fehlerquellen eingrenzen – so ein Konvolult an Screenshots über diverse Ebenen erschlägt einen hier.

Prüfe z.B. erstmal ob z.B. der TV (oder ein Rechner) am ersten Core eine IP-bekommt und ob das alles klappt. Dann kannste wenigstens die PFsense, den Trunk und das Grundsetup vom Core "absaven".

Leider fehlen Dir jetzt weitergehende Analysefunktionen des MTs, weil Du Die erst mit RouterOS erhältst (Ping aus vLANs heraus, Config-Export, usw.)

Als nächstes hängst Du den Client dann eine Etage tiefer an den Netgear und konfigurierst dafür dort nen Accessport. Dann haste wieder die beiden Trunk-Ports, das Kabel dazwischen und das vLAN-Setup am Netgear gesichert.

So würde ich mich runterarbeiten.

Mal Grundsätzlich:

Du arbeitest ja mit nem Mgmnt-vLAN, wenn ich das oben an Deinem Proxmox richtig deute. Das entscheidende ist dabei, dass auf den Trunkports Deiner Geräte (Switch, APs, Proxmox, ...), dieses UNtagged ausgegeben wird.

Also nochmal: Mgmnt = untagged

"normale" vLANs = tagged

auf den Trunkports!

Zumindest mir war das anfangs nicht verständlich – aber seitdem läuft das recht smooth.

In diesem Sinne: Erholsame Feiertage

@aqui: Ja ich weiß - "Perlen bzw. eine Perle für die Säue"

Imho musst Du die Fehlerquellen eingrenzen – so ein Konvolult an Screenshots über diverse Ebenen erschlägt einen hier.

Prüfe z.B. erstmal ob z.B. der TV (oder ein Rechner) am ersten Core eine IP-bekommt und ob das alles klappt. Dann kannste wenigstens die PFsense, den Trunk und das Grundsetup vom Core "absaven".

Leider fehlen Dir jetzt weitergehende Analysefunktionen des MTs, weil Du Die erst mit RouterOS erhältst (Ping aus vLANs heraus, Config-Export, usw.)

Als nächstes hängst Du den Client dann eine Etage tiefer an den Netgear und konfigurierst dafür dort nen Accessport. Dann haste wieder die beiden Trunk-Ports, das Kabel dazwischen und das vLAN-Setup am Netgear gesichert.

So würde ich mich runterarbeiten.

Mal Grundsätzlich:

Du arbeitest ja mit nem Mgmnt-vLAN, wenn ich das oben an Deinem Proxmox richtig deute. Das entscheidende ist dabei, dass auf den Trunkports Deiner Geräte (Switch, APs, Proxmox, ...), dieses UNtagged ausgegeben wird.

Also nochmal: Mgmnt = untagged

"normale" vLANs = tagged

auf den Trunkports!

Zumindest mir war das anfangs nicht verständlich – aber seitdem läuft das recht smooth.

In diesem Sinne: Erholsame Feiertage

Hallo,

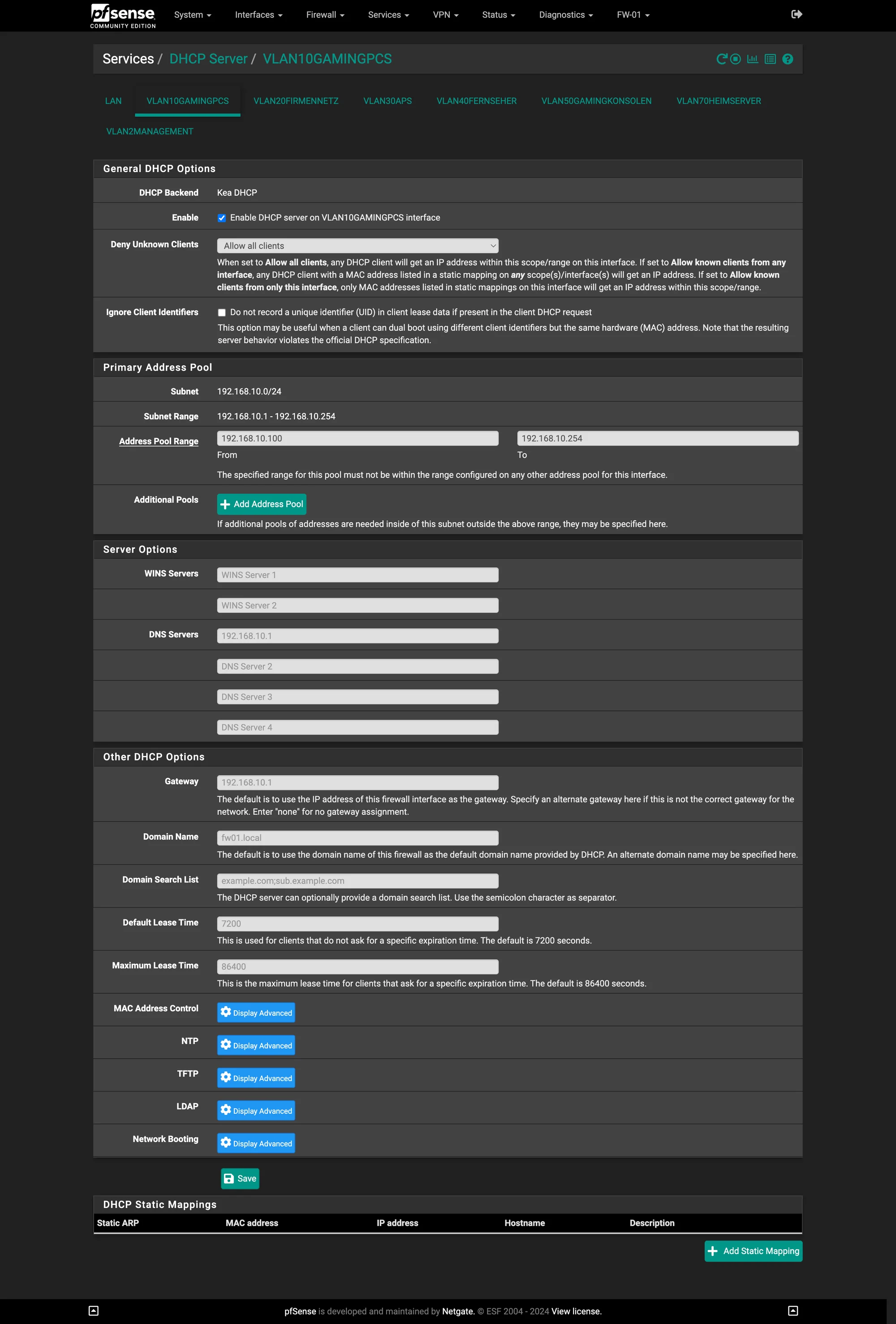

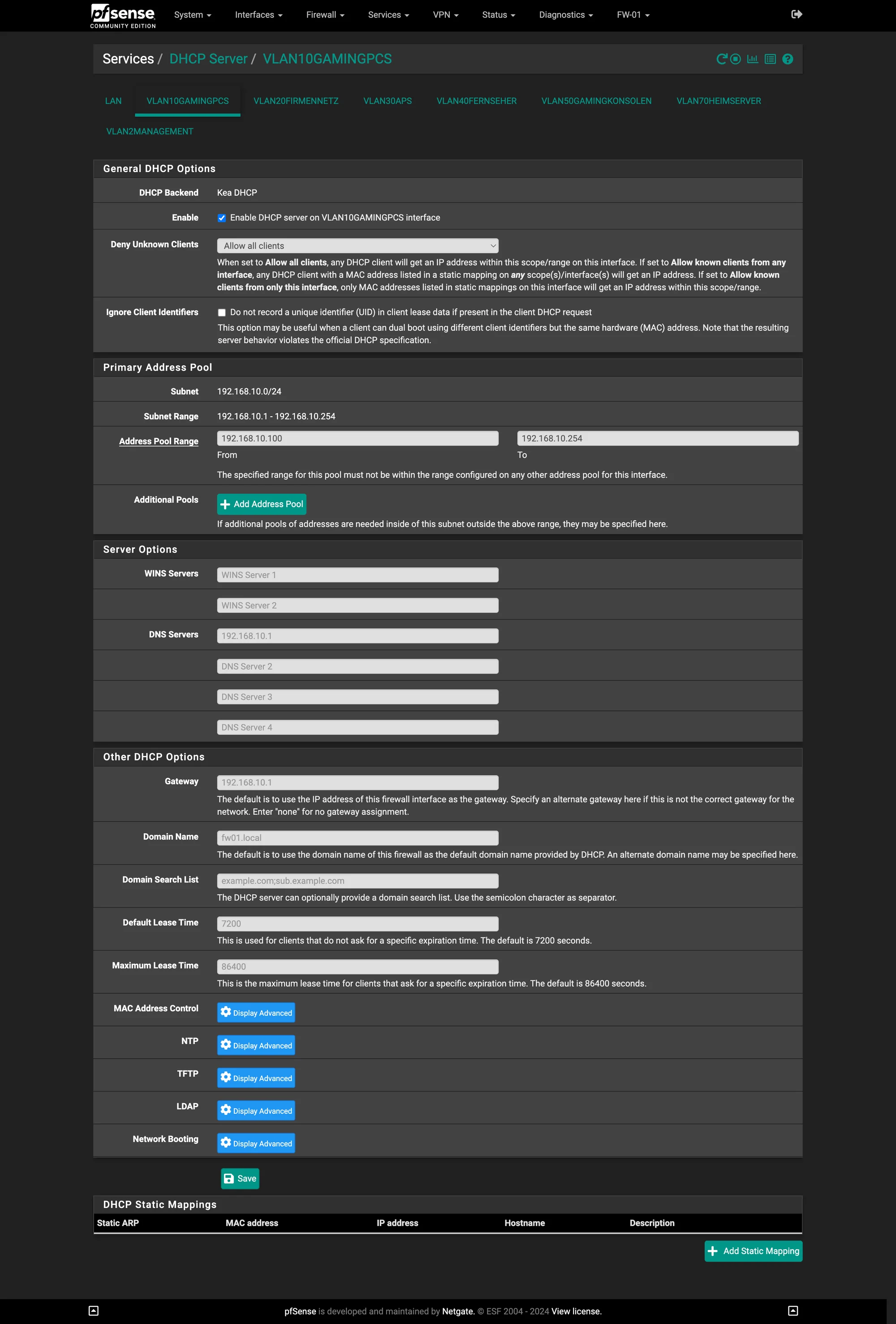

Wer ist DHCP Server?

Bekommt der überhaupt mit das der Client ne IP will?

Stellt der ne IP aus für den Vlient?

Bekommt der Client denn auf DHCP Anfragen übergaupt Antqorten?

Wireshark ist dein Freund, wie schon gesagt. Aber auch DHCP Server und DHCP Clients haben Logs.

Gruss,

Peter

Zitat von @OsiMosi:

Client (PC) ist per Kabel verbunden und sollte seine IP eigentlich per DHCP von der Pfsense bekommen.

Soll deine Formulierung uns darauf stossen das der PC keine valide IP per DHCP erhält? Wireshark ist dein FreunfClient (PC) ist per Kabel verbunden und sollte seine IP eigentlich per DHCP von der Pfsense bekommen.

Wer ist DHCP Server?

Bekommt der überhaupt mit das der Client ne IP will?

Stellt der ne IP aus für den Vlient?

Bekommt der Client denn auf DHCP Anfragen übergaupt Antqorten?

Wireshark ist dein Freund, wie schon gesagt. Aber auch DHCP Server und DHCP Clients haben Logs.

Das Systemlog bzgl. DHCP oder welche Logs werden benötigt?

Welche Logs hast und kennst du denn (Nein, nicht die der NSA)?Gruss,

Peter

denn die MAC Adressen des Netgear Switches sowie des Clients tauchen im Mikrotik ja auf. Laut meinem Verständnis kann er beide Geräte dann ja erreichen.

Mehr oder minder richtig aber es sagt dir nicht WIE diese Mac Adressen gelernt wurden! Das kann über jedes VLAN passiert sein.Was das VLAN Thema an Port 1 des Netgear anbetrifft ist der Port 1 der Trunk Port das ist dann richtig.

bekannten Informationsquellen müssen auf beiden Switches auf dem entsprechenden tagged Port alle VLANs vorhanden sein, welche auch genutzt werden sollen.

Bis auf das VLAN 1 ist das richtig. Das VLAN 1 wird an so einem Trunk Port immer UNtagged übertragen, da es das PVID VLAN ist! Beachte das!Port 2 sieht auch nach einem Trunk Port aus?

Zu mindestens für die VLANs 1 und 10. 10 dabei getagged und 1 Untagged (PVID). Der Stern steht für das ungetaggte PVID VLAN an dem Port?

Ist das so richtig und warum ist dort einzig und allein nur Port 10 getagged?

Das VLAN 1 ist hier auch wieder das Default VLAN, weshalb ich es auf allen Ports belassen habe. Folglich war ich eigentlich der Meinung das die Konfiguration so passt, aber ich vermute ich liege hier falsch?

Wenn der Gaming PC dort im VLAN 10 arbeiten soll ist das FALSCH. Logisch, denn du taggst dort das VLAN 10 und der Gaming PC kann KEIN Tagging. Der sendet also seinen Traffic untagged und damit dann in das VLAN 1 des Netgear.Hier hast du vergessen den Port 2 als Memberport im VLAN 10 zu setzen und dann das PVID VLAN auf 10 zu setzen an Port 2. Das steht ja noch auf VLAN 1 wie du am Stern sehen kannst. 😡

Dort MUSS das PVID VLAN auf 10 gesetzt sein damit der Gaming Traffic auch im VLAN 10 landet.

Wenn es schon an solchen Banalitäten scheitert wird das hier ne lange Session... ☹️

Ändere das also umgehend für den Port 2! Vermutlich löst das schon das Problem?!

Fazit:

In aller Ruhe nochmal die VLAN Schnellschulung genau lesen und verstehen. Insbesondere die Funktion des PVID Settings!!

Übeltäter ist der Netgear Switch

Wie üblich! Fragt sich warum viele sich immer und immer wieder dieses eher "gewöhnungsbedürftige" Setup bzw. GUI dieser HW antun?! Wenn man keine masochistische Ader hat sollte man das besser meiden.

Funktioniert jetzt so wie es soll.

Glückwunsch! 👍 👏Dann bleibt rechtzeitig zu Weihnachten ja nur noch den Case als erledigt zu schliessen!

Wie kann ich einen Beitrag als gelöst markieren?