Netzwerk Umbau - Access port an RB4011 für trunked VLAN möglich?

Hallo zusammen.

Ich bin neu hier und habe mich registriert, da ich einen Rat in Bezug auf die technische Machbarkeit benötige.

Ich muss mein Heimnetzwerk umbauen. Mein Heimbüro soll vom Erdgeschoß in den Keller verlegt werden. Das Problem dabei ist, dass ich nur ein einziges Glasfaserkabel zwischen den beiden Bereichen verlegen kann. Außerdem kann der DSL Anschluß nicht verlegt werden (befindet sich im Ergeschoß).

Der Plan ist, die aktuelle FRITZBOX im Erdgeschoß als 'Provider-Router' und als DECT-Telefonanlage zu verwenden. WiFi wird auf der FRITZBOX komplett abgeschaltet.

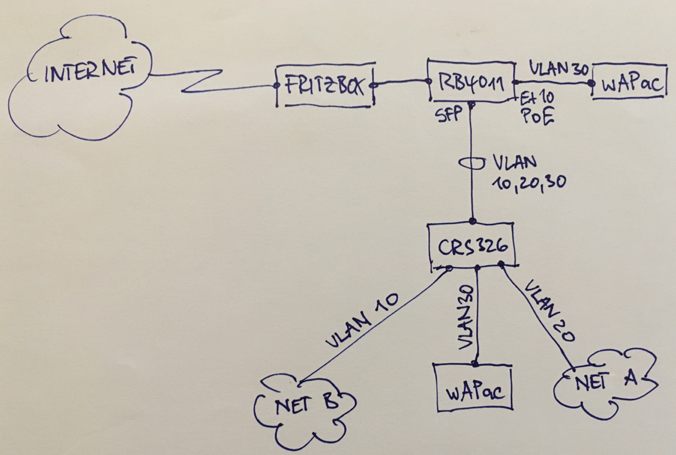

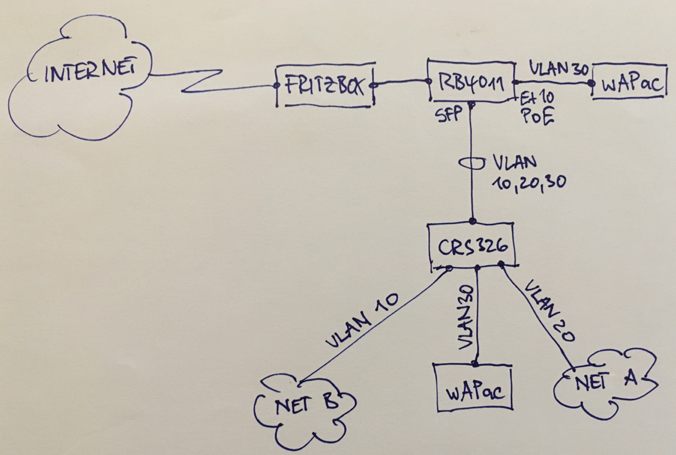

Die zusätzlichen Netzwerke einschließlich WiFi werden hinter einem RB4011 'versteckt'. Verschiedene VLANs werden auf einem CRS326 betrieben. Die VLANs werden zum RB4011 ge-'trunked'.

Ich habe mal eine einfache Skizze des geplanten Vorhabens beigefügt.

Ist es technisch möglich, et10 auf dem RB4011 als Access-Port für VLAN30 zu konfigurieren?

Ich wäre sehr dankbar, wenn mir das jemand bestätigen könnte. Vielen Dank.

(Anmerkung: Ich habe die gleiche Frage auch im englischsprachigen Mikrotik-Forum gestellt, nur falls da jemand mitliest)

Ich bin neu hier und habe mich registriert, da ich einen Rat in Bezug auf die technische Machbarkeit benötige.

Ich muss mein Heimnetzwerk umbauen. Mein Heimbüro soll vom Erdgeschoß in den Keller verlegt werden. Das Problem dabei ist, dass ich nur ein einziges Glasfaserkabel zwischen den beiden Bereichen verlegen kann. Außerdem kann der DSL Anschluß nicht verlegt werden (befindet sich im Ergeschoß).

Der Plan ist, die aktuelle FRITZBOX im Erdgeschoß als 'Provider-Router' und als DECT-Telefonanlage zu verwenden. WiFi wird auf der FRITZBOX komplett abgeschaltet.

Die zusätzlichen Netzwerke einschließlich WiFi werden hinter einem RB4011 'versteckt'. Verschiedene VLANs werden auf einem CRS326 betrieben. Die VLANs werden zum RB4011 ge-'trunked'.

Ich habe mal eine einfache Skizze des geplanten Vorhabens beigefügt.

Ist es technisch möglich, et10 auf dem RB4011 als Access-Port für VLAN30 zu konfigurieren?

Ich wäre sehr dankbar, wenn mir das jemand bestätigen könnte. Vielen Dank.

(Anmerkung: Ich habe die gleiche Frage auch im englischsprachigen Mikrotik-Forum gestellt, nur falls da jemand mitliest)

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1189232501

Url: https://administrator.de/forum/netzwerk-umbau-access-port-an-rb4011-fuer-trunked-vlan-moeglich-1189232501.html

Ausgedruckt am: 20.07.2025 um 11:07 Uhr

9 Kommentare

Neuester Kommentar

Ja, kein Problem, einfach die PVID des Ports auf das VLAN30 konfigurieren und in die Bridge packen.

Aber wenn man da sowieso nen wAP AC hat kann man die wifis auf dem auch gleich mit dem richtigen Tag versehen wenn man mal mehr ssids für unterschiedliche Netzsegmente nutzen will.

Aber wenn man da sowieso nen wAP AC hat kann man die wifis auf dem auch gleich mit dem richtigen Tag versehen wenn man mal mehr ssids für unterschiedliche Netzsegmente nutzen will.

Ja, da ist alles problemlos machbar. Kollege @149062 hat es oben ja schon gesagt wie es geht.

All relevanten Schritte erklärt dir auch das hiesige MT VLAN Tutorial im Detail:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

All relevanten Schritte erklärt dir auch das hiesige MT VLAN Tutorial im Detail:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Du hast vor allem inhaltlich doch keinen Vorteil, wenn Du den gesamten Wifi-Verkehr über ne eigenes vLAN jagst. Der Trick ist ja nicht, die verschiedenen Übertragungswege voneinander zu trennen, sondern die Gerätschaften am Ende des Mediums nur mit den Geräten "sprechen" zu lassen, die sie jeweils benötigen.

Und selbst da, fahre ich persönlich die Komplexität wieder zurück. "Sicherheit kostet Bequemlichkeit" heißt es schon immer und auch hier nerven einige Sachen einfach im täglichen "Doing". Gibt dafür natürlich auch immer Lösungen aber in meinem Umfeld lohnt das nicht und führen eher Unverständnis auf Anwenderseite.

Und selbst da, fahre ich persönlich die Komplexität wieder zurück. "Sicherheit kostet Bequemlichkeit" heißt es schon immer und auch hier nerven einige Sachen einfach im täglichen "Doing". Gibt dafür natürlich auch immer Lösungen aber in meinem Umfeld lohnt das nicht und führen eher Unverständnis auf Anwenderseite.

Naja, das sehen wir offenbar unterschiedlich. In meinen Augen wirfst Du da 2 Dinge in einen Topf. Aber das kann ja auch gut schmecken

Wenn NET-A und NET-B auch Clients beinhaltet und an den WAP-AC auch Clients hängen trennst Du Deine "Nutzerschaft" (Mobiles, PCs, usw) ziemlich auf. Das dürfte ne Sisyphus-Arbeit werden die Rechte immer getrennt nach Wifi und LAN upzudaten.

Kleines Beispiel:

Hier hängt gerade ein IOT-Gerät mit LAN in einem speziellen vLAN (portbasiert). Ein zweites IOT hängt im Wifi. Die sollen thematisch eigentlich im gleichen vLAN mit den gleich Zugriffsrechten liegen ... nur muss ich dazu das vLAN auch im Wifi abbilden. Was ich bisher nicht wollte.

Am Ende musst Du Dich entscheiden ob Du die vLAN-Trennung auch im Wifi abbildest oder nicht, bzw. ne zweite Ebene vLANs im Wifi nachbaust und das über Firewall-Gruppen administrierst. Das wäre mir persönlich aber zu stressig.

Jeder wie er will und es gibt bestimmt Setups - wo Deine Gedanke auch der einzig wahre ist. Ob das aber ausgerechnet ein Heimnetzwerk ist ... ?!

VG

Wenn NET-A und NET-B auch Clients beinhaltet und an den WAP-AC auch Clients hängen trennst Du Deine "Nutzerschaft" (Mobiles, PCs, usw) ziemlich auf. Das dürfte ne Sisyphus-Arbeit werden die Rechte immer getrennt nach Wifi und LAN upzudaten.

Kleines Beispiel:

Hier hängt gerade ein IOT-Gerät mit LAN in einem speziellen vLAN (portbasiert). Ein zweites IOT hängt im Wifi. Die sollen thematisch eigentlich im gleichen vLAN mit den gleich Zugriffsrechten liegen ... nur muss ich dazu das vLAN auch im Wifi abbilden. Was ich bisher nicht wollte.

Am Ende musst Du Dich entscheiden ob Du die vLAN-Trennung auch im Wifi abbildest oder nicht, bzw. ne zweite Ebene vLANs im Wifi nachbaust und das über Firewall-Gruppen administrierst. Das wäre mir persönlich aber zu stressig.

Jeder wie er will und es gibt bestimmt Setups - wo Deine Gedanke auch der einzig wahre ist. Ob das aber ausgerechnet ein Heimnetzwerk ist ... ?!

VG