Neues Heimnetzwerk VLAN Design

Guten Morgen,

ich bin seit ein paar tagen am überlegen wie ich mein Netzwerk zuhause neu aufbaue da bald ein 24 Port PoE Switch in den Keller zieht und dann die AP´s.

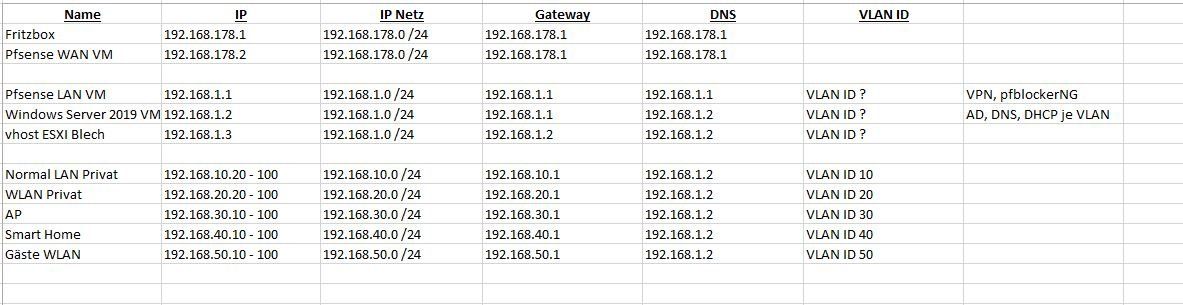

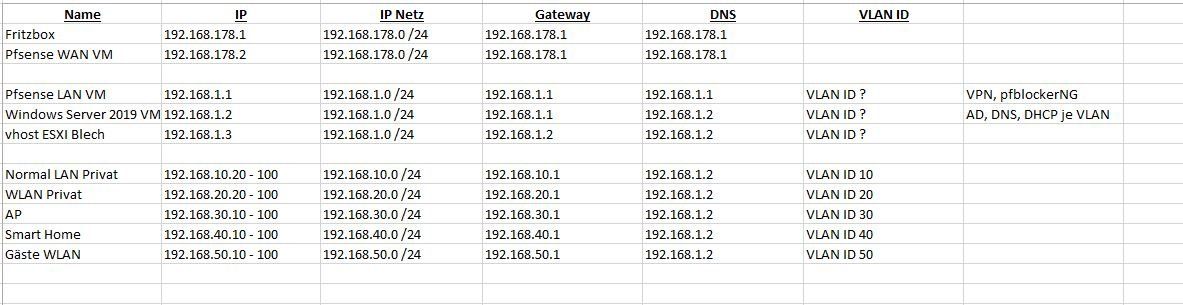

Ich habe mir ein paar gedanken gemacht zu den Netzen und habe es in einer Excel Tabelle festgehalten.

Kabel Router Fritzbox 6490 -> Lenovo Mini Server mit Esxi -> VM Pfsense und VM Windows Server 2019 dieser soll DNS , DHCP für die VLAN´s Machen und vllt AD.

Netze wären dann 192.168.178.0/24 ( Fritzbox ) , 192.168.1.0/24 ( ESXI, Windows Server und Pfsense ) , 192.168.10.0/24 bis 192.168.50.0/24 für die VLAN´s

Kann man das so machen oder gibt es da irgendwo Probleme zwecks Routing?

Switch wird Cisco, Mikrotik oder TP-Link . AP´s Mikrotik oder Unifi

LG Nico

ich bin seit ein paar tagen am überlegen wie ich mein Netzwerk zuhause neu aufbaue da bald ein 24 Port PoE Switch in den Keller zieht und dann die AP´s.

Ich habe mir ein paar gedanken gemacht zu den Netzen und habe es in einer Excel Tabelle festgehalten.

Kabel Router Fritzbox 6490 -> Lenovo Mini Server mit Esxi -> VM Pfsense und VM Windows Server 2019 dieser soll DNS , DHCP für die VLAN´s Machen und vllt AD.

Netze wären dann 192.168.178.0/24 ( Fritzbox ) , 192.168.1.0/24 ( ESXI, Windows Server und Pfsense ) , 192.168.10.0/24 bis 192.168.50.0/24 für die VLAN´s

Kann man das so machen oder gibt es da irgendwo Probleme zwecks Routing?

Switch wird Cisco, Mikrotik oder TP-Link . AP´s Mikrotik oder Unifi

LG Nico

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 627114

Url: https://administrator.de/forum/neues-heimnetzwerk-vlan-design-627114.html

Ausgedruckt am: 15.07.2025 um 10:07 Uhr

6 Kommentare

Neuester Kommentar

Mit Routing wirds da idR keine Probleme geben - das stellst du ja ein...

1) Ich würde weder 192.168.1.x noch 192.168.178.x als IP-Segmente nehmen. Da hast du dann ggf. eher Probleme mit VPNs weil das die standard-bereiche sind...

2) Ich würde mir überlegen ob ich soviele Netze will... DAS hängt natürlich jetzt von deinem Wunsch ab - bei mir gibts grad mal 3 Netze (Server, Client, Gast). Im Privat-Bereich reicht das für MICH völlig aus und macht die Verwaltung natürlich einfach (Gast is eh nur WLAN, Server nur Kabel, alles andere Client is WLAN und Kabel). Klar - das ist nicht 100% sicher, aber hier muss ich einfach sagen das es eben in meiner Umgebung auch wenig Angriffspotential gibt....

1) Ich würde weder 192.168.1.x noch 192.168.178.x als IP-Segmente nehmen. Da hast du dann ggf. eher Probleme mit VPNs weil das die standard-bereiche sind...

2) Ich würde mir überlegen ob ich soviele Netze will... DAS hängt natürlich jetzt von deinem Wunsch ab - bei mir gibts grad mal 3 Netze (Server, Client, Gast). Im Privat-Bereich reicht das für MICH völlig aus und macht die Verwaltung natürlich einfach (Gast is eh nur WLAN, Server nur Kabel, alles andere Client is WLAN und Kabel). Klar - das ist nicht 100% sicher, aber hier muss ich einfach sagen das es eben in meiner Umgebung auch wenig Angriffspotential gibt....

Kollege @maretz hat recht mit der IP Adressierung. Wenn du später mal mit VPNs arbeiten willst ist es nicht ratsam mit diesen etwas dümmlichen Massenadressen zu arbeiten. Siehe dazu auch hier. Der RFC 1918 Standard bietet z.B. mit der 172.16.0.0 /12 Range ja genug sinnvollere Alternativen.

Ansonsten kann man das alles so machen. Die VLAN Tutorials hier erklären dir ja wie:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

bzw. die Integration in ESXi

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

Ansonsten kann man das alles so machen. Die VLAN Tutorials hier erklären dir ja wie:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

bzw. die Integration in ESXi

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

Zitat von @maretz:

1) Ich würde weder 192.168.1.x noch 192.168.178.x als IP-Segmente nehmen. Da hast du dann ggf. eher Probleme mit VPNs weil das die standard-bereiche sind...

1) Ich würde weder 192.168.1.x noch 192.168.178.x als IP-Segmente nehmen. Da hast du dann ggf. eher Probleme mit VPNs weil das die standard-bereiche sind...

Dito.

Und ganz optimal ist es nicht, weil du die Netze unmöglich gestückelt hast.

172.xy.0.0/16

Das in Portionen Teile zerlegen wie.

172.30.0.0/21

172.30.8.0/21

Die Blöcke kann man auch wieder aufteilen.

Die Fritzbox wird zumindestens von ihren Standard-Subnetz befreit werden. Jede Box von AVM hat dieses Netz.

Das in Portionen Teile zerlegen wie.

172.30.0.0/21

172.30.8.0/21

Die Blöcke kann man auch wieder aufteilen.

Die Fritzbox wird zumindestens von ihren Standard-Subnetz befreit werden. Jede Box von AVM hat dieses Netz.