Mit neruer IP 172. läuft nix mehr richtig?

Hey Ho Leute.

ich habe angefangen mein Netzwerk umzustellen . D.h. änderung der IP´s vom 192.168. Netz zum neune 172. er Netz.

Aktuell habe ich es so gelöst.

Fritzbox :172.16.0.1 /16

VM Pfsense

WAN 172.16.0.2 /16

LAN 172.20.0.1/21

VM Windows Server 2019 der DHCP und DNS MAchen soll

IP 172.20.0.3/21

GW 172.20.0.1 (pfsense)

DNS 172.20.0.3 (er selbst das DNS)

DHCP Server

172.20.0.20-250

GW 172.20.0.3

DNS 172.20.0.3

Clients bekommen die ips vom DHCP können aber kein DNS Auflösen.

Aber wo ist der Fehler?

Andere idee wegen des Vlan Switch der kommt

DHCP Server

172.30.0.20-250

GW 172.20.0.3

DNS 172.20.0.3

Gast WLAN dann 172.40.0.20-250

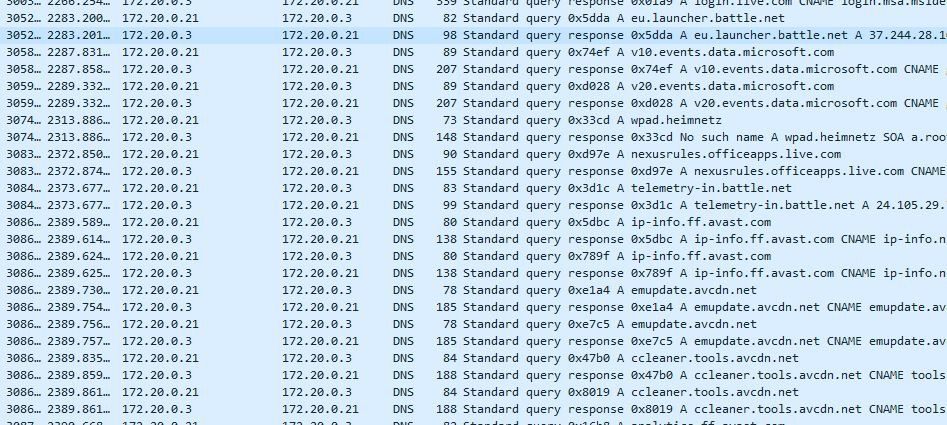

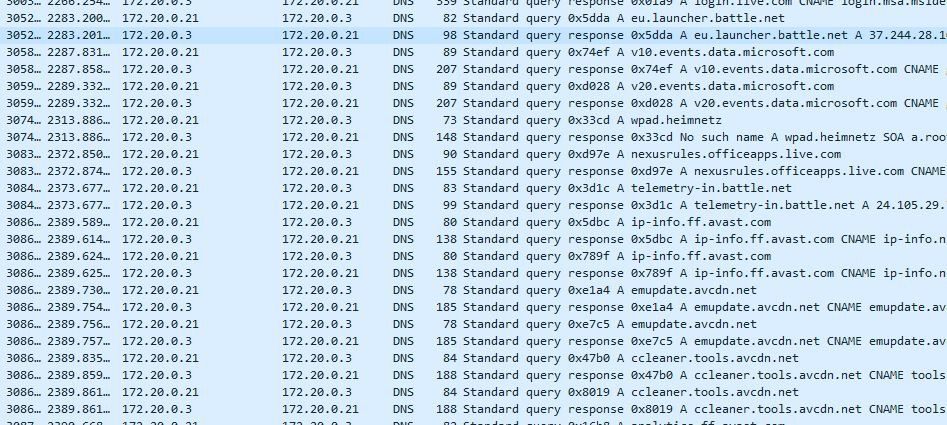

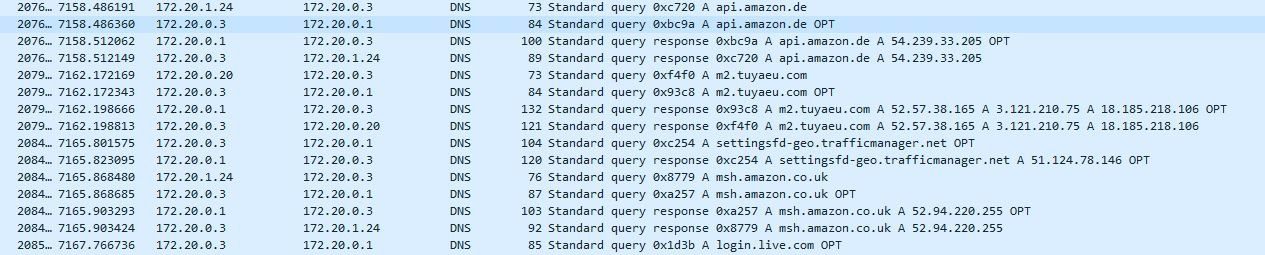

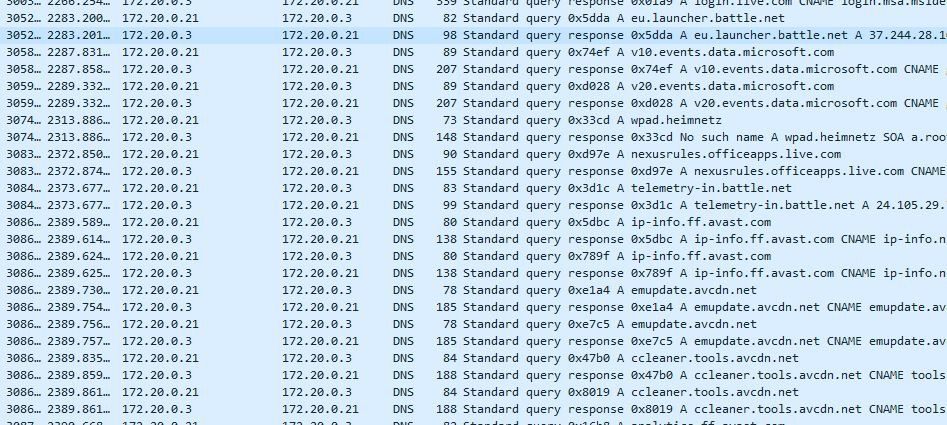

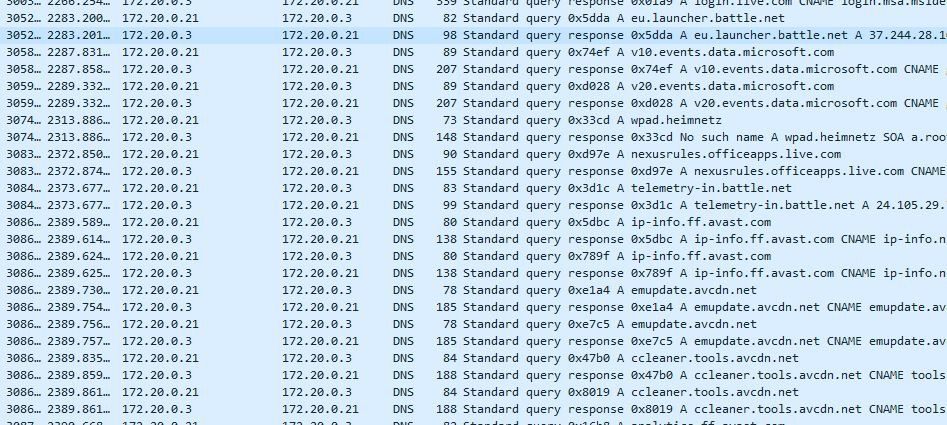

Wireshark Client Windows

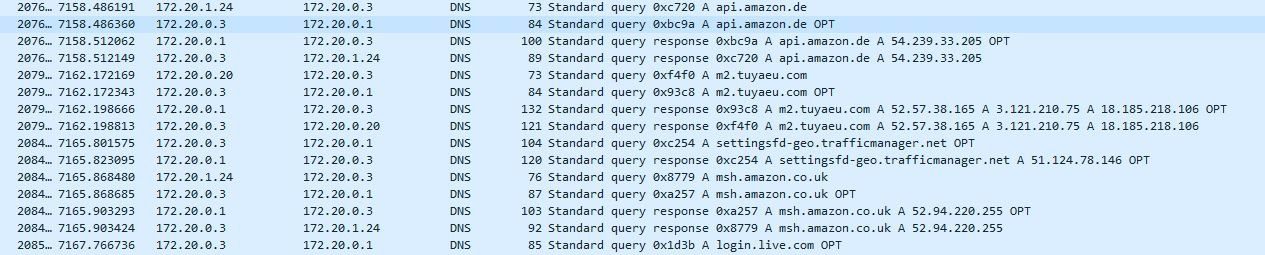

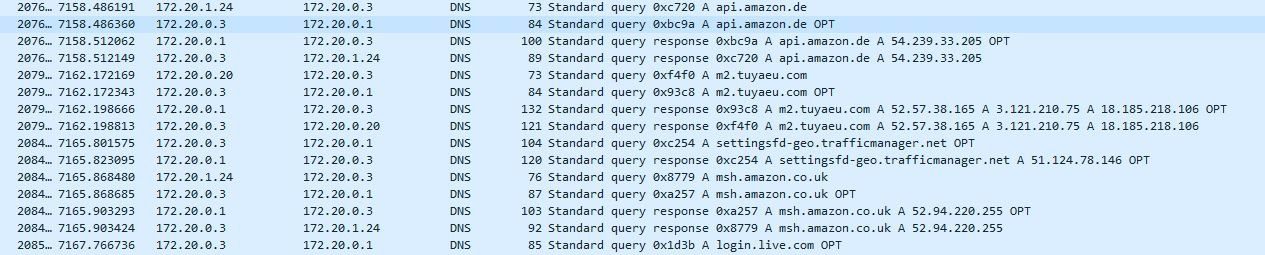

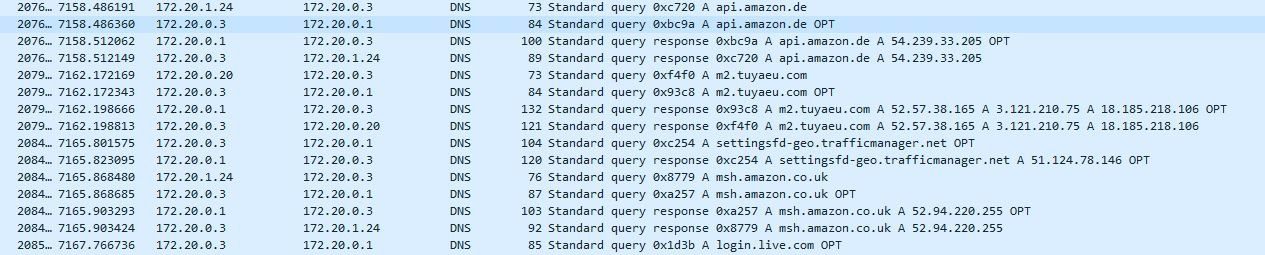

Windows Server Wireshark

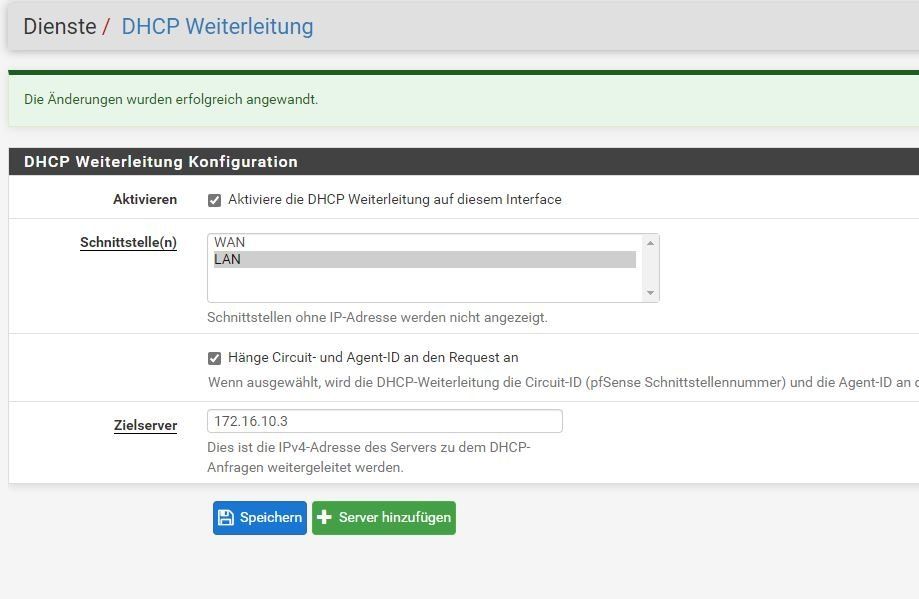

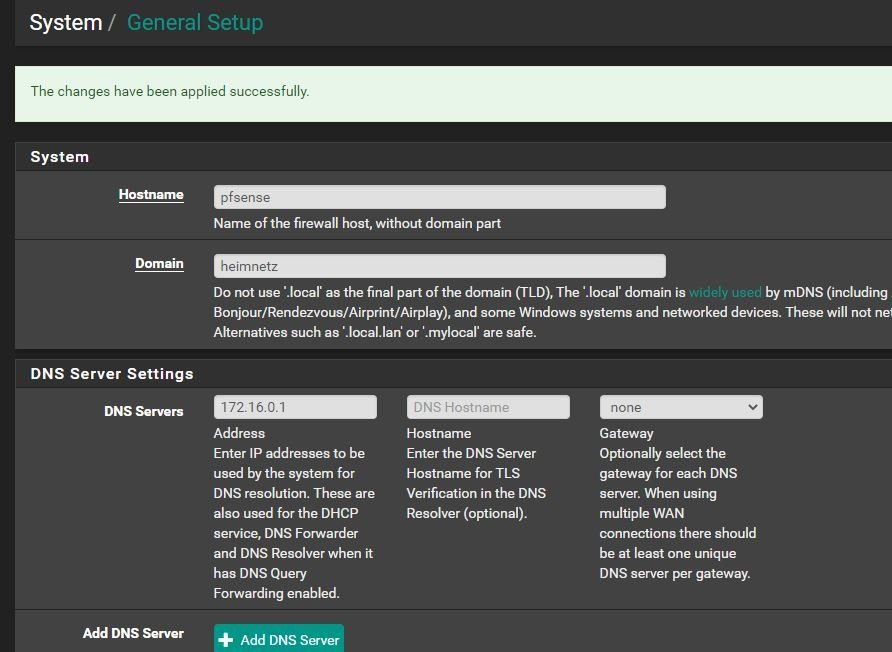

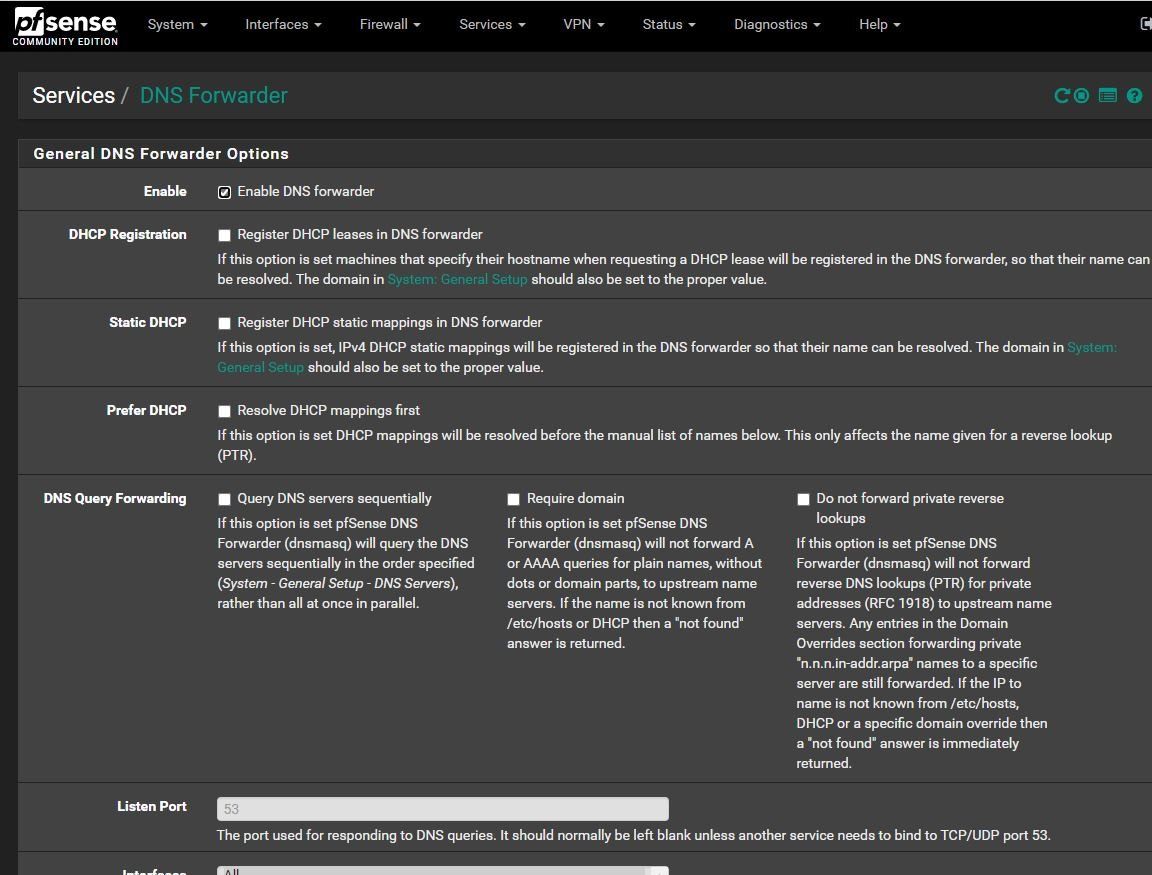

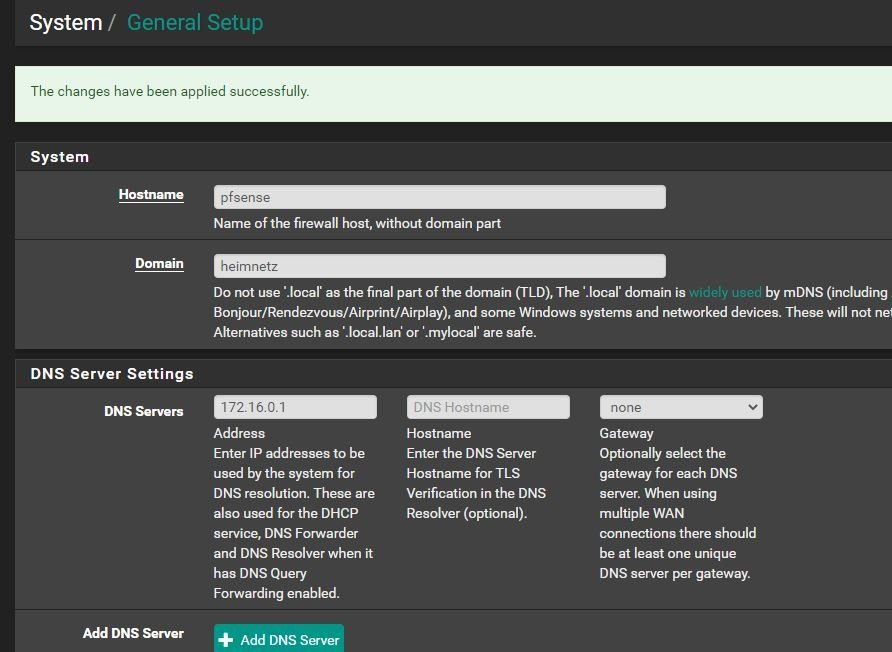

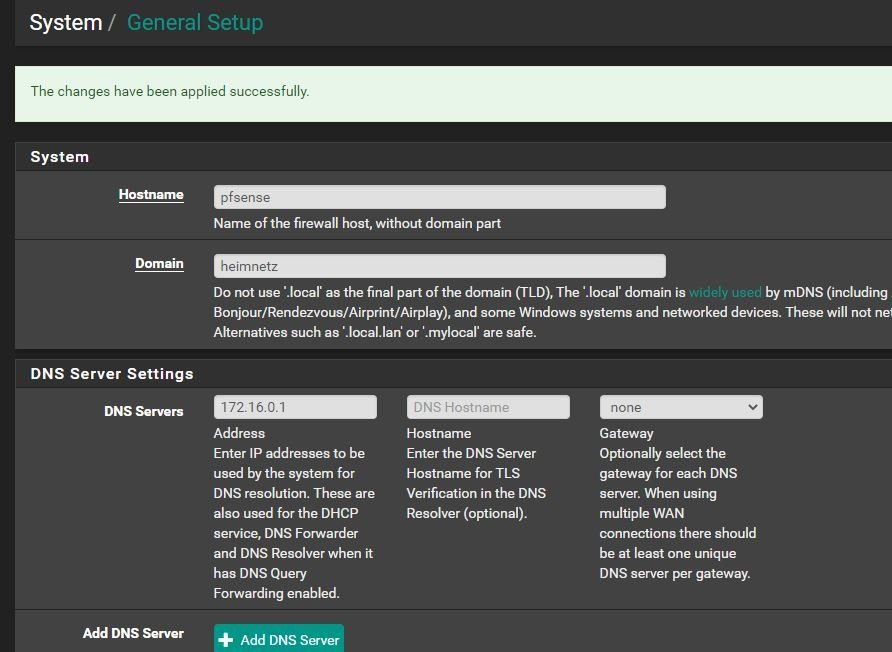

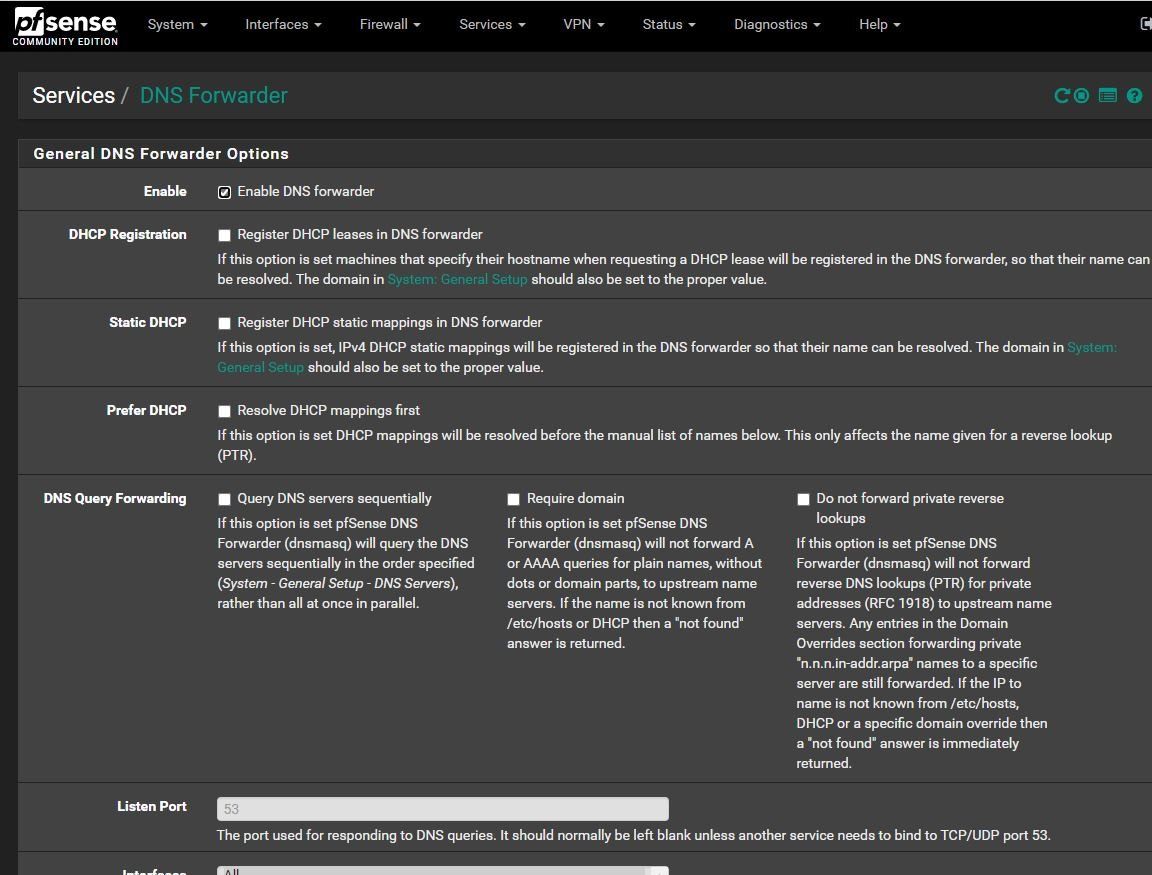

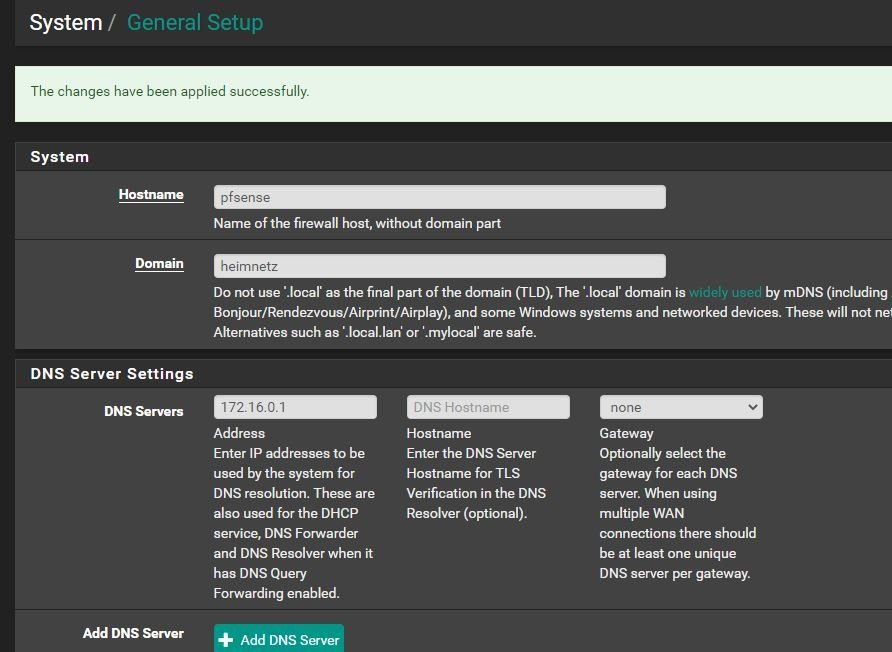

Setup der Pfsense.

ich habe angefangen mein Netzwerk umzustellen . D.h. änderung der IP´s vom 192.168. Netz zum neune 172. er Netz.

Aktuell habe ich es so gelöst.

Fritzbox :172.16.0.1 /16

VM Pfsense

WAN 172.16.0.2 /16

LAN 172.20.0.1/21

VM Windows Server 2019 der DHCP und DNS MAchen soll

IP 172.20.0.3/21

GW 172.20.0.1 (pfsense)

DNS 172.20.0.3 (er selbst das DNS)

DHCP Server

172.20.0.20-250

GW 172.20.0.3

DNS 172.20.0.3

Clients bekommen die ips vom DHCP können aber kein DNS Auflösen.

Aber wo ist der Fehler?

Andere idee wegen des Vlan Switch der kommt

DHCP Server

172.30.0.20-250

GW 172.20.0.3

DNS 172.20.0.3

Gast WLAN dann 172.40.0.20-250

Wireshark Client Windows

Windows Server Wireshark

Setup der Pfsense.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 631666

Url: https://administrator.de/forum/mit-neruer-ip-172-laeuft-nix-mehr-richtig-631666.html

Ausgedruckt am: 26.07.2025 um 02:07 Uhr

32 Kommentare

Neuester Kommentar

Abend,

Erstmal grundlegende Fragen:

Pfsense hat eine funktionierende Internet Verbindung?

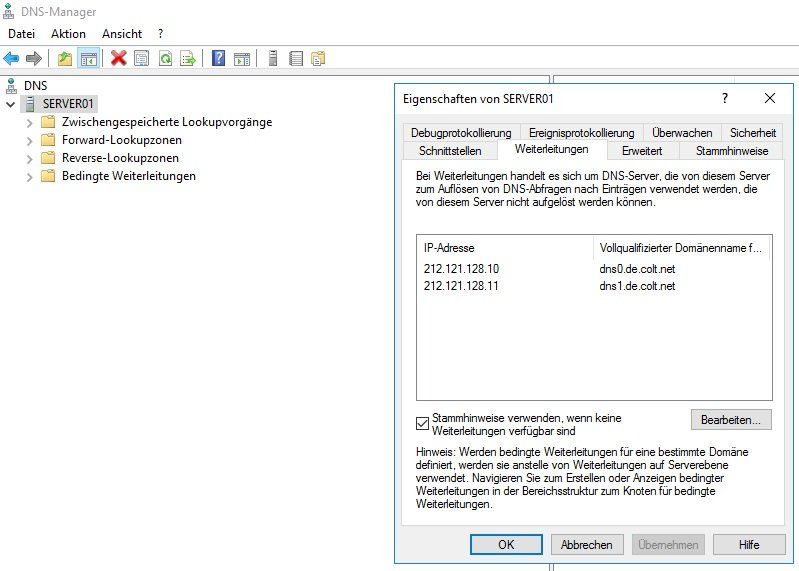

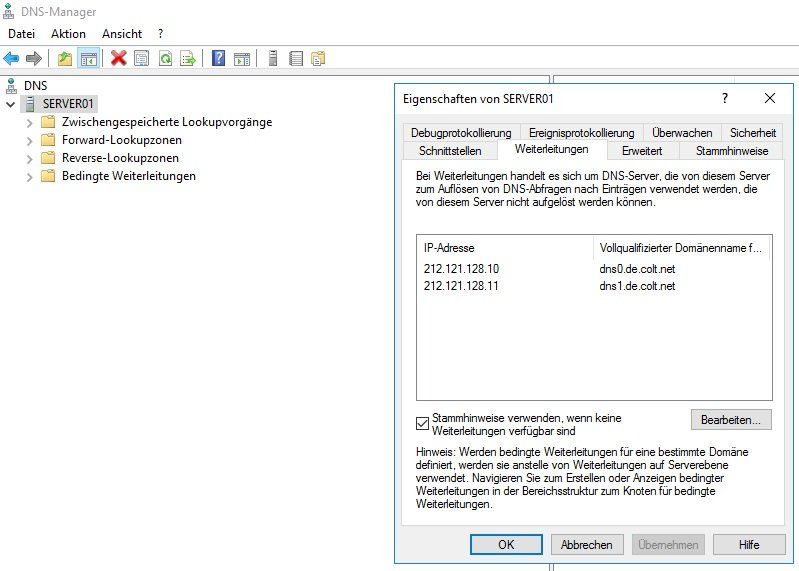

DNS Weiterleitung am Windows Server zeigen auf die passende und lösen per nslookup Adressen auf?

Wenn ja, was sagen die Logfiles der PfSense?

Gruß

Erstmal grundlegende Fragen:

Pfsense hat eine funktionierende Internet Verbindung?

DNS Weiterleitung am Windows Server zeigen auf die passende und lösen per nslookup Adressen auf?

Wenn ja, was sagen die Logfiles der PfSense?

Gruß

moin...

ja...

Frank

ja...

Frank

moin...

oha...

ich habe angefangen mein Netzwerk umzustellen . D.h. änderung der IP´s vom 192.168. Netz zum neune 172. er Netz.

wie umstellen.... von a nach b?

Aktuell habe ich es so gelöst.

Fritzbox :172.16.0.1 /16

das ist jetzt nicht dein ernst, du hast wirklich vor 65.534 Host zu verwalten?

warum machst du sowas?

VM Pfsense

WAN 172.16.0.2 /16

äh was?

VM Windows Server 2019 der DHCP und DNS MAchen soll

jo... das kann er...der server

IP 172.20.0.3/21

oha... noch einmal 2.046 host adressen, da ist jemand in geber laune.... warum nicht gleich /8

DHCP Server

172.20.0.20-250

wiso nur so eine kleine range... du hast über 2000 ip adressen

Aber wo ist der Fehler?

dein netzdesign....

DHCP Server

172.30.0.20-250

GW 172.20.0.3

DNS 172.20.0.3

Gast WLAN dann 172.40.0.20-250

Wireshark Client Windows

Windows Server Wireshark

Setup der Pfsense.

mache dir mal ernsthaft gedanken, über was du da baust....#

Frank

oha...

ich habe angefangen mein Netzwerk umzustellen . D.h. änderung der IP´s vom 192.168. Netz zum neune 172. er Netz.

Aktuell habe ich es so gelöst.

Fritzbox :172.16.0.1 /16

warum machst du sowas?

VM Pfsense

WAN 172.16.0.2 /16

LAN 172.20.0.1/21

so so....da hätten wir 2.046 host adressen... du denkst in größeren dimension... was sol das, warum machst du sowas?VM Windows Server 2019 der DHCP und DNS MAchen soll

IP 172.20.0.3/21

GW 172.20.0.1 (pfsense)

DNS 172.20.0.3 (er selbst das DNS)

ohne vorwarder?DNS 172.20.0.3 (er selbst das DNS)

DHCP Server

172.20.0.20-250

GW 172.20.0.3

DNS 172.20.0.3

Clients bekommen die ips vom DHCP können aber kein DNS Auflösen.

intern oder extern...DNS 172.20.0.3

Clients bekommen die ips vom DHCP können aber kein DNS Auflösen.

Aber wo ist der Fehler?

Andere idee wegen des Vlan Switch der kommt

der kommt was?DHCP Server

172.30.0.20-250

GW 172.20.0.3

DNS 172.20.0.3

Gast WLAN dann 172.40.0.20-250

Wireshark Client Windows

Windows Server Wireshark

Setup der Pfsense.

mache dir mal ernsthaft gedanken, über was du da baust....#

Frank

du hast über 2000 gäste?

Ist denn der Aufbau so überhaut möglich oder Sinnvoll?

ich denke das ist nicht sinnvoll....

Ich denke doch das er das darf ^^

denken heißt nicht wissen....

Frank

Ist denn der Aufbau so überhaut möglich oder Sinnvoll?

Ich denke doch das er das darf ^^

Frank

Gegenfrage: Was soll der Sinn deiner Änderung sein?

Wenn ich es richtig sehe, scheint es ja ein Heimnetz zu sein? Battlenet ist keine dienstliche Anwendung, außer du arbeitest für Blizzard.

Am Ende baust du dir alleine durch die ganzen unterschiedlichen Subnetzmasken (hier mal /16, da mal /21) eine Komplexität rein, die die du bereuen wirst. Stell dir ganz klar die Frage: Brauchst du in einem IP-Netz mehr als 250 Geräte?

Ich betreibe ein Netz mit 60 Standorten und keines der Subnetze ist größer als /24, mit einer Ausnahme, unser Gästenetz, welches dasselbe über alle Standorte ist und zu Spitzenzeiten über 5000 Geräte gleichzeitig beinhaltet.

Wenn ich es richtig sehe, scheint es ja ein Heimnetz zu sein? Battlenet ist keine dienstliche Anwendung, außer du arbeitest für Blizzard.

Am Ende baust du dir alleine durch die ganzen unterschiedlichen Subnetzmasken (hier mal /16, da mal /21) eine Komplexität rein, die die du bereuen wirst. Stell dir ganz klar die Frage: Brauchst du in einem IP-Netz mehr als 250 Geräte?

Ich betreibe ein Netz mit 60 Standorten und keines der Subnetze ist größer als /24, mit einer Ausnahme, unser Gästenetz, welches dasselbe über alle Standorte ist und zu Spitzenzeiten über 5000 Geräte gleichzeitig beinhaltet.

Fritzbox :172.16.0.1 /16

Sorry aber ein 16er Prefix ist doch völlig krank !Wenn dann sollte es ein /24er Prefix sein also 172.16.0.1 /24

Ist doch völlig sinnfrei ein Netz mit 65534 mögliche Hostadressen was man nie nutzt. Gerade auch weil dies das Koppelnetz ist in der Router Kaskade. Da reicht eigentlich ein /30 Prefix für max. 2 Adressen FritzBox und pfSense.

Jeder Netzwerker weiss auch das Layer 2 Collision Domains niemals größer als mit 150 Geräten vielleicht max. 200 werden sollten eben aus Performance Gründen und um die Broad- und Multicast Last in solchen Segmenten klein zu halten.

Kollege @tikayevent hat es oben gesagt: Mal etwas nachdenken bei der Subnetzmaske ! /23 macht ja ggf. noch Sinn in einem Segment aber größer ??!

Zitat von @Motte990:

Also mein Eigentlicher Plan war durch den neuen Switch der Kommt Vlans zu bauen . Sprich angrenzen von Geräten.

Extra sollten Laufen der Esxi ,Windows Server , Synology ,Pfsense sowie Test Vms . Dann alle Kabelgebundenen Clients in ein Netz alles WLAN Geräte in ein Netz und Gäste wlan extra

Also mein Eigentlicher Plan war durch den neuen Switch der Kommt Vlans zu bauen . Sprich angrenzen von Geräten.

Extra sollten Laufen der Esxi ,Windows Server , Synology ,Pfsense sowie Test Vms . Dann alle Kabelgebundenen Clients in ein Netz alles WLAN Geräte in ein Netz und Gäste wlan extra

Gegen die Trennung spricht auch nichts, im Gegenteil.

Aber mach halt

172.16.10.0/24 für die Infrastruktur

172.16.20.0/24 für die internen Clients

172.16.30.0/24 für Gäste

172.16.40.0/24 für IoT

Und als VLAN ID dann jeweils 10, 20, 30, 40

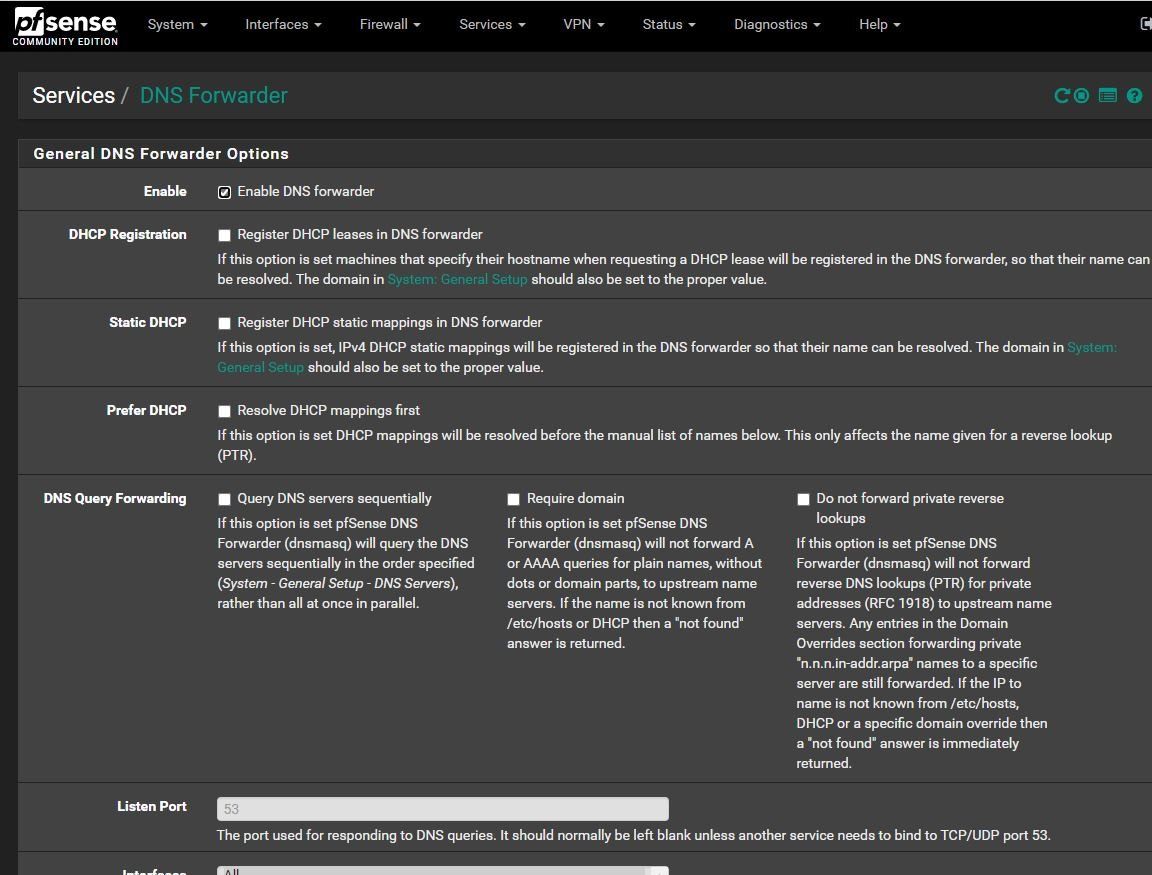

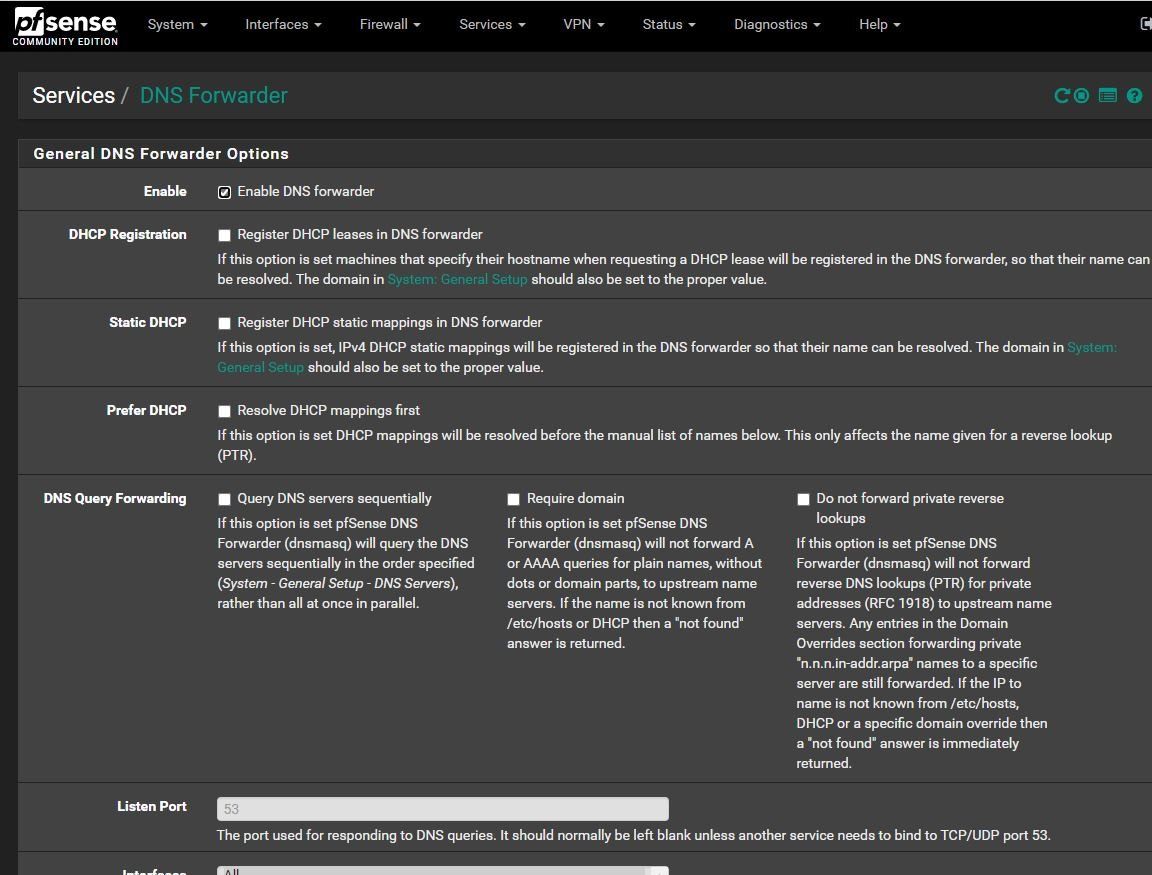

Und zum Kernproblem:

Du musst DNS-Forwarder definieren.

Alternativ könnte man auch der Übersichtshalber das Gästenetz im 192.168er Bereich lassen.

Man sieht schnell in welchem Netz der Client ist, Firewall Regeln sind meiner Meinung nach deutlich besser zu erstellen. Lass da nur mal eine Regel stehen wie Permit 172.16.0.0/16 dann kann der Gast auch darauf zugreifen.

Aber wie gesagt ist jedem sein Geschmack

Man sieht schnell in welchem Netz der Client ist, Firewall Regeln sind meiner Meinung nach deutlich besser zu erstellen. Lass da nur mal eine Regel stehen wie Permit 172.16.0.0/16 dann kann der Gast auch darauf zugreifen.

Aber wie gesagt ist jedem sein Geschmack

Zitat von @Henere:

Frage am Rande: Wieso sollte ich das intern nicjt nutzen dürfen ? Man wird dadurch halt weniger Seiten im Netz erreichen aber was intern ist sollte egal sein ?

Frage am Rande: Wieso sollte ich das intern nicjt nutzen dürfen ? Man wird dadurch halt weniger Seiten im Netz erreichen aber was intern ist sollte egal sein ?

Das kann nur jemand fragen, der noch nie eine verpfuschte Netzwerkkonfiguration, womöglich erst nach Jahren des Betriebes, zurechtrücken mußte.

Weil das Pfusch ist und dem Admin irgendwann vor die Füße fällt. Wenn nicht dem aktuellen, so dann irgendwann einem Nachfolger.

Wenn sich das Netz im "Produktivbetrieb" sich dann etabliert hat, kostet es später auch ein Vielfaches des Aufwandes es wieder gerade zu rücken.

Das ist so, als ob Du einen Flughafen baust und erst hinterher merkst, das Du die falschen Halter für die Kabelträger genommen hast, obwohl die doch auch genauso gut heben, halt nur nicht bei Feuer.

Für mich als Chef wäre so eine Config ein Grund dem Mitarbeiter einen kräftigen Rüffel zu erteilen, wenn nicht gar eine Auspeitschung mit Cat9 und eine Abmahnung fällig wären.

lks

Moin,

@Motte990

selbst mir als Laien stehen da die Nackenhaare zu Berge. Bitte nicht falsch verstehen, aber bitte kick deine Netzplanung in die Tonne

und fang nochmal bei Start an. @aqui und @em-pie haben dir da die Ansätze dazu geliefert. Und bevor du überhaupt nur daran denkst,

mit VLAN's rumzubasteln, schau erstmal, das dein 08/15-Netz sauber läuft.

Dein Netz zwischen der Fritte und der PFSense soll ein 16er-Netz sein? Warum? Du hast in diesem

Netz 2 Geräte! Baust du dir 65536 Garagen, wenn du nur zwei Autos hast? Wie @aqui schrieb, reicht hier ein 30er-Netz.

1x Netz, 2x Host, 1x Broadcast....fertig.

Hier kannst du es rechnen: IPv4-Rechner

Dann halte dich an die IP-Ranges für nicht öffentliche IP-Adressen: Wikipedia - Private IPv4 Adressen

Siehe auch wie von em-pie erwähnt die RFC1918.

Wenn dein Windows-Server DNS und DHCP machen soll, was grundsätzlich völlig richtig ist, dann musst du auf dem Server die DNS-Weiterleitung korrekt einrichten.

Der Windows-Server kann z.B. DNS auf die PFSense weiterleiten, die wiederum die Fritzbox fragen und die Fritte die DNS-Server deines Providers.

Ich hab hier gleich die Provider-DNS eingetragen.

Wie gesagt, bitte nicht böse über deutliche Worte sein, aber ich denke, da besteht Bedarf, erstmal das Basiswissen zu erweitern.

Gruß NV

@Motte990

selbst mir als Laien stehen da die Nackenhaare zu Berge. Bitte nicht falsch verstehen, aber bitte kick deine Netzplanung in die Tonne

und fang nochmal bei Start an. @aqui und @em-pie haben dir da die Ansätze dazu geliefert. Und bevor du überhaupt nur daran denkst,

mit VLAN's rumzubasteln, schau erstmal, das dein 08/15-Netz sauber läuft.

Dein Netz zwischen der Fritte und der PFSense soll ein 16er-Netz sein? Warum? Du hast in diesem

Netz 2 Geräte! Baust du dir 65536 Garagen, wenn du nur zwei Autos hast? Wie @aqui schrieb, reicht hier ein 30er-Netz.

1x Netz, 2x Host, 1x Broadcast....fertig.

Hier kannst du es rechnen: IPv4-Rechner

Dann halte dich an die IP-Ranges für nicht öffentliche IP-Adressen: Wikipedia - Private IPv4 Adressen

Siehe auch wie von em-pie erwähnt die RFC1918.

Wenn dein Windows-Server DNS und DHCP machen soll, was grundsätzlich völlig richtig ist, dann musst du auf dem Server die DNS-Weiterleitung korrekt einrichten.

Der Windows-Server kann z.B. DNS auf die PFSense weiterleiten, die wiederum die Fritzbox fragen und die Fritte die DNS-Server deines Providers.

Ich hab hier gleich die Provider-DNS eingetragen.

Wie gesagt, bitte nicht böse über deutliche Worte sein, aber ich denke, da besteht Bedarf, erstmal das Basiswissen zu erweitern.

Gruß NV

Zitat von @aqui:

Jeder Netzwerker weiss auch das Layer 2 Collision Domains niemals größer als mit 150 Geräten vielleicht max. 200 werden sollten eben aus Performance Gründen und um die Broad- und Multicast Last in solchen Segmenten klein zu halten.

Jeder Netzwerker weiss auch das Layer 2 Collision Domains niemals größer als mit 150 Geräten vielleicht max. 200 werden sollten eben aus Performance Gründen und um die Broad- und Multicast Last in solchen Segmenten klein zu halten.

Ein Netzwerker sollte aber auch die Fachbegriffe verstanden haben, mit denen er umsich wirft. Beispielsweise den Unterschied zwischen einer Broadcast Domain und einer Collision Domain.

Gruß

sk

Echt? Ich hätte mein Geld darauf gesetzt, dass Du die Broadcast-Domain meinst...

Gruß

sk

Das kann irgendwie nicht klappen. Laut der Schnittstellenliste hast du nur ein LAN-Interface, was deiner Beschreibung nach zu 172.16.10.0/24 gehört. Du willst aber IPs aus 172.16.20.0/24 verteilen. Das Netzwerk 172.16.20.0/24 gibt es in deiner Konstruktion aktuell gar nicht.

Auch die DHCP-Einstellungen sind falsch. Der Router/das Default-Gateway muss im selben Netzwerk wie die Geräte liegen, also bei 172.16.20.0/24 liegt 172.16.10.1 außerhalb des Netzwerks, ist damit nicht erreichbar für die Geräte und funktioniert nicht.

Du benötigst also wirklich einen VLAN-Switch oder eine weitere konfigurierte Netzwerkschnittstelle in deiner pfSense, an der die Clients hängen.

Auch die DHCP-Einstellungen sind falsch. Der Router/das Default-Gateway muss im selben Netzwerk wie die Geräte liegen, also bei 172.16.20.0/24 liegt 172.16.10.1 außerhalb des Netzwerks, ist damit nicht erreichbar für die Geräte und funktioniert nicht.

Du benötigst also wirklich einen VLAN-Switch oder eine weitere konfigurierte Netzwerkschnittstelle in deiner pfSense, an der die Clients hängen.

@Motte990

Wie tikayevent und support-id bereits schreiben, passt das so nicht. Leg doch mal testweise deinen DHCP-Range auf

172.16.10.20 bis 172.16.10.250. Dann siehst du gleich, ob der Rest richtig konfiguriert ist. DHCP-Relay auf der PFSense brauchst du

dann natürlich nicht und DHCP-Relay auf dem Windows-Server sowieso gar nicht.

Wie tikayevent und support-id bereits schreiben, passt das so nicht. Leg doch mal testweise deinen DHCP-Range auf

172.16.10.20 bis 172.16.10.250. Dann siehst du gleich, ob der Rest richtig konfiguriert ist. DHCP-Relay auf der PFSense brauchst du

dann natürlich nicht und DHCP-Relay auf dem Windows-Server sowieso gar nicht.

Moin,

Dein LAN hat die 172.16.10.0/24 als Netz.

eine Clients sollen im Netz 172.16.20.0/24 sitzen.

Also brauchst Du zwischen diesen beiden Netzen einen Router. Dieser muß auch gleichzeitig ein DHCP-Relay sein, wenn Du im 20er- Netz nicht noch einen extra DHCP-Server hinstellst.

Sollen diese beiden Netze gleichzeitig am "gleichen Anschluß" der pfsense hängen, mußt Du diese über VLANs trennen und diese der pfsense auch sagen. Dann braucht Du natürlich auch kein extra Router und DHCP-Releay

lks

Dein LAN hat die 172.16.10.0/24 als Netz.

eine Clients sollen im Netz 172.16.20.0/24 sitzen.

Also brauchst Du zwischen diesen beiden Netzen einen Router. Dieser muß auch gleichzeitig ein DHCP-Relay sein, wenn Du im 20er- Netz nicht noch einen extra DHCP-Server hinstellst.

Sollen diese beiden Netze gleichzeitig am "gleichen Anschluß" der pfsense hängen, mußt Du diese über VLANs trennen und diese der pfsense auch sagen. Dann braucht Du natürlich auch kein extra Router und DHCP-Releay

lks

Man muss immer das Positive sehen. So hast du jetzt Gewissheit, das du alles andere richtig gemacht hast

VLAN-Switches sind, je nach Größe und Ausstattung, nicht teuer. Wenn du dich mit dem Gedanken trägst,

mit VLANs zu arbeiten, dann kannst du dir z.B. mal die SG250-Reihe von Cisco anschauen.

Andere Hersteller haben natürlich auch gute Produkte. Ich würde da aber gleich einen L3-Switch nehmen, also

mit Routing-Funktionen. Die PFSense kann ja vermutlich VLAN ohnehin.

Schau dir auch mal noch das Thema "Dynamische DNS-Aktualisierung durch DHCP" an.

Gruß NV

VLAN-Switches sind, je nach Größe und Ausstattung, nicht teuer. Wenn du dich mit dem Gedanken trägst,

mit VLANs zu arbeiten, dann kannst du dir z.B. mal die SG250-Reihe von Cisco anschauen.

Andere Hersteller haben natürlich auch gute Produkte. Ich würde da aber gleich einen L3-Switch nehmen, also

mit Routing-Funktionen. Die PFSense kann ja vermutlich VLAN ohnehin.

Schau dir auch mal noch das Thema "Dynamische DNS-Aktualisierung durch DHCP" an.

Gruß NV

Hmm...also ich hab wie gesagt gute Erfahrungen mit Cisco gemacht. Für relativ kleines Geld

ist sicher die SG250-Reihe keine schlechte Wahl. Schau mal nach dem SG250-26P.

Hier der Flyer dazu: Cisco 250 Series Smart Switches

ist sicher die SG250-Reihe keine schlechte Wahl. Schau mal nach dem SG250-26P.

Hier der Flyer dazu: Cisco 250 Series Smart Switches