NTLM Eintrag

Tach Zusammen,

ich habe ein Problem mit einem NTLM Eintrag, vielleicht könnt Ihr mir ja helfen.

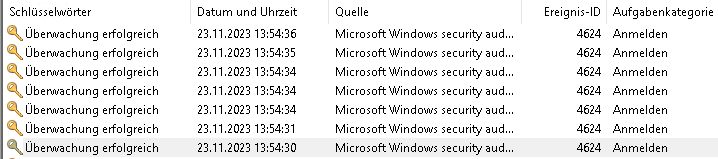

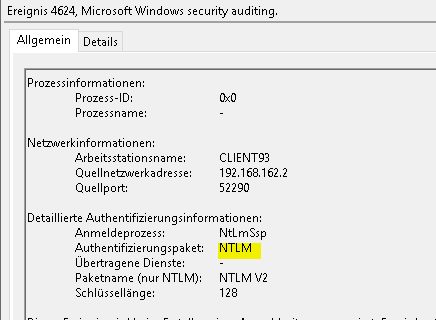

Insgesamt werden bei der Anmeldung 5x 4624 ID's geschrieben, davon sind vier in Ordnung, das heißt hier erfolgt die Authentifizierung über Kerberos. Nur der letzte Eintrag erfolgt über ein NTLM Paket...

Der Domänen-Benutzer hat keine UNC Pfade, auch sonst keine Verknüpfungen zu einem Gerät, Nas etc. der mit NTLM verbindet...und trotzdem wird bei jeder Anmeldung diese NTLM Ereignis im DC Protokolliert. Meine Frage: woher kommt die Seuche???

Gibt es eine Möglichkeit herauszufinden woher dieser NTLM Eintrag stammt, oder wie er zustande kommt.

Wie finde ich das heraus?

Danke!

ich habe ein Problem mit einem NTLM Eintrag, vielleicht könnt Ihr mir ja helfen.

Insgesamt werden bei der Anmeldung 5x 4624 ID's geschrieben, davon sind vier in Ordnung, das heißt hier erfolgt die Authentifizierung über Kerberos. Nur der letzte Eintrag erfolgt über ein NTLM Paket...

Der Domänen-Benutzer hat keine UNC Pfade, auch sonst keine Verknüpfungen zu einem Gerät, Nas etc. der mit NTLM verbindet...und trotzdem wird bei jeder Anmeldung diese NTLM Ereignis im DC Protokolliert. Meine Frage: woher kommt die Seuche???

Gibt es eine Möglichkeit herauszufinden woher dieser NTLM Eintrag stammt, oder wie er zustande kommt.

Wie finde ich das heraus?

Danke!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 91663160823

Url: https://administrator.de/forum/ntlm-eintrag-91663160823.html

Ausgedruckt am: 01.06.2025 um 22:06 Uhr

19 Kommentare

Neuester Kommentar

Servus,

blöde Fragen gibts ja nicht, nur blöde Antworten.. in diesem Sinne wollte ich mal was dazu fragen.

Wie kommst du an die gefilterten Ergebnisse?

Hintergrund ist der das ich im Security Protokoll keinerlei unterscheidungsmerkmal (User, Computer etc) finde mit welchem ich einzelne Sitzungen protkollieren/auswerten könnte..

Da müsste ich schon mit Wireshark direkt nachgucken oder exportieren und neu formatieren..

Auf jedenfall lautet die Empfehlung abschalten, das hab ich gemacht. Anschließen funktionieren am Client keine Druckerfreigaben mehr, also wieder zurück. GPO siehe: https://learn.microsoft.com/de-de/windows/security/threat-protection/sec ...

blöde Fragen gibts ja nicht, nur blöde Antworten.. in diesem Sinne wollte ich mal was dazu fragen.

Wie kommst du an die gefilterten Ergebnisse?

Hintergrund ist der das ich im Security Protokoll keinerlei unterscheidungsmerkmal (User, Computer etc) finde mit welchem ich einzelne Sitzungen protkollieren/auswerten könnte..

Da müsste ich schon mit Wireshark direkt nachgucken oder exportieren und neu formatieren..

Auf jedenfall lautet die Empfehlung abschalten, das hab ich gemacht. Anschließen funktionieren am Client keine Druckerfreigaben mehr, also wieder zurück. GPO siehe: https://learn.microsoft.com/de-de/windows/security/threat-protection/sec ...

Zitat von @watIsLos:

Hi user217,

weiß nicht ob ich dich richtig verstanden habe...

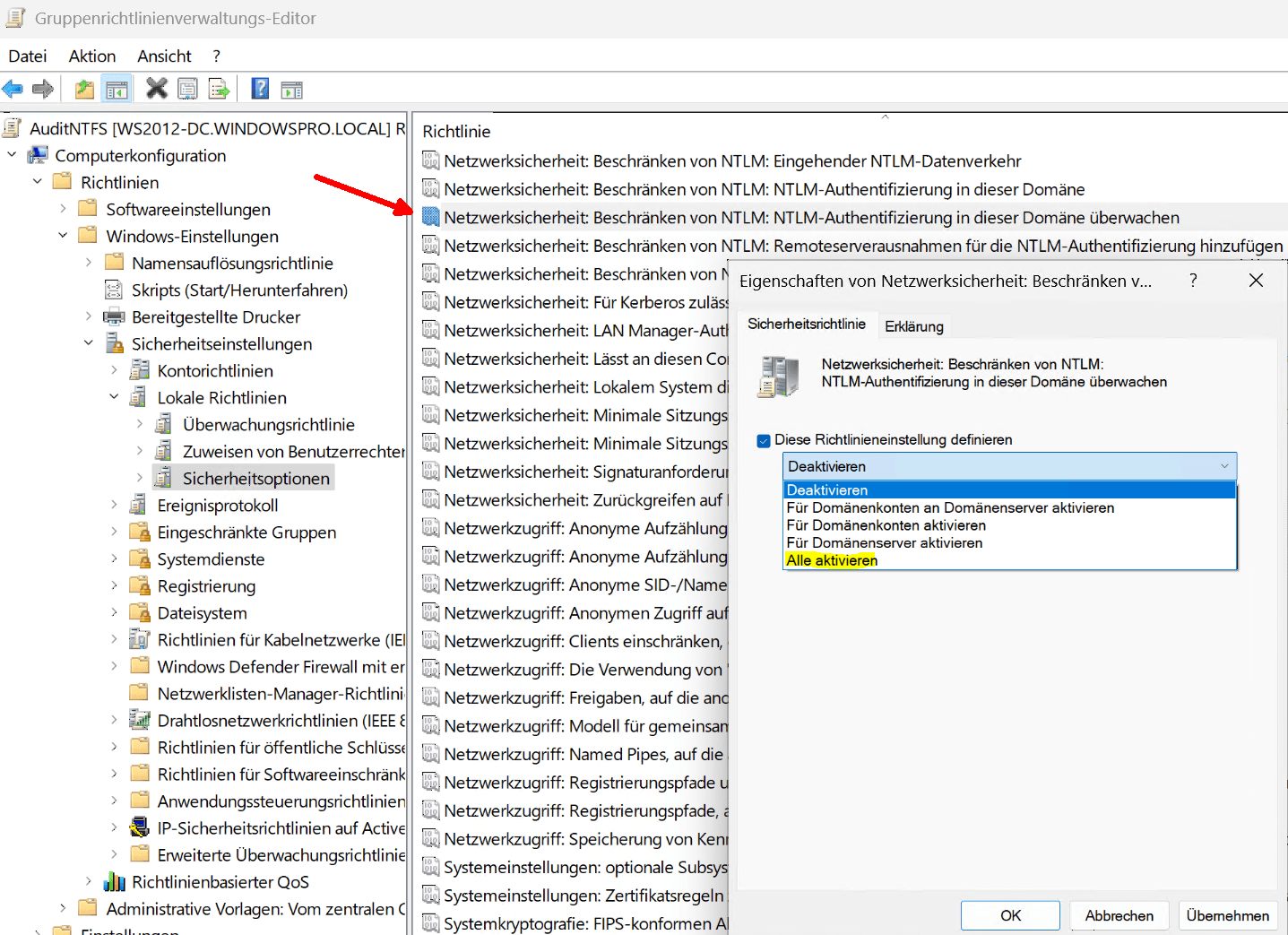

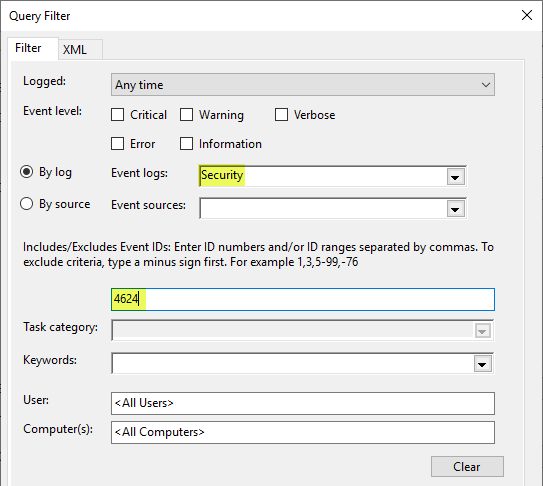

Also die ID Einträge z.B: 4624 kannst Du in der Ereignisanzeige Filtern lassen. Vorraussetzung damit Du die NTLM Pakete überwachen kannst ist natürlich das Du es vorher diese auch aktiviert hast.

Hi user217,

weiß nicht ob ich dich richtig verstanden habe...

Also die ID Einträge z.B: 4624 kannst Du in der Ereignisanzeige Filtern lassen. Vorraussetzung damit Du die NTLM Pakete überwachen kannst ist natürlich das Du es vorher diese auch aktiviert hast.

Hi WatsLos,

das ist klar, ich meine im Sec Event ausschließlich die NTLM Anmeldungen von den Kerberos trennen bzw. filtern. Ich finde kein weiteres Merkmal da es erst im Event steht um welches event es sich handelt. Blöd zum Erklären.

Verstehe die Frage nicht wirklich. Am besten eine eigene aufmachen, @user217

Ich probier es nochmal, wenn ich NTLM events suche muss ich im Security Protokoll wild rumblättern um eins zu finden weil es in der Vorauswahl der Ereignisanzeige von Windows kein Merkmal/Parameter gibt welche Kerberos von NTLM unterscheidet. Somit bleibt mir nur der export um diese weiter zu trennen.

Es müsste doch einfacher sein NUR NTLM Events anzeigen zu lassen. Verstanden?

Es müsste doch einfacher sein NUR NTLM Events anzeigen zu lassen. Verstanden?

Verstanden.

Folgendes Skript nutzen (ersetze Kerberos wahlweise durch NTLM und passe die Anfangszeit an)

Folgendes Skript nutzen (ersetze Kerberos wahlweise durch NTLM und passe die Anfangszeit an)

$Anfang=(Get-Date).AddMinutes(-1)

(Get-WinEvent -FilterHashtable @{Logname='Security'; ID=4624; StartTime=$Anfang; EndTime=(Get-Date)} | ForEach-Object {

$xml = [xml]($_.ToXml() -replace 'xmlns=', 'dummy=')

$_ | Select-Object -Property `

TimeCreated,

Id,

@{n='AuthenticationPackageName'; e={$xml.SelectSingleNode("Event/EventData/Data[@Name='AuthenticationPackageName']").InnerText}},

@{n='TargetUserName'; e={$xml.SelectSingleNode("Event/EventData/Data[@Name='TargetUserName']").InnerText}}

})Zitat von @user217:

Ich probier es nochmal, wenn ich NTLM events suche muss ich im Security Protokoll wild rumblättern um eins zu finden weil es in der Vorauswahl der Ereignisanzeige von Windows kein Merkmal/Parameter gibt welche Kerberos von NTLM unterscheidet. Somit bleibt mir nur der export um diese weiter zu trennen.

Es müsste doch einfacher sein NUR NTLM Events anzeigen zu lassen. Verstanden?

Ich probier es nochmal, wenn ich NTLM events suche muss ich im Security Protokoll wild rumblättern um eins zu finden weil es in der Vorauswahl der Ereignisanzeige von Windows kein Merkmal/Parameter gibt welche Kerberos von NTLM unterscheidet. Somit bleibt mir nur der export um diese weiter zu trennen.

Es müsste doch einfacher sein NUR NTLM Events anzeigen zu lassen. Verstanden?

Custom XML XPath-Filter ist dein Freund, Tab XML auf im Filterdialog, unten das Häkchen setzen bei "Manuell bearbeiten" und einfügen

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">*[System[Provider[@Name='Microsoft-Windows-Security-Auditing'] and (EventID=4624)] and EventData[Data[@Name='AuthenticationPackageName']='NTLM']]</Select>

</Query>

</QueryList>Gruß Katrin

Klar, das steht ja schon oben  .

.

Wer lesen kann ist klar im vorteil. Sollte Feierabend machen, schönes WE!

PS das wars was ich vergessen hatte: https://sudohackfu.wordpress.com/2015/11/22/auditing-event-logs-with-pow ...

PS das wars was ich vergessen hatte: https://sudohackfu.wordpress.com/2015/11/22/auditing-event-logs-with-pow ...