Hilfe bei Wireguard Config Handy zum PC

Guten Tag,

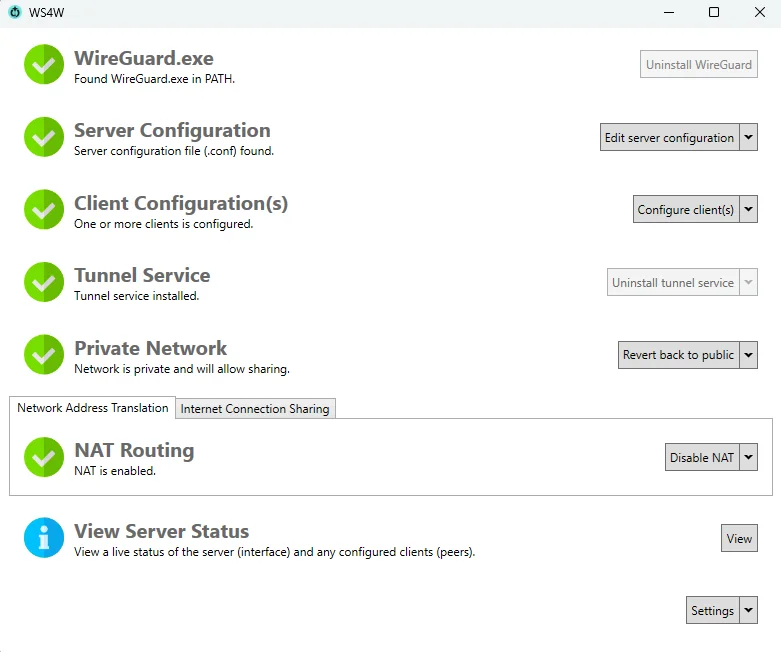

ich möchte von meinem S22 Ultra, mit neusten Android und der Wireguard App auf meine Workstation, bei mir daheim zugreifen. Es geht um SMB Zugriff. Die Workstation hat Win11 mit neusten Update und WG ServerforWindows installiert. Alles ist auf grün. Wenn ich es mit meinem anderen Computer Versuche, geht es auch nicht. Laufwerk ist freigegeben. Aber er findet im Netzwerk nichts. Ich hab leider nicht genug Netzwerkkenntnisse um heraus zu finden, ob der Tunnel überhaupt richtig funktioniert. Hab den Guide von hier schon angeschaut.

Config:

Tabelle vom Computer:

Jemand eine Idee?

ich möchte von meinem S22 Ultra, mit neusten Android und der Wireguard App auf meine Workstation, bei mir daheim zugreifen. Es geht um SMB Zugriff. Die Workstation hat Win11 mit neusten Update und WG ServerforWindows installiert. Alles ist auf grün. Wenn ich es mit meinem anderen Computer Versuche, geht es auch nicht. Laufwerk ist freigegeben. Aber er findet im Netzwerk nichts. Ich hab leider nicht genug Netzwerkkenntnisse um heraus zu finden, ob der Tunnel überhaupt richtig funktioniert. Hab den Guide von hier schon angeschaut.

Config:

[Interface]

Name=Test

Address=10.253.0.2

AllowedRoutableIPs=0.0.0.0/0

DNS=8.8.8.8, 1.1.1.1

Index=0

IsEnabled=True

DNSSearchDomains=

PrivateKey=xxx

PublicKey=rDX6TAferx8RGAB6C2Jp1l1/QgZVPPTr7Jbi94Ra3QQ=

AllowedIPs=10.253.0.2

PersistentKeepalive=0

PresharedKey=8JBqjgt6Q1reD8qdUolvLbaBbUVFULy3ORy7K4gsbq4=Tabelle vom Computer:

===========================================================================

Schnittstellenliste

61...........................WireGuard Tunnel

5...04 d9 f5 63 29 f6 ......Aquantia AQC111C 5GbE connection

25...04 d9 f5 63 29 f1 ......Intel(R) I211 Gigabit Network Connection #2

14...00 15 5d cb 23 44 ......Hyper-V Virtual Ethernet Adapter

50...00 15 5d 70 74 7f ......Hyper-V Virtual Ethernet Adapter #2

56...00 15 5d 00 7d 69 ......Hyper-V Virtual Ethernet Adapter #3

18...08 26 97 fd 1c 66 ......Aquantia Felicity Network Adapter

29...00 ff de 85 5e c4 ......WeOnlyDo Network Adapter 2.5

28...00 ff d8 6d 5e b7 ......TeamViewer VPN Adapter

20...d0 ab d5 92 11 9c ......Bluetooth Device (Personal Area Network)

1...........................Software Loopback Interface 1

63...00 15 5d 24 ba 5c ......Hyper-V Virtual Ethernet Adapter #4

83...00 15 5d ad a3 65 ......Hyper-V Virtual Ethernet Adapter #5

===========================================================================

IPv4-Routentabelle

===========================================================================

Aktive Routen:

Netzwerkziel Netzwerkmaske Gateway Schnittstelle Metrik

0.0.0.0 0.0.0.0 192.168.1.1 192.168.1.250 15

0.0.0.0 0.0.0.0 Auf Verbindung 10.253.0.2 0

10.253.0.2 255.255.255.255 Auf Verbindung 10.253.0.2 256

127.0.0.0 255.0.0.0 Auf Verbindung 127.0.0.1 331

127.0.0.1 255.255.255.255 Auf Verbindung 127.0.0.1 331

127.255.255.255 255.255.255.255 Auf Verbindung 127.0.0.1 331

169.254.0.0 255.255.0.0 Auf Verbindung 169.254.7.69 281

169.254.7.69 255.255.255.255 Auf Verbindung 169.254.7.69 281

169.254.255.255 255.255.255.255 Auf Verbindung 169.254.7.69 281

172.21.240.0 255.255.240.0 Auf Verbindung 172.21.240.1 5256

172.21.240.1 255.255.255.255 Auf Verbindung 172.21.240.1 5256

172.21.255.255 255.255.255.255 Auf Verbindung 172.21.240.1 5256

172.22.208.0 255.255.240.0 Auf Verbindung 172.22.208.1 5256

172.22.208.1 255.255.255.255 Auf Verbindung 172.22.208.1 5256

172.22.223.255 255.255.255.255 Auf Verbindung 172.22.208.1 5256

172.25.240.0 255.255.240.0 Auf Verbindung 172.25.240.1 5256

172.25.240.1 255.255.255.255 Auf Verbindung 172.25.240.1 5256

172.25.255.255 255.255.255.255 Auf Verbindung 172.25.240.1 5256

172.29.0.0 255.255.240.0 Auf Verbindung 172.29.0.1 5256

172.29.0.1 255.255.255.255 Auf Verbindung 172.29.0.1 5256

172.29.15.255 255.255.255.255 Auf Verbindung 172.29.0.1 5256

172.31.32.0 255.255.240.0 Auf Verbindung 172.31.32.1 5256

172.31.32.1 255.255.255.255 Auf Verbindung 172.31.32.1 5256

172.31.47.255 255.255.255.255 Auf Verbindung 172.31.32.1 5256

192.168.1.0 255.255.255.0 Auf Verbindung 192.168.1.250 271

192.168.1.250 255.255.255.255 Auf Verbindung 192.168.1.250 271

192.168.1.255 255.255.255.255 Auf Verbindung 192.168.1.250 271

224.0.0.0 240.0.0.0 Auf Verbindung 127.0.0.1 331

224.0.0.0 240.0.0.0 Auf Verbindung 169.254.7.69 281

224.0.0.0 240.0.0.0 Auf Verbindung 192.168.1.250 271

224.0.0.0 240.0.0.0 Auf Verbindung 172.25.240.1 5256

224.0.0.0 240.0.0.0 Auf Verbindung 172.31.32.1 5256

224.0.0.0 240.0.0.0 Auf Verbindung 172.29.0.1 5256

224.0.0.0 240.0.0.0 Auf Verbindung 172.21.240.1 5256

224.0.0.0 240.0.0.0 Auf Verbindung 172.22.208.1 5256

255.255.255.255 255.255.255.255 Auf Verbindung 127.0.0.1 331

255.255.255.255 255.255.255.255 Auf Verbindung 169.254.7.69 281

255.255.255.255 255.255.255.255 Auf Verbindung 192.168.1.250 271

255.255.255.255 255.255.255.255 Auf Verbindung 172.25.240.1 5256

255.255.255.255 255.255.255.255 Auf Verbindung 172.31.32.1 5256

255.255.255.255 255.255.255.255 Auf Verbindung 172.29.0.1 5256

255.255.255.255 255.255.255.255 Auf Verbindung 172.21.240.1 5256

255.255.255.255 255.255.255.255 Auf Verbindung 172.22.208.1 5256

===========================================================================

Ständige Routen:

Keine

IPv6-Routentabelle

===========================================================================

Aktive Routen:

If Metrik Netzwerkziel Gateway

1 331 ::1/128 Auf Verbindung

63 5256 fe80::/64 Auf Verbindung

83 5256 fe80::/64 Auf Verbindung

14 271 fe80::/64 Auf Verbindung

56 271 fe80::/64 Auf Verbindung

50 271 fe80::/64 Auf Verbindung

83 5256 fe80::2fd8:7d4c:24ac:d6f1/128

Auf Verbindung

50 271 fe80::6601:3aee:2124:ab88/128

Auf Verbindung

56 271 fe80::6da3:8b09:99b5:9b7f/128

Auf Verbindung

63 5256 fe80::8dfe:3c37:25fe:6683/128

Auf Verbindung

14 271 fe80::fd30:d779:98b6:85a9/128

Auf Verbindung

1 331 ff00::/8 Auf Verbindung

63 5256 ff00::/8 Auf Verbindung

83 5256 ff00::/8 Auf Verbindung

14 271 ff00::/8 Auf Verbindung

56 271 ff00::/8 Auf Verbindung

50 271 ff00::/8 Auf Verbindung

===========================================================================

Ständige Routen:

KeineJemand eine Idee?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Kommentar vom Moderator colinardo am 25.05.2025 um 14:14:24 Uhr

Code-Tags ergänzt

Content-ID: 673019

Url: https://administrator.de/forum/hilfe-bei-wireguard-config-handy-zum-pc-673019.html

Ausgedruckt am: 30.07.2025 um 17:07 Uhr

20 Kommentare

Neuester Kommentar

Mahlzeit.

Wireguard ist nicht "gesprächig", wenn es um Fehlermeldungen geht und auch ein grüner Haken oder ein "Verbunden"-Zeichen am Smartphone heißen nichts.

Zunächst einmal fehlen noch ein paar Infos zur generellen Infrastruktur.

Welcher Router kommt zum Einsatz? Es scheint jede Menge Netze zu geben.

Es kommt ein Hyper-V zum Tragen?

Das ist hoffentlich nicht der Versuch in deinem Firmennetzwerk seinen eigenen Wireguard Tunnel zu etablieren.

Zur Config:

Wie ist die Config des Clients?

Die DNS Server machen wenig bis gar keinen Sinn.

Falls du SMB nur über IP nutzen möchtest ist da vielleicht noch funktional, aber sobald du eine interne Ressource mit "Namen ansprechen" möchtest, siehst du in die Röhre.

Nimm den internen DNS Server.

Ist der konfigurierte Port entsprechend an den Wireguard-Server weitergeleitet?

Hier findest du ein paar Tipps und Kniffe zum Thema Wireguard:

Merkzettel: VPN Installation mit Wireguard

Gruß

Marc

Wireguard ist nicht "gesprächig", wenn es um Fehlermeldungen geht und auch ein grüner Haken oder ein "Verbunden"-Zeichen am Smartphone heißen nichts.

Zunächst einmal fehlen noch ein paar Infos zur generellen Infrastruktur.

Welcher Router kommt zum Einsatz? Es scheint jede Menge Netze zu geben.

Es kommt ein Hyper-V zum Tragen?

Das ist hoffentlich nicht der Versuch in deinem Firmennetzwerk seinen eigenen Wireguard Tunnel zu etablieren.

Zur Config:

Wie ist die Config des Clients?

Die DNS Server machen wenig bis gar keinen Sinn.

Falls du SMB nur über IP nutzen möchtest ist da vielleicht noch funktional, aber sobald du eine interne Ressource mit "Namen ansprechen" möchtest, siehst du in die Röhre.

Nimm den internen DNS Server.

Ist der konfigurierte Port entsprechend an den Wireguard-Server weitergeleitet?

Hier findest du ein paar Tipps und Kniffe zum Thema Wireguard:

Merkzettel: VPN Installation mit Wireguard

Gruß

Marc

Das hiesige Wireguard Tutorial hast du in aller Ruhe gelesen und alle ToDos entsprechend umgesetzt??

Fehlerpunkte (geraten) die du ggf. gemacht hast oder nicht bedacht hast:

Fazit:

In aller Ruhe also das o.a. Tutorial lesen und deine beiden Setups von WG Server und WG Client daraufhin genau checken.

P.S.:

Bitte Foren FAQs lesen und für Code und Konfig Dateien immer die Code Tags verwenden. Das erleichtert allen hier die Übersicht und hilft zum zielführenden Troubleshooting!

Kann man übrigens auch immer nachträglich mit dem "Bearbeiten" Knopf korrigieren!

Fehlerpunkte (geraten) die du ggf. gemacht hast oder nicht bedacht hast:

- Wenn dein Heimanschluss ein DS-Lite Anschluss ist scheitert ein Zugriff aus dem Mobilfunk- und anderen Netzen mit IPv4 aufgrund von CG-NAT. DS-Lite Anschlüsse erreicht man nur über IPv6 oder muss bei IPv4 einen VPN Jumphost nutzen! Wichtigster Punkt den du zuallererst klären musst.

- Deine lokale WG IP Adressierung ist falsch! Es fehlt eine gültige Subnetzmaske!

- Das Kommando Allowed"Routable"IPs ist falsch bzw. gibt es nicht, deshalb scheitert das VPN Cryptokey Routing.

- Dein o.a. DNS Setting ist ebenso fehlerhaft und vermutlich überflüssig. Kollege @radiogugu hat es oben schon gesagt. (Siehe Tutorial) Nebenbei nutzen auch Laien heute keinesfalls mehr Google DNS Server wenn ihnen ihr eigener Datenschutz etwas wert ist.

- Ebenso das Keepalive Setting am Client.

- Ein Preshared Key ist immer überflüssig bei einer klassischen WG Konfig wo man eh mit Public- und Private Keys arbeitet. Ausnahme man verwendet eine FritzBox als VPN Server die einen zusätzlichen PSK erzwingt.

- Index und leere Parameter in der Konfig sind überflüssig und sollte man immer weglassen.

- Was fehlt oben ist die Konfig des Gegenübers! Sprich der VPN Server (Responder). Bzw. du machst keinerlei Angaben ob deine gepostete WG Konfig oben der Client (Initiator) oder der Server (Responder) ist. So fehlt eine Seite, was ein Troubleshooting nicht gerade einfacher macht.

- Zusätzlich fehlt die Information WIE auf den WG Server zugegriffen wird? Ist der WG Server der Router selber (Fritzbox, Firewall etc.) oder arbeitest du mit Port Forwarding auf einen WG Server im lokalen Netz (PC, Raspberry etc.)?

Fazit:

In aller Ruhe also das o.a. Tutorial lesen und deine beiden Setups von WG Server und WG Client daraufhin genau checken.

P.S.:

Bitte Foren FAQs lesen und für Code und Konfig Dateien immer die Code Tags verwenden. Das erleichtert allen hier die Übersicht und hilft zum zielführenden Troubleshooting!

Kann man übrigens auch immer nachträglich mit dem "Bearbeiten" Knopf korrigieren!

Die Konfiguration schaut eher nach dem Client aus (bitte Codetags verwenden).

Falls das eine statische IPv4 sein sollte, ersetze diese bitte.

Ist dein WG-Server auf einem Windows 11 PC, welcher zusätzlich Hyper-V nutzt, korrekt?

Gruß

Marc

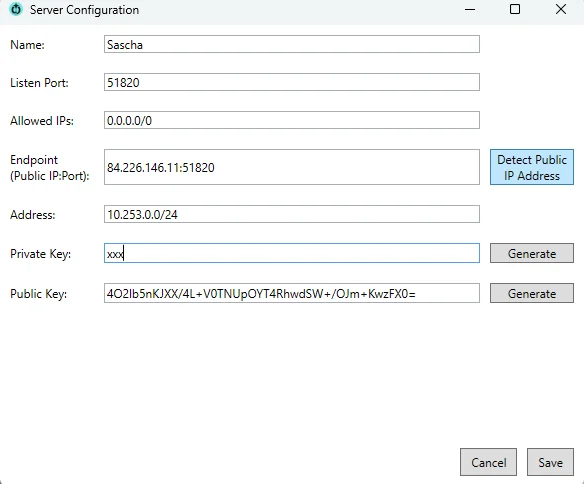

Config des Wireguard Servers, die automatisch erstellt wurde:

Die Konfig ist für einen Server völlig falsch und unbrauchbar! Erwartbar wenn man das nicht selber händisch macht und einer zweifelhaften Automatik überlässt. Bitte lies das Tutorial durch. Dort ist das alles explizit erklärt!

Das ist auch de facto keine für einen Server sondern einen Client! Das erkennt eigentlich auch ein Laie. Ein Server benötigt ja bekanntlich keinerlei Endpoint Definition.

Die Fehler:

- PersistendKeepalive wieder falsch!

- Ein Client benötigt keinen Listen Port!

WO steht also der Server?? Ist das deine lokale Workstation??

Wenn ja hast du das Tutorial gelesen und die ToDos da umgesetzt??

- Die Frage vom Kollegen @Xerebus ist ja mit "echtem" Dual Stack schon beantwortet was schonmal sehr gut ist.

- Port Forwarding UDP 51820 enstprechend am Router konfiguriert auf die Workstation?

- Workstation korrekt als WG Server konfiguriert?

Bitte tue uns allen den Gefallen und lies dir wirklich das Tutorial in aller Ruhe durch. Dort ist explizit erklärt WIE genau die Wireguard Server und Client Konfigs auszusehen haben!!!

Setze das entsprechend so um und lasse den Blödsinn mit diesem unnötigen Automatismus Tool dann klappt das auch sofort.

Die paar Konfigzeilen für Server und Client sind ja nun wahrlich kein Hexenwerk und in 10 Minuten in einem simplen Texteditor zusammengklöppelt.

Hier ein funktionierendes Beispiel für deine IP Adressierung.

[Interface]

Address = 10.253.0.254/24

PrivateKey = <Private Key des Servers>

ListenPort = 51820

[Peer]

PublicKey = <Public Key des Clients>

AllowedIPs = 10.253.0.1/32 [Interface]

Address = 10.253.0.1/24

PrivateKey = <Private Key des Clients>

[Peer]

PublicKey = <Public Key des Servers>

Endpoint = 84.226.146.11:51820

AllowedIPs = 10.253.0.254/32, 192.168.1.0/24

PersistentkeepAlive = 25 Zum Importieren der obigen Client Wireguard Konfig auf deine Samsung Androiden Gurke....

Fertig ist der Lack... Nicht anders steht es auch im Tutorial.

Wenn du diese korrekten Konfigs einmal mit deinem o.a. Automatismus Murks vergleichst siehst du auch selber die ganzen Fehler und Frust die dir dieser Automatismus Müll beschert hat!

Kein Aufbau einer Verbindung möglich.

Kommen denn von extern überhaupt Wireguard UDP 51820 Pakete bei deiner internen Workstation an?? 🤔Die steht ja in deinem internen Netz und wenn schon dein Port Forwarding am Router scheitert und deshalb gar kein Wireguard Traffic dort ankommt muss man sich nicht groß wundern.

Es wäre also als Allererstes das sicherzustellen ob das klappt. Das ist essentiell, denn davon hängt ja deine gesamte VPN Connectivity ab.

Nimm also einen Paket Sniffer wie den Wireshark und prüfe ob dort überhaupt UDP 51820 Paket von außen ankommen.

Wenn das nicht der Fall sein sollte, also das Port Forwarding für Wireguard an deinem Router schon scheitert muss man sich nicht groß wundern.

Dazu kommt das du es bis dato noch nicht einmal geschafft hast das Port Forwarding Setup deines Routers hier zu posten.

Vielleicht solltest du also damit einmal anfangen ?!

Genau so wichtig wären auch die Logs der Wireguard Prozesse auf Client und Server wie auch deine jetzt aktuellen Konfig Dateien von beiden Seiten. Auch da leider komplette Fehlanzeige!

Was erwartest du also wenn dir keiner über die Schulter sehen kann was du da genau verzapfst an Fehlern...

Port Forwarding:

- WO steht ob das für TCP oder UDP Pakete gilt?!

- Hast du sichergestellt das deine Workstation mit dem WG Server auch aktiv die .1.2 benutzt?? (Ping Check auf die .1.2)

Nochwas:

Wenn das Betriebssystem der Workstation selber eine eigene lokale Firewall hat (z.B. Winblows Firewall) stelle dort sicher das UDP 51820 dort passieren darf! Andernfalls blockt auf dem letzten Meter noch die lokale Firewall den VPN Zugang. Dann muss man sich ebenfalls nicht wundern das nix klappt.

Ein nmap Check von außen auf deine Internet IP Adresse ergibt das der Wireguard Port zwar am Router offen ist im Pfad aber irgendwo geblockt wird. (Deine öff. IP solltest du anonymisieren!)

# nmap -sU -p 51820 84.226.146.11

Starting Nmap 7.93 ( https://nmap.org ) at 2025-05-28 11:13 CEST

Nmap scan report for adsl-84-226-146-11.adslplus.ch (84.226.146.11)

Host is up (0.024s latency).

PORT STATE SERVICE

51820/udp open|filtered unknown Deine Wireguard Konfigs oben sind beide soweit korrekt! 👍

Wenn es das als Lösung war bitte deinen Thead dann auch als erledigt schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?