OpenVPN einrichten um NAS zugänglich zu machen - Kein Ping

Hallo zusammen,

ich habe einen Windows 10 Mini-Rechner der als NAS fungiert und per VPN überall zugänglich sein soll - dazu wäre es wohl am einfachsten ein PPTP VPN aufzusetzen, da einer der Clients aber IOS12 verwendet ist dies leider nicht möglich.

Ansonsten hatte ich bereits mit Hamachi mein Glück versucht, allerdings bin ich damit (weder mit Windows PC, noch mit iPhone) über die Hamachi VPN IP des "Servers" auf dessen Netwerkfreigabe gekommen obwohl das pingen möglich war und die Option "gesamter Traffic über VPN routen" aktiviert wurde.

Nun bin ich also bei OpenVPN angelangt und habe das mit einem einfachen Tutorial etwas eingerichtet sodass ich bereits über die öffentliche IP mit dem VPN verbinden kann, allerdings kann ich den NAS/VPN Server nicht pingen, nicht darüber surfen und entsprechend auch die Netzwerkfreigabe darüber nicht erreichen.

Die IP Konfiguration sieht so aus:

Client:

192.168.123.2 (OpenVPN Adapter IP)

VPN Server / NAS Server:

192.168.123.1 (OpenVPN Adapter IP)

192.168.0.x (LAN IP hinter dem Router)

Es ist egal ob es am Ende über Hamachi funktioniert oder über OpenVPN oder sonst was - bin für jeden Tipp dankbar der das ganze zum laufen bringt.. Wäre es vielleicht einfacher statische IPs innerhalb des VPN zu verwenden?

Danke!

ich habe einen Windows 10 Mini-Rechner der als NAS fungiert und per VPN überall zugänglich sein soll - dazu wäre es wohl am einfachsten ein PPTP VPN aufzusetzen, da einer der Clients aber IOS12 verwendet ist dies leider nicht möglich.

Ansonsten hatte ich bereits mit Hamachi mein Glück versucht, allerdings bin ich damit (weder mit Windows PC, noch mit iPhone) über die Hamachi VPN IP des "Servers" auf dessen Netwerkfreigabe gekommen obwohl das pingen möglich war und die Option "gesamter Traffic über VPN routen" aktiviert wurde.

Nun bin ich also bei OpenVPN angelangt und habe das mit einem einfachen Tutorial etwas eingerichtet sodass ich bereits über die öffentliche IP mit dem VPN verbinden kann, allerdings kann ich den NAS/VPN Server nicht pingen, nicht darüber surfen und entsprechend auch die Netzwerkfreigabe darüber nicht erreichen.

Die IP Konfiguration sieht so aus:

Client:

192.168.123.2 (OpenVPN Adapter IP)

VPN Server / NAS Server:

192.168.123.1 (OpenVPN Adapter IP)

192.168.0.x (LAN IP hinter dem Router)

Es ist egal ob es am Ende über Hamachi funktioniert oder über OpenVPN oder sonst was - bin für jeden Tipp dankbar der das ganze zum laufen bringt.. Wäre es vielleicht einfacher statische IPs innerhalb des VPN zu verwenden?

Danke!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 560463

Url: https://administrator.de/forum/openvpn-einrichten-um-nas-zugaenglich-zu-machen-kein-ping-560463.html

Ausgedruckt am: 04.06.2025 um 18:06 Uhr

5 Kommentare

Neuester Kommentar

Hallo.

Was kommt denn für ein Router zum Einsatz? Hast Du ein VLAN fähiges Switch welches mit mehreren Netzwerken umgehen kann?

Du bekommst also eine OpenVPN Verbindung zu stande?

Hast Du eine feste IP an dem Anschluss oder mit DynDNS realisiert?

Port 1194 UDP im Router auf das NAS weitergeleitet?

Gruß

Radiogugu

Was kommt denn für ein Router zum Einsatz? Hast Du ein VLAN fähiges Switch welches mit mehreren Netzwerken umgehen kann?

Du bekommst also eine OpenVPN Verbindung zu stande?

Hast Du eine feste IP an dem Anschluss oder mit DynDNS realisiert?

Port 1194 UDP im Router auf das NAS weitergeleitet?

Gruß

Radiogugu

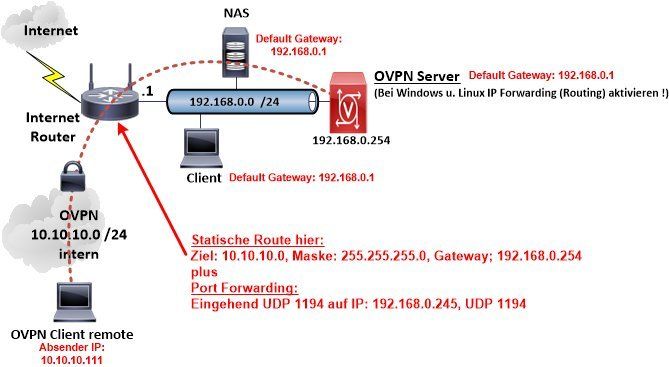

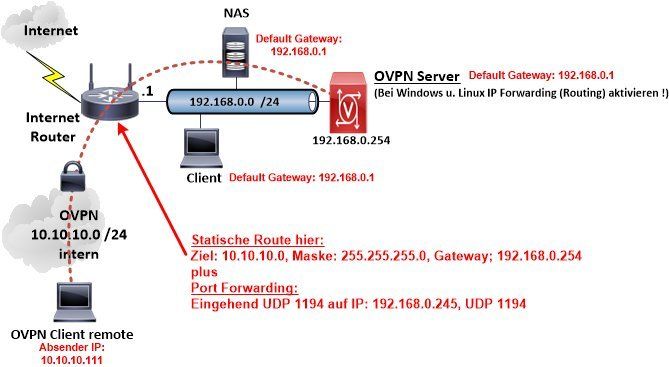

Hier findest du die Lösung dazu:

OpenVPN - Erreiche Netzwerk hinter Client nicht

Wichtig ist das du die entsprechenden Routings auf dem Internet Router dazu einträgst !

Ein Bild sagt mehr als 1000 Worte:

OVPN Server Konfig dazu:

dev tun

proto udp4

port 1194

ca /etc/openvpn/server/ca.crt

cert /etc/openvpn/server/test-server.crt

key /etc/openvpn/server/test-server.key

dh /etc/openvpn/server/dh.pem

cipher AES-256-CBC

auth SHA256

server 10.10.10.0 255.255.255.0

topology subnet

push "topology subnet"

persist-key

persist-tun

push "route 192.168.0.0 255.255.255.0"

keepalive 10 120

verb 3

explicit-exit-notify 1

Ob die richtigen Routen auf den Client gepusht wurden erkennst du bei Winblows mit dem Kommando route print bei aktivem VPN Client.

Achtung: Wegen der fehlschlagenden Netzwerk Autodetection bei Windows deklariert die Firewall das Netz als "Öffentlich" (Public) und blockt damit sämtlichen Zugriff. Das musst du ggf. auf das "Privat" Profil setzen in der Firewall mit erweiterten Eigenschaften.

Auch ist in der Firewall ICMP (Ping) per Default deaktiviert ! Da smusst du auch noch entsprechend freischlaten:

https://www.windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gu ...

Das gillt auch analog für den Client sollte da noch eine Firewall aktiv sein !!

Grundlagen dazu auch im hiesigen OVPN Tutorial:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Setze das so entsprechend um dann funktioniert das auf Anhieb !

OpenVPN - Erreiche Netzwerk hinter Client nicht

Wichtig ist das du die entsprechenden Routings auf dem Internet Router dazu einträgst !

Ein Bild sagt mehr als 1000 Worte:

OVPN Server Konfig dazu:

dev tun

proto udp4

port 1194

ca /etc/openvpn/server/ca.crt

cert /etc/openvpn/server/test-server.crt

key /etc/openvpn/server/test-server.key

dh /etc/openvpn/server/dh.pem

cipher AES-256-CBC

auth SHA256

server 10.10.10.0 255.255.255.0

topology subnet

push "topology subnet"

persist-key

persist-tun

push "route 192.168.0.0 255.255.255.0"

keepalive 10 120

verb 3

explicit-exit-notify 1

Ob die richtigen Routen auf den Client gepusht wurden erkennst du bei Winblows mit dem Kommando route print bei aktivem VPN Client.

Achtung: Wegen der fehlschlagenden Netzwerk Autodetection bei Windows deklariert die Firewall das Netz als "Öffentlich" (Public) und blockt damit sämtlichen Zugriff. Das musst du ggf. auf das "Privat" Profil setzen in der Firewall mit erweiterten Eigenschaften.

Auch ist in der Firewall ICMP (Ping) per Default deaktiviert ! Da smusst du auch noch entsprechend freischlaten:

https://www.windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gu ...

Das gillt auch analog für den Client sollte da noch eine Firewall aktiv sein !!

Grundlagen dazu auch im hiesigen OVPN Tutorial:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Setze das so entsprechend um dann funktioniert das auf Anhieb !

dadurch keine öffentliche IPv4 Adresse zugeteilt bekommt.

Das sind die typischen DS-Lite Opfer. Damit ist VPN Betrieb dann technisch unmöglich. Das wissen aber mittlerweile auch Laien und sollte man immer im VORAUS bedenken wenn man einen Billigvertrag unterschreibt, später aber dann VPN Betrieb machen will ! hat er natürlich eine IPv4 aber das ist eine Sammeladresse vom Provider

Nennt sich CGN. Guckst du hier:https://de.wikipedia.org/wiki/IPv6#Dual-Stack_Lite_(DS-Lite)

https://de.wikipedia.org/wiki/Carrier-grade_NAT

wir haben dann selbst eine Fritzbox gekauft weil die ja einen eingebauten VPN Server hat, damit ging es auch nicht

War klar !! Wie willst du auch die NAT Firewall auf Providerseite überwinden ?? Technisch unmöglich !Guckst du auch hier:

https://www.heise.de/ct/ausgabe/2013-6-Internet-Dienste-trotz-DS-Lite-nu ...

Sicher wäre es mir OpenVPN irgendwie gegangen

Nicht nur mit OpenVPN sondern auch mit dem FritzBox VPN ! Es klappt immer mit einem kleinen Trick ! So mit Bordmitteln ist das technisch aus den o.g. Gründen nicht zu machen. Grund ist der DS-Lite Billiganschluss von Vodafone. Der, egal welches VPN, einen Betrieb verhindert. Grund ist, wie oben bereits gesagt, das er das zentrale NAT Gateway des Providers nicht überwinden kann. Dort müsste er ja ein Port Forwarding für seinen OpenVPN Server eintragen. Nur...wie will er das machen beim Provider...?? Ist unmöglich.

Fazit: Generell kein VPN möglich mit CGN !

Es gäbe aber eine Lösung die sicher klappt aber etwas Geld kostet:

Er muss sich bei irgendeinem Hoster einen billigen vServer mieten. Kostet zw. 3 und 5 Euro monatlich.

Auf dem Server installiert er sich einen kostenlosen OpenVPN oder IPsec VPN Server.

Dieser Provider vServer hat immer eine öffentliche IP Adresse. Er connectet jetzt mit seinem OpenVPN Server zuhause den OpenVPN Server auf dem öffentlichen vServer.

Nun kann er von irgendwoher im Internet mit seinem VPN Client frei den vServer connecten der quasi als Relais Station dann die VPN Verbindung in sein Heimnetz herstellt. Et voila...schon klappt das VPN !

Für 30-40 Euro im Jahr hat man dann so eine wasserdichte VPN Lösung egal ob DS-Lite oder CGN. Muss er sich überlegen ob der VPN Heimnetz Zugriff ihm das wert ist.

Es ist auch egal ob er dann OpenVPN oder IPsec (FritzBox) nutzt. Kann er sich frei aussuchen