OPNsense fw rule funktioniert nicht wie gedacht

Hallo zusammen,

ich bin seit einer ganzen Weile stiller Mitleser und habe von den vielen tollen Tutorials hier profitiert. Inzwischen habe ich meine FritzBox als Router durch einen alten Dell Optiplex mit OPNsense ersetzt. Als DSL Modem fungiert ein Draytek Vigor 130 und die Fritz!Box aktuell noch als WLAN AP und DECT Basis. Notwendig war das ganze sicher nicht, Langeweile habe ich auch nicht... Aber das Interesse hat dann doch überwogen.

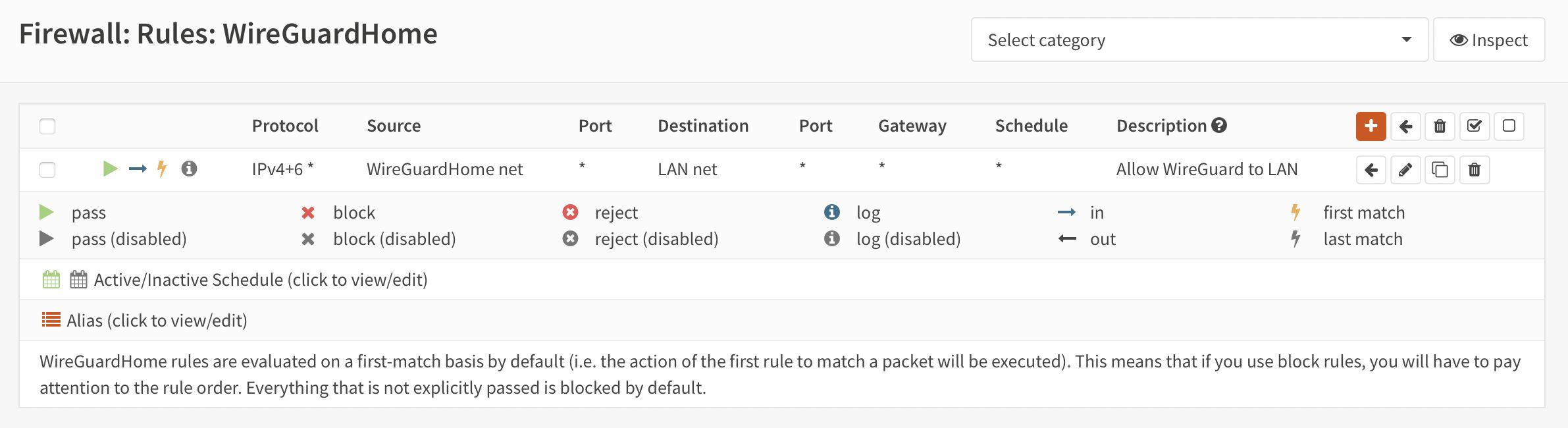

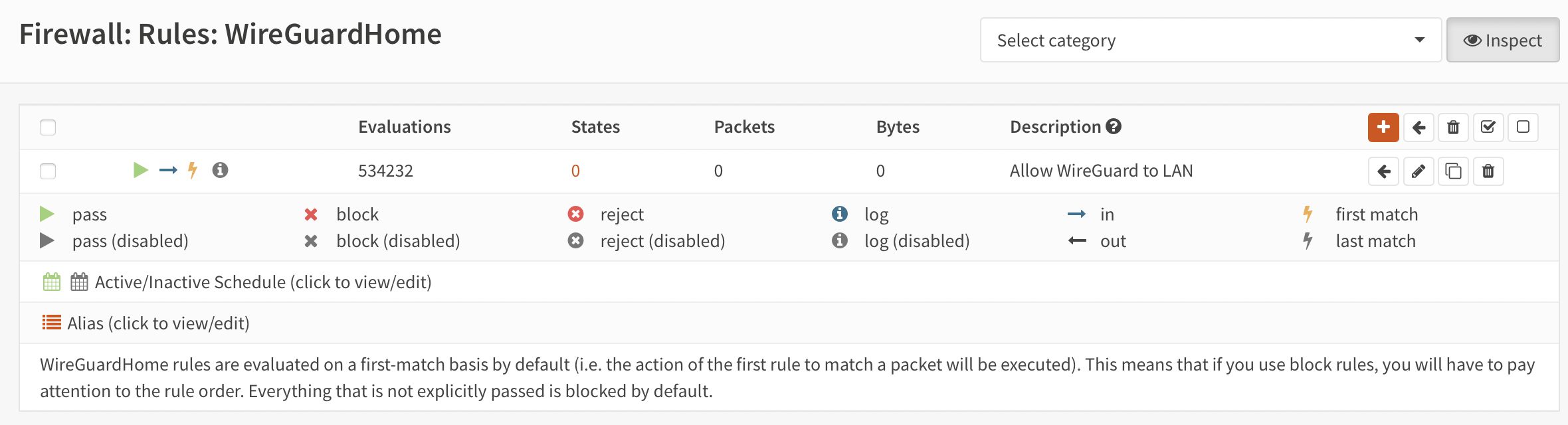

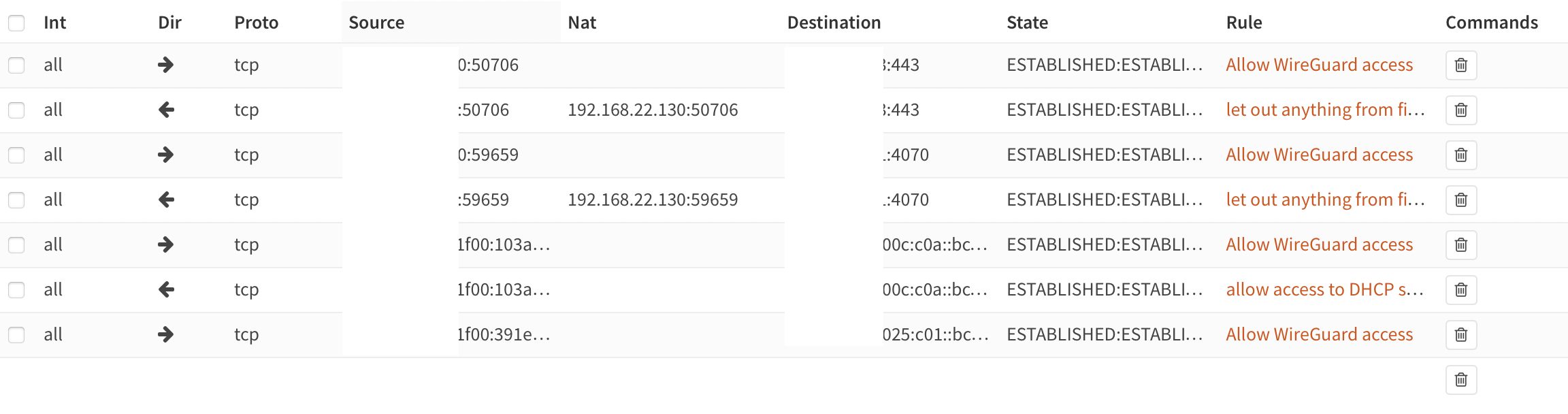

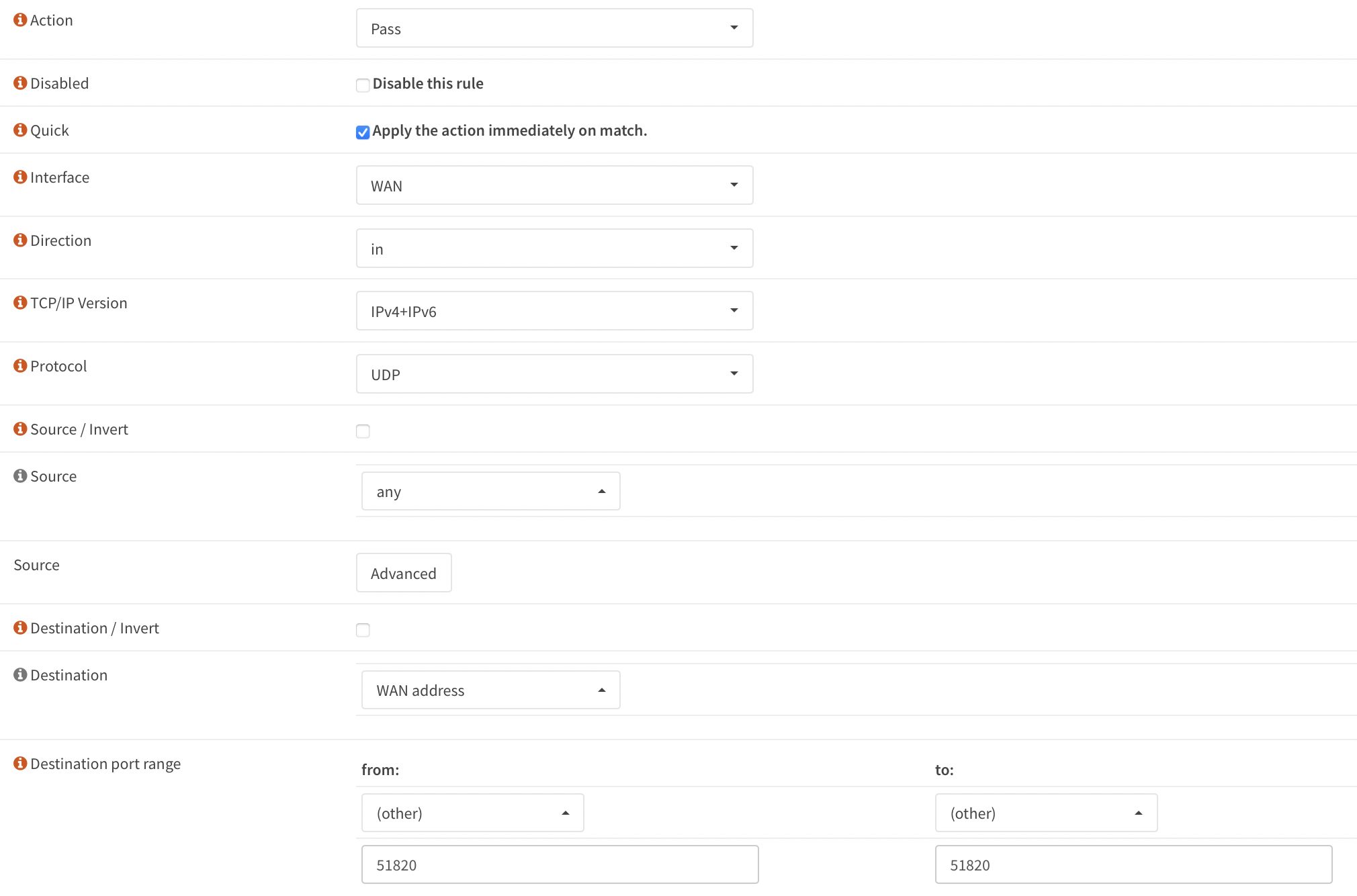

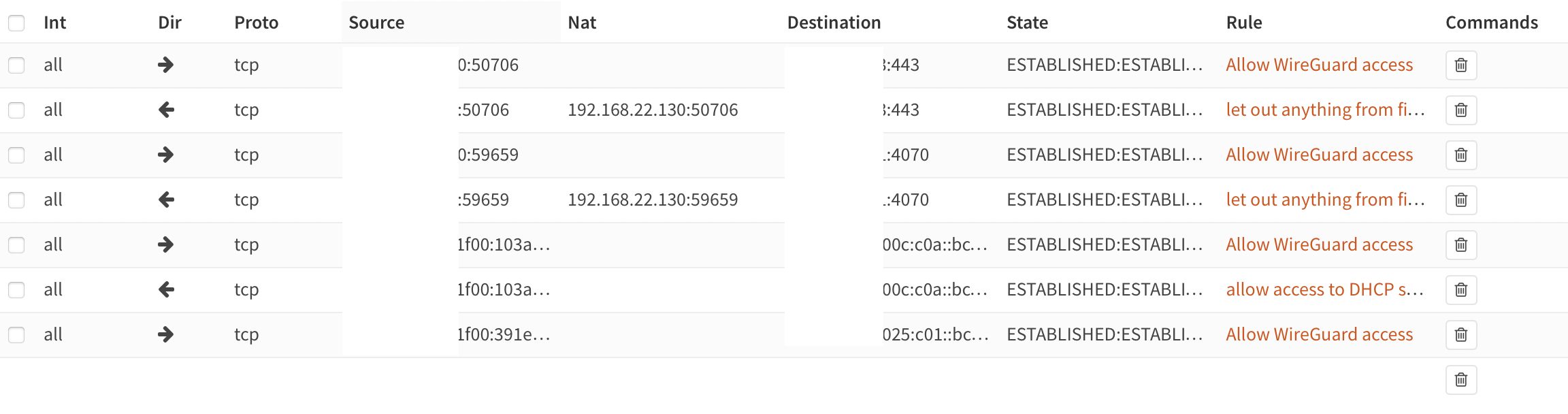

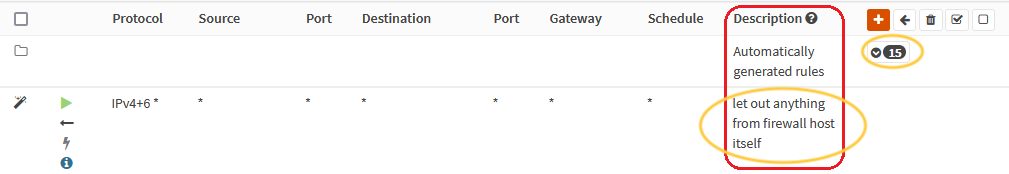

Als VPN Zugang konnte ich erfolgreich Wireguard einrichten. Jetzt ist mir allerdings aufgefallen, dass OPNsense eine ganze Menge Verbindungen auf Basis meiner Firewall Rule zulässt, die eigentlich nur einen Port für WG öffnen sollte:

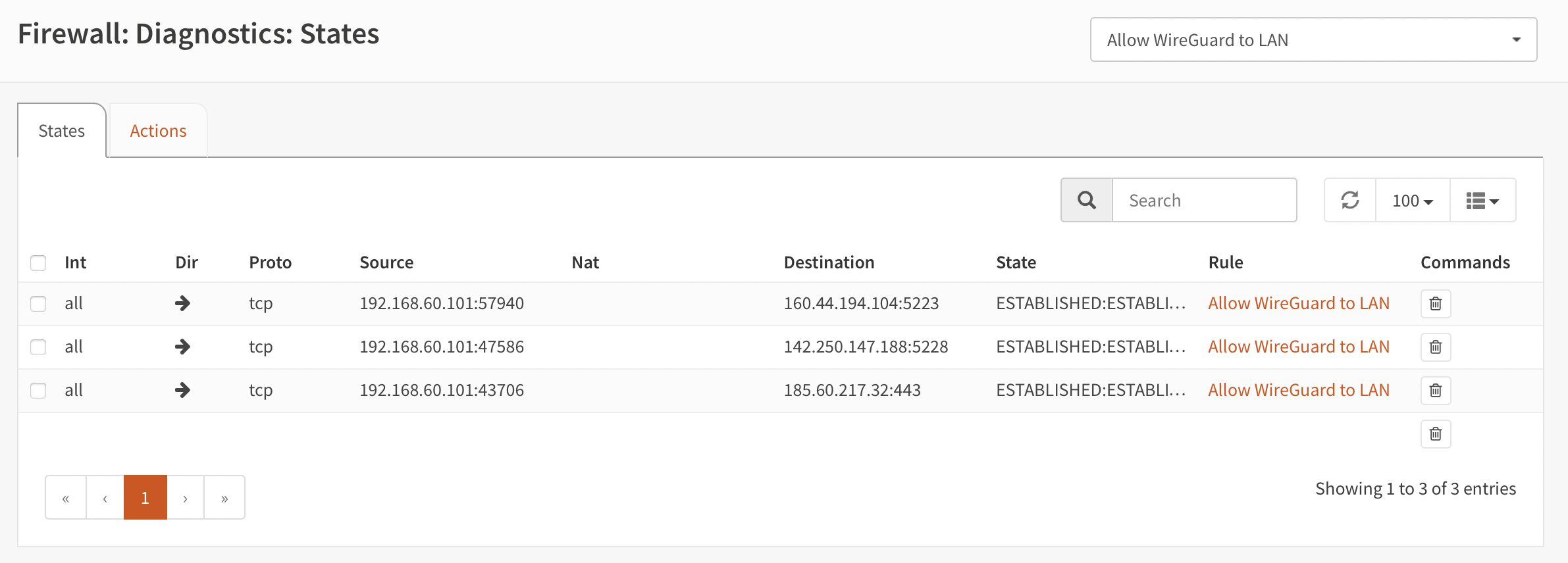

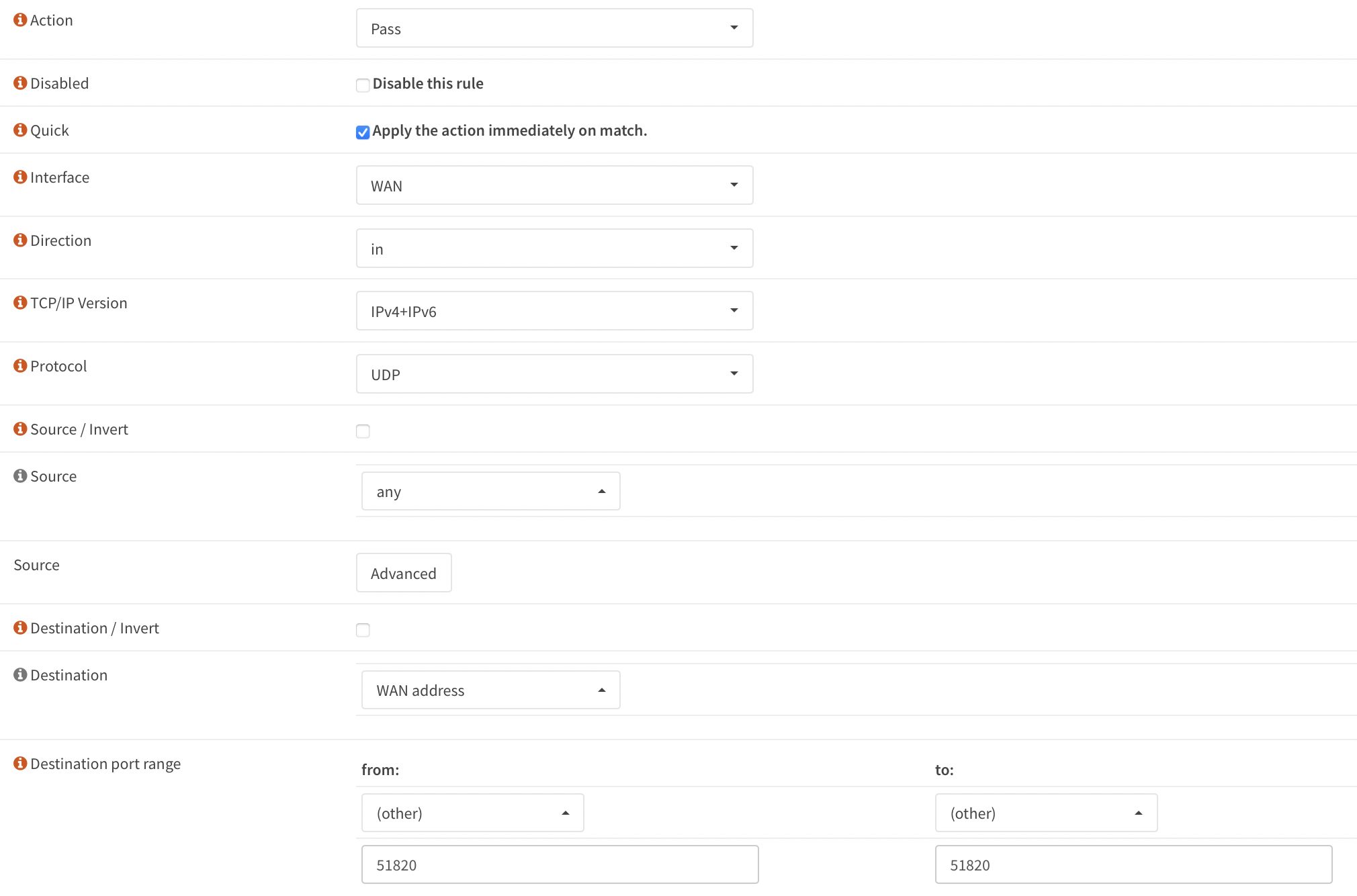

Nach meinem Verständnis sollte die FW Rule doch eigentlich nur Verbindungen zulassen, die auf der WAN Schnittstelle auf Port 51820 ankommen. Wieso werden dann Verbindungen mit Destination Port 443 und andere über diese Regel zugelassen? Es würde mich sehr freuen, wenn mir jemand erklären könnte, wo mein Fehler liegt.

ich bin seit einer ganzen Weile stiller Mitleser und habe von den vielen tollen Tutorials hier profitiert. Inzwischen habe ich meine FritzBox als Router durch einen alten Dell Optiplex mit OPNsense ersetzt. Als DSL Modem fungiert ein Draytek Vigor 130 und die Fritz!Box aktuell noch als WLAN AP und DECT Basis. Notwendig war das ganze sicher nicht, Langeweile habe ich auch nicht... Aber das Interesse hat dann doch überwogen.

Als VPN Zugang konnte ich erfolgreich Wireguard einrichten. Jetzt ist mir allerdings aufgefallen, dass OPNsense eine ganze Menge Verbindungen auf Basis meiner Firewall Rule zulässt, die eigentlich nur einen Port für WG öffnen sollte:

Nach meinem Verständnis sollte die FW Rule doch eigentlich nur Verbindungen zulassen, die auf der WAN Schnittstelle auf Port 51820 ankommen. Wieso werden dann Verbindungen mit Destination Port 443 und andere über diese Regel zugelassen? Es würde mich sehr freuen, wenn mir jemand erklären könnte, wo mein Fehler liegt.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4139125558

Url: https://administrator.de/forum/opnsense-fw-rule-funktioniert-nicht-wie-gedacht-4139125558.html

Ausgedruckt am: 04.06.2025 um 17:06 Uhr

8 Kommentare

Neuester Kommentar

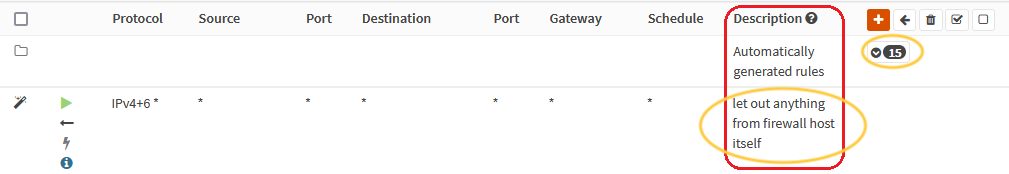

Deine WAN Port Regel ist ja nicht die Einzige und es gilt immer "First match wins". Die Default und Floating Rules am WAN Port (Klick aufs Pulldown Menü) hast du auch auf dem Radar??

Sieht eher aus aus als ob dein Screenshot dort internen Traffic via NAT zeigt was ja als Absender die WAN Port IP nutzt und das Return Traffic ist mit gesetztem ACK Bit.

Sieht eher aus aus als ob dein Screenshot dort internen Traffic via NAT zeigt was ja als Absender die WAN Port IP nutzt und das Return Traffic ist mit gesetztem ACK Bit.

Die Regel auf dem virtuellen Wireguard Tunnel Interface wg0 ist ja im Default any any, sprich sie lässt alles durch. Damit ist natürlich dann auch jeglicher TCP und UDP Port erlaubt. Sieh dir doch einfach mal dei Regel mit dem Namen "Allow Wireguard access" an, da sollte es doch schwarz auf weiss stehen.

Kann es sein, dass es sich hier um einen Bug in der States Darstellung handelt.

Das ist stark anzunehmen. Das ist ja alles noch Beta.Besser und auch sinnvoller ist es ein VPN zu verwenden was die onboard VPN Clients in allen Betriebssystemen und Smartphones supportet. Da passiert sowas nicht...

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten