OPNsense, Radius, Wifi, Lets encrypt

Hallo in die Runde,

das Thema Zertifikat – und vor allem die praktische Umsetzung – ist mir leider immer noch etwas unklar. Ich dachte, ich probiers mal mit "learning by doing" und jetzt stehe ich da ich armer, dummer Tor 😉

Gegeben sei

a) eine aktuelle OPNsense,

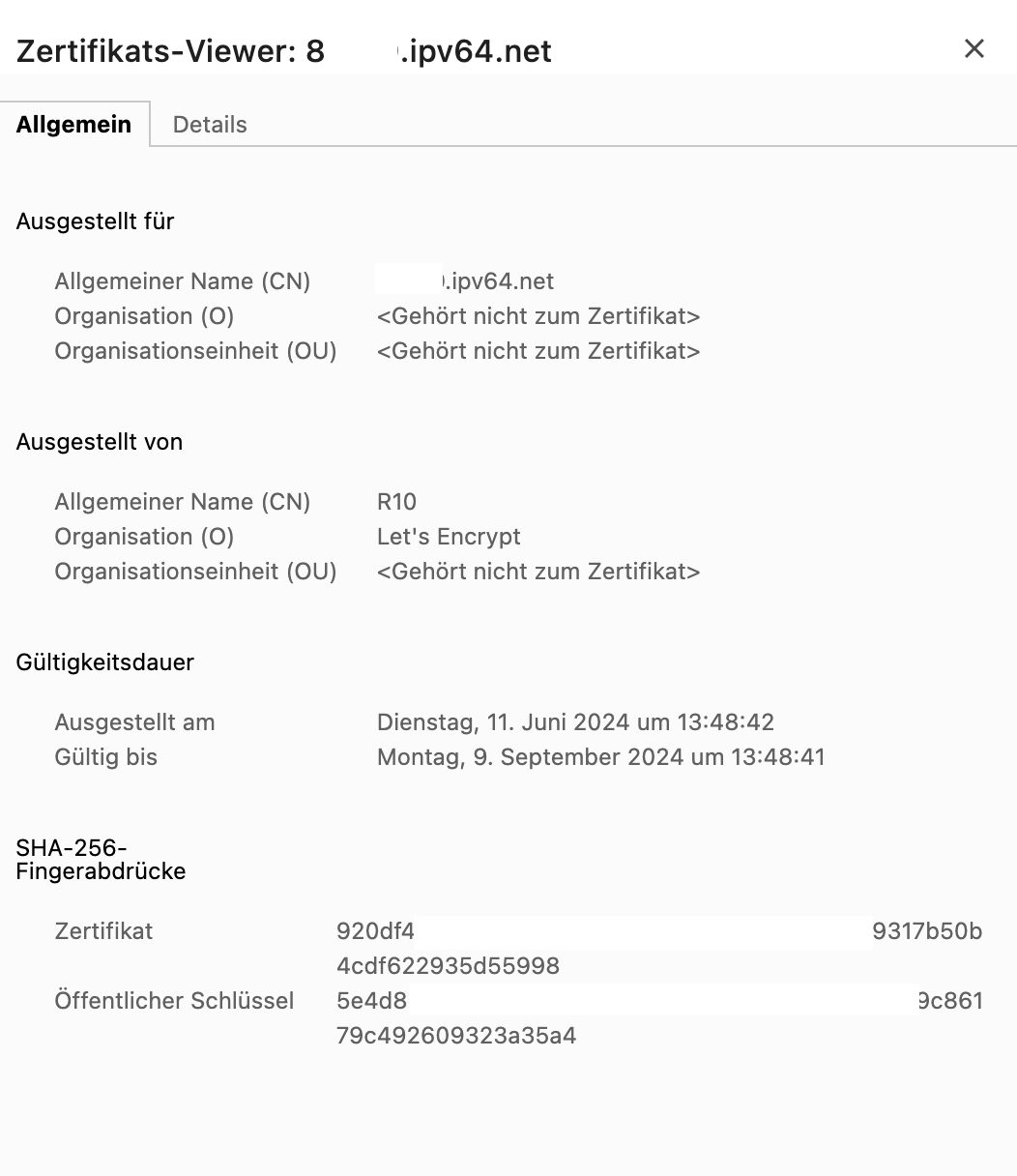

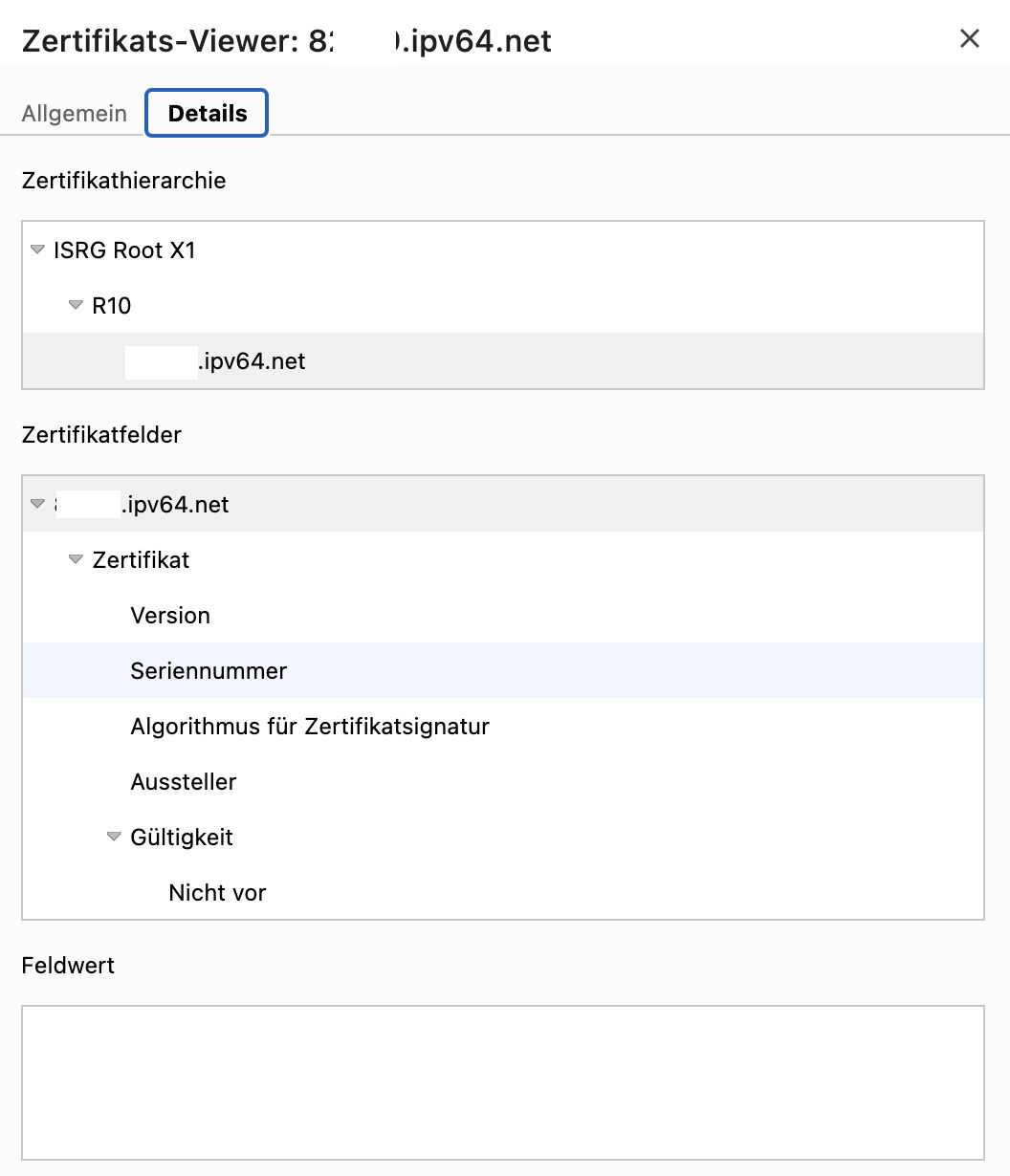

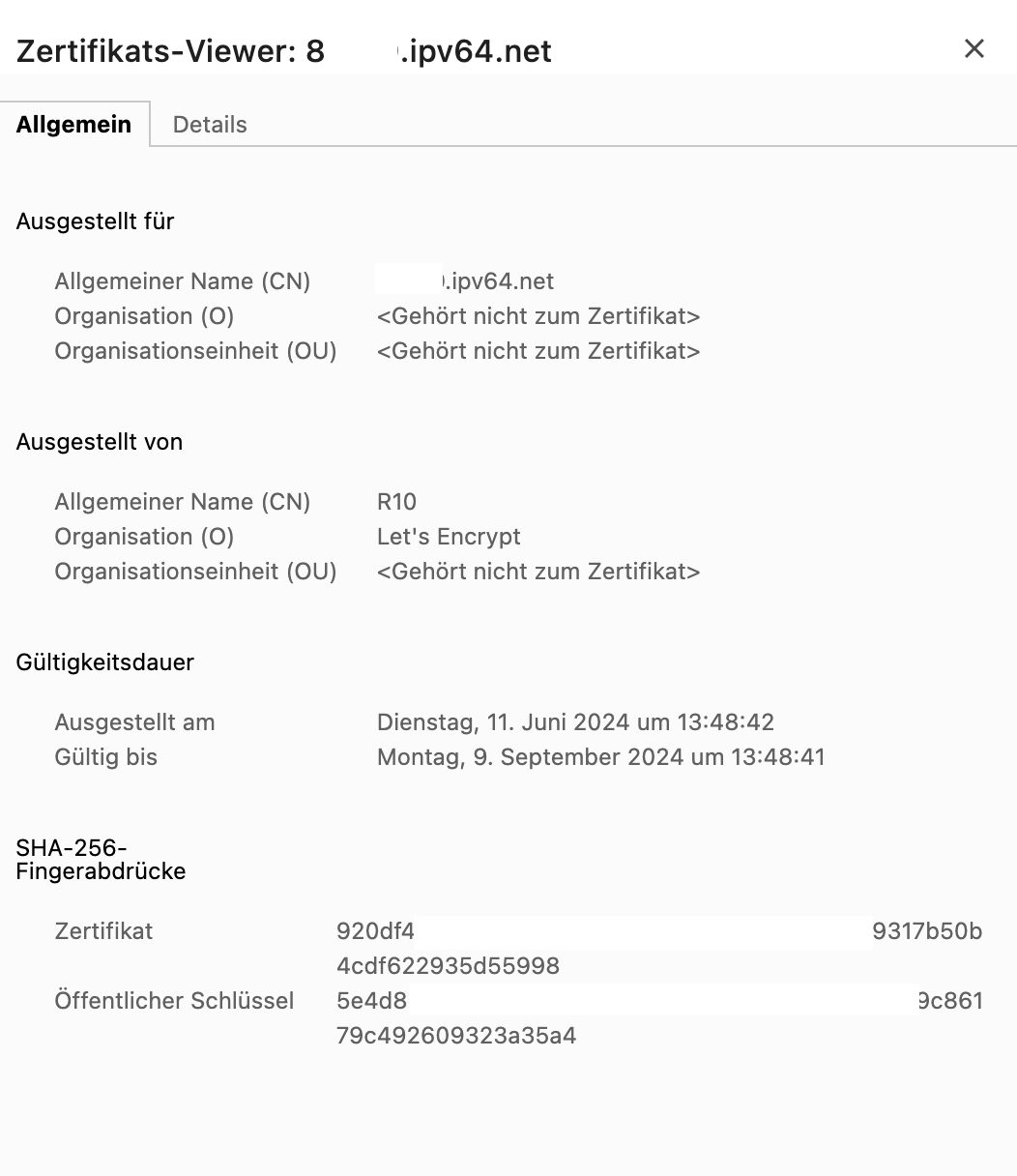

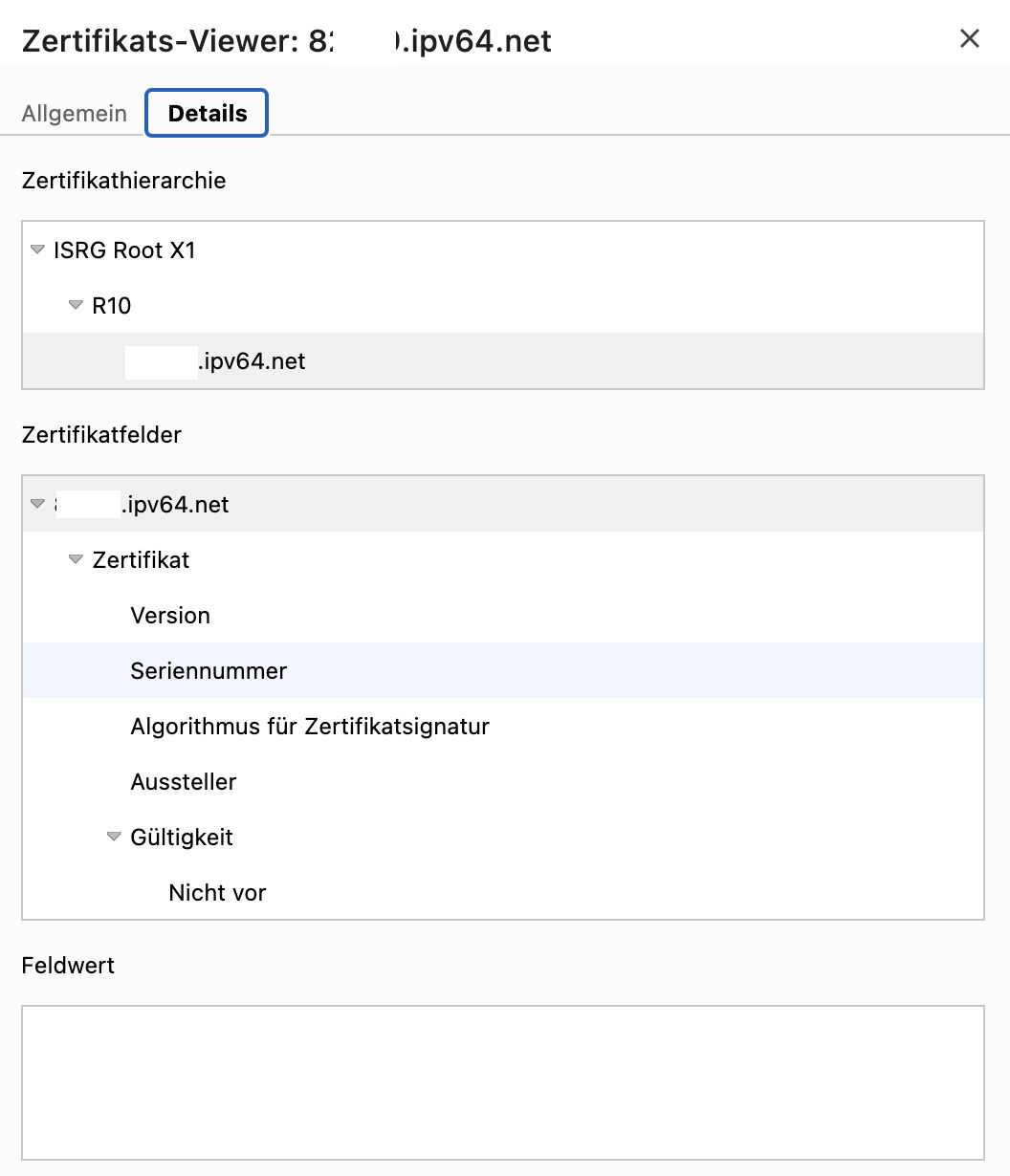

b) ein ACME-Client-Modul, welches über DNS-01 von ipv64.net ein Zertifikat (Last ACME-Status: OK) erhält

c) dieses Zertifikat ist unter System>Settings>Administration unter HTTPS ausgewählt

d) dieses Zertifikat ist unter Services>FreeRadius>ausgewählt (Root&Server, ferner MSCHAPv2, prime256v1)

e) dieses Zertifikat UND den Schlüssel habe ich "downgeloadet" oder "loadete ich down"(?) und importiertete es in meinen Ruckus R320 unter Administration>Zertifikat>Signiertes Zertifikat.

Feststellungen, bzw. Fragen:

1. Rufe ich am nächsten Tag meine OPNsense über Safari auf, mosert der doch tatsächlich wegen des Zertifikats rum. Also im Prinzip wie vorher auch schon. Nur ist es jetzt das LetsEntcrypt-Zertifikat. Warum klappt das nicht mal in diesem Fall?! Das wäre doch die Minimal-Erwartung?!

2. Nach dem Import des Zertifikates in den Ruckus fällt auf, dass sich dieser im Browser so nennt, wie das Zertifikat (test.ipv64.net/admin/dashboard.jsp). Auch wenn ich ihn wie gewohnt über die lokale IP aufrufe, wird der URL-String geändert. Warum ist das so? ABER ne Zertifikate-Warnung vom Browser erhalte ich hier nicht 😁

3. Radius-Auth: Als ich Punkt d) noch nicht vorgenommen hatte, moserte ein iOS-Client bei der Radius-Auth am Ruckus, dass er dem Radius-Zertifikat nicht vertraue. Ich habe dann das Lets-Entcrypt wie unter d) beschrieben hinterlegt ... jetzt mosert er, dass er dem LetsEncrypt-Zertifikat nicht vertraut?! Wtf?

Müssen die Geräte- bzw. Hostnamen evtl. doch dem Zertifikat-Namen entsprechen?! Und wenn ja, kann ich lokal ja schlecht die TLD (.net) übernehmen?!

Und überhaupt, wo ist der Denkfehler?!

PS: Mir ist – glaube ich – schon bewusst ("klar" wäre ein zu großes Wort), dass es (vermutlich?) nicht üblich ist, überall das gleiche Zertifikat zu hinterlegen 😉

PPS: Das mit dem Reverse Proxy will ich erst im nächsten Schritt angehen – das ist "much more spooky" für mich 😉

PPPS: @aqui Ich habe Deine kritische Antwort bzw. Deine Bedenken bzgl. CA schon gelesen – aber ich bin auch ein (bayerischer) Dickkopf 😉

das Thema Zertifikat – und vor allem die praktische Umsetzung – ist mir leider immer noch etwas unklar. Ich dachte, ich probiers mal mit "learning by doing" und jetzt stehe ich da ich armer, dummer Tor 😉

Gegeben sei

a) eine aktuelle OPNsense,

b) ein ACME-Client-Modul, welches über DNS-01 von ipv64.net ein Zertifikat (Last ACME-Status: OK) erhält

c) dieses Zertifikat ist unter System>Settings>Administration unter HTTPS ausgewählt

d) dieses Zertifikat ist unter Services>FreeRadius>ausgewählt (Root&Server, ferner MSCHAPv2, prime256v1)

e) dieses Zertifikat UND den Schlüssel habe ich "downgeloadet" oder "loadete ich down"(?) und importiertete es in meinen Ruckus R320 unter Administration>Zertifikat>Signiertes Zertifikat.

Feststellungen, bzw. Fragen:

1. Rufe ich am nächsten Tag meine OPNsense über Safari auf, mosert der doch tatsächlich wegen des Zertifikats rum. Also im Prinzip wie vorher auch schon. Nur ist es jetzt das LetsEntcrypt-Zertifikat. Warum klappt das nicht mal in diesem Fall?! Das wäre doch die Minimal-Erwartung?!

2. Nach dem Import des Zertifikates in den Ruckus fällt auf, dass sich dieser im Browser so nennt, wie das Zertifikat (test.ipv64.net/admin/dashboard.jsp). Auch wenn ich ihn wie gewohnt über die lokale IP aufrufe, wird der URL-String geändert. Warum ist das so? ABER ne Zertifikate-Warnung vom Browser erhalte ich hier nicht 😁

3. Radius-Auth: Als ich Punkt d) noch nicht vorgenommen hatte, moserte ein iOS-Client bei der Radius-Auth am Ruckus, dass er dem Radius-Zertifikat nicht vertraue. Ich habe dann das Lets-Entcrypt wie unter d) beschrieben hinterlegt ... jetzt mosert er, dass er dem LetsEncrypt-Zertifikat nicht vertraut?! Wtf?

Müssen die Geräte- bzw. Hostnamen evtl. doch dem Zertifikat-Namen entsprechen?! Und wenn ja, kann ich lokal ja schlecht die TLD (.net) übernehmen?!

Und überhaupt, wo ist der Denkfehler?!

PS: Mir ist – glaube ich – schon bewusst ("klar" wäre ein zu großes Wort), dass es (vermutlich?) nicht üblich ist, überall das gleiche Zertifikat zu hinterlegen 😉

PPS: Das mit dem Reverse Proxy will ich erst im nächsten Schritt angehen – das ist "much more spooky" für mich 😉

PPPS: @aqui Ich habe Deine kritische Antwort bzw. Deine Bedenken bzgl. CA schon gelesen – aber ich bin auch ein (bayerischer) Dickkopf 😉

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 54280757057

Url: https://administrator.de/forum/opnsense-radius-wifi-lets-encrypt-54280757057.html

Ausgedruckt am: 11.07.2025 um 23:07 Uhr

3 Kommentare

Neuester Kommentar

Ist das Thema um diese Zertifikate so komplex oder so trivial, dass mich keiner bloßstellen möchte?! 🤣

Glaube eher das letztere 😂. Und das als Level 5 😀.Oder muss der Name des Gerätes irgendwie - doch - zum Zertifikat passen?!

Logisch, wozu sonst hat ein Zertifikat einen Common-Name und SANs (Subject Alternative Names)? Genau, um den Host mit seinem Namen zu beglaubigen, sonst könntest du dich ja einfach als Google ausgeben wenn der Name im Cert wurscht wäre.Wenn du also mehrere Geräte intern absichern willst musst du entweder ein Multidomain Zertifikat oder ein Wildcard-Zertifikat ausstellen lassen.

Ein Wildcard-Zertifikat musst du bei Let's Encrypt aber per DNS-Methode beglaubigen lassen, damit ist man intern aber wesentlich flexibler was die Namensvergabe betrifft.

Aber es gilt auf jeden Fall das der FQDN mit dem du einen Dienst aufrufst zwingend in den SANs des Zertifikats enthalten sein muss damit du keine Trustfehler erhältst!

Eine externe CA wie LE ist auch nicht zwingend nötig, du kannst auch problemlos eine eigene interne CA betreiben und diese in deinen Geräten als vertrauenswürdige Root-CA markieren und damit entsprechende Zertifikate für deine Geräte und FQDNs signieren. Nur wenn externe User auf deine angebotenen Dienste zugreifen wollen, sollte man auf LE Zertifikate zurückgreifen, da man bei diesem ja bekanntlich keinen Einfluss auf die Root-CAs hat.

✌️