OPNSense, virtualisiert, VLAN Problematik

Hallo Gemeinde,

ich habe ein Problem mit der auf Hyper-V virtualisierten OPNSense.

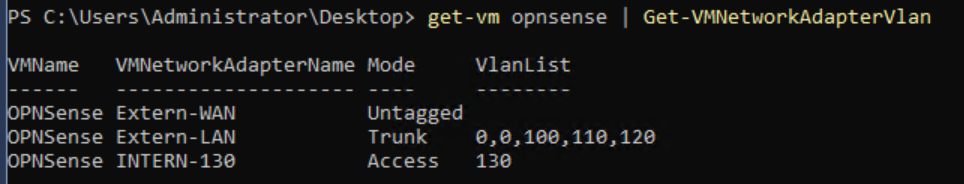

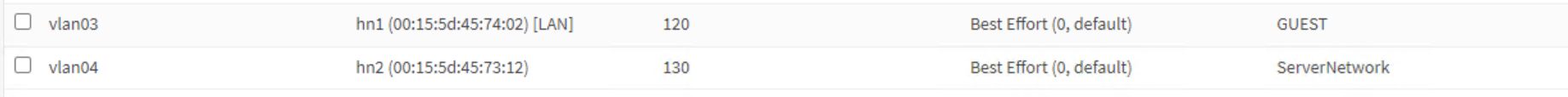

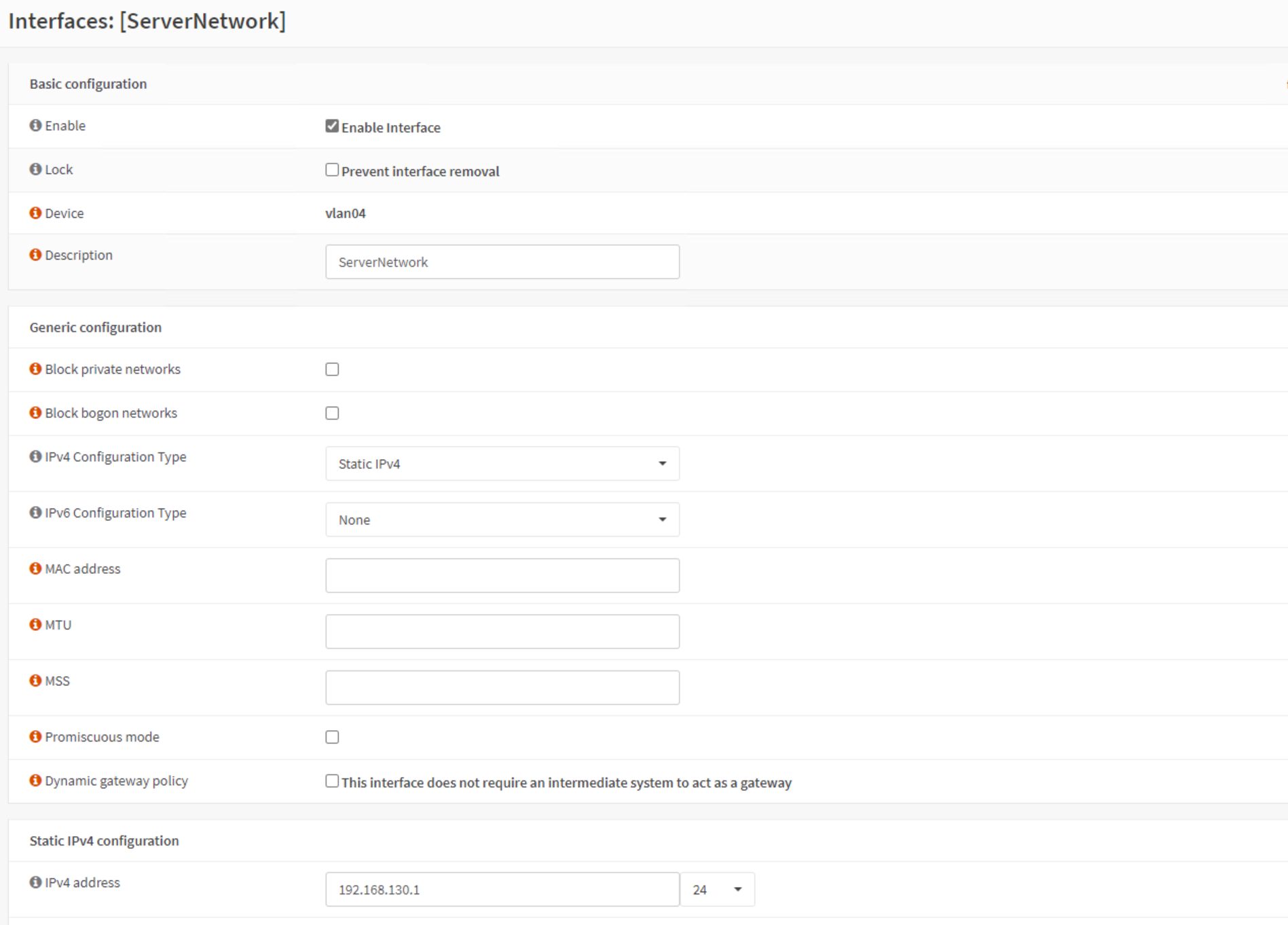

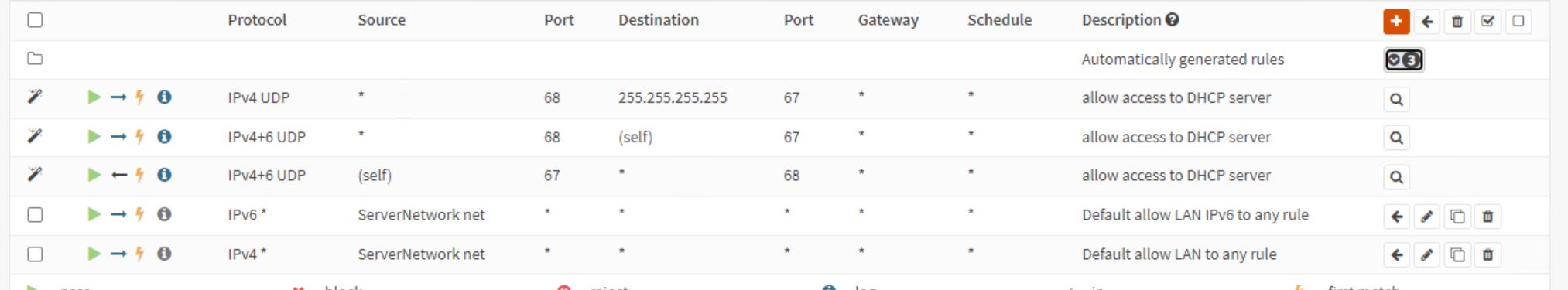

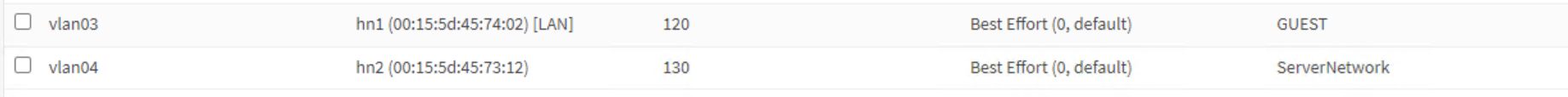

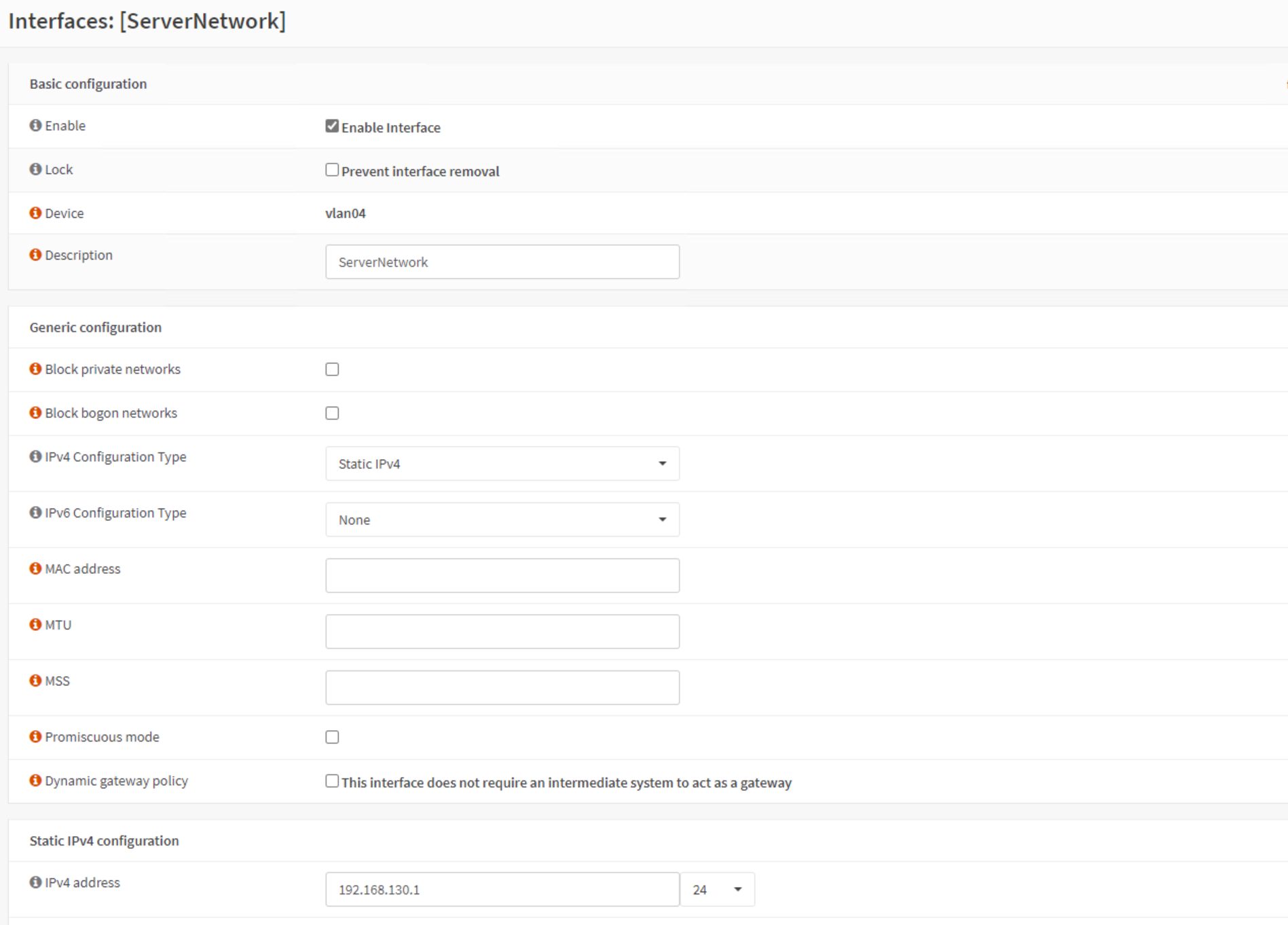

Diese OPNSense hat mehrere konfigurierte VLANs auf einer Netzwerkschnittstelle und ein VLAN auf einer Netzwerkschnittstelle, die nur für die Kommunikation zsichen vOPNSense und Hyper-V gedacht ist.

Auch hat sie das VLAN lose Interface "LAN", was bei der Ersteinrichtung erstellt wird.

Die Netzwerkkarte der OPNSense, die dann am physischen Netzwerk hängen wird ist im Hyper-V als Vlantrunk eingerichtet, damit die VLANs über eine Schnittstelle geleitet werden können.

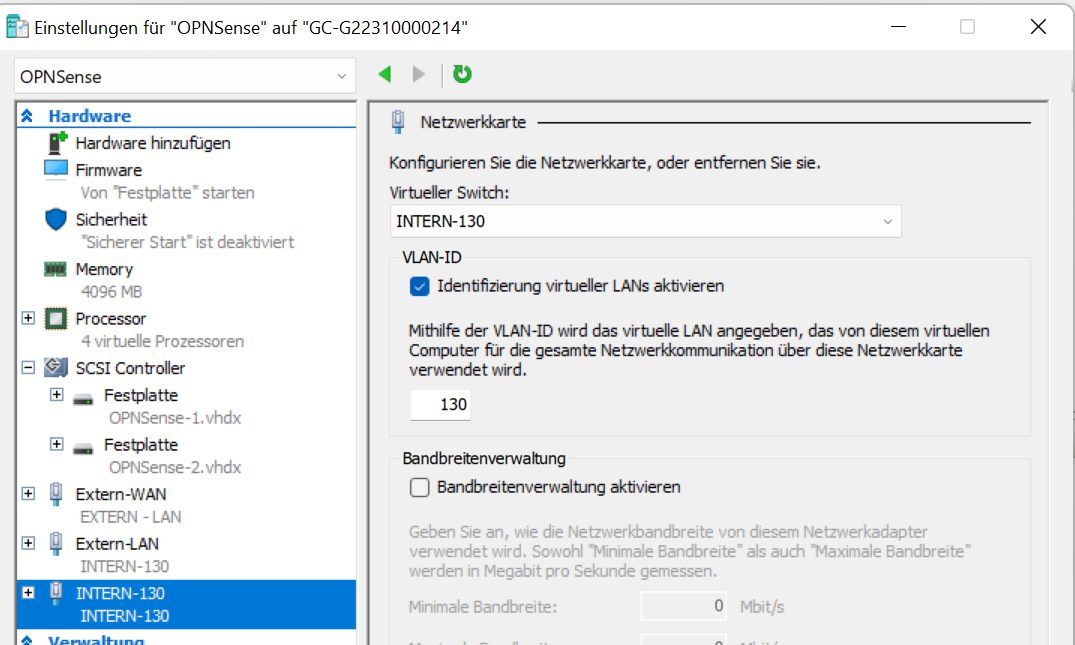

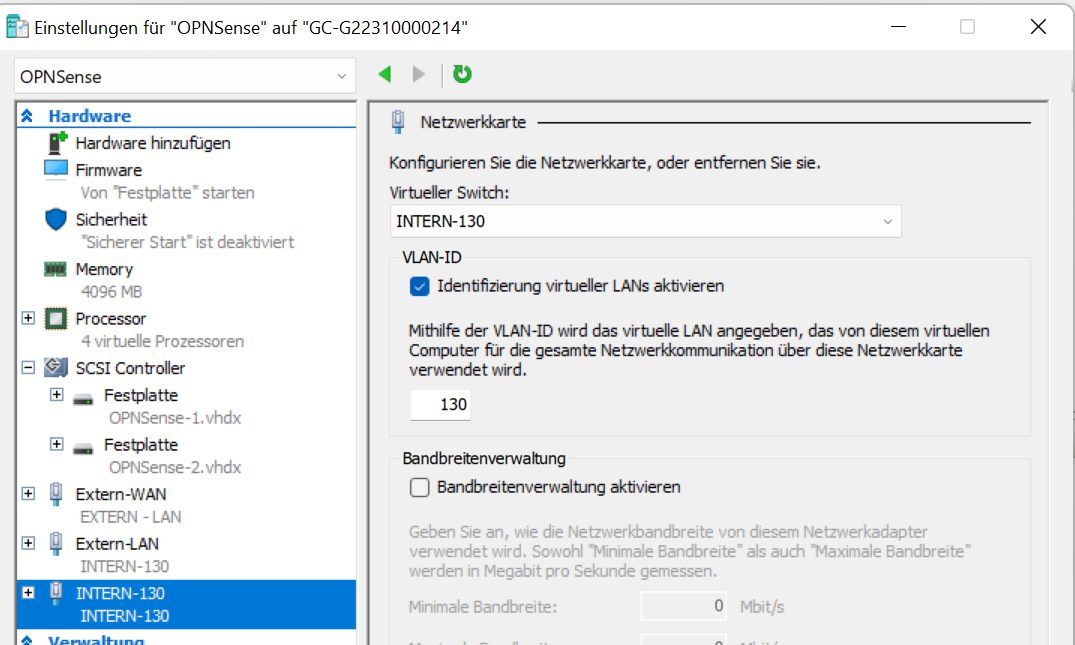

Die andere Netzwerkschnittstelle ist exklusiv für das Hyper-V Netzwerk da und hat nur eine VLAN ID.

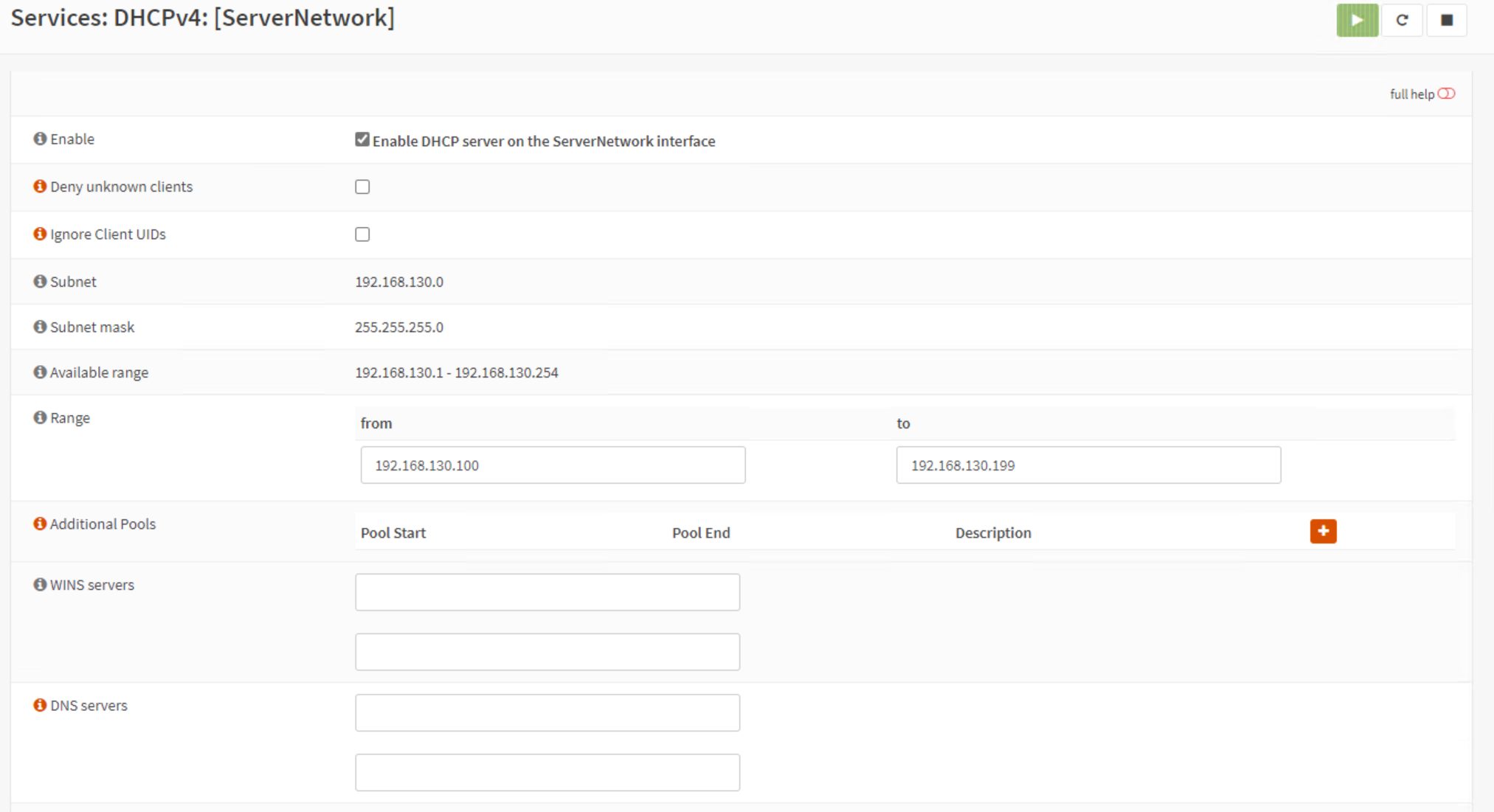

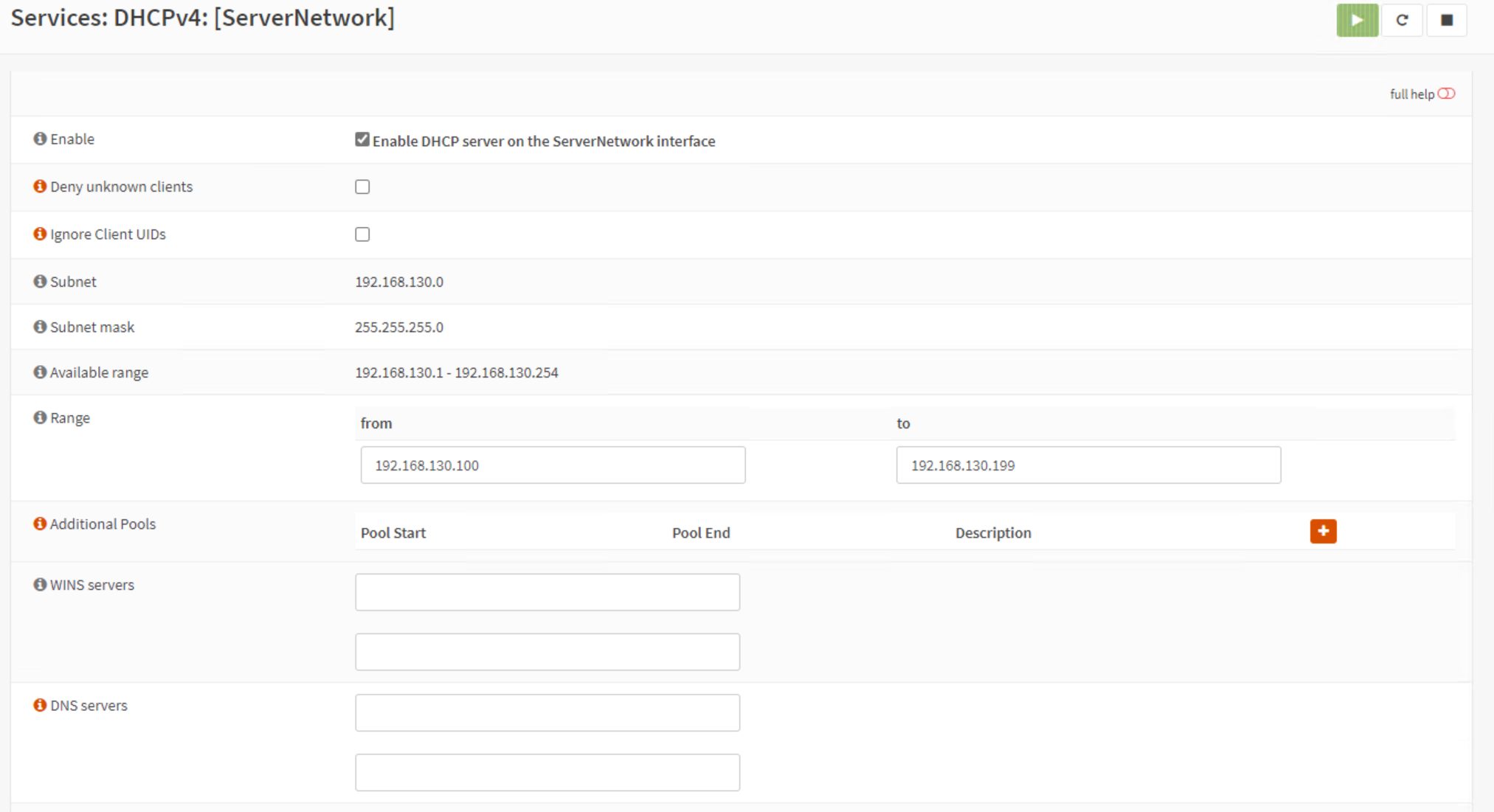

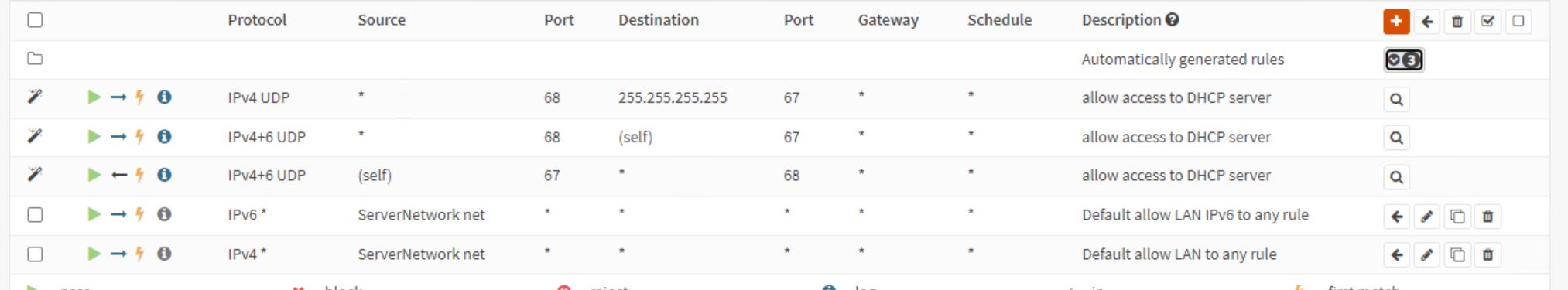

Das Prolbem ist nun, dass weder der Hyper-V über den internen Switch mit VLAN für das Hyper-V Netzwerk eine IP bekommt per DHCP noch ist es erreichbar, wenn die IP-Konfiguration manuell vornehme.

Ich würde mich gern erst einmal auf das Netzwerk vom Hyper-V zur OPNSense beschränken wollen, weil ich schon froh wäre, wenn dieses wenigstens funktionieren würde.

ich habe ein Problem mit der auf Hyper-V virtualisierten OPNSense.

Diese OPNSense hat mehrere konfigurierte VLANs auf einer Netzwerkschnittstelle und ein VLAN auf einer Netzwerkschnittstelle, die nur für die Kommunikation zsichen vOPNSense und Hyper-V gedacht ist.

Auch hat sie das VLAN lose Interface "LAN", was bei der Ersteinrichtung erstellt wird.

Die Netzwerkkarte der OPNSense, die dann am physischen Netzwerk hängen wird ist im Hyper-V als Vlantrunk eingerichtet, damit die VLANs über eine Schnittstelle geleitet werden können.

Die andere Netzwerkschnittstelle ist exklusiv für das Hyper-V Netzwerk da und hat nur eine VLAN ID.

Das Prolbem ist nun, dass weder der Hyper-V über den internen Switch mit VLAN für das Hyper-V Netzwerk eine IP bekommt per DHCP noch ist es erreichbar, wenn die IP-Konfiguration manuell vornehme.

Ich würde mich gern erst einmal auf das Netzwerk vom Hyper-V zur OPNSense beschränken wollen, weil ich schon froh wäre, wenn dieses wenigstens funktionieren würde.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3935957954

Url: https://administrator.de/forum/opnsense-virtualisiert-vlan-problematik-3935957954.html

Ausgedruckt am: 14.07.2025 um 09:07 Uhr

6 Kommentare

Neuester Kommentar

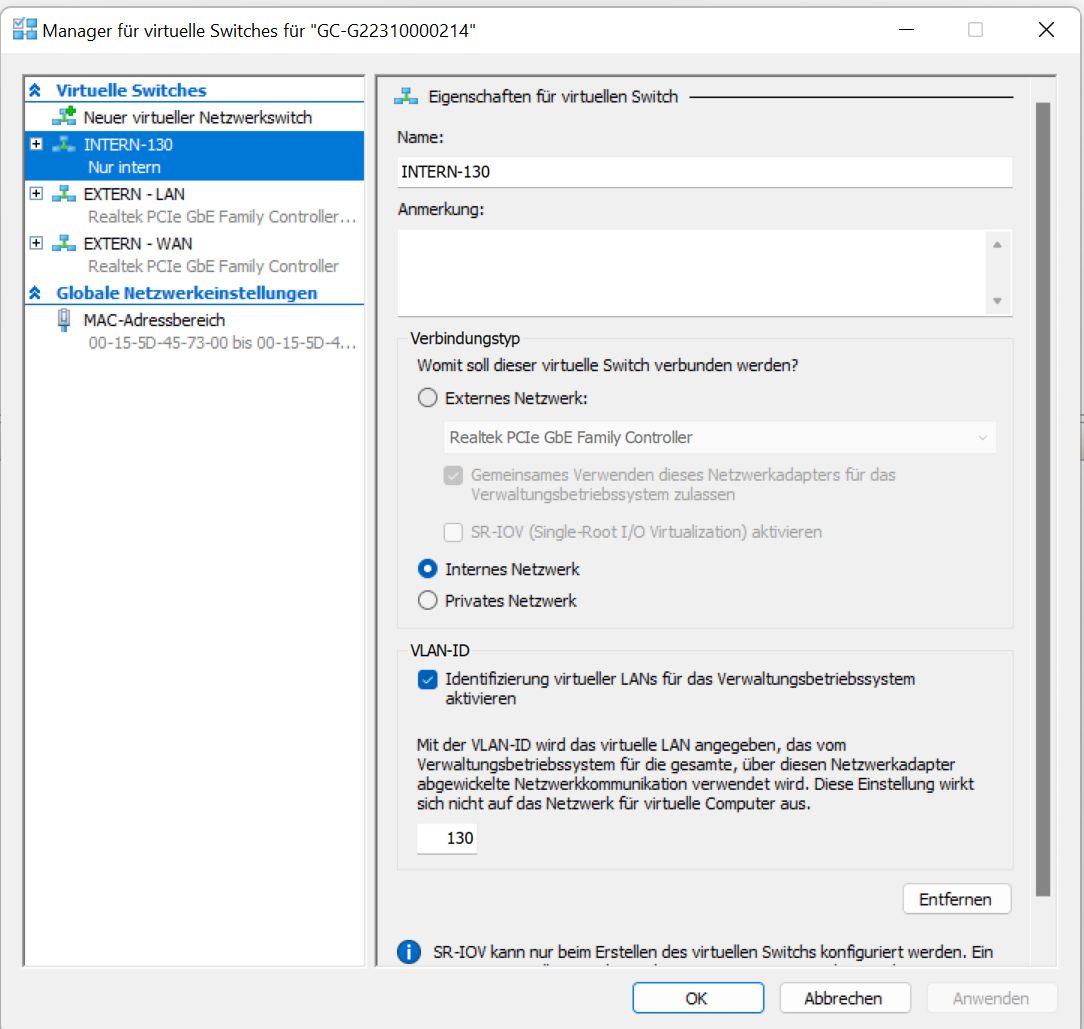

Die generelle Frage die sich stellt ist warum du das das dedizierte Interface was nur die Verbindung zum Hyper-V realisiert überhaupt taggst? Wenn das nur ein Punkt zu Punkt Link fürs Management ist wie du sagst, ist ein VLAN Tagging dort doch völlig sinnfrei und überflüssig. Es reicht doch dann wenn du das native Interface da ohne Tags verwendest.

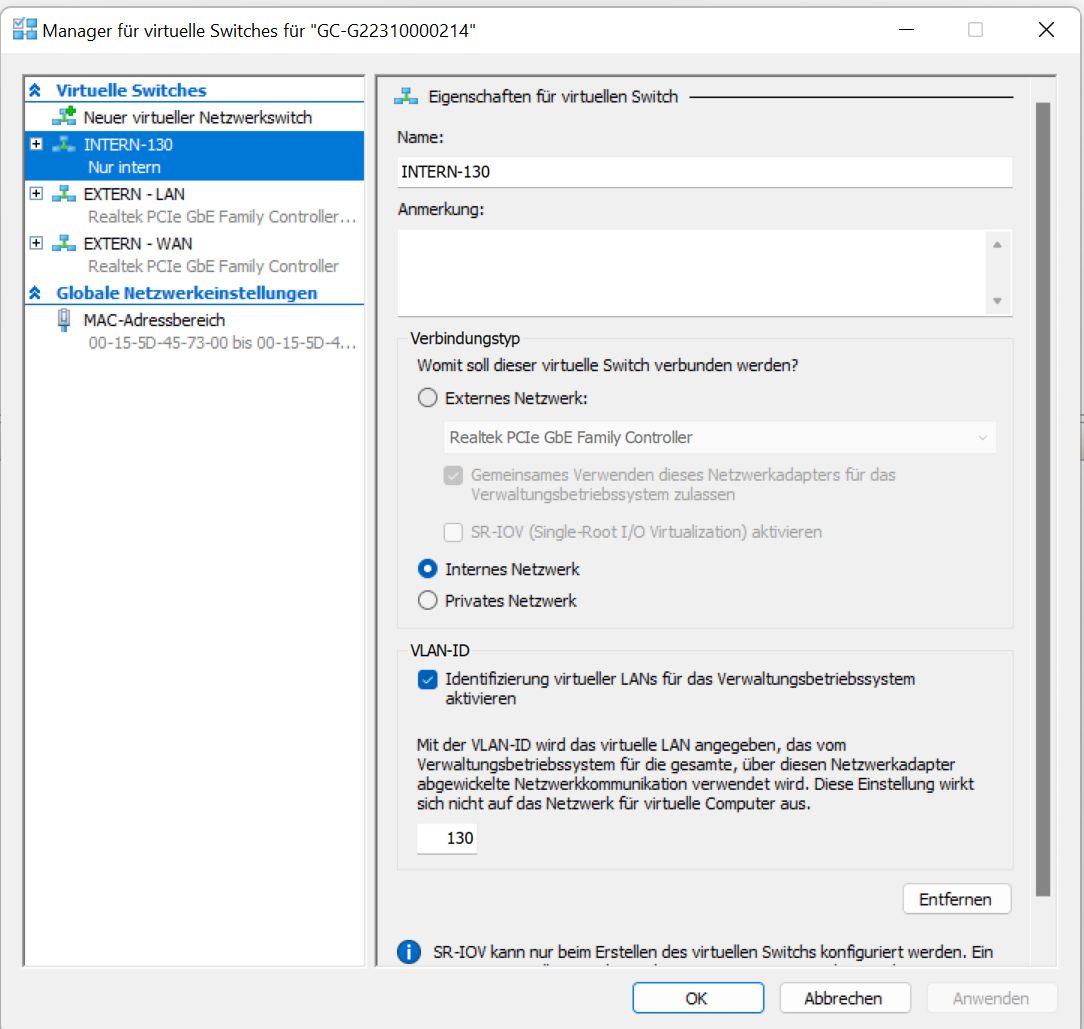

Das Setup oben sagt es ja auch selber das dieser UNtagged Traffic des Management Interfaces der Firewall VM dann vom vSwitch in das VLAN 130 geforwardet wird. Der Zusatz "Diese Einstellung wirkt sich nicht auf das Netzwerk für virtuelle Computer aus" sagte es ja eindeutig.

Sprich der Traffic der FW VM an diesem Port darf nicht tagged sein wird dann aber vom v-Switch in das von dir konfigurierte VLAN 130 geforwardet.

Fazit also: Dein Management Interface darf dort kein Tagging machen!

Du solltest auch immer auf dem Radar haben das das physische Interface die Pakete immer untagged sendet. Du hast also an einem physischen Firewall Interface, das ein Parent Interface für VLANs ist auch immer den native Traffic untagged (PVID). Das solltest du bei deinem Setup beachten.

Wird dir bei Hyper-V zwar wenig nützen aber hier siehst du einmal als grundlegendes Beispiel wie das bei VmWare gelöst ist:

VLAN mit Cisco SG220, ESXIund Pfsense

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

Das Setup oben sagt es ja auch selber das dieser UNtagged Traffic des Management Interfaces der Firewall VM dann vom vSwitch in das VLAN 130 geforwardet wird. Der Zusatz "Diese Einstellung wirkt sich nicht auf das Netzwerk für virtuelle Computer aus" sagte es ja eindeutig.

Sprich der Traffic der FW VM an diesem Port darf nicht tagged sein wird dann aber vom v-Switch in das von dir konfigurierte VLAN 130 geforwardet.

Fazit also: Dein Management Interface darf dort kein Tagging machen!

Du solltest auch immer auf dem Radar haben das das physische Interface die Pakete immer untagged sendet. Du hast also an einem physischen Firewall Interface, das ein Parent Interface für VLANs ist auch immer den native Traffic untagged (PVID). Das solltest du bei deinem Setup beachten.

Wird dir bei Hyper-V zwar wenig nützen aber hier siehst du einmal als grundlegendes Beispiel wie das bei VmWare gelöst ist:

VLAN mit Cisco SG220, ESXIund Pfsense

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

Zitat von @Dani:

... Denn wenn dort auf der Netzwerkkarte nicht die VLAN ID 130 gesetzt ist, wird es mit der Kommunikation zur Firewall auch nichts werden.

... Denn wenn dort auf der Netzwerkkarte nicht die VLAN ID 130 gesetzt ist, wird es mit der Kommunikation zur Firewall auch nichts werden.

So ist es. Vielleicht teilst Du uns auch noch den Kartentyp mit und was Du dort konfiguriert hast.

Viele Grüße, commodity