OUTPUT Traffic Linux Server baut Verbindung DNS-NTP-Webserver auf

Hallo Zusammen,

ich betreibe seit grad mal einen Halbjahr ein Linux-Server, lese viel und versuch auch vieles zu verstehen, zum meines Wissenstand würde ich mich nicht gefestigt sehen.

Auf meinem dedicated Linux headless UBUNTU LTS 18.04 habe ich, die ein und ausgehende Verbindung gut abgesichert. Nur die ausgehende logs jagen mir zum Teil Angst ein .

.

Für die ausgehende Verbindung habe ich nur HTTP/HTTPS,NTP und DNS erlaubt, für Update/Upgrade/Package des Servers. Mit der Firewall iptables sehe ich ausgehende logs, wo mein Server unteranderem Verbindung zur Cloudfare(Amerika) oder anderen Unbekannten Servern aufbaut, ist das Verhalten bei Server normal, dass der Server sich regelmäßig zum DNS Server/NTP Server/Webserver aufbaut ? Das macht mir leider ein bisschen paranoid.

hier ein log von vielen.

Über netstat wollte ich herausfinden, welche PID(Prozess) den sourceport:36764 steuert, hab nicht dazu gefunden außer listener/open port.

Gibt es ein Weg ( für ubuntu headless server), wie ich herausfinden , welcher Prozess den Sourceport 36764 gesteuert hat ?

Über Ratschläge und Empfehlung würde ich mich riesig freuen.

Viele Grüße

decehakan

ich betreibe seit grad mal einen Halbjahr ein Linux-Server, lese viel und versuch auch vieles zu verstehen, zum meines Wissenstand würde ich mich nicht gefestigt sehen.

Auf meinem dedicated Linux headless UBUNTU LTS 18.04 habe ich, die ein und ausgehende Verbindung gut abgesichert. Nur die ausgehende logs jagen mir zum Teil Angst ein

Für die ausgehende Verbindung habe ich nur HTTP/HTTPS,NTP und DNS erlaubt, für Update/Upgrade/Package des Servers. Mit der Firewall iptables sehe ich ausgehende logs, wo mein Server unteranderem Verbindung zur Cloudfare(Amerika) oder anderen Unbekannten Servern aufbaut, ist das Verhalten bei Server normal, dass der Server sich regelmäßig zum DNS Server/NTP Server/Webserver aufbaut ? Das macht mir leider ein bisschen paranoid.

hier ein log von vielen.

Jan 8 23:02:17 myserver kernel: [49323.868478] iptables-dropped: IN= OUT=eno1 SRC=myserver.ip DST=50.19.218.16 LEN=60 TOS=0x00 PREC=0x00 TTL=64 ID=35516 DF PROTO=TCP SPT=36764 DPT=443 WINDOW=64240 RES=0x00 SYN URGP=0Über netstat wollte ich herausfinden, welche PID(Prozess) den sourceport:36764 steuert, hab nicht dazu gefunden außer listener/open port.

Gibt es ein Weg ( für ubuntu headless server), wie ich herausfinden , welcher Prozess den Sourceport 36764 gesteuert hat ?

Über Ratschläge und Empfehlung würde ich mich riesig freuen.

Viele Grüße

decehakan

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 533178

Url: https://administrator.de/forum/output-traffic-linux-server-baut-verbindung-dns-ntp-webserver-auf-533178.html

Ausgedruckt am: 08.07.2025 um 01:07 Uhr

13 Kommentare

Neuester Kommentar

Mit netstat/lsof werde ich nicht schlauer, da diese nur listening/open ports/ aufgebaute Verbindung mit der zugehörige PID anzeigen.

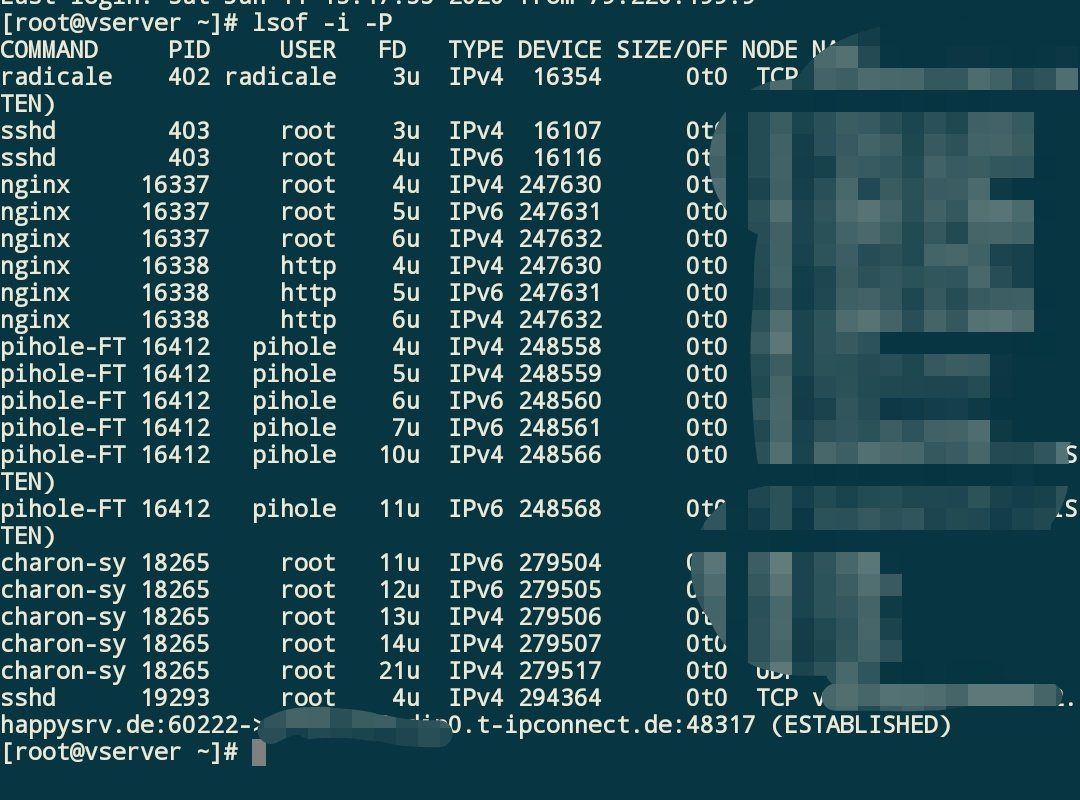

Blödsinn!! Mal wieder erst mal in ein Forum blöken anstatt erst mal genau hin zu schauen. Mein lsof Befehl zeigt dir alle aufgebauten Verbindungen sogar auch die die einen anderen TCP State haben als "established" haben , an nicht nur die lauschenden Sockets , und der dazugehörige Prozess ist ebenfalls aufgeführt! Du musst also genauer hinschauen bevor du hier sowas als Neuling in Sachen Linux behauptest.Beispiel hier , ganz unten eine aufgebaute aktive SSH Session (nix nur listening!)

Zitat von @decehakan:

du solltest am besten nochmal mein Text durchlesen, und erstmal das Problem verstehen.

Habe ich!du solltest am besten nochmal mein Text durchlesen, und erstmal das Problem verstehen.

Nochmals für dich, lese bitte nochmal einmal meine Antwort und ruhig bitte.

Alles ganz klar und einfach, du willst es anscheinend nicht verstehen.Ich rede hier vom Serverports die kurzfristig eine Verbindung aufbauen und nach updates etc abfragen und genau diese dynamische Ports, sobald Sie ihre Zwecke erfüllen, schließen diese Ports.

Und genau das zeigt dir das oben auch an, siehst du oben ja. Das ist die Ausgabe eines Servers der selbst eine SSH Session aufgebaut hat. Das SRC Ports dynamisch sind ist bekannt macht hier aber keinerlei Unterschied!

Wenn der Server eine Verbindung aufbaut wird diese auch dort mit lsof gelistet, mehr braucht man also nicht.

Anscheinend hast du viel weniger Kenntniss und Erfahrung in Linux als ich  .

.

Ja klar, Trolle wie dich mögen wir hier ganz besonders. So eine Aussage disqualifiziert dich als Newbie schon von selbst.Dann muss ich mein LPIC3 wohl in Timbuktu erworben haben

Lies das Manual lsof und du wirst merken dass es genau das ist was du dafür brauchst.

Ich werde dir dann kontern und sagen rockie (anfänger): die Wahrscheinlichkeit von 24 h, die richtige Sekunde zu finden ist 1 /24*36000~ fast 0

Tja wenn man hier schon die Befehle falsch hier rauskopiert ...deswegen der Repeat-Parameter im Beispiel waren es zwar 2 Sekunden, aber das kannst du ja anpassen oder mit watch arbeiten. Das kannst du beliebig verkleinern und dann z.B. mit einem nachgeschalteten grep die passenden Einträge ausfiltern. Das Ganze als Daemon unbeobachtet mit Log laufen lassen, fertig. Bisschen selbst mitdenken sollte man hier ja eigentlich erwarten können.Auf den "Rockie" (Hast wohl zu viel Filmchen geschaut ...du meinst wohl Rookie ) / Profi Quatsch gehe ich jetzt nicht mehr ein das ist Kindergarten-Krams und gehört nicht in ein Admin-Forum.

Alternativ kannst du das natürlich auch mit Audit-Regeln erfassen und loggen lassen. Mit auditctl /ausearch

linux.die.net/man/8/auditctl

linux.die.net/man/8/ausearch

serverfault.com/questions/666482/how-to-find-out-pid-of-the-proc ...