PFSENSE als komplettes VPN Gateway (NAT, HTTPS, Verknüpfung diverser VMs,.)

Hallo,

dies ist mein erster Beitrag hier, ich habe aber schon oft per Google sehr hilfreiche Anleitungen und Fehlerbehebungen gefunden.

Eventuell kann mir ja jemand helfen, ich stehe auf dem Schlauch^^

Folgendes ist geplant:

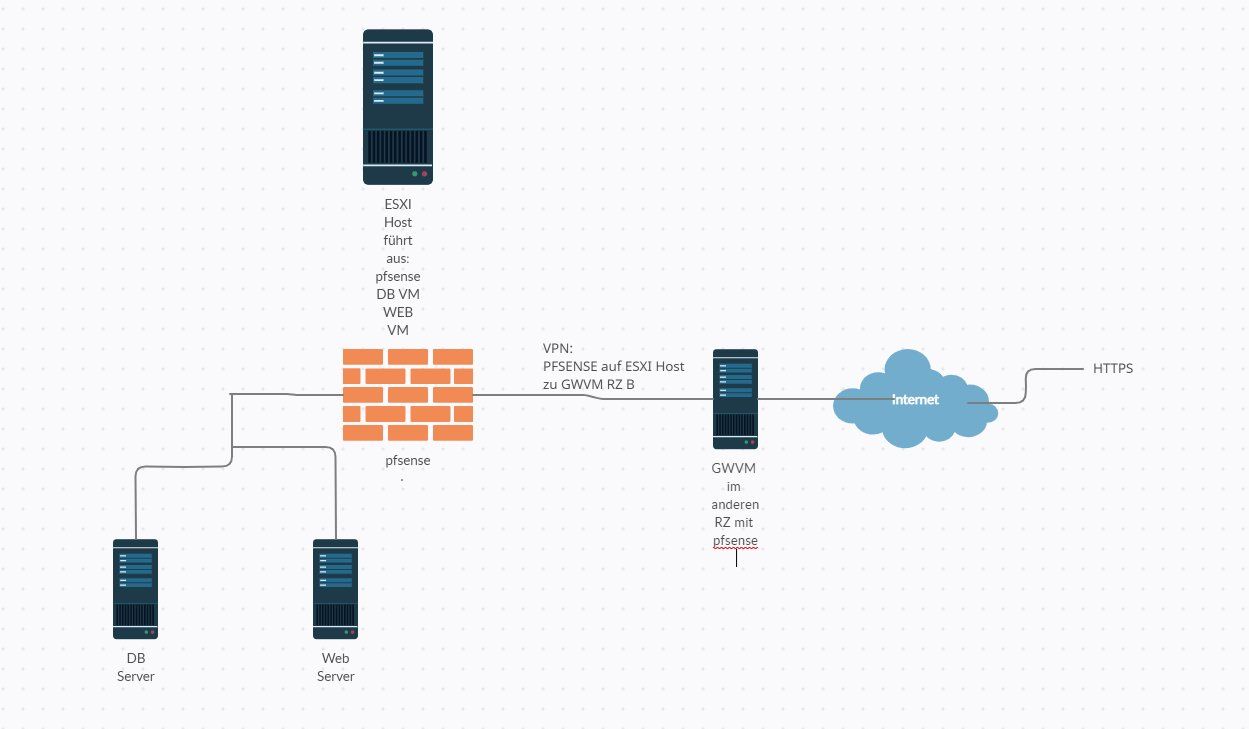

1x VM mit PFSENSE als VM mit solidem DDOS Schutz auf Seiten des RZ - soll als genereller "Schutz" des hinterliegenden VPN Gateways/Server liegen - weiterführend genannt: GWVM

1x Host mit VMWARE Esxi in einem anderen RZ (die Kosten sind hier deutlich geringer, leider sehr schlechter Schutz vor DDOS oä.) - Anbindung per PFSENSE VPN an die VM im anderen RZ

Der Host wird grundlegend für folgende Funktionen Gebraucht:

- Webserver

- Bereitstellung von Diensten, die öffentlich per VPN (über GWVM Wan) zugänglich gemacht werden sollen

Folgendes habe ich bereits gemacht:

GMVM erstellt und VPN zum Host hergestellt. Von einer Windows VM auf dem Host komme ich auf die LAN IP der GWVM, also scheint das VPN generell zu funktionieren.

Nun möchte ich folgendes machen:

Alle Anfragen, die von öffentlichen IPs kommen, sollen einschließlich auf der GWVM ankommen. Per NAT soll dann z.B. HTTPS auf die zugehörige VM auf dem Host (angebunden per VPN) ankommen, leider laufen Anfragen immer ins leere.

Was ich bereits zur Fehlersuche getan habe:

- Diverse Einstellungen in PFSENSE durchprobiert (NAT auf "interne" IP der VM)

- per NMAP von einem anderen System aus (komplett extern, anderes RZ) die offenen Ports der GWVM gescannt --> Komischerweise wurde trotz aktivem HTTPS NAT der Port 443 nicht als geöffnet angezeigt. Stelle ich die IP auf die "interne" IP der GWVM um erscheint das Admininterface der GWVM (ist wieder geschlosse, diente nur zu Testzwecken).

Hat jemand von euch eine Idee, woran das Problem liegen könnte? Fehlt mir eine Route oder wird mein Vorhaben so überhaupt nicht unterstützt?

Freue mich auf Ideen und Anregungen

dies ist mein erster Beitrag hier, ich habe aber schon oft per Google sehr hilfreiche Anleitungen und Fehlerbehebungen gefunden.

Eventuell kann mir ja jemand helfen, ich stehe auf dem Schlauch^^

Folgendes ist geplant:

1x VM mit PFSENSE als VM mit solidem DDOS Schutz auf Seiten des RZ - soll als genereller "Schutz" des hinterliegenden VPN Gateways/Server liegen - weiterführend genannt: GWVM

1x Host mit VMWARE Esxi in einem anderen RZ (die Kosten sind hier deutlich geringer, leider sehr schlechter Schutz vor DDOS oä.) - Anbindung per PFSENSE VPN an die VM im anderen RZ

Der Host wird grundlegend für folgende Funktionen Gebraucht:

- Webserver

- Bereitstellung von Diensten, die öffentlich per VPN (über GWVM Wan) zugänglich gemacht werden sollen

Folgendes habe ich bereits gemacht:

GMVM erstellt und VPN zum Host hergestellt. Von einer Windows VM auf dem Host komme ich auf die LAN IP der GWVM, also scheint das VPN generell zu funktionieren.

Nun möchte ich folgendes machen:

Alle Anfragen, die von öffentlichen IPs kommen, sollen einschließlich auf der GWVM ankommen. Per NAT soll dann z.B. HTTPS auf die zugehörige VM auf dem Host (angebunden per VPN) ankommen, leider laufen Anfragen immer ins leere.

Was ich bereits zur Fehlersuche getan habe:

- Diverse Einstellungen in PFSENSE durchprobiert (NAT auf "interne" IP der VM)

- per NMAP von einem anderen System aus (komplett extern, anderes RZ) die offenen Ports der GWVM gescannt --> Komischerweise wurde trotz aktivem HTTPS NAT der Port 443 nicht als geöffnet angezeigt. Stelle ich die IP auf die "interne" IP der GWVM um erscheint das Admininterface der GWVM (ist wieder geschlosse, diente nur zu Testzwecken).

Hat jemand von euch eine Idee, woran das Problem liegen könnte? Fehlt mir eine Route oder wird mein Vorhaben so überhaupt nicht unterstützt?

Freue mich auf Ideen und Anregungen

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 665494

Url: https://administrator.de/forum/pfsense-als-komplettes-vpn-gateway-nat-https-verknuepfung-diverser-vms-665494.html

Ausgedruckt am: 29.05.2025 um 05:05 Uhr

9 Kommentare

Neuester Kommentar

Hört sich ja irgendwie nach simplem TCP 443 (HTTPS) Port Forwarding an wenn HTTPS Anfragen am WAN Port der GWVM auf einen Host im lokalen LAN geforwardet werden sollen.

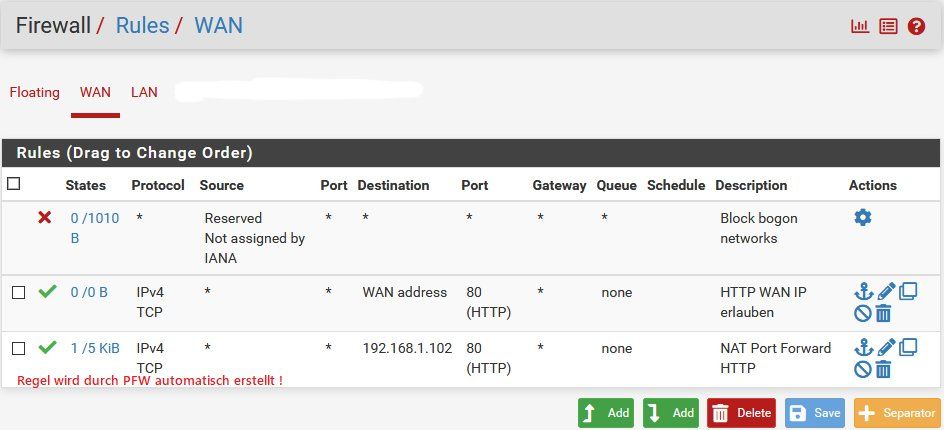

Das geht ganz simpel unter Firewall -> Port Forward

Interface WAN, Protokoll TCP 443, Destination WAN dann auf Redirect Target und hier die lokale IP und TCP 443 einstellen, fertisch

Im FW Regelwerk natürlich nicht vergessen TCP 443 Requests von "any" auf die WAN IP zu erlauben !

Das klappt aber immer nur für einen einzigen HTTPS Host. Ansonsten muss man Port Translation nutzen.

Oder...wenn es transparent sein soll einen HTTP Proxy Server über die Package Verwaltung installieren. Der reicht dann je nach Hostnamen auf die internen HTTPS Server durch.

Simpler Klassiker...

Das geht ganz simpel unter Firewall -> Port Forward

Interface WAN, Protokoll TCP 443, Destination WAN dann auf Redirect Target und hier die lokale IP und TCP 443 einstellen, fertisch

Im FW Regelwerk natürlich nicht vergessen TCP 443 Requests von "any" auf die WAN IP zu erlauben !

Das klappt aber immer nur für einen einzigen HTTPS Host. Ansonsten muss man Port Translation nutzen.

Oder...wenn es transparent sein soll einen HTTP Proxy Server über die Package Verwaltung installieren. Der reicht dann je nach Hostnamen auf die internen HTTPS Server durch.

Simpler Klassiker...

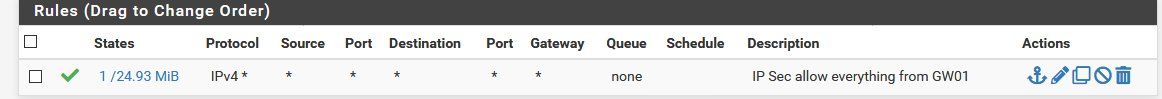

ich glaube das Problem liegt irgendwo an der zweiten Firewall oder an der Route.

Kann natürlich sein. In einer Firewall Kaskade muss man natürlich 2mal Port forwarden, logisch. Kaskaden sind aber immer Mist und Zeichen von schlechtem Design. Sollte man vermeiden wenn man kann.Müssen in der GWVM spezielle Routen eingetragen habe?

Nein, denn IP seitig "kennt" die Firewall ja alle IP netze die an sie direkt angeschlossen sind ! Statische Routen musst du nur konfigurieren wenn du IP Netze hast die NICHT direkt an der FW dran sind und über andere Router oder FWs erreichbar sind.Siehe auch hier in den Routimng Grundlagen: Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Ein Screenshot deiner Port Forwarding Einträge die nicht klappen würde allen hier helfen zum Troubleshooting !

Etwas unverständlich, liegt aber garantiert an deinem völlig falschen und sinnfreiem Regelwerk was du bei dir im Setup konfiguriert hast.

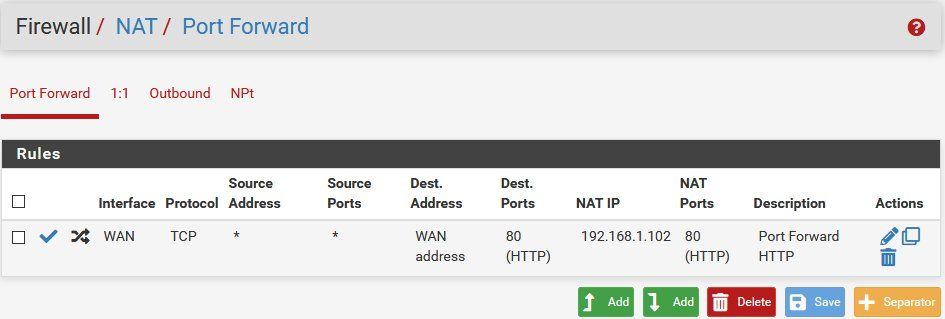

Ein Port Forwarding rennt hier fehlerfrei mit der pfSense (Beispiel TCP 80, HTTP)

(192.168.1.102 ist ein lokaler Web Server im lokalen LAN)

Fertisch !

Works as designed und sollte mit TCP 443 (HTTPS) entsprechend auch klappen !

Ein Port Forwarding rennt hier fehlerfrei mit der pfSense (Beispiel TCP 80, HTTP)

WAN Port Regel einrichten die TCP 80 (HTTP) auf die WAN IP erlaubt:

WAN Port Regel einrichten die TCP 80 (HTTP) auf die WAN IP erlaubt:

NAT Menü und dort Port Forwarding für TCP 80 (HTTP) einrichten:

NAT Menü und dort Port Forwarding für TCP 80 (HTTP) einrichten:

(192.168.1.102 ist ein lokaler Web Server im lokalen LAN)Fertisch !

Works as designed und sollte mit TCP 443 (HTTPS) entsprechend auch klappen !

...das kann technisch ja niemals gehen. WAN Adresse ist und bleibt ja WAN Adresse und Adressen müssen einzigartig sein. Lernt man in der TCP/IP Grundschule....

Und außerdem machst du doch genau das !!! Von extern sprichst du die WAN Adresse an und landest auf einem Host im internen LAN. Das ist doch genau das was du willst, oder ?

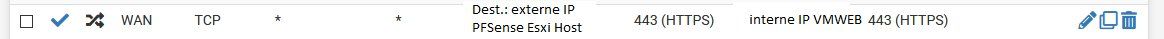

Oder willst du diese WAN IP Adresse per Port Forwarding auf eine IP Adresse legen die auf der anderen, mit dem VPN Tunnel verbundenen Firewall liegt ?

Auch das ist möglich und funktioniert fehlerfrei.

Dabei muss man dann sicherstellen das diese Ziel IP Adresse auch routingtechnisch erreichbar ist über das VPN. Ist es dann kann die pfSense auch an lokale IPs weiterleiten die sich in einem anderen IP Segment befindet.

Alternativ kannst du mit "Virtual IPs" (unter Firewall) arbeiten. Das geht aber nur wenn du ein Kontingent von weiteren öffentlichen IPs hast. Die kannst du dann dort setzen und diese kann die FW dann auch im Port Forwarding bedienen.

Und außerdem machst du doch genau das !!! Von extern sprichst du die WAN Adresse an und landest auf einem Host im internen LAN. Das ist doch genau das was du willst, oder ?

Oder willst du diese WAN IP Adresse per Port Forwarding auf eine IP Adresse legen die auf der anderen, mit dem VPN Tunnel verbundenen Firewall liegt ?

Auch das ist möglich und funktioniert fehlerfrei.

Dabei muss man dann sicherstellen das diese Ziel IP Adresse auch routingtechnisch erreichbar ist über das VPN. Ist es dann kann die pfSense auch an lokale IPs weiterleiten die sich in einem anderen IP Segment befindet.

Alternativ kannst du mit "Virtual IPs" (unter Firewall) arbeiten. Das geht aber nur wenn du ein Kontingent von weiteren öffentlichen IPs hast. Die kannst du dann dort setzen und diese kann die FW dann auch im Port Forwarding bedienen.