3646038786

14.03.2023

Pfsense blockiert manchmal ausgehenden Traffic

Hallo,

ich habe eine pfsense-Firewall bei mir zu Hause und hin und wieder wird Traffic ins Internet blockiert.

Beispiel:

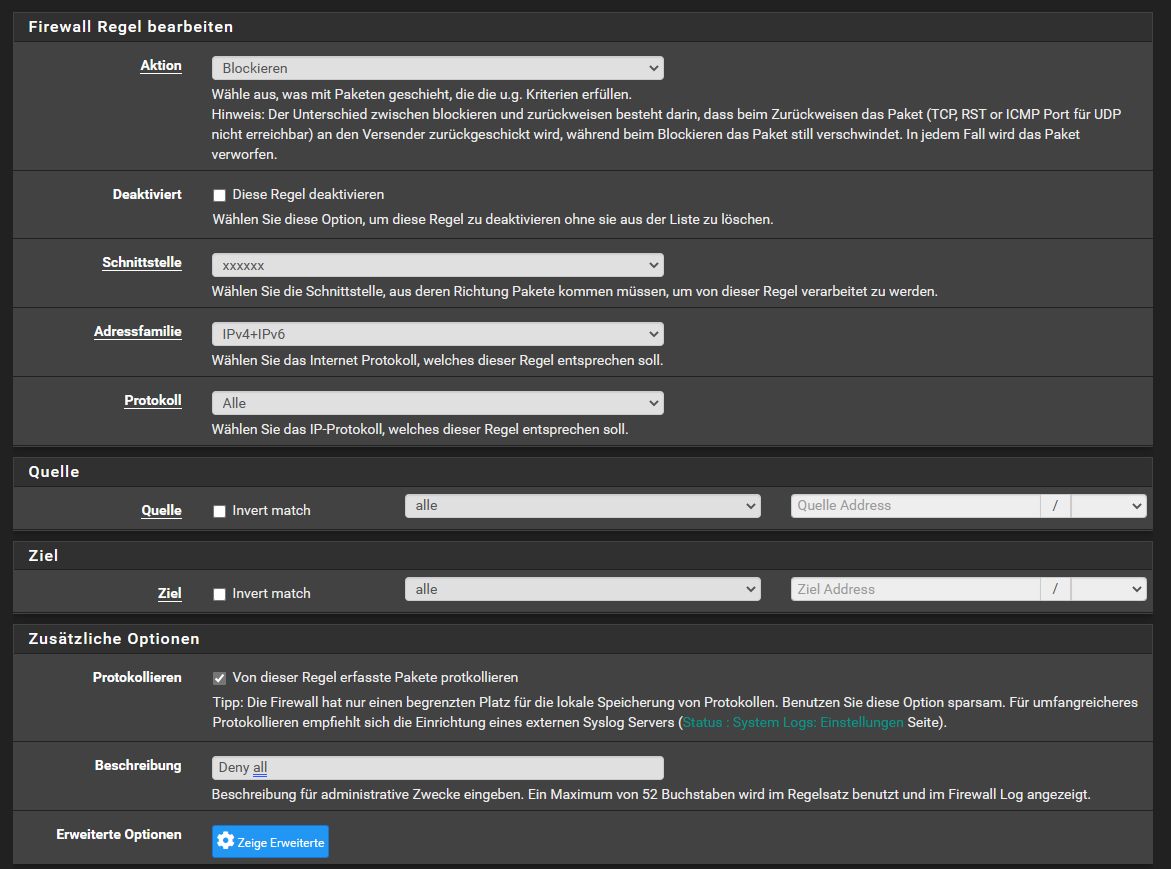

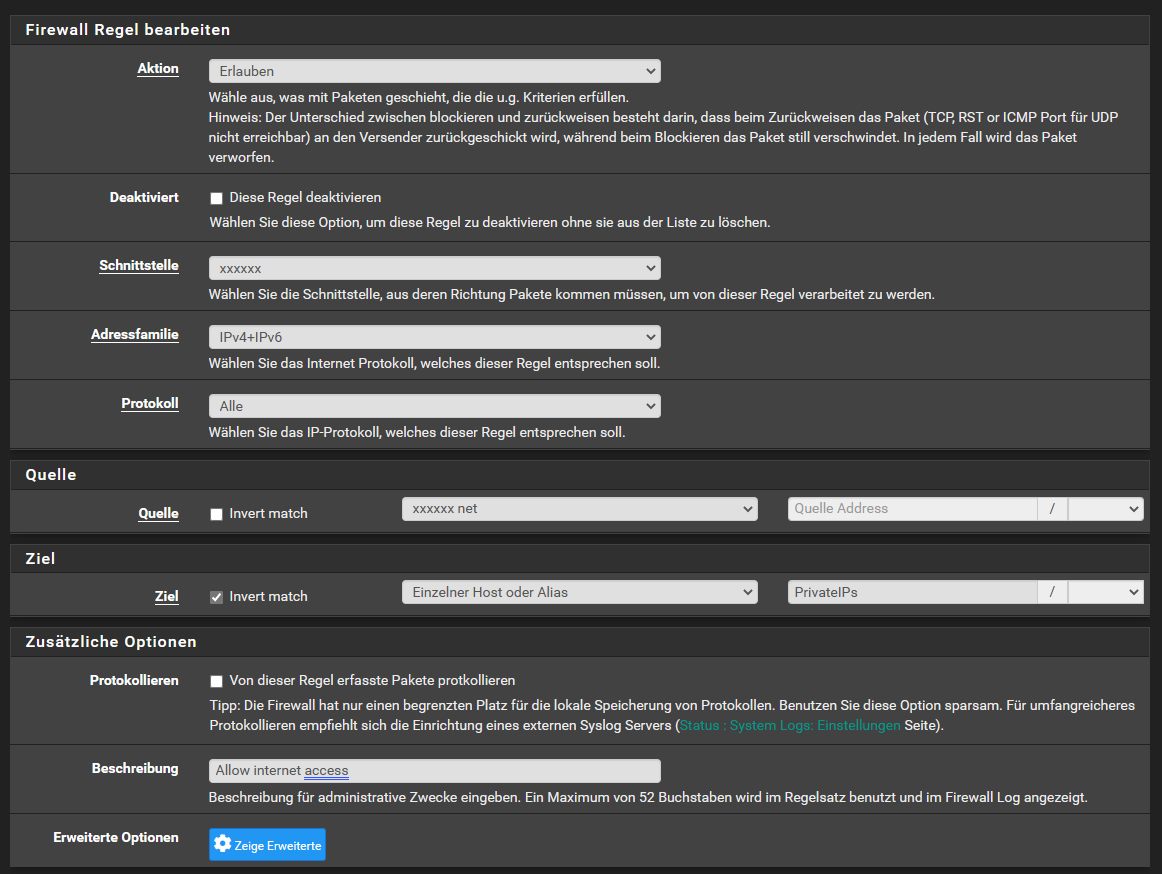

In den Regeln habe ich als erste Regel den Zugriff auf das Internet geregelt (siehe folgende Abbildung). Als letzte Regel habe ich eine "Deny all" Regel zum Testen eingebaut, dann sehe ich das schneller ohne Filtern zu müssen. Ansonsten gibts ja das Default Deny, was aber im Prinzip dasselbe macht.

Wie erwähnt kommt es vor, dass die Default Deny und auch meine Deny dann Traffic ins Internet blockiert. Die Internet-Regel nimmt jeden Traffic aus dem lokalen Netz, welcher nicht in einen privaten IP-Adressbereich geht (Class a,b,c) und erlaubt diesen. Der Rest sollte dann über Default Gateway funktionieren und das rausschicken. Da die pfsense ja stateful ist, gibts auch keine Probleme mit dem zurückkommenden Traffic.

Ich habe ansonsten keine Probleme im Netzwerk. Ich merke auch nichts davon, ich sehe es nur im Log.

Hat jemand eine Idee?

ich habe eine pfsense-Firewall bei mir zu Hause und hin und wieder wird Traffic ins Internet blockiert.

Beispiel:

In den Regeln habe ich als erste Regel den Zugriff auf das Internet geregelt (siehe folgende Abbildung). Als letzte Regel habe ich eine "Deny all" Regel zum Testen eingebaut, dann sehe ich das schneller ohne Filtern zu müssen. Ansonsten gibts ja das Default Deny, was aber im Prinzip dasselbe macht.

Wie erwähnt kommt es vor, dass die Default Deny und auch meine Deny dann Traffic ins Internet blockiert. Die Internet-Regel nimmt jeden Traffic aus dem lokalen Netz, welcher nicht in einen privaten IP-Adressbereich geht (Class a,b,c) und erlaubt diesen. Der Rest sollte dann über Default Gateway funktionieren und das rausschicken. Da die pfsense ja stateful ist, gibts auch keine Probleme mit dem zurückkommenden Traffic.

Ich habe ansonsten keine Probleme im Netzwerk. Ich merke auch nichts davon, ich sehe es nur im Log.

Hat jemand eine Idee?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6369987765

Url: https://administrator.de/forum/pfsense-blockiert-manchmal-ausgehenden-traffic-6369987765.html

Ausgedruckt am: 20.07.2025 um 20:07 Uhr

13 Kommentare

Neuester Kommentar

Hallo,

Regeln und IP-Adresse sind hier völlig belanglos. Im ersten Bild sieht man im Log rechts "TCP:RA". Dies ist nach meinem Verständnis das ACK zu einer abgebrochenen, also bereits geschlossenen Verbindung und wird deshalb durch die (stateful-)Firewall weggefiltert.

elektronik-kompendium.de/sites/net/2009211.htm

serverfault.com/questions/1008268/what-do-the-following-mean-tcp ...

Viele Grüße, commodity

Regeln und IP-Adresse sind hier völlig belanglos. Im ersten Bild sieht man im Log rechts "TCP:RA". Dies ist nach meinem Verständnis das ACK zu einer abgebrochenen, also bereits geschlossenen Verbindung und wird deshalb durch die (stateful-)Firewall weggefiltert.

elektronik-kompendium.de/sites/net/2009211.htm

serverfault.com/questions/1008268/what-do-the-following-mean-tcp ...

Viele Grüße, commodity

ich habe aber auch TCP:PA

dem ACK geht immer ein Send-Befehl voraus. Wenn also das folgende ACK von der Firewall unterbunden wird, liegt das immer daran, dass die Verbindung weg (korrekt: nicht da) ist. Es ist dabei völlig egal, ob ein Push oder ein Reset, ein Fin oder ein Syn voraus geht. TCP:SA ist z.B. eine Folge von asymmetrischem Routing.Viele Grüße, commodity

Als letzte Regel habe ich eine "Deny all" Regel zum Testen eingebaut,

Sinnfrei, denn das ist wie du ja auch schon selber sagst immer Default bei einer Firewall und damit überflüssig zu definieren.welcher nicht in einen privaten IP-Adressbereich geht (Class a,b,c) und erlaubt diesen.

Nur nebenbei: Classes gibt es schon seit 25 Jahren nicht mehr das ist tiefstes Netzwerk Neandertal.de.wikipedia.org/wiki/Classless_Inter-Domain_Routing

Wer macht denn bei dir DNS? Wenn das auch die Firewall ist musst du ja zumindestens TCP und UDP 53 auf die FW IP Adresse passieren lassen. Das "kann nicht aufgelöst werden" im Output oben ist ggf. ein Hinweis das dein Regelwerk hier nicht korrekt ist?!

Die geblockte IP ist HTTPS Traffik auf eine Google IP. Hast du ggf. sowas wie pfBlocker-NG am Werk das solche Blocking Rules dynamisch erzeugt?

Das die Firewall etwas wie von Geisterhand eigenhändig blockiert gehört sicher in den Bereich der Märchen.

Es wird hier ja gar kein wirklicher Traffic blockiert. Blockiert werden nur die Antwortpakete zu (aus Sicht der Firewall) schon geschlossenen Verbindungen. Wenn die Firewall ein RST oder FIN+ACK sieht, macht sie halt zu.

Wobei ich nicht weiß, ob die Firewall schon beim ersten RST (oder einseitig erfolgreichem FIN+ACK) selbst schließt und bereits das folgende ACK nicht durchlässt (unwahrscheinlich) oder es sich um Folge-ACKs handelt, die wiederholt wurden (wahrscheinlicher).

Viele Grüße, commodity

Wobei ich nicht weiß, ob die Firewall schon beim ersten RST (oder einseitig erfolgreichem FIN+ACK) selbst schließt und bereits das folgende ACK nicht durchlässt (unwahrscheinlich) oder es sich um Folge-ACKs handelt, die wiederholt wurden (wahrscheinlicher).

Viele Grüße, commodity