PfSense Captive Portal Login via Apple nicht möglich

Hallo zusammen,

ich hoffe es gibt ein paar pfSense-Gurus unter euch.

Ich habe folgendes Problem.

Wir haben einen WLAN-Controller mit ein paar APs für die WLAN-Verteilung im Unternehmen, nun habe ich

pfSense eingeführt um ein sauberes Captive Portal zu etablieren (die DLink eigene Sache ist Miste).

Die Sache funktioniert auch einwandfrei auf alle Notebooks und Androids bisher im Test ... nehme ich ein

iPhone oder ein iPad so bekomme ich keine Vorschlag mich anzumelden, versuche ich eine Seite zu besuchen

passiert auch einfach nichts, spätestens jetzt haben auch die zögerlichsten Endgeräte die URL des CPs aufgerufen.

Wenn ich die IP-Adresse der WebGUI des CPs eingebe für die Anmeldung dann geht es aber automatisch ist da nix.

Stelle ich jetzt natürlich im pfSense die Loginseite auf HTTPS so funktioniert das ganze, jedoch eben mit der hässlichen

Zertifikatsmeldung die den einen oder anderen Gast dann in meine Richtung treibt was die Sache wieder unnötig

intensiviert.

Hat da jemand einen Tipp oder einen wink in die richtige Richtung?

Wichtig dazu ist leider: Es muss alles können, darf aber leider nichts kosten.

Grundlage sind aktuell:

1 DLink DWC-1000

8 APs auf div Etagen verteilt

1 VM mit 3 Schnittstellen (WAN, LAN, Verwaltung > um die Sache vom Firmennetz zu trennen)

Danke schonmal fürs lesen

ich hoffe es gibt ein paar pfSense-Gurus unter euch.

Ich habe folgendes Problem.

Wir haben einen WLAN-Controller mit ein paar APs für die WLAN-Verteilung im Unternehmen, nun habe ich

pfSense eingeführt um ein sauberes Captive Portal zu etablieren (die DLink eigene Sache ist Miste).

Die Sache funktioniert auch einwandfrei auf alle Notebooks und Androids bisher im Test ... nehme ich ein

iPhone oder ein iPad so bekomme ich keine Vorschlag mich anzumelden, versuche ich eine Seite zu besuchen

passiert auch einfach nichts, spätestens jetzt haben auch die zögerlichsten Endgeräte die URL des CPs aufgerufen.

Wenn ich die IP-Adresse der WebGUI des CPs eingebe für die Anmeldung dann geht es aber automatisch ist da nix.

Stelle ich jetzt natürlich im pfSense die Loginseite auf HTTPS so funktioniert das ganze, jedoch eben mit der hässlichen

Zertifikatsmeldung die den einen oder anderen Gast dann in meine Richtung treibt was die Sache wieder unnötig

intensiviert.

Hat da jemand einen Tipp oder einen wink in die richtige Richtung?

Wichtig dazu ist leider: Es muss alles können, darf aber leider nichts kosten.

Grundlage sind aktuell:

1 DLink DWC-1000

8 APs auf div Etagen verteilt

1 VM mit 3 Schnittstellen (WAN, LAN, Verwaltung > um die Sache vom Firmennetz zu trennen)

Danke schonmal fürs lesen

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 362057

Url: https://administrator.de/forum/pfsense-captive-portal-login-via-apple-nicht-moeglich-362057.html

Ausgedruckt am: 25.07.2025 um 04:07 Uhr

10 Kommentare

Neuester Kommentar

Habs hier gerade mal ausprobiert auf:

ALIX 2D-13 mit pfSense 2.3.5-p1

APU2 mit pfSense 2.4.2-p1

und als Client:

iPhone 11.2.2

iPad 11.2.2

iPad 9.3.5

MacOS High Sierra

Win 10

Android

In allen Kombinationen auf allen Plattformen funktioniert das Captive Portal fehlerlos.

Fehler lässt sich nicht nachvollziehen. Login Page poppt automatisch hoch, da wo nicht spätestens nachdem man den URL eingetippt hat. Alles sauber wie es sein soll.

Fazit: Da hast du wohl was an deiner Konfig verbaselt !

Was passiert denn wenn du die IP einer Webseite direkt eingibst wie z.B. 82.149.225.21 (administrator.de) ?

Vielleicht besser nochmal nachlesen:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

ALIX 2D-13 mit pfSense 2.3.5-p1

APU2 mit pfSense 2.4.2-p1

und als Client:

iPhone 11.2.2

iPad 11.2.2

iPad 9.3.5

MacOS High Sierra

Win 10

Android

In allen Kombinationen auf allen Plattformen funktioniert das Captive Portal fehlerlos.

Fehler lässt sich nicht nachvollziehen. Login Page poppt automatisch hoch, da wo nicht spätestens nachdem man den URL eingetippt hat. Alles sauber wie es sein soll.

Fazit: Da hast du wohl was an deiner Konfig verbaselt !

Was passiert denn wenn du die IP einer Webseite direkt eingibst wie z.B. 82.149.225.21 (administrator.de) ?

Vielleicht besser nochmal nachlesen:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Hört sich an als ob du einen Fehler in der Firewall Regel am CP Interface hast.

Das iPhone 6 mit der jetz 11.2.2 beweist das ja.

Das CP wird ausschliesslich von HTTP Traffic getriggert. Wenn du z.B. einen Hostnamen eingibst und der DNS Request geht nicht durch kommt niemals HTTP Traffic am CP an.

Check also mal das Regelwerk dort.

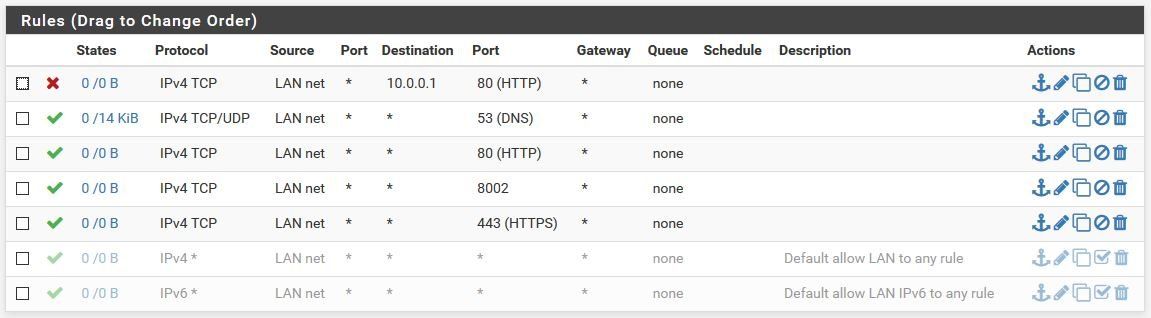

DNS UDP und TCP 53 . TCP 80 unbd 443 und der Portal Traffic Port TCP 8000-8002 sollten in der Regel ganz oben stehen:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Das iPhone 6 mit der jetz 11.2.2 beweist das ja.

Das CP wird ausschliesslich von HTTP Traffic getriggert. Wenn du z.B. einen Hostnamen eingibst und der DNS Request geht nicht durch kommt niemals HTTP Traffic am CP an.

Check also mal das Regelwerk dort.

DNS UDP und TCP 53 . TCP 80 unbd 443 und der Portal Traffic Port TCP 8000-8002 sollten in der Regel ganz oben stehen:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Dein Fehler ist die fehlende Portal Range. TCP 8000 bis 8002. pfSense nutzt das je nach Interface. Besser also die Range freigeben.

Die Regel blockt dann auch kein HTTPS damit könnte ein Schnüffler es weiter versuchen...

Sinnvoller hier unter Alias eine Portgruppe "WebPorts" zu definieren mit TCP 80 und TCP 443. Dann die Deny Regel mit LAN_address und Desination Ports dann mit dem WebPorts Alias einrichten

Aber auch ein Test mit deinem Regelwerk rennt hier unter den oben angegebenen Hardware Plattformen mit den entsprechenden Clients fehlerlos.

Hier das entsprechende Ruleset dazu:

Desweiteren habe ich noch Port 80 auf der IP der LAN-Schnittstelle geblockt

Sinnvoller wäre hier nicht die IP einzutippen sondern die im Ruleset unter Destination vorgegebene LAN_address ! Aber warum einfach machen.Die Regel blockt dann auch kein HTTPS damit könnte ein Schnüffler es weiter versuchen...

Sinnvoller hier unter Alias eine Portgruppe "WebPorts" zu definieren mit TCP 80 und TCP 443. Dann die Deny Regel mit LAN_address und Desination Ports dann mit dem WebPorts Alias einrichten

Aber auch ein Test mit deinem Regelwerk rennt hier unter den oben angegebenen Hardware Plattformen mit den entsprechenden Clients fehlerlos.

Hier das entsprechende Ruleset dazu: