PFSense OpenVPN Server in bestehendem LAN - FW Rules greifen nicht

Guten Morgen,

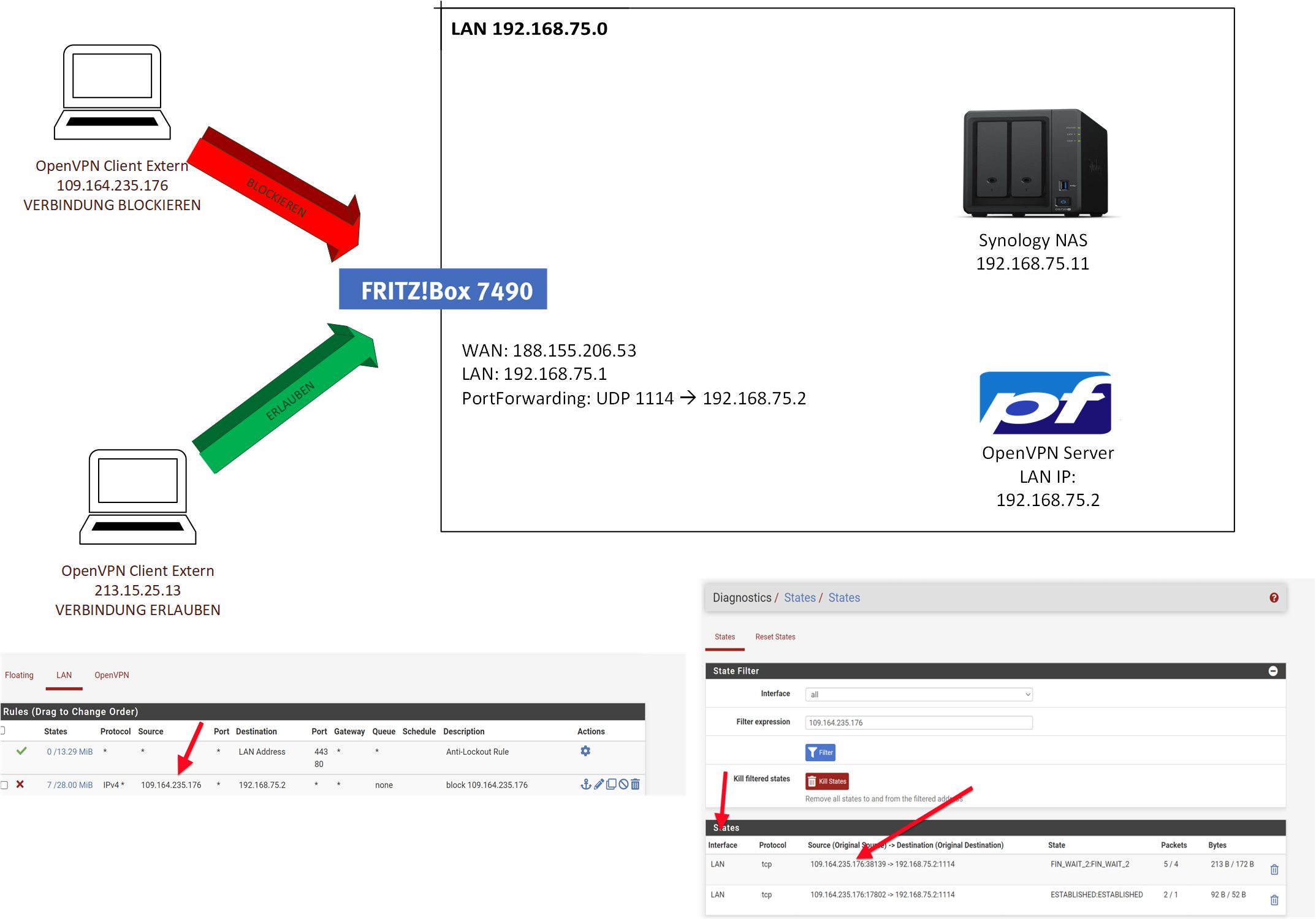

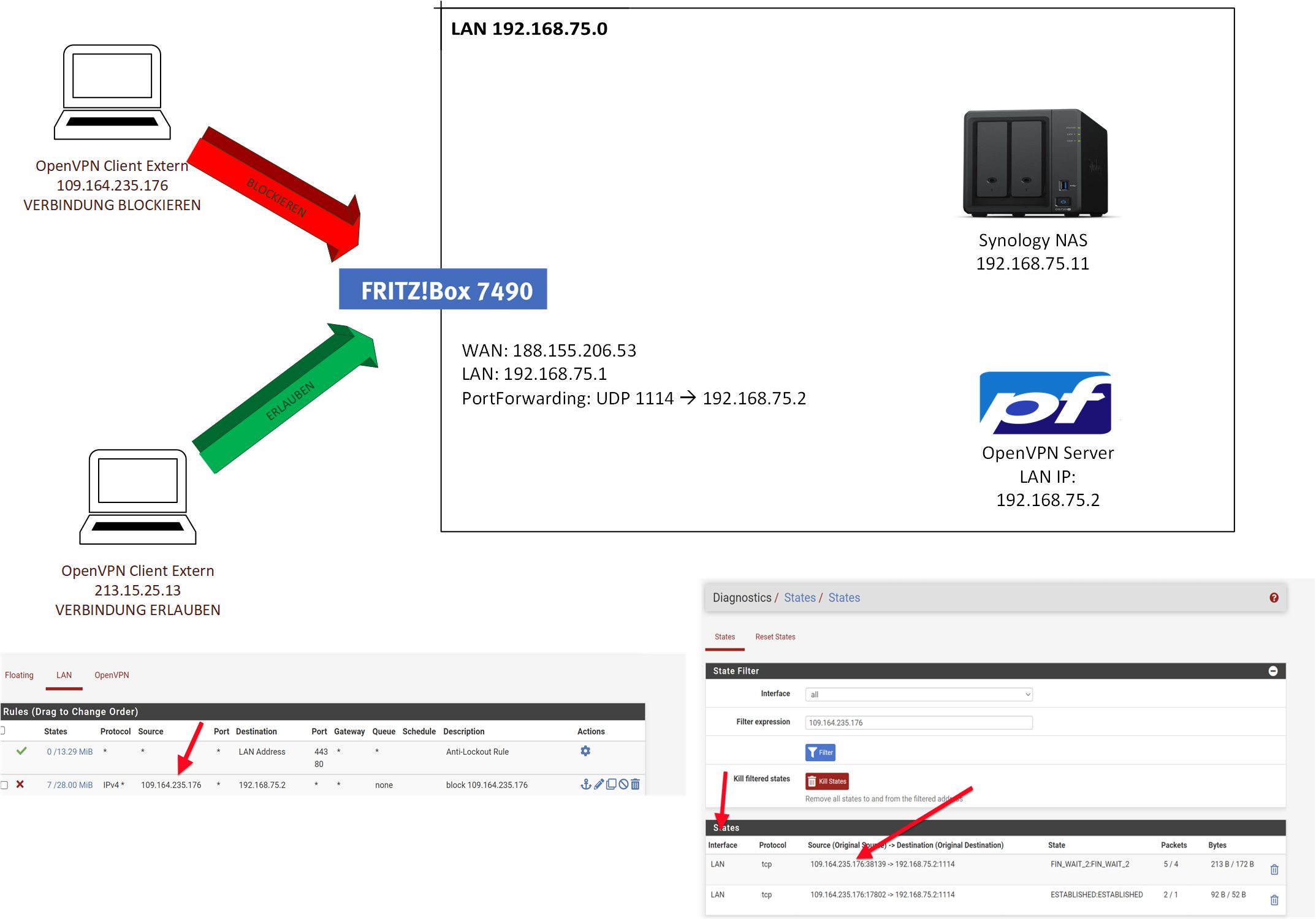

kann mir jemand sagen, wieso die PFSense Regel unten nicht greift und die IP Adresse, 109.164.235.176, blockiert?

Hintergrund:

Mit dem pfBlockerNG Zusatzpaket möchte ich VPN Verbindungen nur von der Schweiz erlauben. Zuerst muss ich aber herausfinden, wieso die manuell blockierte IP Adresse oben, trotzdem zugelassen wird.

Danke und liebe Grüsse

kann mir jemand sagen, wieso die PFSense Regel unten nicht greift und die IP Adresse, 109.164.235.176, blockiert?

Hintergrund:

Mit dem pfBlockerNG Zusatzpaket möchte ich VPN Verbindungen nur von der Schweiz erlauben. Zuerst muss ich aber herausfinden, wieso die manuell blockierte IP Adresse oben, trotzdem zugelassen wird.

Danke und liebe Grüsse

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4731999943

Url: https://administrator.de/forum/pfsense-openvpn-server-in-bestehendem-lan-fw-rules-greifen-nicht-4731999943.html

Ausgedruckt am: 27.07.2025 um 23:07 Uhr

11 Kommentare

Neuester Kommentar

Moin,

deine Problem besteht in der Art des Regel Konstrukts einer Sense.

Auf einem Interface weder durch die Regeln dort eingehende Pakete behandelt. Du hast allerdings Regeln für ausgehenden Verkehr auf die LAN Seite gepackt.

Da du auf eine öffentliche Source IP filtern willst, muss diese Regel auf das WAN Interface verschoben werden. Dann funktioniert das auch.

Beachte das NAT am WAN Interface. Folglich muss die destination der Rule "any" lauten. Genau könntest du dies auch direkt an der Portforwarding Rule mit eintragen. Also kannst du alles in der Portforwarding Rule zusammen fassen wenn der Trafficbauf interne Ressourcen Zielt. Willst du hingegen den Zugriff auf OpenVPN der Sense auf eine Source beschränken, muss die Rule definitiv auf dem WAN Interface wie von mir beschrieben angelegt werden.

Gruß

Spirit

deine Problem besteht in der Art des Regel Konstrukts einer Sense.

Auf einem Interface weder durch die Regeln dort eingehende Pakete behandelt. Du hast allerdings Regeln für ausgehenden Verkehr auf die LAN Seite gepackt.

Da du auf eine öffentliche Source IP filtern willst, muss diese Regel auf das WAN Interface verschoben werden. Dann funktioniert das auch.

Beachte das NAT am WAN Interface. Folglich muss die destination der Rule "any" lauten. Genau könntest du dies auch direkt an der Portforwarding Rule mit eintragen. Also kannst du alles in der Portforwarding Rule zusammen fassen wenn der Trafficbauf interne Ressourcen Zielt. Willst du hingegen den Zugriff auf OpenVPN der Sense auf eine Source beschränken, muss die Rule definitiv auf dem WAN Interface wie von mir beschrieben angelegt werden.

Gruß

Spirit

Noch ein heisser Tip:

Wenn du das "+" Zeichen beim Einbetten von Grafiken und Screenshots in deinen Thread, wie in den FAQs beschrieben, richtig gesstzt hättest, hätte man den Screenshot auch im richtigen Kontext sehen und verstehen können statt nichtssagend am Ende des Threads!!

Der "Bearbeiten" Button lässt dich auch immer sowas nachträglich noch korrigieren so das es allen hilft! 😉

Deine Anforderung lässt sich auch mit einer einfachen Inbound Regel am WAN Port lösen.

Alles weitere dazu findest du sonst im Router Kaskaden Umfeld betrifft.

Noch ein VPN bezogener Tip:

Du solltest dir auch gut überlegen ob du wirklich das wenig skalierende und in der Performance eingeschränkte OpenVPN nutzt. Es erfordert zudem immer auch einen überflüssigen, externen VPN Client der nicht erforderlich ist und das VPN Management unnötig weiter erschwert. Oder wenn es unbedingt etwas Externes sein muss, dann auf das modernere Wireguard umzuschwenken.

Deutlich besser ist immer die eh vorhandenen onboard VPN Clients zu nutzen die in jedem OS und Endgerät immer mit dabei sind:

L2TP VPN:

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

IKEv2 VPN:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Wenn du das "+" Zeichen beim Einbetten von Grafiken und Screenshots in deinen Thread, wie in den FAQs beschrieben, richtig gesstzt hättest, hätte man den Screenshot auch im richtigen Kontext sehen und verstehen können statt nichtssagend am Ende des Threads!!

Der "Bearbeiten" Button lässt dich auch immer sowas nachträglich noch korrigieren so das es allen hilft! 😉

Deine Anforderung lässt sich auch mit einer einfachen Inbound Regel am WAN Port lösen.

Alles weitere dazu findest du sonst im Router Kaskaden Umfeld betrifft.

Noch ein VPN bezogener Tip:

Du solltest dir auch gut überlegen ob du wirklich das wenig skalierende und in der Performance eingeschränkte OpenVPN nutzt. Es erfordert zudem immer auch einen überflüssigen, externen VPN Client der nicht erforderlich ist und das VPN Management unnötig weiter erschwert. Oder wenn es unbedingt etwas Externes sein muss, dann auf das modernere Wireguard umzuschwenken.

Deutlich besser ist immer die eh vorhandenen onboard VPN Clients zu nutzen die in jedem OS und Endgerät immer mit dabei sind:

L2TP VPN:

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

IKEv2 VPN:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

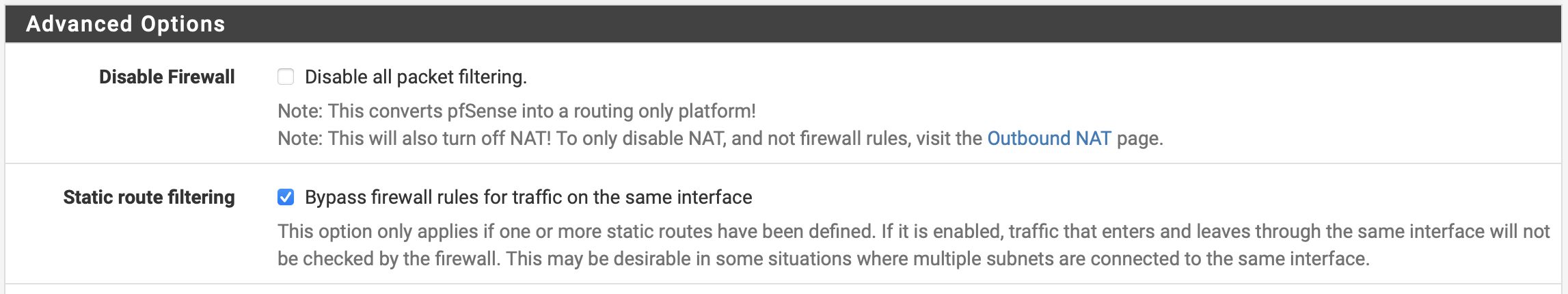

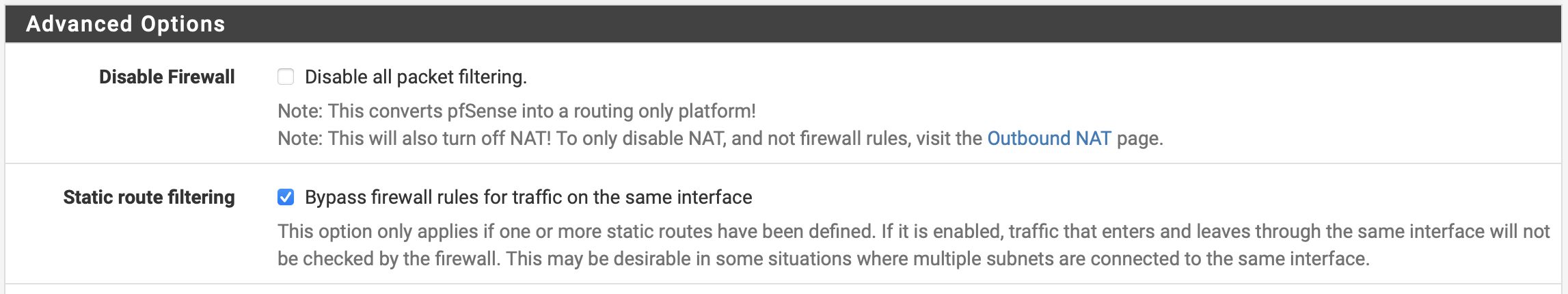

Das hat sie schon ganz gerne wenn man ihr das auch sagt: 😉

Eine simple inbound Regel reicht um alle OpenVPN Absender IPs aus CH zu blocken. Unverständlich warum du dich da so schwer tust...aber egal.

Eine simple inbound Regel reicht um alle OpenVPN Absender IPs aus CH zu blocken. Unverständlich warum du dich da so schwer tust...aber egal.

Deine o.a. Regel am LAN Port ist auch völlig sinnfrei. Kollege @ChriBo hat es oben schon gesagt.

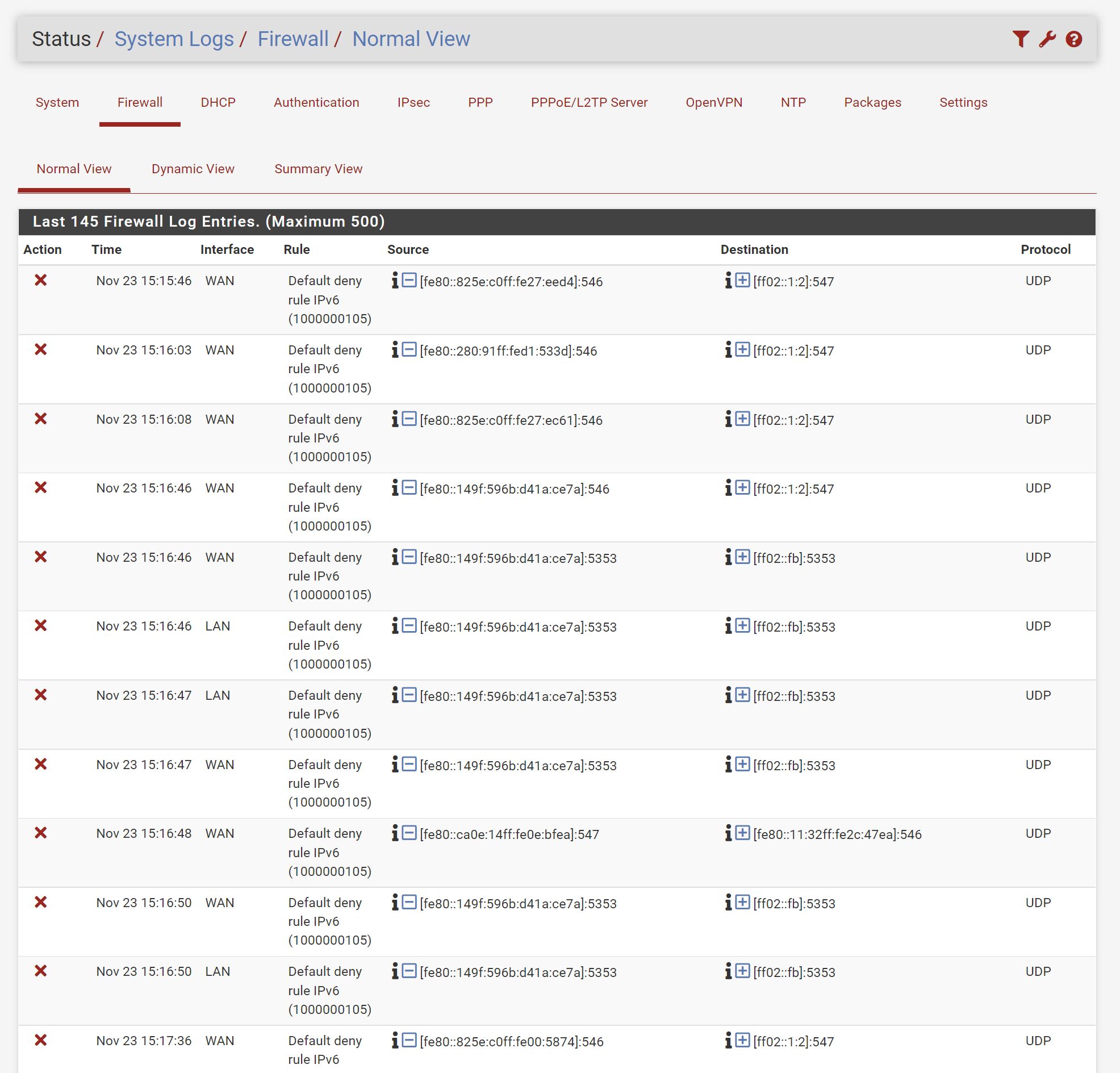

Die Explicit Default Regel der Firewall ist ja immer ein Deny Any Any, sprich also Firewall üblich das alles verboten ist was nicht ausdrücklich erlaubt ist. Auch wenn man nix einträgt. Das inkludiert dann eh deine Block 109.164... Regel die damit dann völlig obsolet ist. Wozu also nochmal etwas zusätzlich verbieten was eh schon verboten ist? Ein Blick ins Firewall Log hätte dir hier auch sofort gesagt was los ist.

Gemäß deines o.a. Screenshots blockt dein LAN Interface alles an eingehendem Traffic mit der einzigen Ausnahme von Port TCP 40 und 443 Traffic direkt auf die FW LAN Adresse. Also lediglich HTTP und HTTPS Traffic kann den LAN Port erreichen, mehr nicht.

Damit ist der LAN Port dann komplett geblockt für jeglichen anderen Traffic...inklusive deines OpenVPN Traffics.

Vielleicht solltest du erstmal ganz in Ruhe und entspannt nochmals dein Regelwerk überdenken bevor du vorschnell die Flinte ins Korn schmeisst. 😉

Und am besten auch die Sinnhaftigkeit von OpenVPN als VPN Protokoll!!

Deine o.a. Regel am LAN Port ist auch völlig sinnfrei. Kollege @ChriBo hat es oben schon gesagt.

Die Explicit Default Regel der Firewall ist ja immer ein Deny Any Any, sprich also Firewall üblich das alles verboten ist was nicht ausdrücklich erlaubt ist. Auch wenn man nix einträgt. Das inkludiert dann eh deine Block 109.164... Regel die damit dann völlig obsolet ist. Wozu also nochmal etwas zusätzlich verbieten was eh schon verboten ist? Ein Blick ins Firewall Log hätte dir hier auch sofort gesagt was los ist.

Gemäß deines o.a. Screenshots blockt dein LAN Interface alles an eingehendem Traffic mit der einzigen Ausnahme von Port TCP 40 und 443 Traffic direkt auf die FW LAN Adresse. Also lediglich HTTP und HTTPS Traffic kann den LAN Port erreichen, mehr nicht.

Damit ist der LAN Port dann komplett geblockt für jeglichen anderen Traffic...inklusive deines OpenVPN Traffics.

Vielleicht solltest du erstmal ganz in Ruhe und entspannt nochmals dein Regelwerk überdenken bevor du vorschnell die Flinte ins Korn schmeisst. 😉

Und am besten auch die Sinnhaftigkeit von OpenVPN als VPN Protokoll!!