PfSense VLAN tagging

Hallo Zusammen,

ich habe auf meiner pfSense auf einer NIC nur getaggte VLANs. Also auch das native VLAN 1

Dahinter würde ich gerne einen ausgemusterten Switch (Cisco Catalyst 2960s) betreiben.

Auf diesem läuft als OS die Version 15.2(2)E9.

Wenn ich das Trunk Interface konfiguriere:

Bekommt dieser keine IP zugewiesen. Im Firewalllog sehe ich nun, dass die DHCP Anfrage untagged auf der pfSense reinkommt.

Der Cisco zeigt mir zwar mit

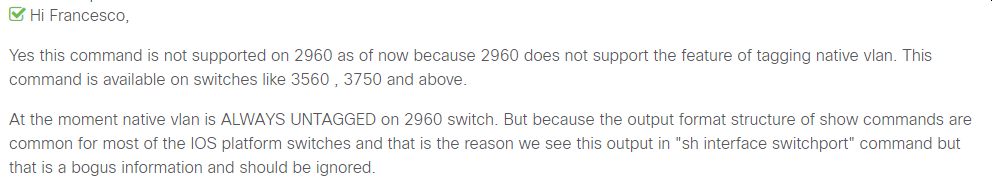

Was ich als eigentlich als korrekt interpretieren würde, habe aber bei meiner Recherche auch Aussagen gefunden, die besagen, das das VLAN 1 dennoch nicht getaggt in den Trunk geschickt wird.

Da die Aussagen mal so und mal so lauten, frage ich mal hier die (Cisco)-Experten.

Liegt es an meiner fehlerhaften Konfiguration oder ist es in der Tat so, das der Switch mit dem obigen OS kein tagging beim nativen VLAN kann ?

Gruß,

JudgeDredd

ich habe auf meiner pfSense auf einer NIC nur getaggte VLANs. Also auch das native VLAN 1

Dahinter würde ich gerne einen ausgemusterten Switch (Cisco Catalyst 2960s) betreiben.

Auf diesem läuft als OS die Version 15.2(2)E9.

Wenn ich das Trunk Interface konfiguriere:

interface GigabitEthernet1/0/1

description Uplink => pfSense

switchport mode trunk

switchport nonegotiate

!Der Cisco zeigt mir zwar mit

switch#sh interface GigabitEthernet1/0/1 switchport

...

Access Mode VLAN: 1 (default)

Trunking Native Mode VLAN: 1 (default)

Administrative Native VLAN tagging: enabled

...Da die Aussagen mal so und mal so lauten, frage ich mal hier die (Cisco)-Experten.

Liegt es an meiner fehlerhaften Konfiguration oder ist es in der Tat so, das der Switch mit dem obigen OS kein tagging beim nativen VLAN kann ?

Gruß,

JudgeDredd

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1740240706

Url: https://administrator.de/forum/pfsense-vlan-tagging-1740240706.html

Ausgedruckt am: 14.07.2025 um 10:07 Uhr

7 Kommentare

Neuester Kommentar

NIC nur getaggte VLANs. Also auch das native VLAN 1

Das ist technisch unmöglich auf der pfSense. Das Parent Interface wird immer UNtagged übertragen, das kannst du nicht ändern.Du kannst es nur deaktivieren indem du dem Parent Interface keine IP Adresse gibst oder diese später löschst.

Ansonsten wird das Parent Interface immer UNtagged gesendet an der entsprechenden NIC.

Dahinter würde ich gerne einen ausgemusterten Switch (Cisco Catalyst 2960s) betreiben.

Kein Problem. Das hiesige VLAN Tutorial hat, wie immer, eine passende Konfig zum Abtippen für dich parat ! Bekommt dieser keine IP zugewiesen.

Wo denn ?? Auf seinem vlan 1 Interface (Management) ??Dort musst du dem Switch natürlich sagen das er DHCP Client ist sonst weiss er ja nicht das er sich von der pfSense eine IP ziehen muss !

!

interface Vlan1

description Management Interface

ip dhcp client

!

Gewusst wie ! 😉

Wenn du willst kannst du dem Client mit "ip dhcp client client-id ascii Cat2960" der pfSense noch eine ID mitgeben um den Catalysten zu identifizieren.

Da die Aussagen mal so und mal so lauten

Welche Aussagen denn ??? 🤔Liegt es an meiner fehlerhaften Konfiguration

Ja.das der Switch mit dem obigen OS kein tagging beim nativen VLAN kann ?

Der schon als Premium Switch aber die pfSense nicht.das pfSense Setup ist schon einige Zeit her. Da weiß ich nicht mehr genau wie ich es gemacht habe.

Hier kannst du zumindestens sehen wie du es machen SOLLTEST: VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Bzw. wenn du einen LAG (Aggregation mit mehreren Ports) verwendest HIER.

sonst würde der Cisco ja auch keine DHCP Anfrage an die pfSense schicken, wie ich es geschrieben habe, gelle.

absolut richtig !Allerdings sind die Menge an Catalyst-Switchen hier doch eher überschaubar.

Schade eigentlich ! Der Frickel Workaround mit der D-Link Gurke ist natürlich Unsinn.

Wenn du das VLAN 1 taggen willst auf dem Catalyst machst du das mit einem pfiffigen Trick indem du das native VLAN am Koppelport zur pfSense einfach umbiegst auf ein ungenutztes VLAN z.B. 999

Dann sieht der SwitchPort so aus:

!

interface GigabitEthernet0/1

description Tagged Link zur pfSense Firewall

switchport mode trunk

switchport trunk native vlan 999

switchport trunk encapsulation dot1q

(switchport trunk allow vlan all) -->> (neuere IOS Versionen)

!

Dann rennt auch das VLAN 1 tagged über den Link.

Wenn du nur dedizierte VLANs auf dem Trunk haben willst dann statt "all" eben switchport trunk allow vlan add 1, 10, 20, 30-35

deren Management Oberfläche nun (für mich unverständlicher Weise) nicht mehr erreichbar ist

Die Management IP Adresse eines Catalysten mapped immer auf das Interface vlan x wobei "x" immer die VLAN ID ist in dem das Management des Switches arbeiten soll.Netzwerk Admins legen dafür in der Regel ein dediziertes Management VLAN an indem sich alle Management Infrastruktur befindet wie Switches, NAS, ILO usw. Das dient dazu das Infrastruktur Management von Produktiv VLAN zu trennen und abzusichern.

Wenn man kein dediziertes VLAN angelegt hat dann befindet sich das Management der Catalysten im Default in VLAN 1.

Jetzt stellt sich natürlich die Frage WELCHES IP Segment dein Management VLAN hat, sprich:

- sind alle zu managen Catalysten einheitlich im VLAN 1 oder einem anderen VLAN ?

- Ist die IP Adressierung der vlan x Interfaces entsprechend zu diesem VLAN ?

- Sofern du aus fremden IP Netzen aufs VLAN zugreifst, hast du ein Default Gateway auf den Switches definiert ?

sollte doch der am Port 49 (SFP Modul) angeschlossene Switch eine IP aus dem gleichen Netz wie der Catalyst erhalten.

Das tut er nur wenn...- Das Management Interface als DHCP Client definiert ist.(Macht ein Netzwerk Admin normal nicht, denn dynmaische IPs sind keine gute Idee fürs Infrastruktur Management. Es sei denn man arbeitet mit IP Reservierung über die Mac Adresse ?!

- Das Management Interface vlan x in einem der VLANs 1,10,30,40,41,50 oder 60 liegt

- Ein Default Gateway definiert ist wenn du aus andern VLANs aufs Management zugreifst

Zu 98% hast du hier eine inkonsistente VLAN Zuweisung !

Beachte das das Parent Interface, also das physische Basis Interface der pfSense immer das Native VLAN ist, also immer UNtagged an einem Trunk zum Cisco anliegt ! Bei dir dann das VLAN 1.

Das Kommando switchport trunk encapsulation dot1q kennt der Cisco nicht.

Ist normal da es nur alte IOS Versionen kennen die noch die Cisco proprietäre Trunk Encapsulation supporten bzw. als Default haben. Bei deiner IOS Version gibt es das nicht mehr sondern nur noch den Standard 802.1q als Default.Das Kommando switchport trunk allow vlan all wird akzeptiert, aber taucht danach bei "run conf" nicht auf.

Solltest du als Cisco Profi aber wissen: Das allow all ist immer Default an einem Trunk Port. Defaults werden in der Cisco Konfig bekanntlich nicht angezeigt. muss ich auch etwas auf den Taler schauen.

eBay ist dein Freund wenn du Cisco auch zuhause möchtest...

Injektor ist bei PoE immer Mist. Dann immer den 3750er nehmen !! Der kann sogar Layer 3 und für 180 Euronen ist das ein echter Schnapper !

Wenn aber jetzt alles rennt kannst du es auch so lassen. Bei den billigen "Smartswitches" kommt sowas schon mal vor. Beim einen mehr beim anderen weniger...

Wichtig ist das du bei den Gurken immer die aktuellste Firmware geflasht hast was du bei deinem D-Link wohl hoffentlich gemacht hast ?!

Wenn aber jetzt alles rennt kannst du es auch so lassen. Bei den billigen "Smartswitches" kommt sowas schon mal vor. Beim einen mehr beim anderen weniger...

Wichtig ist das du bei den Gurken immer die aktuellste Firmware geflasht hast was du bei deinem D-Link wohl hoffentlich gemacht hast ?!

Meinst Du das reicht schon um mich jetzt beim CCNA Test anzumelden ?

In jedem Falle ! Viel höher als das hier ist das Niveau der Fragen dort nicht. Mit deinen jetzigen Kentnissen kommst du da sofort durch.