Port Sicherheit verbessern Lancom Switch GS-23xx

Hallo zusammen,

nun bin ich auch endlich mal registriert hier.

Ich würde gerne einen Lancom Switch etwas sicherer bzgl. der physikalisch erreichbaren Ports machen.

An Port 1 hängt ein Access Point (A), welcher eine Punkt zu Punkt Verbindung aufbaut. Die Gegenseite (B) hängt natürlich an einem anderen Switch.

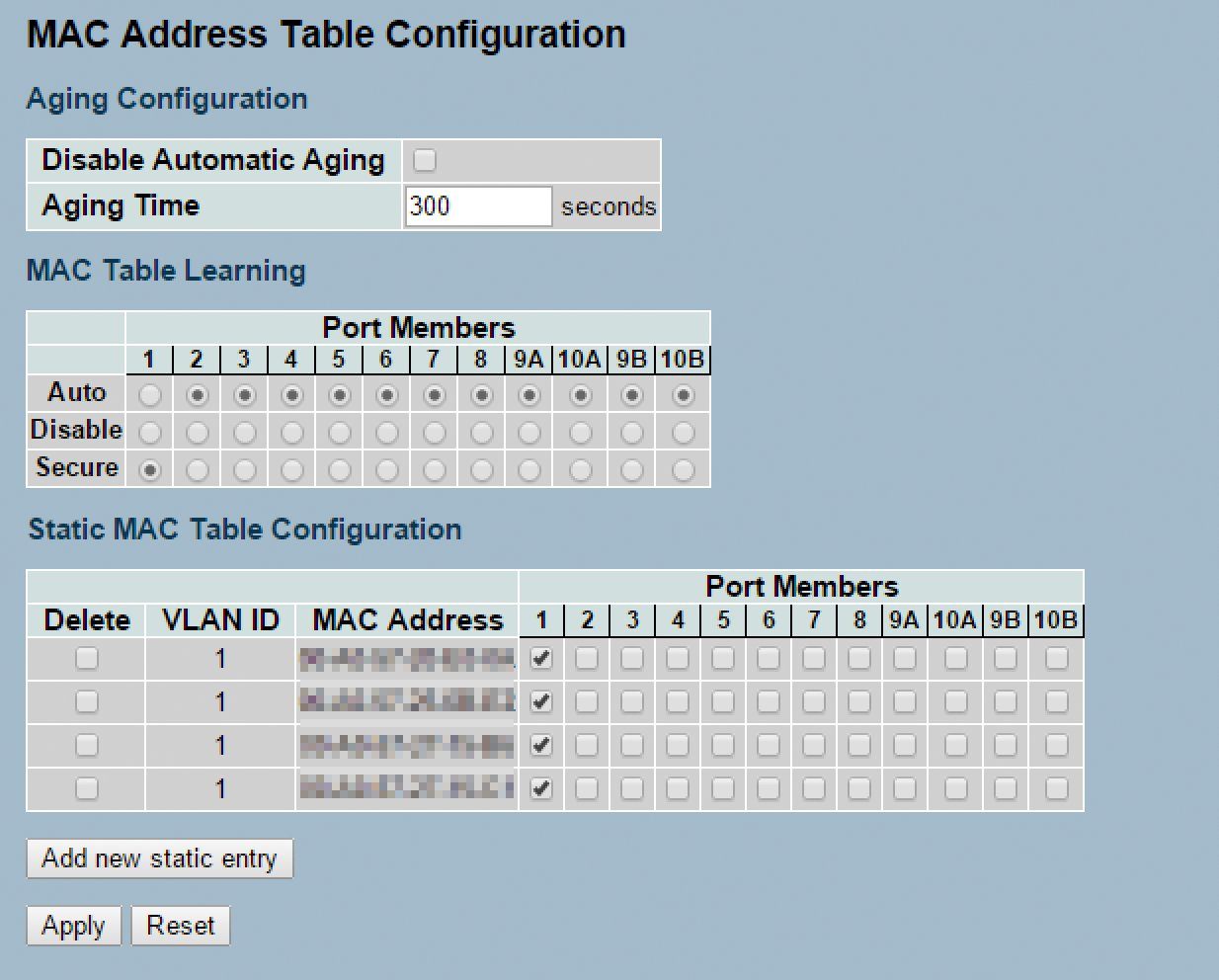

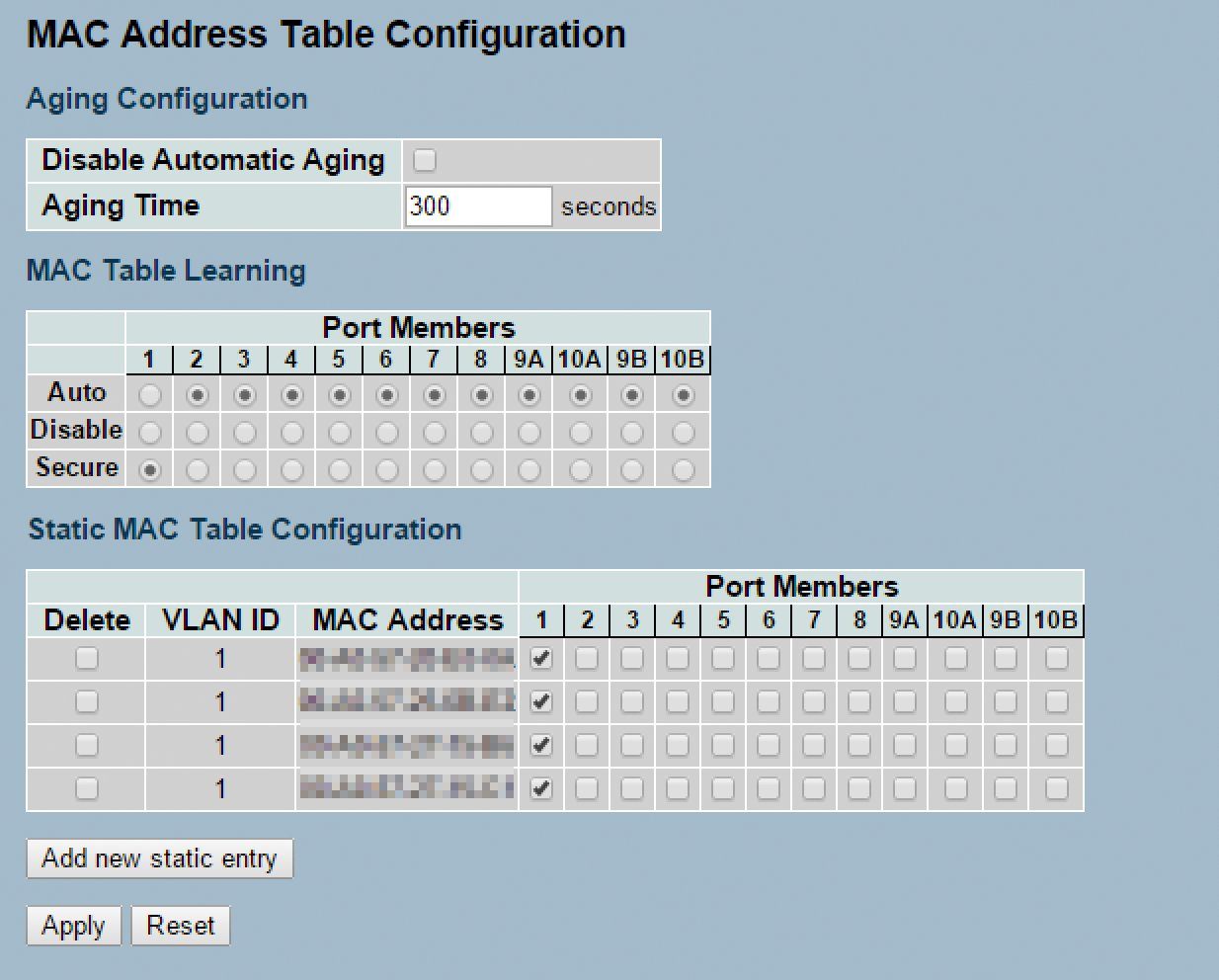

In der "MAC Adress Table Configuration" habe ich die 4 MAC Adresse - die beiden Access Points und die beiden Switche eingetragen, damit ich noch eine Verbindung bekomme.

Leider reichte die MAC Adresse des Access Points A nicht aus. Warum ist das so?

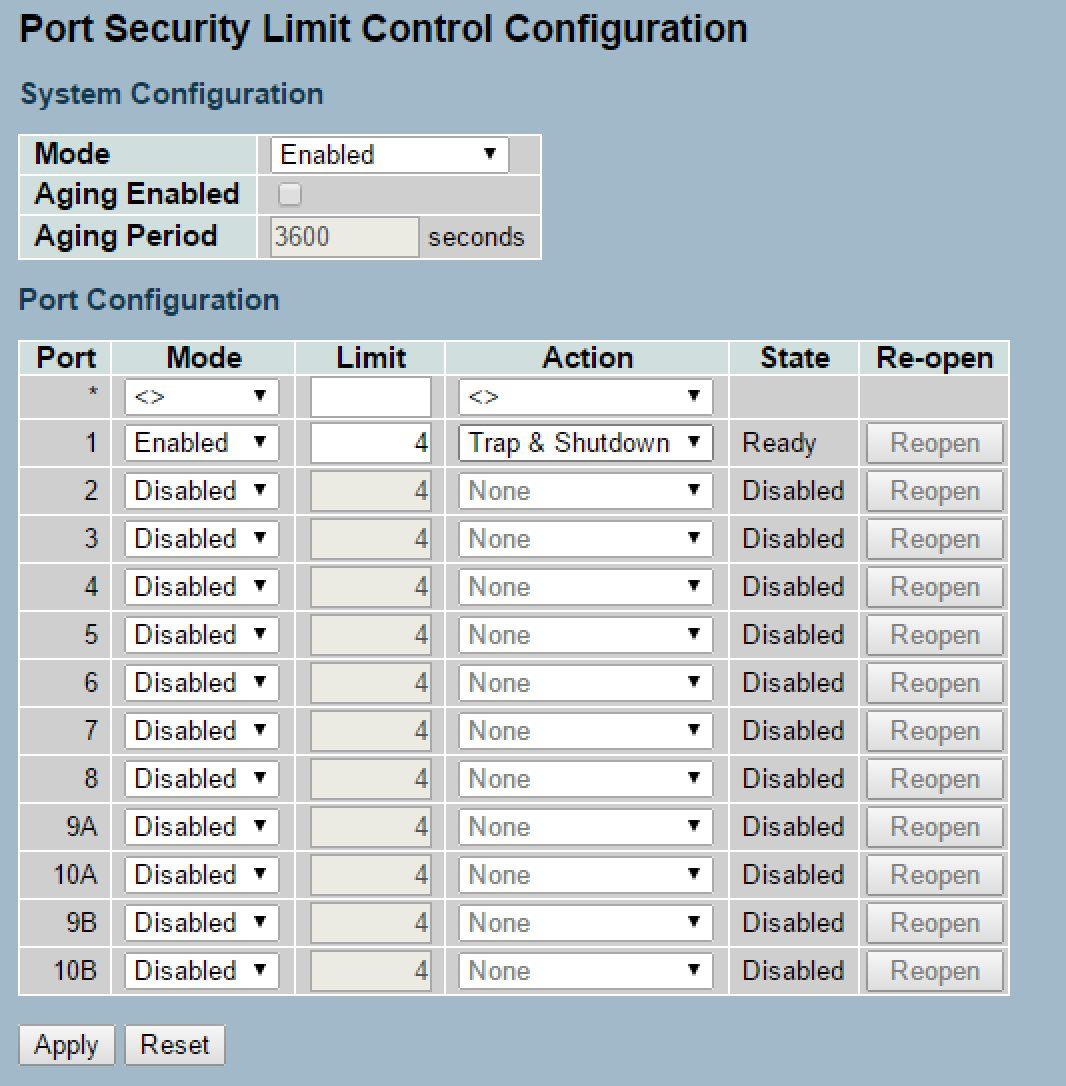

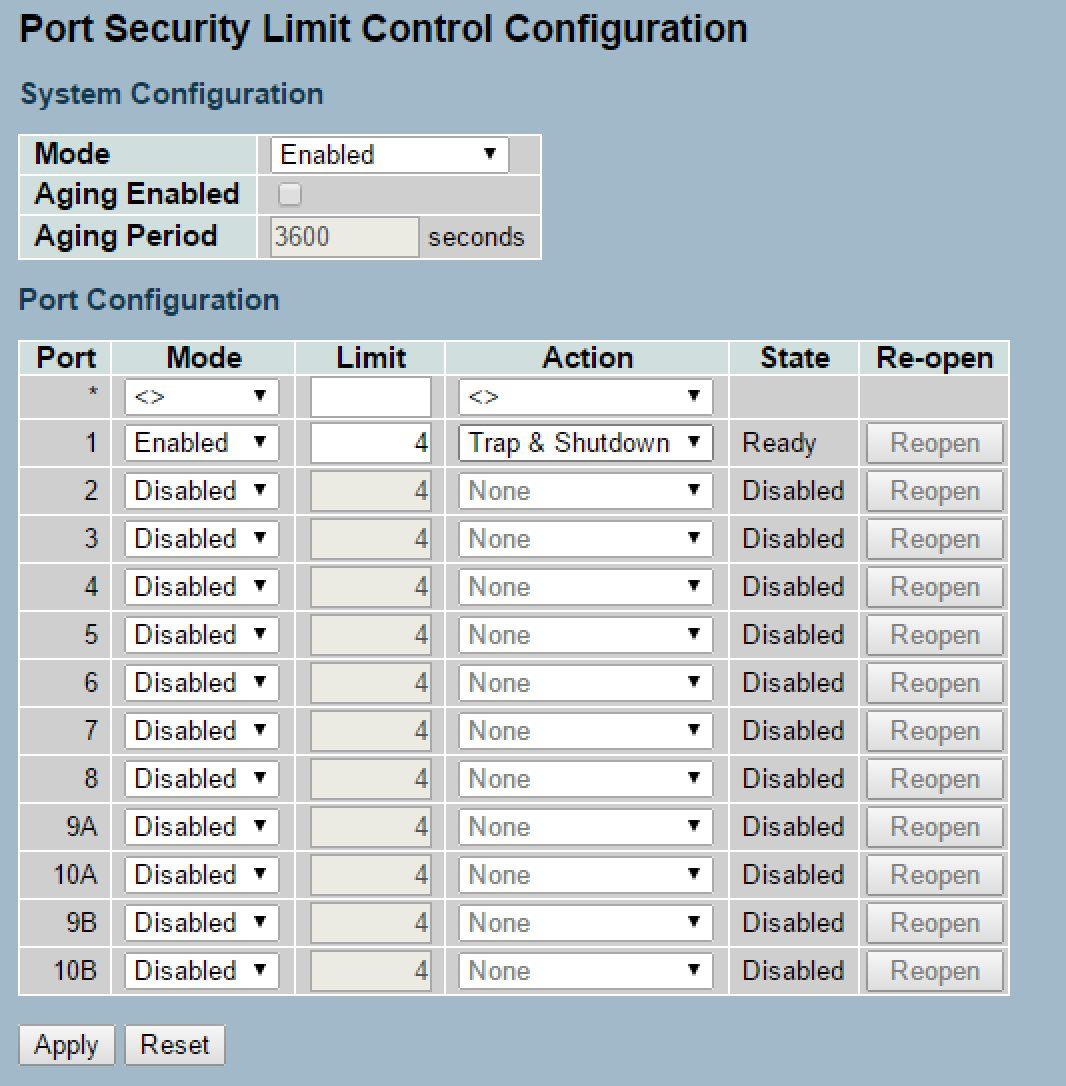

Da MAC Adresse natürlich massenhaft gefälscht werden können, habe ich folgende Einstellungen vorgenommen:

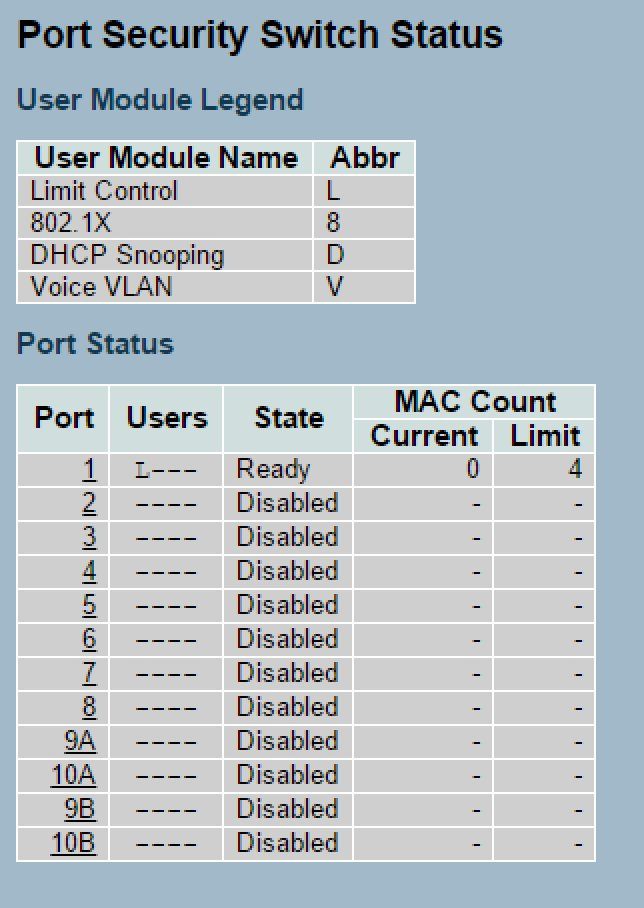

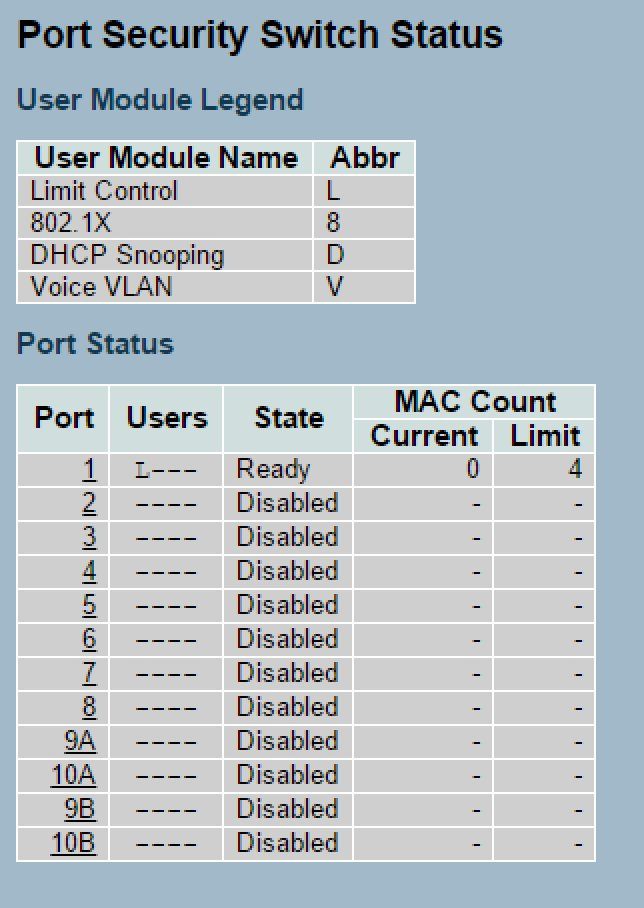

Der Status sagt mir allerdings etwas von "Current = 0" an Port 1

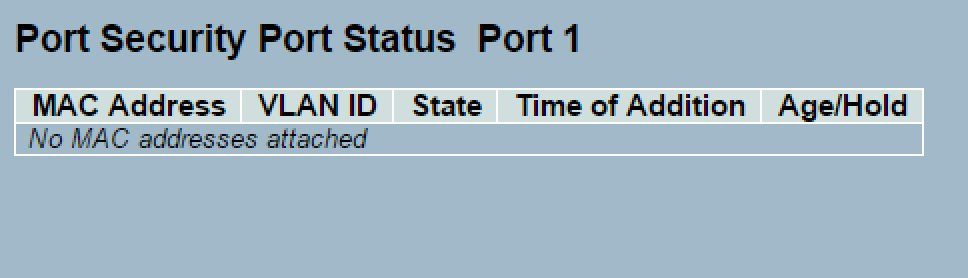

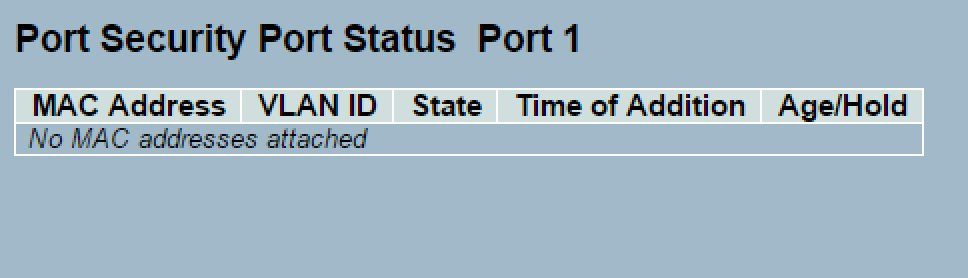

Ebenfalls ist hier nichts aufgeführt:

Irgendwas sagt mir, dass das Ganze noch nicht richtig konfiguriert ist. Kann mir jemand sagen was geändert werden müsste bzw. welche Einstellungen vorgenommen werden sollten, um das ganze ein wenig sicherer zu machen?

Vielen Dank!

nun bin ich auch endlich mal registriert hier.

Ich würde gerne einen Lancom Switch etwas sicherer bzgl. der physikalisch erreichbaren Ports machen.

An Port 1 hängt ein Access Point (A), welcher eine Punkt zu Punkt Verbindung aufbaut. Die Gegenseite (B) hängt natürlich an einem anderen Switch.

In der "MAC Adress Table Configuration" habe ich die 4 MAC Adresse - die beiden Access Points und die beiden Switche eingetragen, damit ich noch eine Verbindung bekomme.

Leider reichte die MAC Adresse des Access Points A nicht aus. Warum ist das so?

Da MAC Adresse natürlich massenhaft gefälscht werden können, habe ich folgende Einstellungen vorgenommen:

Der Status sagt mir allerdings etwas von "Current = 0" an Port 1

Ebenfalls ist hier nichts aufgeführt:

Irgendwas sagt mir, dass das Ganze noch nicht richtig konfiguriert ist. Kann mir jemand sagen was geändert werden müsste bzw. welche Einstellungen vorgenommen werden sollten, um das ganze ein wenig sicherer zu machen?

Vielen Dank!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 309118

Url: https://administrator.de/forum/port-sicherheit-verbessern-lancom-switch-gs-23xx-309118.html

Ausgedruckt am: 31.07.2025 um 07:07 Uhr

13 Kommentare

Neuester Kommentar

Das wird so nicht klappen. Bei der MAC-Security müssen alle MAC-Adressen eingetragen sein, die auf diesem Port erwartet werden. Also der AP, der direkt am Switch angeschlossen ist und alle Geräte, die über die Funkstrecke reinkommen, also der andere AP, der Switch, alle Clients an dem Switch und irgendwelchen weiteren Switches, die daran hängen.

Port-Security (MAC-Security, EAPoL und so) funktioniert nur an Ports, an dem eine begrenzte Anzahl an Geräten angeschlossen sind. Viele Switches erlauben auch nicht mehr als 16 MAC-Adressen pro Port, wenn die Port-Security aktiviert ist.

Sicherer machen kann man es nicht, Inter-Switch-Verbindungen sollten schon durch die reine physikalische Sicherheit gesichert sein (Switch in Schrank, Schrank abgeschlossen, Schrank in Raum, Raum abgeschlossen).

Port-Security (MAC-Security, EAPoL und so) funktioniert nur an Ports, an dem eine begrenzte Anzahl an Geräten angeschlossen sind. Viele Switches erlauben auch nicht mehr als 16 MAC-Adressen pro Port, wenn die Port-Security aktiviert ist.

Sicherer machen kann man es nicht, Inter-Switch-Verbindungen sollten schon durch die reine physikalische Sicherheit gesichert sein (Switch in Schrank, Schrank abgeschlossen, Schrank in Raum, Raum abgeschlossen).

Also der AP, der direkt am Switch angeschlossen ist und alle Geräte, die über die Funkstrecke reinkommen,

Das wäre zweifelsohne richtig wenn die AP Punkt zu Punkt Verbindung als einfache Layer 2 Bridge arbeitet.Nicht aber wenn es, wie es eigentlich sinnvoll wäre, eine geroutete Verbindung ist wie sie HIER beschrieben ist.

Bei einer gerouteten Verbindung würde die einzelne Mac des APs reichen.

Als Bridge natürlich nicht, da gilt genau das was Kollege @tikayevent oben schon gesagt hat.

Leider lässt der TO uns ja im Dunkeln tappen WIE diese Verbindung realisiert ist so das man wieder nur blind raten kann

Sicher ist aber das es technischer Unsinn ist nur die AP Macs einzutragen wenn die Verbindung als Bridge realisiert ist.

Ebenso unsinnig sind die Mac Adressen des Switches die fürs Forwarding keinerlei Rolle spielen.

Hier zeigt sich eher das der TO die Funktionsweise eines Layer 2 LAN Switches nicht wirklich durchdrungen hat !

Sofern der Switch das supportet wäre so oder so eine dynmaische Mac Authentisierung mit 802.1x erheblich sinnvoller als die über den statischen Eintrag am Switch. Siehe auch Kommentar vom Kollegen @brammer

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Einstellungen gibt, welche das Ganze relativ einfach sicherer machen könnten.

Zwei Dinge die sich diametral widersprechen wie man weiss. Sicherheit und einfach sind selten leicht in Einklang zu bringen.Bei dir scheitert es ja schon am einfachen Verständnis von Layer 2 Forwarding und Mac Handling, deshalb die Probleme bei der Konfig.

Wenn du es dennoch bei Mac Security belassen willst, dann hast du eben nur die 2 Optionen:

- Mac Security am Switchport (was du aktuell umsetzt)

- Mac Security mit 802.1x und Radius

Letzteres wäre die technisch bessere Variante, da einfacher zu managen.

Nicht bekannte Mac Adressen, kann man dann z.B. vom Switch dynamisch in ein "Gummizellen" VLAN, sprich Quarantäne VLAN umlenken mit einem Captive Portal z.B. um sie nicht dumpf blocken zu müssen und der User dann nicht weiss was los ist.

Die Optionen sind da etwas "intelligenter" bei .1x als bei schlichtem statischen Mac Portmapping am Switch selber.

So oder so krankt aber alles daran das Mac Adressen frei konfigurierbar sind und jeder der die Mac kennt auch so ins Netz kommt. Ganz wasserdicht ist das also keineswegs.

Allerdings erfordert das natürlich schon einiges Netzwerk Know How was der gemeine DAU so sicher nicht mitbringt so das es schon eine gewisse Hürde ist ,wenn man es denn richtig umsetzt.

Technisch besser wäre es natürlich die P2P AP Verbindung zu routen. Allein schon wegen der Belastung des WLAN Links mit Broad- und Multicast Traffic aus beiden Netzwerksegmenten die dieser Link koppelt und dem damit verbundenen Bandbreiten- und damit Performance Verlust. Bridging ist bei sowas immer kontraproduktiv !

Mit IP Routing hat man weitaus mehr Optionen den Traffic sicherer zu machen ! Und...man erhöht und schützt gleichzeitig die Performance des Funk Links !

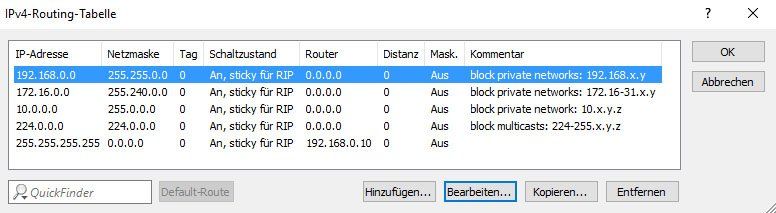

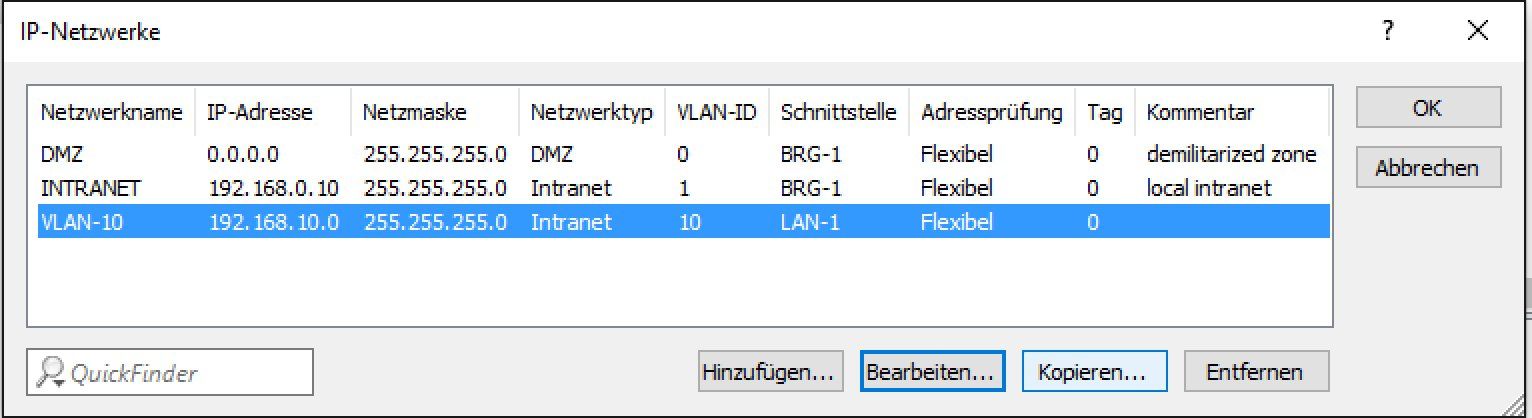

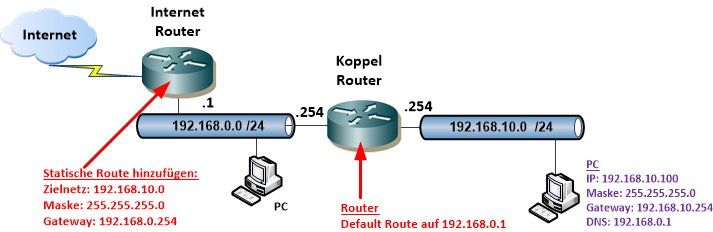

Da alles im gleichen Subnetz ist, sieht das Routing wie folgt aus:

Alle VLANs im gleichen IP Subnetzt ?? Wirklich...???Damit ist eine IP Segmentierung in VLANs und Routing technisch unmöglich. Jeder Azubi im ersten Lehrjahr weiss das Routing nur funktioniert wenn die IP Segmente (VLANs) in unterschiedlichen IP Netzen liegen.

Logisch, denn ist das nicht der Fall müsste man Bridging machen.

Deinen Routing Tabelle zeigt aber die klassischen privaten RFC 1918 IP Netze an....

de.wikipedia.org/wiki/Private_IP-Adresse

Was soll also dieser Screenshot, bzw. WAS willst du uns mit diesem sagen ??

Grundlagen wie sowas zu verstehen ist findest du in diesem Forums Tutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

und auch zum Teil hier:

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

(wurde nicht von mir konfiguriert)

Hoffentlich, denn das ist ziemlicher Blödsinn und eher eine Accessliste die Private IP Netze (RFC 1918) filtert hat aber mit Routing nicht das Geringste zu tun !!Lies das obige Tutorial, dann weisst du auch warum !

Was müsste denn alles geroutet werden, wenn ich auf der einen Seite des APs ein Netz 192.168.10.0/24 aufbauen würde und auf der anderen Seite das Netzt 192.168.0.0/24 bestehen bleibt.

Na ja die Antwort ist in der Frage selber....Das 192.168.0.0 /24 IP Netz und das 192.168.10.0 /24 IP Netz. Der Router macht das automatisch, da die beiden Netze ja direkt an ihm angeschlossen sind. Eigentlich kinderleicht...

Grundlagen zum Routing zw. 2 IP Netzen findest du auch hier:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Das sollte eigentlich alle deine Fragen zu dem Thema beantworten ?!

Da sich das Ganze IP4-Routing Tabelle nennt, bin ich davon ausgegangen, dass hier die Routen in andere Netze konfiguriert werden.

Yepp, generell ist das auch so.Für direkt angeschlossense IP netze musst du aber natürlich logischerweise keine Routen eintragen, denn die "kennt" der Router ja da sie ja direkt an ihm dranhängen.

Statische oder auch dynamische Routen bedarf es natürlich nur für IP Netze die über andere Router als den lokalen erreichbar sein müssen.

Ziel ist es nun mehrere kleine VLANs mit den L2 Switches aufzubauen, welche auch einen DHCP Relay unterstützen.

Ein Klassiker.Alles was man dazu wissen muss findet man in diesem Grundlagen Tutorial:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

oder auf VLANs bezogen hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

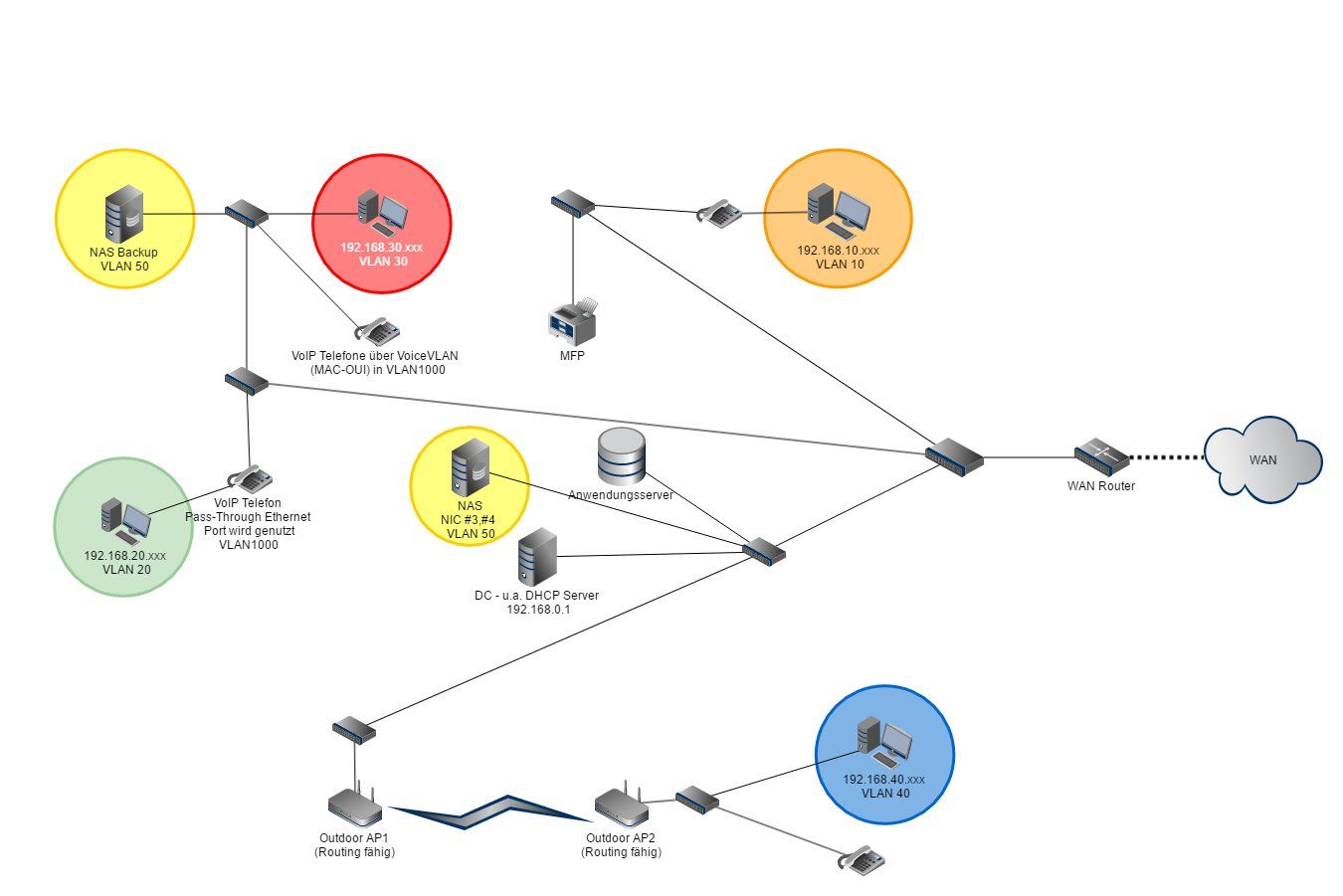

Würde dann eine solche Eintragung beim WAN Router reichen

Um das genau beantworten zu können wäre es hilfreich wenn du mal eine kleine Topologie Zeichnung hier posten würdest.Du kannst aber im oben zuerst angegebenen Turorial sehen wie es geht.

Wenn du einen kleinen Router hast der beide Netze routet und in einem der beiden Netze den Internet Router. dann bekommt der Koppelrouter einen default Route (0.0.0.0 /0) auf den Internet Router.

Und der Internet Router eine statische Route auf das Zielnetz hinter dem Koppelrouter was er über diesen erreicht.

So sähe das dann korrekt aus:

Müssen nun alle Subnets in den L3-fähigen WAN Router, sowie Access Points eingetragen werden,

Nein !Denn wie du selber deiner eigenen Zeichnung entnehmen kannst sind die ja alle lokal angeschlossen dort !

Wozu also Routen ? Der WAN Router "kennt" ja alle Subnetze damit wie oben ja mehrfach erklärt.

Lediglich eine Default Route zum ISP ist erforderlich.

Oder kann man dies besser mit dem Windows Server bewerkstelligen?

Nein, natürlich nicht ! Was hat ein Server mit IP Routing zu tun...??welche anhand der OUI die Komponenten in ein VLAN( ID 1000) packt

Das ist sinnfrei und solltest du besser mit LLDP med machen wenn deine telefone und Switches sowas können. Sollte eigentlich, denn das können heutzutage billigste China Smartswitches schon.Nur wenn das partout nicht geht kannst du es so lösen.

Das klappt natürlich auch an einem einzigen Port wenn du einen guten .1x fähigen Switch hast.