Proxmox - PFSense - WAN langsam

Hallo zusammen,

ein etwas schwer zu erklärendes Problem, was sich deshalb auch schwer googeln lässt.

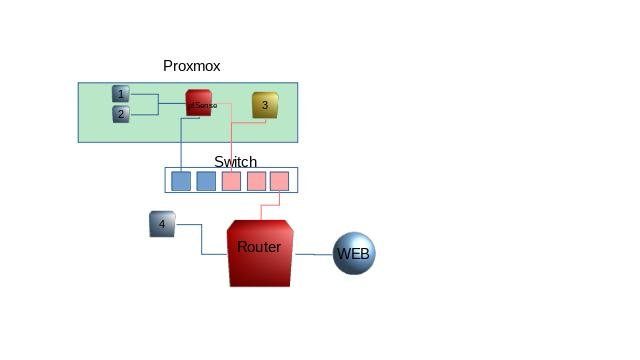

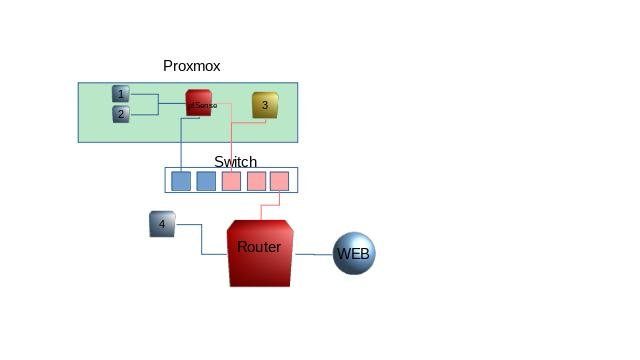

Vereinfacht dargestellt, sieht der logische Netzwerkplan folgendermaßen aus.

An einem Layer2-Switch mit zwei VLAN's (intern = blau, DMZ = rot) hängt ein Proxmox Server mit jeweils einer Netzwerkkarte in jedem VLAN

An einem Layer2-Switch mit zwei VLAN's (intern = blau, DMZ = rot) hängt ein Proxmox Server mit jeweils einer Netzwerkkarte in jedem VLAN

VM 1 und 2 verwenden die virtuelle PFSense Instanz als Gateway

VM 3 hängt in der DMZ. Gateway ist der Router

PC 4 hängt direkt am LAN Port vom Router (Gateway ebenfalls der Router)

Folgende Situation (getestet mit iperf3 )

LAN Geschwindigkeit zwischen 1,2,3,4,PFSense,Proxmox im Gigabit-Bereich, also OK

WAN Geschwindigkeit von allen Rechnern außer Nr. 4 zwischen 1Mbit und maximal 15Mbit (200Mbit Kabel DSL Leitung)

PC 4 hat die vollen 200Mbit.

Stecke ich PC4 vom Router auf Switch DMZ Vlan (rot), 200Mbit.

Stecke ich PC4 vom Router auf Switch intern (blau), 1-15Mbit. (Gateway ist dann PFSense)

Laut Internetrecherche gibt es tatsächlich Probleme mit virtualisierten PFSense unter Proxmox. Das würde die Geschwindigkeit von VM1 und VM2 erklären.

Warum ist aber VM3 ebenfalls beeinträchtigt, obwohl VM3 nichts mit PFSense zu tun hat?

Alle Lösungsansätze, die ich gefunden habe, habe ich bereits ausgeschlossen.

- Hardware Checksum Offloading im PFSense aktiviert.

- MTU am Router bzw. am DMZ Interface am Proxmox angepasst.

- Switchmodell gewechselt.

- LAN Karte im Proxmox ersetzt.

- Router auf Werkseinstellungen gesetzt

- keine Traffic-Limits und kein QoS an der Firewall gesetzt

Nach meinem Verständnis kann es weder am Proxmox, noch am Switch liegen. Bspw. zwischen VM1 und PC4 über die PFSense ist die Geschwindigkeit mit 1Gbit ja OK.

Lediglich die Internetgeschwindigkeit ist beeinträchtigt.

Ich bin für jede Idee dankbar.

ein etwas schwer zu erklärendes Problem, was sich deshalb auch schwer googeln lässt.

Vereinfacht dargestellt, sieht der logische Netzwerkplan folgendermaßen aus.

VM 1 und 2 verwenden die virtuelle PFSense Instanz als Gateway

VM 3 hängt in der DMZ. Gateway ist der Router

PC 4 hängt direkt am LAN Port vom Router (Gateway ebenfalls der Router)

Folgende Situation (getestet mit iperf3 )

LAN Geschwindigkeit zwischen 1,2,3,4,PFSense,Proxmox im Gigabit-Bereich, also OK

WAN Geschwindigkeit von allen Rechnern außer Nr. 4 zwischen 1Mbit und maximal 15Mbit (200Mbit Kabel DSL Leitung)

PC 4 hat die vollen 200Mbit.

Stecke ich PC4 vom Router auf Switch DMZ Vlan (rot), 200Mbit.

Stecke ich PC4 vom Router auf Switch intern (blau), 1-15Mbit. (Gateway ist dann PFSense)

Laut Internetrecherche gibt es tatsächlich Probleme mit virtualisierten PFSense unter Proxmox. Das würde die Geschwindigkeit von VM1 und VM2 erklären.

Warum ist aber VM3 ebenfalls beeinträchtigt, obwohl VM3 nichts mit PFSense zu tun hat?

Alle Lösungsansätze, die ich gefunden habe, habe ich bereits ausgeschlossen.

- Hardware Checksum Offloading im PFSense aktiviert.

- MTU am Router bzw. am DMZ Interface am Proxmox angepasst.

- Switchmodell gewechselt.

- LAN Karte im Proxmox ersetzt.

- Router auf Werkseinstellungen gesetzt

- keine Traffic-Limits und kein QoS an der Firewall gesetzt

Nach meinem Verständnis kann es weder am Proxmox, noch am Switch liegen. Bspw. zwischen VM1 und PC4 über die PFSense ist die Geschwindigkeit mit 1Gbit ja OK.

Lediglich die Internetgeschwindigkeit ist beeinträchtigt.

Ich bin für jede Idee dankbar.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 629342

Url: https://administrator.de/forum/proxmox-pfsense-wan-langsam-629342.html

Ausgedruckt am: 31.07.2025 um 04:07 Uhr

13 Kommentare

Neuester Kommentar

Welche Netzwerkkarten sind hardwareseitig verbaut? Bei Realtek Karten hast Du das Problem dann schon gefunden. Ich hatte ein ähnliches Problem. Ich habe meine Sophos dann (nach ellenlangen Diskussionen hier im Forum) von einem virtuellen auf einen physischen Rechner umgezogen und das Problem hat sich erledigt. Dieser hat auch zwei Intel Karten.

Will sagen -> Firewall: immer Hardware. Allerdings wirst Du hier einige finden, die Dir das Gegeteil sagen. Probier´s einfach aus und mach Dir dann selber ein Bild. Irgendein alter Rechner wird ja wohl aufzutreiben sein.

🖖

Will sagen -> Firewall: immer Hardware. Allerdings wirst Du hier einige finden, die Dir das Gegeteil sagen. Probier´s einfach aus und mach Dir dann selber ein Bild. Irgendein alter Rechner wird ja wohl aufzutreiben sein.

🖖

Schleifst du das Netzwerk von VM1 und 2 oben durch eine Bridge auf der pfSense oder ist die Zeichnung nur falsch das das Netz direkt über die NIC auf dem Switchport (blau) endet und nicht als "Bridge Durchlauferhitzer" durch die Firewall ?

Letzteres wäre dann ein fataler Designfehler des vSwiches.

Ein ähnliches_Design rennt auf einem VmWare ESXi an einer 100Mbit VDSL FritzBox im Wirespeed. Hier noch mit der zusätzlichen "Erschwernis" das der gesamte Traffic über einen gemeinsam gesharten tagged Uplink geht was bei dir ja durch die NIC Trennung nicht der Fall ist.

An einer virtualisierten pfSense liegt es also generell auch nicht...

Letzteres wäre dann ein fataler Designfehler des vSwiches.

Ein ähnliches_Design rennt auf einem VmWare ESXi an einer 100Mbit VDSL FritzBox im Wirespeed. Hier noch mit der zusätzlichen "Erschwernis" das der gesamte Traffic über einen gemeinsam gesharten tagged Uplink geht was bei dir ja durch die NIC Trennung nicht der Fall ist.

An einer virtualisierten pfSense liegt es also generell auch nicht...

Na ja jeder der das sieht intepretiert es ja so das das das interne Netz der VMs über ein drittes Interface der pfSense auf den Switch geht. Da die pfSense auch Bridging supportet würde man es immer so sehen. Bridgen auf der FW passiert immer in Software was die lahme Verbindung erklären würde wäre das der Fall.

Es wäre eindeutiger für die Community wenn du vielleicht die beiden vSwitches intern als beschriftete extra Klötze dargestellt hättest wo die "Beine" der beiden VMs und der Firewall dranhängen.

Für Außenstehende ist die Zeichnung etwas verwirrend.

Aber in der Tat wurscht wenn man's denn weiß.

Es wäre eindeutiger für die Community wenn du vielleicht die beiden vSwitches intern als beschriftete extra Klötze dargestellt hättest wo die "Beine" der beiden VMs und der Firewall dranhängen.

Für Außenstehende ist die Zeichnung etwas verwirrend.

Aber in der Tat wurscht wenn man's denn weiß.