Reduzierung CPU-Load im L3 Switch

Guten Abend,

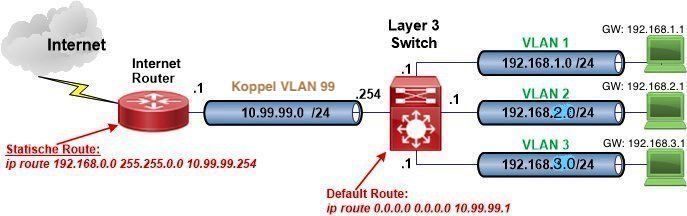

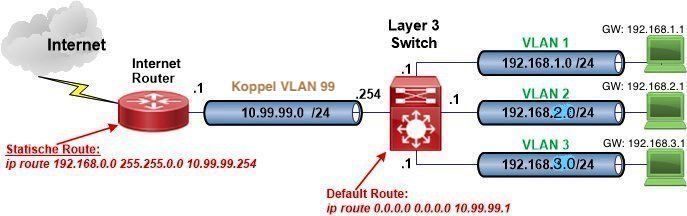

ich habe seit ca. einem Jahr ein L3-Konzept nach Vorlage von acqui zu Hause realisiert.

Eine pfSense routet ins Internet.

Nun geht es darum, die CPU-Load auf dem L3-Switch zu reduzieren:

Der hier zum Einsatz kommende Mikrotik CRS328 routet die VLAN intern und kommt aufgrund der schwachen CPU an seine Grenzen.

Bei hoher Datennutzung erreicht die CPU nicht selten mal 60-70% Load.

Das führt wiederum zu Wärmeproblemen im Rack, die ich mit Kühlung nicht lösen kann.

Meine Frage:

Lässt sich das bestehende Design ändern, so dass sich die Load auf dem L3-Switch verringern lässt?

Oder braucht es schlicht stärkere Hardware?

Ich bin angetan von den IPU-Board von NRG Systems.

Am liebsten würde ich eine zweite pfSense fürs Inter-VLAN-Routing einsetzen.

Allerdings gibts die IPU-Boards als 19er Rack nur mit maximal 6 Ports.

Könnte man ja auf die Idee kommen, davon 3x im Stack zu verwenden.

Aber soll das wirklich die Lösung sein?

Anders gefragt:

Welchen L3-Switch könntet Ihr empfehlen, der im L3-Routing guten Durchsatz und selbst bei hoher Nutzung niedrige CPU-Load bietet?

Ich freue mich auf Meinungen und Empfehlungen.

Viele Grüße

ich habe seit ca. einem Jahr ein L3-Konzept nach Vorlage von acqui zu Hause realisiert.

Eine pfSense routet ins Internet.

Nun geht es darum, die CPU-Load auf dem L3-Switch zu reduzieren:

Der hier zum Einsatz kommende Mikrotik CRS328 routet die VLAN intern und kommt aufgrund der schwachen CPU an seine Grenzen.

Bei hoher Datennutzung erreicht die CPU nicht selten mal 60-70% Load.

Das führt wiederum zu Wärmeproblemen im Rack, die ich mit Kühlung nicht lösen kann.

Meine Frage:

Lässt sich das bestehende Design ändern, so dass sich die Load auf dem L3-Switch verringern lässt?

Oder braucht es schlicht stärkere Hardware?

Ich bin angetan von den IPU-Board von NRG Systems.

Am liebsten würde ich eine zweite pfSense fürs Inter-VLAN-Routing einsetzen.

Allerdings gibts die IPU-Boards als 19er Rack nur mit maximal 6 Ports.

Könnte man ja auf die Idee kommen, davon 3x im Stack zu verwenden.

Aber soll das wirklich die Lösung sein?

Anders gefragt:

Welchen L3-Switch könntet Ihr empfehlen, der im L3-Routing guten Durchsatz und selbst bei hoher Nutzung niedrige CPU-Load bietet?

Ich freue mich auf Meinungen und Empfehlungen.

Viele Grüße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2862277727

Url: https://administrator.de/forum/reduzierung-cpu-load-im-l3-switch-2862277727.html

Ausgedruckt am: 23.07.2025 um 18:07 Uhr

50 Kommentare

Neuester Kommentar

Nun geht es darum, die CPU-Load auf dem L3-Switch zu reduzieren:

Weniger Daten "durchschieben" oder stärkeren Layer3 Switch mit stärkerer CPU.Wird aber auch meistens lauter und setzt mehr Wärme ab.

Lässt sich das bestehende Design ändern, so dass sich die Load auf dem L3-Switch verringern lässt?

EInen zweiten Switch eventuell?Oder braucht es schlicht stärkere Hardware?

Wäre dann aber eine Tausch 1:1 und ein stärkerer Switch das auch meist lauter und/oder wärmer ist/word.D-Link DGS-1250-28XMP, 28-Port Layer 2/3 Smart Managed PoE Gigabit Switch (24 x 10/100/1000 Mbit/s BaseT PoE+ Port, 4 x 10G SFP+ Slot, 370W PoE-Kapazität, 19" Metallgehäuse) ~750 €

Wäre jetzt eine Möglichkeit die mir ein fällt.

Dobby

Aber soll das wirklich die Lösung sein?

Nein! Wenn, dann machst du das immer mit einem LACP LAG. Siehe HIER.Oder... du nutzt Hardware Offloading auf deinem L3 Switch.

Welche RouterOS-Version ist denn im Einsatz?

L3 hw-offliad aktiv? Nocht (nur) auf den Ports, sondern im Switch-Menue:

Mikrotik CRS NAT-Performance

Wie viele Clients sind denn üblicher Weise in Deinem Netzwerk gleichzeitig aktiv?

L3 hw-offliad aktiv? Nocht (nur) auf den Ports, sondern im Switch-Menue:

Mikrotik CRS NAT-Performance

Wie viele Clients sind denn üblicher Weise in Deinem Netzwerk gleichzeitig aktiv?

Aber zufrieden bin ich damit trotzdem nicht.

Ein Kunde, der "fühlt", ist natürlich König ABER selbst unter "Last" sind 30-40% Prozessorleistung dauerhaft(!) nicht genutzt. Man könnte auch sagen, der Prozessor ist NIE ausgelastet und damit überdimensioniert Am Ende wirste feststellen, dass auch bei anderen Herstellern die Leistung nicth vom Himmel fällt. Mehr Leistung, mehr Strom, mehr Hitze, ... PUNKT!

Ich hatte ne SW-Version, die hat in den letzten Wochen schon im Leerlauf über 50% Last produziert. War ein CRS326 mit dem selben Prozessor-Setup. Mach evtl. mal nen Backup der Einstellungen und teste eine "Testing-Version" von RouterOS. Gerade an der Verteilung der Arbeitslast auf die verschiedenen internen Prozessoren wird immer mal wieder rumgespielt (siehe mikrotik.com/download/changelogs/testing-release-tree )

Zum LACP/LAG: Zwischen L3-Switch und Router

Das war dafür gemeint wenn du den MT Switch NUR im Layer 2 Mode betreibst und das Routing komplett mit der vorhandenen Firewall machst.Dient in einem angedachten L2 Konzept dazu den lokalen VLAN Routing Traffic der dann zw. den VLANs und ins Internet geht über die Firewall aufzuteilen. Es war nicht auf das jetzige L3 Desing bezogen.

Du kannst die Performance Unterschiede ja selber auch einmal simulieren indem du innerhalb eines VLANs einmal eine iPerf3 Messung zw. 2 Client vornimmst und einmal via L3. Das kannst du dann testweise einmal über einen VLAN und L3 gesetzten Switch machen und einmal über ein reines L2 Switch Setup und VLAN Routing über die vorhandene FW via Trunk.

Interessant wäre dann auch einmal eine Messung im reinen Routing Mode des Switches. Also ganz ohne VLANs und wo du die die Netz IP Adressen direkt auf die physischen Interfaces legst.

Damit hast du dann einmal 3 verlässliche und wirklich wasserdichte Durchsatz Messwerte was dein Switch so in den 3 unterschiedlich möglichen Modi überhaupt in der Lage ist durchzuschieben.

Ist eine deutlich sinnvollere Basis für eine Designplanung als im freien Fall zu raten.

Ohne Poe ist die maximale Leistungsaufnahme ca 40 Watt. Im Idle ca 25 Watt.

Gucke dir Mal das Block Diagramm des Gerätes an, vielleicht hast du nicht ganz optimal gepachted. Das Gerät ist intern eher ungünstig organisiert.

Bei welcher Situation kommst du auf 50%+ CPU?

Und warum soll die CPU nicht tendenziell unter Last sein, wenn es was zu tun gibt?

Gucke dir Mal das Block Diagramm des Gerätes an, vielleicht hast du nicht ganz optimal gepachted. Das Gerät ist intern eher ungünstig organisiert.

Bei welcher Situation kommst du auf 50%+ CPU?

Und warum soll die CPU nicht tendenziell unter Last sein, wenn es was zu tun gibt?

Hi,

vielleicht konkretisieren wir das noch mal:

Seit RouterOS 7 ist aber, wie die Kollegen @aqui und @Visucius schon korrekt hervorheben, L3HW-Offloading möglich. Allerdings nicht für jedes Setup.

Wenn es nicht um geile neue HW geht, sondern um Administration, solltest Du vielleicht schauen, ob Du das mit L3HW-Offloading nicht hinbekommst. Ein Admin, der eine neue HW kauft, nur weil er ein genügendes Feature der bestehenden HW nicht konfiguriert bekommt? Muss ich nichts zu sagen. Außer: Das führt oft dann zum nächsten Konfig-Problem.

Diese Aussage

Selbst wenn Du das korrekt nach Manual gemacht hast

scheint es ja nicht zu funktionieren, was evtl. an nicht unterstützen Konfig-Parametern liegen könnte (Firewall? NAT?), so dass der Traffic eben doch bei der CPU landet.

Vielleicht postest Du mal einen Export, vielleicht klärt das was auf.

Viele Grüße, commodity

Edit: Hier ist noch ein Beitrag aus dem MT-Forum, der sich mit der Materie und einigen (noch-)Unverträglichkeiten beschäftigt. Der 328 wird da mehrfach erwähnt: forum.mikrotik.com/viewtopic.php?t=183823

vielleicht konkretisieren wir das noch mal:

ich habe seit ca. einem Jahr ein L3-Konzept nach Vorlage von acqui zu Hause realisiert.

Das war seinerzeit mit einem 328 kaum eine gute Idee. Bis zu RouterOS 7.x waren die CRS keine richtigen Layer3-Switche und auch heute ist das fraglich. Ergebnis:Der hier zum Einsatz kommende Mikrotik CRS328 routet die VLAN intern und kommt aufgrund der schwachen CPU an seine Grenzen.

So weit also: Falsches Konzept. Hier wäre das von Dir aktuell angedachte Layer2-Konzept die richtige Wahl gewesen.Seit RouterOS 7 ist aber, wie die Kollegen @aqui und @Visucius schon korrekt hervorheben, L3HW-Offloading möglich. Allerdings nicht für jedes Setup.

Bei hoher Datennutzung erreicht die CPU nicht selten mal 60-70% Load.

Was klar bedeutet, dass Du L3HW-Offloading nicht nutzt bzw. das für Deine Konfig nicht funktioniert.Lässt sich das bestehende Design ändern, so dass sich die Load auf dem L3-Switch verringern lässt?

Natürlich lässt es das: L3HW-Offloading korrekt einrichten. Oder, Du hast es selbst schon angesprochen: Auch ein Layer2-Konzept mit vernünftigem Router löst das sofort.Ich bin angetan von den IPU-Board von NRG Systems.

Nette Geräte, aber hier m.E. verfehlt. Du hast am 328 SFP+. Das genutzt um einen kleinen Mikrotik-Router über SFP+ mit 10Gbit/s anzubinden (4011, 5009) und das Routing flutscht mit Gbit-Speed und mehr für ein Bruchteil des Aufwandes für eine IPU (die aber noch andere Sachen könnte). Ich habe mit dem Setup nur bis 2Gbit/s getestet, 7 oder 8 sollten aber drin sein. Auch die PfSense als Router auf dem APU (?) würde den Switch entlasten. Wie schnell, weiß ich nicht.Wenn es nicht um geile neue HW geht, sondern um Administration, solltest Du vielleicht schauen, ob Du das mit L3HW-Offloading nicht hinbekommst. Ein Admin, der eine neue HW kauft, nur weil er ein genügendes Feature der bestehenden HW nicht konfiguriert bekommt? Muss ich nichts zu sagen. Außer: Das führt oft dann zum nächsten Konfig-Problem.

Diese Aussage

Ja, der HW-Offload ist gesetzt.

Auf allen Ports in auf der Bridge und auch im Switch-Menu.

ist noch etwas dünn. Unterscheide: Bridge-HW-Offloading <-> L3HW-OffloadingAuf allen Ports in auf der Bridge und auch im Switch-Menu.

Selbst wenn Du das korrekt nach Manual gemacht hast

/interface/ethernet/switch set 0 l3-hw-offloading=yes

/interface/ethernet/switch/port set [find] l3-hw-offloading=yesVielleicht postest Du mal einen Export, vielleicht klärt das was auf.

Viele Grüße, commodity

Edit: Hier ist noch ein Beitrag aus dem MT-Forum, der sich mit der Materie und einigen (noch-)Unverträglichkeiten beschäftigt. Der 328 wird da mehrfach erwähnt: forum.mikrotik.com/viewtopic.php?t=183823

Die pfSense hat einen i5 verbaut und jede Menge Power.

Das hätte man mal zuerst wissen sollen! Das würde dann auch noch Sinn machen!Dobby

Die pfSense hat einen i5 verbaut und jede Menge Power.

Dann brauchst Du ja definitiv nichts neues. Bist bei allen Lösungen dann aber natürlich auf den Leitungsdurchsatz zum Router beschränkt. Deshalb mache ich das vorzugsweise über SFP+. Kannst aber auch mit mehreren Ports und/oder Bonding arbeiten.Und wahrscheinlich verrätst Du uns später noch, dass Deine I5-Sense eine SFP+ -Karte eingebaut hat

Offloading über Fasttrack Verbindungen

Mir ist allerdings auch nicht klar, warum man am Switch Fasttrack macht. Ein Switch ist ja nun definitiv keine Firewall. Kann es sein, dass Du Deinen Switch überforderst und Dich dann über CPU-Last wunderst? RouterOS ist nicht dafür da, auf jedem Gerät alles zu machen, nur weil es das vom Konzept her könnte.Viele Grüße, commodity

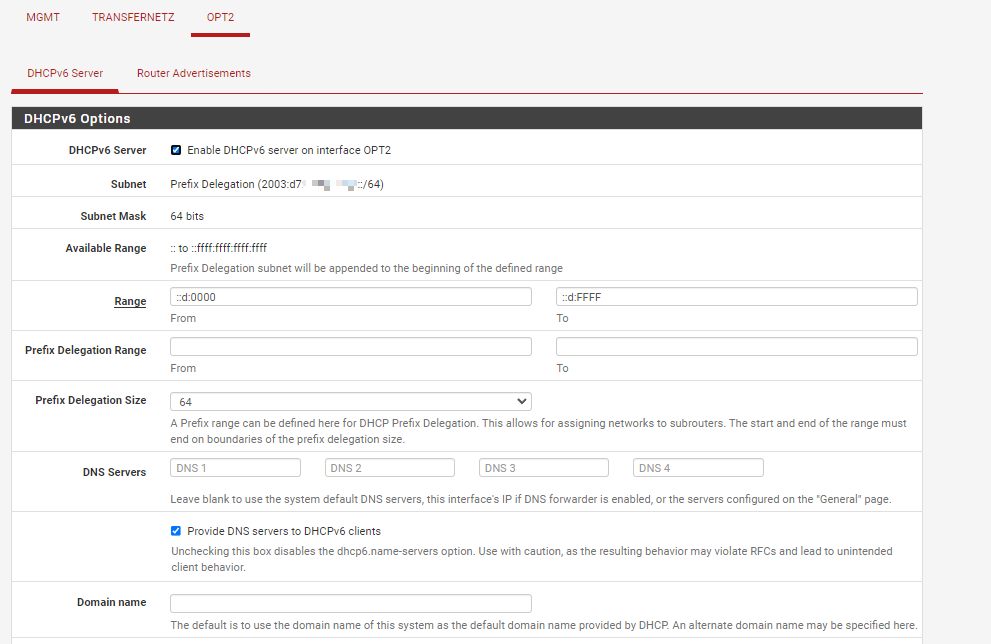

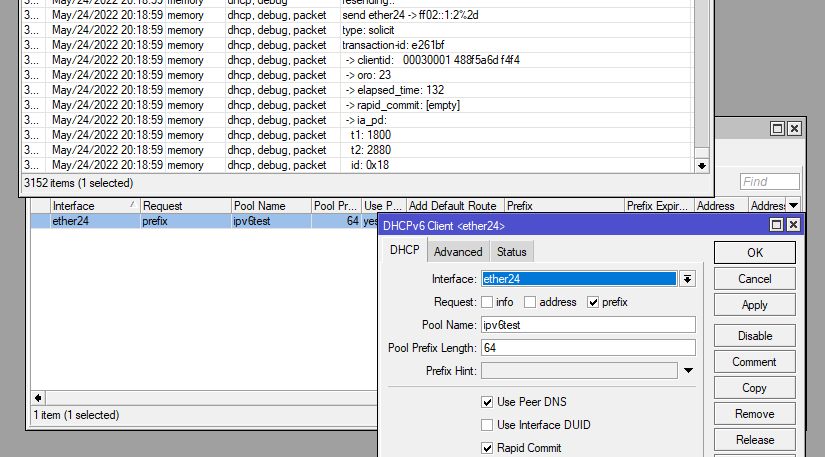

Letztlich hast du ja eine simple Router Kaskade. Was du machen kannst sind die /56er Prefixe als z.B. 58er an den Mikrotik weiterzugeben und der ordnet sie dann wieder als /64er seinen Netzen zu.

Die Kardinalsfrage ist ob der DHCPv6 Server der Firewall dynamisch gelernte Prefixe selber wieder als kleinere Prefixes weitergeben kann. Das müsste man mal probieren ob das klappt.

Die Kardinalsfrage ist ob der DHCPv6 Server der Firewall dynamisch gelernte Prefixe selber wieder als kleinere Prefixes weitergeben kann. Das müsste man mal probieren ob das klappt.

Das hast du richtig verstanden!

Es ist quasi genau wie hier beim DHCPv6 Client beschrieben nur das du dir das PPP wegdenken kannst.

Entscheident ist aber das der DHCPv6 Server der davor liegenden Firewall den gelernten Provider Prefix selber vergrößert wiederum per PD an den MT weiterleitet.

Die Herausforderung liegt also keineswegs auf dem MT sondern eher auf der Firewall.

Es ist quasi genau wie hier beim DHCPv6 Client beschrieben nur das du dir das PPP wegdenken kannst.

Entscheident ist aber das der DHCPv6 Server der davor liegenden Firewall den gelernten Provider Prefix selber vergrößert wiederum per PD an den MT weiterleitet.

Die Herausforderung liegt also keineswegs auf dem MT sondern eher auf der Firewall.

Die pfSense selber kann Prefix Delegation:

docs.netgate.com/pfsense/en/latest/services/dhcp/ipv6.html

Die zentrale Frage ist aber ob sie selber einen dynamisch per PD gelernten Prefix mit einer größeren Maske wiederum von sich aus als PD im DHCPv6 Server weitergeben kann. Die meisten Router können das nicht.

Allerdings gibt es ein Setup in Kombination mit der FritzBox wo das zumindestens auf der FritzBox geht:

altmetaller.de/ipv6-pfsense-hinter-fritzbox-6360-kabel-deutschla ...

blog.veloc1ty.de/2019/05/26/pfsense-opnsense-ipv6-delegation-fri ...

Die Frage ist also generell ob die pfSense den dynamisch gelernten Prefix selber per PD weitergeben kann. Das wurde auch oben schon mehrfach gesagt.

Supportet sie das, wie viele andere v6 Router nicht, scheitert das Vorhaben. Ggf. ist das auch der Grund warum es dafür keinerlei Anleitungen gibt.

Wenn das der Fall sein sollte hast du nur die Option das du das in der pfSense statisch machst und dann bei jedem IP Wechsel diese v6 Range manuell anpassen musst.

docs.netgate.com/pfsense/en/latest/services/dhcp/ipv6.html

Die zentrale Frage ist aber ob sie selber einen dynamisch per PD gelernten Prefix mit einer größeren Maske wiederum von sich aus als PD im DHCPv6 Server weitergeben kann. Die meisten Router können das nicht.

Allerdings gibt es ein Setup in Kombination mit der FritzBox wo das zumindestens auf der FritzBox geht:

altmetaller.de/ipv6-pfsense-hinter-fritzbox-6360-kabel-deutschla ...

blog.veloc1ty.de/2019/05/26/pfsense-opnsense-ipv6-delegation-fri ...

Die Frage ist also generell ob die pfSense den dynamisch gelernten Prefix selber per PD weitergeben kann. Das wurde auch oben schon mehrfach gesagt.

Supportet sie das, wie viele andere v6 Router nicht, scheitert das Vorhaben. Ggf. ist das auch der Grund warum es dafür keinerlei Anleitungen gibt.

Wenn das der Fall sein sollte hast du nur die Option das du das in der pfSense statisch machst und dann bei jedem IP Wechsel diese v6 Range manuell anpassen musst.

Zitat von @aqui:

Die pfSense selber kann Prefix Delegation:

docs.netgate.com/pfsense/en/latest/services/dhcp/ipv6.html

Die zentrale Frage ist aber ob sie selber einen dynamisch per PD gelernten Prefix mit einer größeren Maske wiederum von sich aus als PD im DHCPv6 Server weitergeben kann. Die meisten Router können das nicht.

Allerdings gibt es ein Setup in Kombination mit der FritzBox wo das zumindestens auf der FritzBox geht:

altmetaller.de/ipv6-pfsense-hinter-fritzbox-6360-kabel-deutschla ...

blog.veloc1ty.de/2019/05/26/pfsense-opnsense-ipv6-delegation-fri ...

Die Frage ist also generell ob die pfSense den dynamisch gelernten Prefix selber per PD weitergeben kann. Das wurde auch oben schon mehrfach gesagt.

Supportet sie das, wie viele andere v6 Router nicht, scheitert das Vorhaben. Ggf. ist das auch der Grund warum es dafür keinerlei Anleitungen gibt.

Wenn das der Fall sein sollte hast du nur die Option das du das in der pfSense statisch machst und dann bei jedem IP Wechsel diese v6 Range manuell anpassen musst.

Die pfSense selber kann Prefix Delegation:

docs.netgate.com/pfsense/en/latest/services/dhcp/ipv6.html

Die zentrale Frage ist aber ob sie selber einen dynamisch per PD gelernten Prefix mit einer größeren Maske wiederum von sich aus als PD im DHCPv6 Server weitergeben kann. Die meisten Router können das nicht.

Allerdings gibt es ein Setup in Kombination mit der FritzBox wo das zumindestens auf der FritzBox geht:

altmetaller.de/ipv6-pfsense-hinter-fritzbox-6360-kabel-deutschla ...

blog.veloc1ty.de/2019/05/26/pfsense-opnsense-ipv6-delegation-fri ...

Die Frage ist also generell ob die pfSense den dynamisch gelernten Prefix selber per PD weitergeben kann. Das wurde auch oben schon mehrfach gesagt.

Supportet sie das, wie viele andere v6 Router nicht, scheitert das Vorhaben. Ggf. ist das auch der Grund warum es dafür keinerlei Anleitungen gibt.

Wenn das der Fall sein sollte hast du nur die Option das du das in der pfSense statisch machst und dann bei jedem IP Wechsel diese v6 Range manuell anpassen musst.

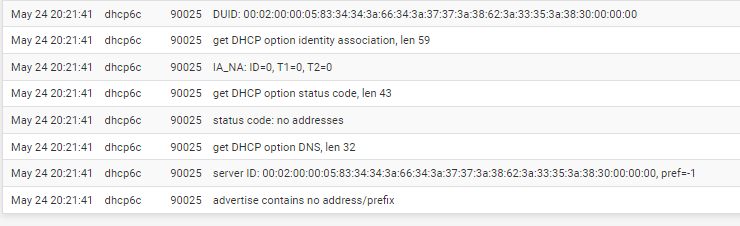

Die pfSense kann das mit "dynamischen Prefixen" (noch) nicht:

Feature #9536 Support dynamic prefix in DHCPv6 Server

Wundert mich eigentlich auch etwas, selbst ein Mikrotik erledigt das Weitergeben des dynamischen Prefixes an hintergelagerte Router mit größerem Prefix schon ewig.

Bleibt also bei der pfSense momentan nur das statische hinterlegen des aktuellen Prefixes, oder man bemüht ein Cron-Skript das den Range bei Änderung am WAN aktualisiert.

Grüße Uwe

Wenn man den folgenden Thread

forum.opnsense.org/index.php?topic=9438.0

richtig versteht dann kann zumindestens die OPNsense damit wohl umgehen.

Ein Cisco Router kann übrigens einen dynamisch gelernten Prefix auch nicht selber wieder per PD weitergeben. Nur statisch. Wäre da sicher auch mal einen Feature Request wert. 😉

forum.opnsense.org/index.php?topic=9438.0

richtig versteht dann kann zumindestens die OPNsense damit wohl umgehen.

Ein Cisco Router kann übrigens einen dynamisch gelernten Prefix auch nicht selber wieder per PD weitergeben. Nur statisch. Wäre da sicher auch mal einen Feature Request wert. 😉

Wenn es deine Anforderungen die du hast erfüllt, warum nicht?

Vorhanden auch noch ein RB3011 und auch ein CSR326 liegt hier noch rum.

Wenn dann nur der RB3011 der hat mehr Power fürs Routing/Firewall und NAT, den CSR326 kannst du mit seiner schwachbrüstigen CPU dafür vollkommen vergessen.Zitat von @mossox:

Dann wäre die Frage ja schon, wie die dynamischen Prefixe durch die pfSense geschleust werden können.

Die Sense müsste die prefixe nach diesem Gedankengang ja auch weitergeben, wo wir ggf. wieder beim Ausgangsproblem wären, oder?!

Nein. Wenn du nur reine IPv6 Konnektivität haben willst brauchst du keine PD Weitergabe an hintergelagerte Router die Ihrerseits ein Prefix weitergeben. Hier reicht das "Tracking" an den LAN/VLAN Interfaces der pfSense. So bekommt jedes Interface/vlan sein IPv6 Subnet aus dem dynamisch zugeordneten Prefix zugewiesen. Ich glaube du verwechselst hier was grundlegend.Dann wäre die Frage ja schon, wie die dynamischen Prefixe durch die pfSense geschleust werden können.

Die Sense müsste die prefixe nach diesem Gedankengang ja auch weitergeben, wo wir ggf. wieder beim Ausgangsproblem wären, oder?!

Und, wo ist jetzt das Problem? Dafür brauchst du kein nachgelagertes Prefix Delegation denn die pfSense macht ja schon aus dem globalen dynamischen Prefix 64er Subnetze die es an den LANs/vLans zur Verfügung stellt.

pfSense WAN Port auf DHCPv6 stellen, LAN/vlan Port auf "Tracking" und Interface auf WAN stellen. Intern dann per SLAAC unmananged oder DHCPv6 managed verteilen, fertig ist die IPv6 Soße.

pfSense WAN Port auf DHCPv6 stellen, LAN/vlan Port auf "Tracking" und Interface auf WAN stellen. Intern dann per SLAAC unmananged oder DHCPv6 managed verteilen, fertig ist die IPv6 Soße.

Zitat von @mossox:

Nein! Eben genau das funktioniert ja nicht.

Bei dieser Vorgehensweise werden auf den Clients (Win 10/11) nur verbindungslokale ipv6 Adressen gebildet.

Sicher funktioniert das, wenn nein dann konfigurierst du es falsch. Kann ich dir gerne zeigen.Nein! Eben genau das funktioniert ja nicht.

Bei dieser Vorgehensweise werden auf den Clients (Win 10/11) nur verbindungslokale ipv6 Adressen gebildet.

Und im Moment würde die Sense dem "LAN" das ganze ja auch höchstens über das Transfernetz zur Verfügung stellen (s.o.). Die Sense macht VLAN-mäßig rein gar nix.

VLANs haben damit ja auch erst mal nichts mit meiner oben beschriebenen Funktionsweise zu tun. Das ist absoluter Standard in einer pfSense.

Hier ist es eigentlich schön zusammengefasst: PFsense IPv6 - Was mache ich falsch ?

Zitat von @mossox:

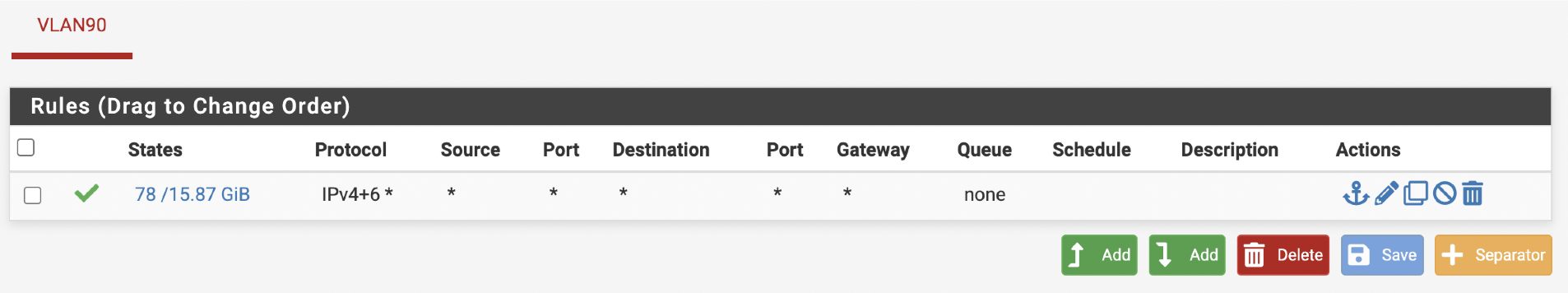

Jetzt sorgt es mich nur noch um das Sicherheitskonzept, da ja alle IPv6-fähigen Geräte direkt angreifbar von Außen sind.

Nein das ist ein Trugschluss den viele IPv6 Anfänger missverstehen! Die haben zwarJetzt sorgt es mich nur noch um das Sicherheitskonzept, da ja alle IPv6-fähigen Geräte direkt angreifbar von Außen sind.

nun eine global routbare Adresse und das NAT entfällt, sie werden aber weiterhin durch die Firewall der pFSense geschützt. Das was du dort in der Forward-Chain nicht eingehend durchlässt erreicht die Clients auch nicht! Genau wie bei IPv4 auch.

v6 ist da nicht anders als v4. 😉

Ein wenig kostenlose v6 Literatur hilft da sicher zum besseren Verständnis:

danrl.com/ipv6/

Ein wenig kostenlose v6 Literatur hilft da sicher zum besseren Verständnis:

danrl.com/ipv6/

Zitat von @mossox:

In meinem Leichtsinn und um Inter-VLAN-Routing zu zu lassen, habe ich auf den VLAN-Interfaces allow any-to-any für IPv4 und IPv6 Regeln erstellt.

Keine gute Idee, oder?

Kommt drauf an was du willst, wenn ich alles erlaube brauche ich ja eigentlich keine Firewall.In meinem Leichtsinn und um Inter-VLAN-Routing zu zu lassen, habe ich auf den VLAN-Interfaces allow any-to-any für IPv4 und IPv6 Regeln erstellt.

Keine gute Idee, oder?

Du solltest dir erst mal klar machen wie eine Firewall und das Regelwerk überhaupt arbeitet. Schnapp dir mal eine iptables oder nftables Firewall auf einem plain vanilla Linux und lerne von Grund auf die CHAINs und deren Arbeitsweise kennen, kann ich bei solchem Fragen wirklich nur jedem empfehlen. Vor allem auch was ICMPv6 für eine wichtige Rolle bei der Kommunikation im IPv6 Netz spielt.

allow any-to-any für IPv4 und IPv6 Regeln erstellt.

Die Regel ist generell etwas fahrlässig.Wenn du schon Scheunentore bei einer FW aufmachst solltest du sie wenigstens nur für die Source Netze öffnen von denen auch Traffic kommen kann.

Also IP Source: Interface_net Any Destination: Any

Du willst ja nicht das auch von deinen lokalen Netzen jemand mit völlig anderen IPs die FW nutzt

Bei dynamisch wechselnden v6 PDs geht das für v6 natürlich nicht, denn wechselt der Prefix hast du auch andere lokale v6 Netzadressen. Folglich solltest du die Regelwerke dann für v4 und v6 trennen. Bei v6 könnte man dann zumindestens den globalen v6 Block der Delegömm als Source einstellen.

Generell solltest du einmal ernsthaft über deine Firewall "Philosophie" nachdenken. Es ist ja ziemlich sinnfrei eine Firewall mit allem völlig offen zu betreiben und damit sich selber konterkarierend.

Die ist ja dann per se keine Firewall mehr sondern ein Router. Dann macht es doch mehr Sinn dort einen simplen Router zu plazieren als eine von dir vergewaltigte Firewall die keine mehr ist.

Keine gute Idee, oder?

Also man sollte irgend wo zwischen voll Paranoia und "alles auf" liegen oder sich einpendeln.Wenn Du eine pfSense vor Ort hast kann die sicherlich auch IPv6 am WAN und in der DMZ und

Dein MikroTik macht dahinter SPI (netfilter) und NAT auf IPv4 Basis. Ist hart, aber passt. Zwischen

den beiden Geräten hast Du dann eben eine DMZ! Da kann der IPTV oder die Magenta Box rein

und alles andere ist im LAN hinter dem MikroTik Router.

Dobby